Guida introduttiva: Usare il portale di Azure per creare una rete virtuale

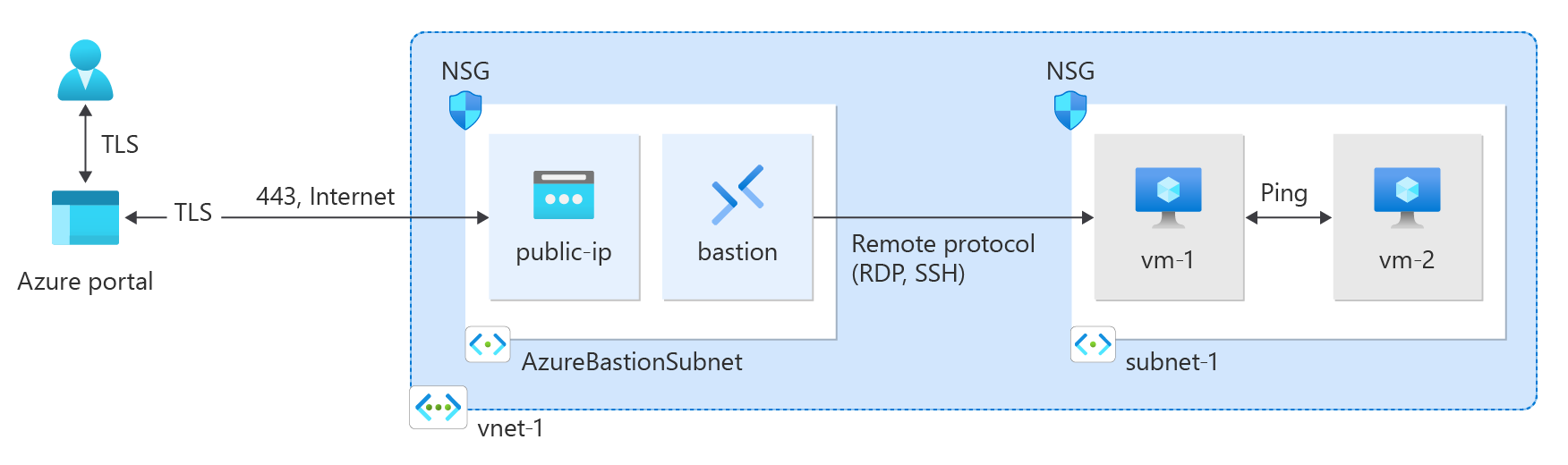

Questa guida introduttiva illustra come creare una rete virtuale tramite il portale di Azure. Verranno quindi create due macchine virtuali nella rete, verrà distribuito Azure Bastion per connettersi in modo sicuro alle macchine virtuali da Internet e verrà avviata la comunicazione privata tra le macchine virtuali.

Una rete virtuale rappresenta il blocco costitutivo fondamentale per le reti private di Azure. Il servizio Rete virtuale di Microsoft Azure consente alle risorse di Azure, come le VM, di comunicare in modo sicuro tra loro e con Internet.

Prerequisiti

- Un account Azure con una sottoscrizione attiva. È possibile creare un account gratuito.

Accedere ad Azure

Accedere al portale di Azure con il proprio account Azure.

Creare una rete virtuale e un host Azure Bastion

La procedura seguente consente di creare una rete virtuale con una subnet di risorse, una subnet di Azure Bastion e un host Bastion:

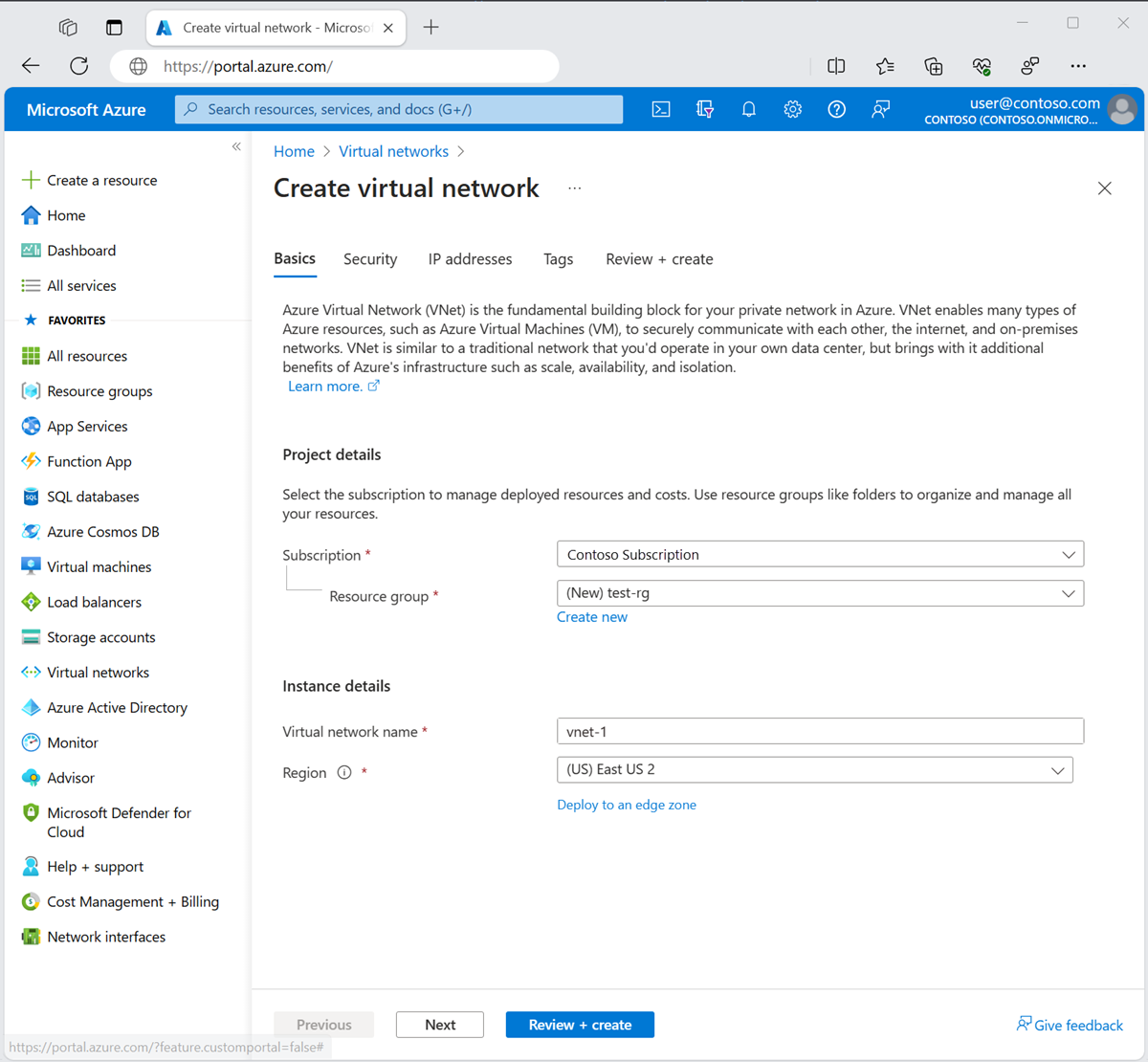

Nel portale cercare e selezionare Reti virtuali.

Nella pagina Reti virtuali selezionare + Crea.

Nella scheda Informazioni di base di Crea rete virtuale immettere o selezionare le informazioni seguenti:

Impostazione Valore Dettagli di progetto Subscription Selezionare la propria sottoscrizione. Gruppo di risorse Selezionare Crea nuovo.

Immettere test-rg per il nome.

Selezionare OK.Dettagli istanza Nome Immettere vnet-1. Paese Selezionare Stati Uniti orientali 2.

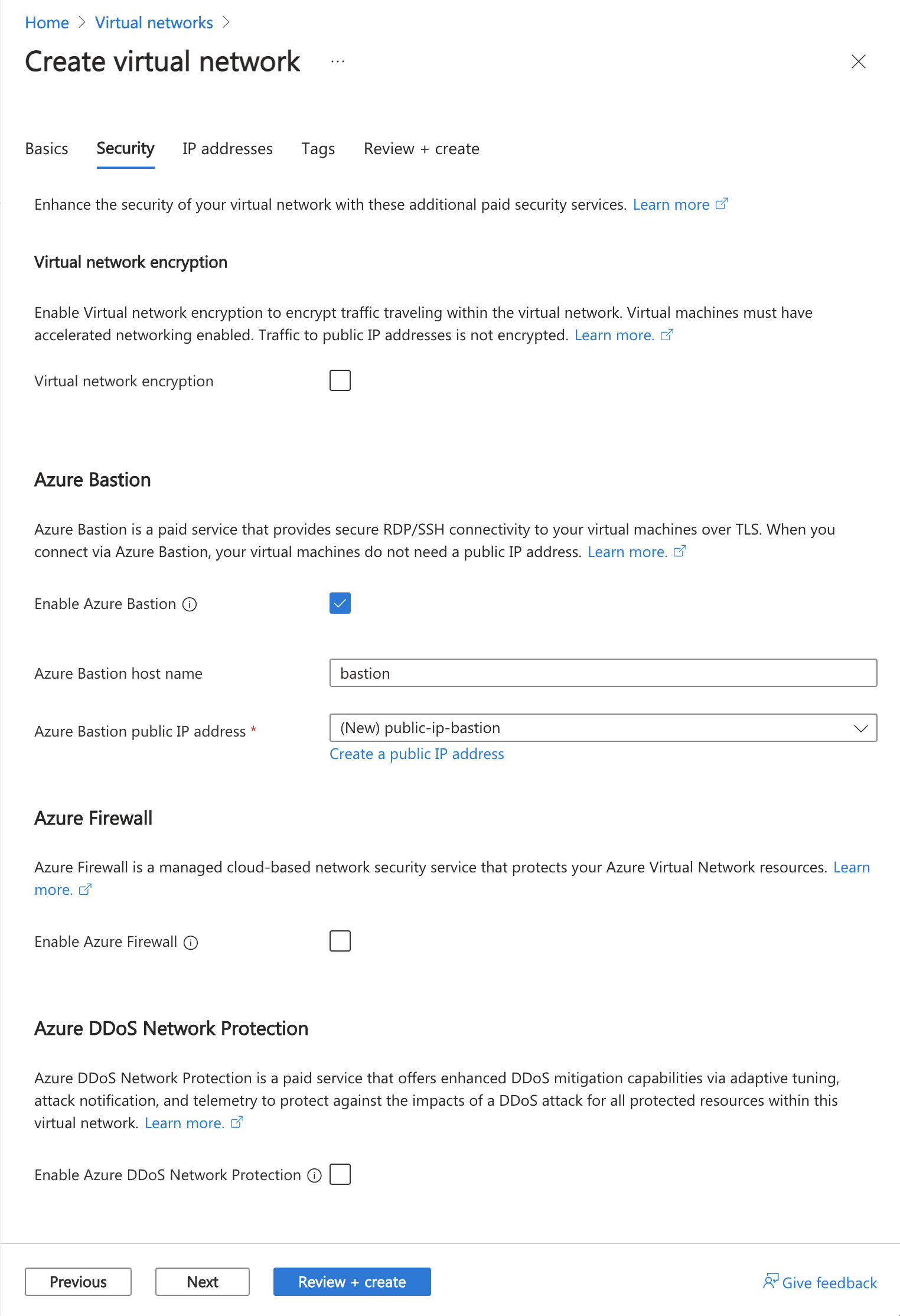

Selezionare Avanti per passare alla scheda Sicurezza.

Nella sezione Azure Bastion, selezionare Abilita Azure Bastion.

Bastion usa il browser per connettersi alle macchine virtuali nella rete virtuale tramite SSH (Secure Shell) o RDP (Remote Desktop Protocol) usando i relativi indirizzi IP privati. Le macchine virtuali non necessitano di indirizzi IP pubblici, software client o configurazioni speciali. Per altre informazioni, vedere Informazioni su Azure Bastion.

In Azure Bastion immettere o selezionare le informazioni seguenti:

Impostazione Valore Nome host Azure Bastion Immettere bastion. Indirizzo IP pubblico di Azure Bastion Selezionare Crea un indirizzo IP pubblico.

Immettere public-ip-bastion in Nome.

Selezionare OK.

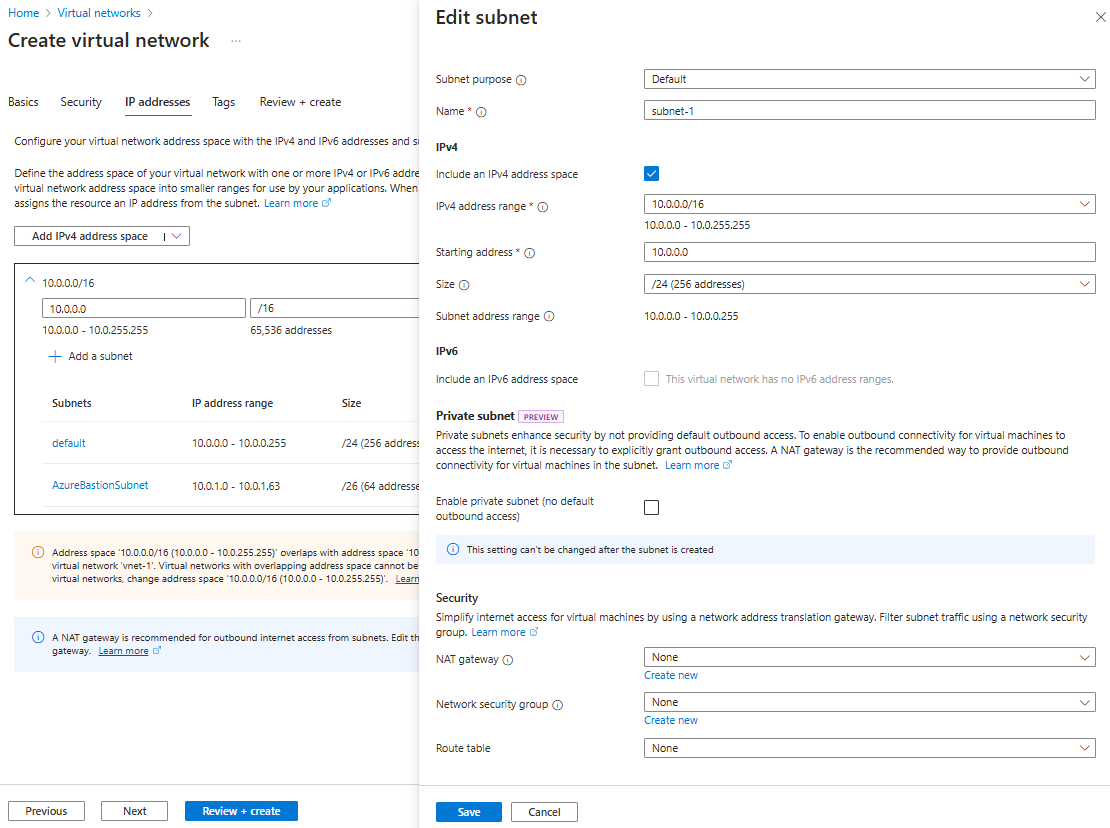

Selezionare Avanti per passare alla scheda Indirizzi IP.

Nella casella spazio indirizzi in Subnetselezionare la subnet predefinita.

In Modifica subnet immettere o selezionare le informazioni seguenti:

Impostazione Valore Scopo della subnet Lasciare l'impostazione predefinita Predefinito. Nome Immettere subnet-1. IPv4 Intervallo di indirizzi IPv4 Lasciare l'impostazione predefinita 10.0.0.0/16. Indirizzo iniziale Lasciare l'impostazione predefinita 10.0.0.0. Dimensione Lasciare l'impostazione predefinita /24 (256 indirizzi). Seleziona Salva.

Selezionare Rivedi e crea nella parte inferiore della finestra. Al termine della convalida, selezionare Crea.

Creare macchine virtuali

La procedura seguente crea due macchine virtuali denominate vm-1 e vm-2 nella rete virtuale:

Nel portale, cercare e selezionare Macchine virtuali.

In Macchine virtuali selezionare + Crea e quindi selezionare Macchina virtuale di Azure.

Nella scheda Informazioni di base di Crea una macchina virtuale immettere o selezionare le informazioni seguenti:

Impostazione Valore Dettagli di progetto Subscription Selezionare la propria sottoscrizione. Gruppo di risorse Selezionare test-rg. Dettagli istanza Virtual machine name Immettere vm-1. Paese Selezionare Stati Uniti orientali 2. Opzioni di disponibilità Selezionare La ridondanza dell'infrastruttura non è richiesta. Tipo di sicurezza Lasciare l'impostazione predefinita Standard. Immagine Selezionare Ubuntu Server 22.04 LTS - x64 Gen2. Architettura della macchina virtuale Lasciare il valore predefinito x64. Dimensione Selezionare una dimensione. Account amministratore Tipo di autenticazione selezionare Password. Username digitare azureuser. Password Immettere una password. Conferma password Immettere nuovamente la password. Regole porta in ingresso Porte in ingresso pubbliche Selezionare Nessuno. Selezionare la scheda Rete. Immettere o selezionare le informazioni seguenti:

Impostazione Valore Interfaccia di rete Rete virtuale Selezionare vnet-1. Subnet Selezionare subnet-1 (10.0.0.0/24). IP pubblico Selezionare Nessuno. Gruppo di sicurezza di rete della scheda di interfaccia di rete Seleziona Avanzate. Configura gruppo di sicurezza di rete Selezionare Crea nuovo.

Immettere nsg-1 per il nome.

Lasciare invariate le impostazioni predefinite e selezionare OK.Lasciare invariate le impostazioni predefinite e selezionare Rivedi e crea.

Rivedere le impostazioni e selezionare Crea.

Attendere che la prima macchina virtuale venga distribuita e ripetere i passaggi precedenti per creare una seconda macchina virtuale con le impostazioni seguenti:

Impostazione Valore Virtual machine name Immettere vm-2. Rete virtuale Selezionare vnet-1. Subnet Selezionare subnet-1 (10.0.0.0/24). IP pubblico Selezionare Nessuno. Gruppo di sicurezza di rete della scheda di interfaccia di rete Seleziona Avanzate. Configura gruppo di sicurezza di rete Selezionare nsg-1.

Nota

Le macchine virtuali in una rete virtuale con un host Azure Bastion non necessitano di indirizzi IP pubblici. Bastion fornisce l'indirizzo IP pubblico e le macchine virtuali usano indirizzi IP privati per comunicare all'interno della rete. È possibile rimuovere gli indirizzi IP pubblici da qualsiasi macchina virtuale in reti virtuali ospitate da Bastion. Per altre informazioni, vedere Annullare l'associazione di un indirizzo IP pubblico da una macchina virtuale di Azure.

Nota

Azure fornisce un IP di accesso in uscita predefinito per le macchine virtuali a cui non è stato assegnato un indirizzo IP pubblico o che si trovano nel pool back-end di un servizio del bilanciamento del carico di base di Azure. Il meccanismo dell'IP di accesso in uscita predefinito fornisce un IP in uscita non configurabile.

L'IP di accesso in uscita predefinito è disabilitato quando si verifica uno degli eventi seguenti:

- Alla macchina virtuale viene assegnato un indirizzo IP pubblico.

- La macchina virtuale è posizionata nel pool back-end di un servizio di bilanciamento del carico standard, con o senza regole in uscita.

- Una risorsa del gateway NAT di Azure viene assegnata alla subnet della macchina virtuale.

Le macchine virtuali create usando set di scalabilità di macchine virtuali in modalità di orchestrazione flessibile non hanno l'accesso in uscita predefinito.

Per altre informazioni sulle connessioni in uscita in Azure, vedere Accesso in uscita predefinito in Azure e Uso di Source Network Address Translation (SNAT) per le connessioni in uscita.

Connettersi a una macchina virtuale

Nel portale, cercare e selezionare Macchine virtuali.

Nella pagina Macchine virtuali selezionare vm-1.

Nella scheda Panoramica per vm-1 selezionare Connetti.

Nella pagina Connetti alla macchina virtuale selezionare la scheda Bastion.

Selezionare Usa Bastion.

Immettere il nome utente e la password indicati durante la creazione della macchina virtuale e quindi selezionare Connetti.

Avviare la comunicazione tra le macchine virtuali

Al prompt bash per vm-1 immettere

ping -c 4 vm-2.Si riceverà una risposta simile al messaggio seguente:

azureuser@vm-1:~$ ping -c 4 vm-2 PING vm-2.3bnkevn3313ujpr5l1kqop4n4d.cx.internal.cloudapp.net (10.0.0.5) 56(84) bytes of data. 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=1 ttl=64 time=1.83 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=2 ttl=64 time=0.987 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=3 ttl=64 time=0.864 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=4 ttl=64 time=0.890 msChiudere la connessione Bastion a vm-1.

Ripetere i passaggi in Connetti alla macchina virtuale per connettersi a vm-2.

Al prompt bash per vm-2 immettere

ping -c 4 vm-1.Si riceverà una risposta simile al messaggio seguente:

azureuser@vm-2:~$ ping -c 4 vm-1 PING vm-1.3bnkevn3313ujpr5l1kqop4n4d.cx.internal.cloudapp.net (10.0.0.4) 56(84) bytes of data. 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=1 ttl=64 time=0.695 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=2 ttl=64 time=0.896 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=3 ttl=64 time=3.43 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=4 ttl=64 time=0.780 msChiudere la connessione Bastion a vm-2.

Quando le risorse create non sono più necessarie, è possibile eliminare il gruppo di risorse e tutte le risorse che contiene.

Accedere al portale di Azure e selezionare Gruppi di risorse.

Nella pagina Gruppi di risorse selezionare il gruppo di risorse test-rg.

Nella pagina test-rg selezionare Elimina gruppo di risorse.

Immettere test-rg in Immettere il nome del gruppo di risorse per confermare l'eliminazione, quindi selezionare Elimina.

Passaggi successivi

In questa guida introduttiva è stata creata una rete virtuale con due subnet: una contenente due macchine virtuali e l'altra per Bastion. È stato distribuito il servizio Bastion ed è stato usato per connettersi alle macchine virtuali e stabilire la comunicazione tra le macchine virtuali. Per altre informazioni sulle impostazioni della rete virtuale, vedere Creare, modificare o eliminare una rete virtuale.

La comunicazione privata tra le macchine virtuali in una rete virtuale non prevede alcuna restrizione. Per altre informazioni sulla configurazione di vari tipi di comunicazioni di rete delle macchine virtuali, passare all'articolo successivo: