Requisiti del firewall per Azure Stack HCI

Si applica a: Azure Stack HCI, versioni 23H2 e 22H2

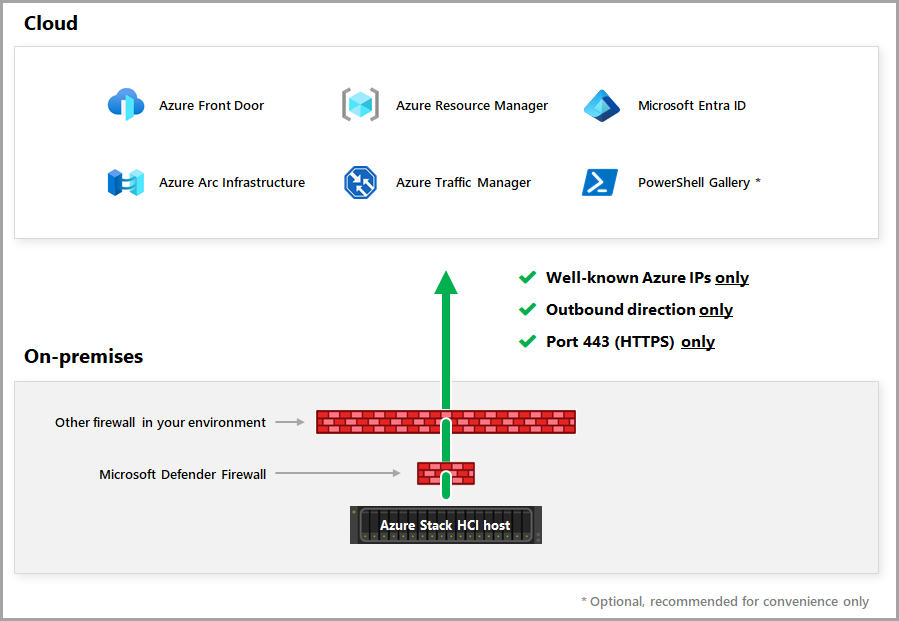

Questo articolo fornisce indicazioni su come configurare i firewall per il sistema operativo Azure Stack HCI. Include i requisiti del firewall per gli endpoint in uscita e le regole e le porte interne. L'articolo fornisce anche informazioni su come usare i tag del servizio di Azure con il firewall di Microsoft Defender.

Questo articolo descrive anche come usare facoltativamente una configurazione del firewall altamente bloccata per bloccare tutto il traffico verso tutte le destinazioni, ad eccezione di quelle incluse nell'elenco elementi consentiti.

Se la rete usa un server proxy per l'accesso a Internet, vedere Configurare le impostazioni proxy per Azure Stack HCI.

Importante

Azure ExpressRoute e collegamento privato di Azure non sono supportati per Azure Stack HCI versione 23H2 o per uno dei relativi componenti perché non è possibile accedere agli endpoint pubblici necessari per Azure Stack HCI versione 23H2.

Requisiti del firewall per gli endpoint in uscita

L'apertura delle porte 80 e 443 per il traffico di rete in uscita nel firewall dell'organizzazione soddisfa i requisiti di connettività per il sistema operativo Azure Stack HCI per connettersi con Azure e Microsoft Update.

Azure Stack HCI deve connettersi periodicamente ad Azure per:

- Indirizzi IP di Azure noti

- Direzione in uscita

- Porte 80 (HTTP) e 443 (HTTPS)

Importante

Azure Stack HCI non supporta l'ispezione HTTPS. Assicurarsi che l'ispezione HTTPS sia disabilitata lungo il percorso di rete per Azure Stack HCI per evitare eventuali errori di connettività.

Come illustrato nel diagramma seguente, Azure Stack HCI può accedere ad Azure usando potenzialmente più firewall.

URL del firewall necessari per le distribuzioni di Azure Stack HCI 23H2

A partire da Azure Stack HCI, versione 23H2, tutti i cluster abilitano automaticamente l'infrastruttura di Azure Resource Bridge e il servizio Azure Kubernetes e usano l'agente Arc for Servers per connettersi al piano di controllo di Azure. Insieme all'elenco di endpoint specifici di HCI nella tabella seguente, gli endpoint di Azure Resource Bridge in Azure Stack HCI , gli endpoint del servizio Azure Kubernetes negli endpoint di Azure Stack HCI e gli endpoint dei server abilitati per Azure Arc devono essere inclusi nell'elenco elementi consentiti del firewall.

Per l'elenco consolidato degli endpoint degli Stati Uniti orientali, inclusi HCI, server abilitati per Arc, ARB e servizio Azure Kubernetes usano:

Per l'Europa occidentale, elenco consolidato di endpoint, tra cui HCI, server abilitati per Arc, ARB e servizio Azure Kubernetes usano:

Per l'Australia orientale elenco consolidato di endpoint, tra cui HCI, server abilitati per Arc, ARB e servizio Azure Kubernetes usano:

Per l'elenco consolidato canada centrale di endpoint, tra cui HCI, server abilitati per Arc, ARB e servizio Azure Kubernetes usano:

Per l'elenco consolidato degli endpoint in India centrale, inclusi HCI, server abilitati per Arc, ARB e servizio Azure Kubernetes usano:

Requisiti del firewall per servizi di Azure aggiuntivi

A seconda dei servizi di Azure aggiuntivi abilitati per Azure Stack HCI, potrebbe essere necessario apportare modifiche aggiuntive alla configurazione del firewall. Per informazioni sui requisiti del firewall per ogni servizio di Azure, vedere i collegamenti seguenti:

- Agente di Monitoraggio di Azure

- Azure portal

- Azure Site Recovery

- Desktop virtuale Azure

- Microsoft Defender

- Microsoft Monitoring Agent (MMA) e Log Analytics Agent

- Qualys

- Supporto remoto

- Windows Admin Center

- Windows Admin Center in portale di Azure

Requisiti del firewall per le regole e le porte interne

Assicurarsi che le porte di rete appropriate siano aperte tra tutti i nodi del server, sia all'interno di un sito che tra siti per i cluster estesi (la funzionalità del cluster esteso è disponibile solo in Azure Stack HCI versione 22H2). Sono necessarie regole del firewall appropriate per consentire ICMP, SMB (porta 445, più la porta 5445 per SMB diretto se si usa iWARP RDMA) e il traffico bidirezionale WS-MAN (porta 5985) tra tutti i server del cluster.

Quando si usa la Creazione guidata cluster in Windows Admin Center per creare il cluster, la procedura guidata apre automaticamente le porte del firewall appropriate in ogni server del cluster per Clustering di failover, Hyper-V e Replica di archiviazione. Se si usa un firewall diverso in ogni server, aprire le porte come descritto nelle sezioni seguenti:

Gestione del sistema operativo Azure Stack HCI

Assicurarsi che le regole del firewall seguenti siano configurate nel firewall locale per la gestione del sistema operativo Azure Stack HCI, incluse le licenze e la fatturazione.

| Regola | Azione | Source (Sorgente) | Destination | Service | Porti |

|---|---|---|---|---|---|

| Consentire il traffico in ingresso/in uscita da e verso il servizio Azure Stack HCI nei server del cluster | Consenti | Server di cluster | Server di cluster | TCP | 30301 |

Windows Admin Center

Assicurarsi che le regole del firewall seguenti siano configurate nel firewall locale per Windows Admin Center.

| Regola | Azione | Source (Sorgente) | Destination | Service | Porti |

|---|---|---|---|---|---|

| Fornire l'accesso ad Azure e Microsoft Update | Consenti | Windows Admin Center | Azure Stack HCI | TCP | 445 |

| Usare Gestione remota Windows (WinRM) 2.0 per le connessioni HTTP per l'esecuzione di comandi nei server Windows remoti |

Consenti | Windows Admin Center | Azure Stack HCI | TCP | 5985 |

| Usare WinRM 2.0 per le connessioni HTTPS da eseguire comandi nei server Windows remoti |

Consenti | Windows Admin Center | Azure Stack HCI | TCP | 5986 |

Nota

Durante l'installazione di Windows Admin Center, se si seleziona l'impostazione Usa WinRM solo su HTTPS, è necessaria la porta 5986.

Active Directory

Assicurarsi che le regole del firewall seguenti siano configurate nel firewall locale per Active Directory (autorità di sicurezza locale).

| Regola | Azione | Source (Sorgente) | Destination | Service | Porti |

|---|---|---|---|---|---|

| Consentire la connettività in ingresso/in uscita ai servizi Web Active Directory (ADWS) e al servizio Gateway di gestione Active Directory | Consenti | Servizi di Active Directory | Azure Stack HCI | TCP | 9389 |

Clustering di failover

Assicurarsi che le regole del firewall seguenti siano configurate nel firewall locale per il clustering di failover.

| Regola | Azione | Source (Sorgente) | Destination | Service | Porti |

|---|---|---|---|---|---|

| Consenti convalida cluster di failover | Consenti | Sistema di gestione | Server di cluster | TCP | 445 |

| Consenti allocazione di porte dinamiche RPC | Consenti | Sistema di gestione | Server di cluster | TCP | Minimo 100 porte sopra la porta 5000 |

| Allow Remote Procedure Call (RPC) | Consenti | Sistema di gestione | Server di cluster | TCP | 135 |

| Consenti amministratore cluster | Consenti | Sistema di gestione | Server di cluster | UDP | 137 |

| Consenti servizio cluster | Consenti | Sistema di gestione | Server di cluster | UDP | 3343 |

| Consenti servizio cluster (obbligatorio durante un'operazione di aggiunta al server. |

Consenti | Sistema di gestione | Server di cluster | TCP | 3343 |

| Consenti ICMPv4 e ICMPv6 per la convalida del cluster di failover |

Consenti | Sistema di gestione | Server di cluster | n/d | n/d |

Nota

Il sistema di gestione include qualsiasi computer da cui si prevede di amministrare il cluster, usando strumenti come Windows Admin Center, Windows PowerShell o System Center Virtual Machine Manager.

Hyper-V

Assicurarsi che le regole del firewall seguenti siano configurate nel firewall locale per Hyper-V.

| Regola | Azione | Source (Sorgente) | Destination | Service | Porti |

|---|---|---|---|---|---|

| Consenti comunicazione cluster | Consenti | Sistema di gestione | Server Hyper-V | TCP | 445 |

| Consenti mapper endpoint RPC e WMI | Consenti | Sistema di gestione | Server Hyper-V | TCP | 135 |

| Consenti connettività HTTP | Consenti | Sistema di gestione | Server Hyper-V | TCP | 80 |

| Consenti connettività HTTPS | Consenti | Sistema di gestione | Server Hyper-V | TCP | 443 |

| Consenti migrazione in tempo reale | Consenti | Sistema di gestione | Server Hyper-V | TCP | 6600 |

| Consenti servizio di gestione delle macchine virtuali | Consenti | Sistema di gestione | Server Hyper-V | TCP | 2179 |

| Consenti allocazione di porte dinamiche RPC | Consenti | Sistema di gestione | Server Hyper-V | TCP | Minimo 100 porte sopra la porta 5000 |

Nota

Aprire un intervallo di porte sopra la porta 5000 per consentire l'allocazione di porte dinamiche RPC. Le porte inferiori a 5000 potrebbero essere già in uso da altre applicazioni e potrebbero causare conflitti con le applicazioni DCOM. L'esperienza precedente mostra che devono essere aperte almeno 100 porte, perché diversi servizi di sistema si basano su queste porte RPC per comunicare tra loro. Per altre informazioni, vedere Come configurare l'allocazione di porte dinamiche RPC per l'uso con i firewall.

Replica archiviazione (cluster esteso)

Assicurarsi che le regole del firewall seguenti siano configurate nel firewall locale per Replica archiviazione (cluster esteso).

| Regola | Azione | Source (Sorgente) | Destination | Service | Porti |

|---|---|---|---|---|---|

| Consenti blocco messaggi server Protocollo (SMB) |

Consenti | Server cluster estesi | Server cluster estesi | TCP | 445 |

| Consenti gestione dei servizi Web (WS-MAN) |

Consenti | Server cluster estesi | Server cluster estesi | TCP | 5985 |

| Consenti ICMPv4 e ICMPv6 (se si usa Test-SRTopologyCmdlet di PowerShell) |

Consenti | Server cluster estesi | Server cluster estesi | n/d | n/d |

Aggiornare il firewall di Microsoft Defender

Questa sezione illustra come configurare il firewall di Microsoft Defender per consentire agli indirizzi IP associati a un tag di servizio di connettersi al sistema operativo. Un tag di servizio rappresenta un gruppo di indirizzi IP da un determinato servizio di Azure. Microsoft gestisce gli indirizzi IP inclusi nel tag del servizio e aggiorna automaticamente il tag del servizio quando gli indirizzi IP cambiano per mantenere gli aggiornamenti minimi. Per altre informazioni, vedere Tag del servizio di rete virtuale.

Scaricare il file JSON dalla risorsa seguente nel computer di destinazione che esegue il sistema operativo: Intervalli IP di Azure e Tag di servizio - Cloud pubblico.

Usare il comando di PowerShell seguente per aprire il file JSON:

$json = Get-Content -Path .\ServiceTags_Public_20201012.json | ConvertFrom-JsonOttenere l'elenco di intervalli di indirizzi IP per un tag di servizio specifico, ad esempio il tag del

AzureResourceManagerservizio:$IpList = ($json.values | where Name -Eq "AzureResourceManager").properties.addressPrefixesImportare l'elenco di indirizzi IP nel firewall aziendale esterno, se si usa un elenco elementi consentiti.

Creare una regola del firewall per ogni server nel cluster per consentire il traffico 443 (HTTPS) in uscita all'elenco di intervalli di indirizzi IP:

New-NetFirewallRule -DisplayName "Allow Azure Resource Manager" -RemoteAddress $IpList -Direction Outbound -LocalPort 443 -Protocol TCP -Action Allow -Profile Any -Enabled True

Passaggi successivi

Per ulteriori informazioni, vedere anche:

- Sezione Porte windows Firewall e WinRM 2.0 di Installazione e configurazione per Gestione remota Windows