Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

L'autenticazione a più fattori di Microsoft Entra consente di proteggere l'accesso ai dati e alle applicazioni, offrendo un altro livello di sicurezza tramite una seconda forma di autenticazione. Le organizzazioni possono abilitare l'autenticazione a più fattori con l'accesso condizionale per soddisfare le esigenze specifiche della soluzione.

Questa guida alla distribuzione illustra come pianificare e implementare un'implementazione dell'autenticazione a più fattori Di Microsoft Entra .

Prerequisiti per la distribuzione dell'autenticazione a più fattori di Microsoft Entra

Prima di iniziare la distribuzione, assicurarsi di soddisfare i prerequisiti seguenti per gli scenari pertinenti.

| Sceneggiatura | Prerequisito |

|---|---|

| Ambiente di gestione delle identità solo cloud con autenticazione moderna | Nessuna attività prerequisita |

| Scenari di identità ibrida | Distribuire Microsoft Entra Connect e sincronizzare le identità utente tra Active Directory Domain Services (AD DS) locale e Microsoft Entra ID. |

| Applicazioni legacy locali pubblicate per l'accesso al cloud | Distribuire il proxy dell'applicazione Microsoft Entra |

Scegliere i metodi di autenticazione per MFA

Esistono molti metodi che possono essere usati per un'autenticazione a due fattori. È possibile scegliere dall'elenco dei metodi di autenticazione disponibili, valutando ognuno in termini di sicurezza, usabilità e disponibilità.

Importante

Abilitare più di un metodo di MFA in modo che gli utenti possano contare su un metodo di backup nel caso in cui il metodo principale non sia disponibile. I metodi comprendono:

- Windows Hello per le aziende

- Microsoft Authenticator App

- Chiave di sicurezza FIDO2

- Passkey di Microsoft Authenticator

- Passkey sincronizzato (anteprima)

- Token hardware OATH (anteprima)

- Token software OATH

- Verifica SMS

- Verifica delle chiamate vocali

Per altre informazioni sulla forza e la sicurezza di questi metodi e sul loro funzionamento, vedere le risorse seguenti:

- Quali metodi di autenticazione e verifica sono disponibili in Microsoft Entra ID?

- Video: Scegliere i metodi di autenticazione corretti per proteggere l'organizzazione

Per una maggiore flessibilità e usabilità, usare l'app Microsoft Authenticator. Questo metodo di autenticazione offre la migliore esperienza utente e più modalità, ad esempio senza password, notifiche push MFA e codici OATH. L'app Microsoft Authenticator soddisfa anche i requisiti NIST (National Institute of Standards and Technology) Authenticator Assurance Level 2.

È possibile controllare i metodi di autenticazione disponibili nel tenant. Ad esempio, è possibile bloccare alcuni dei metodi meno sicuri, ad esempio SMS.

| Metodo di autenticazione | Gestisci da | Definizione dell'ambito |

|---|---|---|

| Microsoft Authenticator (notifica push e accesso al telefono senza password) | Impostazioni MFA o criteri dei metodi di autenticazione | L'accesso telefonico senza l'uso di password tramite l'app Authenticator può essere limitato a utenti e gruppi |

| Chiave di sicurezza FIDO2 | Politica dei metodi di autenticazione | L'ambito può essere limitato a utenti e gruppi |

| Token OATH software o hardware | Impostazioni dell'autenticazione a più fattori | |

| Verifica tramite SMS | Impostazioni di autenticazione a più fattori Gestire l'accesso tramite SMS per l'autenticazione primaria nei criteri di autenticazione |

L'accesso tramite SMS può essere limitato a utenti e gruppi. |

| Chiamate vocali | Politica dei metodi di autenticazione |

Pianificare i criteri di accesso condizionale

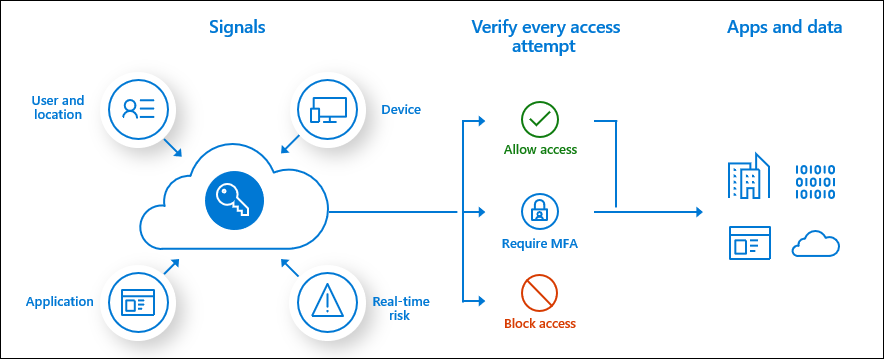

L'autenticazione a più fattori di Microsoft Entra si basa su criteri di accesso condizionale. Questi criteri consentono di richiedere agli utenti di usare l'autenticazione a più fattori quando necessario per la sicurezza e di evitare di ostacolare gli utenti quando non necessario.

Nell'interfaccia di amministrazione di Microsoft Entra, configuri i criteri di accesso condizionale sotto Entra ID>Accesso Condizionale.

Per altre informazioni sulla creazione di criteri di accesso condizionale, vedere Criteri di accesso condizionale per richiedere l'autenticazione a più fattori di Microsoft Entra quando un utente accede. In questo modo è possibile:

- Acquisire familiarità con l'interfaccia utente

- Ottenere una panoramica del funzionamento dell'accesso condizionale

Per una guida completa sulla distribuzione dell'accesso condizionale di Microsoft Entra, vedere il piano di distribuzione dell'accesso condizionale.

Criteri comuni per l’autenticazione a più fattori di Microsoft Entra

I casi d'uso comuni per richiedere l'autenticazione a più fattori Microsoft Entra includono:

- Per gli amministratori

- Per applicazioni specifiche

- Per tutti gli utenti

- Per la gestione di Azure

- Da località di rete non attendibili

Posizioni specifiche

Per gestire i criteri dell’accesso condizionale, la condizione della posizione dei criteri dei accesso condizionale consente di associare le impostazioni dei controlli dell'accesso ai percorsi di rete degli utenti. È consigliabile usare località denominate in modo da poter creare raggruppamenti logici di intervalli di indirizzi IP o paesi e aree geografiche. Ciò crea un criterio per tutte le app che blocchi l'accesso da tale località denominata. Assicurarsi di escludere gli amministratori da questi criteri.

Criteri basati sui rischi

Se l'organizzazione usa Microsoft Entra ID Protection per rilevare i segnali di rischio, prendere in considerazione l'uso di criteri basati sul rischio anziché località denominate. I criteri possono essere creati per forzare le modifiche delle password quando si verifica una minaccia di identità compromessa o richiedono l'autenticazione a più fattori quando un accesso viene considerato a rischio , ad esempio credenziali perse, accessi da indirizzi IP anonimi e altro ancora.

I criteri di rischio includono:

- Richiedere a tutti gli utenti di registrarsi per l'autenticazione a più fattori Di Microsoft Entra

- Richiedere una modifica della password per gli utenti ad alto rischio

- Richiedere l'autenticazione a più fattori per gli utenti con rischio di accesso medio o elevato

Convertire gli utenti dall'MFA per utente all'MFA basata su Accesso Condizionale

Se i tuoi utenti sono stati abilitati con l'autenticazione a più fattori per singolo utente, attivata e applicata tramite Microsoft Entra, ti consigliamo di abilitare l'accesso condizionale per tutti gli utenti e quindi disabilitare manualmente l'autenticazione a più fattori per singolo utente. Per altre informazioni, vedere Creare criteri di accesso condizionale.

Pianificare la durata della sessione utente

Quando si pianifica la distribuzione dell'autenticazione a più fattori, è importante considerare la frequenza con cui si vuole richiedere agli utenti. Chiedere agli utenti le credenziali spesso sembra una cosa sensata da fare, ma può essere controproducente. Se gli utenti vengono formati a immettere le proprie credenziali senza pensare, possono fornirle involontariamente a un prompt dannoso. Microsoft Entra ID include più impostazioni che determinano la frequenza con cui gli utenti devono ripetere l'autenticazione. Comprendere le esigenze dell'azienda e degli utenti e configurare le impostazioni che offrono il miglior equilibrio per l'ambiente.

È consigliabile usare i dispositivi con token di aggiornamento primario (PRT) per migliorare l'esperienza utente finale e ridurre la durata della sessione con i criteri di frequenza di accesso solo in casi d'uso aziendali specifici.

Per altre informazioni, vedere Ottimizzare le richieste di autenticazione e comprendere la durata della sessione per l'autenticazione a più fattori Di Microsoft Entra.

Pianificare la registrazione utente

Un passaggio importante in ogni distribuzione di autenticazione a più fattori consiste nel far registrare gli utenti per l'uso dell'autenticazione a più fattori Di Microsoft Entra. I metodi di autenticazione, ad esempio Voice e SMS, consentono la preregistrazione, mentre altri come l'app Authenticator richiedono l'interazione dell'utente. Gli amministratori devono determinare il modo in cui gli utenti registreranno i propri metodi.

Registrazione combinata per la reimpostazione della password self-service e l'autenticazione a più fattori Microsoft Entra

L'esperienza di registrazione combinata per l'autenticazione a più fattori Microsoft Entra e la reimpostazione della password self-service consente agli utenti di registrarsi sia per MFA che per la reimpostazione della password self-service in un'esperienza unificata. SSPR consente agli utenti di reimpostare la password in modo sicuro usando gli stessi metodi usati per l'autenticazione a più fattori Microsoft Entra. Per assicurarsi di comprendere le funzionalità e l'esperienza dell'utente finale, vedere Concetti di registrazione combinata delle informazioni di sicurezza.

È fondamentale informare gli utenti delle modifiche imminenti, dei requisiti di registrazione e di eventuali azioni utente necessarie. Vengono forniti modelli di comunicazione e documentazione utente per preparare gli utenti per la nuova esperienza e contribuire a garantire un'implementazione corretta. Invia gli utenti a https://myprofile.microsoft.com per registrarsi selezionando il collegamento Informazioni di sicurezza in quella pagina.

Registrazione con Microsoft Entra ID Protection

Microsoft Entra ID Protection offre sia criteri di registrazione che criteri di rilevamento e correzione automatici dei rischi per la storia di autenticazione a più fattori di Microsoft Entra. I criteri possono essere creati per forzare le modifiche delle password quando si verifica una minaccia di identità compromessa o richiedono l'autenticazione a più fattori quando un accesso viene considerato rischioso. Se si usa Microsoft Entra ID Protection, configurare i criteri di registrazione dell'autenticazione a più fattori di Microsoft Entra per richiedere agli utenti di registrare la volta successiva che accedono in modo interattivo.

Registrazione senza Microsoft Entra ID Protection

Se non si hanno licenze che abilitano Microsoft Entra ID Protection, agli utenti viene richiesto di effettuare la registrazione la volta successiva che per accedere è necessaria l'autenticazione a più fattori. Per richiedere agli utenti di usare l'autenticazione a più fattori, è possibile usare i criteri di accesso condizionale e definire come destinazione applicazioni usate di frequente, ad esempio sistemi HR. Se la password di un utente viene compromessa, può essere usata per registrarsi per l'autenticazione a più fattori, prendendo il controllo del proprio account. È quindi consigliabile proteggere il processo di registrazione della sicurezza con i criteri di accesso condizionale che richiedono dispositivi e posizioni attendibili. È possibile proteggere ulteriormente il processo richiedendo anche un pass di accesso temporaneo. Passcode limitato al tempo emesso da un amministratore che soddisfa i requisiti di autenticazione avanzata e può essere usato per eseguire l'onboarding di altri metodi di autenticazione, inclusi quelli senza password.

Aumentare la sicurezza degli utenti registrati

Se si dispone di utenti registrati per MFA tramite SMS o chiamate vocali, è possibile spostarli in metodi più sicuri, ad esempio l'app Microsoft Authenticator. Microsoft offre ora un'anteprima pubblica delle funzionalità che consente di richiedere agli utenti di configurare l'app Microsoft Authenticator durante l'accesso. È possibile impostare queste richieste in base al gruppo, controllando chi viene richiesto, consentendo alle campagne mirate di spostare gli utenti nel metodo più sicuro.

Pianificare gli scenari di ripristino

Come accennato in precedenza, assicurarsi che gli utenti siano registrati per più di un metodo MFA, in modo che, se non disponibile, dispongano di un backup. Se l'utente non dispone di un metodo di backup disponibile, è possibile:

- Fornire loro un pass di accesso temporaneo in modo che possano gestire i propri metodi di autenticazione. È anche possibile fornire un pass di accesso temporaneo per abilitare l'accesso temporaneo alle risorse.

- Aggiornare i metodi come amministratore. A tale scopo, selezionare l'utente nell'interfaccia di amministrazione di Microsoft Entra, quindi selezionare Entra IDAuthentication methods (Metodi di autenticazione>) e aggiornare i relativi metodi.

Pianificare l'integrazione con i sistemi locali

Le applicazioni che eseguono l'autenticazione direttamente con Microsoft Entra ID e hanno l'autenticazione moderna (WS-Fed, SAML, OAuth, OpenID Connect) possono usare i criteri di accesso condizionale. Alcune applicazioni legacy e locali non eseguono l'autenticazione direttamente in Microsoft Entra ID e richiedono passaggi aggiuntivi per usare l'autenticazione a più fattori di Microsoft Entra. È possibile integrarli usando il proxy dell'applicazione Microsoft Entra o i servizi di criteri di rete.

Eseguire l'integrazione con le risorse di AD FS

È consigliabile eseguire la migrazione di applicazioni protette con Active Directory Federation Services (AD FS) a Microsoft Entra ID. Tuttavia, se non si è pronti per eseguire la migrazione a Microsoft Entra ID, è possibile usare l'adattatore di autenticazione a più fattori di Azure con AD FS 2016 o versione successiva.

Se l'organizzazione è federata con Microsoft Entra ID, è possibile configurare l'autenticazione a più fattori Di Microsoft Entra come provider di autenticazione con risorse AD FS sia in locale che nel cloud.

Client RADIUS e autenticazione a più fattori Microsoft Entra

Per le applicazioni che usano l'autenticazione RADIUS, è consigliabile spostare le applicazioni client in protocolli moderni, ad esempio SAML, OpenID Connect o OAuth in Microsoft Entra ID. Se l'applicazione non può essere aggiornata, è possibile distribuire l'estensione Server dei criteri di rete (NPS). L'estensione del server dei criteri di rete (NPS) funge da adattatore tra le applicazioni basate su RADIUS e l'autenticazione multifattore di Microsoft Entra per fornire un secondo fattore di autenticazione.

Integrazioni comuni

Molti fornitori ora supportano l'autenticazione SAML per le applicazioni. Quando possibile, è consigliabile eseguire la federazione di queste applicazioni con Microsoft Entra ID e l'applicazione dell'autenticazione a più fattori tramite l'accesso condizionale. Se il fornitore non supporta l'autenticazione moderna, è possibile usare l'estensione NPS. Le integrazioni client RADIUS comuni includono applicazioni come Gateway Desktop remoto e server VPN.

Altre attività possono includere:

Citrix Gateway

Citrix Gateway supporta l'integrazione dell'estensione RADIUS e NPS e un'integrazione SAML.

Cisco VPN

- Cisco VPN supporta sia l'autenticazione RADIUS che l'autenticazione SAML per l'accesso SSO.

- Passando dall'autenticazione RADIUS a SAML, è possibile integrare cisco VPN senza distribuire l'estensione NPS.

Tutte le VPN

Implementare l'autenticazione a più fattori di Microsoft Entra.

Il piano di implementazione di autenticazione a più fattori di Microsoft Entra deve includere una distribuzione pilota seguita da cicli di distribuzione che rientrano nella capacità di supporto. Per iniziare l'implementazione, applicare i criteri di accesso condizionale a un piccolo gruppo di utenti pilota. Dopo aver valutato l'effetto sugli utenti pilota, i processi usati e i comportamenti di registrazione, è possibile aggiungere altri gruppi ai criteri o aggiungere altri utenti ai gruppi esistenti.

Seguire questa procedura:

- Soddisfare i prerequisiti necessari

- Configurare i metodi di autenticazione scelti

- Configurare i criteri di accesso condizionale

- Configurare le impostazioni di durata della sessione

- Configurare i criteri di registrazione dell'autenticazione a più fattori di Microsoft Entra

Gestire l’autenticazione a più fattori di Microsoft Entra

Questa sezione fornisce informazioni sulla creazione di report e sulla risoluzione dei problemi per l'autenticazione a più fattori di Microsoft Entra.

Monitoraggio e reportistica

Microsoft Entra ID include report che forniscono informazioni tecniche e aziendali dettagliate, seguire lo stato di avanzamento della distribuzione e verificare se gli utenti hanno esito positivo all'accesso con MFA. Chiedere ai proprietari di applicazioni aziendali e tecniche di assumere la proprietà di e utilizzare questi report in base ai requisiti dell'organizzazione.

È possibile monitorare la registrazione e l'utilizzo dei metodi di autenticazione nell'organizzazione usando il dashboard attività metodi di autenticazione. Ciò consente di comprendere quali metodi vengono registrati e come vengono usati.

Usare i log di accesso per esaminare gli eventi MFA

I log di accesso di Microsoft Entra includono i dettagli di autenticazione per gli eventi quando un utente richiede l'autenticazione a più fattori e se sono in uso criteri di accesso condizionale.

L'estensione NPS e i log di AD FS per l'attività cloud MFA sono ora inclusi nei log di accesso e non sono più pubblicati nel report delle attività .

Per altre informazioni e altri report sull'autenticazione a più fattori di Microsoft Entra, vedere Esaminare gli eventi di autenticazione a più fattori di Microsoft Entra.

Risolvere i problemi di autenticazione a più fattori di Microsoft Entra

Procedura guidata dettagliata

Per una procedura guidata di molte delle raccomandazioni in questo articolo, consultare la procedura guidata per configurare l'autenticazione a più fattori in Microsoft 365.