Scegliere il metodo di autenticazione appropriato per la soluzione di gestione delle identità ibrida di Microsoft Entra

La scelta del metodo di autenticazione corretto rappresenta la priorità assoluta per le organizzazioni che desiderano spostare le proprie applicazioni nel cloud. È bene non prendere questa decisione con leggerezza, per i motivi seguenti:

È la priorità assoluta per un'organizzazione che desideri passare al cloud.

Il metodo di autenticazione è un componente fondamentale della presenza di un'organizzazione nel cloud. perché controlla l'accesso a tutti i dati e le risorse presenti nel cloud.

È la base di tutte le altre funzionalità avanzate per la sicurezza e l'esperienza utente in Microsoft Entra ID.

L'identità è il nuovo piano di controllo della sicurezza IT, pertanto l'autenticazione è il guardiano degli accessi di un'organizzazione al nuovo ambiente cloud. Le organizzazioni hanno bisogno di un piano di controllo delle identità che ne rafforzi la sicurezza e tenga le app cloud al riparo dalle intrusioni.

Nota

Per cambiare metodo di autenticazione sono necessarie attività di pianificazione, test e possibilmente tempo di inattività. L'implementazione a fasi è un ottimo modo per testare ed eseguire gradualmente la migrazione dalla federazione all'autenticazione cloud.

Fuori ambito

Le organizzazioni che non dispongono di un footprint di directory in locale esistente non sono interessate dal presente articolo. In genere, queste aziende creano identità solo nel cloud, il che non richiede una soluzione ibrida di gestione delle identità. Queste identità esistono esclusivamente nel cloud e non sono associate a identità locali corrispondenti.

Metodi di autenticazione

Quando la soluzione ibrida di gestione delle identità di Microsoft Entra è il nuovo piano di controllo dell’azienda, l'autenticazione è la base indispensabile dell'accesso al cloud. La scelta del metodo di autenticazione corretto è una decisione fondamentale per la configurazione di una soluzione ibrida di gestione delle identità di Microsoft Entra. Il metodo di autenticazione scelto viene configurato mediante Microsoft Entra Connect, che esegue anche il provisioning degli utenti nel cloud.

Per scegliere un metodo di autenticazione è necessario prendere in considerazione il tempo, l'infrastruttura esistente, la complessità e i costi di implementazione della propria scelta. Questi fattori variano in base all'organizzazione e possono cambiare nel corso del tempo.

Microsoft Entra ID supporta i metodi di autenticazione seguenti per le soluzioni di gestione delle identità ibride.

Autenticazione cloud

Quando si sceglie questo metodo di autenticazione, il processo di accesso degli utenti è gestito da Microsoft Entra ID. Assieme all'accesso Single Sign-On (SSO), permette agli utenti di accedere alle app cloud senza dover immettere nuovamente le credenziali. Con l'autenticazione cloud è possibile scegliere tra due opzioni:

Sincronizzazione dell'hash delle password di Microsoft Entra. È il modo più semplice per abilitare l'autenticazione per gli oggetti directory locali in Microsoft Entra ID. Gli utenti possono usare gli stessi nome utente e password usati in locale senza la necessità di distribuire altre infrastrutture. Alcune funzionalità premium di Microsoft Entra ID, come ad esempio Microsoft Entra ID Protection e Microsoft Entra Domain Services, richiedono la sincronizzazione dell'hash delle password indipendentemente dal metodo di autenticazione scelto.

Nota

Le password non vengono mai archiviate in testo non crittografato o crittografate con un algoritmo reversibile in Microsoft Entra ID. Per altre informazioni sul processo di sincronizzazione dell'hash delle password, vedere Implementare la sincronizzazione dell'hash delle password con il servizio di sincronizzazione Microsoft Entra Connect.

Autenticazione pass-through di Microsoft Entra. Fornisce una semplice convalida della password per i servizi di autenticazione di Microsoft Entra utilizzando un agente software in esecuzione su uno o più server locali. I server convalidano gli utenti direttamente con l'istanza locale di Active Directory, che assicura che la convalida delle password non venga eseguita nel cloud.

Le società che per questioni di sicurezza devono applicare immediatamente gli stati degli account utente locali, i criteri di gestione delle password e gli orari di accesso potrebbero usare questo metodo di autenticazione. Per altre informazioni sul processo effettivo di autenticazione pass-through, vedere Accesso utente con l'autenticazione pass-through di Microsoft Entra.

Autenticazione federata

Se si sceglie questo metodo di autenticazione, Microsoft Entra ID trasferisce il processo di autenticazione a un sistema di autenticazione attendibile separato, ad esempio un sistema Active Directory Federation Services (AD FS) locale, per convalidare la password dell'utente.

Il sistema di autenticazione può fornire altri requisiti di autenticazione avanzata, ad esempio l'autenticazione a più fattori di terze parti.

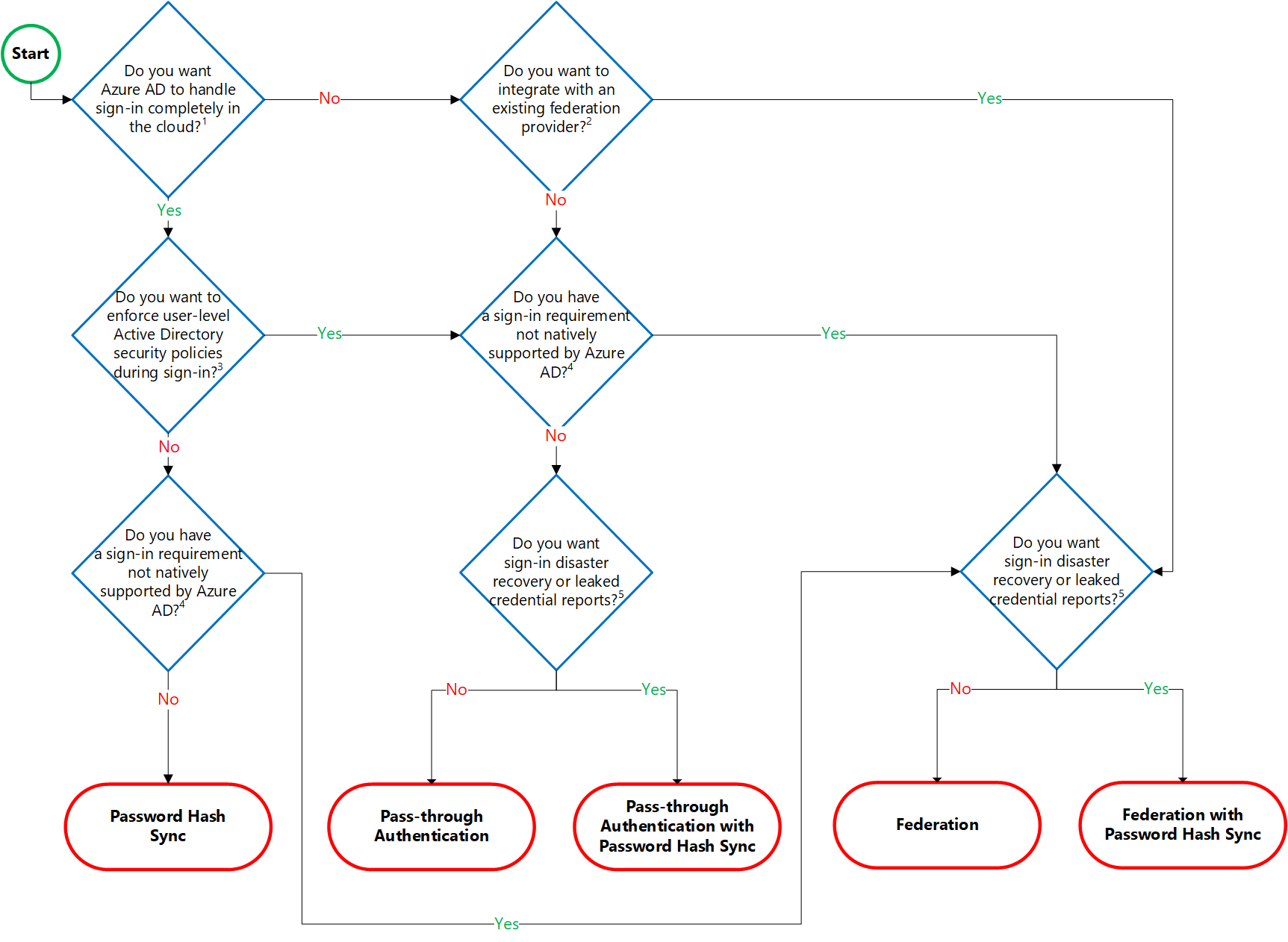

La sezione seguente aiuta a decidere quale metodo di autenticazione sia più adatto alle proprie esigenze mediante un albero delle decisioni. Questo risulta utile per scegliere se implementare l'autenticazione federata o cloud per la propria soluzione ibrida di gestione delle identità di Microsoft Entra.

Albero delle decisioni

Dettagli sulle domande sulle decisioni:

- Microsoft Entra ID è in grado di gestire l'accesso per gli utenti senza affidarsi a componenti locali per la verifica delle password.

- Microsoft Entra ID può delegare l'accesso utente a un provider di autenticazione attendibile, ad esempio Microsoft AD FS.

- Se è necessario applicare criteri di sicurezza di Active Directory a livello di utente, ad esempio account scaduto, account disabilitato, password scaduta, account bloccato e ore di accesso per ogni accesso utente, Microsoft Entra ID richiede alcuni componenti locali.

- Funzionalità di accesso non supportate in modo nativo da Microsoft Entra ID:

- Accesso con una soluzione di autenticazione di terze parti.

- Soluzione di autenticazione locale multisito.

- Microsoft Entra Identity Protection richiede la sincronizzazione dell'hash delle password indipendentemente dal metodo di accesso scelto, per fornire il report Utenti con credenziali perse. Le organizzazioni possono eseguire il failover in Sincronizzazione dell'hash delle password se il metodo di accesso primario ha esito negativo ed è stato configurato prima dell'evento di errore.

Nota

Microsoft Entra ID Protection richiede licenze Microsoft Entra ID P2.

Considerazioni dettagliate

Autenticazione cloud: sincronizzazione dell'hash delle password

Lavoro richiesto. La sincronizzazione dell'hash delle password richiede il minimo sforzo a livello di distribuzione, manutenzione e infrastruttura. Questo livello di sforzo si applica in genere alle organizzazioni che hanno solo bisogno di permettere agli utenti di accedere a Microsoft 365, alle app SaaS e ad altre risorse basate su Microsoft Entra ID. Quando è attivata, la sincronizzazione dell'hash delle password fa parte del processo di sincronizzazione Microsoft Entra Connect e viene eseguita ogni due minuti.

Esperienza utente. Per migliorare l'esperienza di accesso degli utenti, usare i dispositivi aggiunti a Microsoft Entra o i dispositivi aggiunti a Microsoft Entra ibrido. Se non è possibile aggiungere i dispositivi Windows al Microsoft Entra ID, è consigliabile distribuire l'accesso Single Sign-On semplificato con la sincronizzazione dell'hash delle password. Seamless SSO elimina i prompt non necessari dopo che gli utenti hanno eseguito l'accesso.

Scenari avanzati. Se le organizzazioni scelgono questa soluzione, è possibile utilizzare informazioni dettagliate delle identità grazie ai report di Microsoft Entra ID Protection con Microsoft Entra ID P2. ad esempio i report sulle credenziali perse. Windows Hello for Business ha requisiti specifici quando si usa la sincronizzazione dell'hash delle password. Azure AD Domain Services richiede la sincronizzazione dell'hash delle password per eseguire il provisioning degli utenti con le relative credenziali aziendali nel dominio gestito.

Le organizzazioni che necessitano dell'autenticazione a più fattori con la sincronizzazione dell'hash delle password devono usare l’autenticazione a più fattori Microsoft Entra o controlli personalizzati per l'accesso condizionale. Queste organizzazioni non possono usare metodi di autenticazione a più fattori di terze parti o locali che si basano sulla federazione.

Nota

L'accesso condizionale Microsoft Entra richiede licenze Microsoft Entra ID P1 .

Continuità aziendale. La sincronizzazione dell'hash delle password con l'autenticazione cloud è altamente disponibile come servizio cloud in grado di consentire la scalabilità a tutti i data center Microsoft. Per avere la certezza che la sincronizzazione dell'hash delle password non resti inattiva per lunghi periodi di tempo, distribuire un secondo server Microsoft Entra Connect in modalità di staging in una configurazione di standby.

Considerazioni. Attualmente, la sincronizzazione dell'hash delle password non applica immediatamente le modifiche apportate allo stato degli account locali. In questo caso, un utente ha accesso alle app cloud fino a quando lo stato dell'account utente non viene sincronizzato con Microsoft Entra ID. Per superare questa limitazione, le organizzazioni possono eseguire un nuovo ciclo di sincronizzazione dopo gli aggiornamenti in blocco agli stati degli account utente locali effettuati dagli amministratori, come ad esempio la disabilitazione di account.

Nota

La password è scaduta e gli stati di blocco dell'account non sono attualmente sincronizzati con Microsoft Entra ID con Microsoft Entra Connect. Quando si modifica la password di un utente e si imposta il flag di cambiamento obbligatorio password all'accesso successivo, l'hash della password non verrà sincronizzato con Microsoft Entra ID tramite Microsoft Entra Connect fino a quando l'utente non modificherà la password.

Per la procedura di implementazione, vedere Implementare la sincronizzazione dell'hash delle password con il servizio di sincronizzazione Azure AD Connect.

Autenticazione cloud: autenticazione pass-through

Lavoro richiesto. Per l'autenticazione pass-through sono necessari uno o più agenti leggeri (se ne consigliano tre) installati sui server esistenti. Questi agenti devono avere accesso ad Active Directory Domain Services locale, inclusi i controller di dominio AD locali. Richiedono inoltre l'accesso in uscita a Internet e l'accesso ai controller di dominio. Per questo motivo la distribuzione degli agenti in una rete perimetrale non è supportata.

L'autenticazione pass-through richiede infatti un accesso di rete senza limitazioni ai controller di dominio. Tutto il traffico di rete è crittografato e limitato alle richieste di autenticazione. Per altre informazioni su questo processo, vedere l'approfondimento sulla sicurezza per l'autenticazione pass-through.

Esperienza utente. Per migliorare l'esperienza di accesso degli utenti, usare i dispositivi aggiunti a Microsoft Entra o i dispositivi aggiunti a Microsoft Entra ibrido. Se non è possibile aggiungere i dispositivi Windows al Microsoft Entra ID, è consigliabile distribuire l'accesso Single Sign-On semplificato con la sincronizzazione dell'hash delle password. Seamless SSO elimina i prompt non necessari dopo che gli utenti hanno eseguito l'accesso.

Scenari avanzati. L'autenticazione pass-through applica i criteri di account locali al momento dell'accesso. Ad esempio, l'accesso viene negato quando lo stato dell'account di un utente locale è disabilitato o bloccato oppure quando la password scade o il tentativo di accesso non rientra negli orari di accesso consentiti per l'utente.

Le organizzazioni che necessitano dell'autenticazione a più fattori con l'autenticazione pass-through devono usare l’autenticazione a più fattori di Microsoft Entra o controlli personalizzati per l'accesso condizionale. Queste organizzazioni non possono usare un metodo di autenticazione a più fattori di terze parti o locale che si basa sulla federazione. Le funzionalità avanzate richiedono che la sincronizzazione dell'hash delle password venga implementata indipendentemente dalla scelta dell'autenticazione pass-through. Un esempio è il rilevamento delle credenziali perse di Microsoft Entra ID Protection.

Continuità aziendale. È consigliabile distribuire due agenti di autenticazione pass-through aggiuntivi, Questi extra si aggiungono al primo agente nel server Microsoft Entra Connect. Questa altra distribuzione offre disponibilità elevata per le richieste di autenticazione. Quando si dispone di tre agenti di distribuzione, un agente può avere comunque esito negativo quando un altro agente è inattivo per manutenzione.

L'implementazione della sincronizzazione dell'hash delle password in aggiunta all'autenticazione pass-through offre anche un altro vantaggio. Funge infatti da metodo di autenticazione di backup quando il metodo principale non è più disponibile.

Considerazioni. È possibile usare la sincronizzazione dell'hash delle password come metodo di autenticazione di backup per l'autenticazione pass-through, quando gli agenti non possono convalidare le credenziali di un utente per un errore significativo locale. Il failover alla sincronizzazione dell'hash delle password non avviene automaticamente ed è necessario usare Microsoft Entra Connect per cambiare metodo di accesso manualmente.

Per altre considerazioni sull'autenticazione pass-through, incluso il supporto ID alternativo, vedere le domande frequenti.

Per la procedura di distribuzione, fare riferimento all'implementazione dell'autenticazione pass-through.

Autenticazione federata

Lavoro richiesto. Un sistema di autenticazione federata si affida a un sistema esterno attendibile per autenticare gli utenti. Alcune aziende desiderano riutilizzare il proprio investimento nel sistema federato esistente con la propria soluzione di identità ibrida Microsoft Entra. La manutenzione e la gestione del sistema federato non rientra nel controllo di Microsoft Entra ID. È compito dell'organizzazione assicurarsi che il sistema federato usato venga implementato in modo sicuro e sia in grado di gestire il carico di autenticazione.

Esperienza utente. L'esperienza utente di autenticazione federata dipende dall'implementazione delle funzionalità, dalla topologia e dalla configurazione della farm federativa. Alcune organizzazioni hanno bisogno di questa flessibilità per adattare e configurare l'accesso alla farm federativa in base alle proprie esigenze di sicurezza. Ad esempio, è possibile configurare gli utenti e i dispositivi connessi internamente perché effettuino l'accesso automaticamente, senza richiedere l'immissione di credenziali. Questa configurazione funziona in quanto gli utenti hanno già effettuato l'accesso dai propri dispositivi. Se necessario, alcune funzionalità di sicurezza avanzate possono complicare la procedura di accesso degli utenti.

Scenari avanzati. Una soluzione di autenticazione federata è necessaria quando i clienti hanno un requisito di autenticazione che Microsoft Entra ID non supporta in modo nativo. Vedere le Informazioni dettagliate utili per la scelta dell'opzione di accesso più adatta. Considerare i requisiti comuni seguenti:

- Provider a più fattori di terze parti che richiedono un provider di identità federato.

- Autenticazione tramite soluzioni di autenticazione di terze parti. Vedere l'elenco di compatibilità della federazione di Microsoft Entra.

- Accesso che richiede un sAMAccountName, ad esempio DOMINIO\nome utente, anziché un nome dell'entità utente (UPN), ad esempio user@domain.com.

Continuità aziendale. I sistemi federati richiedono in genere un array di server con bilanciamento del carico, noto come farm. Questa farm è configurata in una topologia di rete interna e perimetrale per garantire la disponibilità elevata per le richieste di autenticazione.

Implementare la sincronizzazione dell'hash delle password insieme all'autenticazione federata come metodo di autenticazione di backup quando il metodo di autenticazione principale non è più disponibile, ad esempio quando i server locali non sono disponibili. Alcune organizzazioni di grandi dimensioni richiedono una soluzione di federazione per supportare più punti di ingresso Internet configurati con geo-DNS per richieste di autenticazione a bassa latenza.

Considerazioni. I sistemi federati richiedono in genere un investimento più significativo in infrastruttura locale. La maggior parte delle organizzazioni sceglie questa opzione se ha già investito in un sistema di federazione locale e se l'uso di un singolo provider di identità è un requisito aziendale imprescindibile. La federazione prevede modalità d'uso e risoluzione dei problemi più complesse rispetto alle soluzioni di autenticazione cloud.

Per un dominio non indirizzabile che non può essere verificato in Microsoft Entra ID, è necessaria una configurazione aggiuntiva per implementare l'accesso con l’ID utente. Questo requisito è noto come supporto per l'ID di accesso alternativo. Per requisiti e limitazioni, vedere Configurazione dell'ID di accesso alternativo. In caso di utilizzo di un provider di autenticazione a più fattori di terze parti con federazione, assicurarsi che il provider supporti WS-Trust per consentire ai dispositivi di aggiungere Microsoft Entra ID.

Per la procedura di distribuzione, vedere Distribuzione di server federativi.

Nota

Quando si distribuisce la soluzione dell’identità ibrida di Microsoft Entra, è necessario implementare una delle topologie supportate di Microsoft Entra Connect. Altre informazioni sulle configurazioni supportate o meno sono disponibili in Topologie per Microsoft Entra Connect.

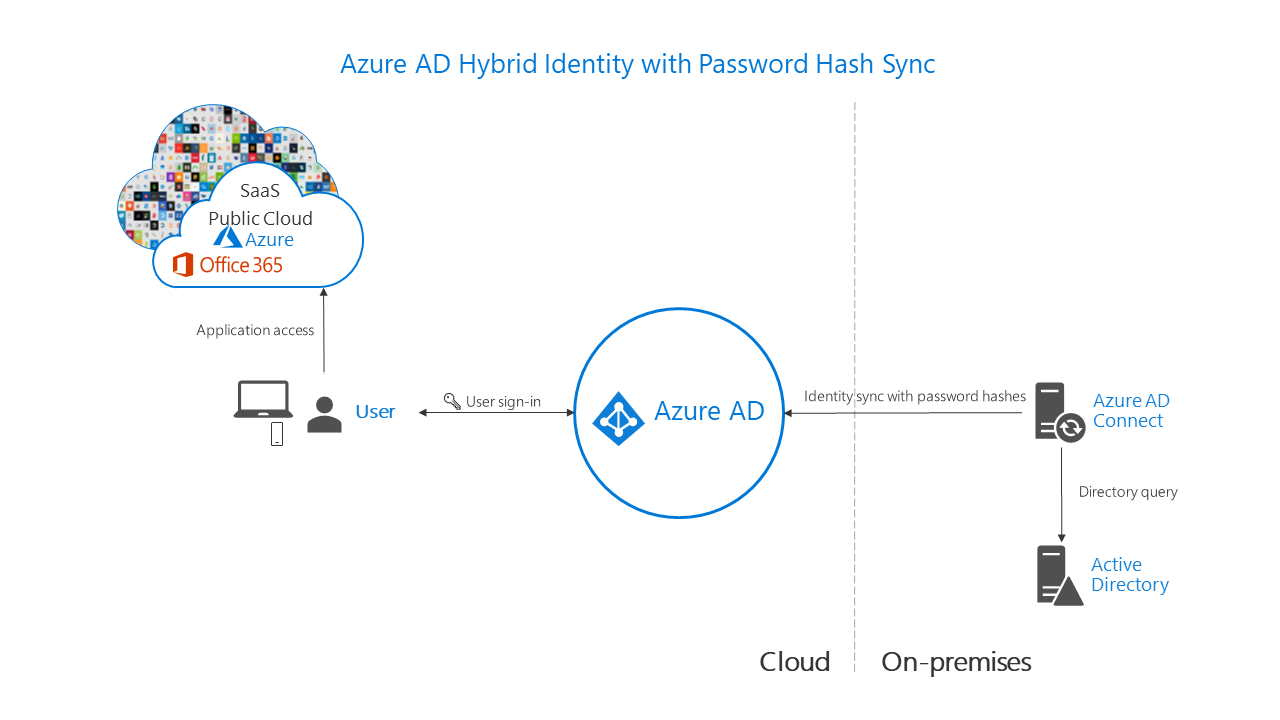

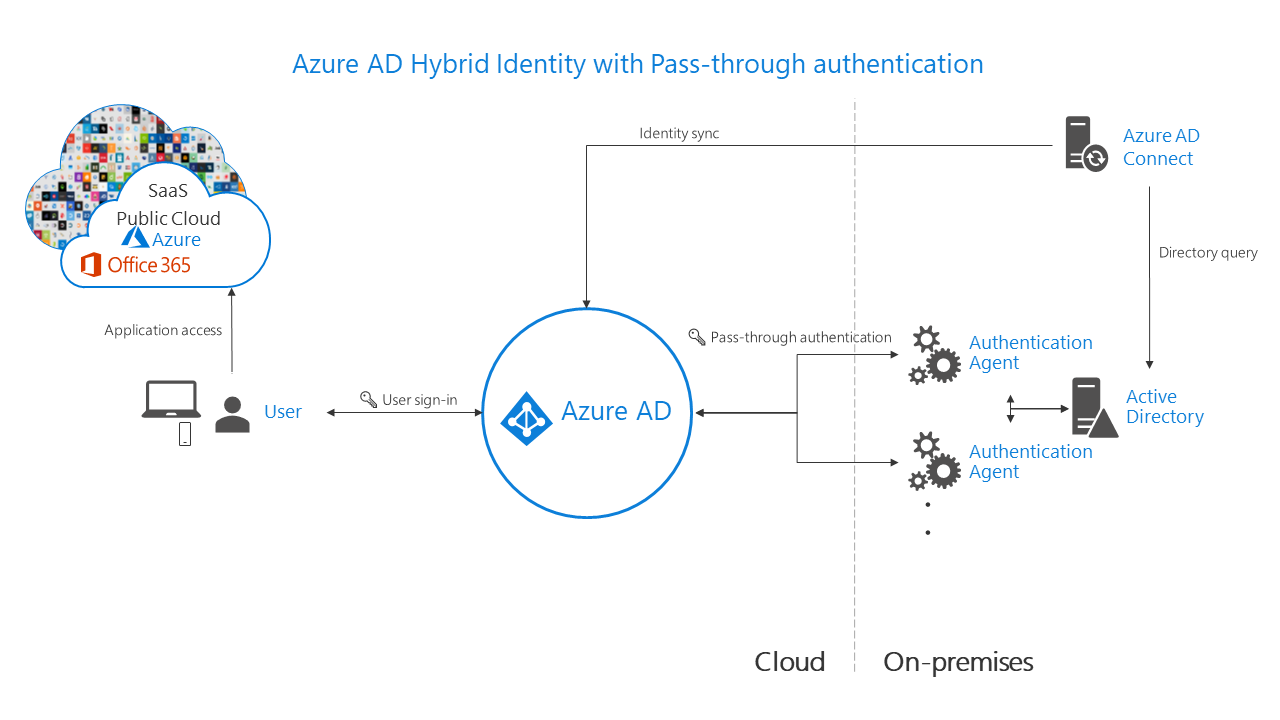

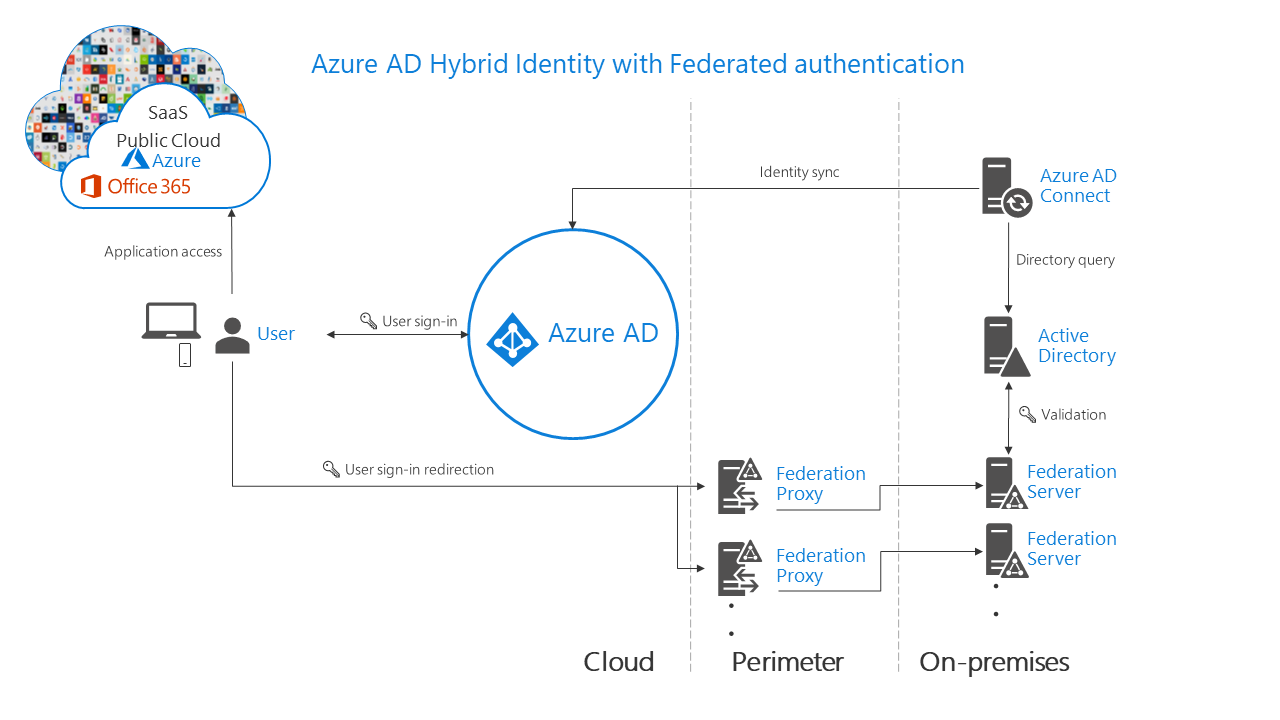

Diagrammi dell'architettura

I diagrammi seguenti definiscono i componenti dell'architettura generale necessari per ogni metodo di autenticazione che è possibile usare con la soluzione ibrida di gestione delle identità di Microsoft Entra. Questi diagrammi forniscono una panoramica utile per confrontare le differenze tra le soluzioni.

Semplicità della soluzione di sincronizzazione dell'hash delle password:

Requisiti dell'autenticazione pass-through a livello di agente, con due agenti per la ridondanza:

Componenti necessari per la federazione nella rete interna e perimetrale dell'organizzazione:

Confronto dei metodi

| Considerazioni | Sincronizzazione degli hash delle password | Autenticazione pass-through | Federazione tramite AD FS |

|---|---|---|---|

| Dove si verifica l'autenticazione? | Nel cloud | Nel cloud, dopo uno scambio della verifica della password di protezione con l'agente di autenticazione locale | Locale |

| Quali sono i requisiti del server locale oltre il sistema di provisioning: Microsoft Entra Connect? | None | Un server per ogni agente di autenticazione aggiuntivo | Due o più server AD FS Due o più server WAP nella rete perimetrale |

| Quali sono i requisiti di rete e Internet locali oltre al sistema di provisioning? | None | Accesso a Internet in uscita dai server in cui sono in esecuzione gli agenti di autenticazione | Accesso Internet in ingresso ai server WAP nelle reti perimetrali Accesso di rete in ingresso ai server AD FS dai server WAP nelle reti perimetrali Bilanciamento del carico di rete |

| Esiste un requisito per il certificato TLS/SSL? | No | No | Sì |

| Esiste una soluzione di monitoraggio dello stato? | Non obbligatorio | Stato dell'agente fornito dall'interfaccia di amministrazione di Microsoft Entra | Microsoft Entra Connect Health |

| Gli utenti ottengono l'accesso Single Sign-On alle risorse cloud dai dispositivi aggiunti al dominio all'interno della rete aziendale? | Sì con i dispositiviaggiunti a Microsoft Entra, dispositiviaggiunti a Microsoft Entra ibrido, il plug-in Microsoft Enterprise SSO per i dispositivi Apple o Seamless SSO | Sì con i dispositiviaggiunti a Microsoft Entra, dispositiviaggiunti a Microsoft Entra ibrido, il plug-in Microsoft Enterprise SSO per i dispositivi Apple o Seamless SSO | Sì |

| Quali tipi di accesso sono supportati? | UserPrincipalName + Password Autenticazione integrata di Windows con accesso SSO facile ID di accesso alternativo Dispositivi aggiunti a Microsoft Entra Dispositivi ibridi aggiunti a Microsoft Entra Autenticazione con certificato e smart card |

UserPrincipalName + Password Autenticazione integrata di Windows con accesso SSO facile ID di accesso alternativo Dispositivi aggiunti a Microsoft Entra Dispositivi ibridi aggiunti a Microsoft Entra Autenticazione con certificato e smart card |

UserPrincipalName + Password sAMAccountName + Password Autenticazione integrata di Windows Autenticazione con certificato e smart card ID di accesso alternativo |

| Windows Hello for Business è supportato? | Modello di attendibilità chiavi Attendibilità di cloud ibrido |

Modello di attendibilità chiavi Attendibilità di cloud ibrido Richiede il livello di funzionalità del dominio di Windows Server 2016 |

Modello di attendibilità chiavi Attendibilità di cloud ibrido Modello di attendibilità certificati |

| Quali sono le opzioni di autenticazione a più fattori? | Autenticazione a più fattori Microsoft Entra Controlli personalizzati con accesso condizionale* |

Autenticazione a più fattori Microsoft Entra Controlli personalizzati con accesso condizionale* |

Autenticazione a più fattori Microsoft Entra MFA di terze parti Controlli personalizzati con accesso condizionale* |

| Quali stati dell'account utente sono supportati? | Account disabilitati (fino a 30 minuti di ritardo) |

Account disabilitati Account bloccato Account scaduto Password scaduta Orari di accesso |

Account disabilitati Account bloccato Account scaduto Password scaduta Orari di accesso |

| Quali sono le opzioni di accesso condizionale? | Accesso condizionale Microsoft Entra, con Microsoft Entra ID P1 o P2 | Accesso condizionale Microsoft Entra, con Microsoft Entra ID P1 o P2 | Accesso condizionale Microsoft Entra, con Microsoft Entra ID P1 o P2 Regole di attestazione per AD FS |

| Il blocco dei protocolli legacy è supportato? | Sì | Sì | Sì |

| È possibile personalizzare il logo, l'immagine e la descrizione nelle pagine di accesso? | Sì, con Microsoft Entra ID P1 o P2 | Sì, con Microsoft Entra ID P1 o P2 | Sì |

| Quali scenari avanzati sono supportati? | Smart Password Lockout Report sulle credenziali perse con Microsoft Entra ID P2 |

Smart Password Lockout | Sistema di autenticazione multisito a bassa latenza Blocco della Extranet di AD FS Integrazione con i sistemi di gestione delle identità di terze parti |

Nota

I controlli personalizzati nell'accesso condizionale di Microsoft Entra attualmente non supportano la registrazione del dispositivo.

Consigli

Il sistema di identità garantisce agli utenti l'accesso alle app di cui si esegue la migrazione e rende disponibili nel cloud. Usare o abilitare la sincronizzazione dell'hash delle password con qualsiasi metodo di autenticazione scelto, per i seguenti motivi:

Disponibilità elevata e ripristino di emergenza. L'autenticazione pass-through e federata si basano sull'infrastruttura locale. Per l'autenticazione pass-through, il footprint locale include l'hardware del server e le funzionalità di rete richiesti dagli agenti di autenticazione pass-through. Per la federazione, il footprint locale è ancora maggiore. Richiede infatti che i server nella rete perimetrale inoltrino tramite proxy le richieste di autenticazione ai server federativi interni.

Per evitare singoli punti di guasto, distribuire server ridondanti. Le richieste di autenticazione verranno sempre soddisfatte anche in caso di guasto di un componente. Sia l'autenticazione pass-through che la federazione fanno anche affidamento sui controller di dominio, anch'essi soggetti a guasti, per rispondere alle richieste di autenticazione. Molti di questi componenti hanno bisogno di manutenzione per conservare uno stato di integrità. Le interruzioni si verificano con maggiore probabilità quando la manutenzione non viene pianificata e implementata correttamente.

Sopravvivenza alle interruzioni locali. Le conseguenze di un'interruzione locale causata da attacchi informatici o emergenze possono essere significative e spaziano da un danno alla reputazione del marchio alla paralisi delle organizzazioni che non sono in grado di gestire l'attacco. Recentemente, molte organizzazioni sono state vittime di attacchi di malware, inclusi ransomware mirati, che hanno reso inattivi i server locali. Nel fornire il proprio supporto ai clienti che devono affrontare questi tipi di attacchi, Microsoft ha notato due categorie di organizzazioni:

Le organizzazioni che in precedenza avevano attivato la sincronizzazione dell'hash delle password oltre all'autenticazione federata o pass-through hanno cambiato metodo di autenticazione principale in modo da usare tale sincronizzazione. Sono tornati online in poche ore. Usando l'accesso alla posta elettronica tramite Microsoft 365, hanno lavorato per risolvere i problemi e accedere ad altri carichi di lavoro basati sul cloud.

Le organizzazioni che in precedenza non abilitavano la sincronizzazione dell'hash delle password dovevano ricorrere a sistemi di posta elettronica di consumer esterni non attendibili per la risoluzione dei problemi. In questi casi, hanno impiegato settimane per ripristinare l'infrastruttura di identità locale e solo successivamente gli utenti sono stati in grado di accedere di nuovo alle app basate sul cloud.

Protezione ID. Uno dei modi migliori per proteggere gli utenti nel cloud è Microsoft Entra ID Protection con Microsoft Entra ID P2. Microsoft esegue continuamente l'analisi di Internet alla ricerca degli elenchi di nomi utente e password venduti e resi disponibili sul dark web dai malintenzionati. Microsoft Entra ID può utilizzare queste informazioni per verificare se uno dei nomi utente e delle password dell'organizzazione è compromesso. È pertanto essenziale abilitare la sincronizzazione dell'hash delle password indipendentemente dal metodo di autenticazione usato, che si tratti di autenticazione federata o pass-through. Le credenziali perse vengono presentate in forma di report. Usare queste informazioni per impedire o imporre agli utenti di cambiare la password quando cercano di accedere con una password persa.

Conclusione

Questo articolo descrive diverse opzioni di autenticazione che le organizzazioni possono configurare e implementare per supportare l'accesso alle app cloud. Per soddisfare esigenze aziendali, tecniche e di sicurezza diverse, le organizzazioni possono scegliere tra sincronizzazione dell'hash delle password, autenticazione pass-through e federazione.

Prendere in considerazione ogni metodo di autenticazione. Il lavoro richiesto per distribuire la soluzione e l'esperienza utente della procedura di accesso soddisfano i requisiti aziendali? Valutare se l'organizzazione necessita degli scenari avanzati e delle funzionalità di continuità aziendale disponibili con ogni metodo di autenticazione. Infine, valutare le considerazioni relative a ogni metodo di autenticazione. Ne esiste almeno uno che impedisce di implementare la soluzione scelta?

Passaggi successivi

Oggigiorno, le minacce sono presenti 24 ore al giorno e provengono da ovunque. L'implementazione del metodo di autenticazione corretto consente di attenuare i rischi di sicurezza e proteggere le identità.

Ciò è possibile tramite l'Introduzione a Microsoft Entra ID e la distribuzione di una soluzione di autenticazione appropriata per l'organizzazione.

Se si intende eseguire la migrazione dall'autenticazione federata all'autenticazione cloud, sono disponibili altre informazioni sulla modifica del metodo di accesso. Per semplificare la pianificazione e l'implementazione della migrazione, usare tali piani di distribuzione del progetto o prendere in considerazione l'uso della nuova funzionalità di implementazione a fasi per eseguire la migrazione degli utenti federati all'uso dell'autenticazione cloud in un approccio graduale.