Che cos'è la gestione delle applicazioni in Microsoft Entra ID?

La gestione delle applicazioni in Microsoft Entra ID è il processo di creazione, configurazione, gestione e monitoraggio delle applicazioni nel cloud. Quando un'applicazione viene registrata in un tenant di Microsoft Entra, gli utenti che sono già assegnati possono accedervi in modo sicuro. Molti tipi di applicazioni possono essere registrati in Microsoft Entra ID. Per altre informazioni, vedere Tipi di applicazione per Microsoft Identity Platform.

In questo articolo vengono illustrati questi aspetti importanti della gestione del ciclo di vita di un'applicazione:

- Sviluppare, aggiungere o connettersi : si accettano percorsi diversi a seconda che si stia sviluppando un'applicazione personalizzata, usando un'applicazione preintegrata o connettendosi a un'applicazione locale.

- Gestire l'accesso: l'accesso può essere gestito tramite Single Sign-On (SSO), assegnando risorse, definendo il modo in cui viene concesso e concesso l'accesso e usando il provisioning automatizzato.

- Configurare le proprietà : configurare i requisiti per l'accesso all'applicazione e il modo in cui l'applicazione è rappresentata nei portali utente.

- Proteggere l'applicazione : gestire la configurazione delle autorizzazioni, l'autenticazione a più fattori, l'accesso condizionale, i token e i certificati.

- Gestire e monitorare : gestire l'interazione e l'attività di revisione usando la gestione entitlement e la creazione di report e il monitoraggio delle risorse.

- Pulizia: quando l'applicazione non è più necessaria, pulire il tenant rimuovendo l'accesso e eliminandolo.

Sviluppare, aggiungere o connettere

Esistono diversi modi per gestire le applicazioni in Microsoft Entra ID. Il modo più semplice per iniziare a gestire un'applicazione consiste nell'usare un'applicazione preintegrata dalla raccolta di Microsoft Entra. Lo sviluppo di un'applicazione e la registrazione in Microsoft Entra ID è un'opzione oppure è possibile continuare a usare un'applicazione locale.

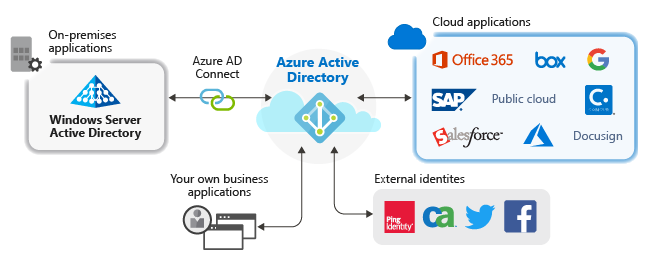

L'immagine seguente mostra come queste applicazioni interagiscono con Microsoft Entra ID.

Applicazioni preintegrate

Molte applicazioni sono già preintegrate (visualizzate come "Applicazioni cloud" nell'immagine precedente in questo articolo) e possono essere configurate con un impegno minimo. Ogni applicazione nella raccolta di Microsoft Entra include un articolo disponibile che illustra i passaggi necessari per configurare l'applicazione. Per un semplice esempio di come è possibile aggiungere un'applicazione al tenant di Microsoft Entra dalla raccolta, vedere Avvio rapido: Aggiungere un'applicazione aziendale.

Applicazioni personalizzate

Se si sviluppa un'applicazione aziendale personalizzata, è possibile registrarla con Microsoft Entra ID per sfruttare le funzionalità di sicurezza offerte dal tenant. È possibile registrare l'applicazione in Registrazioni app oppure registrarla usando il collegamento Crea un'applicazione personalizzata quando si aggiunge una nuova applicazione nelle applicazioni aziendali. Valutare il modo in cui l'autenticazione viene implementata nell'applicazione per l'integrazione con Microsoft Entra ID.

Se si vuole rendere disponibile l'applicazione tramite la raccolta, è possibile inviare una richiesta per renderla disponibile.

Applicazioni locali

Se si vuole continuare a usare un'applicazione locale, ma sfruttare i vantaggi offerti da Microsoft Entra ID, connetterlo con Microsoft Entra ID usando il proxy dell'applicazione Microsoft Entra. Il proxy di applicazione può essere implementato quando si desidera pubblicare applicazioni locali esternamente. Gli utenti remoti che devono accedere alle applicazioni interne possono quindi accedervi in modo sicuro.

Gestire l'accesso

Per gestire l'accesso per un'applicazione, è necessario rispondere alle domande seguenti:

- Come viene concesso e concesso il consenso per l'applicazione?

- L'applicazione supporta l'accesso SSO?

- Quali utenti, gruppi e proprietari devono essere assegnati all'applicazione?

- Esistono altri provider di identità che supportano l'applicazione?

- È utile automatizzare il provisioning di identità utente e ruoli?

Accesso e consenso

È possibile gestire le impostazioni di consenso utente per scegliere se gli utenti possono consentire a un'applicazione o a un servizio di accedere ai profili utente e ai dati dell'organizzazione. Quando alle applicazioni viene concesso l'accesso, gli utenti possono accedere alle applicazioni integrate con Microsoft Entra ID e l'applicazione può accedere ai dati dell'organizzazione per offrire esperienze avanzate basate sui dati.

In situazioni in cui gli utenti non sono in grado di fornire il consenso alle autorizzazioni richieste da un'applicazione, valutare la possibilità di configurare il flusso di lavoro di consenso amministratore. Il flusso di lavoro consente agli utenti di fornire una giustificazione e richiedere la revisione e l'approvazione di un'applicazione da parte di un amministratore. Per informazioni su come configurare il flusso di lavoro di consenso amministratore nel tenant di Microsoft Entra, vedere Configurare il flusso di lavoro di consenso amministratore.

Gli amministratori possono concedere il consenso amministratore a livello di tenant a un'applicazione. Il consenso amministratore a livello di tenant è necessario quando un'applicazione richiede autorizzazioni che gli utenti normali non possono concedere. La concessione del consenso amministratore a livello di tenant consente anche alle organizzazioni di implementare i propri processi di revisione. Esaminare sempre attentamente le autorizzazioni richieste dall'applicazione prima di concedere il consenso. Quando a un'applicazione viene concesso il consenso amministratore a livello di tenant, tutti gli utenti possono accedere all'applicazione a meno che non venga configurato per richiedere l'assegnazione dell'utente.

Single Sign-On

Prendere in considerazione l'implementazione dell'accesso SSO nell'applicazione. È possibile configurare manualmente la maggior parte delle applicazioni per l'accesso SSO. Le opzioni più diffuse in Microsoft Entra ID sono SSO basato su SAML e OpenID Connessione-based SSO. Prima di iniziare, assicurarsi di comprendere i requisiti per l'accesso Single Sign-On e come pianificare la distribuzione. Per altre informazioni su come configurare l'accesso Single Sign-On basato su SAML per un'applicazione aziendale nel tenant di Microsoft Entra, vedere Abilitare l'accesso Single Sign-On per un'applicazione usando Microsoft Entra ID.

Assegnazione utente, gruppo e proprietario

Per impostazione predefinita, tutti gli utenti possono accedere alle applicazioni aziendali senza esservi assegnati. Tuttavia, se si vuole assegnare l'applicazione a un set di utenti, configurare l'applicazione per richiedere l'assegnazione dell'utente e assegnare gli utenti selezionati all'applicazione. Per un semplice esempio di come creare e assegnare un account utente a un'applicazione, vedere Avvio rapido: Creare e assegnare un account utente.

Se incluso nella sottoscrizione, assegnare gruppi a un'applicazione in modo che sia possibile delegare la gestione degli accessi in corso al proprietario del gruppo.

L'assegnazione dei proprietari è un modo semplice per concedere la possibilità di gestire tutti gli aspetti della configurazione di Microsoft Entra per un'applicazione. In qualità di proprietario, un utente può gestire la configurazione specifica dell'organizzazione dell'applicazione. Come procedura consigliata, è consigliabile monitorare in modo proattivo le applicazioni nel tenant per assicurarsi che abbiano almeno due proprietari, per evitare la situazione delle applicazioni senza proprietario.

Automatizzare il provisioning

Il provisioning delle applicazioni si riferisce alla creazione automatica di identità utente e ruoli nelle applicazioni a cui gli utenti devono accedere. Oltre a creare le identità utente, il provisioning automatico include la manutenzione e la rimozione delle identità utente quando lo stato o i ruoli cambiano.

Provider di identità

Si dispone di un provider di identità con cui si vuole che Microsoft Entra ID interagisca? Individuazione dell'area di autenticazione principale fornisce una configurazione che consente a Microsoft Entra ID di determinare il provider di identità con cui un utente deve eseguire l'autenticazione al momento dell'accesso.

Portali utenti

Microsoft Entra ID offre modi personalizzabili per distribuire applicazioni agli utenti dell'organizzazione. Ad esempio, il portale di App personali o l'icona di avvio delle applicazioni di Microsoft 365. App personali offre agli utenti un'unica posizione per iniziare il proprio lavoro e trovare tutte le applicazioni a cui hanno accesso. In qualità di amministratore di un'applicazione, è necessario pianificare il modo in cui gli utenti dell'organizzazione usano App personali.

Configurare le proprietà

Quando si aggiunge un'applicazione al tenant di Microsoft Entra, è possibile configurare le proprietà che influiscono sul modo in cui gli utenti possono interagire con l'applicazione. È possibile abilitare o disabilitare la possibilità di accedere e impostare l'applicazione per richiedere l'assegnazione dell'utente. È anche possibile determinare la visibilità dell'applicazione, il logo che rappresenta l'applicazione ed eventuali note sull'applicazione. Per altre informazioni sulle proprietà che è possibile configurare, vedere Proprietà di un'applicazione aziendale.

Proteggere l'applicazione

Sono disponibili diversi metodi per proteggere le applicazioni aziendali. Ad esempio, è possibile limitare l'accesso al tenant, gestire visibilità, dati e analisi ed eventualmente fornire l'accesso ibrido. Mantenere protette le applicazioni aziendali implica anche la gestione della configurazione delle autorizzazioni, MFA, accesso condizionale, token e certificati.

Autorizzazioni

È importante esaminare periodicamente e, se necessario, gestire le autorizzazioni concesse a un'applicazione o a un servizio. Assicurarsi di consentire solo l'accesso appropriato alle applicazioni valutando regolarmente se esiste un'attività sospetta.

Le classificazioni delle autorizzazioni consentono di identificare l'effetto di autorizzazioni diverse in base ai criteri e alle valutazioni dei rischi dell'organizzazione. È possibile ad esempio usare le classificazioni delle autorizzazioni nei criteri di consenso per identificare il set di autorizzazioni a cui gli utenti possono fornire il consenso.

Autenticazione a più fattori e accesso condizionale

L'autenticazione a più fattori Microsoft Entra consente di proteggere l'accesso ai dati e alle applicazioni, offrendo un altro livello di sicurezza usando una seconda forma di autenticazione. Esistono molti metodi che possono essere usati per un'autenticazione a due fattori. Prima di iniziare, pianificare la distribuzione di MFA per l'applicazione nell'organizzazione .

Le organizzazioni possono abilitare l'autenticazione a più fattori con l'accesso condizionale per adattare la soluzione alle proprie esigenze specifiche. I criteri di accesso condizionale consentono agli amministratori di assegnare controlli a applicazioni, azioni o contesto di autenticazione specifici.

Token e certificati

Diversi tipi di token di sicurezza vengono usati in un flusso di autenticazione in Microsoft Entra ID a seconda del protocollo usato. Ad esempio, i token SAML vengono usati per il protocollo SAML e i token ID e i token di accesso vengono usati per il protocollo OpenID Connessione. I token vengono firmati con il certificato univoco generato dall'ID Microsoft Entra e da algoritmi standard specifici.

È possibile garantire maggiore sicurezza crittografando il token. È anche possibile gestire le informazioni in un token, inclusi i ruoli consentiti per l'applicazione.

Microsoft Entra ID usa l'algoritmo SHA-256 per impostazione predefinita per firmare la risposta SAML. Usare SHA-256 a meno che l'applicazione non richieda SHA-1. Stabilire un processo per la gestione della durata del certificato. La durata massima di un certificato di firma è di tre anni. Per evitare o ridurre al minimo l'interruzione a causa della scadenza di un certificato, usare ruoli e liste di distribuzione di posta elettronica per assicurarsi che le notifiche di modifica correlate al certificato vengano monitorate attentamente.

Gestire e monitorare

La gestione entitlement in Microsoft Entra ID consente di gestire l'interazione tra applicazioni e amministratori, proprietari di cataloghi, gestori di pacchetti di accesso, responsabili approvazione e richiedenti.

La soluzione di creazione di report e monitoraggio di Microsoft Entra dipende dai requisiti legali, di sicurezza e operativi e dall'ambiente e dai processi esistenti. Esistono diversi log gestiti in Microsoft Entra ID. Pertanto, è consigliabile pianificare la distribuzione di report e monitoraggio per mantenere la migliore esperienza possibile per l'applicazione.

Eseguire la pulizia

È possibile pulire l'accesso alle applicazioni. Ad esempio, rimuovendo l'accesso di un utente. È anche possibile disabilitare la modalità di accesso di un utente. Infine, è possibile eliminare l'applicazione se non è più necessaria per l'organizzazione. Per altre informazioni su come eliminare un'applicazione aziendale dal tenant di Microsoft Entra, vedere Avvio rapido: Eliminare un'applicazione aziendale.

Procedura dettagliata guidata

Per una procedura dettagliata guidata di molti dei consigli di questo articolo, vedere la procedura guidata microsoft 365 Secure your cloud apps with Single Sign On (SSO).

Passaggi successivi

- Per iniziare, aggiungere la prima applicazione aziendale con Avvio rapido: Aggiungere un'applicazione aziendale.