Implementazione del modello per l'ingresso sicuro della rete

L'ingresso sicuro della rete incapsula diversi modelli di progettazione, inclusi i modelli per il routing globale, l'offload globale e il monitoraggio degli endpoint di integrità. È possibile usare l'implementazione del modello in questo articolo come gateway per qualsiasi carico di lavoro HTTP o HTTPS che richiede disponibilità elevata o affidabilità fornendo un routing globale sicuro ai carichi di lavoro in aree diverse con failover a bassa latenza.

Video: Implementazione di ingresso sicura della rete

Requisiti dei criteri

Questo articolo descrive tre requisiti su cui si concentra l'implementazione del modello per l'ingresso sicuro della rete: routing globale, failover a bassa latenza e mitigazione degli attacchi al perimetro.

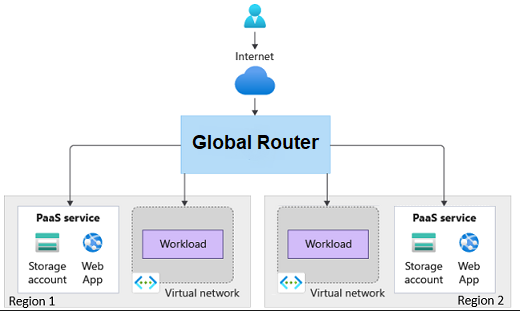

Routing globale

Il modello di ingresso sicuro di rete incapsula il modello di routing globale. Di conseguenza, l'implementazione può instradare le richieste ai carichi di lavoro in aree diverse.

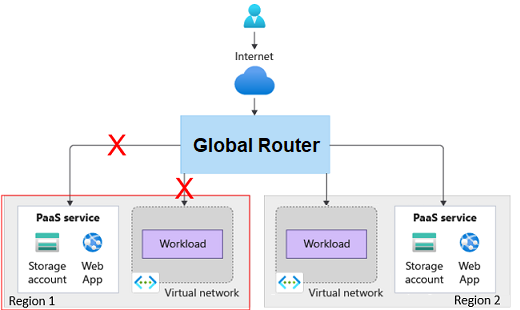

Failover a bassa latenza

L'implementazione deve essere in grado di identificare carichi di lavoro integri e non integri e regolare il routing di conseguenza in modo sensibile al tempo. La latenza deve essere in grado di supportare la regolazione del routing in pochi minuti.

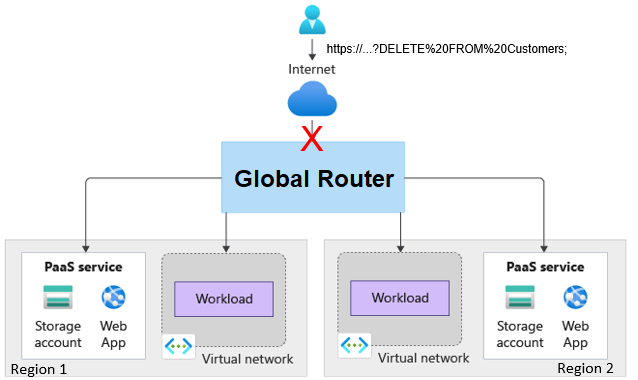

Mitigazione degli attacchi al perimetro

La mitigazione degli attacchi al perimetro richiede la parte "di sicurezza della rete" dell'implementazione. I carichi di lavoro o i servizi PaaS (Platform as a Service) non devono essere accessibili tramite Internet. Il traffico Internet deve essere in grado di instradare solo attraverso il gateway. Il gateway deve avere la possibilità di attenuare gli exploit.

Criteri

Questa soluzione implementa i modelli di progettazione seguenti:

- Modello di routing del gateway: instradare le richieste a più servizi o istanze del servizio che possono risiedere in aree diverse.

- Modello di offload del gateway: funzionalità di offload, ad esempio la mitigazione degli attacchi, a un proxy gateway.

- Modello di monitoraggio degli endpoint di integrità: esporre gli endpoint che convalidano l'integrità del carico di lavoro.

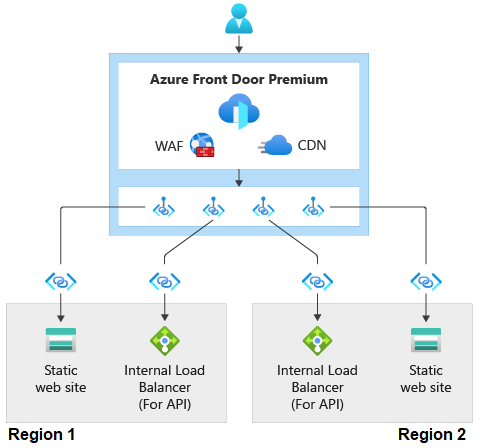

Progettazione

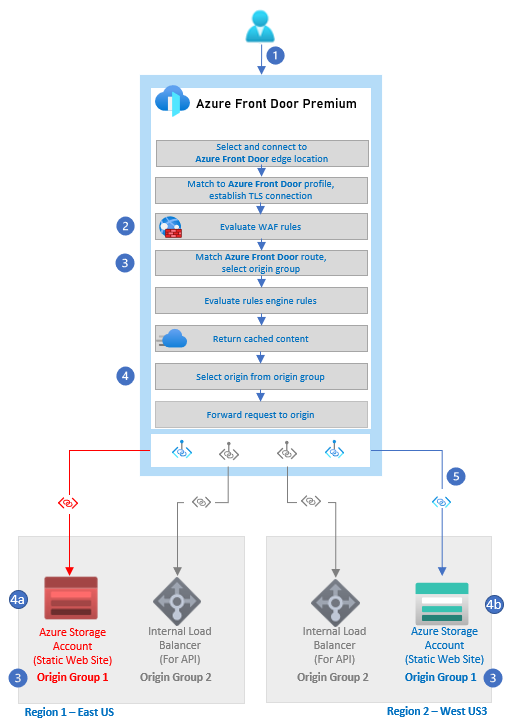

Il diagramma mostra una richiesta HTTPS che passa a una casella Frontdoor Premium di Azure, che include un web application firewall. Questo illustra l'integrazione tra Frontdoor di Azure Premium e Web Application Firewall di Azure. Il diagramma mostra quindi la richiesta che scorre collegamento privato a due indicatori in aree diverse. Ogni timbro ha un sito Web statico e un servizio di bilanciamento del carico interno. Le richieste passano attraverso collegamento privato ai siti Web statici e ai servizi di bilanciamento del carico in entrambi i francobolli.

Questa implementazione include i dettagli seguenti:

- Usa Archiviazione BLOB di Azure account per simulare carichi di lavoro Web statici in esecuzione in due aree. Questa implementazione non include carichi di lavoro in esecuzione dietro un servizio di bilanciamento del carico interno (ILB). Il diagramma mostra un servizio di bilanciamento del carico interno per illustrare che questa implementazione funzionerebbe per i carichi di lavoro privati in esecuzione dietro un bilanciamento del carico interno.

- Usa il livello Frontdoor di Azure Premium come gateway globale.

- L'istanza di Frontdoor di Azure ha un criterio web application firewall (WAF) globale configurato con regole gestite che consentono di proteggersi da exploit comuni.

- Gli account di archiviazione non vengono esposti tramite Internet.

- Il livello Frontdoor di Azure Premium accede agli account di archiviazione tramite collegamento privato di Azure.

- L'istanza di Frontdoor di Azure ha la configurazione generale seguente:

- Endpoint con una singola route che punta a un singolo gruppo di origine. Un gruppo di origine è una raccolta di origini o back-end.

- Il gruppo di origine ha un'origine configurata per puntare a ogni account di archiviazione.

- Ogni origine richiede collegamento privato l'accesso all'account di archiviazione.

- Il gruppo di origine dispone di probe di integrità configurati per accedere a una pagina HTML negli account di archiviazione. La pagina HTML funge da endpoint di integrità per i carichi di lavoro statici. Se i probe possono accedere correttamente all'origine in tre dei quattro tentativi, l'origine viene considerata integra.

Componenti

Richiesta Web

- Web application firewall di Azure: il livello Premium di Web Application Firewall supporta regole gestite da Microsoft che consentono di proteggersi da exploit comuni.

- collegamento privato di Azure: gli endpoint privati in collegamento privato di Azure espongono un servizio PaaS di Azure a un indirizzo IP privato in una rete virtuale. Questa esposizione consente alla comunicazione di fluire attraverso la rete backbone Microsoft e non sulla rete Internet pubblica.

- Livello Premium di Frontdoor di Azure: Frontdoor di Azure offre il bilanciamento del carico globale di livello 7. Frontdoor di Azure include l'integrazione con Web Application Firewall. Il livello Premium supporta:

- collegamento privato di Azure: collegamento privato supporto consente a Frontdoor di Azure di comunicare con i servizi PaaS o i carichi di lavoro in esecuzione in una rete virtuale privata tramite la rete backbone Microsoft.

- Set di regole gestite da Microsoft: il livello Premium di Frontdoor di Azure supporta il livello Premium di Web Application Firewall, che supporta il set di regole gestite nel WAF.

- Archiviazione di Azure: questa implementazione usa gli account blob Archiviazione per rappresentare un sito Web statico o un carico di lavoro.

- Bilanciamento del carico interno: questa implementazione non usa il servizio di bilanciamento del carico interno. Viene illustrato come rappresentare un carico di lavoro privato in esecuzione dietro il servizio di bilanciamento del carico. Il routing all'account di archiviazione è identico a quello dei servizi di bilanciamento del carico.

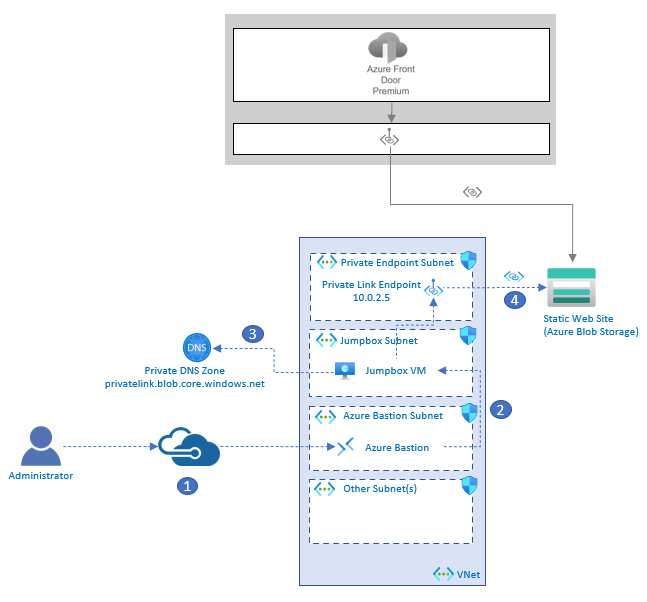

Operazioni

La protezione delle risorse dal punto di vista della rete consente di proteggersi dagli exploit, ma isola anche le risorse dai processi o dagli amministratori che potrebbero dover accedere a tali risorse. Ad esempio, un agente di compilazione in una pipeline DevOps potrebbe dover accedere all'account di archiviazione per distribuire un aggiornamento all'applicazione Web. Inoltre, un amministratore potrebbe dover accedere alla risorsa a scopo di risoluzione dei problemi.

Per illustrare l'accesso alla rete sicura per scopi operativi, questa implementazione distribuisce una macchina virtuale (VM) in una rete virtuale con collegamento privato accesso agli account di archiviazione. Questa implementazione distribuisce Azure Bastion, che l'amministratore può usare per connettersi alla macchina virtuale. Per lo scenario di distribuzione, è possibile distribuire un agente di compilazione privato nella rete virtuale, in modo analogo al modo in cui la macchina virtuale era.

Ecco i dettagli sui componenti per le operazioni:

- Azure Rete virtuale: questa implementazione usa la rete virtuale per contenere i componenti necessari per consentire a un amministratore di comunicare in modo sicuro con l'account di archiviazione tramite la rete backbone Microsoft privata.

- Azure Macchine virtuali: questa implementazione usa una macchina virtuale come jumpbox a cui gli amministratori possono connettersi. La macchina virtuale viene distribuita nella rete virtuale privata.

- Azure Bastion: Azure Bastion consente all'amministratore di connettersi in modo sicuro alla macchina virtuale jumpbox tramite Secure Shell (SSH) senza che la macchina virtuale abbia un indirizzo IP pubblico.

- collegamento privato endpoint: all'endpoint privato viene assegnato un indirizzo IP privato dalla rete virtuale e si connette al servizio PaaS dell'account di archiviazione. Questa connessione consente alle risorse nella rete virtuale privata di comunicare con l'account di archiviazione tramite l'indirizzo IP privato.

- Zona DNS di Azure privata: la zona DNS di Azure privata è un servizio DNS usato per risolvere il nome host collegamento privato dell'account di archiviazione di Azure nell'indirizzo IP privato dell'endpoint privato.

Flusso di richieste Web

Il diagramma mostra un utente che effettua una richiesta Web a Frontdoor di Azure. Nella casella Frontdoor di Azure il diagramma mostra ognuno dei passaggi del flusso di routing di Frontdoor di Azure. Evidenziato nel flusso è il passaggio in cui vengono valutate le regole WAF, in cui viene trovata la corrispondenza della route frontdoor di Azure e viene selezionato un gruppo di origine e dove l'origine viene selezionata dal gruppo di origine. L'ultima parte evidenziata è la posizione in cui Frontdoor di Azure si connette all'account Archiviazione BLOB di Azure tramite collegamento privato.

L'utente invia una richiesta HTTP o HTTPS a un endpoint frontdoor di Azure.

Le regole WAF vengono valutate. Le regole corrispondenti vengono sempre registrate. Se la modalità dei criteri WAF di Frontdoor di Azure è impostata sulla prevenzione e la regola di corrispondenza ha un'azione impostata per bloccare l'anomalia, la richiesta viene bloccata. In caso contrario, la richiesta continua o viene reindirizzato oppure vengono valutate le regole successive.

La route configurata in Frontdoor di Azure è corrispondente e viene selezionato il gruppo di origine corretto. In questo esempio il percorso era il contenuto statico nel sito Web.

L'origine viene selezionata dal gruppo di origine.

a. In questo esempio, i probe di integrità considerano il sito Web non integro, quindi vengono eliminati dalle possibili origini.

b. Questo sito Web è selezionato.La richiesta viene instradata all'account di archiviazione di Azure tramite collegamento privato sulla rete backbone Microsoft.

Per altre informazioni sull'architettura di routing di Frontdoor di Azure, vedere Panoramica dell'architettura di routing.

Flusso operativo

Il diagramma comprende tre parti. La prima parte mostra Archiviazione BLOB di Azure fungere da sito Web statico. Frontdoor di Azure si connette tramite collegamento privato all'account di archiviazione. La seconda parte è una casella che rappresenta una rete virtuale. La rete virtuale include subnet e il relativo contenuto. Queste subnet includono una subnet dell'endpoint privato che contiene un endpoint collegamento privato con un indirizzo IP 10.0.2.5, una subnet jumpbox con una macchina virtuale jumpbox e una subnet di Azure Bastion con Azure Bastion. La terza parte è un utente amministratore che usa SSH per accedere alla macchina virtuale jumpbox nella rete virtuale tramite Azure Bastion. Una freccia passa dalla macchina virtuale alla zona DNS di Azure privata. L'ultima freccia passa dalla macchina virtuale all'endpoint collegamento privato e quindi all'account di archiviazione.

Un amministratore si connette all'istanza di Azure Bastion distribuita nella rete virtuale.

Azure Bastion offre connettività SSH alla macchina virtuale jumpbox.

L'amministratore nel jumpbox tenta di accedere all'account di archiviazione tramite l'interfaccia della riga di comando di Azure. Il jumpbox esegue una query DNS per l'endpoint dell'account Archiviazione BLOB di Azure pubblico:

storageaccountname.blob.core.windows.net.DNS privato in definitiva viene risolto in

storageaccountname.privatelink.blob.core.windows.net. Restituisce l'indirizzo IP privato dell'endpoint collegamento privato, ovvero 10.0.2.5 in questo esempio.Viene stabilita una connessione privata all'account di archiviazione tramite l'endpoint collegamento privato.

Considerazioni

Quando si usa questa soluzione, tenere presente quanto segue.

Affidabilità

L'affidabilità garantisce che l'applicazione possa soddisfare gli impegni assunti dai clienti. Per altre informazioni, vedere Panoramica del pilastro dell'affidabilità.

Questo scenario risolve i punti chiave seguenti sull'affidabilità:

- Il routing globale con bassa latenza, tramite l'uso di probe di integrità, consente l'affidabilità isolando l'applicazione in caso di interruzioni a livello di area.

- Web Application Firewall in Frontdoor di Azure offre una protezione centralizzata per le richieste HTTP e HTTPS.

Sicurezza

La sicurezza offre garanzie contro attacchi intenzionali e l'abuso di dati e sistemi preziosi. Per altre informazioni, vedere Panoramica del pilastro della sicurezza.

Questo scenario risolve i punti chiave seguenti sulla sicurezza:

- collegamento privato supporto in Frontdoor di Azure Premium elimina la necessità di esporre i servizi Interni o PaaS tramite Internet. collegamento privato consente a Frontdoor di Azure di comunicare con i servizi privati o i servizi PaaS tramite la rete backbone Microsoft.

- Web Application Firewall in Frontdoor di Azure offre una protezione centralizzata per le richieste HTTP e HTTPS.

- Le regole gestite in Web Application Firewall Premium sono regole gestite da Microsoft che consentono di proteggersi da un set comune di minacce alla sicurezza.

Ottimizzazione dei costi

L'ottimizzazione dei costi riguarda l'analisi dei modi per ridurre le spese non necessarie e migliorare l'efficienza operativa. Per altre informazioni, vedere Panoramica del pilastro di ottimizzazione dei costi.

Anche se Frontdoor di Azure Premium e Web Application Firewall Premium offrono funzionalità di sicurezza avanzate nel livello Standard, è previsto un costo aggiuntivo per entrambi. Per altre informazioni sui prezzi per Frontdoor di Azure e Web Application Firewall, vedere le risorse seguenti:

Eccellenza operativa

L'eccellenza operativa copre i processi operativi che distribuiscono un'applicazione e la mantengono in esecuzione nell'ambiente di produzione. Per altre informazioni, vedere Panoramica del pilastro dell'eccellenza operativa.

L'implementazione dei limiti di sicurezza di rete aggiunge complessità alle operazioni e alla distribuzione. Tieni in considerazione i seguenti punti:

- Gli intervalli IP per gli agenti ospitati da Microsoft variano nel tempo. Prendere in considerazione l'implementazione di agenti self-hosted nella rete virtuale.

- Implementare Azure Bastion per scenari in cui i team operativi devono accedere alle risorse protette della rete.

- L'uso di Web Application Firewall in Frontdoor di Azure per fornire protezione centralizzata per le richieste HTTP e HTTPS è un esempio del modello di offload del gateway. La responsabilità di esaminare le richieste di exploit viene scaricata in Web Application Firewall in Frontdoor di Azure. Il vantaggio di una prospettiva di eccellenza operativa è che è necessario gestire le regole in un solo posto.

Importante

L'esempio di ingresso sicuro della rete consente di distribuire tutte le risorse necessarie per connettersi a un jumpbox tramite Azure Bastion e connettersi a una macchina virtuale sicura di rete.

Efficienza prestazionale

L'efficienza delle prestazioni è la capacità del carico di lavoro di ridimensionarsi per soddisfare le esigenze che gli utenti lo pongono. Per altre informazioni, vedere Panoramica del pilastro dell'efficienza delle prestazioni.

Il routing globale consente il ridimensionamento orizzontale tramite la distribuzione di più risorse nella stessa area o in aree diverse.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per