Panoramica dei ruoli di lavoro ibridi per runbook di Automazione

Importante

Il Ruolo di lavoro ibrido per runbook utente basato su agente di Automazione di Azure (Windows e Linux) è stato ritirato il 31 agosto 2024 e non è più supportato. Seguire le linee guida su come effettuare la migrazione da un ruoli di lavoro ibrido per i runbook basati su agente a ruoli di lavoro ibrido basati su estensione.

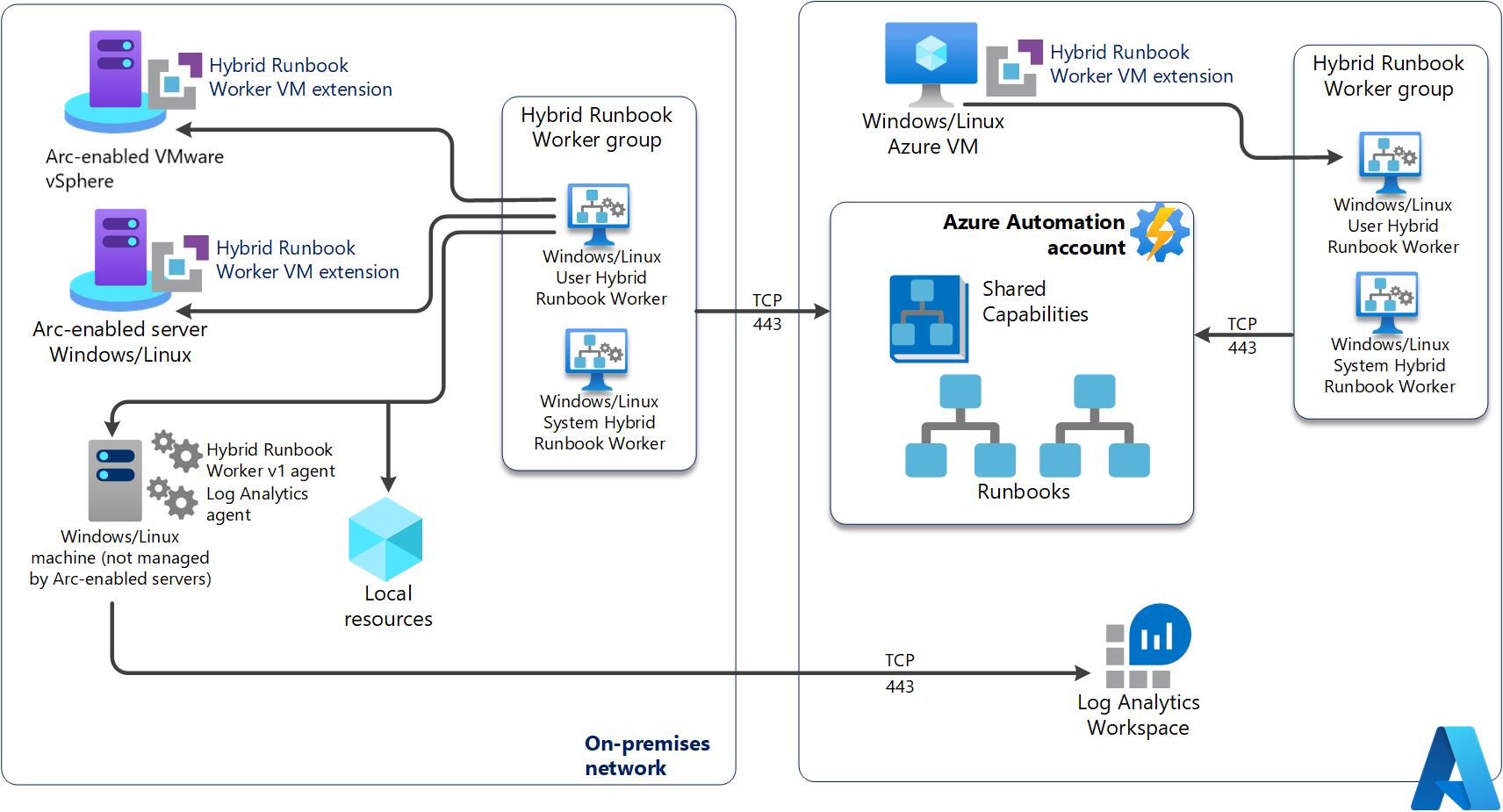

I runbook in Automazione di Azure potrebbero non avere accesso alle risorse in altri cloud o negli ambienti locali perché vengono eseguiti nella piattaforma cloud di Azure. È possibile usare la funzionalità Ruolo di lavoro ibrido per runbook di Automazione di Azure per eseguire runbook direttamente nel computer che ospita il ruolo e su risorse nell'ambiente per gestire tali risorse locali. I runbook vengono infatti archiviati e gestiti in Automazione di Azure e successivamente distribuiti a uno o più computer assegnati.

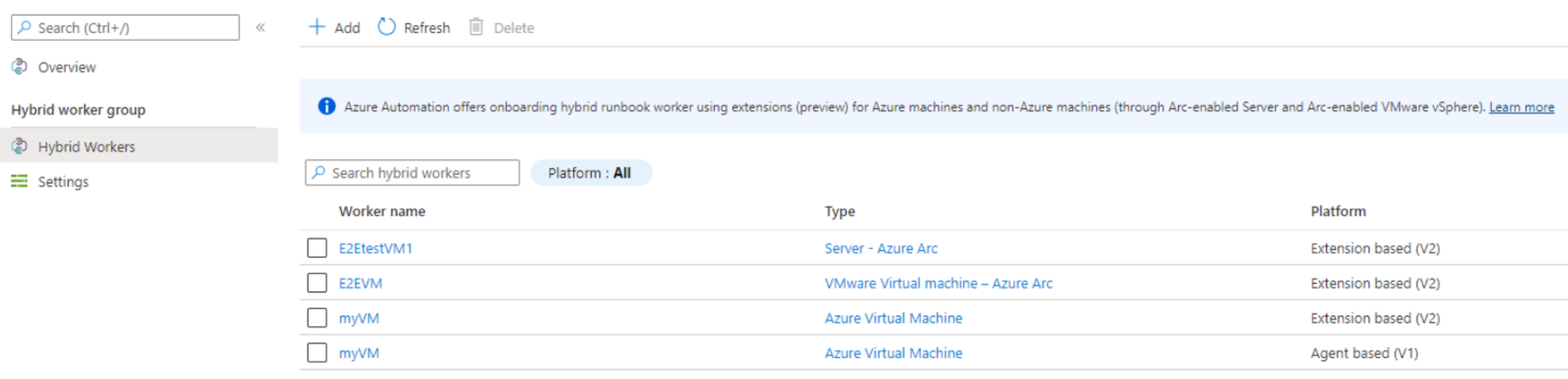

Automazione di Azure offre l'integrazione nativa del ruolo di lavoro ibrido per runbook tramite il framework di estensione macchina virtuale di Azure. L'agente di macchine virtuali di Azure è responsabile della gestione dell'estensione nelle macchine virtuali di Azure in macchine virtuali Windows e Linux e dell'agente di Azure Connected Machine in computer non Azure, inclusi i server abilitati per Azure Arc e VMware vSphere abilitati per Azure Arc (anteprima). Sono ora disponibili due piattaforme di installazione di ruoli di lavoro ibridi per runbook supportate da Automazione di Azure:

| Piattaforma | Descrizione |

|---|---|

| Basato su estensione (V2) | Installato usando l'estensione macchina virtuale del ruolo di lavoro ibrido per runbook, senza alcuna dipendenza dall'agente di Log Analytics che segnala a un'area di lavoro Log Analytics di Monitoraggio di Azure. Questa è la piattaforma consigliata. |

| Basate sugli agenti (V1) | Installato dopo che il reporting dell'agente di Log Analytics a un'area di lavoro Log Analytics di Monitoraggio di Azure è stato completato. |

Per le operazioni del ruolo di lavoro ibrido per runbook dopo l'installazione, il processo di esecuzione di runbook nei ruoli di lavoro ibridi per runbook è lo stesso. Lo scopo dell'approccio basato su estensione consiste nel semplificare l'installazione e la gestione del ruolo di lavoro ibrido per runbook e rimuovere la complessità del lavorare con la versione basata su agente. La nuova installazione basata su estensione non influisce sull'installazione o sulla gestione di un ruolo di lavoro ibrido basato su runbook basato su agente. Entrambi i tipi di ruolo di lavoro ibrido per runbook possono coesistere nello stesso computer.

Il ruolo di lavoro ibrido per runbook basato su estensione supporta solo il tipo di ruolo di lavoro ibrido per runbook utente e non include il ruolo di lavoro ibrido per runbook di sistema necessario per la funzionalità Gestione aggiornamenti.

Vantaggi dei ruoli di lavoro ibridi utente basati su estensione

L'approccio basato su estensione semplifica significativamente l'installazione e la gestione del ruolo di lavoro ibrido per runbook utente, rimuovendo la complessità del lavorare con l'approccio basato su agente. Ecco alcuni vantaggi principali:

- Onboarding facile: l'approccio basato su agente per l'onboarding del ruolo di lavoro ibrido per runbook dipende dall'agente di Log Analytics, che è un processo a più passaggi, dispendioso in termini di tempo e soggetto a errori. L'approccio basato su estensione non dipende più dall'agente di Log Analytics.

- Facilità di gestione : offre l'integrazione nativa con l'identità di ARM per il ruolo di lavoro ibrido per runbook e offre la flessibilità per la governance su larga scala tramite criteri e modelli.

- Autenticazione basata su Microsoft Entra ID: usa le identità gestite assegnate dal sistema della macchina virtuale fornite da Microsoft Entra ID. Consente di centralizzare il controllo e la gestione delle identità e delle credenziali delle risorse.

- Esperienza unificata : offre un'esperienza identica per la gestione di computer abilitati per Azure e off-Azure Arc.

- Più canali di onboarding: è possibile scegliere di eseguire l'onboarding e gestire i ruoli di lavoro basati su estensioni tramite il portale di Azure, i cmdlet di PowerShell, Bicep, i modelli di ARM, l'API REST e l'interfaccia della riga di comando di Azure. È anche possibile installare l'estensione in una macchina virtuale di Azure esistente o in un server abilitato per Arc all'interno dell'esperienza del portale di Azure del computer tramite il pannello Estensioni.

- Aggiornamento automatico predefinito: offre l'aggiornamento automatico delle versioni secondarie per impostazione predefinita, riducendo significativamente la gestibilità dell'aggiornamento nella versione più recente. È consigliabile abilitare gli aggiornamenti automatici per sfruttare eventuali aggiornamenti della sicurezza o delle funzionalità senza il sovraccarico manuale. È anche possibile rifiutare esplicitamente gli aggiornamenti automatici in qualsiasi momento. Gli aggiornamenti delle versioni principali non sono attualmente supportati e devono essere gestiti manualmente.

Tipi di ruolo di lavoro runbook

Esistono due tipi di ruoli di lavoro runbook: sistema e utente. Nella tabella seguente viene descritta la differenza tra di esse.

| Tipo | Descrizione |

|---|---|

| Di sistema | Supporta un set di runbook nascosti usati dalla funzionalità Gestione aggiornamenti progettata per installare gli aggiornamenti specificati dall'utente nei computer Windows e Linux. Questo tipo di ruolo di lavoro ibrido per runbook non è membro di un gruppo di ruoli di lavoro ibrido per runbook e pertanto non esegue runbook destinati a un gruppo di ruoli di lavoro runbook. |

| Utente | Supporta runbook definiti dall'utente destinati all'esecuzione direttamente nei computer Windows e Linux. |

I ruoli di lavoro ibridi basati su agente (V1) si basano sull'agente di Log Analytics che invia segnalazioni a un'area di lavoro Log Analytics in Monitoraggio di Azure. L'area di lavoro non serve solo per raccogliere i dati di monitoraggio dal computer, ma anche per scaricare i componenti necessari per installare il ruolo di lavoro ibrido basato su agente.

Se si abilita la Gestione aggiornamenti in Automazione di Azure, qualsiasi computer connesso all'area di lavoro Log Analytics viene automaticamente configurato come ruolo di lavoro ibrido per runbook. Per configurarlo come utente Ruolo di lavoro ibrido per runbook di Windows, vedere Distribuire un Ruolo di lavoro ibrido per runbook Windows basato su agente in Automazione e per Linux, vedere Distribuire un Ruolo di lavoro ibrido per runbook Linux basato su agente in Automazione.

Limiti del ruolo di lavoro runbook

La tabella seguente mostra il numero massimo di ruoli di lavoro ibridi per runbook di sistema e utente in un account di Automazione. Se sono presenti più di 4.000 computer da gestire, è consigliabile creare un altro account di Automazione.

| Tipo di lavoratore | Numero massimo supportato per account di Automazione. |

|---|---|

| Sistema | 4000 |

| User | 4000 |

Come funziona?

Ogni ruolo di lavoro runbook ibrido utente è un membro di un gruppo di ruoli di lavoro runbook ibridi specificati quando si installa il ruolo di lavoro. Un gruppo può includere un singolo ruolo di lavoro, ma è possibile includere più ruoli di lavoro in un gruppo per la disponibilità elevata. Ogni computer è in grado di ospitare un ruolo di lavoro ibrido per runbook che segnala a un account di Automazione; non è possibile registrare il ruolo di lavoro ibrido tra più account di Automazione. Un ruolo di lavoro ibrido può restare in ascolto dei processi solo da un singolo account di Automazione.

I computer che ospitano il ruolo di lavoro ibrido per runbook gestito da Gestione aggiornamenti possono essere aggiunti a un gruppo di ruoli di lavoro ibridi per runbook. Tuttavia, è necessario usare lo stesso account di Automazione sia per la gestione aggiornamenti che per l'appartenenza al gruppo di ruoli di lavoro ibridi per runbook.

Un gruppo di ruolo di lavoro ibrido con i ruoli di lavoro ibridi è progettato per la disponibilità elevata e il bilanciamento del carico assegnando processi in più ruoli di lavoro. Per eseguire correttamente i runbook, i ruoli di lavoro ibridi devono essere integri e inviare un heartbeat. Il ruolo di lavoro ibrido opera su un meccanismo di polling per la raccolta dei processi. Se nessuno dei lavoratori all'interno del gruppo di ruolo di lavoro ibrido ha eseguito il ping del servizio di Automazione negli ultimi 30 minuti, ciò indica che il gruppo non disponeva di ruoli di lavoro attivi. In questo scenario, i processi verranno sospesi dopo tre tentativi.

Quando si avvia un runbook in un ruolo di lavoro ibrido per runbook di un utente, è necessario specificare il gruppo in cui verrà eseguito e non si può specificare un particolare ruolo di lavoro. Ciascun ruolo di lavoro ibrido attivo nel gruppo esegue il polling per i processi ogni 30 secondi per verificare la disponibilità di eventuali processi. Il ruolo di lavoro seleziona i processi in base all'ordine di arrivo. A seconda del momento in cui è stato eseguito il push di un processo, il ruolo di lavoro ibrido all'interno del gruppo di ruoli di lavoro ibridi che esegue per primo il ping del servizio di Automazione è quello che ottiene il processo. Il tempo di elaborazione della coda processi dipende anche dal profilo hardware e dal carico del ruolo di lavoro ibrido.

Un singolo ruolo di lavoro ibrido in genere può raccogliere quattro processi per ping (ovvero ogni 30 secondi). Se il tasso di push di processi è superiore a quattro ogni 30 secondi e nessun altro ruolo di lavoro seleziona il processo, quest'ultimo potrebbe essere sospeso con un errore.

Un ruolo di lavoro ibrido per runbook non ha molti dei limiti delle risorse sandbox di Azure relativi a spazio su disco, memoria o socket di rete. I limiti per un ruolo di lavoro ibrido sono correlati solo alle risorse del ruolo di lavoro e non sono vincolati dal limite di tempo di condivisione equa di cui dispongono le sandbox di Azure.

Per controllare la distribuzione dei runbook nei ruoli di lavoro ibridi per runbook e determinare il momento o la modalità con cui vengono attivati i processi, è possibile registrare il ruolo di lavoro ibrido in gruppi di ruoli di lavoro ibridi per runbook all'interno dell'account di Automazione. Per supportare la disposizione dell'esecuzione, specificare come destinazione i processi rispetto al gruppo o ai gruppi specifici.

Scenari comuni per i ruoli di lavoro ibridi per runbook utente

- Per eseguire runbook di Automazione di Azure per la gestione di macchine virtuali guest direttamente in una macchina virtuale (VM) di Azure esistente e in un server fuori Azure registrato come server abilitato per Azure Arc o macchina virtuale VMware abilitata per Azure Arc (anteprima). I server con abilitazione di Azure Arc possono essere server fisici e macchine virtuali Windows e Linux ospitati all'esterno di Azure, nella rete aziendale o in un altro provider di servizi cloud.

- Per superare la limitazione della sandbox di Automazione di Azure: gli scenari comuni includono l'esecuzione di operazioni a esecuzione prolungata oltre il limite di tre ore per i processi cloud, l'esecuzione di operazioni di automazione a elevato utilizzo di risorse, l'interazione con i servizi locali in esecuzione in locale o in ambiente ibrido, eseguire script che richiedono autorizzazioni elevate.

- Per superare le restrizioni dell'organizzazione per mantenere i dati in Azure per motivi di governance e sicurezza, poiché non è possibile eseguire processi di automazione nel cloud, è possibile eseguirli in un computer locale di cui è stato eseguito l'onboarding come ruolo di lavoro ibrido per runbook utente.

- Per automatizzare le operazioni su più risorse off-Azure in esecuzione in ambienti locali o multicloud. È possibile eseguire l'onboarding di uno di questi computer come ruolo di lavoro ibrido per runbook utente e l'automazione di destinazione nei computer rimanenti nell'ambiente locale.

- Per accedere ad altri servizi privatamente dalla rete virtuale (VNet) di Azure senza aprire una connessione Internet in uscita, è possibile eseguire runbook in un ruolo di lavoro ibrido connesso alla rete virtuale di Azure.

Installazione di un ruolo di lavoro ibrido per runbook

Il processo per installare un ruolo di lavoro utente ibrido per runbook dipende del sistema operativo. La tabella seguente definisce i tipi di distribuzione.

| Sistema operativo | Tipi distribuzione |

|---|---|

| Windows | Automatizzata Manuale. |

| Linux | Manualee |

| Prima o dopo | Per i ruoli di lavoro utente ibridi per runbook, vedere Distribuire un ruolo di lavoro utente ibrido per runbook Windows o Linux basato su estensioni in Automazione. Questo è il metodo consigliato. |

Nota

Il ruolo di lavoro ibrido per runbook non è attualmente supportato nei set di scalabilità di macchine virtuali.

Pianificazione della rete

Vedere Configurazione di rete di Automazione di Azure per ottenere informazioni dettagliate sulle porte, gli URL e altri dettagli di rete necessari per il ruolo di lavoro ibrido per runbook.

Uso del server proxy

Se si usa un server proxy per la comunicazione tra Automazione di Azure e i computer che eseguono l'agente di Log Analytics, verificare che le risorse appropriate siano accessibili. Il timeout per le richieste provenienti dal ruolo di lavoro ibrido per runbook e dai servizi di Automazione è di 30 secondi. Dopo tre tentativi, la richiesta ha esito negativo.

Uso del firewall

Se si usa un firewall per limitare l'accesso a Internet, è necessario configurarlo per consentire l'accesso. Se si usa il gateway di Log Analytics come proxy, assicurarsi che sia configurato per i ruoli di lavoro ibridi per runbook. Vedere Configurare il gateway di Log Analytics per i ruoli di lavoro ibridi per runbook di Automazione.

Tag di servizio

Automazione di Azure supporta i tag del servizio di rete virtuale di Azure, a partire dal tag del servizio GuestAndHybridManagement. È possibile usare i tag del servizio per definire i controlli di accesso alla rete nei gruppi di sicurezza di rete o in Firewall di Azure. Quando si creano regole di sicurezza è possibile usare i tag del servizio anziché indirizzi IP specifici. Se si specifica il nome del tag del servizio GuestAndHybridManagement nel campo di origine o di destinazione appropriato di una regola, è possibile consentire o negare il traffico per il servizio Automazione. Questo tag del servizio non supporta il controllo più granulare limitando gli intervalli IP a un'area specifica.

Il tag del servizio per il servizio Automazione di Azure fornisce solo gli indirizzi IP usati per gli scenari seguenti:

- Attivare webhook dall'interno della rete virtuale

- Consentire ai ruoli di lavoro ibridi per runbook o agli agenti State Configuration nella rete virtuale di comunicare con il servizio Automazione

Nota

Il tag del servizio GuestAndHybridManagement attualmente non supporta l'esecuzione del processo runbook in un ambiente sandbox di Azure, solo direttamente in un ruolo di lavoro ibrido per runbook.

Supporto per il livello di impatto 5 (IL5)

Il ruolo di lavoro ibrido per runbook di Automazione di Azure può essere usato in Azure per enti pubblici per supportare i carichi di lavoro di livello di impatto 5 in una delle due configurazioni seguenti:

Macchina virtuale isolata. Quando vengono distribuiti, usano l'intero host fisico per il computer che fornisce il livello di isolamento necessario per supportare i carichi di lavoro IL5.

Host dedicati di Azure, che offre server fisici in grado di ospitare una o più macchine virtuali, dedicati a una sottoscrizione di Azure.

Nota

L'isolamento del calcolo tramite il ruolo di lavoro ibrido per runbook è disponibile per i cloud di Azure Commercial e US Government.

Indirizzi di Gestione aggiornamenti per i ruoli di lavoro ibridi per runbook

Oltre agli indirizzi e alle porte standard necessari per il ruolo di lavoro ibrido per runbook, Gestione aggiornamenti presenta altri requisiti di configurazione di rete descritti nella sezione sulla pianificazione della rete.

State Configuration di Automazione di Azure in un ruolo di lavoro ibrido per runbook

È possibile eseguire State Configuration di Automazione di Azure in un ruolo di lavoro ibrido per runbook. Per gestire la configurazione di server che supportano il ruolo di lavoro ibrido per runbook, è necessario aggiungere i server come nodi DSC. Vedere Abilitare computer per la gestione tramite State Configuration di Automazione di Azure.

Runbook in un ruolo di lavoro ibrido per runbook

Alcuni runbook gestiscono risorse sul computer locale o vengono eseguiti su risorse nell'ambiente locale in cui è stato distribuito il ruolo di lavoro ibrido per runbook utente. In questo caso, è possibile scegliere di eseguire i runbook nel ruolo di lavoro ibrido anziché in un account di Automazione. I runbook eseguiti in un ruolo di lavoro ibrido per runbook hanno una struttura identica a quelli eseguiti nell'account di Automazione. Vedere Eseguire runbook in un ruolo di lavoro ibrido per runbook.

Processi per i ruoli di lavoro ibridi per runbook

Tenere presente che i processi per i ruoli di lavoro ibridi per runbook vengono eseguiti con l'account di sistema locale in Windows o con l'account nxautomation in Linux. Automazione di Azure gestisce i processi nei ruoli di lavoro ibridi per runbook in modo differente rispetto ai processi eseguiti all'interno degli ambienti sandbox di Azure. Vedere Ambiente di esecuzione dei runbook.

In caso di riavvio del computer host con il ruolo di lavoro ibrido per runbook, qualsiasi processo di runbook in esecuzione viene riavviato dall'inizio o dall'ultimo checkpoint per i runbook del flusso di lavoro di PowerShell. Se un processo di runbook viene riavviato più di tre volte, viene sospeso.

Autorizzazioni runbook per un ruolo di lavoro ibrido per runbook

Poiché accedono a risorse non di Azure, i runbook eseguiti in un ruolo di lavoro ibrido per runbook utente non possono usare il meccanismo di autenticazione generalmente usato per l'autenticazione dei runbook in risorse di Azure. Il runbook può fornire la propria autenticazione alle risorse locali o configurare l'autenticazione mediante identità gestite per le risorse di Azure. È anche possibile specificare un account RunAs per fornire un contesto utente per tutti i runbook.

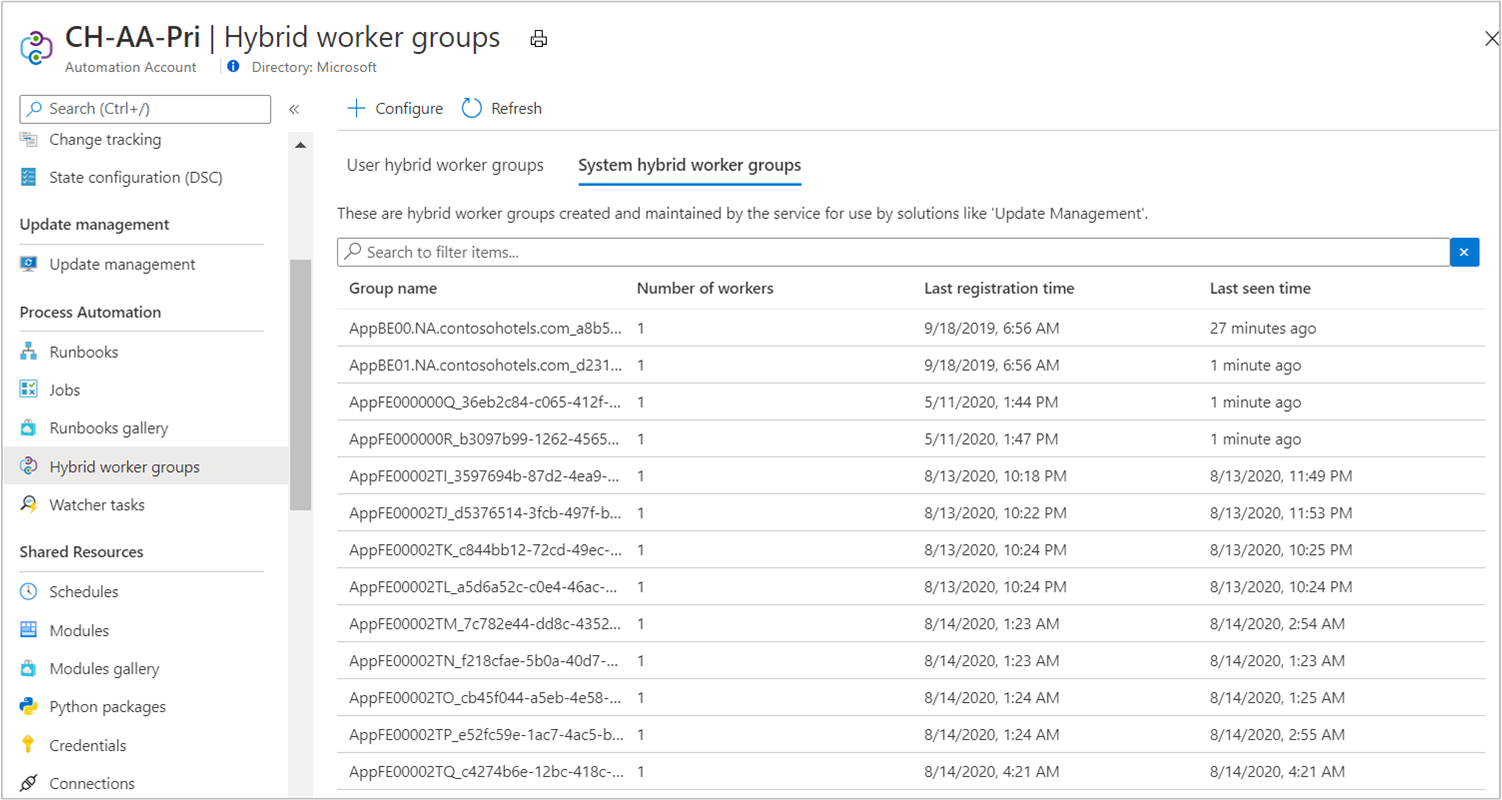

Visualizzare i ruoli di lavoro ibridi per runbook di sistema

Dopo aver abilitato la funzionalità Gestione aggiornamenti nei computer Windows o Linux, è possibile eseguire l'inventario dell'elenco dei ruoli di lavoro ibridi per runbook di sistema nel portale di Azure. È possibile visualizzare fino a 2.000 ruoli di lavoro nel portale selezionando la scheda Gruppo ruoli di lavoro ibridi di sistema nell'opzione Ruoli di lavoro ibridi nel riquadro a sinistra per l'account di Automazione selezionato.

Se sono presenti più di 2.000 ruoli di lavoro ibridi, per ottenere un elenco di tutti questi ruoli, è possibile eseguire lo script di PowerShell seguente:

Get-AzSubscription -SubscriptionName "<subscriptionName>" | Set-AzContext

$workersList = (Get-AzAutomationHybridWorkerGroup -ResourceGroupName "<resourceGroupName>" -AutomationAccountName "<automationAccountName>").Runbookworker

$workersList | export-csv -Path "<Path>\output.csv" -NoClobber -NoTypeInformation

Passaggi successivi

Per informazioni su come configurare i runbook per automatizzare i processi nel centro dati locale o un altro ambiente cloud, vedere Eseguire runbook in un ruolo di lavoro ibrido per runbook.

Per informazioni su come risolvere i problemi relativi ai ruoli di lavoro ibridi per runbook, vedere Risolvere i problemi dei ruoli di lavoro ibridi per runbook.