Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

SI APPLICA A: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Suggerimento

Provare Data Factory in Microsoft Fabric, una soluzione di analisi all-in-one per le aziende. Microsoft Fabric copre tutto, dallo spostamento dati al data science, all'analisi in tempo reale, alla business intelligence e alla creazione di report. Vedere le informazioni su come iniziare una nuova prova gratuita!

Usando collegamento privato di Azure, è possibile connettersi a varie distribuzioni paaS (Platform as a Service) in Azure tramite un endpoint privato. Un endpoint privato è un indirizzo IP privato all'interno di una rete virtuale e di una subnet specifiche. Per un elenco delle distribuzioni PaaS che supportano la funzionalità di collegamento privato, vedere collegamento privato documentazione.

Proteggere la comunicazione tra le reti dei clienti e Data Factory

È possibile configurare una rete virtuale di Azure come una rappresentazione logica della propria rete nel cloud. Questa operazione offre i vantaggi seguenti:

- Contribuisci a proteggere le tue risorse di Azure dagli attacchi nelle reti pubbliche.

- Consenti alle reti e alla data factory di comunicare in modo sicuro tra loro.

È anche possibile connettere una rete locale alla rete virtuale. Configurare una connessione VPN per la sicurezza del protocollo Internet, ovvero una connessione da sito a sito. In alternativa, configurare una connessione Azure ExpressRoute. che è una connessione di peering privato.

È anche possibile installare un runtime di integrazione self-hosted in una macchina locale o in una macchina virtuale nella rete virtuale. In questo modo è possibile:

- Eseguire attività di copia tra un archivio dati cloud e un archivio dati in una rete privata.

- Inviare le attività di trasformazione per le risorse di calcolo in una rete locale o in una rete virtuale di Azure.

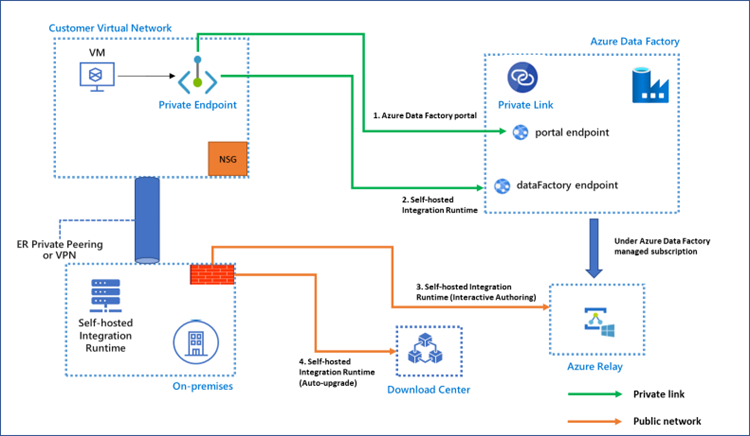

Sono necessari diversi canali di comunicazione tra Azure Data Factory e la rete virtuale del cliente, come illustrato nella tabella seguente:

| Dominio | Porta | Descrizione |

|---|---|---|

adf.azure.com |

443 | Il portale di Data Factory è necessario per la creazione e il monitoraggio di Data Factory. |

*.{region}.datafactory.azure.net |

443 | Richiesto dal runtime di integrazione self-hosted per connettersi a Data Factory. |

*.servicebus.windows.net |

443 | Richiesto dal runtime di integrazione self-hosted per la creazione interattiva. |

download.microsoft.com |

443 | Richiesto dal runtime di integrazione self-hosted per il download degli aggiornamenti. |

Nota

La disabilitazione dell'accesso alla rete pubblica si applica solo al runtime di integrazione self-hosted, non al runtime di integrazione di Azure e al runtime di integrazione di SQL Server Integration Services.

Le comunicazioni con Data Factory passano attraverso collegamento privato e consentono di fornire connettività privata sicura.

L'abilitazione di collegamento privato per ognuno dei canali di comunicazione precedenti offre le funzionalità seguenti:

Supportati:

- È possibile creare e monitorare nel portale di Data Factory dalla rete virtuale, anche se si bloccano tutte le comunicazioni in uscita. Se si crea un endpoint privato per il portale, altri utenti possono comunque accedere al portale di Data Factory tramite la rete pubblica.

- Le comunicazioni dei comandi tra il runtime di integrazione self-hosted e Data Factory possono essere eseguite in modo sicuro in un ambiente di rete privata. Il traffico tra il runtime di integrazione self-hosted e Data Factory passa attraverso il collegamento privato.

Attualmente non supportato:

- La creazione interattiva che usa un runtime di integrazione self-hosted, ad esempio la connessione di test, l'elenco di cartelle, l'elenco di tabelle, l'ottenimento dello schema e l'anteprima dei dati, passa attraverso il collegamento privato. Si noti che il traffico passa attraverso un collegamento privato se è abilitata la creazione interattiva autonoma. Vedere Creazione interattiva autonoma.

Nota

"Ottieni IP" e "Invia log" non sono supportate quando è abilitata la creazione interattiva autonoma.

- La nuova versione del runtime di integrazione self-hosted che può essere scaricata automaticamente dall'Area download Microsoft se si abilita l'aggiornamento automatico non è attualmente supportata.

Per le funzionalità attualmente non supportate, è necessario configurare il dominio e la porta indicati in precedenza nella rete virtuale o nel firewall aziendale.

La connessione a Data Factory tramite endpoint privato è applicabile solo al runtime di integrazione self-hosted in Data Factory. Non è supportato per Azure Synapse Analytics.

Avviso

Se si abilita collegamento privato Data Factory e si blocca l'accesso pubblico contemporaneamente, archiviare le credenziali in Azure Key Vault per assicurarsi che siano sicure.

Configurare un endpoint privato per la comunicazione tra runtime di integrazione self-hosted e Data Factory

Questa sezione descrive come configurare l'endpoint privato per la comunicazione tra il runtime di integrazione autogestito e Data Factory.

Creare un endpoint privato e configurare un collegamento privato per Data Factory

L'endpoint privato viene creato nella rete virtuale per la comunicazione tra runtime di integrazione self-hosted e Data Factory. Seguire la procedura descritta in Configurare un collegamento endpoint privato per Data Factory.

Assicurarsi che la configurazione DNS sia corretta

Seguire le istruzioni riportate in Modifiche DNS per gli endpoint privati per controllare o configurare le impostazioni DNS.

Inserire FQDN dell'inoltro di Azure e dell'Area download nell'elenco consentito del firewall

Se nella macchina virtuale nella rete virtuale è installato il runtime di integrazione self-hosted, consentire il traffico in uscita ai nomi di dominio completi sottostanti nel gruppo di sicurezza di rete della rete virtuale.

Se nel computer dell'ambiente locale è installato il runtime di integrazione self-hosted, consentire il traffico in uscita ai seguenti FQDN nel firewall dell'ambiente locale e del gruppo di sicurezza di rete della rete virtuale.

| Dominio | Porta | Descrizione |

|---|---|---|

*.servicebus.windows.net |

443 | Richiesto dal runtime di integrazione self-hosted per la creazione interattiva |

download.microsoft.com |

443 | Richiesto dal runtime di integrazione self-hosted per il download degli aggiornamenti |

Se non si consente il traffico in uscita precedente nel firewall e nel gruppo di sicurezza di rete, il runtime di integrazione self-hosted viene visualizzato con stato Limitato. Ma è comunque possibile usarlo per eseguire attività. Solo la creazione interattiva e l'aggiornamento automatico non funzionano.

Nota

Se una data factory (condivisa) ha un runtime di integrazione self-hosted e il runtime di integrazione self-hosted viene condiviso con altre data factory (collegate), è sufficiente creare un endpoint privato per la data factory condivisa. Altre data factory collegate possono sfruttare questo collegamento privato per le comunicazioni tra runtime di integrazione self-hosted e Data Factory.

Nota

Attualmente non è supportato stabilire un collegamento privato tra un runtime di integrazione self-hosted e un'area di lavoro Synapse Analytics. Il runtime di integrazione self-hosted può comunque comunicare con Synapse anche quando la protezione dell'esfiltrazione dei dati è abilitata nell'area di lavoro di Synapse.

Modifiche al DNS per gli endpoint privati

Quando si crea un endpoint privato, il record di risorse CNAME DNS per la data factory viene aggiornato a un alias in un sottodominio con il prefisso privatelink. Per impostazione predefinita, viene creata anche una zona DNS privata, corrispondente al sottodominio privatelink , con i record di risorse DNS A per gli endpoint privati.

Se si tenta di risolvere l'URL dell'endpoint di Data Factory dall'esterno della rete virtuale attraverso l'endpoint privato, viene reindirizzato all'endpoint pubblico di Data Factory. Quando viene risolto dalla rete virtuale che ospita l'endpoint privato, l'URL dell'endpoint di archiviazione viene risolto nell'indirizzo IP dell'endpoint privato.

Per l'esempio precedente illustrato, i record di risorse DNS per la data factory denominata DataFactoryA, se risolti dall'esterno della rete virtuale che ospita l'endpoint privato, saranno:

| Nome | Tipo | Valore |

|---|---|---|

| DataFactoryA. {region}.datafactory.azure.net | CNAME | < Endpoint pubblico di Data Factory > |

| < Endpoint pubblico di Data Factory > | Un | < Indirizzo IP pubblico di Data Factory > |

I record di risorse DNS per DataFactoryA, se risolti nella rete virtuale che ospita l'endpoint privato, saranno:

| Nome | Tipo | Valore |

|---|---|---|

| DataFactoryA. {region}.datafactory.azure.net | CNAME | DataFactoryA. {region}.privatelink.datafactory.azure.net |

| DataFactoryA. {region}.privatelink.datafactory.azure.net | Un | < Indirizzo IP dell'endpoint privato > |

Se si usa un server DNS personalizzato nella rete, i client devono essere in grado di risolvere l'FQDN per l'endpoint di Data Factory all'indirizzo IP dell'endpoint privato. È necessario configurare il server DNS per delegare il sottodominio collegamento privato alla zona DNS privata per la rete virtuale. In alternativa, è possibile configurare i record A per DataFactoryA. {region}.datafactory.azure.net con l'indirizzo IP dell'endpoint privato.

- Risoluzione dei nomi per le risorse in reti virtuali di Azure

- Configurazione DNS per gli endpoint privati

Nota

Attualmente è presente un solo endpoint del portale di Data Factory, quindi è presente un solo endpoint privato per il portale in una zona DNS. Il tentativo di creare un secondo o successivo endpoint privato del portale sovrascrive la voce DNS privata creata in precedenza per il portale.

Configurare un collegamento all'endpoint privato per Data Factory

In questa sezione verrà configurato un collegamento all'endpoint privato per Data Factory.

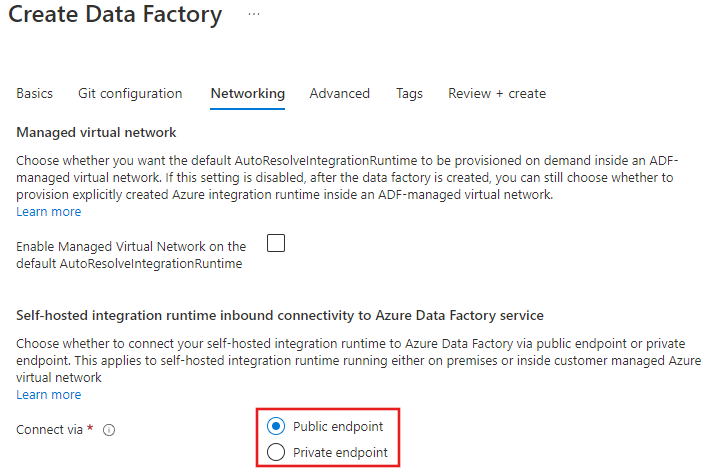

È possibile scegliere se connettere il runtime di integrazione self-hosted a Data Factory selezionando Endpoint pubblico o Endpoint privato durante il passaggio di creazione di Data Factory, illustrato di seguito:

È possibile modificare la selezione in qualsiasi momento dopo la creazione dalla pagina del portale di Data Factory nel riquadro Rete . Dopo aver abilitato l'endpoint privato, è necessario aggiungere anche un altro endpoint privato al data factory.

Un endpoint privato richiede una rete virtuale e una subnet per il collegamento. In questo esempio viene usata una macchina virtuale all'interno della subnet per eseguire il runtime di integrazione self-hosted, che si connette tramite il collegamento all'endpoint privato.

Creare una rete virtuale

Se non si dispone di una rete virtuale esistente da usare con il collegamento all'endpoint privato, è necessario crearne uno e assegnare una subnet.

Accedere al portale di Azure.

Nell'angolo superiore sinistro della schermata selezionare Crea una risorsa>Rete>virtuale o cercare Rete virtuale nella casella di ricerca.

In Crea rete virtuale, immettere o selezionare queste informazioni nella scheda Base:

Impostazione valore Dettagli di progetto Abbonamento Seleziona la tua sottoscrizione di Azure. Gruppo di risorse Selezionare un gruppo di risorse per la rete virtuale. Dettagli dell'istanza Nome Immettere un nome per la rete virtuale. Regione Importante: selezionare la stessa area usata dall'endpoint privato. Selezionare la scheda Indirizzi IP oppure Avanti: Indirizzi IP nella parte inferiore della pagina.

Nella scheda Indirizzi IP immettere queste informazioni:

Impostazione Valore Spazio indirizzi IPv4 Immettere 10.1.0.0/16. In Nome subnet selezionare la parola predefinito.

In Modifica subnet immettere queste informazioni:

Impostazione Valore Nome della subnet Immettere un nome per la subnet. Intervallo di indirizzi subnet Immettere 10.1.0.0/24. Seleziona Salva.

Selezionare la scheda Rivedi e crea oppure il pulsante Rivedi e crea.

Seleziona Crea.

Creare una macchina virtuale per il runtime di integrazione self-hosted

È anche necessario creare o assegnare una macchina virtuale esistente per eseguire il runtime di integrazione self-hosted nella nuova subnet creata nei passaggi precedenti.

Nell'angolo superiore sinistro del portale, selezionare Crea una risorsa>Calcolo>Macchina virtuale o cercare Macchina virtuale nella casella di ricerca.

In Crea una macchina virtuale immettere o selezionare i valori nella scheda Informazioni di base:

Impostazione Valore Dettagli di progetto Abbonamento Seleziona la tua sottoscrizione di Azure. Gruppo di risorse Selezionare un gruppo di risorse. Dettagli dell'istanza Nome della macchina virtuale Immettere un nome per la macchina virtuale. Regione Selezionare l'area usata per la rete virtuale. Opzioni di disponibilità Selezionare La ridondanza dell'infrastruttura non è richiesta. Immagine Selezionare Windows Server 2019 Datacenter - Gen1 o qualsiasi altra immagine di Windows che supporta il runtime di integrazione self-hosted. Istanza spot di Azure Selezionare No. Dimensione Scegliere le dimensioni della macchina virtuale o usare l'impostazione predefinita. Account dell'amministratore Nome utente Immettere un nome utente. Parola chiave Immettere una password. Conferma password Immettere nuovamente la password. Selezionare la scheda Rete, oppure selezionare Avanti: Dischi>Avanti: Rete.

Nella scheda Rete selezionare o immettere:

Impostazione Valore Interfaccia di rete Rete virtuale Selezionare la rete virtuale creata. Sottorete Selezionare la subnet creata. IP pubblico Selezionare Nessuno. Gruppo di sicurezza di rete della scheda di interfaccia di rete Di base. Porte di ingresso pubbliche Selezionare Nessuno. Selezionare Rivedi e crea.

Rivedere le impostazioni e quindi selezionare Crea.

Nota

Azure fornisce un IP di accesso in uscita predefinito per le macchine virtuali a cui non è stato assegnato un indirizzo IP pubblico o che si trovano nel pool back-end di un servizio del bilanciamento del carico di base di Azure. Il meccanismo dell'IP di accesso in uscita predefinito fornisce un IP in uscita non configurabile.

L'IP di accesso in uscita predefinito è disabilitato quando si verifica uno degli eventi seguenti:

- Alla macchina virtuale viene assegnato un indirizzo IP pubblico.

- La macchina virtuale è posizionata nel pool back-end di un servizio di bilanciamento del carico standard, con o senza regole in uscita.

- Una risorsa del gateway NAT di Azure viene assegnata alla subnet della macchina virtuale.

Le macchine virtuali create usando set di scalabilità di macchine virtuali in modalità di orchestrazione flessibile non hanno l'accesso in uscita predefinito.

Per altre informazioni sulle connessioni in uscita in Azure, vedere Accesso in uscita predefinito in Azure e Uso di Source Network Address Translation (SNAT) per le connessioni in uscita.

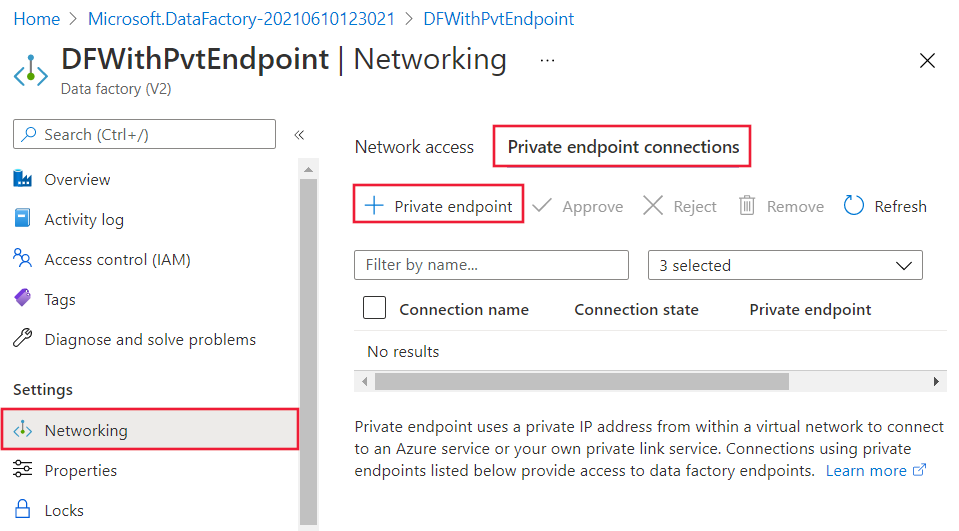

Creare un endpoint privato

Infine, è necessario creare un endpoint privato nella data factory.

Nella pagina del portale di Azure per la tua data factory, seleziona Rete>Connessioni a endpoint privato e quindi seleziona + Endpoint privato.

Nella scheda Informazioni di base di Crea un endpoint privato immettere o selezionare queste informazioni:

Impostazione Valore Dettagli di progetto Abbonamento Selezionare la propria sottoscrizione. Gruppo di risorse Selezionare un gruppo di risorse. Dettagli dell'istanza Nome Immettere un nome per l'endpoint. Regione Selezionare l'area della rete virtuale creata. Selezionare la scheda Risorsa o il pulsante Avanti: Risorsa nella parte inferiore della schermata.

In Risorsa immettere o selezionare queste informazioni:

Impostazione Valore Metodo di connessione Seleziona Connetti a una risorsa di Azure nella mia directory. Abbonamento Selezionare la propria sottoscrizione. Tipo di risorsa Selezionare Microsoft.Datafactory/factories. Risorsa Selezionare la data factory. Sottorisorsa di destinazione Se si vuole usare un endpoint privato per le comunicazioni tra il self-hosted Integration Runtime e Data Factory, selezionare datafactory come sotto-risorsa di destinazione. Se si vuole usare l'endpoint privato per la creazione e il monitoraggio della data factory nella rete virtuale, selezionare portale come sotto-risorsa di destinazione. Selezionare la scheda Configurazione o il pulsante Avanti: configurazione nella parte inferiore della schermata.

In Configurazione immettere o selezionare queste informazioni:

Impostazione Valore Networking Rete virtuale Selezionare la rete virtuale creata. Sottorete Selezionare la subnet creata. Integrazione DNS privato Integra con la zona DNS privata Lasciare l'impostazione predefinita Sì. Abbonamento Selezionare la propria sottoscrizione. Zone DNS privato Lasciare il valore predefinito in entrambe le risorse secondarie di destinazione: 1. datafactory: (Nuovo) privatelink.datafactory.azure.net. 2 portale: (Nuovo) privatelink.adf.azure.com. Selezionare Rivedi e crea.

Seleziona Crea.

Limitare l'accesso per le risorse di Data Factory usando collegamento privato

Per limitare l'accesso alle risorse di Data Factory nelle sottoscrizioni collegamento privato, seguire la procedura descritta in Usare il portale per creare un collegamento privato per la gestione delle risorse di Azure.

Problema noto

Non è possibile accedere a ogni risorsa PaaS quando entrambi i lati sono esposti a collegamento privato e a un endpoint privato. Questo problema è una limitazione nota dei collegamenti privati e degli endpoint privati.

Ad esempio, il cliente A usa un collegamento privato per accedere al portale della data factory A nella rete virtuale A. Quando la data factory A non blocca l'accesso pubblico, il cliente B può accedere al portale della data factory A nella rete virtuale B tramite pubblico. Tuttavia, quando il cliente B crea un endpoint privato rispetto alla data factory B nella rete virtuale B, il cliente B non può più accedere alla data factory A tramite public nella rete virtuale B.