Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

L'integrazione di GitHub Advanced Security (GHAS) con Microsoft Defender for Cloud connette i repository di codice sorgente ai carichi di lavoro cloud. Questa integrazione esegue automaticamente il mapping delle modifiche del codice agli ambienti di produzione, assegna priorità agli avvisi di sicurezza in base al contesto di runtime reale e abilita flussi di lavoro di correzione coordinati tra i team di sviluppo e sicurezza. Offre visibilità unificata sulla sicurezza nel ciclo di vita di sviluppo.

Utilizza l'integrazione per:

- Tenere traccia delle vulnerabilità dal codice sorgente alle applicazioni distribuite.

- Concentrarsi sui problemi di sicurezza che influiscono sui carichi di lavoro di produzione.

- Coordinare le correzioni tra repository GitHub e ambienti Azure.

- Sfruttare i vantaggi degli strumenti di correzione basati sull'intelligenza artificiale per una risoluzione più rapida.

Questa panoramica illustra il funzionamento dell'integrazione e consente di comprendere le funzionalità principali prima della distribuzione. L'integrazione è attualmente in fase di anteprima.

Annotazioni

Per la versione di anteprima corrente, l'integrazione nativa di GHAS con Defender for Cloud è supportata solo per i carichi di lavoro dei contenitori.

Funzionalità principali

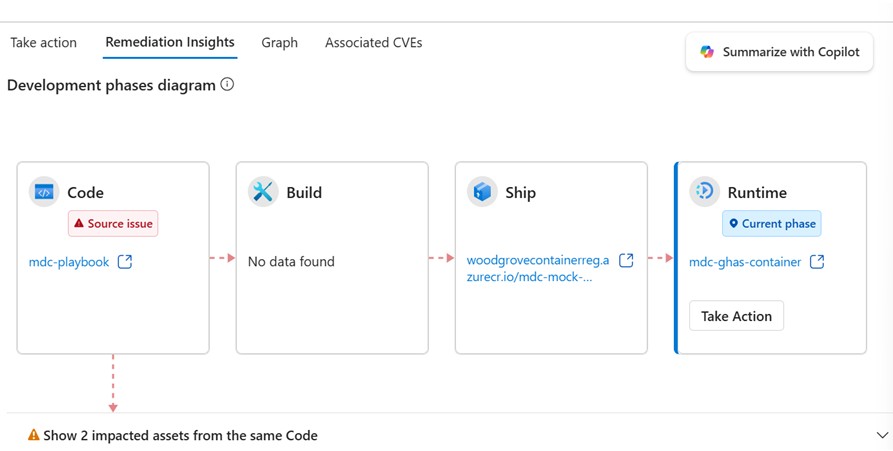

Mapping intelligente da codice a cloud

Quando si connette l'organizzazione o il repository GitHub a Microsoft Defender for Cloud, il sistema esegue automaticamente il mapping dei repository di origine ai carichi di lavoro cloud in esecuzione. Usa i metodi proprietari da codice a cloud di Defender for Cloud per garantire il tracciamento di ogni carico di lavoro fino al suo repository di origine (e viceversa).

Questa funzionalità offre una visibilità end-to-end immediata, in modo che tu sappia quale codice alimenta ciascuna applicazione distribuita senza un mapping manuale che richiede tempo.

Definizione delle priorità degli avvisi in base alla produzione

Eliminare gli avvisi di sicurezza rumorosi e concentrarsi sulle vulnerabilità che contano davvero.

I risultati della sicurezza GHAS in GitHub sono classificati in ordine di priorità dal contesto di runtime reale di Defender for Cloud. Evidenziano fattori di rischio come l'esposizione a Internet, i dati sensibili, le risorse critiche e lo spostamento laterale. Questi rischi, identificati nei carichi di lavoro di runtime, sono collegati dinamicamente ai repository di codice di origine dei carichi di lavoro e agli artefatti di compilazione specifici in GitHub.

È possibile filtrare, valutare e agire solo sui problemi di sicurezza che hanno un impatto effettivo sulla produzione. Questa capacità consente al team di rimanere efficienti e mantenere sicure le applicazioni più importanti.

Correzione unificata basata su intelligenza artificiale

Colmare il divario tra team di sicurezza e progettazione con flussi di lavoro integrati e contesto pertinente.

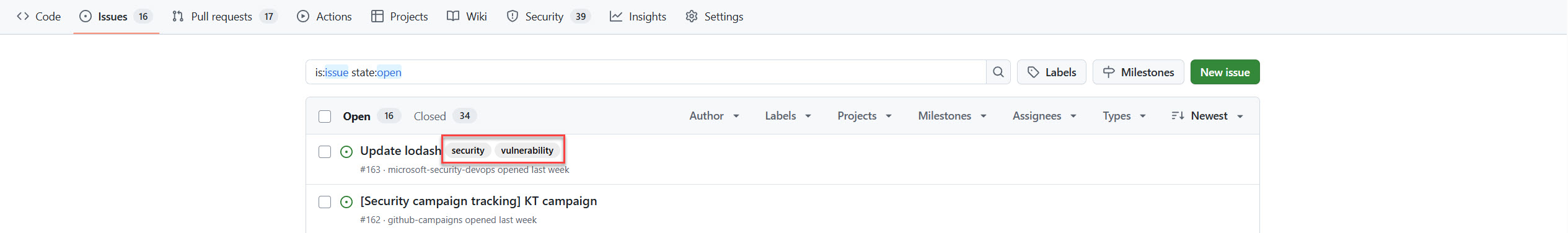

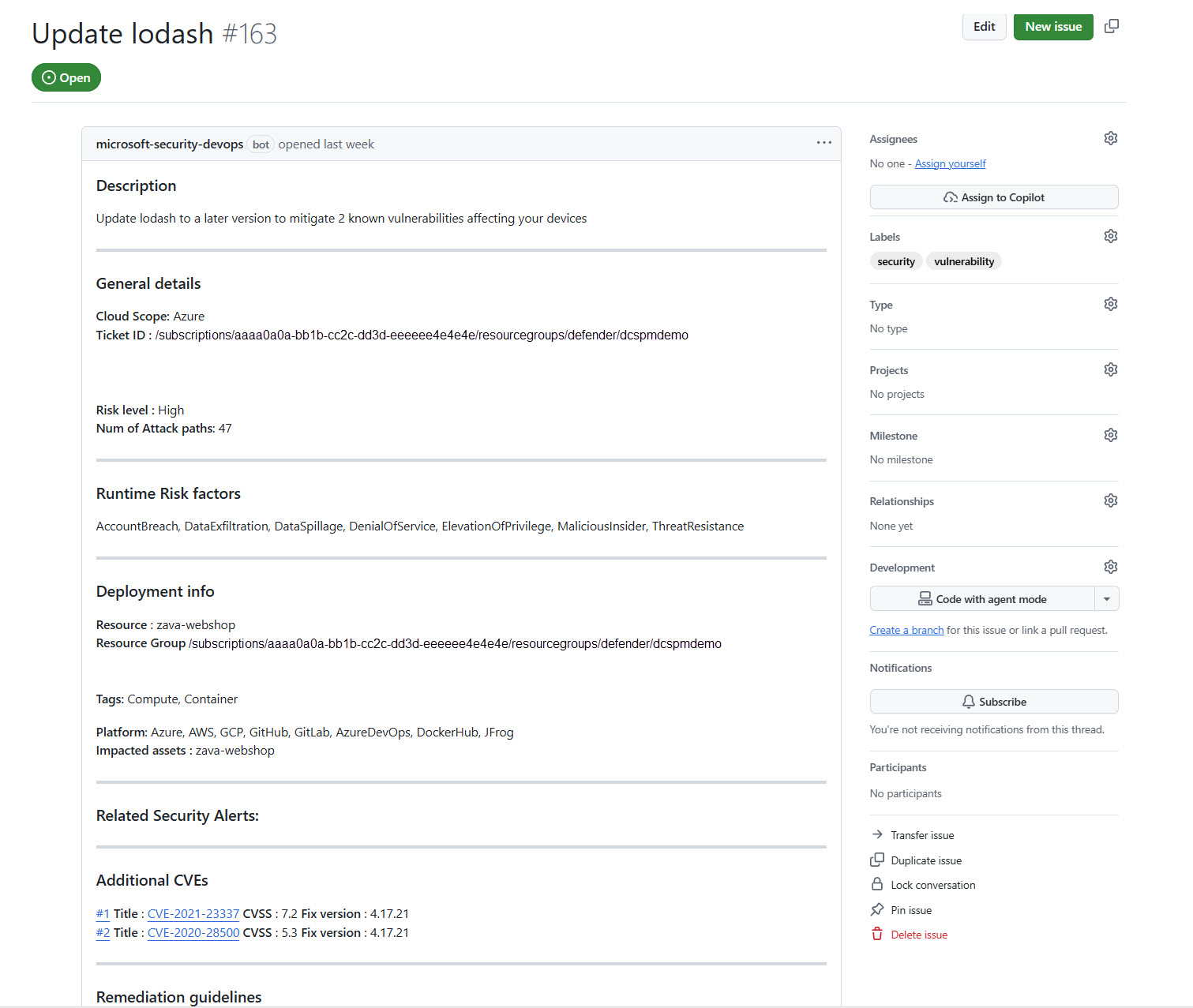

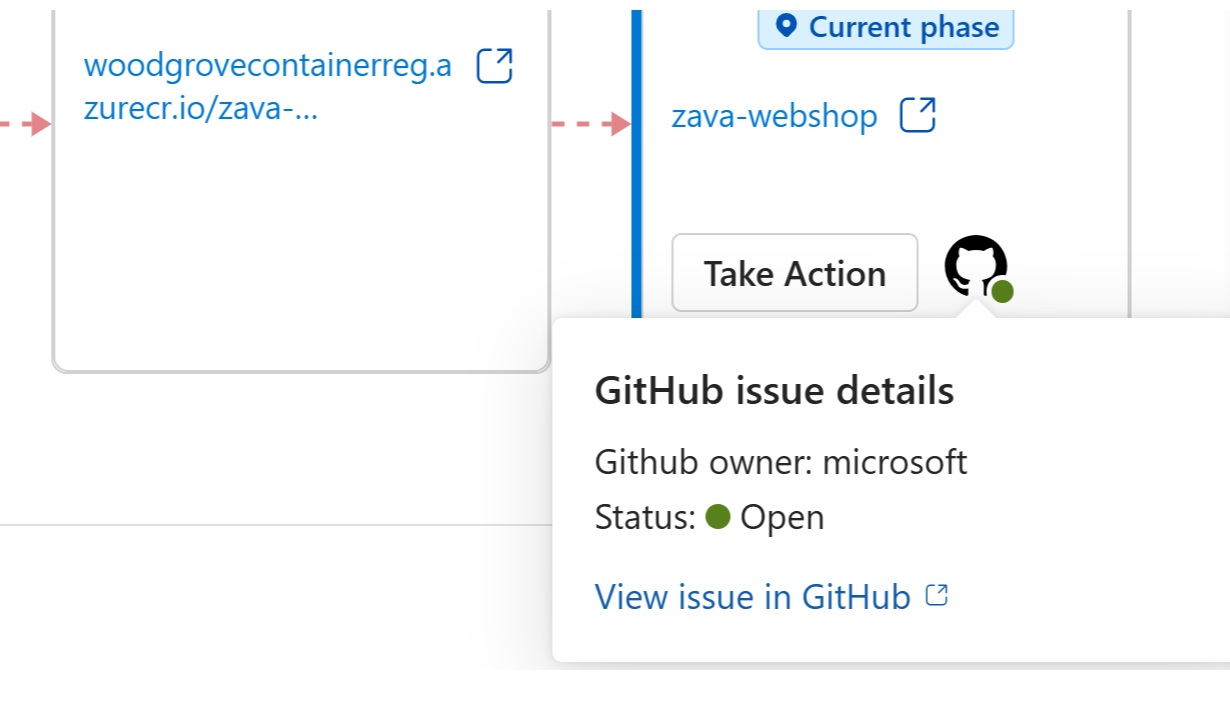

All'interno di Defender for Cloud, i responsabili della sicurezza possono vedere quali problemi di sicurezza il team di progettazione conosce già, insieme allo stato di tali problemi. I responsabili della sicurezza aprono questa visualizzazione selezionando il collegamento Visualizza su GitHub .

I responsabili della sicurezza possono assegnare raccomandazioni di sicurezza per la risoluzione ai team di progettazione pertinenti generando un'assegnazione di problemi di GitHub.

L'assegnazione viene generata nel repository di origine. Fornisce informazioni di tempo di esecuzione e contesto per facilitare la correzione ingegneristica.

I responsabili tecnici possono assegnare un problema a uno sviluppatore per una risoluzione più approfondita. L'assegnatario può usare un agente di codifica Copilot per correzioni automatiche basate sull'intelligenza artificiale.

Le correzioni dei problemi di GitHub, lo stato di avanzamento e i progressi delle campagne vengono rilevati in tempo reale. Gli stati vengono riflessi sia in GitHub che in Defender for Cloud.

Questo approccio garantisce che le correzioni vengano distribuite rapidamente, creino una chiara responsabilità e semplificano la collaborazione. Tutti questi vantaggi si verificano all'interno degli strumenti già usati dai team.

Prerequisiti

| Aspetto | Dettagli |

|---|---|

| Requisiti ambientali | - Account GitHub con un connettore creato in Defender for Cloud - Licenza GHAS - Defender Cloud Security Posture Management (CSPM) abilitato nella sottoscrizione - Microsoft Security Copilot (facoltativo per la correzione automatica) |

| Ruoli e autorizzazioni | - Autorizzazioni di amministratore della sicurezza - Lettore di sicurezza nella sottoscrizione di Azure (per visualizzare i risultati in Defender for Cloud) - Proprietario dell'organizzazione GitHub |

| Ambienti Cloud | - Disponibile solo nei cloud commerciali (non in Azure per enti pubblici, Azure gestito da 21Vianet o altri cloud sovrani) |