Firewall di Azure riferimento ai dati di monitoraggio

Questo articolo contiene tutte le informazioni di riferimento sul monitoraggio per questo servizio.

Vedere Monitorare Firewall di Azure per informazioni dettagliate sui dati che è possibile raccogliere per Firewall di Azure e su come usarli.

Metrica

Questa sezione elenca tutte le metriche della piattaforma raccolte automaticamente per questo servizio. Queste metriche fanno anche parte dell'elenco globale di tutte le metriche della piattaforma supportate nel Monitoraggio di Azure.

Per informazioni sulla conservazione delle metriche, vedere Informazioni generali sulle metriche del Monitoraggio di Azure.

Metriche supportate per Microsoft.Network/azureFirewalls

La tabella seguente elenca le metriche disponibili per il tipo di risorsa Microsoft.Network/azureFirewalls.

- Potrebbero non essere presenti tutte le colonne in ogni tabella.

- Alcune colonne potrebbero superare l'area di visualizzazione della pagina. Selezionare Espandi tabella per visualizzare tutte le colonne disponibili.

Intestazioni di tabella

- Categoria: gruppo o classificazione delle metriche.

- Metrica: nome visualizzato della metrica come visualizzato nella portale di Azure.

- Nome nell'API REST: nome della metrica indicato nell'API REST.

- Unità: Unità di misura.

- Aggregazione: tipo di aggregazione predefinito. Valori validi: Medio (Avg), Minimo (Min), Massimo (Max), Totale (Sum), Conteggio.

- Dimensioni - Dimensioni disponibili per la metrica.

- Intervalli di tempo - Intervalli in cui viene campionata la metrica. Ad esempio,

PT1Mindica che la metrica viene campionata ogni minuto,PT30Mogni 30 minuti,PT1Hogni ora e così via. - Esportazione DS: indica se la metrica è esportabile nei log di Monitoraggio di Azure tramite le impostazioni di diagnostica. Per informazioni sull'esportazione delle metriche, vedere Creare impostazioni di diagnostica nel Monitoraggio di Azure.

| Metric | Nome nell'API REST | Unità | Aggregazione | Dimensioni | Intervalli di tempo | Esportazione DS |

|---|---|---|---|---|---|---|

| Numero di passaggi delle regole dell'applicazione Numero di volte in cui sono state raggiunti le regole dell'applicazione |

ApplicationRuleHit |

Count | Totale (somma) | Status, Reason, Protocol |

PT1M | Sì |

| Dati elaborati Quantità totale di dati elaborati da questo firewall |

DataProcessed |

Byte | Totale (somma) | <none> | PT1M | Sì |

| Stato di integrità del firewall Indica l'integrità complessiva del firewall |

FirewallHealth |

Percentuale | Media | Status, Reason |

PT1M | Sì |

| Probe di latenza Stima della latenza media del firewall misurata dal probe di latenza |

FirewallLatencyPng |

Millisecondi | Media | <none> | PT1M | Sì |

| Numero di passaggi delle regole di rete Numero di volte in cui le regole di rete sono state raggiunto |

NetworkRuleHit |

Count | Totale (somma) | Status, Reason, Protocol |

PT1M | Sì |

| Utilizzo delle porte SNAT Percentuale di porte SNAT in uscita attualmente in uso |

SNATPortUtilization |

Percentuale | Average, Maximum | Protocol |

PT1M | Sì |

| Velocità effettiva Velocità effettiva elaborata da questo firewall |

Throughput |

BitsPerSecond | Media | <none> | PT1M | No |

Firewall health state (Stato di integrità firewall)

Nella tabella precedente la metrica Dello stato di integrità del firewall ha due dimensioni:

- Stato: i valori possibili sono Integro, Degradato, Non integro.

- Motivo: indica il motivo dello stato corrispondente del firewall.

Se le porte SNAT vengono usate più del 95%, vengono considerate esaurite e l'integrità è del 50% con status=Degraded e reason=SNAT port. Il firewall continua a elaborare il traffico e le connessioni esistenti non sono interessate. Tuttavia, le nuove connessioni potrebbero non essere stabilite in modo intermittente.

Se le porte SNAT sono usate meno del 95%, il firewall viene considerato integro e l'integrità viene visualizzata come al 100%.

Se non viene segnalato alcun utilizzo delle porte SNAT, l'integrità viene visualizzata come 0%.

SNAT port utilization (Utilizzo porte SNAT)

Per la metrica di utilizzo delle porte SNAT, quando si aggiungono altri indirizzi IP pubblici al firewall, sono disponibili più porte SNAT, riducendo l'utilizzo delle porte SNAT. Inoltre, quando il firewall viene ridimensionato per motivi diversi (ad esempio, CPU o velocità effettiva) diventano disponibili anche più porte SNAT.

In effetti, una determinata percentuale di utilizzo delle porte SNAT potrebbe risultare inattiva senza aggiungere indirizzi IP pubblici, proprio perché il servizio è stato ridimensionato. È possibile controllare direttamente il numero di indirizzi IP pubblici disponibili per aumentare le porte disponibili nel firewall. Tuttavia, non è possibile controllare direttamente il ridimensionamento del firewall.

Se il firewall è in esecuzione nell'esaurimento delle porte SNAT, è necessario aggiungere almeno cinque indirizzi IP pubblici. Questo aumenta il numero di porte SNAT disponibili. Per altre informazioni, vedere funzionalità di Firewall di Azure.

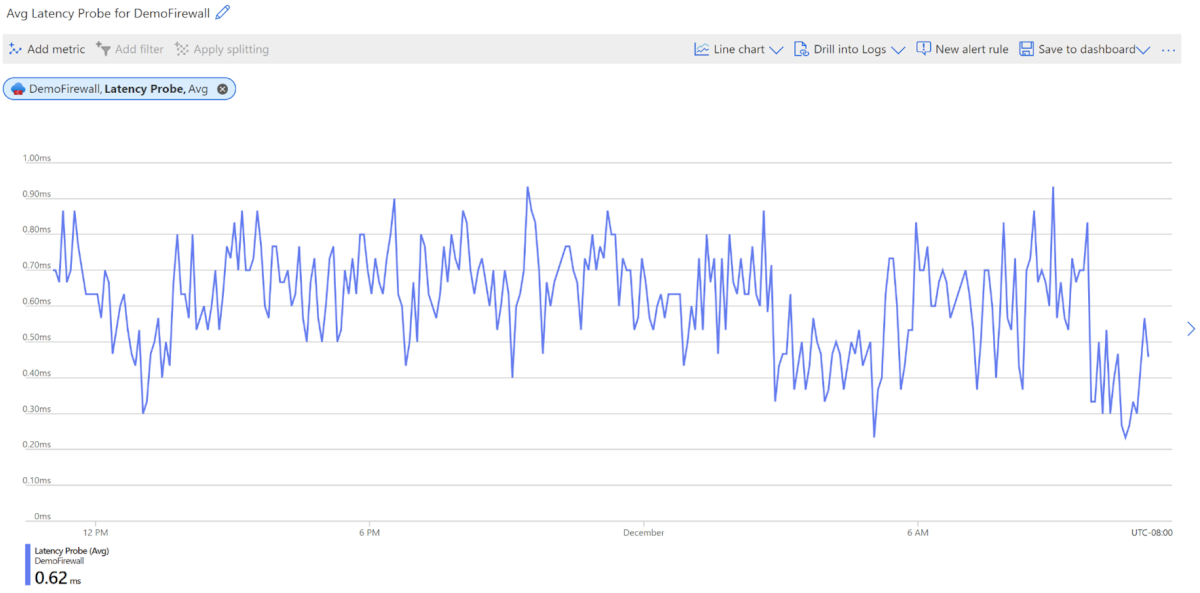

Probe di latenza AZFW

La metrica AZFW Latency Probe misura la latenza complessiva o media di Firewall di Azure in millisecondi. Gli amministratori possono usare questa metrica ai fini seguenti:

- Diagnosticare se Firewall di Azure è la causa della latenza nella rete

- Monitorare e avvisare se si verificano problemi di latenza o prestazioni, in modo che i team IT possano interagire in modo proattivo.

- Potrebbero esserci diversi motivi che possono causare una latenza elevata in Firewall di Azure. Ad esempio, un utilizzo elevato della CPU, una velocità effettiva elevata o un possibile problema di rete.

Che cosa misura la metrica del probe di latenza AZFW (e non):

- Cosa misura: latenza del Firewall di Azure all'interno della piattaforma Azure

- Cosa non fa meaure: la metrica non acquisisce la latenza end-to-end per l'intero percorso di rete. Riflette invece le prestazioni all'interno del firewall, anziché la latenza Firewall di Azure introduce nella rete.

- Segnalazione errori: se la metrica di latenza non funziona correttamente, segnala il valore 0 nel dashboard delle metriche, che indica un errore o un'interruzione del probe.

Fattori che influisce sulla latenza:

- Utilizzo elevato della CPU

- Velocità effettiva elevata o carico del traffico

- Problemi di rete all'interno della piattaforma Azure

Probe di latenza: da ICMP a TCP Il probe di latenza attualmente usa la tecnologia Ping Mesh di Microsoft, basata su ICMP (Internet Control Message Protcol). ICMP è adatto per controlli di integrità rapidi, ad esempio le richieste ping, ma potrebbe non rappresentare accuratamente il traffico delle applicazioni reali, che in genere esegue il relis su TCP. Tuttavia, i probe ICMP assegnano priorità in modo diverso nella piattaforma Azure, con conseguente variazione tra SKU. Per ridurre queste discrepanze, Firewall di Azure prevede di passare ai probe basati su TCP.

- Picchi di latenza: con probe ICMP, i picchi intermittenti sono normali e fanno parte del comportamento standard della rete host. Questi non devono essere interpretati erroneamente come problemi del firewall, a meno che non siano persistenti.

- Latenza media: in media, la latenza di Firewall di Azure è prevista da 1 ms a 10 ms, in sospeso per lo SKU del firewall e le dimensioni della distribuzione.

Procedure consigliate per il monitoraggio della latenza

Impostare una linea di base: stabilire una linea di base di latenza in condizioni di traffico leggero per confronti accurati durante l'utilizzo normale o di picco.

Monitorare i modelli: prevedere picchi di latenza occasionali come parte delle normali operazioni. Se la latenza elevata persiste oltre queste variazioni normali, può indicare un problema più approfondito che richiede un'indagine.

Soglia di latenza consigliata: una linea guida consigliata è che la latenza non deve superare 3 volte la baseline. Se questa soglia viene superata, è consigliabile eseguire ulteriori indagini.

Controllare il limite di regole: assicurarsi che le regole di rete siano entro il limite di 20.000 regole. Il superamento di questo limite può influire sulle prestazioni.

Onboarding di nuove applicazioni: verificare le applicazioni appena caricate che potrebbero aggiungere un carico significativo o causare problemi di latenza.

Richiesta di supporto: se si osserva una degredazione continua della latenza che non è allineata al comportamento previsto, è consigliabile inviare un ticket di supporto per ulteriore assistenza.

Dimensioni delle metriche

Per informazioni sulle dimensioni delle metriche, vedere Metriche multidimensionali.

Questo servizio ha le dimensioni seguenti associate alle relative metriche.

- Protocollo

- Motivo

- Status

Log risorse

Questa sezione elenca i tipi di log delle risorse che si possono raccogliere per questo servizio. La sezione esegue il pull dall'elenco di tutti i tipi di categoria dei log delle risorse supportati nel Monitoraggio di Azure.

Log delle risorse supportati per Microsoft.Network/azureFirewalls

| Categoria | Nome visualizzato della categoria | Tabella di log | Supporta il piano di log di base | Supporta la trasformazione in fase di inserimento | Query di esempio | Costi da esportare |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

Regola di applicazione di Firewall di Azure | AZFWApplicationRule Contiene tutti i dati del log delle regole dell'applicazione. Ogni corrispondenza tra il piano dati e la regola dell’applicazione crea una voce di log con il pacchetto del piano dati e gli attributi della regola corrispondente. |

No | No | Query | Sì |

AZFWApplicationRuleAggregation |

aggregazione delle regole di rete Firewall di Azure (Analisi dei criteri) | AZFWApplicationRuleAggregation Contiene i dati aggregati del log delle regole dell'applicazione per Analisi dei criteri. |

No | No | Sì | |

AZFWDnsQuery |

Firewall di Azure query DNS | AZFWDnsQuery Contiene tutti i dati del log degli eventi del proxy DNS. |

No | No | Query | Sì |

AZFWFatFlow |

Firewall di Azure log del flusso di grasso | AZFWFatFlow Questa query restituisce i flussi principali tra le istanze di Firewall di Azure. Il log contiene informazioni sul flusso, velocità di trasmissione della data (in megabit al secondo unità) e periodo di tempo in cui sono stati registrati i flussi. Seguire la documentazione per abilitare la registrazione dei flussi principali e i dettagli sulla modalità di registrazione. |

No | No | Query | Sì |

AZFWFlowTrace |

Firewall di Azure log di traccia del flusso | AZFWFlowTrace Eseguire il flusso dei log tra istanze di Firewall di Azure. Il log contiene informazioni sul flusso, flag e il periodo di tempo in cui sono stati registrati i flussi. Seguire la documentazione per abilitare la registrazione della traccia del flusso e i dettagli sulla modalità di registrazione. |

Sì | No | Query | Sì |

AZFWFqdnResolveFailure |

Firewall di Azure errore di risoluzione FQDN | No | No | Sì | ||

AZFWIdpsSignature |

firma IDPS Firewall di Azure | AZFWIdpsSignature Contiene tutti i pacchetti del piano dati corrispondenti a una o più firme IDPS. |

No | No | Query | Sì |

AZFWNatRule |

regola nat Firewall di Azure | AZFWNatRule Contiene tutti i dati del log degli eventi DNAT (Destination Network Address Translation). Ogni corrispondenza tra il piano dati e la regola DNAT crea una voce di log con il pacchetto del piano dati e gli attributi della regola corrispondente. |

No | No | Query | Sì |

AZFWNatRuleAggregation |

aggregazione delle regole NAT Firewall di Azure (Analisi dei criteri) | AZFWNatRuleAggregation Contiene i dati aggregati del log delle regole NAT per Analisi dei criteri. |

No | No | Sì | |

AZFWNetworkRule |

Regola di rete di Firewall di Azure | AZFWNetworkRule Contiene tutti i dati di log delle regole di rete. Ogni corrispondenza tra il piano dati e la regola di rete crea una voce di log con il pacchetto del piano dati e gli attributi della regola corrispondente. |

No | No | Query | Sì |

AZFWNetworkRuleAggregation |

aggregazione delle regole dell'applicazione Firewall di Azure (Analisi dei criteri) | AZFWNetworkRuleAggregation Contiene dati aggregati del log delle regole di rete per Analisi dei criteri. |

No | No | Sì | |

AZFWThreatIntel |

Firewall di Azure Intelligence sulle minacce | AZFWThreatIntel Contiene tutti gli eventi di Intelligence per le minacce. |

No | No | Query | Sì |

AzureFirewallApplicationRule |

regola dell'applicazione Firewall di Azure (Diagnostica di Azure legacy) | AzureDiagnostics Log da più risorse di Azure. |

No | No | Query | No |

AzureFirewallDnsProxy |

proxy DNS Firewall di Azure (Diagnostica di Azure legacy) | AzureDiagnostics Log da più risorse di Azure. |

No | No | Query | No |

AzureFirewallNetworkRule |

regola di rete Firewall di Azure (Diagnostica di Azure legacy) | AzureDiagnostics Log da più risorse di Azure. |

No | No | Query | No |

Firewall di Azure include due nuovi log di diagnostica che consentono di monitorare il firewall, ma questi log attualmente non mostrano i dettagli delle regole dell'applicazione.

- Flussi principali

- Traccia del flusso

Flussi principali

Il log dei flussi principali è noto nel settore come log del flusso di grasso e nella tabella precedente come Firewall di Azure log del flusso di grasso. Il log dei flussi principali mostra le principali connessioni che contribuiscono alla velocità effettiva più elevata tramite il firewall.

Suggerimento

Attivare i log dei flussi principali solo quando si risolve un problema specifico per evitare un utilizzo eccessivo della CPU di Firewall di Azure.

La velocità di flusso è definita come velocità di trasmissione dei dati in megabit al secondo unità. Si tratta di una misura della quantità di dati digitali che possono essere trasmessi in una rete in un periodo di tempo attraverso il firewall. Il protocollo Top Flows viene eseguito periodicamente ogni tre minuti. La soglia minima da considerare un flusso superiore è di 1 Mbps.

Abilitare il log Dei flussi principali usando i comandi di Azure PowerShell seguenti:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Per disabilitare i log, usare lo stesso comando di Azure PowerShell precedente e impostare il valore su False.

Ad esempio:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Esistono alcuni modi per verificare che l'aggiornamento sia riuscito, ma è possibile passare a Panoramica del firewall e selezionare Visualizzazione JSON nell'angolo in alto a destra. Ecco un esempio:

Per creare un'impostazione di diagnostica e abilitare la tabella specifica della risorsa, vedere Creare impostazioni di diagnostica in Monitoraggio di Azure.

Traccia del flusso

I log del firewall mostrano il traffico attraverso il firewall nel primo tentativo di connessione TCP, noto come pacchetto SYN . Tuttavia, tale voce non mostra il percorso completo del pacchetto nell'handshake TCP. Di conseguenza, è difficile risolvere i problemi se un pacchetto viene eliminato o si è verificato un routing asimmetrico. Il log di traccia del flusso Firewall di Azure risolve questo problema.

Suggerimento

Per evitare un utilizzo eccessivo del disco causato dai log di traccia di Flow in Firewall di Azure con molte connessioni di breve durata, attivare i log solo quando si risolve un problema specifico a scopo diagnostico.

È possibile aggiungere le proprietà seguenti:

SYN-ACK: flag ACK che indica il riconoscimento del pacchetto SYN.

FIN: flag completato del flusso di pacchetti originale. Non vengono trasmessi altri dati nel flusso TCP.

FIN-ACK: flag ACK che indica il riconoscimento del pacchetto FIN.

RST: il flag Reset indica che il mittente originale non riceve più dati.

INVALID (flussi): indica che il pacchetto non può essere identificato o non ha alcuno stato.

Ad esempio:

- Un pacchetto TCP si trova in un'istanza di set di scalabilità di macchine virtuali, che non ha una cronologia precedente per questo pacchetto

- Pacchetti CheckSum non valido

- La voce della tabella rilevamento connessione è completa e non è possibile accettare nuove connessioni

- Pacchetti ACK eccessivamente ritardati

Abilitare il log di traccia del flusso usando i comandi di Azure PowerShell seguenti o spostarsi nel portale e cercare Abilita registrazione connessione TCP:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

L'applicazione di questa modifica può richiedere alcuni minuti. Dopo aver registrato la funzionalità, prendere in considerazione l'esecuzione di un aggiornamento in Firewall di Azure affinché la modifica venga applicata immediatamente.

Per controllare lo stato della registrazione di AzResourceProvider, è possibile eseguire il comando di Azure PowerShell:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Per disabilitare il log, è possibile annullare la registrazione usando il comando seguente oppure annullare la registrazione nell'esempio precedente del portale.

Unregister-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Per creare un'impostazione di diagnostica e abilitare la tabella specifica della risorsa, vedere Creare impostazioni di diagnostica in Monitoraggio di Azure.

Tabelle di log di Monitoraggio di Azure

Questa sezione elenca tutte le tabelle dei log del Monitoraggio di Azure pertinenti a questo servizio che sono disponibili per la query da parte di Log Analytics mediante le query di Kusto. Le tabelle contengono i dati dei log delle risorse ed eventualmente altro, a seconda di ciò che viene raccolto e indirizzato verso di esse.

Firewall di Azure Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

Log attività

Nella tabella collegata sono elencate le operazioni che possono essere registrate nel log attività per questo servizio. Queste operazioni sono un sottoinsieme di tutte le possibili operazioni del provider di risorse nel log attività.

Per altre informazioni sullo schema delle voci del log attività, vedere Schema del log attività.

Contenuto correlato

- Per una descrizione delle Firewall di Azure di monitoraggio, vedere Monitorare Firewall di Azure.

- Per informazioni dettagliate sul monitoraggio delle risorse di Azure, vedere Monitora le risorse di Azure con il Monitoraggio di Azure.