Esercitazione: Individuare le istanze di Google Cloud Platform (GCP) con Azure Migrate: Individuazione e valutazione

Il percorso di migrazione ad Azure prevede l'individuazione dei server per la valutazione e la migrazione.

Questa esercitazione illustra come individuare le istanze di Google Cloud Platform (GCP) con lo strumento di individuazione e valutazione di Azure Migrate tramite un'appliance leggera di Azure Migrate. L'appliance viene distribuita in un server su GCP per continuare a individuare i metadati della macchina virtuale e delle prestazioni.

In questa esercitazione apprenderai a:

- Configurare un account Azure.

- Preparare il server su GCP per l'individuazione.

- Creare un progetto.

- Configurare l'appliance di Azure Migrate.

- Avviare l'individuazione continua.

Nota

Le esercitazioni illustrano il percorso più rapido per provare uno scenario e usare le opzioni predefinite.

Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

Prerequisiti

Prima di iniziare questa esercitazione, verificare che siano rispettati i prerequisiti seguenti.

| Requisito | Dettagli |

|---|---|

| Appliance | È necessario un server su GCP su cui eseguire l'appliance di Azure Migrate. La macchina deve soddisfare i requisiti seguenti: - Deve essere installato Windows Server 2019 o Windows Server 2022. L'esecuzione dell'appliance in un computer con Windows Server 2019 non è supportata. - 16 GB di RAM, otto CPU virtuali, circa 80 GB di spazio di archiviazione su disco e un commutatore virtuale esterno. - Un indirizzo IP statico o dinamico con accesso a Internet, direttamente o tramite un proxy. |

| Istanze del server Windows | Consentire le connessioni in ingresso sulla porta WinRM 5985 (HTTP) per l'individuazione dei server Windows. |

| Istanze del server Linux | Consentire le connessioni in ingresso sulla porta 22 (TCP) per l'individuazione dei server Linux. |

Preparare un account utente Azure

Per creare un progetto e registrare l'appliance di Azure Migrate, è necessario un account con:

- Autorizzazioni di collaboratore o proprietario per una sottoscrizione di Azure.

- Autorizzazioni per registrare le app Microsoft Entra.

Se è appena stato creato un account Azure gratuito, si è proprietari della propria sottoscrizione. Se non si ha il ruolo di proprietario della sottoscrizione, collaborare con il proprietario per assegnare le autorizzazioni nel modo seguente:

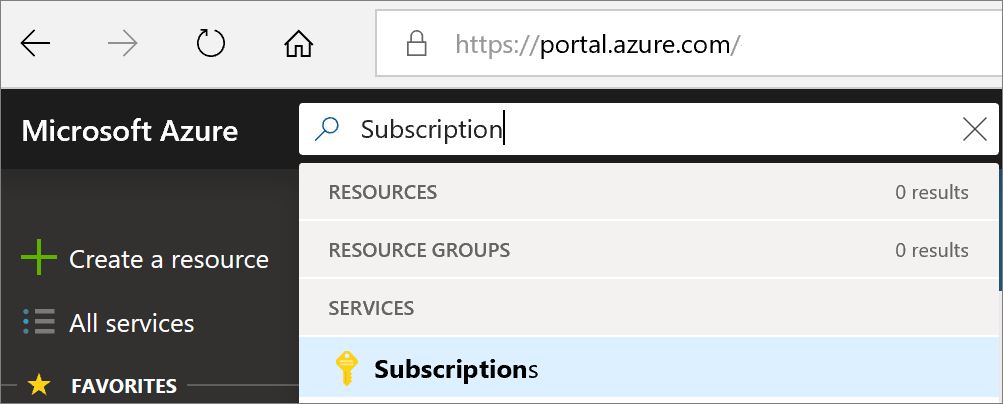

Nel portale di Azure cercare "sottoscrizioni" e in Servizi selezionare Sottoscrizioni.

Nella pagina Sottoscrizioni, selezionare la sottoscrizione in cui creare un progetto.

Seleziona Controllo di accesso (IAM).

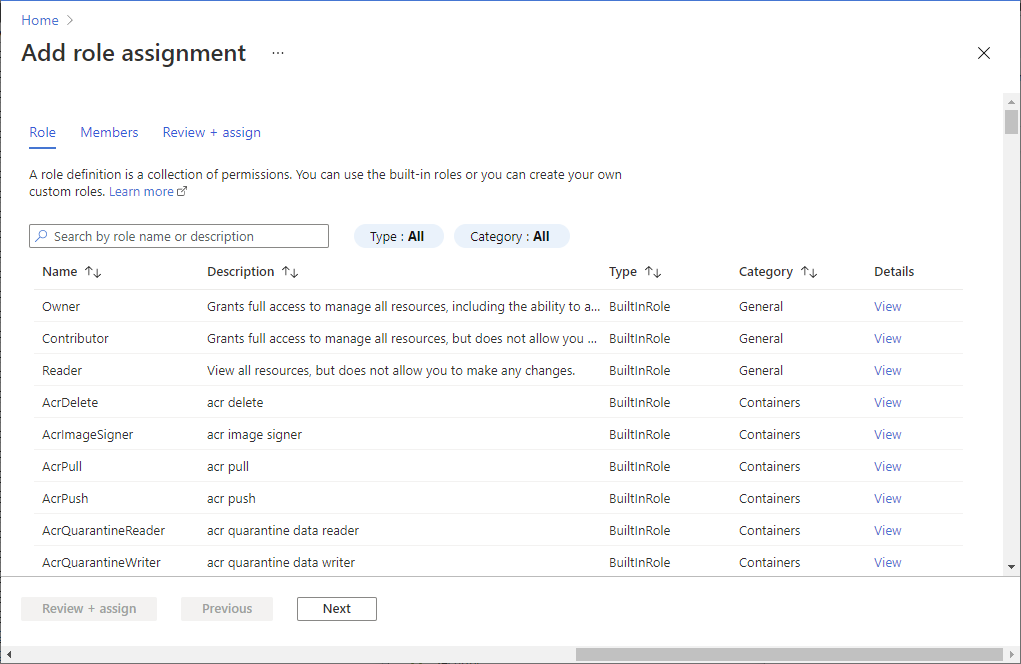

Selezionare Aggiungi>Aggiungi assegnazione di ruolo per aprire la pagina Aggiungi assegnazione di ruolo.

Assegnare il ruolo seguente. Per la procedura dettagliata, vedere Assegnare ruoli di Azure usando il portale di Azure.

Impostazione Valore Ruolo Collaboratore o proprietario Assegna accesso a User Membri azmigrateuser

Per registrare l'appliance, l'account Azure richiede le autorizzazioni per registrare app Microsoft Entra.

Nel portale passare a Microsoft Entra ID>Utenti.

Richiedere al tenant o all'amministratore del ruolo con privilegi di assegnare il ruolo Sviluppatore dell'applicazione all'account per consentire la registrazione dell'app Microsoft Entra da parte degli utenti. Altre informazioni.

Preparare le istanze di GCP

Configurare un account utilizzabile dall'appliance per accedere ai server su GCP.

- Per i server Windows:

- Configurare un account utente locale in server non aggiunti a un dominio e un account di dominio in server aggiunti a un dominio da includere nell'individuazione. Aggiungere l'account utente ai gruppi seguenti:

- Utenti gestione remota

- Performance Monitor Users

- Utenti di log delle prestazioni.

- Configurare un account utente locale in server non aggiunti a un dominio e un account di dominio in server aggiunti a un dominio da includere nell'individuazione. Aggiungere l'account utente ai gruppi seguenti:

- Per i server Linux:

- È necessario un account radice nei server Linux che si desidera individuare. Se non si è in grado di fornire un account radice, fare riferimento alle istruzioni riportate nella matrice di supporto per un'alternativa.

- Azure Migrate usa l'autenticazione della password durante l'individuazione delle istanze di GCP. Le istanze di GCP non supportano l'autenticazione della password per impostazione predefinita. Prima di poter individuare l'istanza, è necessario abilitare l'autenticazione della password.

- Accedere a ogni computer Linux.

- Aprire il file sshd_config file: vi /etc/ssh/sshd_config

- Nel file individuare la riga PasswordAuthentication e impostare il valore su yes.

- Salvare il file e chiuderlo. Riavviare il servizio ssh.

- Se si usa un utente root per individuare i server Linux, assicurarsi che l'accesso root sia consentito nei server.

- Accedere a ogni computer Linux

- Aprire il file sshd_config file: vi /etc/ssh/sshd_config

- Nel file individuare la riga PermitRootLogin e impostare il valore su yes.

- Salvare il file e chiuderlo. Riavviare il servizio ssh.

Configurare un progetto

Configurare un nuovo progetto.

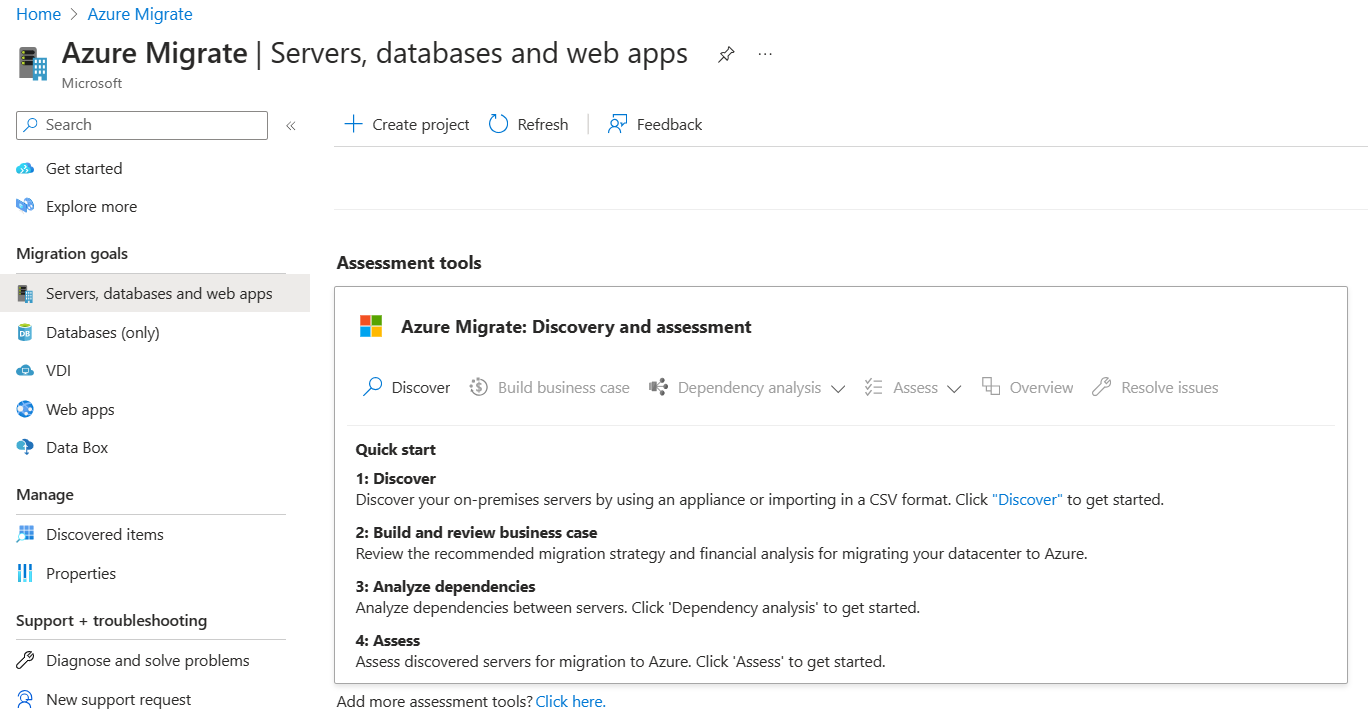

Nel portale di Azure >Tutti i servizi cercare Azure Migrate.

In Servizi selezionare Azure Migrate.

In Attività iniziali, selezionare Crea progetto.

In Crea progetto selezionare il gruppo di risorse e la sottoscrizione di Azure. Creare un gruppo di risorse, se non è presente.

In Dettagli del progetto specificare il nome del progetto e l'area geografica in cui lo si vuole creare. Esaminare le aree geografiche supportate per i cloud pubblico e per enti pubblici.

Seleziona Crea.

Attendere alcuni minuti durante la distribuzione del progetto. Lo strumento Azure Migrate: Individuazione e valutazione viene aggiunto per impostazione predefinita al nuovo progetto.

Nota

Se è già stato creato un progetto, è possibile usare lo stesso progetto per registrare appliance aggiuntive per individuare e valutare più server. Altre informazioni.

Configurare l'appliance

L'appliance di Azure Migrate è un'appliance leggera, usata da Azure Migrate: individuazione e valutazione per eseguire le operazioni seguenti:

- Individuare i server locali.

- Inviare ad Azure Migrate: individuazione e valutazione i metadati e i dati sulle prestazioni relativi ai server individuati.

Altre informazioni sull'appliance di Azure Migrate.

Per configurare l'appliance occorre:

- Fornire un nome dell’appliance e generare una chiave del progetto nel portale.

- Scaricare un file compresso con lo script del programma di installazione di Azure Migrate dal portale di Azure.

- Estrarre il contenuto del file compresso. Avviare la console PowerShell con privilegi amministrativi.

- Eseguire lo script di PowerShell per avviare l'applicazione Web dell'appliance.

- Configurare l'appliance per la prima volta e registrarla con il progetto usando la chiave del progetto.

1. Generare la chiave del progetto

- In Server, database e app>Web Azure Migrate: individuazione e valutazione selezionare Individua.

- In Individua server>I tuoi server sono virtualizzati?, selezionare Fisico o di altro tipo (AWS, GCP, Xen e così via).

- In 1: Generare la chiave del progetto specificare un nome per l'appliance Azure Migrate da configurare per l'individuazione dei server virtuali GCP. Il nome deve essere costituito da un massimo di 14 caratteri alfanumerici.

- Fare clic su Genera chiave per avviare la creazione delle risorse di Azure necessarie. Non chiudere la pagina Individua server durante la creazione delle risorse.

- Una volta create le risorse di Azure, viene generata una chiave del progetto.

- Copiare la chiave perché sarà necessaria per completare la registrazione dell'appliance durante la relativa configurazione.

2. Scaricare lo script del programma di installazione

In 2: Scaricare l'appliance Azure Migrate, selezionare Scarica.

Verificare la sicurezza

Prima di distribuire il file compresso, verificarne la sicurezza.

- Nel computer in cui è stato scaricato il file aprire una finestra di comando con privilegi di amministratore.

- Eseguire il comando seguente per generare l'hash per il file compresso:

C:\>CertUtil -HashFile <file_location> [Hashing Algorithm]- Esempio di utilizzo per il cloud pubblico:

C:\>CertUtil -HashFile C:\Users\administrator\Desktop\AzureMigrateInstaller-Server-Public.zip SHA256 - Esempio di utilizzo per il cloud per enti pubblici:

C:\>CertUtil -HashFile C:\Users\administrator\Desktop\AzureMigrateInstaller-Server-USGov.zip SHA256

- Verificare le versioni più recenti dell'appliance e i valori hash:

Per il cloud pubblico:

Scenario Scaricare Valore hash Fisico (85 MB) Versione più recente 07783A31D1E66BE963349B5553DC1F1E94C70AA149E11AC7D8914F4076480731 Per Azure per enti pubblici:

Scenario Scaricare Valore hash Fisico (85 MB) Versione più recente 07783A31D1E66BE963349B5553DC1F1E94C70AA149E11AC7D8914F4076480731

3. Eseguire lo script del programma di installazione di Azure Migrate

Lo script del programma di installazione esegue le operazioni seguenti:

- Installa gli agenti e un'applicazione Web per l'individuazione e la valutazione dei server GCP.

- Installa i ruoli di Windows, tra cui il Servizio Attivazione Windows, IIS e PowerShell ISE.

- Scarica e installa un modulo di IIS riscrivibile.

- Aggiorna una chiave del Registro di sistema (HKLM) con i dettagli delle impostazioni permanenti per Azure Migrate.

- Crea i seguenti file nei relativi percorsi:

- File di configurazione: %Programdata%\Microsoft Azure\Config

- File di log: %Programdata%\Microsoft Azure\Logs

Eseguire lo script nel modo seguente:

Estrarre il file compresso in una cartella nel server che ospiterà l'appliance. Assicurarsi di non eseguire lo script in un computer in un'appliance di Azure Migrate esistente.

Avviare PowerShell nello stesso server con privilegi amministrativi (elevati).

Modificare la directory di PowerShell nella cartella in cui è stato estratto il contenuto del file compresso scaricato.

Eseguire lo script denominato

AzureMigrateInstaller.ps1eseguendo il comando seguente:Per il cloud pubblico:

PS C:\Users\administrator\Desktop\AzureMigrateInstaller-Server-Public> .\AzureMigrateInstaller.ps1Per Azure per enti pubblici:

PS C:\Users\Administrators\Desktop\AzureMigrateInstaller-Server-USGov>.\AzureMigrateInstaller.ps1

Lo script avvierà l'applicazione Web dell'appliance al termine dell'operazione.

In caso di problemi, è possibile accedere ai log degli script in C:\ProgramData\Microsoft Azure\Logs\AzureMigrateScenarioInstaller_Timestamp.log per la risoluzione dei problemi.

Verificare l'accesso dell'appliance ad Azure

Assicurarsi che l'appliance possa connettersi agli URL di Azure per i cloud pubblici e per enti pubblici.

4. Configurare l'appliance

Configurare l'appliance per la prima volta.

Aprire un browser in un computer in grado di connettersi all'appliance, quindi aprire l'URL dell'app Web dell'appliance: https://nome o indirizzo IP dell'appliance: 44368.

In alternativa, è possibile aprire l'app dal desktop selezionando il collegamento all'app.

Accettare le condizioni di licenza e leggere le informazioni di terze parti.

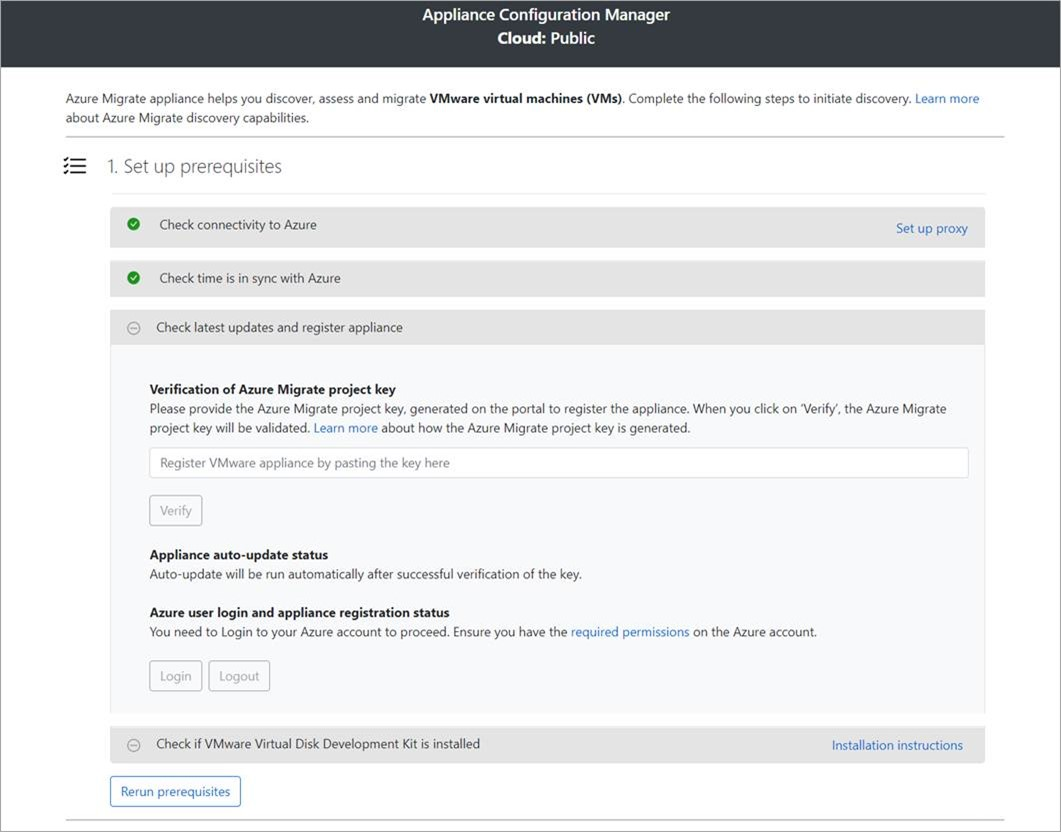

Configurare i prerequisiti e registrare l'appliance

In Gestione configurazione selezionare Configura prerequisiti e quindi completare questi passaggi:

Connettività: l'appliance verifica che il server abbia accesso a Internet. Se il server usa un proxy:

Selezionare Proxy di installazione per specificare l'indirizzo proxy (nel formato

http://ProxyIPAddressohttp://ProxyFQDN, dove FQDN fa riferimento a un nome di dominio completo) e alla porta di ascolto.Se il proxy richiede l'autenticazione, immettere le credenziali.

Se sono stati aggiunti i dettagli del proxy o disabilitato il proxy o l'autenticazione, selezionare Salva per attivare la connettività e controllare di nuovo la connettività.

È supportato solo il proxy HTTP.

Sincronizzazione ora: accertarsi che l’ora nell’appliance sia sincronizzata con l’ora di Internet per il corretto funzionamento dell'individuazione.

Installare gli aggiornamenti e registrare l'appliance: per eseguire l'aggiornamento automatico e registrare l'appliance, seguire questa procedura:

Nota

Questa è una nuova esperienza utente nell'appliance di Azure Migrate che è disponibile solo se è stata configurata un'appliance usando lo script OVA/Installer più recente scaricato dal portale. Le appliance che sono già state registrate continueranno a visualizzare la versione precedente dell'esperienza utente e continueranno a funzionare senza problemi.

Affinché l'appliance esegua l'aggiornamento automatico, incollare la chiave del progetto copiata dal portale. Se non si dispone della chiave, passare ad Azure Migrate: Individuazione e valutazione>Panoramica>Gestisci appliance esistenti. Selezionare il nome dell'appliance specificato quando è stata generata la chiave del progetto e copiare la chiave visualizzata.

L'appliance verificherà la chiave e avvierà il servizio di aggiornamento automatico, che aggiorna tutti i servizi nell'appliance alle versioni più recenti. Quando viene eseguito l’aggiornamento automatico, è possibile selezionare Visualizza servizi appliance per visualizzare lo stato e le versioni dei servizi in esecuzione nel server dell’appliance.

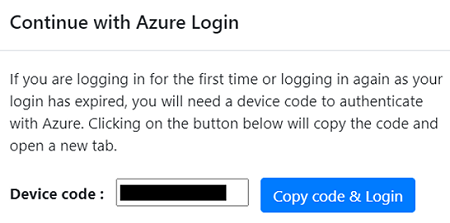

Per registrare l'appliance, è necessario selezionare Accesso. In Continua con l'accesso di Azure, selezionare Copia codice e accesso per copiare il codice del dispositivo (è necessario disporre un codice del dispositivo per l'autenticazione con Azure) e aprire una richiesta di accesso di Azure in una nuova scheda del browser. Per visualizzare la richiesta, accertarsi di aver disabilitato il blocco popup nel browser.

In una nuova scheda nel browser, incollare il codice del dispositivo e accedere usando il nome utente e la password di Azure. L'accesso con un PIN non è supportato.

Nota

Se si chiude la scheda di accesso per errore senza eseguire l'accesso, aggiornare la scheda del browser della gestione della configurazione dell'appliance per visualizzare il codice del dispositivo e il pulsante Copia codice e accesso.

Dopo aver eseguito l'accesso, tornare alla scheda del browser che visualizza gestione configurazione appliance. Se l'account utente di Azure usato per accedere ha le autorizzazioni necessarie per le risorse di Azure create durante la generazione della chiave, viene avviata la registrazione dell'appliance.

Dopo la registrazione dell'appliance, per visualizzare i dettagli della registrazione, selezionare Visualizza dettagli.

È possibile rieseguire i prerequisiti in qualunque momento durante la configurazione dell'appliance per verificare se l'appliance soddisfa tutti i prerequisiti.

Avviare l'individuazione continua

Ora connettersi dall'appliance ai server GCP da individuare e avviare l'individuazione.

Nel Passaggio 1: Specificare le credenziali per l'individuazione dei server fisici o virtuali Windows e Linux, selezionare Aggiungi credenziali.

Per il server Windows, selezionare il tipo di origine Windows Server, specificare un nome descrittivo per le credenziali, quindi aggiungere il nome utente e la password. Seleziona Salva.

Se si usa l'autenticazione basata su password per il server Linux, selezionare il tipo di origine Server Linux (basato su password), specificare un nome descrittivo per le credenziali, quindi aggiungere il nome utente e la password. Seleziona Salva.

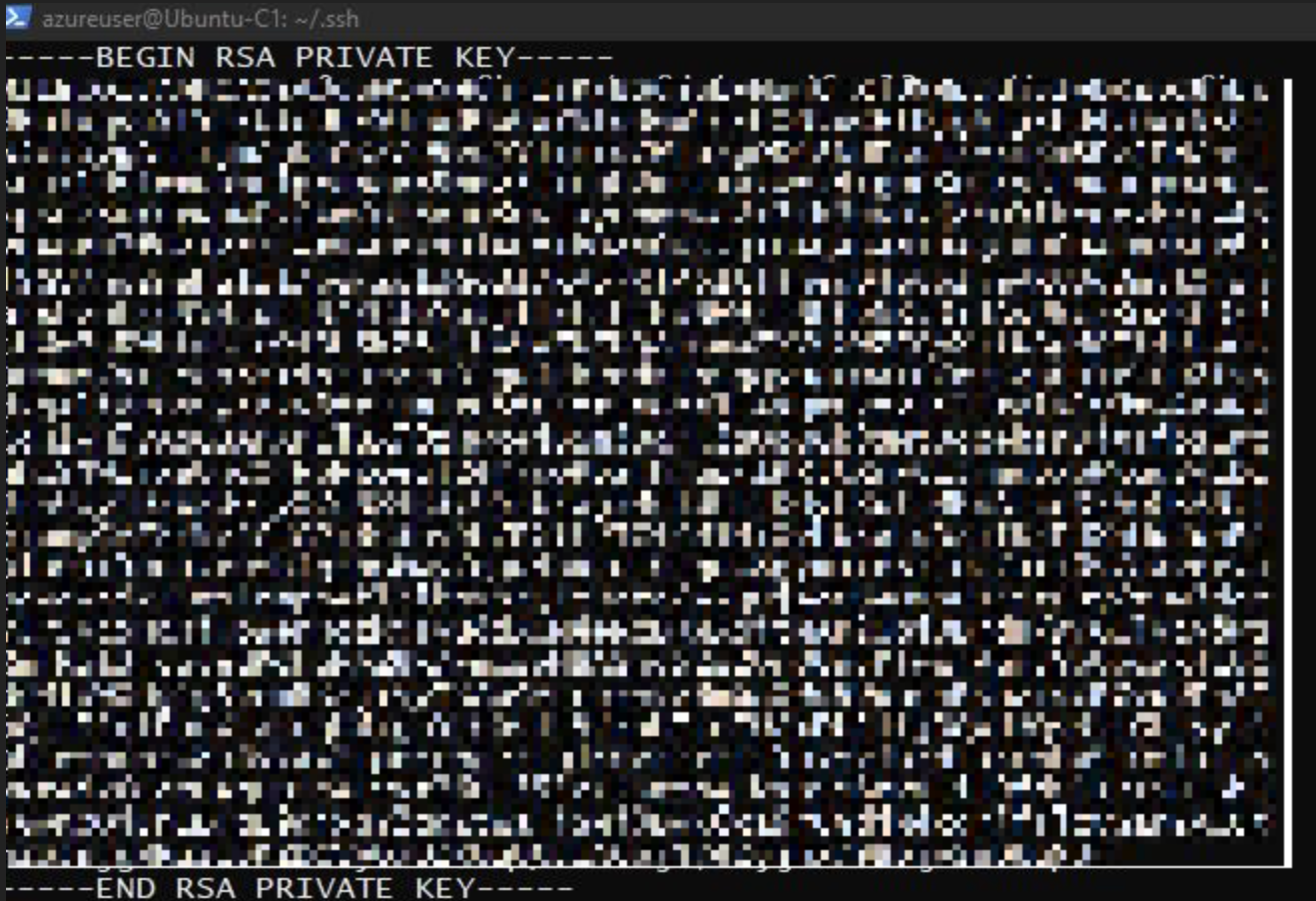

Se si usa l'autenticazione basata su chiave SSH per il server Linux, selezionare il tipo di origine Server Linux (basato su chiave SSH), specificare un nome descrittivo per le credenziali, quindi aggiungere il nome utente e la password. Seleziona Salva.

- Azure Migrate supporta la chiave privata SSH generata dal comando ssh-keygen tramite algoritmi RSA, DSA, ECDSA e ed25519.

- Attualmente Azure Migrate non supporta la chiave SSH basata su passphrase. Usare una chiave SSH senza passphrase.

- Attualmente Azure Migrate non supporta il file di chiave privata SSH generato da PuTTY.

- Azure Migrate supporta il formato OpenSSH del file di chiave privata SSH, come illustrato di seguito:

Per aggiungere più credenziali contemporaneamente, selezionare Aggiungi altro per salvare e aggiungere altre credenziali.

Nota

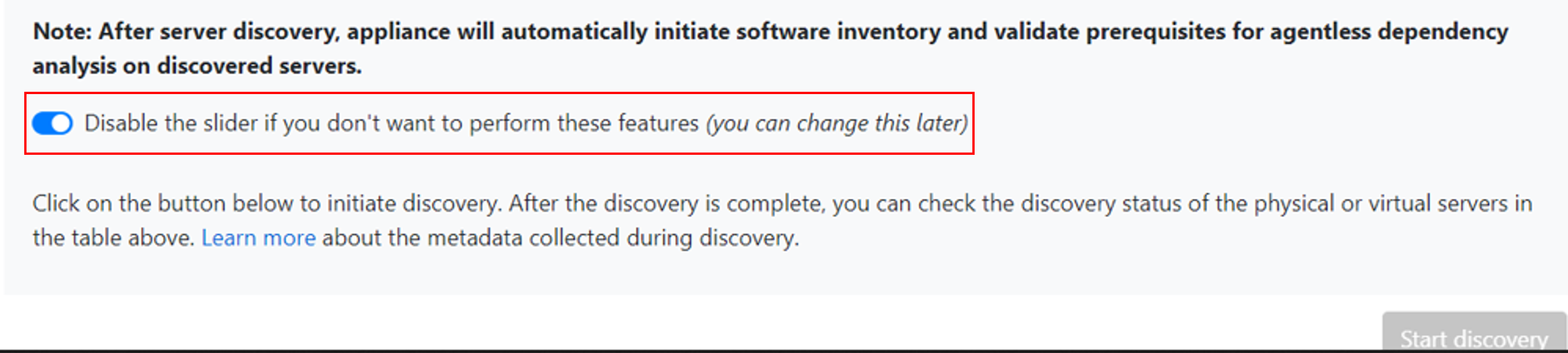

Per impostazione predefinita, le credenziali verranno usate per raccogliere dati sulle applicazioni, i ruoli e le funzionalità installate, oltre che per raccogliere i dati sulle dipendenze dai server Windows e Linux, a meno che non si disabiliti il dispositivo di scorrimento per non eseguire queste funzionalità (come indicato nell'ultimo passaggio).

Nel Passaggio 2: Specificare i dettagli del server fisico o virtuale, selezionare Aggiungi origine di individuazione per specificare Indirizzo IP/FQDN del server e il nome descrittivo per le credenziali per la connessione al server.

È possibile selezionare Add single item (Aggiungi singolo elemento) o Add multiple items (Aggiungi più elementi). È disponibile anche un'opzione per fornire i dettagli del server tramite Importa CSV.

- Se si sceglie Aggiungi elemento singolo, è possibile scegliere il tipo di sistema operativo, specificare un nome descrittivo per le credenziali, aggiungere un valore per Indirizzo IP/FQDN del server e selezionare Salva.

- Se si sceglie Add multiple items (Aggiungi più elementi), è possibile aggiungere più record contemporaneamente specificando Indirizzo IP/FQDN del server con il nome descrittivo per le credenziali nella casella di testo. Verificare** i record aggiunti e selezionare Salva.

- Se si sceglie Importa CSV(selezionato per impostazione predefinita), è possibile scaricare un file modello CSV, quindi compilare il file con Indirizzo IP/FQDN del server e il nome descrittivo per le credenziali. Importare, quindi, il file nell'appliance, verificare i record nel file e fare clic su Salva.

Quando si seleziona Salva, l'appliance tenterà di convalidare la connessione ai server aggiunti e visualizzerà lo stato di convalida nella tabella su ogni server.

- Se la convalida non riesce per un server, esaminare l'errore selezionando Convalida non riuscita nella colonna Stato della tabella. Risolvere il problema e ripetere la convalida.

- Per rimuovere un server, selezionare Elimina.

È possibile riconvalidare la connettività ai server in qualsiasi momento prima di avviare l'individuazione.

Prima di avviare l'individuazione, è possibile scegliere di disabilitare il dispositivo di scorrimento per non eseguire l'inventario software e l'analisi delle dipendenze senza agente nei server aggiunti. È possibile modificare questa opzione in qualunque momento.

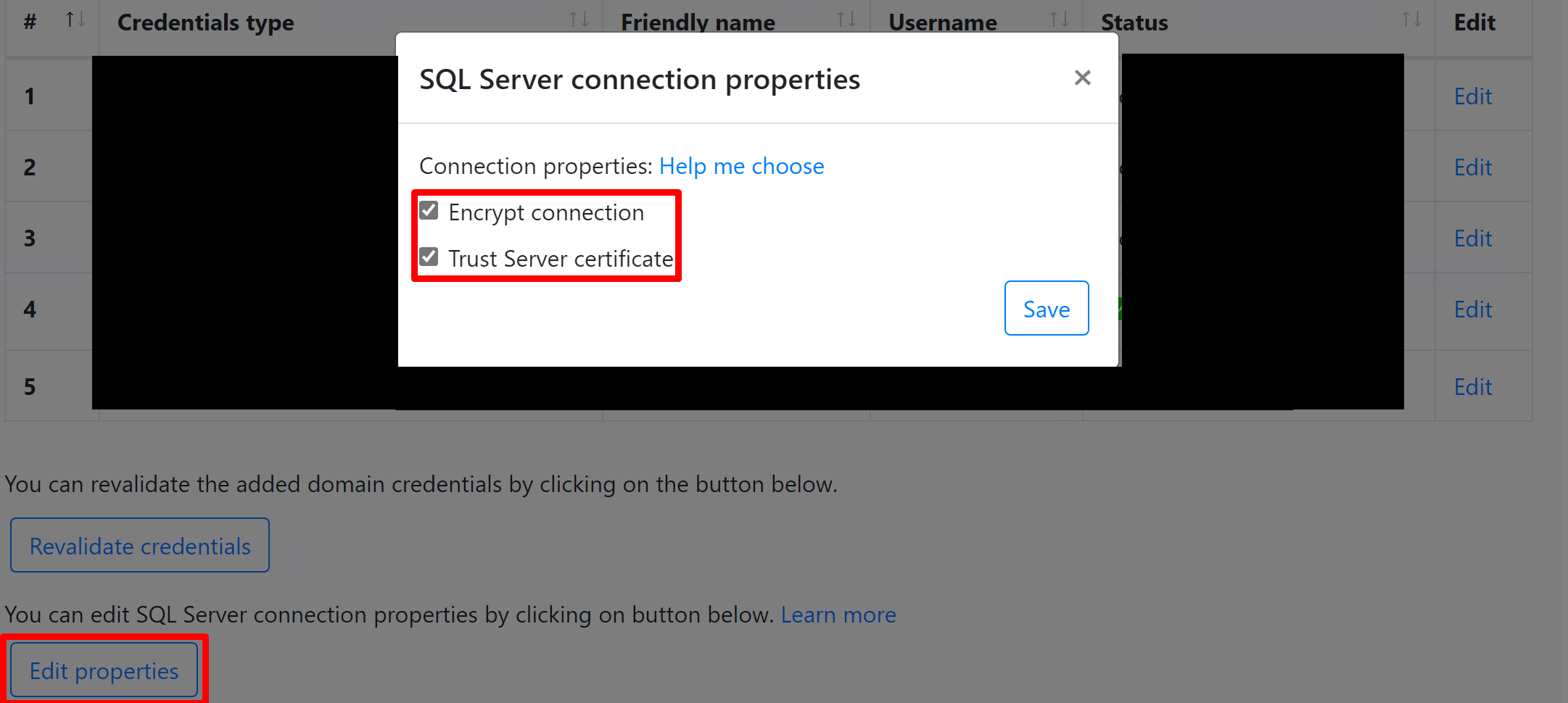

Per eseguire l'individuazione di istanze e database di SQL Server, è possibile aggiungere credenziali aggiuntive (dominio/non dominio Windows, credenziali di autenticazione SQL) e l'appliance tenterà di eseguire automaticamente il mapping delle credenziali ai server SQL. Se si aggiungono le credenziali del dominio, l'appliance autenticherà le credenziali in base alla directory Active Directory del dominio per evitare che gli account utente si blocchino. Per controllare la convalida delle credenziali del dominio, seguire questa procedura:

- Nella tabella credenziali della gestione della configurazione, vedere Stato convalida per le credenziali del dominio. Vengono convalidate solo le credenziali di dominio.

- Se la convalida non riesce, è possibile selezionare lo stato Non riuscito per visualizzare l'errore di convalida. Risolvere il problema e quindi selezionare Riconvalida credenziali per ripetere la convalida delle credenziali.

Avviare l'individuazione

Selezionare Avvia individuazione per avviare l'individuazione dei server convalidati correttamente. Dopo l'avvio dell'individuazione, è possibile controllare lo stato dell'individuazione per ogni server nella tabella.

Funzionamento dell'individuazione

Il completamento dell'individuazione di 100 server e dei relativi metadati nel portale di Azure richiede circa 2 minuti.

L’inventario software (individuazione delle applicazioni installate) viene avviato automaticamente al termine dell'individuazione dei server.

L’inventario software identifica le istanze di SQL Server in esecuzione nei server. Usando le informazioni raccolte, l'appliance tenta di connettersi alle istanze di SQL Server tramite le credenziali di autenticazione di Windows o le credenziali di autenticazione di SQL Server fornite nell'appliance. Raccoglie, quindi, i dati nei database di SQL Server e le relative proprietà. L’individuazione di SQL Server viene eseguita una volta ogni 24 ore.

L'appliance può connettersi solo alle istanze di SQL Server per cui ha una line-of-sight della rete, mentre l'inventario software in sé potrebbe non richiedere una line-of-sight della rete.

Il tempo impiegato per l'individuazione delle applicazioni installate dipende dal numero di server individuati. Per 500 server, è necessaria circa un'ora prima che l'inventario delle applicazioni venga visualizzato nel portale di Azure Migrate nel portale.

Durante l'inventario software, le credenziali dei server aggiunte vengono iterate nei server e convalidate per l'analisi delle dipendenze senza agente. Al termine dell'individuazione dei server, nel portale è possibile abilitare l'analisi delle dipendenze senza agente nei server. È possibile selezionare solo i server in cui la convalida ha esito positivo per abilitare l’analisi delle dipendenze senza agente.

Le istanze di SQL Server e i dati dei database iniziano a essere visualizzati nel portale entro 24 ore dall'avvio dell'individuazione.

Per impostazione predefinita, Azure Migrate usa il modo più sicuro per connettersi alle istanze SQL, vale a dire che Azure Migrate crittografa la comunicazione tra l'appliance di Azure Migrate e le istanze di SQL Server di origine impostando la proprietà TrustServerCertificate su

true. Inoltre, il livello trasporto usa SSL per crittografare il canale e ignorare la catena di certificati per la convalida dell'attendibilità. Il server dell’appliance, quindi, deve essere configurato per considerare attendibile l'autorità radice del certificato. È possibile, tuttavia, modificare le impostazioni di connessione selezionando Modifica proprietà di connessione di SQL Server nell'appliance. Altre informazioni per comprendere la scelta da effettuare.Per individuare istanze e database di SQL Server, l'account di Windows o SQL Server deve essere un membro del ruolo server sysadmin o deve disporre di queste autorizzazioni per ogni istanza di SQL Server.

Verificare i server nel portale

Dopo l'individuazione, è possibile verificare se i server vengono visualizzati nel portale.

- Aprire il dashboard di Azure Migrate.

- Nella pagina Server, database e app Web>Azure Migrate: Individuazione e valutazione, selezionare l’icona che visualizza il conteggio dei Server individuati.

Passaggi successivi

- Valutare i server GCP per la migrazione a VM di Azure.

- Esaminare i dati raccolti dall'appliance durante l'individuazione.