Panoramica dei servizi di Network Fabric

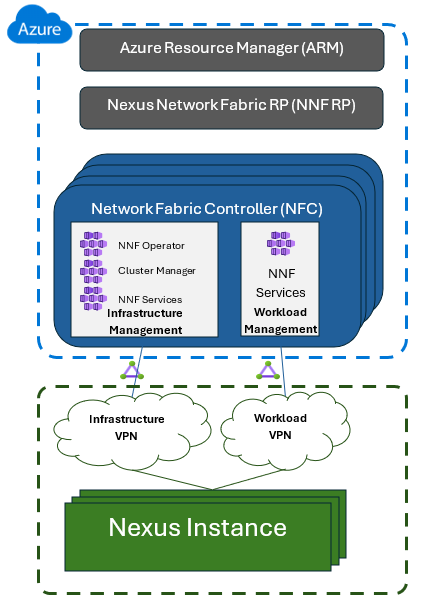

Network Fabric Controller (NFC) funge da host per i servizi Nexus Network Fabric (NNF), illustrati nel diagramma seguente. Questi servizi consentono l'accesso a Internet sicuro per applicazioni e servizi locali. La comunicazione tra applicazioni locali e servizi NNF è facilitata tramite un servizio ExpressRoute specializzato (VPN). Questa configurazione consente ai servizi locali di connettersi ai servizi NNF tramite ExpressRoute a un'estremità e di accedere ai servizi basati su Internet all'altra.

Nexus Network Fabric usa un proxy affidabile nativo del cloud progettato per proteggere l'infrastruttura Nexus e i carichi di lavoro associati. Questo proxy si concentra principalmente sulla prevenzione degli attacchi di esfiltrazione dei dati e sulla gestione di un elenco di URL consentiti controllato per le connessioni dell'istanza NNF. In combinazione con il proxy under-cloud, il proxy NNF offre una sicurezza completa per le reti del carico di lavoro. Esistono due aspetti distinti di questo sistema: il proxy di gestione dell'infrastruttura, che gestisce tutto il traffico dell'infrastruttura e il proxy di gestione del carico di lavoro, dedicato a facilitare la comunicazione tra carichi di lavoro e endpoint pubblici o di Azure.

Il protocollo NTP (Network Time Protocol) è un protocollo di rete essenziale che allinea le impostazioni temporali dei sistemi informatici sulle reti a cambio di pacchetto. Nell'istanza Nexus dell'operatore di Azure, NTP è fondamentale per garantire le impostazioni temporali coerenti in tutti i nodi di calcolo e i dispositivi di rete. Questo livello di sincronizzazione è fondamentale per le funzioni di rete (NFS) che operano all'interno dell'infrastruttura. Contribuisce in modo significativo all'efficacia dei dati di telemetria e delle misure di sicurezza, mantenendo l'integrità e il coordinamento del sistema.

Di seguito sono riportate le risorse chiave per Nexus Network Fabric.

InternetGateways è una risorsa fondamentale nell'architettura di rete, che funge da bridge di connessione tra una rete virtuale e Internet. Consente alle macchine virtuali e ad altre entità all'interno di una rete virtuale di comunicare senza problemi con i servizi esterni. Questi servizi variano da siti Web e API a vari servizi cloud, rendendo InternetGateways un componente versatile ed essenziale.

| Proprietà | Descrizione |

|---|---|

| Name | Funge da identificatore univoco per il gateway Internet. |

| Ufficio | Specifica l'area di Azure in cui viene distribuito il gateway Internet, garantendo la conformità e l'ottimizzazione a livello di area. |

| Subnet | Definisce le subnet collegate al gateway Internet, determinando i segmenti di rete a cui è collegato. |

| Indirizzo IP pubblico | Assegna un indirizzo IP pubblico al gateway, abilitando le interazioni di rete esterne. |

| Route | Descrive le regole di routing e le configurazioni per la gestione del traffico attraverso il gateway. |

- Accesso a Internet: facilita la connettività Internet per le risorse di rete virtuale, fondamentale per gli aggiornamenti, i download e l'accesso a servizi esterni.

- Connessione ivity ibrida: ideale per scenari ibridi, consentendo connessioni sicure tra reti locali e risorse di Azure.

- Bilanciamento del carico: migliora le prestazioni e la disponibilità della rete distribuendo uniformemente il traffico tra più gateway.

- Imposizione della sicurezza: consente l'implementazione di criteri di sicurezza affidabili, ad esempio restrizioni del traffico in uscita e obblighi di crittografia.

InternetGatewayRules rappresenta un set di regole associate a un gateway Internet nell'infrastruttura di rete gestita. Queste regole stabiliscono linee guida per consentire o limitare il traffico durante lo spostamento attraverso il gateway Internet, fornendo un framework per la gestione del traffico di rete.

| Proprietà | Descrizione |

|---|---|

| Name | Funge da identificatore univoco per ogni regola. |

| Priorità | Imposta l'ordine di valutazione delle regole, con regole con priorità più alta che ha la precedenza. |

| Azione | Determina l'azione ,ad esempio consenti, nega, per il traffico che corrisponde ai criteri della regola. |

| Intervallo di indirizzi IP di origine | Identifica l'intervallo di indirizzi IP di origine applicabile alla regola. |

| Intervallo di indirizzi IP di destinazione | Definisce l'intervallo di indirizzi IP di destinazione per la regola. |

| Protocollo | Specifica il protocollo di rete (ad esempio TCP, UDP) pertinente per la regola. |

| Intervallo di porte | Specifica l'intervallo di porte per la regola, se applicabile. |

Filtro del traffico: InternetGatewayRules consente alle organizzazioni di controllare il traffico di rete in ingresso e in uscita in base a criteri specifici. Ad esempio, possono bloccare determinati intervalli IP o consentire solo protocolli specifici.

Applicazione dei criteri di sicurezza: queste regole sono fondamentali nell'implementazione di misure di sicurezza, ad esempio la limitazione del traffico per migliorare la sicurezza di rete. Un'organizzazione potrebbe bloccare intervalli IP dannosi noti o limitare il traffico a porte specifiche per determinati servizi.

Garanzia di conformità: le regole possono essere usate anche per rispettare gli standard normativi limitando i tipi di traffico, contribuendo così alla privacy dei dati e al controllo di accesso.

Bilanciamento del carico del traffico: InternetGatewayRules può distribuire il traffico di rete tra più gateway per ottimizzare l'utilizzo delle risorse. Ciò include la definizione delle priorità o la limitazione del traffico in base alle esigenze aziendali.

Il supporto è disponibile per gli endpoint HTTP?

La configurazione predefinita di Azure supporta solo gli endpoint HTTPS per garantire la comunicazione sicura. Gli endpoint HTTP non sono supportati come parte di questa misura di sicurezza. Assegnando priorità a HTTPS, Azure mantiene standard elevati di integrità e privacy dei dati.

Come è possibile Cassaforte guard rispetto all'esfiltrazione di dati?

Per rafforzare la sicurezza contro l'esfiltrazione dei dati, supporto tecnico di Azure la tolleranza di nomi di dominio completi (FQDN) specifici nel proxy. Questa misura di sicurezza aggiuntiva garantisce che la rete sia accessibile solo dal traffico approvato, riducendo notevolmente al minimo il potenziale di spostamento dei dati non autorizzato.