Risolvere i problemi di analisi e connessioni in Microsoft Purview

Questo articolo descrive come risolvere gli errori di connessione durante la configurazione delle analisi sulle origini dati in Microsoft Purview o gli errori che possono verificarsi con le analisi.

Autorizzazione delle credenziali per l'origine dati

Se si usa un'identità gestita o un'entità servizio come metodo di autenticazione per le analisi, è necessario consentire a queste identità di accedere all'origine dati.

Sono disponibili istruzioni specifiche per ogni tipo di origine.

Importante

Verificare di aver seguito tutti i prerequisiti e i passaggi di autenticazione per l'origine a cui ci si connette. È possibile trovare tutte le origini disponibili elencate nell'articolo Origini supportate di Microsoft Purview.

Verifica della Controllo di accesso basata sui ruoli di Azure per enumerare le risorse di Azure nel portale di governance di Microsoft Purview

Registrazione di una singola origine dati di Azure

Per registrare una singola origine dati in Microsoft Purview, ad esempio un Archiviazione BLOB di Azure o un database Azure SQL, è necessario concedere almeno il ruolo Lettore nella risorsa o ereditarlo da un ambito superiore, ad esempio un gruppo di risorse o una sottoscrizione. Alcuni ruoli del controllo degli accessi in base al ruolo di Azure, ad esempio Security Amministrazione, non hanno accesso in lettura per visualizzare le risorse di Azure nel piano di controllo.

Verificarlo attenendosi alla procedura seguente:

- Dal portale di Azure passare alla risorsa che si sta tentando di registrare in Microsoft Purview. Se è possibile visualizzare la risorsa, è probabile che si abbia già almeno il ruolo di lettore nella risorsa.

- Selezionare Controllo di accesso (IAM)>Assegnazioni di ruolo.

- Cercare in base al nome o all'indirizzo di posta elettronica dell'utente che sta tentando di registrare le origini dati in Microsoft Purview.

- Verificare se nell'elenco sono presenti assegnazioni di ruolo, ad esempio Lettore, o aggiungere una nuova assegnazione di ruolo, se necessario.

Analisi di più origini dati di Azure

- Dal portale di Azure passare alla sottoscrizione o al gruppo di risorse.

- Selezionare Controllo di accesso (IAM) dal menu a sinistra.

- Selezionare +Aggiungi.

- Nella casella Seleziona input selezionare il ruolo Lettore e immettere il nome dell'account Microsoft Purview (che rappresenta il nome dell'identità del servizio gestito).

- Selezionare Salva per completare l'assegnazione di ruolo.

- Ripetere i passaggi precedenti per aggiungere l'identità dell'utente che sta tentando di creare una nuova analisi per più origini dati in Microsoft Purview.

Analisi delle origini dati tramite collegamento privato

Se l'endpoint pubblico è limitato nelle origini dati, per analizzare le origini dati di Azure usando collegamento privato, è necessario configurare un runtime di integrazione self-hosted e creare una credenziale.

Importante

L'analisi di più origini dati che contengono database come Azure SQL database con accesso di rete pubblico negato non riuscirà. Per analizzare queste origini dati usando l'endpoint privato, usare invece l'opzione di registrazione di una singola origine dati.

Per altre informazioni sulla configurazione di un runtime di integrazione self-hosted, vedere Endpoint privati di inserimento e analisi delle origini

Per altre informazioni su come creare nuove credenziali in Microsoft Purview, vedere Credenziali per l'autenticazione di origine in Microsoft Purview

Archiviazione delle credenziali nell'insieme di credenziali delle chiavi e uso del nome e della versione del segreto corretti

È anche necessario archiviare le credenziali nell'istanza di Azure Key Vault e usare il nome e la versione del segreto corretti.

Verificarlo attenendosi alla procedura seguente:

- Passare al Key Vault.

- Selezionare Impostazioni>segreti.

- Selezionare il segreto usato per eseguire l'autenticazione con l'origine dati per le analisi.

- Selezionare la versione che si intende usare e verificare che la password o la chiave dell'account sia corretta selezionando Mostra valore segreto.

Verificare le autorizzazioni per l'identità gestita di Microsoft Purview in Azure Key Vault

Verificare che siano state configurate le autorizzazioni corrette per l'identità gestita di Microsoft Purview per accedere al Key Vault di Azure.

Per verificarlo, seguire questa procedura:

Passare all'insieme di credenziali delle chiavi e alla sezione Criteri di accesso

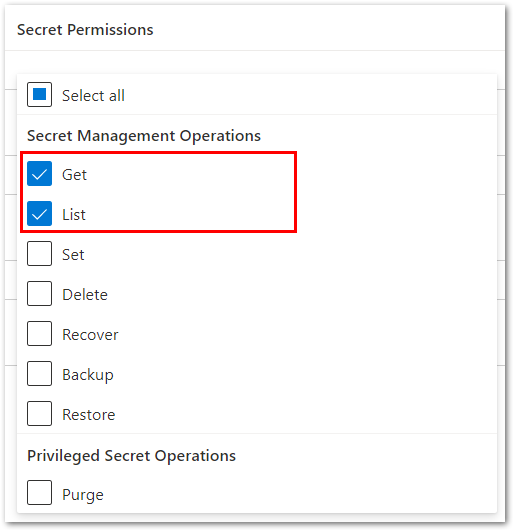

Verificare che l'identità gestita di Microsoft Purview sia visualizzata nella sezione Criteri di accesso correnti con almeno le autorizzazioni Get ed List per i segreti

Se l'identità gestita di Microsoft Purview non è elencata, seguire la procedura descritta in Creare e gestire le credenziali per le analisi per aggiungerla.

Le analisi non vengono più eseguite

Se l'analisi di Microsoft Purview è stata usata per l'esecuzione corretta, ma ora ha esito negativo, verificare quanto segue:

- Le credenziali per la risorsa sono state modificate o ruotate? In tal caso, sarà necessario aggiornare l'analisi per avere le credenziali corrette.

- Un Criteri di Azure impedisce gli aggiornamenti agli account di archiviazione? In questo caso, seguire la guida ai tag di eccezione di Microsoft Purview per creare un'eccezione per gli account Microsoft Purview.

- Si usa un runtime di integrazione self-hosted? Verificare che sia aggiornato con il software più recente e che sia connesso alla rete.

La connessione di test supera ma l'analisi ha esito negativo con errore di connessione

Si usano endpoint privati o reti virtuali? Confermare le impostazioni di rete, prestando attenzione alle regole del gruppo di sicurezza di rete.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per