Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo contiene informazioni dettagliate sul ripristino di emergenza tra aree e sul supporto della continuità aziendale per DNS di Azure.

Ripristino di emergenza e continuità aziendale tra aree

Il ripristino di emergenza si riferisce alle procedure usate dalle organizzazioni per il ripristino da eventi ad alto impatto, ad esempio calamità naturali o distribuzioni non riuscite che comportano tempi di inattività e perdita di dati. Indipendentemente dalla causa, il miglior rimedio per un'emergenza è un piano di ripristino ben definito e testato e una progettazione di applicazioni che supporta attivamente tale ripristino. Prima di iniziare a creare il piano di ripristino di emergenza, vedere Raccomandazioni per la progettazione di una strategia di ripristino di emergenza.

Per il ripristino di emergenza, Microsoft usa il modello di responsabilità condivisa. In questo modello Microsoft garantisce che siano disponibili l'infrastruttura di base e i servizi della piattaforma. Tuttavia, molti servizi di Azure non replicano automaticamente i dati o non eseguono il fallback da un'area non riuscita per eseguire la replica incrociata in un'altra area abilitata. Per questi servizi, si è responsabili della configurazione di un piano di ripristino di emergenza adeguato alle vostre esigenze operative. La maggior parte dei servizi eseguiti nelle offerte PaaS (Platform as a Service) di Azure offre funzionalità e indicazioni per supportare il ripristino di emergenza. È possibile usare funzionalità specifiche del servizio per supportare il ripristino rapido per sviluppare il piano di ripristino di emergenza.

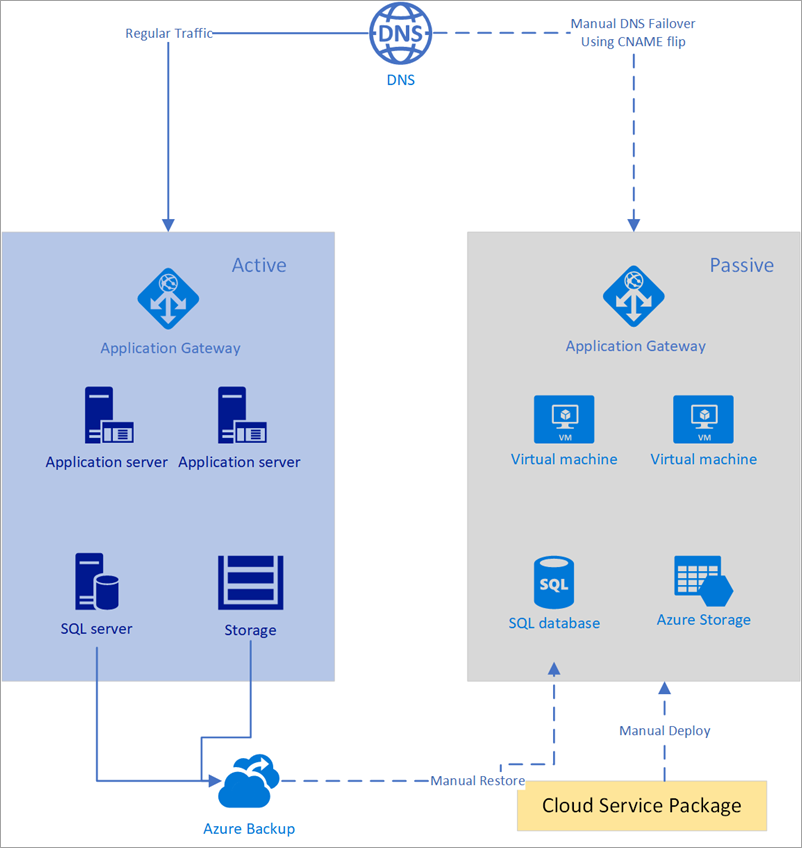

La soluzione di failover DNS di Azure per il ripristino di emergenza usa il meccanismo DNS standard per eseguire il failover nel sito di backup. L'opzione manuale tramite DNS di Azure risulta più efficace quando è usata in combinazione con l'approccio con luce pilota o standby accesso saltuario.

Poiché il server DNS si trova al di fuori della zona di failover o di emergenza, è protetto contro i tempi di inattività. È possibile progettare uno scenario di failover semplice, purché l'operatore abbia connettività di rete durante l'emergenza e possa fare il capovolgimento. Se la soluzione viene inserita in uno script, è necessario assicurarsi che anche il server o il servizio che esegue lo script sia isolato dal problema che interessa l'ambiente di produzione. Inoltre, una durata TTL bassa per la zona impedisce la memorizzazione nella cache del resolver in lunghi periodi di tempo, consentendo al cliente di accedere al sito all'interno dell'RTO. Per uno standby accesso saltuario e una fiamma pilota, poiché è possibile che sia necessaria un certo pre-riscaldamento e altre attività amministrative, è consigliabile anche dare tempo sufficiente prima di invertire.

Annotazioni

La zona DNS privato di Azure supporta la risoluzione DNS tra reti virtuali delle diverse aree di Azure, anche senza eseguire il peering esplicito delle reti virtuali. Tuttavia, tutte le reti virtuali devono essere collegate alla zona DNS privato.

Per informazioni su come creare una zona DNS privata di Azure usando il portale di Azure, vedere Avvio rapido: Creare una zona DNS privata di Azure usando il portale di Azure.

Per creare un Resolver privato DNS di Azure usando il portale di Azure, vedere Avvio rapido: Creare Resolver privato DNS di Azure usando il portale di Azure.

Ripristino di emergenza nella geografia in più aree

Per configurare un'architettura di ripristino di emergenza è possibile adottare due diverse strategie:

Uso di un meccanismo di distribuzione per replicare le istanze, i dati e le configurazioni tra l'ambiente primario e quello di standby. Questo tipo di ripristino di emergenza può essere eseguito in modo nativo tramite Azure Site Recovery; vedere la documentazione di Azure Site Recovery tramite appliance/servizi partner di Microsoft Azure, ad esempio Veritas o NetApp.

Sviluppo di una soluzione per deviare il traffico Web o di rete dal sito primario a quello di standby. Questo tipo di ripristino di emergenza può essere ottenuto tramite DNS di Azure, Gestione traffico di Azure (DNS) o software di bilanciamento del carico globale di terze parti.

Questo articolo è incentrato in particolare sulla pianificazione del ripristino di emergenza di DNS di Azure.

Configurare il ripristino di emergenza e il rilevamento di interruzioni

La soluzione di failover manuale con DNS di Azure per il ripristino di emergenza usa il meccanismo di DNS standard per eseguire il failover nel sito di backup. L'opzione manuale tramite DNS di Azure risulta più efficace quando è usata in combinazione con l'approccio con luce pilota o cold standby.

Figura: Failover manuale con DNS di Azure

La soluzione si basa sui presupposti seguenti:

- L'endpoint primario e quello secondario hanno indirizzi IP statici che non cambiano di frequente. Ad esempio, per il sito primario l'indirizzo IP è 100.168.124.44 e per quello secondario l'indirizzo IP è 100.168.124.43.

- È presente una zona DNS di Azure per entrambi i siti, primario e secondario. Ad esempio, per il sito primario l'endpoint è prod.contoso.com e per il sito di backup l'endpoint è dr.contoso.com. È inoltre presente un record DNS per l'applicazione principale noto come www.contoso.com.

- Il valore TTL è pari o inferiore al valore RTO (Recovery Time Objective, obiettivo del tempo di ripristino) del contratto di servizio impostato nell'organizzazione. Se, ad esempio, un'azienda imposta 60 minuti come RTO della risposta di emergenza dell'applicazione, la durata TTL deve essere inferiore a 60 minuti, preferibilmente il più possibile inferiore a questo valore.

È possibile configurare il servizio DNS di Azure per il failover manuale nel modo seguente:

- Creare una zona DNS

- Creare record di zona DNS

- Aggiornare il record CNAME

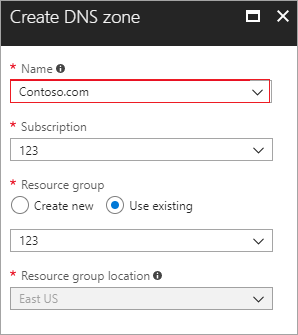

Creare una zona DNS, ad esempio www.contoso.com, come illustrato di seguito:

Figura: Creare una zona DNS in Azure

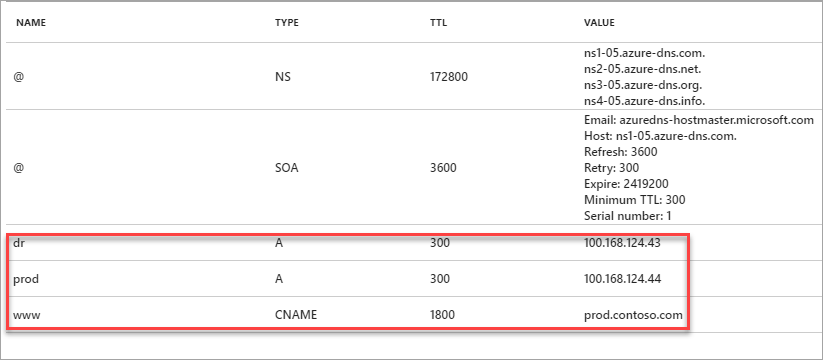

All'interno di questa zona creare tre record (ad esempio, www.contoso.com, prod.contoso.com e dr.contoso.com) come illustrato di seguito.

Figura: Creare record di zona DNS in Azure

In questo scenario, il sito www.contoso.com ha una durata TTL pari a 30 minuti, molto inferiore al valore RTO, e punta al sito di produzione prod.contoso.com. Questa è la configurazione durante le normali attività aziendali. La durata TTL di prod.contoso.com e dr.contoso.com è stata impostata su 300 secondi, ovvero 5 minuti. È possibile usare un servizio di monitoraggio di Azure, ad esempio Monitoraggio di Azure o Azure App Insights, o qualsiasi soluzione di monitoraggio dei partner, ad esempio Dynatrace. È anche possibile usare soluzioni aziendali che possono monitorare o rilevare errori a livello di applicazione o di infrastruttura virtuale.

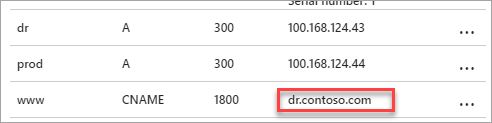

Dopo aver rilevato un errore, modificare il valore del record in modo che punti a dr.contoso.com, come illustrato di seguito:

Figura: Aggiornare il record CNAME in Azure

Per un intervallo di 30 minuti, durante il quale quasi tutti i resolver aggiorneranno il file di zona memorizzato nella cache, le query inviate a www.contoso.com saranno reindirizzate a dr.contoso.com. Per modificare il valore di CNAME è anche possibile usare il seguente comando dell'interfaccia della riga di comando di Azure:

az network dns record-set cname set-record \ --resource-group 123 \ --zone-name contoso.com \ --record-set-name www \ --cname dr.contoso.comQuesto passaggio può essere eseguito manualmente o tramite automazione. Per la modifica manuale è possibile usare la console o l'interfaccia della riga di comando di Azure. Per l'automazione dell'aggiornamento di CNAME, in modo da evitare l'intervento manuale, è possibile usare l'API e l'SDK di Azure. L'automazione può essere configurata tramite l'uso di funzioni di Azure o di un'applicazione di monitoraggio di terze parti o persino dal sistema locale.

Passaggi successivi

- Affidabilità in Azure

- Altre informazioni su Gestione traffico di Azure.

- Altre informazioni su DNS di Azure.