Configurare regole di rilevamento degli attacchi a più fasi (Fusion) in Microsoft Sentinel

Importante

La nuova versione della regola di analisi Fusion è attualmente disponibile in ANTEPRIMA. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Nota

Per informazioni sulla disponibilità delle funzionalità nei cloud per enti pubblici degli Stati Uniti, vedere le tabelle di Microsoft Sentinel nella disponibilità delle funzionalità cloud per enti pubblici degli Stati Uniti.

Microsoft Sentinel usa Fusion, un motore di correlazione basato su algoritmi di apprendimento automatico scalabili, per rilevare automaticamente gli attacchi a più fasi identificando combinazioni di comportamenti anomali e attività sospette osservate in varie fasi della kill chain. In base a queste individuazioni, Microsoft Sentinel genera incidenti che altrimenti sarebbero difficili da intercettare. Questi incidenti comprendono due o più avvisi o attività. Per impostazione predefinita, gli incidenti hanno volume ridotto, alta fedeltà e gravità elevata.

Personalizzata per l'ambiente, questa tecnologia di rilevamento non solo riduce i tassi di falsi positivi, ma può anche rilevare attacchi con informazioni limitate o mancanti.

Configurare regole Fusion

Questo rilevamento è abilitato per impostazione predefinita in Microsoft Sentinel. Per controllare o modificarne lo stato, usare le istruzioni seguenti:

Accedere al portale di Azure e immettere Microsoft Sentinel.

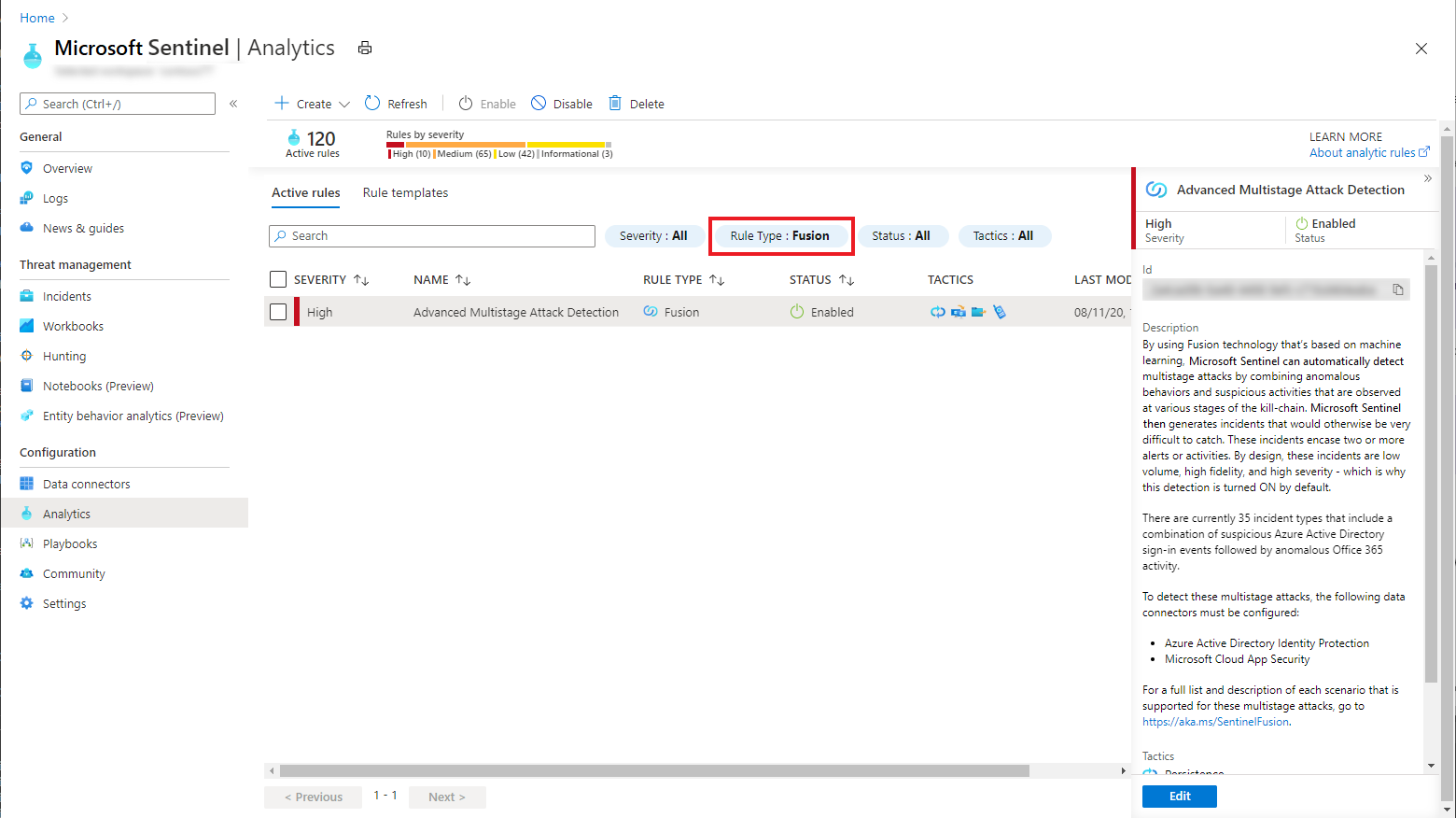

Dal menu di spostamento di Microsoft Sentinel selezionare Analisi.

Selezionare la scheda Regole attive, quindi individuare il Rilevamento avanzato di attacchi in più fasi nella colonna NOME filtrando l'elenco per il tipo di regola Fusion. Controllare la colonna STATO per verificare se il rilevamento è abilitato o disabilitato.

Per modificare lo stato, selezionare questa voce e nel riquadro di anteprima Rilevamento avanzato di attacchi in più fasi selezionare Modifica.

Nella scheda Generale della procedura guidata della regola di analisi, prendere nota dello stato (Abilitato/Disabilitato) o modificarlo se necessario.

Se lo stato è stato modificato ma non sono state apportate altre modifiche, selezionare la scheda Rivedi e aggiorna e selezionare Salva.

Per configurare ulteriormente la regola di rilevamento Fusion, selezionare Avanti: Configura Fusion.

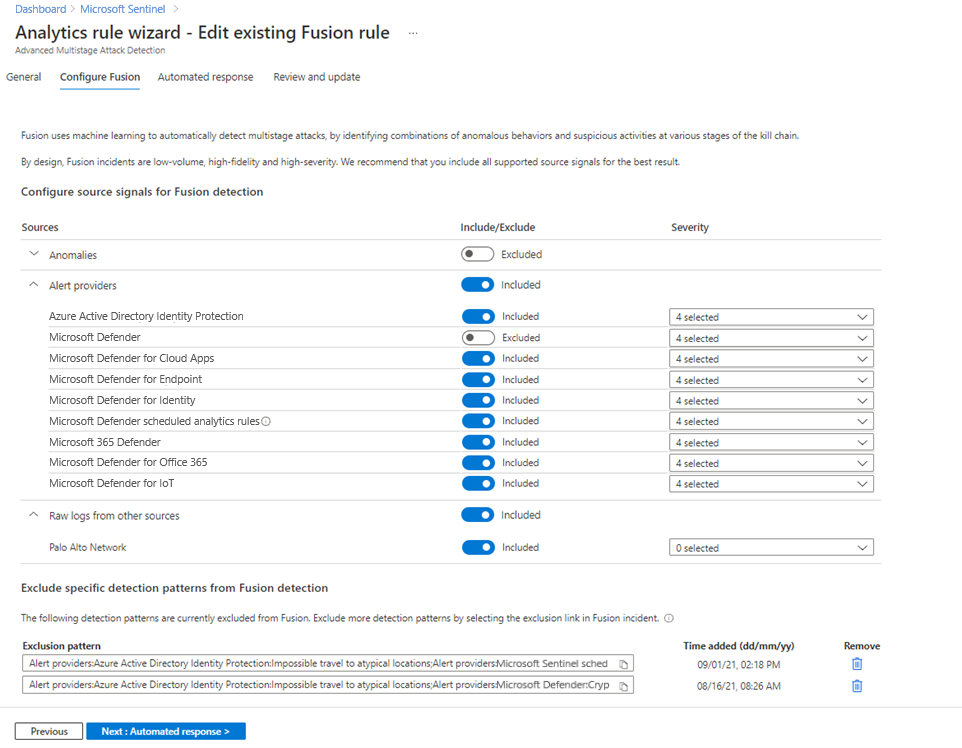

Configurare i segnali di origine per il rilevamento Fusion: è consigliabile includere tutti i segnali di origine elencati, con tutti i livelli di gravità, per ottenere il risultato migliore. Per impostazione predefinita sono già inclusi, ma è possibile apportare modifiche nei modi seguenti:

Nota

Se si esclude un particolare segnale di origine o un livello di gravità dell'avviso, eventuali rilevamenti Fusion che si basano sui segnali provenienti da tale origine o sugli avvisi corrispondenti a tale livello di gravità non verranno attivati.

Escludere i segnali dai rilevamenti Fusion, incluse anomalie, avvisi provenienti da diversi provider e log non elaborati.

Caso d'uso: se si testa un'origine di segnale specifica nota per generare avvisi rumorosi, è possibile disattivare temporaneamente i segnali provenienti da tale particolare origine di segnale per i rilevamenti Fusion.

Configurare la gravità dell'avviso per ogni provider: per impostazione predefinita, il modello ML di Fusion mette in correlazione i segnali di bassa fedeltà in un singolo evento imprevisto con gravità elevata in base a segnali anomali nella kill chain da più origini dati. Gli avvisi inclusi in Fusion sono in genere di gravità inferiore (media, bassa, informativa), ma occasionalmente sono inclusi avvisi di gravità elevata pertinenti.

Caso d'uso: se si dispone di un processo separato per la valutazione e l'analisi degli avvisi con gravità elevata e si preferisce non includere questi avvisi in Fusion, è possibile configurare i segnali di origine per escludere avvisi con gravità elevata dai rilevamenti Fusion.

Escludere criteri di rilevamento specifici dal rilevamento di Fusion. Alcuni rilevamenti Fusion potrebbero non essere applicabili all'ambiente o potrebbero essere soggetti a generare falsi positivi. Se si vuole escludere un modello di rilevamento Fusion specifico, seguire le istruzioni seguenti:

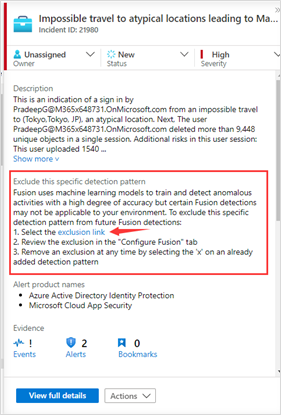

Individuare e aprire un incidente Fusion del tipo da escludere.

Nella sezione Descrizione, selezionare Mostra altre.

In Escludi questo modello di rilevamento specifico, selezionare il collegamento di esclusione, che reindirizza alla scheda Configura Fusion nella procedura guidata delle regole di analisi.

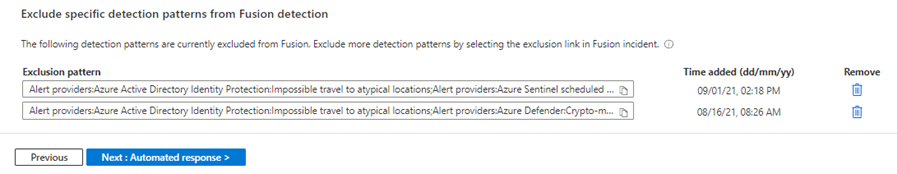

Nella scheda Configura Fusion, si noterà che il criterio di rilevamento, una combinazione di avvisi e anomalie in un incidente Fusion, è stato aggiunto all'elenco di esclusione, così come l'ora in cui è stato aggiunto il criterio di rilevamento.

È possibile rimuovere un criterio di rilevamento escluso in qualsiasi momento selezionando l'icona del cestino in tale criterio di rilevamento.

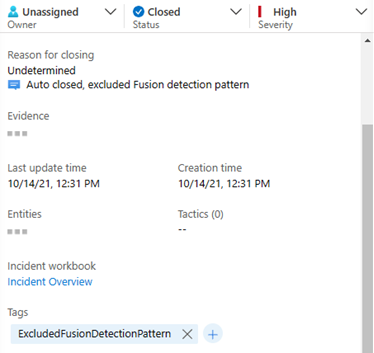

Gli incidenti che corrispondono ai criteri di rilevamento esclusi verranno comunque attivati, ma non verranno visualizzati nella coda degli incidenti attivi. Verranno popolati automaticamente con i valori seguenti:

Stato: "Chiuso"

Classificazione di chiusura: "Indeterminata"

Commento: "Criterio di rilevamento Fusion chiuso automaticamente, escluso"

Tag: "ExcludedFusionDetectionPattern" : è possibile eseguire una query su questo tag per visualizzare tutti gli incidenti corrispondenti a questo criterio di rilevamento.

Nota

Microsoft Sentinel usa attualmente 30 giorni di dati cronologici per eseguire il training dei sistemi di apprendimento automatico. Questi dati vengono sempre crittografati usando le chiavi di Microsoft mentre passano attraverso la pipeline di apprendimento automatico. Tuttavia, i dati di training non vengono crittografati usando chiavi gestite dal cliente (CMK) se è stata abilitata la chiave gestita dal cliente nell'area di lavoro di Microsoft Sentinel. Per rifiutare esplicitamente Fusion, passare a Microsoft Sentinel>Configurazione>Analisi > Regole attive, fare clic con il pulsante destro del mouse sulla regola Rilevamento avanzato degli attacchi in più fasi e selezionare Disabilita.

Configurare le regole di analisi pianificate per i rilevamenti Fusion

Importante

- Il rilevamento basato su Fusion che usa gli avvisi delle regole di analisi è attualmente disponibile in ANTEPRIMA. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Fusion può rilevare attacchi a più fasi basati su scenari e minacce emergenti usando avvisi generati da regole di analisi pianificate. È consigliabile seguire questa procedura per configurare e abilitare queste regole, in modo da sfruttare al meglio le funzionalità Fusion di Microsoft Sentinel.

Fusion per le minacce emergenti può usare avvisi generati da tutte le regole di analisi pianificate che contengono kill chain (tattiche) e informazioni di mapping delle entità. Per assicurarsi che l'output di una regola di analisi possa essere usato da Fusion per rilevare le minacce emergenti:

Esaminare il mapping delle entità per queste regole pianificate. Usare la sezione di configurazione del mapping delle entità per eseguire il mapping dei parametri dai risultati della query alle entità riconosciute da Microsoft Sentinel. Poiché Fusion correla gli avvisi in base alle entità (ad esempio account utente o indirizzo IP), gli algoritmi di apprendimento automatico non possono eseguire la corrispondenza degli avvisi senza le informazioni sull'entità.

Esaminare le tattiche e le tecniche nei dettagli delle regole di analisi. L'algoritmo di ML di Fusion usa le informazioni MITRE ATT&CK per rilevare attacchi a più fasi, e le tattiche e le tecniche con cui si etichettano le regole di analisi verranno visualizzate negli incidenti risultanti. I calcoli di Fusion potrebbero essere interessati se gli avvisi in ingresso non contengono tutte le informazioni sulle tattiche.

Fusion può anche rilevare minacce basate su scenari usando regole basate sui modelli di regole di analisi pianificati seguenti.

Per abilitare le query disponibili come modelli nella pagina Analisi, passare alla scheda Modelli di regole, selezionare il nome della regola nella raccolta dei modelli e selezionare Crea regola nel riquadro dei dettagli.

- Cisco - Blocco del firewall ma accesso riuscito a Microsoft Entra ID

- Fortinet - Rilevato modello Beacon

- IP con più accessi Microsoft Entra non riusciti accede correttamente alla VPN Palo Alto

- Reimpostazione di più password da parte dell'utente

- Consenso per applicazioni rare

- SharePointFileOperation tramite indirizzi IP non visti in precedenza

- Distribuzione di risorse sospette

- Firme di minaccia di Palo Alto da indirizzi IP insoliti

Per aggiungere query non attualmente disponibili come modello di regola, vedere Creare una regola di analisi personalizzata da zero.

Per altre informazioni, vedere Scenari di rilevamento degli attacchi multifase avanzati Fusion con le regole di analisi pianificata.

Nota

Per il set di regole di analisi pianificate usate da Fusion, l'algoritmo di ML esegue la corrispondenza fuzzy per le query KQL fornite nei modelli. La ridenominazione dei modelli non influirà sui rilevamenti Fusion.

Passaggi successivi

Altre informazioni sui Rilevamenti Fusion in Microsoft Sentinel.

Altre informazioni sui numerosi rilevamenti Fusion basati su scenari.

Dopo aver appreso di più sul rilevamento avanzato degli attacchi a più fasi, si potrebbe essere interessati all'argomento di avvio rapido seguente per informazioni su come ottenere visibilità sui dati e sulle potenziali minacce: Introduzione a Microsoft Sentinel.

Se si è pronti per esaminare gli incidenti creati automaticamente, vedere l'esercitazione seguente: Analizzare gli incidenti con Microsoft Sentinel.