Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Zero Trust è una strategia di sicurezza per la progettazione e l'implementazione dei seguenti set di principi di sicurezza:

| Verificare esplicita | Uso dell'accesso con privilegi minimi | Presunzione di violazione |

|---|---|---|

| Eseguire sempre l'autenticazione e l'autorizzazione in base a tutti i punti dati disponibili. | Limitare l'accesso degli utenti con JUST-In-Time e Just-Enough-Access (JIT/JEA), criteri adattivi basati sui rischi e protezione dei dati. | Ridurre al minimo il raggio di attacco e l'accesso al segmento. Verificare la crittografia end-to-end e usare l'analisi per ottenere visibilità, guidare il rilevamento delle minacce e migliorare le difese. |

Questo articolo descrive come usare la soluzione Microsoft Sentinel Zero Trust (TIC 3.0), che consente ai team di conformità e governance di monitorare i requisiti Zero Trust e rispondere in base all'iniziativa TRUSTED INTERNET CONNECTIONS (TIC) 3.0.

Le soluzioni Microsoft Sentinel sono set di contenuti in bundle preconfigurati per un set di dati specifico. La soluzione Zero Trust (TIC 3.0) include una cartella di lavoro, regole di analisi e un playbook, che forniscono una visualizzazione automatizzata dei principi Zero Trust, con accesso incrociato al framework Trust Internet Connections, aiutando le organizzazioni a monitorare le configurazioni nel tempo.

Nota

Ottenere una panoramica completa dello stato Zero Trust dell'organizzazione con l'iniziativa Zero Trust in Microsoft Exposure Management. Per altre informazioni, vedere Modernizzare rapidamente la propria postura di sicurezza per Zero Trust | Microsoft Learn.

La soluzione Zero Trust e il framework TIC 3.0

Zero Trust e TIC 3.0 non sono la stessa cosa, ma condividono molti temi e insieme forniscono una storia comune. La soluzione Microsoft Sentinel per Zero Trust (TIC 3.0) offre accessi incrociati dettagliati tra Microsoft Sentinel e il modello Zero Trust con il framework TIC 3.0. Questi accessi incrociati consentono agli utenti di comprendere meglio le sovrapposizioni tra i due.

Anche se la soluzione Microsoft Sentinel per Zero Trust (TIC 3.0) fornisce materiale sussidiario sulle procedure consigliate, Microsoft non garantisce né implica la conformità. Tutti i requisiti, le convalide e i controlli di Trusted Internet Connection (TIC) sono regolati dalla Cybersecurity & Infrastructure Security Agency.

La soluzione Zero Trust (TIC 3.0) offre visibilità e consapevolezza della situazione per i requisiti di controllo forniti con tecnologie Microsoft in ambienti basati principalmente sul cloud. L'esperienza cliente varia in base all'utente e, per funzionare, alcuni riquadri possono richiedere configurazioni aggiuntive e modifiche alle query.

I consigli non implicano la copertura dei rispettivi controlli, poiché spesso rappresentano uno dei diversi corsi di azione per affrontare i requisiti, che sono univoci per ogni cliente. I consigli devono essere considerati un punto di partenza per la pianificazione completa o parziale dei rispettivi requisiti di controllo.

La soluzione Microsoft Sentinel per Zero Trust (TIC 3.0) è utile per uno dei seguenti utenti e casi d'uso:

- Professionisti della governance, dei rischi e della conformità della sicurezza, per il reporting e la valutazione della postura di conformità

- Ingegneri e architetti, che devono progettare carichi di lavoro allineati a Zero Trust e TIC 3.0

- Analisti della sicurezza, per la compilazione di avvisi e automazione

- Provider di servizi di sicurezza gestiti (MSSP) per servizi di consulenza

- Responsabili della sicurezza, che devono esaminare i requisiti, analizzare il reporting, valutare le funzionalità

Prerequisiti

Prima di installare la soluzione Zero Trust (TIC 3.0), assicurarsi di avere i prerequisiti seguenti:

Eseguire l'onboarding dei servizi Microsoft: assicurarsi che nella sottoscrizione di Azure siano abilitati sia Microsoft Sentinel che Microsoft Defender per il cloud.

Requisiti di Microsoft Defender per il cloud: in Microsoft Defender per il cloud:

Aggiungere al dashboard gli standard normativi richiesti. Assicurarsi di aggiungere sia il benchmark di sicurezza di Microsoft Cloud che le verifiche NIST SP 800-53 R5 al proprio dashboard di Microsoft Defender per il cloud. Per altre informazioni, vedere Aggiungere uno standard normativo al dashboard nella documentazione di Microsoft Defender per il cloud.

Esportare continuamente i dati di Microsoft Defender per il cloud nell'area di lavoro Log Analytics. Per altre informazioni, vedere Esportare continuamente i dati di Microsoft Defender per il cloud.

Autorizzazioni utente richieste. Per installare la soluzione Zero Trust (TIC 3.0), è necessario avere accesso all'area di lavoro di Microsoft Sentinel con le autorizzazioni di lettura per la sicurezza.

La soluzione Zero Trust (TIC 3.0) è migliorata anche grazie alle integrazioni con altri servizi Microsoft, ad esempio:

- Microsoft Defender XDR

- Microsoft Information Protection

- Microsoft Entra ID

- Microsoft Defender per il cloud

- Microsoft Defender per endpoint

- Microsoft Defender per identità

- Microsoft Defender for Cloud Apps

- Microsoft Defender per Office 365

Installare la soluzione Zero Trust (TIC 3.0)

Per distribuire la soluzione Zero Trust (TIC 3.0) dal portale di Azure:

In Microsoft Sentinel selezionare Hub contenuti e individuare la soluzione Zero Trust (TIC 3.0).

In basso a destra selezionare Visualizza dettagli, quindi Crea. Selezionare la sottoscrizione, il gruppo di risorse e l'area di lavoro in cui si vuole installare la soluzione, quindi esaminare il contenuto di sicurezza correlato che verrà distribuito.

Al termine, selezionare Verifica e crea per installare la soluzione.

Per altre informazioni, vedere Distribuire contenuti e soluzioni predefiniti.

Esempio di scenario di utilizzo

Le sezioni seguenti illustrano in che modo un analista delle operazioni per la sicurezza potrebbe usare le risorse distribuite con la soluzione Zero Trust (TIC 3.0) per esaminare i requisiti, esplorare le query, configurare gli avvisi e implementare l'automazione.

Dopo aver installato la soluzione Zero Trust (TIC 3.0), usare la cartella di lavoro, le regole di analisi e il playbook distribuiti nell'area di lavoro di Microsoft Sentinel per gestire Zero Trust nella propria rete.

Visualizzare i dati di Zero Trust

Passare a Microsoft Sentinel Cartelle di lavoro>cartella di lavoro Zero Trust (TIC 3.0) e selezionare Visualizza la cartella di lavoro salvata.

Nella pagina Zero Trust (TIC 3.0) della cartella di lavoro selezionare le funzionalità TIC 3.0 da visualizzare. Per questa procedura, selezionare Rilevamento intrusione.

Suggerimento

Usare l'interruttore Guida nella parte superiore della pagina per visualizzare o nascondere i consigli e i riquadri della guida. Assicurarsi che siano selezionati i dettagli corretti nelle opzioni Sottoscrizione, Area di lavoro e TimeRange in modo da poter visualizzare i dati specifici da trovare.

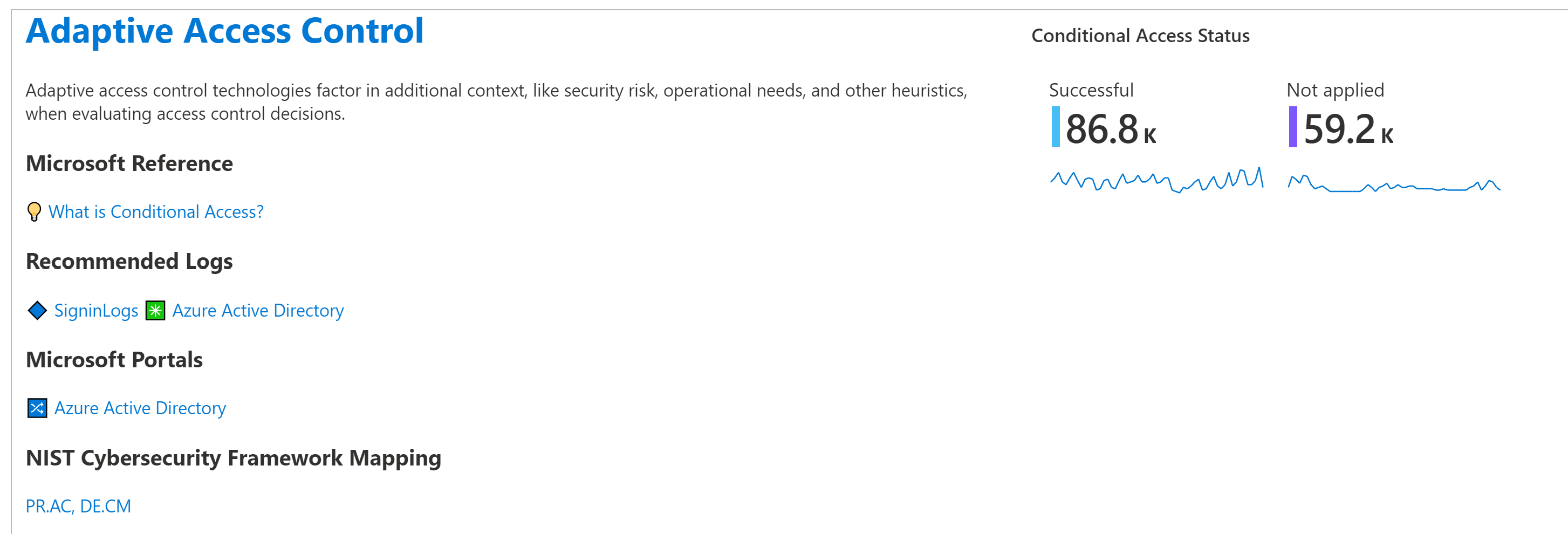

Selezionare le schede di controllo da visualizzare. Per questa procedura, selezionare Controllo di accesso adattivo, quindi continuare a scorrere per vedere la scheda visualizzata.

Suggerimento

Usare l'interruttore Guida in alto a sinistra per visualizzare o nascondere i consigli e i riquadri della guida. Ad esempio, può essere utile quando si accede per la prima volta alla cartella di lavoro, ma non è necessario dopo aver compreso i concetti pertinenti.

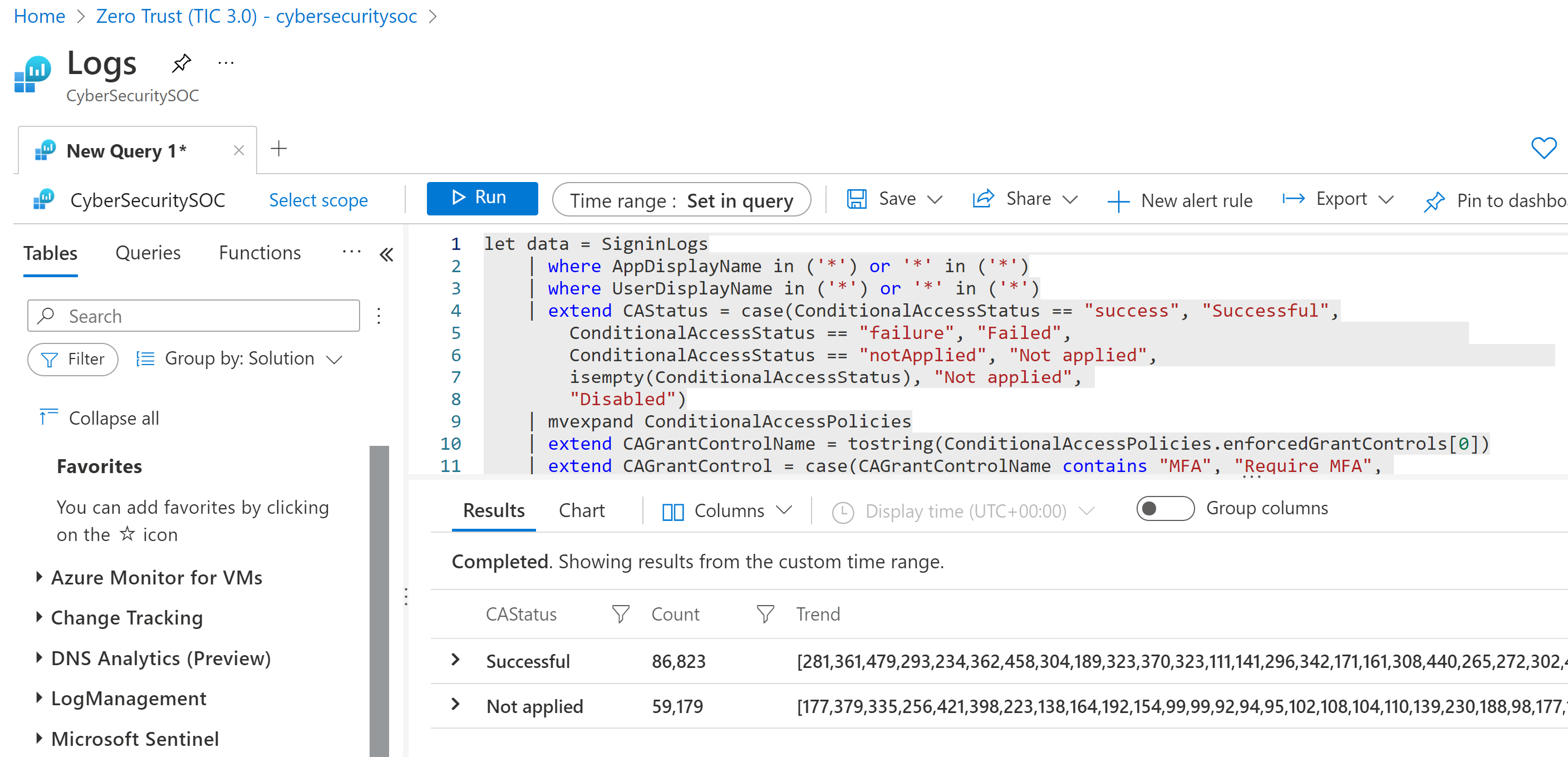

Esplorare le query. Ad esempio, in alto a destra della scheda Controllo di accesso adattivo selezionare il menu Opzioni con tre puntini, quindi selezionare Apri l'ultima query eseguita nella visualizzazione Log.

La query viene aperta nella pagina Log di Microsoft Sentinel:

Configurare avvisi correlati a Zero Trust

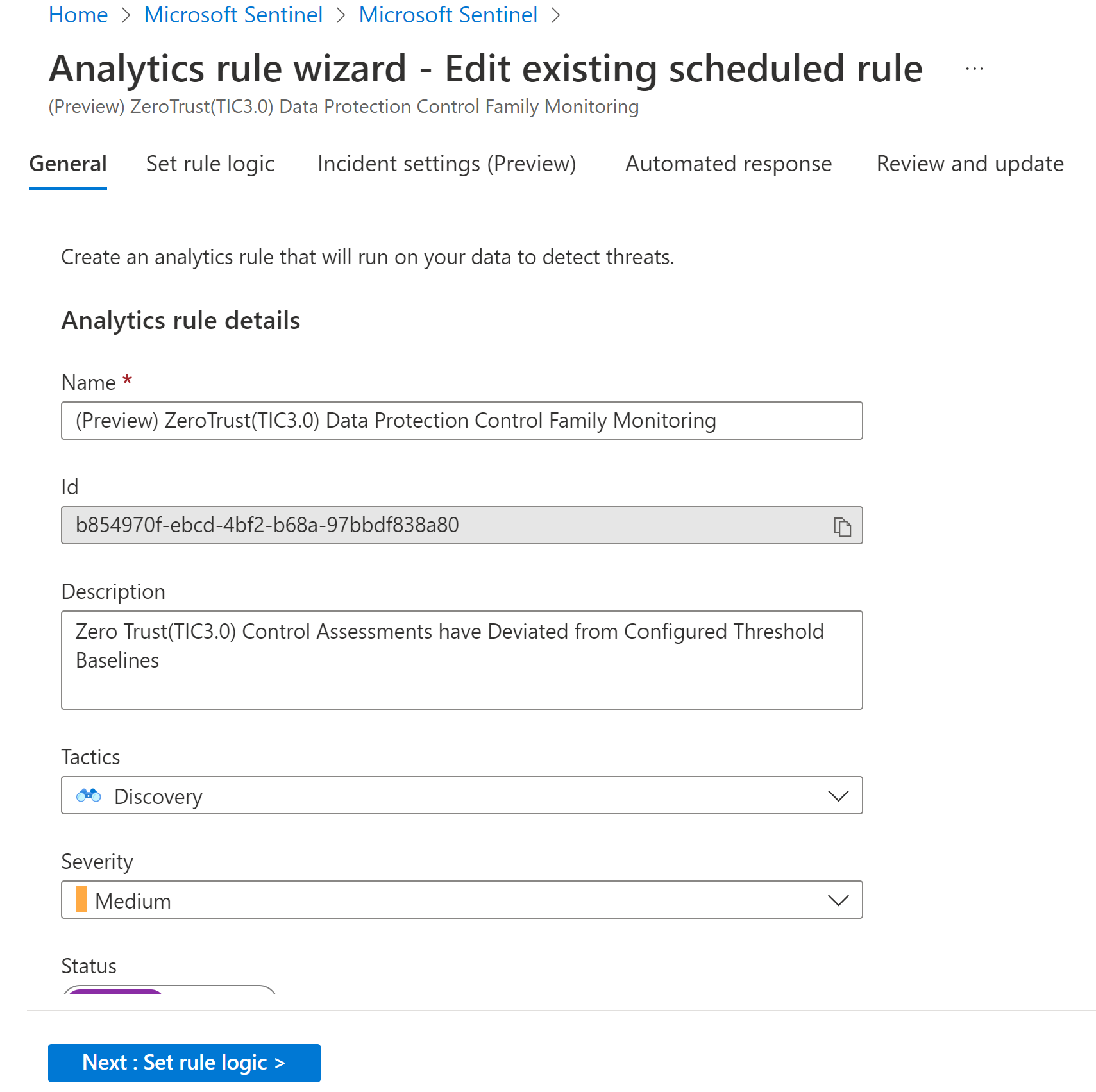

In Microsoft Sentinel passare all'area Analisi. Visualizzare le regole di analisi predefinite distribuite con la soluzione Zero Trust (TIC 3.0) cercando TIC3.0.

Per impostazione predefinita, la soluzione Zero Trust (TIC 3.0) installa un set di regole di analisi configurate in modo da monitorare la postura di Zero Trust (TIC3.0) in base alla famiglia di controlli ed è possibile personalizzare le soglie per i team di conformità degli avvisi ai cambiamenti di postura.

Ad esempio, se in una settimana la postura di resilienza del carico di lavoro scende al di sotto di una percentuale specificata, Microsoft Sentinel genererà un avviso per elencare i dettagli del rispettivo stato dei criteri (esito positivo/negativo), gli asset identificati e l'ora dell'ultima valutazione e per fornire collegamenti diretti a Microsoft Defender per il cloud per le azioni di correzione.

Aggiornare le regole in base alle esigenze o configurarne una nuova:

Per altre informazioni, vedere Creare regole di analisi personalizzate per rilevare le minacce.

Rispondere con SOAR

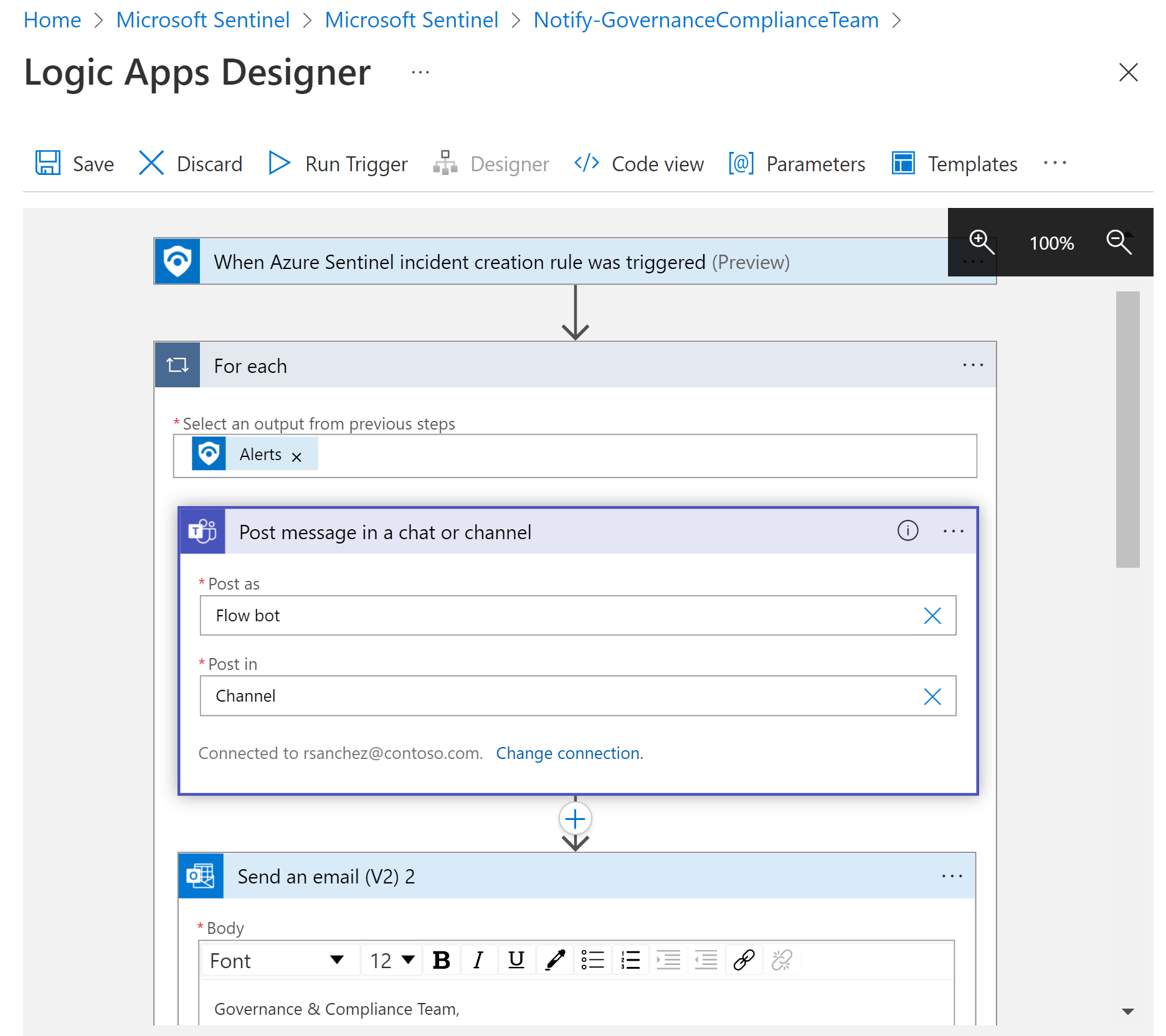

In Microsoft Sentinel passare ad Automazione>scheda Playbook attivi e individuare il playbookNotify-GovernanceComplianceTeam.

Usare questo playbook per monitorare automaticamente gli avvisi CMMC e comunicare al team di conformità della governance i dettagli pertinenti tramite posta elettronica e messaggi di Microsoft Teams. Modificare il playbook in base alle esigenze:

Per altre informazioni, vedere Usare trigger e azioni nei playbook di Microsoft Sentinel.

Domande frequenti

Sono supportati visualizzazioni e report personalizzati?

Sì. È possibile personalizzare la cartella di lavoro Zero Trust (TIC 3.0) in modo da visualizzare i dati per sottoscrizione, area di lavoro, data e ora, famiglia di controllo o parametri a livello di maturità ed è possibile esportare e stampare la cartella di lavoro.

Per altre informazioni, vedere Usare le cartelle di lavoro di Monitoraggio di Azure per visualizzare e monitorare i dati.

Servono altri prodotti?

Sono necessari sia Microsoft Sentinel che Microsoft Defender per il cloud.

Oltre che su questi servizi, ogni scheda di controllo si basa sui dati di più servizi, a seconda dei tipi di dati e delle visualizzazioni mostrati nella scheda. Oltre 25 servizi Microsoft forniscono l'arricchimento per la soluzione Zero Trust (TIC 3.0).

Cosa bisogna fare con i pannelli senza dati?

I pannelli senza dati forniscono un punto di partenza per affrontare i requisiti di controllo di Zero Trust e TIC 3.0, inclusi consigli per affrontare i rispettivi controlli.

Sono supportati più sottoscrizioni, cloud e tenant?

Sì. È possibile usare i parametri della cartella di lavoro, Azure Lighthouse e Azure Arc per sfruttare la soluzione Zero Trust (TIC 3.0) in tutti i tenant, i cloud e le sottoscrizioni.

Per altre informazioni, vedere Usare le cartelle di lavoro di Monitoraggio di Azure per visualizzare e monitorare i dati e Gestire più tenant in Microsoft Sentinel come MSSP.

È supportata l'integrazione di partner?

Sì. Sia le cartelle di lavoro che le regole di analisi possono essere personalizzate per le integrazioni con i servizi partner.

Per altre informazioni, vedere Usare le cartelle di lavoro di Monitoraggio di Azure per visualizzare e monitorare i dati e Far emergere i dettagli degli eventi personalizzati negli avvisi.

È disponibile nelle aree governative?

Sì. La soluzione Zero Trust (TIC 3.0) è disponibile in anteprima pubblica e può essere distribuita nelle aree commerciali/governative. Per altre informazioni, vedere Disponibilità delle funzionalità cloud per i clienti commerciali e per il Governo degli Stati Uniti.

Quali autorizzazioni sono necessarie per usare questo contenuto?

Gli utenti di Collaboratore di Microsoft Sentinel possono creare e modificare cartelle di lavoro, regole di analisi e altre risorse di Microsoft Sentinel.

Gli utenti di Lettore di Microsoft Sentinel possono esaminare dati, eventi imprevisti, cartelle di lavoro e altre risorse di Microsoft Sentinel.

Per altre informazioni, vedere Autorizzazioni in Microsoft Sentinel.

Passaggi successivi

Per altre informazioni, vedi:

- Informazioni di base su Microsoft Sentinel

- Visualizzare e monitorare i dati con le cartelle di lavoro

- Modello di Microsoft Zero Trust

- Centro distribuzione di Zero Trust

Guardare i video:

- Demo: soluzione Microsoft Sentinel Zero Trust (TIC 3.0)

- Microsoft Sentinel: demo della cartella di lavoro Zero Trust (TIC 3.0)

Consultare i blog.

- Annuncio della soluzione Microsoft Sentinel Zero Trust (TIC3.0)

- Compilazione e monitoraggio dei carichi di lavoro Zero Trust (TIC 3.0) per i reparti IT federali con Microsoft Sentinel

- Zero Trust: 7 strategie di adozione di leader della sicurezza

- Implementazione di Zero Trust con Microsoft Azure: Gestione delle identità e degli accessi (serie in 6 parti)