Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Come parte delle linee guida per l'adozione di Zero Trust, questo articolo descrive lo scenario aziendale di modernizzazione rapida del comportamento di sicurezza. Invece di concentrarsi sul lavoro tecnico necessario per implementare un'architettura Zero Trust, questo scenario è incentrato su come sviluppare la strategia e le priorità e quindi su come implementare sistematicamente le priorità, a fasi, misurando e segnalando i progressi.

Il comportamento di sicurezza è definito come capacità generale di difesa della sicurezza informatica dell'organizzazione, insieme al livello di preparazione e stato operativo per gestire le minacce alla sicurezza informatica in corso. Questa postura deve essere quantificabile e misurabile, analogamente a qualsiasi altra metrica principale relativa allo stato operativo o al benessere dell'organizzazione.

La modernizzazione rapida del comportamento di sicurezza comporta il lavoro all'interno dell'organizzazione, in particolare i leader dell'organizzazione, per sviluppare una strategia e un set di priorità e obiettivi. Si identifica quindi il lavoro tecnico necessario per raggiungere gli obiettivi e guidare i vari team a raggiungerli. Gli altri scenari aziendali in questa guida all'adozione sono progettati per accelerare questo lavoro tecnico. Infine, una parte fondamentale di un comportamento di sicurezza forte è la capacità di comunicare stato, progresso e valore ai leader aziendali.

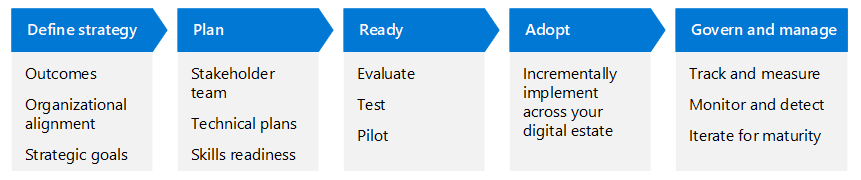

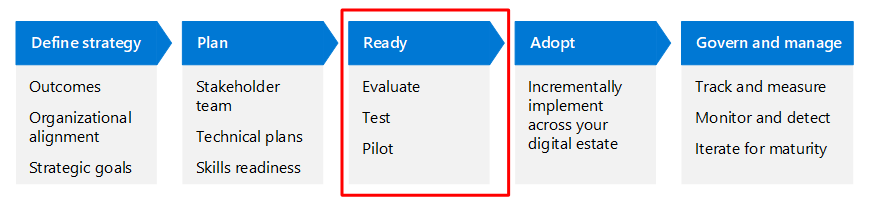

La modernizzazione rapida del comportamento di sicurezza dipende dalla capacità di guidare sistematicamente ogni componente dell'architettura Zero Trust nel ciclo di vita dell'adozione. Ogni articolo dello scenario aziendale Zero Trust consiglia gli obiettivi in quattro fasi. È possibile considerare ogni obiettivo come un progetto tecnico che è possibile condurre attraverso il processo di adozione. Di seguito è illustrata una rappresentazione più granulare del processo di adozione per un singolo obiettivo o set di obiettivi.

La tabella seguente è una versione accessibile dell'illustrazione.

| Definire una strategia | Piano | Pronto | Adozione | Governance e gestione |

|---|---|---|---|---|

| Allineamento dell'organizzazione Obiettivi strategici Risultati |

Team stakeholder Piani tecnici Idoneità a livello di competenze |

Valutare Prova Programma pilota |

Implementare in modo incrementale nel digital estate | Tenere traccia e misurare Monitorare e rilevare Iterazione per la maturità |

La modernizzazione rapida si riferisce alla possibilità di accelerare la capacità dell'organizzazione di distribuire configurazioni di sicurezza e funzionalità di protezione dalle minacce nel digital estate a un ritmo che consente di affrontare le minacce e attenuare i principali rischi. Si pensi a un volano che si sta creando in cui è stato creato un processo ripetibile che è possibile alimentare molti progetti tecnici attraverso.

Quando si compila la capacità dell'organizzazione per distribuire configurazioni di sicurezza, è possibile iniziare a sfalsare l'implementazione. Ad esempio, dopo aver definito la strategia e gli obiettivi per uno scenario aziendale, è possibile sfalsarne l'implementazione degli obiettivi tecnici. Ecco un esempio.

Alcuni scenari aziendali sono generali e potrebbe essere necessario assegnare priorità a elementi specifici dello scenario per lavorare per primi. In alternativa, è possibile assegnare priorità a zone specifiche del digital estate per la distribuzione della configurazione.

Definire la fase di strategia

Una delle sfide più grandi dell'adozione di Zero Trust sta ottenendo supporto e contributo da parte dei leader nell'organizzazione. Queste linee guida per l'adozione sono progettate per facilitare la comunicazione con loro, in modo da poter ottenere l'allineamento dell'organizzazione, definire gli obiettivi strategici e identificare i risultati.

La definizione della sicurezza come imperativo a livello aziendale è il primo passo verso un approccio di sicurezza moderno e scalabile.

| Ruolo tradizionale della sicurezza come estensione della responsabilità IT | Comportamento di sicurezza moderno con Zero Trust |

|---|---|

| La protezione tradizionale si basa su specialisti della sicurezza che fanno parte del team IT. La sicurezza è una funzione IT. | La sicurezza è una responsabilità condivisa tra tutti i livelli dell'azienda. La responsabilità per la sicurezza dipende dall'esecutivo, mentre la responsabilità viene condivisa usando i tre principi Zero Trust di Presupporre violazione, Verifica in modo esplicito e Usa accesso con privilegi minimi. Un modello Zero Trust sposta la sicurezza da reattivo (che ha fatto ciò che e quando si basa sulla registrazione) al privilegio minimo (in base all'accesso JUST-In-Time ai sistemi in base alle esigenze). Implementa anche elementi dell'architettura e funzionalità di operazioni di sicurezza per limitare il danno da una violazione. |

L'articolo Di panoramica sull'adozione di Zero Trust traduce il modo in cui Zero Trust si applica ai ruoli di leadership in molte organizzazioni. Questo articolo include descrizioni aziendali dei principi Zero Trust e una traduzione aziendale delle aree tecniche incluse in un'architettura Zero Trust, incluse identità, dispositivi e app. Questi argomenti sono luoghi validi per iniziare conversazioni con il team di leader. Assicurarsi di analizzare e ottenere informazioni dettagliate su ciò che motiva i leader dell'organizzazione in modo da poter essere più facilmente d'accordo sulle priorità e ottenere allineamento e partecipazione.

Per questo scenario aziendale, modernizzare rapidamente il comportamento di sicurezza, si esegue il lavoro di allineamento ai rischi per l'organizzazione, la strategia di sicurezza e le priorità tecniche. Idealmente questo ti aiuta a reclutare finanziamenti e risorse per svolgere il lavoro.

Comprendere le motivazioni dei responsabili aziendali

L'allineamento inizia con la comprensione di ciò che motiva i leader e perché devono preoccuparsi del comportamento di sicurezza. La tabella seguente fornisce prospettive di esempio, ma è importante incontrarsi con ognuno di questi leader e team e venire a una comprensione condivisa delle motivazioni dell'altro.

| Ruolo | Perché la modernizzazione rapida del comportamento di sicurezza è importante |

|---|---|

| Amministratore Delegato (CEO) | Fondamentalmente, il CEO dovrebbe massimizzare i ritorni agli azionisti entro la legge. A tale scopo, l'azienda deve essere autorizzata a raggiungere gli obiettivi e gli obiettivi strategici, inclusi la strategia di sicurezza, in modo quantificabile che consenta la valutazione dei rischi e dei costi. L'agilità aziendale e l'esecuzione aziendale devono essere abilitate dal comportamento di sicurezza. |

| Direttore Marketing (CMO) | Il modo in cui l'azienda viene percepita sia internamente che esternamente è correlata alla fiducia dei dipendenti e dei clienti. La conformità alle violazioni e la strategia di comunicazione degli incidenti di sicurezza sono fondamentali per la gestione della percezione e delle opinioni. |

| Chief Information Officer (CIO) | Le applicazioni usate da una forza lavoro ibrida e per dispositivi mobili devono essere accessibili proteggendo i dati dell'azienda. La sicurezza deve essere un risultato misurabile e allineata alla strategia IT. |

| Chief Information Security Officer (CISO) | La maggior parte degli standard e dei protocolli di sicurezza delle procedure consigliate richiede alle organizzazioni di migliorare continuamente l'idoneità, l'adeguatezza e l'efficacia del sistema di gestione della sicurezza delle informazioni. La modernizzazione del comportamento di sicurezza consente l'evoluzione dei criteri e delle procedure di sicurezza aziendali che a loro volta avanzano la strategia di sicurezza complessiva all'interno dell'azienda. |

| Chief Technology Officer (CTO) | La tecnologia usata per proteggere l'azienda non può essere vincolata a ciò che è ottenibile solo pensando al data center precedente. È necessario adottare tecnologie gratuite che proteggono e abilitano i risultati aziendali in modo sicuro. |

| Direttore Operativo (COO) | L'azienda deve essere in grado di operare con profitto prima, durante e dopo un attacco. Il comportamento di sicurezza deve abilitare la tolleranza di errore e la recuperabilità per evitare interruzioni aziendali. |

| Direttore Finanziario (CFO) | Il comportamento di sicurezza deve essere un costo prevedibile con un risultato misurabile, come altre priorità aziendali. |

Inoltre, diverse parti dell'organizzazione avranno motivazioni e incentivi diversi per svolgere questo lavoro. La tabella seguente riepiloga alcune di queste motivazioni. Assicurarsi di entrare in contatto con gli stakeholder per comprendere le motivazioni.

| Zona | Motivazioni |

|---|---|

| Esigenze aziendali | Per gestire un'azienda con un comportamento di sicurezza integrato in esigenze aziendali e imperativi. Questo comportamento di sicurezza è allineato ai risultati aziendali e consente all'azienda di tentare di implementare la sicurezza senza creare attriti operativi onerosi. |

| Esigenze IT | Un comportamento di sicurezza standardizzato che soddisfa i requisiti di sicurezza IT e operational technology (OT), definisce e strumenti di postura di sicurezza e metodologia e fornisce una spesa prevedibile allineata ai risultati. |

| Esigenze operative | Implementare soluzioni di sicurezza esistenti in modo standardizzato. Ridurre il lavoro di gestione necessario per implementare e mantenere un comportamento di sicurezza. La governance del comportamento di sicurezza porta a un modello di operazioni di sicurezza (SecOps) con ruoli e responsabilità definiti. |

| Esigenze strategiche | Per aumentare in modo incrementale l'attrito creato dalle soluzioni di sicurezza per gli scenari di attacco e rovinare il ritorno di un utente malintenzionato sugli investimenti. Si supponga che la violazione richieda la pianificazione di ridurre al minimo il raggio di esplosione e le superfici di attacco e ridurre il tempo di recupero da una violazione. |

Ottenere l'allineamento aziendale

Per avere successo nell'implementazione dei principi di Zero Trust insieme ai team partner, è fondamentale ottenere l'allineamento aziendale. Quando si accettano i rischi e le lacune all'interno del comportamento di sicurezza corrente, i passaggi per attenuare questi problemi e il metodo usato per tenere traccia e comunicare lo stato di avanzamento, si acquisisce fiducia nel comportamento di sicurezza in evoluzione.

L'allineamento aziendale può essere ottenuto usando uno o entrambi gli approcci seguenti.

Adottare un approccio basato sul rischio in cui si identificano i principali rischi per l'organizzazione e le mitigazioni più appropriate.

Creare una strategia difensiva, in base alla comprensione della posizione degli asset digitali, della loro composizione e del profilo di rischio relativo in base all'esfiltrazione o alla perdita di accesso agli asset digitali.

È possibile procedere con questo articolo usando uno dei due approcci. Gli obiettivi tecnici e il lavoro descritti negli altri scenari aziendali supportano entrambi gli approcci.

È anche possibile adottare un approccio basato sul rischio per iniziare (attenuare i principali rischi) e quindi passare a una strategia difensiva per colmare le lacune. Questa sezione illustra come usare entrambi gli approcci per modernizzare rapidamente il comportamento di sicurezza.

Approccio basato sul rischio

Alcune organizzazioni scelgono di classificare in ordine di priorità il lavoro e misurare lo stato di avanzamento rispetto al rischio. Due strumenti comuni per identificare i rischi includono esercizi di tabella e standard ISO.

Valutazione dell'esercizio tabletop

Un modo semplice per iniziare è usare sei esercizi tabletop per preparare il team di cybersecurity, fornito dal Centro per la sicurezza Internet (CIS).

Questi esercizi su tavolo sono progettati per aiutare le organizzazioni a esaminare diversi scenari di rischio con l'obiettivo di valutare lo stato di preparazione dell'organizzazione. Ognuno di essi è progettato per essere completato insieme al team di stakeholder "in meno di 15 minuti".

Questi esercizi guidano i partecipanti attraverso il processo di un evento imprevisto simulato e richiedono ai reparti e ai team di rispondere. Gli esercizi consentono di valutare la preparazione in modo trasversale.

Questi esercizi sono rappresentativi e inclusivi di diverse business unit, non solo IT o sicurezza. Valutare la possibilità di lavorare e modificare gli esercizi, se necessario, per assicurarsi che siano rilevanti per l'organizzazione e includere la rappresentazione da diverse parti dell'organizzazione, tra cui marketing, leadership esecutiva e ruoli rivolti ai clienti che potrebbero essere interessati dallo scenario.

L'output di questi esercizi si inserisce nella strategia e nelle priorità complessive. L'output consente di identificare le lacune e classificare in ordine di priorità le correzioni. Queste priorità informano quindi il lavoro nella fase del piano. Questi esercizi possono anche aiutare a creare urgenza e investimenti nel team di leadership per attenuare i rischi identificati insieme.

Uso di risorse e strumenti standard ISO

Molte organizzazioni usano risorse e strumenti standard ISO (International Organization for Standardization) per misurare il rischio di un'organizzazione. Questi forniscono un modo strutturato e completo per esaminare e valutare i rischi che si applicano all'organizzazione e le mitigazioni. Per altre informazioni, vedere la sezione Rilevamento dello stato di avanzamento dell'articolo di panoramica.

Come gli esercizi di tabella, l'output di questa revisione più formale dei rischi dell'organizzazione si inserisce nella strategia e nelle priorità complessive. L'output dovrebbe anche aiutare a creare urgenza e investimenti tra i team per partecipare alla modernizzazione del comportamento di sicurezza.

Strategia difensiva

Con una strategia difensiva, si esamina il digital estate per identificare dove si trovano gli asset digitali, di cosa sono costituiti e il profilo di rischio relativo in base all'esfiltrazione o alla perdita di accesso alle risorse digitali.

Le aree difensive vengono classificate in ordine di priorità prendendo in considerazione ogni area e stimando i potenziali danni all'azienda per questi tipi comuni di eventi imprevisti:

- Perdita di dati

- Perdita di dati

- Violazione dei dati

- Perdita di accesso ai dati

- Perdita di conformità dovuta a eventi imprevisti informatici

Dopo aver identificato le aree prioritarie da difendere, è possibile lavorare sistematicamente per applicare i principi Zero Trust a queste aree. È anche possibile rendere un caso di defensibile per i finanziamenti e le risorse necessarie per eseguire questo lavoro.

Sviluppare la strategia per modernizzare rapidamente il comportamento di sicurezza

Dopo aver preso in considerazione i rischi e le aree difensive del digital estate in cui si vuole investire in difesa, diverse altre risorse possono aiutare a informare la strategia.

Queste linee guida per l'adozione

Indipendentemente dal fatto che si stia adottando un approccio di rischio o un approccio difensivo (o entrambi), usare le linee guida per l'adozione zero trust in questo articolo come punto di partenza e definire la priorità del lavoro in base alle priorità dell'organizzazione. Le linee guida di questo articolo forniscono un approccio sistematico all'applicazione dei principi di Zero Trust. Si basa sulla fortificazione degli attacchi più comuni usati dagli utenti malintenzionati per ottenere l'accesso a un ambiente (identità e dispositivi) e applicando protezioni all'ambiente interno (come l'accesso con privilegi minimi e la segmentazione di rete) per prevenire o limitare il danno di una violazione.

L'organizzazione e i punti di forza delle risorse correnti

Considerare anche dove si ha maturità del personale e le risorse e può accelerare per la vittoria rapida. Ad esempio, se si dispone di un team di rete altamente motivato e ben risorse, è possibile accelerare le raccomandazioni che richiedono questo set di competenze.

Modello di responsabilità condivisa per il cloud

Un'altra risorsa spesso usata per informare la strategia e le priorità è il modello di responsabilità condivisa. Le responsabilità di sicurezza dell'utente dipendono dal tipo di servizio cloud. Il diagramma seguente riepiloga l'equilibrio delle responsabilità sia per l'utente che per Microsoft.

Per altre informazioni, vedere Responsabilità condivisa nel cloud nella libreria Nozioni fondamentali sulla sicurezza di Azure.

La responsabilità condivisa è un modello di pianificazione usato di frequente dai team di sicurezza per trasformare la mentalità e la strategia da "controllo di tutto" a "condividere la responsabilità con il provider di servizi cloud". Questo modello enfatizza la strategia di spostamento di app e risorse a provider di servizi cloud attendibili per ridurre il lavoro di sicurezza che rimane per l'organizzazione.

Questo può diventare parte della strategia a lungo termine, a partire dall'acquisizione di nuove app basate sul cloud come motivazione per ritirare le app e i server legacy gestiti personalmente dall'organizzazione.

Verticale del settore

La natura o il settore verticale della tua azienda è un grande fattore di guida della tua strategia. Influisce notevolmente sul contenuto del digital estate, sui rischi e sugli obblighi legali di conformità.

Ritorno degli utenti malintenzionati sugli investimenti

Infine, aumentare il costo di un attacco per gli utenti malintenzionati rende l'organizzazione più resiliente al rischio di cybersecurity. Oltre a soddisfare requisiti normativi specifici, la spesa preventivata dovrebbe rendere più costoso e difficile per un utente malintenzionato ottenere l'accesso all'ambiente ed eseguire attività come l'esfiltrazione o la distruzione dei dati. In altre parole, si riduce il ritorno sugli investimenti (ROI) degli utenti malintenzionati, causandone il passaggio a un'altra organizzazione.

Gli utenti malintenzionati sono spesso classificati per livello di complessità e risorse (come strumenti esistenti e personale esperto), dal più basso al più alto: dilettante, criminalità organizzata e stati nazionali.

I principi di Zero Trust aiutano l'organizzazione a identificare e classificare in ordine di priorità il modo migliore per spendere il budget per la difesa della sicurezza per aumentare il costo di un attacco in modo da poter difendersi da tutti i livelli di utenti malintenzionati.

La figura seguente mostra la relazione qualitativa tra il budget di difesa della sicurezza con i principi Zero Trust e la forza difensiva.

La forza difensiva può aumentare rapidamente quando si implementa e si pratica l'igiene di sicurezza di base in base ai principi Zero Trust. Oltre ai primi guadagni, si ottiene ulteriore forza difensiva implementando misure di sicurezza più avanzate. Maggiore forza difensiva offre protezione contro livelli più elevati di utenti malintenzionati.

La figura seguente illustra la relazione qualitativa tra la forza difensiva e l'impatto del costo e del ROI di un utente malintenzionato.

Man mano che aumenta la forza difensiva, il costo per l'utente malintenzionato aumenta e riduce il ROI dello sforzo di attacco.

Il modello ROI degli utenti malintenzionati aiuta i leader a comprendere che esistono pochi assoluti. Una postura di sicurezza non è mai considerata perfetta o impenetrabile. Tuttavia, è possibile che l'organizzazione sia strategica e prioritaria per il budget e le risorse. È un ulteriore incentivo per il team di responsabili aziendali collaborare per proteggere l'organizzazione.

Identificare i risultati del comportamento di sicurezza

Dopo aver lavorato insieme per ottenere l'allineamento aziendale e identificare le priorità strategiche, assicurarsi di identificare risultati specifici. Questi possono guidare ulteriormente la definizione delle priorità e la pianificazione.

La tabella seguente elenca i risultati di destinazione comuni per modernizzare rapidamente il comportamento di sicurezza.

| Obiettivo | Risultato |

|---|---|

| Risultati della sicurezza | Le organizzazioni vogliono aumentare l'attrito di sicurezza abbastanza per contrastare gli utenti malintenzionati senza limitare i risultati aziendali e tecnologici. |

| Gestione | Gli asset aziendali, i dati e le app devono essere protetti rispettando al contempo i modelli di architettura e aumentando la conformità. |

| Prevenzione | Il controllo di accesso e la protezione degli asset sono allineati a una toolchain di sicurezza integrata che include tutti gli asset fisici e digitali. |

| Visibilità | Lo stato di rischio e sicurezza dell'organizzazione deve essere misurabile e visibile a più tipi di destinatari. I risultati della sicurezza prevedibili dovrebbero portare a risultati di spesa prevedibili. |

| Risposta | I ruoli e le responsabilità secOps vengono definiti e implementati nell'organizzazione, nella leadership e nelle funzioni aziendali operative. Strumenti e processi correlano le operazioni di sicurezza e i risultati della sicurezza. L'automazione consente il rilevamento rapido degli eventi imprevisti e aumenta la capacità dell'implementazione di rispondere senza intervento manuale. |

Documentare e segnalare il comportamento di sicurezza

Infine, è importante segnalare il comportamento di sicurezza in modo continuativo, usando uno o più meccanismi, inclusi i meccanismi di assegnazione dei punteggi Microsoft e altri dashboard. Sono disponibili molti metodi e strumenti che è possibile usare. In questo scenario si identificano i report e gli strumenti più utili per l'organizzazione. Si svilupperà anche un metodo per documentare il comportamento di sicurezza che funziona per l'organizzazione.

Fase del piano

I piani di adozione converte gli obiettivi aspirazioni di una strategia Zero Trust in un piano attuabile. I team collettivi possono usare il piano di adozione per guidare le attività tecniche e allinearli alla strategia aziendale dell'organizzazione.

La modernizzazione rapida del comportamento di sicurezza comporta l'adozione di un approccio graduale alla maturità, tra cui l'adozione di metodi per misurare e segnalare lo stato e lo stato.

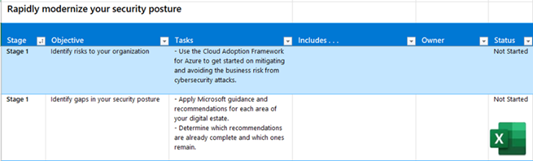

Molte organizzazioni possono adottare un approccio a quattro fasi a queste attività tecniche, riepilogate nel grafico seguente.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Identificare i rischi per l'organizzazione Identificare le lacune nel comportamento di sicurezza Acquisire i punteggi iniziali in Microsoft Security Exposure Management Identificare i requisiti normativi Impostare le aspettative della leadership |

Sviluppare un piano di preparazione delle risposte Inventario del digital estate Implementare procedure di igiene di base Aggiornare i punteggi in Exposure Management Acquisire lo stato in Compliance Manager |

Visualizzare il comportamento di sicurezza usando i dashboard appropriati per i destinatari Documentare e gestire shadow IT con app Microsoft Defender per il cloud Sviluppare una metodologia per l'applicazione di patch e l'aggiornamento dei sistemi |

Informare continuamente gli utenti Sviluppare le funzionalità SecOps dell'organizzazione Continuare a gestire i rischi |

Se questo approccio a fasi funziona per l'organizzazione, è possibile usare:

Questa presentazione di PowerPoint scaricabile per presentare e monitorare i progressi attraverso queste fasi e obiettivi per i responsabili aziendali e altri stakeholder. Ecco la diapositiva per questo scenario aziendale.

Questa cartella di lavoro di Excel consente di assegnare proprietari e tenere traccia dello stato di avanzamento per queste fasi, obiettivi e attività. Ecco il foglio di lavoro per questo scenario aziendale.

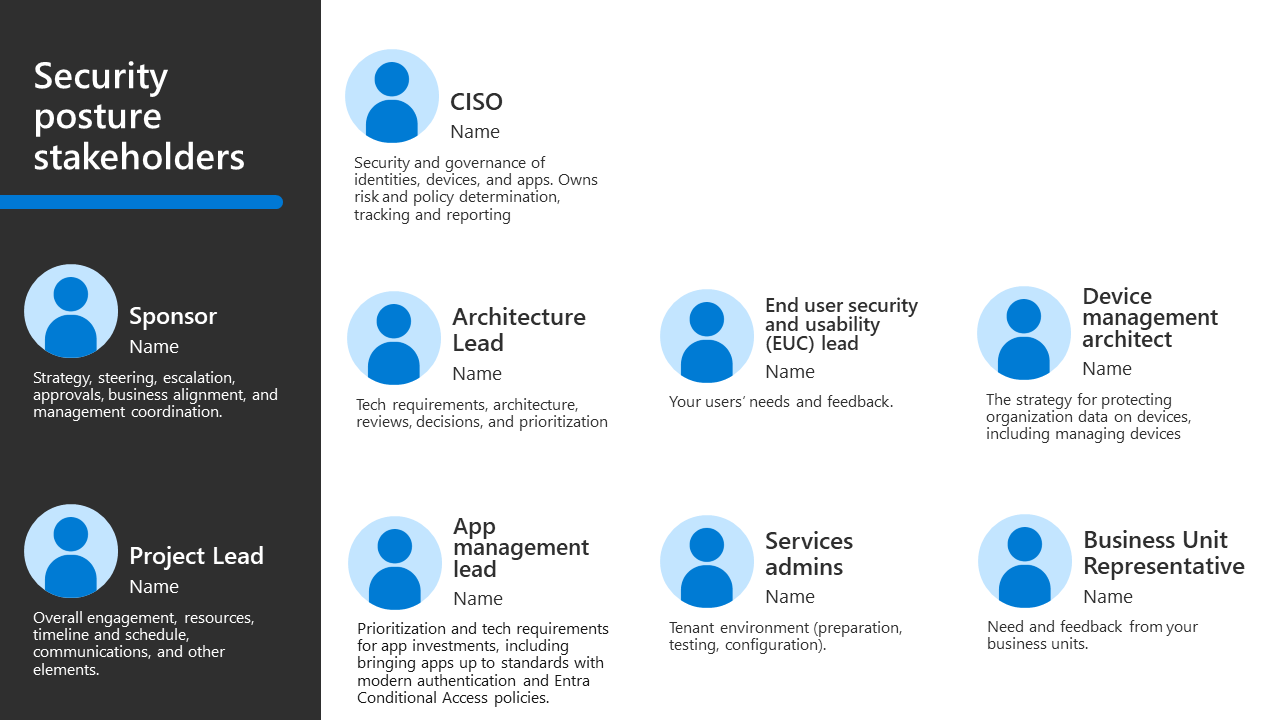

Team stakeholder

Il team degli stakeholder per questo scenario aziendale include i leader dell'organizzazione che vengono investiti nel comportamento di sicurezza e includono probabilmente i ruoli e le responsabilità seguenti:

| Parte interessata | Ruoli e responsabilità |

|---|---|

| Sostenitore | Strategia, gestione, escalation, approccio, allineamento aziendale e coordinamento. |

| Responsabile progetto | Coinvolgimento complessivo, risorse, sequenza temporale e pianificazione, comunicazioni e altri elementi. |

| Responsabile della sicurezza delle informazioni (CISO) | Sicurezza e governance di identità, dispositivi e app. Possiede la determinazione, il rilevamento e la creazione di report dei criteri e dei rischi. |

| Lead dell'architettura | Requisiti tecnici, architettura, revisioni, decisioni e definizione delle priorità. |

| Lead end user security and usability (EUC) | Esigenze e feedback degli utenti. |

| Architetto di gestione dei dispositivi | Strategia per la protezione dei dati dell'organizzazione nei dispositivi, inclusa la gestione dei dispositivi. |

| Lead di gestione delle app | Definizione delle priorità e requisiti tecnici per gli investimenti nelle app, tra cui l'aggiornamento delle app agli standard con l'autenticazione moderna e i criteri di accesso condizionale di Microsoft Entra. |

| Amministratori del servizio | Ambiente tenant (preparazione, test, configurazione). |

| Rappresentanti di business unit | Necessità e feedback delle business unit. |

La presentazione di PowerPoint delle risorse per questo contenuto di adozione include la diapositiva seguente con una visualizzazione stakeholder che è possibile personalizzare per la propria organizzazione.

Piani tecnici e preparazione delle competenze

Microsoft offre risorse che consentono di modernizzare rapidamente il comportamento di sicurezza. Le sezioni seguenti evidenziano le risorse per attività specifiche nelle quattro fasi definite in precedenza.

Fase 1

Nella fase 1 si inizia a comprendere il comportamento di sicurezza corrente. Si iniziano le conversazioni tra il team di leadership e l'organizzazione per scoprire che cos'è Zero Trust e come si allinea alla strategia aziendale e agli obiettivi.

| Obiettivi per la fase 1 | Risorse |

|---|---|

| Identificare i rischi per l'organizzazione |

Implementare la sicurezza nell'ambiente aziendale Questa guida introduttiva illustra i passaggi chiave che possono attenuare o evitare il rischio aziendale dagli attacchi alla cybersecurity. Può consentire di definire rapidamente procedure essenziali per la sicurezza sul cloud e integrare la sicurezza nel processo di adozione del cloud. Vedere anche le risorse in precedenza in questo articolo:

|

| Identificare le lacune nel comportamento di sicurezza |

Concetti e obiettivi di distribuzione Zero Trust Questa serie di articoli fornisce raccomandazioni in base all'area, ad esempio identità ed endpoint. È possibile usare questi articoli per valutare il numero di raccomandazioni già complete e quelle che rimangono. Inoltre, le risorse di pianificazione negli altri scenari aziendali includono risorse consigliate per eseguire questo lavoro. |

| Acquisire i punteggi iniziali in Microsoft Security Exposure Management |

Iniziare a usare Microsoft Security Exposure Management Comprendere i punteggi iniziali per asset e iniziative consente di impostare obiettivi di sicurezza quantificabili e misurare lo stato di avanzamento nel tempo. Consente inoltre di riconoscere le tendenze verso il basso nella postura, semplificando la giustificazione per distribuzioni di funzionalità più moderne. |

| Identificare i requisiti normativi | Rivolgersi al team di conformità per ottenere informazioni sulle normative a cui l'organizzazione è soggetta. Elencare i framework normativi e di governance e i risultati di controllo o controlli specifici che devono essere soddisfatti per ottenere lo stato di conformità sicuro. Esaminare Microsoft Purview Compliance Manager per verificare se l'organizzazione ha iniziato a tenere traccia dello stato di avanzamento rispetto a requisiti specifici. Alcuni degli standard più comunemente richiesti e come configurare Microsoft Entra ID per la conformità sono disponibili nella libreria della documentazione degli standard. |

| Impostare le aspettative della leadership | Usare l'articolo di panoramica come risorsa per facilitare le conversazioni con il team di leadership in Zero Trust. Definisce la sicurezza come imperativo aziendale e definisce Zero Trust specifico per i ruoli di leadership. Usare le diapositive dello stato nella sezione Scenari aziendali per presentare il lavoro e tenere traccia dello stato di avanzamento a un livello elevato per i responsabili aziendali e altri stakeholder. |

Fase 2

Nella fase 2 si continua a descrivere in dettaglio il comportamento di sicurezza corrente, tra cui:

- Sviluppo di un piano di preparazione delle risposte

- Avvio di un inventario del digital estate

- Implementazione dell'igiene di base

Sviluppare un piano di preparazione delle risposte

Zero Trust presuppone una violazione, considera l'impatto di un attacco a esecuzione prolungata nell'ambiente e consente di eseguire rapidamente il ripristino da un evento imprevisto. L'aspettativa di un attacco dovrebbe portare alla preparazione operativa per rilevare, rispondere e recuperare.

In questa fase si sviluppa un piano di preparazione delle risposte per i tipi comuni di attacchi. Questo piano include come rispondere agli utenti, ai clienti e come comunicare con il pubblico, se necessario.

Per ognuno degli scenari seguenti, prendere in considerazione un esercizio tabletop che documenta la risposta corrente alla perdita di accesso a:

- Autenticazione: MICROSOFT Entra ID o il Active Directory locale Domain Services (AD DS)

- Produttività: blocco del tenant

- Perdita di dati: eliminazione dannosa o crittografia dei dati, scenari casuali

- Perdita di dati: esfiltrazione di dati per spionaggio dello stato industriale o nazionale, WikiLeaks

- Denial of Service: line-of-business (LOB) o dati (ad esempio dati strutturati o data lake)

Assicurarsi di includere rappresentanti di tutti i ruoli che saranno interessati, tra cui risorse umane, marketing e gruppi aziendali pertinenti.

Per ogni scenario:

- Prendere in considerazione la strategia di comunicazione per le comunicazioni pubbliche e interne. Il piano dovrebbe consentire di comunicare in modo responsabile in conformità alle normative del governo e del settore. La risposta dovrebbe anche ridurre la quantità di informazioni che è possibile condividere inavvertitamente con utenti malintenzionati.

- Valutare lo stato interno di idoneità per rispondere ai team IT e aziendali e quando un team di risposta esterno, ad esempio Microsoft Detection and Response Team (DART) o un altro partner di violazione è necessario per aumentare la conformità operativa/resilienza informatica o rispondere a un evento imprevisto se i team interni vengono sovraccaricati.

Oltre a sviluppare piani di idoneità per attacchi comuni, questo esercizio può aiutare a ottenere supporto e investimenti nell'organizzazione per il lavoro di implementazione delle mitigazioni.

Inventario del digital estate

Quando si pianifica l'idoneità alle violazioni, è necessario comprendere lo stato degli asset fisici e digitali. Il primo obiettivo di questa fase è quello di prendere inventario. Si noti che gli altri scenari aziendali includono l'inventario degli asset interessati dallo scenario. Questi inventari e lo stato degli elementi diventano parte del comportamento di sicurezza.

Per questo scenario aziendale, è consigliabile creare un elenco di tutti gli asset e i servizi fisici e digitali e le applicazioni LINEB. Gli asset fisici includono endpoint (telefoni cellulari, PC e portatili) e server (fisici o virtuali). Esempi di asset digitali includono servizi come messaggi di posta elettronica e dati di conservazione in Exchange Online, file e record in SharePoint Online, servizi PaaS SQL, data lake, file in file server locali o condivisioni file di Azure. Prendere in considerazione l'uso di un servizio CasB (Cloud Access Security Broker), ad esempio Microsoft Defender per il cloud per esporre i servizi usati dagli utenti, incluse le posizioni dei dati IT shadow.

Di seguito sono riportati gli asset digitali da includere nell'inventario:

- Identità

- Dispositivi

- Dati

- App

- Infrastruttura

- Rete

Potrebbe non essere possibile sviluppare un elenco dettagliato di asset e il relativo stato in questa fase. In alcuni casi, questo inventario si basa sulla presenza di strumenti installati, ad esempio Microsoft Intune e Defender per il cloud Apps. È sufficiente iniziare il processo. Man mano che si usano gli altri scenari aziendali, questi inventari diventeranno più completi.

Idealmente, è possibile eseguire le operazioni seguenti:

- Valutare gli asset digitali in base alla sensibilità e alla criticità del contenuto. Se non si è a conoscenza delle posizioni di questi asset, è consigliabile usare Microsoft Purview per individuare i dati critici.

- Mantenere un elenco aggiornato delle vulnerabilità presenti nel digital estate per tutti gli asset.

Il diagramma dell'architettura Zero Trust seguente illustra la relazione tra questi asset.

Implementare l'igiene di base

Questa fase include anche l'implementazione di pratiche di igiene di base. Secondo il Report sulla difesa digitale Microsoft (2022), "Anche se gli attori statali nazionali possono essere tecnicamente sofisticati e impiegare una vasta gamma di tattiche, i loro attacchi possono spesso essere mitigati da una buona igiene informatica". Il rapporto stima: "L'88% degli attacchi può essere interrotto con misure di igiene di base".

| Obiettivi per la fase 2 | Risorse |

|---|---|

| Sviluppare un piano di preparazione delle risposte | I cyberattacchi sono inevitabili. La tua azienda è preparata? (Harvard Business Review) |

| Inventario del digital estate | Come si gestisce l'inventario e la documentazione degli asset IT? (articolo di LinkedIn). Valutazione delle risorse IT, Valutazione dei rischi e modello di implementazione del controllo da parte di Information Systems Audit and Control Association (ISACA) include esempi di come misurare e classificare gli asset. |

| Implementare procedure di igiene di base | Documentare le procedure di igiene di base per l'organizzazione, tra cui come misurare il successo. Le pratiche di igiene sono pratiche di sicurezza informatica praticate come routine per attenuare le violazioni online. Molte di queste procedure sono incluse nella fase 1 di altri scenari aziendali. Alcuni sono inclusi nelle fasi successive. Come avere una migliore igiene informatica |

| Aggiornare i punteggi da Microsoft Security Exposure Management | Man mano che si utilizzano le raccomandazioni in scenari aziendali, aggiornare lo stato per le risorse e le iniziative correlate in Exposure Management. I punteggi sono una misura dello stato di avanzamento e del successo che è possibile comunicare all'interno dell'organizzazione. Iniziare a usare Microsoft Security Exposure Management |

| Acquisire lo stato in Compliance Manager | Se si è iniziato a usare Microsoft Purview Compliance Manager per tenere traccia del lavoro di conformità alle normative, controllare periodicamente per aggiornare lo stato. Come la gestione dell'esposizione, si tratta di una misura di avanzamento e successo che può essere incluso come parte del comportamento di sicurezza. |

Fase 3

Un comportamento di sicurezza richiede la strumentazione per creare visibilità. È consigliabile unificare gli strumenti e i metodi in poche visualizzazioni o dashboard possibile per semplificare. Il primo obiettivo di questa fase consiste nel visualizzare il comportamento di sicurezza usando i dashboard appropriati per i destinatari.

Supponendo che la violazione richieda di cercare e instrumentare la preparazione delle violazioni implementando e instrumentando il monitoraggio continuo. In questo passaggio documentare ed esaminare il numero di portali o visualizzazioni che ottengono questa funzione. Questa documentazione interna può essere report compilati manualmente o report dagli strumenti di sicurezza, ad esempio Exposure Management, Compliance Manager, Microsoft Defender XDR, Microsoft Defender per il cloud, Microsoft Sentinel e altri strumenti.

Ad esempio:

- Un riepilogo esecutivo del rischio, della preparazione delle violazioni e degli eventi imprevisti correnti.

- Visualizzazione di riepilogo CISO per gli asset di sicurezza IT e OT.

- Viste dell'analista della sicurezza per rispondere agli eventi imprevisti.

- Una visione cronologica delle informazioni sulla sicurezza e sulla gestione degli eventi (SIEM) e sull'orchestrazione della sicurezza, l'automazione e la risposta (SOAR) per rispettare le richieste normative e la ricerca di minacce a esecuzione prolungata.

La creazione e la gestione di visualizzazioni specifiche del ruolo creano trasparenza con lo stato del comportamento di sicurezza con gli stakeholder che condividono il carico di lavoro della gestione della sicurezza, dai dirigenti attraverso ai risponditori di eventi imprevisti.

La fase 3 include anche la maturità della gestione dell'IT ombra e l'applicazione di patch alle aree di igiene.

| Obiettivi per la fase 3 | Risorse |

|---|---|

| Visualizzare il comportamento di sicurezza usando i dashboard appropriati per i destinatari |

La sezione relativa allo stato di avanzamento del rilevamento nell'articolo di panoramica fornisce diversi esempi. Durante la distribuzione e la configurazione di funzionalità di sicurezza aggiuntive, cercare visualizzazioni aggiuntive con ambito gruppo di destinatari utili per l'organizzazione. Ad esempio, vedere Monitorare le architetture di sicurezza TIC 3.0 con Microsoft Sentinel. |

| Documentare e gestire shadow IT con app Defender per il cloud | Questa è un'area di igiene che è possibile maturare in questa fase se è stata distribuita Defender per il cloud App. Vedere Integrare app SaaS per Zero Trust con Microsoft 365. |

| Sviluppare una metodologia per l'applicazione di patch e l'aggiornamento dei sistemi regolarmente e con sensibilità temporale | Questa attività all'interno di questo scenario aziendale non riguarda come applicare patch e aggiornare i sistemi. Piuttosto, si tratta di sviluppare una metodologia per garantire l'applicazione di patch e l'aggiornamento dei vari componenti del digital estate avviene regolarmente con responsabilità, visibilità e buona comunicazione con tutti gli utenti interessati. Cercare le opportunità per automatizzare questa operazione, laddove possibile. Quali sono le procedure consigliate per l'applicazione di patch e l'aggiornamento dei sistemi IT? (Articolo di LinkedIn) L'applicazione di patch è perfetta? (Infosecurity Magazine) |

Fase 4

Gli obiettivi della fase 4 riguardano la maturità della capacità dell'organizzazione di prevenire e rispondere agli attacchi.

| Obiettivi per la fase 4 | Risorse |

|---|---|

| Educare continuamente gli utenti | Per aiutare i clienti Microsoft a distribuire la formazione degli utenti in modo rapido, semplice ed efficace, usare Microsoft Cybersecurity Awareness Kit, sviluppato in collaborazione con Terranova Security. È possibile usare il training di simulazione degli attacchi nel portale di Microsoft Defender per eseguire scenari di attacco realistici nell'organizzazione. Questi attacchi simulati consentono di identificare e trovare utenti vulnerabili. Vedere Introduzione all'uso di Formazione con simulazione degli attacchi. Vedi anche infografica dei suggerimenti per la sicurezza di Microsoft 365 e modelli e materiali per l'implementazione degli utenti finali di Microsoft Entra. |

| Evolvere la funzionalità delle operazioni di sicurezza dell'organizzazione |

L'integrazione di Microsoft Defender XDR nelle operazioni di sicurezza fornisce indicazioni per la creazione e la formazione del team di Security Operations Center (SOC), tra cui come sviluppare e formalizzare un processo per rispondere agli eventi imprevisti. Per indicazioni su come rispondere a eventi imprevisti e playbook per rispondere a tipi di attacco specifici, vedere la libreria delle operazioni di sicurezza Microsoft. |

| Continuare a gestire i rischi | Sviluppare un modo sistematico per l'organizzazione di valutare e gestire i rischi in modo continuativo. Rivedere gli esercizi di tabella o gli standard ISO per ricalibrare dove ci si trova e cosa si è fatto. |

Fase pronta

La fase Ready per questo scenario aziendale è leggermente diversa rispetto ad altri scenari aziendali. Invece di valutare, testare e pilotare funzionalità o configurazioni specifiche di sicurezza, la fase Ready per questo scenario include la creazione del team degli stakeholder e quindi l'uso di ogni fase e obiettivo con un approccio agile.

Ad esempio, per ogni obiettivo:

- Valutare gli elementi necessari per raggiungere l'obiettivo, che include chi è necessario.

- Iniziare con un approccio ragionevole e testarlo. Modificare in base alle esigenze.

- Pilotare l'approccio e regolare in base alle informazioni apprese.

La tabella seguente è un esempio di come può funzionare per identificare i rischi per l'obiettivo dell'organizzazione nella fase 1 della fase del piano.

| Attività pronta | Azioni |

|---|---|

| Valutare | Decidere quali risorse verranno usate per valutare i rischi e gli utenti che devono essere inclusi nelle attività. Questa valutazione può includere l'uso degli esercizi tabletop o degli standard ISO. Determinare chi deve partecipare all'organizzazione. |

| Test | Usando le risorse di destinazione, esaminare gli esercizi consigliati con un piccolo set di stakeholder per valutare la conformità per coinvolgere il team più completo degli stakeholder. |

| Programma pilota | Se si usano gli esercizi su tavolo, provare uno degli scenari con i partecipanti scelti. Esaminare i risultati e determinare se si è pronti per procedere con gli altri esercizi. Se si usano gli standard ISO, impostare come destinazione una parte dello standard per la valutazione pilota. |

Adottando un approccio agile come questo, è possibile modificare e ottimizzare la metodologia e il processo. Si crea anche fiducia mentre si va.

Fase di adozione

Nella fase di adozione si implementano in modo incrementale la strategia e i piani di distribuzione in aree funzionali. Per questo scenario, questo comporta il raggiungimento degli obiettivi definiti tra le quattro fasi o gli obiettivi e le fasi personalizzati per l'organizzazione.

Tuttavia, la modernizzazione del comportamento di sicurezza include il raggiungimento degli obiettivi tecnici consigliati negli altri scenari aziendali (o classificati in ordine di priorità dall'organizzazione). Tutti questi si accumulano nel comportamento di sicurezza.

Quando si passa alla fase di adozione per questo scenario e le altre, assicurarsi di comunicare lo stato, lo stato di avanzamento e il valore.

Governance e gestione

La governance della sicurezza è un processo costante. Durante la transizione a questa fase, passare al rilevamento e misurare i risultati di ogni parte dell'architettura Zero Trust implementata. Insieme al monitoraggio e al rilevamento, si identificano le opportunità di iterazione per la maturità.

Tenere traccia e misurare

Questo articolo di scenario suggerisce report e dashboard diversi che è possibile usare per valutare lo stato e misurare lo stato di avanzamento. In definitiva, si vuole sviluppare un set di metriche che è possibile usare per mostrare lo stato di avanzamento e per identificare dove potrebbe essere emergente una nuova vulnerabilità. È possibile usare i vari report e dashboard per raccogliere le metriche più importanti per l'organizzazione.

Metriche del team e dell'organizzazione

La tabella seguente elenca alcune metriche di esempio che è possibile usare per tenere traccia del comportamento di sicurezza del team e dell'organizzazione.

| Abilitazione aziendale | Comportamento di sicurezza | Risposta alla sicurezza | Miglioramento della sicurezza |

|---|---|---|---|

| Tempo medio per la verifica della sicurezza | Numero di nuove app esaminate | Tempo medio di recupero (MTTR) | Numero di progetti di modernizzazione aperti |

| Tempo medio di avvio e accesso per i dispositivi gestiti | % delle app conformi | Tempo necessario per ripristinare i sistemi critici | Numero di passaggi manuali ripetitivi rimossi dai flussi di lavoro |

| Numero di interruzioni della sicurezza nel flusso di lavoro dell'utente | Numero di account con privilegi che soddisfano il 100% dei requisiti | Numero di eventi imprevisti con gravità elevata | # delle lezioni apprese dagli eventi imprevisti interni ed esterni |

| % del tempo dell'help desk IT dedicato alle attività di sicurezza di basso valore | Numero di account che soddisfano il 100% dei requisiti | Tasso di crescita degli eventi imprevisti (generale) |

Dashboard e report nel prodotto

Oltre agli strumenti di rilevamento basati su PowerPoint ed Excel progettati per lavorare con queste linee guida per l'adozione, Microsoft offre esperienze in-product per tenere traccia dei progressi verso l'implementazione tecnica.

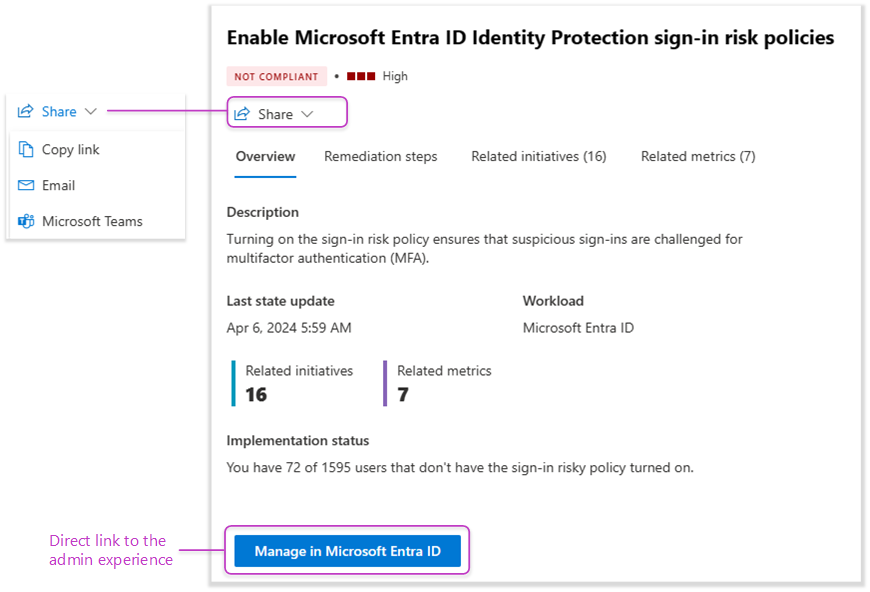

Microsoft Security Exposure Management è una soluzione di sicurezza che offre una visualizzazione unificata del comportamento di sicurezza tra asset e carichi di lavoro aziendali. All'interno di questo strumento, le iniziative di sicurezza consentono di valutare la conformità e la maturità in aree specifiche del rischio di sicurezza. Le iniziative di sicurezza prendono un approccio proattivo alla gestione dei programmi di sicurezza verso specifici obiettivi correlati al rischio o al dominio.

Usare l'iniziativa Zero Trust per tenere traccia dello stato di avanzamento dell'organizzazione verso l'implementazione della sicurezza Zero Trust. Questa iniziativa è allineata a questo framework di adozione di Microsoft Zero Trust, consentendo di tenere traccia dello stato di avanzamento con le metriche allineate agli scenari aziendali. Queste metriche acquisiscono la copertura delle risorse tra raccomandazioni di utilità pratica con priorità per aiutare i team di sicurezza a proteggere l'organizzazione. L'iniziativa fornisce anche dati in tempo reale sullo stato di avanzamento zero trust che possono essere condivisi con gli stakeholder.

Ogni metrica include informazioni dettagliate che aiutano i team a comprendere lo stato corrente, fornendo ai team i dettagli delle raccomandazioni, identificando gli asset interessati e misurando l'impatto sulla maturità totale di Zero Trust.

L'adozione zero Trust è un gioco di team che coinvolge sia i team addetti alla sicurezza che alle operazioni IT per essere allineati e collaborare per classificare in ordine di priorità le modifiche che migliorano la maturità complessiva di Zero Trust. A livello di metrica e attività, è possibile condividere la raccomandazione con il team e il proprietario appropriati. Il proprietario può quindi collegarsi direttamente all'esperienza di amministrazione del rispettivo controllo di sicurezza per configurare e distribuire la raccomandazione.

Questo framework di adozione zero trust incoraggia l'utente a adottare un approccio basato sul rischio e/o una strategia difensiva. Con uno di questi approcci, è possibile indirizzare altre iniziative di sicurezza all'interno dello strumento di gestione dell'esposizione, ad esempio Ransomware Protection o un'iniziativa di minaccia specifica, e vedere che il lavoro matura a Zero Trust maturità nell'iniziativa Zero Trust.

È possibile usare l'iniziativa Zero Trust insieme a questo framework di adozione Zero Trust. Le metriche e le attività all'interno dell'iniziativa sono organizzate in base allo scenario aziendale Zero Trust.

Monitorare e rilevare

Mentre si lavora in ogni scenario aziendale, stabilire come monitorare e rilevare le modifiche apportate all'ambiente e alle violazioni. Molte delle funzionalità di monitoraggio e rilevamento vengono fornite tramite gli strumenti XDR (Extended Detection and Response), tra cui la suite di prodotti Microsoft Defender XDR e Microsoft Sentinel. Questi vengono implementati nello scenario di prevenzione o riduzione dei danni aziendali da una violazione aziendale.

Iterazione per la maturità

L'implementazione di Zero Trust è un percorso. Nelle organizzazioni su scala aziendale possono essere necessari anni per implementare completamente. In questo momento, anche gli utenti malintenzionati continuano a evolvere le loro tecniche. È importante usare le metriche insieme alle funzionalità di monitoraggio e rilevamento per identificare dove è necessario eseguire l'iterazione e maturare un aspetto dell'ambiente Zero Trust. Inoltre, continuare a valutare ed evolvere il modo in cui si misura l'esito positivo e comunica lo stato, lo stato e il valore.

Passaggi successivi

- Panoramica del framework di adozione zero trust

- Proteggere il lavoro remoto e ibrido

- Identificare e proteggere i dati aziendali sensibili

- Impedire o ridurre i danni aziendali da una violazione

- Soddisfare i requisiti normativi e di conformità

Risorse di rilevamento dello stato

Per uno degli scenari aziendali Zero Trust, è possibile usare le risorse di rilevamento dello stato seguenti.

| Risorsa di rilevamento dello stato | Questo ti aiuta... | Progettata per |

|---|---|---|

Griglia di fasi del piano di adozione scaricabile file di Visio o PDF

|

Comprendere facilmente i miglioramenti della sicurezza per ogni scenario aziendale e il livello di impegno per le fasi e gli obiettivi della fase del piano. | I responsabili del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder. |

| Presentazione di PowerPoint scaricabile in Zero Trust Adoption Tracker |

Tenere traccia dello stato di avanzamento attraverso le fasi e gli obiettivi della fase del piano. | I responsabili del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder. |

Obiettivi e attività dello scenario aziendale scaricabili nella cartella di lavoro di Excel

|

Assegnare la proprietà e tenere traccia dello stato di avanzamento attraverso le fasi, gli obiettivi e le attività della fase del piano. | Lead del progetto di scenario aziendale, lead IT e implementatori IT. |

Per altre risorse, vedere Valutazione Zero Trust e risorse di rilevamento dello stato.