Configurare le chiavi gestite dal cliente nello stesso tenant per un account di archiviazione esistente

Archiviazione di Azure crittografa tutti i dati in un account di archiviazione inattivo. Per impostazione predefinita, i dati vengono crittografati con chiavi gestite da Microsoft. Per un maggiore controllo sulle chiavi di crittografia, è possibile gestire le proprie chiavi. Le chiavi gestite dal cliente devono essere archiviate in Azure Key Vault o nel modello di sicurezza hardware gestito di Key Vault.Customer-managed keys must be stored in Azure Key Vault or Key Vault Managed Hardware Security Model (HSM).

Questo articolo illustra come configurare la crittografia con chiavi gestite dal cliente per un account di archiviazione esistente quando l'account di archiviazione e l'insieme di credenziali delle chiavi si trovano nello stesso tenant. Le chiavi gestite dal cliente vengono archiviate in un insieme di credenziali delle chiavi.

Per informazioni su come configurare le chiavi gestite dal cliente per un nuovo account di archiviazione, vedere Configurare le chiavi gestite dal cliente in un insieme di credenziali delle chiavi di Azure per un nuovo account di archiviazione.

Per informazioni su come configurare la crittografia con chiavi gestite dal cliente archiviate in un modulo di protezione hardware gestito, vedere Configurare la crittografia con chiavi gestite dal cliente archiviate nel modulo di protezione hardware gestito di Azure Key Vault.

Nota

Azure Key Vault e il modulo di protezione hardware gestito di Azure Key Vault supportano le stesse API e interfacce di gestione per la configurazione delle chiavi gestite dal cliente. Qualsiasi azione supportata per Azure Key Vault è supportata anche per il modulo di protezione hardware gestito di Azure Key Vault.

Configurare l'insieme di credenziali delle chiavi

È possibile usare un insieme di credenziali delle chiavi nuovo o esistente per archiviare le chiavi gestite dal cliente. L'account di archiviazione e l'insieme di credenziali delle chiavi possono trovarsi in aree o sottoscrizioni diverse nello stesso tenant. Per altre informazioni su Azure Key Vault, vedere Panoramica di Azure Key Vault e Che cos'è Azure Key Vault?.

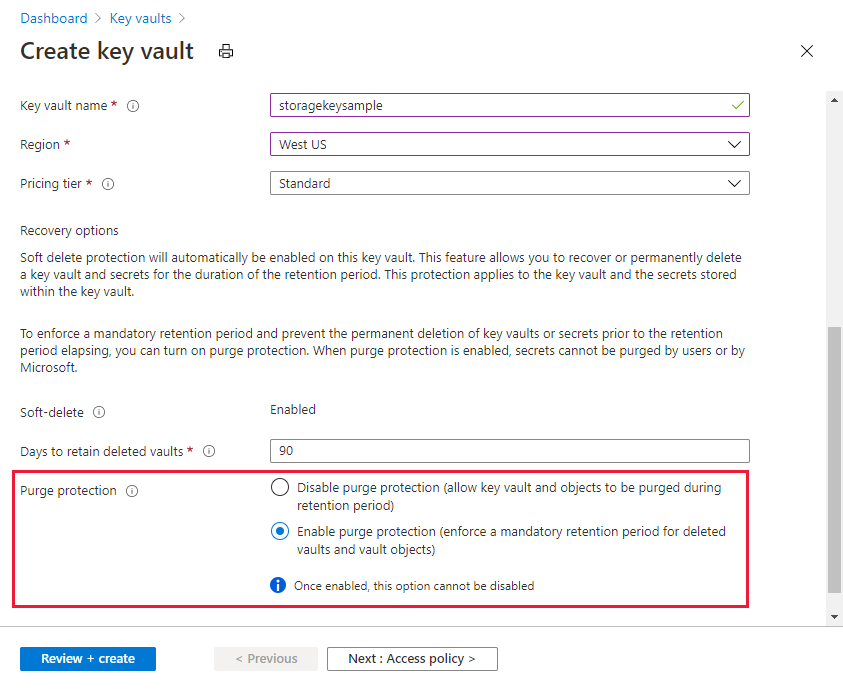

L'uso delle chiavi gestite dal cliente con la crittografia Archiviazione di Azure richiede che sia l'eliminazione temporanea che la protezione dall'eliminazione siano abilitate per l'insieme di credenziali delle chiavi. L'eliminazione temporanea è abilitata per impostazione predefinita quando si crea un nuovo insieme di credenziali delle chiavi e non può essere disabilitata. È possibile abilitare la protezione dall'eliminazione quando si crea l'insieme di credenziali delle chiavi o dopo la creazione.

Azure Key Vault supporta l'autorizzazione con il controllo degli accessi in base al ruolo di Azure tramite un modello di autorizzazione controllo degli accessi in base al ruolo di Azure. Microsoft consiglia di usare il modello di autorizzazione controllo degli accessi in base al ruolo di Azure sui criteri di accesso dell'insieme di credenziali delle chiavi. Per altre informazioni, vedere Concedere l'autorizzazione alle applicazioni per accedere a un insieme di credenziali delle chiavi di Azure usando il controllo degli accessi in base al ruolo di Azure.

Per informazioni su come creare un insieme di credenziali delle chiavi con il portale di Azure, vedere Avvio rapido: Creare un insieme di credenziali delle chiavi usando il portale di Azure. Quando si crea l'insieme di credenziali delle chiavi, selezionare Abilita ripulitura protezione, come illustrato nell'immagine seguente.

Per abilitare la protezione dall'eliminazione in un insieme di credenziali delle chiavi esistente, seguire questa procedura:

- Passare all'insieme di credenziali delle chiavi nella portale di Azure.

- In Impostazioni, scegliere Proprietà.

- Nella sezione Ripulisci protezione scegliere Abilita protezione ripulitura.

Aggiungere una chiave

Aggiungere quindi una chiave all'insieme di credenziali delle chiavi. Prima di aggiungere la chiave, assicurarsi di aver assegnato a se stessi il ruolo Agente di crittografia dell'insieme di credenziali delle chiavi.

Archiviazione di Azure crittografia supporta chiavi RSA e RSA-HSM di dimensioni 2048, 3072 e 4096. Per altre informazioni sui tipi di chiave supportati, vedere Informazioni sulle chiavi.

Per informazioni su come aggiungere una chiave con il portale di Azure, vedere Avvio rapido: Impostare e recuperare una chiave da Azure Key Vault usando il portale di Azure.

Scegliere un'identità gestita per autorizzare l'accesso all'insieme di credenziali delle chiavi

Quando si abilitano le chiavi gestite dal cliente per un account di archiviazione esistente, è necessario specificare un'identità gestita da usare per autorizzare l'accesso all'insieme di credenziali delle chiavi che contiene la chiave. L'identità gestita deve disporre delle autorizzazioni per accedere alla chiave nell'insieme di credenziali delle chiavi.

L'identità gestita che autorizza l'accesso all'insieme di credenziali delle chiavi può essere un'identità gestita assegnata dall'utente o assegnata dal sistema. Per altre informazioni sulle identità gestite assegnate dal sistema rispetto alle identità gestite assegnate dall'utente, vedere Tipi di identità gestite.

Usare un'identità gestita assegnata dall'utente per autorizzare l'accesso

Quando si abilitano le chiavi gestite dal cliente per un nuovo account di archiviazione, è necessario specificare un'identità gestita assegnata dall'utente. Un account di archiviazione esistente supporta l'uso di un'identità gestita assegnata dall'utente o di un'identità gestita assegnata dal sistema per configurare le chiavi gestite dal cliente.

Quando si configurano chiavi gestite dal cliente con un'identità gestita assegnata dall'utente, l'identità gestita assegnata dall'utente viene usata per autorizzare l'accesso all'insieme di credenziali delle chiavi che contiene la chiave. È necessario creare l'identità assegnata dall'utente prima di configurare le chiavi gestite dal cliente.

Un'identità gestita assegnata dall'utente è una risorsa di Azure autonoma. Per altre informazioni sulle identità gestite assegnate dall'utente, vedere Tipi di identità gestite. Per informazioni su come creare e gestire un'identità gestita assegnata dall'utente, vedere Gestire le identità gestite assegnate dall'utente.

L'identità gestita assegnata dall'utente deve avere le autorizzazioni per accedere alla chiave nell'insieme di credenziali delle chiavi. Assegnare il ruolo utente Crittografia servizio di crittografia dell'insieme di credenziali delle chiavi all'identità gestita assegnata dall'utente con ambito dell'insieme di credenziali delle chiavi per concedere queste autorizzazioni.

Prima di poter configurare le chiavi gestite dal cliente con un'identità gestita assegnata dall'utente, è necessario assegnare il ruolo utente Crittografia servizio crittografia crittografia key vault all'identità gestita assegnata dall'utente, con ambito all'insieme di credenziali delle chiavi. Questo ruolo concede all'identità gestita assegnata dall'utente le autorizzazioni per accedere alla chiave nell'insieme di credenziali delle chiavi. Per altre informazioni sull'assegnazione dei ruoli controllo degli accessi in base al ruolo di Azure con il portale di Azure, vedere Assegnare ruoli di Azure usando il portale di Azure.

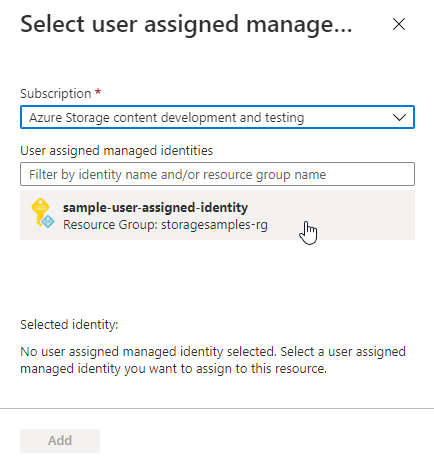

Quando si configurano chiavi gestite dal cliente con il portale di Azure, è possibile selezionare un'identità assegnata dall'utente esistente tramite l'interfaccia utente del portale.

Usare un'identità gestita assegnata dal sistema per autorizzare l'accesso

Un'identità gestita assegnata dal sistema è associata a un'istanza di un servizio di Azure, in questo caso un account Archiviazione di Azure. È necessario assegnare in modo esplicito un'identità gestita assegnata dal sistema a un account di archiviazione prima di poter usare l'identità gestita assegnata dal sistema per autorizzare l'accesso all'insieme di credenziali delle chiavi contenente la chiave gestita dal cliente.

Solo gli account di archiviazione esistenti possono usare un'identità assegnata dal sistema per autorizzare l'accesso all'insieme di credenziali delle chiavi. I nuovi account di archiviazione devono usare un'identità assegnata dall'utente, se le chiavi gestite dal cliente sono configurate durante la creazione dell'account.

L'identità gestita assegnata dal sistema deve avere le autorizzazioni per accedere alla chiave nell'insieme di credenziali delle chiavi. Assegnare il ruolo utente crittografia del servizio di crittografia dell'insieme di credenziali delle chiavi all'identità gestita assegnata dal sistema con ambito dell'insieme di credenziali delle chiavi per concedere queste autorizzazioni.

Prima di poter configurare le chiavi gestite dal cliente con un'identità gestita assegnata dal sistema, è necessario assegnare il ruolo utente Crittografia servizio di crittografia del servizio di crittografia dell'insieme di credenziali delle chiavi all'identità gestita assegnata dal sistema, con ambito all'insieme di credenziali delle chiavi. Questo ruolo concede all'identità gestita assegnata dal sistema le autorizzazioni per accedere alla chiave nell'insieme di credenziali delle chiavi. Per altre informazioni sull'assegnazione dei ruoli controllo degli accessi in base al ruolo di Azure con il portale di Azure, vedere Assegnare ruoli di Azure usando il portale di Azure.

Quando si configurano chiavi gestite dal cliente con il portale di Azure con un'identità gestita assegnata dal sistema, l'identità gestita assegnata dal sistema viene assegnata automaticamente all'account di archiviazione.

Configurare le chiavi gestite dal cliente per un account esistente

Quando si configura la crittografia con chiavi gestite dal cliente per un account di archiviazione esistente, è possibile scegliere di aggiornare automaticamente la versione della chiave usata per Archiviazione di Azure crittografia ogni volta che è disponibile una nuova versione nell'insieme di credenziali delle chiavi associato. In alternativa, è possibile specificare in modo esplicito una versione della chiave da usare per la crittografia fino a quando la versione della chiave non viene aggiornata manualmente.

Quando la versione della chiave viene modificata, sia automaticamente che manualmente, la protezione della chiave di crittografia radice cambia, ma i dati nell'account Archiviazione di Azure rimangono sempre crittografati. Non sono necessarie altre azioni da parte dell'utente per assicurarsi che i dati siano protetti. La rotazione della versione della chiave non influisce sulle prestazioni. Non è previsto alcun tempo di inattività associato alla rotazione della versione della chiave.

È possibile usare un'identità gestita assegnata dal sistema o assegnata dall'utente per autorizzare l'accesso all'insieme di credenziali delle chiavi quando si configurano le chiavi gestite dal cliente per un account di archiviazione esistente.

Nota

Per ruotare una chiave, creare una nuova versione della chiave in Azure Key Vault. Archiviazione di Azure non gestisce la rotazione delle chiavi, pertanto è necessario gestire la rotazione della chiave nell'insieme di credenziali delle chiavi. È possibile configurare la rotazione automatica delle chiavi in Azure Key Vault o ruotare manualmente la chiave.

Configurare la crittografia per l'aggiornamento automatico delle versioni delle chiavi

Archiviazione di Azure possibile aggiornare automaticamente la chiave gestita dal cliente usata per la crittografia per usare la versione più recente della chiave dall'insieme di credenziali delle chiavi. Archiviazione di Azure controlla ogni giorno l'insieme di credenziali delle chiavi per una nuova versione della chiave. Quando una nuova versione diventa disponibile, Archiviazione di Azure inizia automaticamente a usare la versione più recente della chiave per la crittografia.

Importante

Archiviazione di Azure controlla l'insieme di credenziali delle chiavi per una nuova versione della chiave una sola volta al giorno. Quando si ruota una chiave, assicurarsi di attendere 24 ore prima di disabilitare la versione precedente.

Per configurare le chiavi gestite dal cliente per un account esistente con l'aggiornamento automatico della versione della chiave nel portale di Azure, seguire questa procedura:

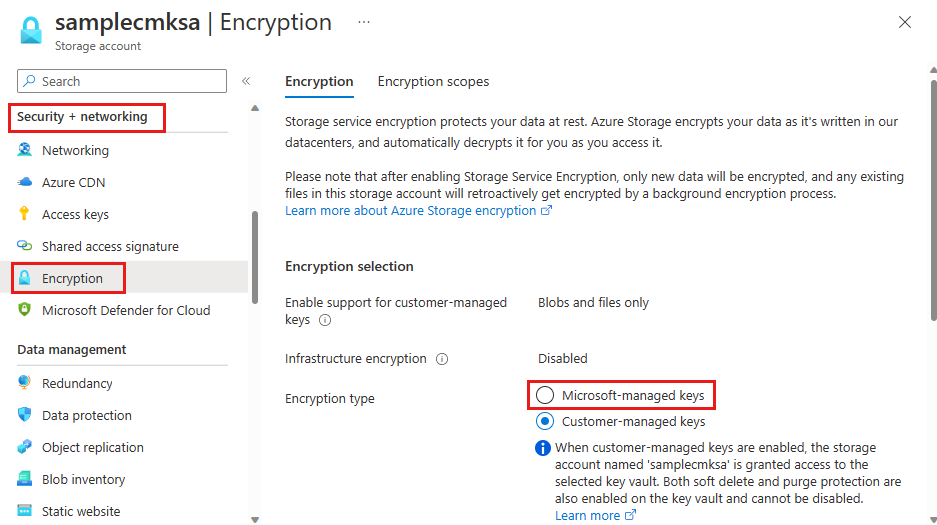

Passa all'account di archiviazione.

In Sicurezza e rete selezionare Crittografia. Per impostazione predefinita, la gestione delle chiavi è impostata su Chiavi gestite da Microsoft, come illustrato nell'immagine seguente:

Selezionare l'opzione Chiavi gestite dal cliente. Se l'account è stato configurato in precedenza per chiavi gestite dal cliente con l'aggiornamento manuale della versione della chiave, selezionare Cambia chiave nella parte inferiore della pagina.

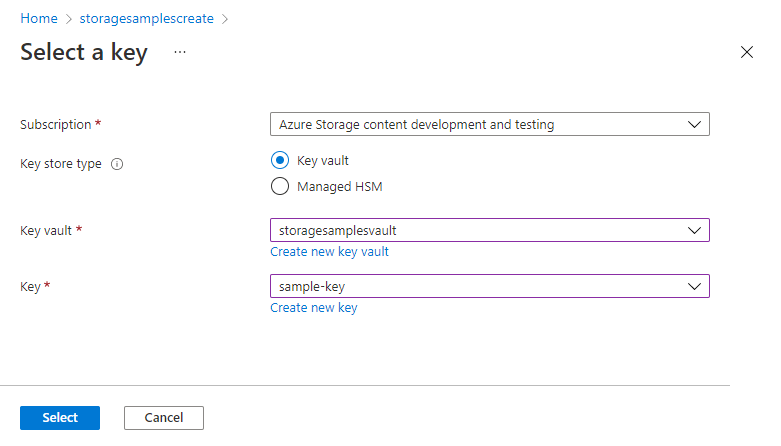

Scegliere l'opzione Selezionare la chiave dall'insieme di credenziali delle chiavi.

Selezionare Selezionare un insieme di credenziali delle chiavi e una chiave.

Selezionare l'insieme di credenziali delle chiavi contenente la chiave da usare. È anche possibile creare un nuovo insieme di credenziali delle chiavi.

Selezionare la chiave dall'insieme di credenziali delle chiavi. È anche possibile creare una nuova chiave.

Selezionare il tipo di identità da usare per autenticare l'accesso all'insieme di credenziali delle chiavi. Le opzioni includono Assegnata dal sistema (impostazione predefinita) o Assegnata dall'utente. Per altre informazioni su ogni tipo di identità gestita, vedere Tipi di identità gestiti.

- Se si seleziona Assegnata dal sistema, l'identità gestita assegnata dal sistema per l'account di archiviazione viene creata sotto le quinte, se non esiste già.

- Se si seleziona Assegnazione utente, è necessario selezionare un'identità assegnata dall'utente esistente con autorizzazioni per accedere all'insieme di credenziali delle chiavi. Per informazioni su come creare un'identità assegnata dall'utente, vedere Gestire le identità gestite assegnate dall'utente.

Salva le modifiche.

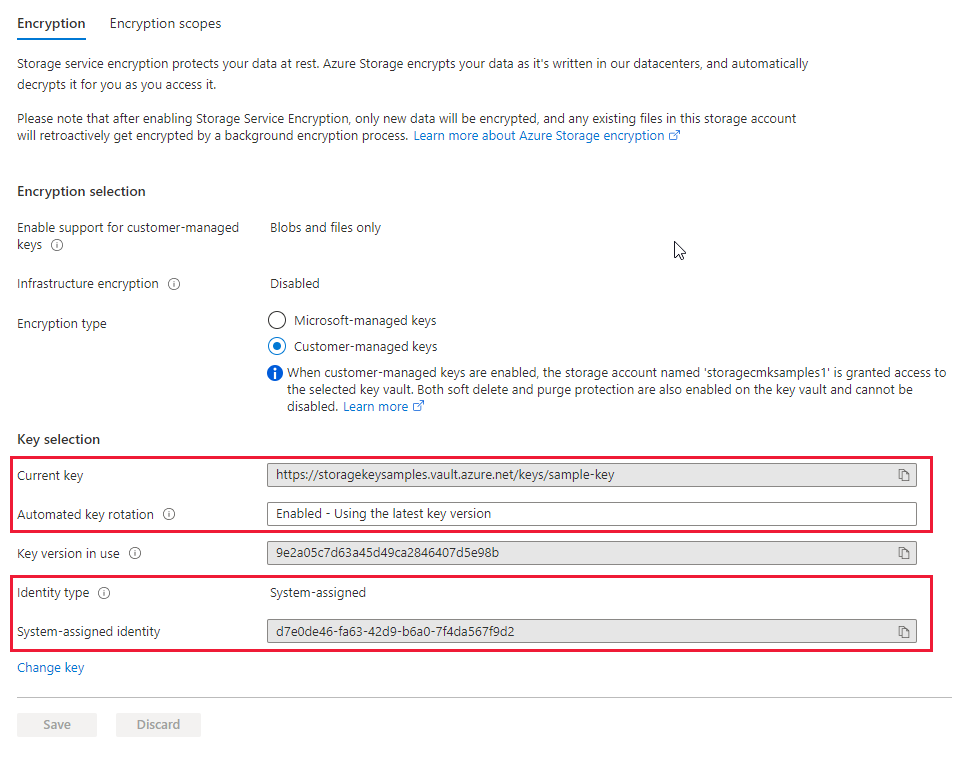

Dopo aver specificato la chiave, il portale di Azure indica che l'aggiornamento automatico della versione della chiave è abilitato e visualizza la versione della chiave attualmente in uso per la crittografia. Il portale visualizza anche il tipo di identità gestita usata per autorizzare l'accesso all'insieme di credenziali delle chiavi e l'ID entità per l'identità gestita.

Configurare la crittografia per l'aggiornamento manuale delle versioni delle chiavi

Se si preferisce aggiornare manualmente la versione della chiave, specificare in modo esplicito la versione al momento della configurazione della crittografia con chiavi gestite dal cliente. In questo caso, Archiviazione di Azure non aggiornerà automaticamente la versione della chiave quando viene creata una nuova versione nell'insieme di credenziali delle chiavi. Per usare una nuova versione della chiave, è necessario aggiornare manualmente la versione usata per la crittografia Archiviazione di Azure.

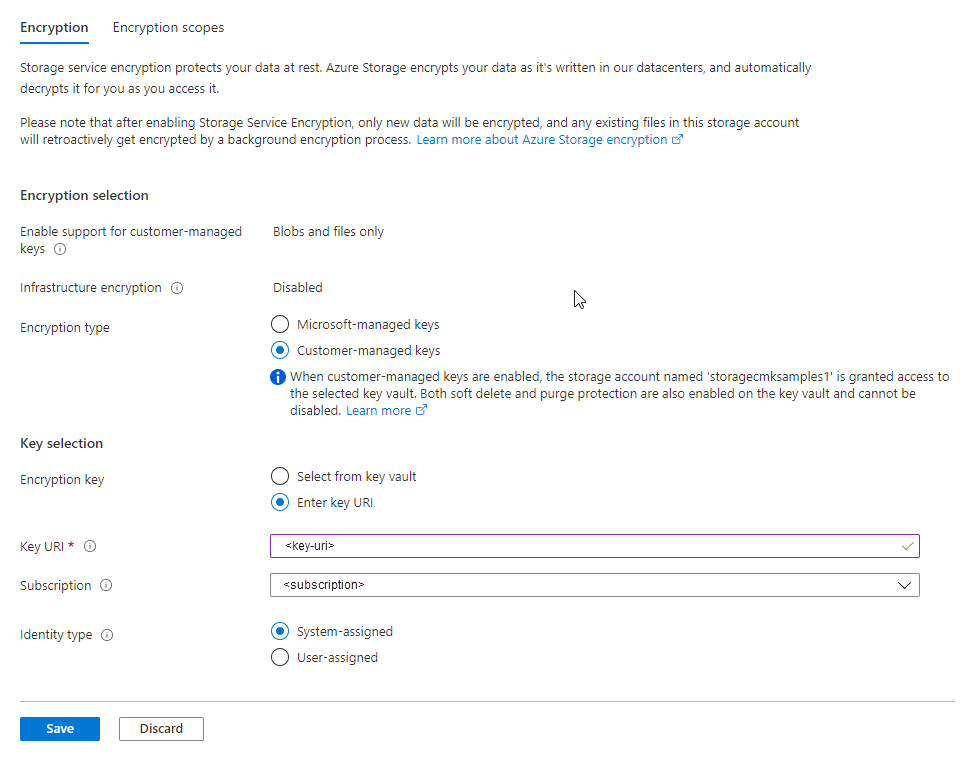

Per configurare le chiavi gestite dal cliente con l'aggiornamento manuale della versione della chiave nel portale di Azure, specificare l'URI della chiave, inclusa la versione. Per specificare una chiave come URI, seguire questa procedura:

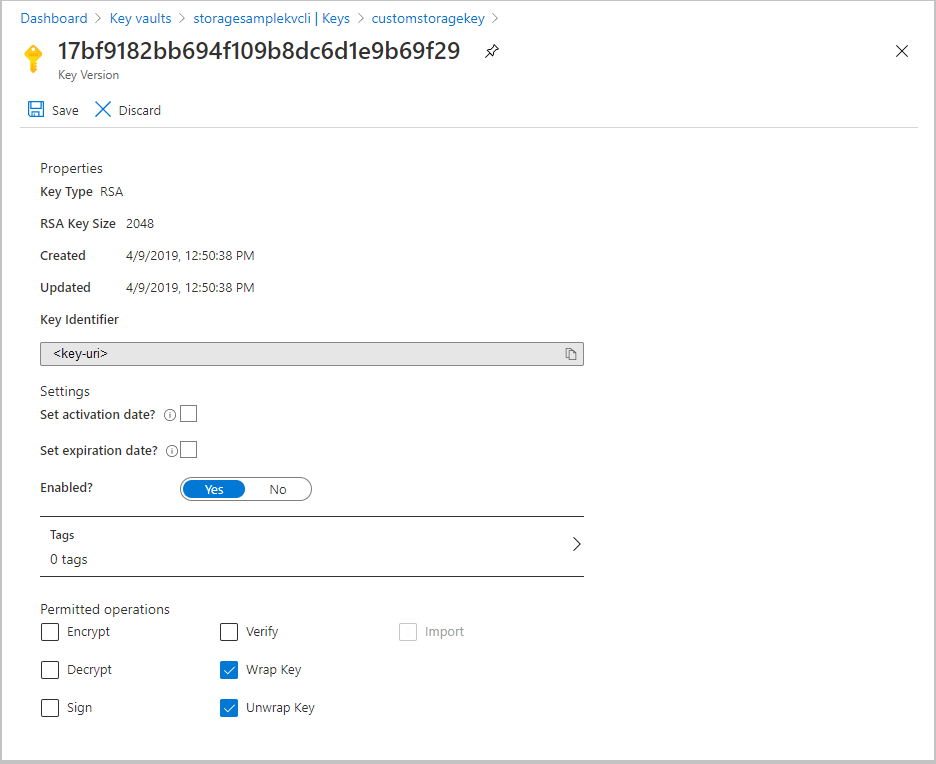

Per individuare l'URI della chiave nella portale di Azure, passare all'insieme di credenziali delle chiavi e selezionare l'impostazione Chiavi. Selezionare la chiave desiderata e quindi selezionare la chiave per visualizzarne le versioni. Selezionare una versione chiave per visualizzare le impostazioni per tale versione.

Copiare il valore del campo Identificatore chiave, che fornisce l'URI.

Nelle impostazioni della chiave di crittografia per l'account di archiviazione scegliere l'opzione Immettere l'URI della chiave.

Incollare l'URI copiato nel campo URI chiave. Omettere la versione della chiave dall'URI per abilitare l'aggiornamento automatico della versione della chiave.

Specificare la sottoscrizione che contiene l'insieme di credenziali delle chiavi.

Specificare un'identità gestita assegnata dal sistema o assegnata dall'utente.

Salva le modifiche.

Modificare la chiave

È possibile modificare la chiave usata per Archiviazione di Azure crittografia in qualsiasi momento.

Nota

Quando si modifica la chiave o la versione della chiave, la protezione della chiave di crittografia radice cambia, ma i dati nell'account Archiviazione di Azure rimangono sempre crittografati. Non è richiesta alcuna azione aggiuntiva da parte tua per garantire che i tuoi dati siano protetti. La modifica della chiave o la rotazione della versione della chiave non influisce sulle prestazioni. Non sono previsti tempi di inattività associati alla modifica della chiave o alla rotazione della versione della chiave.

Per modificare la chiave con il portale di Azure, seguire questa procedura:

- Passare all'account di archiviazione e visualizzare le impostazioni di crittografia .

- Selezionare l'insieme di credenziali delle chiavi e scegliere una nuova chiave.

- Salva le modifiche.

Se la nuova chiave si trova in un insieme di credenziali delle chiavi diverso, è necessario concedere all'identità gestita l'accesso alla chiave nel nuovo insieme di credenziali. Se si sceglie di aggiornare manualmente la versione della chiave, è anche necessario aggiornare l'URI dell'insieme di credenziali delle chiavi.

Revocare l'accesso a un account di archiviazione che usa chiavi gestite dal cliente

Per revocare temporaneamente l'accesso a un account di archiviazione che usa chiavi gestite dal cliente, disabilitare la chiave attualmente usata nell'insieme di credenziali delle chiavi. Non esiste alcun impatto sulle prestazioni o tempi di inattività associati alla disabilitazione e alla ripetizione della chiave.

Dopo aver disabilitato la chiave, i client non possono chiamare operazioni che leggono o scrivono in un BLOB o nei relativi metadati. Per informazioni sulle operazioni che avranno esito negativo, vedere Revocare l'accesso a un account di archiviazione che usa chiavi gestite dal cliente.

Attenzione

Quando si disabilita la chiave nell'insieme di credenziali delle chiavi, i dati nell'account Archiviazione di Azure rimangono crittografati, ma diventa inaccessibile fino a quando non si riabilita la chiave.

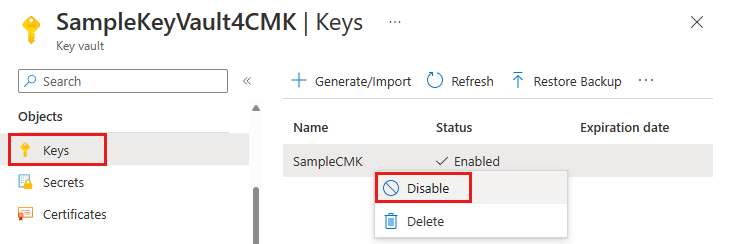

Per disabilitare una chiave gestita dal cliente con il portale di Azure, seguire questa procedura:

Passare all'insieme di credenziali delle chiavi che contiene la chiave.

In Oggetti selezionare Chiavi.

Fare clic con il pulsante destro del mouse sulla chiave e scegliere Disabilita.

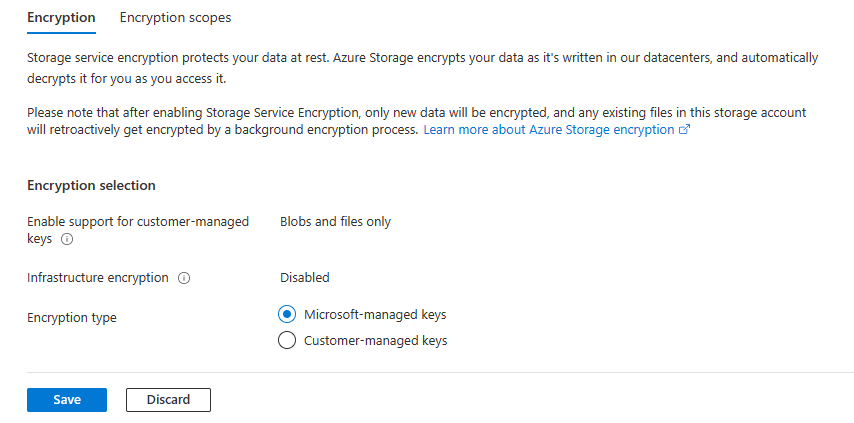

Tornare alle chiavi gestite da Microsoft

È possibile passare da chiavi gestite dal cliente a chiavi gestite da Microsoft in qualsiasi momento, usando il portale di Azure, PowerShell o l'interfaccia della riga di comando di Azure.

Per passare dalle chiavi gestite dal cliente alle chiavi gestite da Microsoft nel portale di Azure, seguire questa procedura:

Passa all'account di archiviazione.

In Sicurezza e rete selezionare Crittografia.

Modificare Il tipo di crittografia in Chiavi gestite da Microsoft.