Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

È possibile usare la propria chiave di crittografia per proteggere i dati nell'account di archiviazione. Quando si specifica una chiave gestita dal cliente, tale chiave viene usata per proteggere e controllare l'accesso alla chiave che crittografa i dati. Le chiavi gestite dal cliente offrono maggiore flessibilità per gestire i controlli di accesso.

Per archiviare le chiavi gestite dal cliente, è necessario usare uno degli archivi chiavi di Azure seguenti:

È possibile creare chiavi personalizzate e archiviarle nell'insieme di credenziali delle chiavi o nel modulo di protezione hardware gestito oppure usare le API di Azure Key Vault per generare chiavi. L'account di archiviazione e l'insieme di credenziali delle chiavi o il modulo di protezione hardware gestito possono trovarsi in tenant, aree e sottoscrizioni Microsoft Entra diversi.

Nota

Azure Key Vault e il modulo di protezione hardware gestito da Azure Key Vault supportano le stesse API e interfacce di gestione per la configurazione delle chiavi gestite dal cliente. Qualsiasi azione supportata per Azure Key Vault è supportata anche per il modulo di protezione hardware gestito da Azure Key Vault.

Informazioni sulle chiavi gestite dal cliente

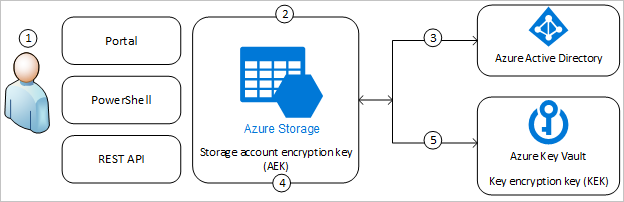

Il diagramma seguente illustra come Archiviazione di Azure usa Microsoft Entra ID e un insieme di credenziali delle chiavi o un modulo di protezione hardware gestito per effettuare richieste usando la chiave gestita dal cliente:

Nell'elenco seguente vengono illustrati i passaggi numerati nel diagramma:

- Un amministratore di Azure Key Vault concede le autorizzazioni per le chiavi di crittografia a un'identità gestita. L'identità gestita può essere un'identità gestita assegnata dall'utente creata e gestita o un'identità gestita assegnata dal sistema associata all'account di archiviazione.

- Un amministratore Archiviazione di Azure configura la crittografia con una chiave gestita dal cliente per l'account di archiviazione.

- Archiviazione di Azure usa l'identità gestita a cui l'amministratore di Azure Key Vault ha concesso le autorizzazioni nel passaggio 1 per autenticare l'accesso ad Azure Key Vault tramite Microsoft Entra ID.

- Archiviazione di Azure esegue il wrapping della chiave di crittografia dell'account con la chiave gestita dal cliente in Azure Key Vault.

- Per le operazioni di lettura/scrittura, Archiviazione di Azure invia richieste ad Azure Key Vault per annullare il wrapping della chiave di crittografia dell'account per eseguire operazioni di crittografia e decrittografia.

L'identità gestita associata all'account di archiviazione deve avere almeno queste autorizzazioni per accedere a una chiave gestita dal cliente in Azure Key Vault:

- wrapkey

- unwrapkey

- Ottieni

Per altre informazioni sulle autorizzazioni delle chiavi, vedere Tipi di chiavi, algoritmi e operazioni.

Criteri di Azure fornisce criteri predefiniti per richiedere che gli account di archiviazione usino chiavi gestite dal cliente per l'archiviazione BLOB e i carichi di lavoro File di Azure. Per altre informazioni, vedere la sezione Archiviazione in Definizioni del criterio predefinito di Criteri di Azure.

Chiavi gestite dal cliente per code e tabelle

I dati archiviati nell'archiviazione code e tabelle non vengono protetti automaticamente da una chiave gestita dal cliente quando le chiavi gestite dal cliente sono abilitate per l'account di archiviazione. Facoltativamente, è possibile configurare questi servizi da includere in questa protezione al momento della creazione dell'account di archiviazione.

Per altre informazioni su come creare un account di archiviazione che supporta chiavi gestite dal cliente per code e tabelle, vedere Creare un account che supporti chiavi gestite dal cliente per tabelle e code.

I dati nell'archiviazione BLOB e File di Azure sono sempre protetti dalle chiavi gestite dal cliente quando le chiavi gestite dal cliente sono configurate per l'account di archiviazione.

Abilitare le chiavi gestite dal cliente per un account di archiviazione

Quando si configurano chiavi gestite dal cliente per un account di archiviazione, Archiviazione di Azure esegue il wrapping della chiave di crittografia dei dati radice per l'account con la chiave gestita dal cliente nell'insieme di credenziali delle chiavi associato o nel modulo di protezione hardware gestito. La protezione della chiave di crittografia radice cambia, ma i dati nell'account Archiviazione di Azure rimangono sempre crittografati. Non è necessaria alcuna azione aggiuntiva da parte dell'utente per assicurarsi che i dati rimangano crittografati. La protezione da chiavi gestite dal cliente diventa effettiva immediatamente.

È possibile passare da chiavi gestite dal cliente a chiavi gestite da Microsoft in qualsiasi momento. Per altre informazioni sulle chiavi gestite da Microsoft, vedere Informazioni sulla gestione delle chiavi di crittografia.

Requisiti dell'insieme di credenziali delle chiavi

L'insieme di credenziali delle chiavi o il modulo di protezione hardware gestito che archivia la chiave deve avere sia l'eliminazione temporanea che la protezione dall'eliminazione abilitata. La crittografia di archiviazione di Azure supporta le chiavi RSA e RSA-HSM di dimensioni 2048, 3072 e 4096. Per altre informazioni sulle chiavi, vedere Informazioni sulle chiavi.

L'uso di un insieme di credenziali delle chiavi o di un modulo di protezione hardware gestito presenta costi associati. Per altre informazioni, vedere Prezzi di Key Vault.

Chiavi gestite dal cliente con un insieme di credenziali delle chiavi nello stesso tenant

È possibile configurare chiavi gestite dal cliente con l'insieme di credenziali delle chiavi e l'account di archiviazione nello stesso tenant o in tenant Microsoft Entra diversi. Per informazioni su come configurare Archiviazione di Azure crittografia con chiavi gestite dal cliente quando l'insieme di credenziali delle chiavi e l'account di archiviazione si trovano negli stessi tenant, vedere uno degli articoli seguenti:

- Configurare le chiavi gestite dal cliente in un insieme di credenziali delle chiavi di Azure per un nuovo account di archiviazione

- Configurare le chiavi gestite dal cliente in un insieme di credenziali delle chiavi di Azure per un account di archiviazione esistente

Quando si abilitano le chiavi gestite dal cliente con un insieme di credenziali delle chiavi nello stesso tenant, è necessario specificare un'identità gestita da usare per autorizzare l'accesso all'insieme di credenziali delle chiavi che contiene la chiave. L'identità gestita può essere un'identità gestita assegnata dall'utente o assegnata dal sistema:

- Quando si configurano chiavi gestite dal cliente al momento della creazione di un account di archiviazione, è necessario usare un'identità gestita assegnata dall'utente.

- Quando si configurano chiavi gestite dal cliente in un account di archiviazione esistente, è possibile usare un'identità gestita assegnata dall'utente o un'identità gestita assegnata dal sistema.

Per altre informazioni sulle identità gestite assegnate dal sistema e assegnate dall'utente, vedere Identità gestite per le risorse di Azure. Per informazioni su come creare e gestire un'identità gestita assegnata dall'utente, vedere Gestire le identità gestite assegnate dall'utente.

Chiavi gestite dal cliente con un insieme di credenziali delle chiavi in un tenant diverso

Per informazioni su come configurare Archiviazione di Azure crittografia con chiavi gestite dal cliente quando l'insieme di credenziali delle chiavi e l'account di archiviazione si trovano in tenant Microsoft Entra diversi, vedere uno degli articoli seguenti:

- Configurare chiavi gestite dal cliente tra tenant per un nuovo account di archiviazione

- Configurare chiavi gestite dal cliente tra tenant per un account di archiviazione esistente

Chiavi gestite dal cliente con un modulo di protezione hardware gestito

È possibile configurare chiavi gestite dal cliente con un modulo di protezione hardware gestito di Azure Key Vault per un account nuovo o esistente. È anche possibile configurare chiavi gestite dal cliente con un modulo di protezione hardware gestito che si trova nello stesso tenant dell'account di archiviazione o in un tenant diverso. Il processo di configurazione delle chiavi gestite dal cliente in un modulo di protezione hardware gestito è identico a quello della configurazione delle chiavi gestite dal cliente in un insieme di credenziali delle chiavi, ma le autorizzazioni sono leggermente diverse. Per altre informazioni, vedere Configurare la crittografia con chiavi gestite dal cliente archiviate nel modulo di protezione hardware gestito di Azure Key Vault.

Aggiornare la versione della chiave

Seguire le procedure consigliate per la crittografia significa ruotare la chiave che protegge l'account di archiviazione in base a una pianificazione regolare, in genere almeno ogni due anni. Archiviazione di Azure non modifica mai la chiave nell'insieme di credenziali delle chiavi, ma è possibile configurare un criterio di rotazione delle chiavi per ruotare la chiave in base ai requisiti di conformità. Per altre informazioni, vedere Configurare la rotazione automatica delle chiavi crittografiche in Azure Key Vault.

Dopo la rotazione della chiave nell'insieme di credenziali delle chiavi, la configurazione delle chiavi gestite dal cliente per l'account di archiviazione deve essere aggiornata per usare la nuova versione della chiave. Le chiavi gestite dal cliente supportano sia l'aggiornamento automatico che manuale della versione della chiave per la chiave che protegge l'account. È possibile decidere quale approccio si vuole usare quando si configurano le chiavi gestite dal cliente o quando si aggiorna la configurazione.

Quando si modifica la chiave o la versione della chiave, la protezione della chiave di crittografia radice cambia, ma i dati nell'account Archiviazione di Azure rimangono sempre crittografati. Non è richiesta alcuna azione aggiuntiva da parte tua per garantire che i tuoi dati siano protetti. La rotazione della versione della chiave non influisce sulle prestazioni. Non sono previsti tempi di inattività associati alla rotazione della versione della chiave.

Importante

Per ruotare una chiave, creare una nuova versione della chiave nell'insieme di credenziali delle chiavi o nel modulo di protezione hardware gestito, in base ai requisiti di conformità. Archiviazione di Azure non gestisce la rotazione delle chiavi, quindi sarà necessario gestire la rotazione della chiave nell'insieme di credenziali delle chiavi.

Quando si ruota la chiave usata per le chiavi gestite dal cliente, tale azione non è attualmente registrata nei log di Monitoraggio di Azure per Archiviazione di Azure.

Aggiornare automaticamente la versione della chiave

Per aggiornare automaticamente una chiave gestita dal cliente quando è disponibile una nuova versione, omettere la versione della chiave quando si abilita la crittografia con chiavi gestite dal cliente per l'account di archiviazione. Se la versione della chiave viene omessa, Archiviazione di Azure controlla ogni giorno l'insieme di credenziali delle chiavi o il modulo di protezione hardware gestito per una nuova versione di una chiave gestita dal cliente. Se è disponibile una nuova versione della chiave, Archiviazione di Azure usa automaticamente la versione più recente della chiave.

Archiviazione di Azure controlla l'insieme di credenziali delle chiavi per verificare la disponibilità di una nuova versione della chiave una sola volta al giorno. Quando si ruota una chiave, assicurarsi di attendere 24 ore prima di disabilitare la versione precedente.

Se l'account di archiviazione è stato configurato in precedenza per l'aggiornamento manuale della versione della chiave e si vuole modificarlo automaticamente, potrebbe essere necessario modificare in modo esplicito la versione della chiave in una stringa vuota. Per informazioni dettagliate su come eseguire questa operazione, vedere Configurare la crittografia per l'aggiornamento automatico delle versioni delle chiavi.

Aggiornare manualmente la versione della chiave

Per usare una versione specifica di una chiave per Archiviazione di Azure crittografia, specificare la versione della chiave quando si abilita la crittografia con chiavi gestite dal cliente per l'account di archiviazione. Se si specifica la versione della chiave, Archiviazione di Azure usa tale versione per la crittografia fino a quando non si aggiorna manualmente la versione della chiave.

Quando la versione della chiave viene specificata in modo esplicito, è necessario aggiornare manualmente l'account di archiviazione per usare il nuovo URI della versione della chiave quando viene creata una nuova versione. Per informazioni su come aggiornare l'account di archiviazione per usare una nuova versione della chiave, vedere Configurare la crittografia con chiavi gestite dal cliente archiviate in Azure Key Vault o Configurare la crittografia con chiavi gestite dal cliente archiviate nel modulo di protezione hardware gestito di Azure Key Vault.

Revocare l'accesso a un account di archiviazione che usa chiavi gestite dal cliente

Per revocare l'accesso a un account di archiviazione che usa chiavi gestite dal cliente, disabilitare la chiave nell'insieme di credenziali delle chiavi. Per informazioni su come disabilitare la chiave, vedere Revocare l'accesso a un account di archiviazione che usa chiavi gestite dal cliente.

Dopo aver disabilitato la chiave, i client non possono chiamare operazioni che leggono o scrivono in una risorsa o nei relativi metadati. I tentativi di chiamare queste operazioni avranno esito negativo con codice di errore 403 (Accesso negato) per tutti gli utenti.

Per chiamare di nuovo queste operazioni, ripristinare l'accesso alla chiave gestita dal cliente.

Tutte le operazioni sui dati non elencate nelle sezioni seguenti possono continuare dopo la revoca delle chiavi gestite dal cliente o dopo la disabilita o l'eliminazione di una chiave.

Per revocare l'accesso alle chiavi gestite dal cliente, usare PowerShell o l'interfaccia della riga di comando di Azure.

Operazioni di archiviazione BLOB che hanno esito negativo dopo la revoca di una chiave

-

Elencare i BLOB, quando viene chiamato con il parametro nell'URI

include=metadatadella richiesta - Recupera BLOB

- Ottieni le proprietà del blob

- Recupero dei metadati del BLOB

- Imposta i metadati del blob

-

BLOB snapshot, quando viene chiamato con l'intestazione della

x-ms-meta-namerichiesta - Copia Blob

- Copia BLOB da URL

- Imposta il livello Blob

- Inserisci blocco

- Operazione Put Block From URL

- Blocco di accodamento

- Operazione Append Block From URL

- Inserisci Blob

- Inserisci Pagina

- Operazione Put Page From URL

- BLOB di copia incrementale

File di Azure operazioni che hanno esito negativo dopo la revoca di una chiave

- Crea autorizzazione

- Ottenere l'autorizzazione

- Elencare directory e file

- Crea directory

- Ottenere le proprietà della directory

- Impostare le proprietà della directory

- Ottenere i metadati della directory

- Impostare i metadati della directory

- Creare il file

- Recupera file

- Ottenere le proprietà dei file

- Imposta proprietà file

- Imposta Intervallo

- Inserisci intervallo da URL

- Ottenere i metadati dei file

- Impostare i metadati dei file

- Copia file

- Rinomina file

Chiavi gestite dal cliente per dischi gestiti di Azure

Le chiavi gestite dal cliente sono disponibili anche per la gestione della crittografia dei dischi gestiti di Azure. Le chiavi gestite dal cliente si comportano in modo diverso per i dischi gestiti rispetto alle risorse di Archiviazione di Azure. Per altre informazioni, vedere Crittografia lato server dei dischi gestiti di Azure per la crittografia lato Windows o Server dei dischi gestiti di Azure per Linux.