Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a: ✔️ Condivisioni file di Azure SMB

Prima di iniziare questo articolo, assicurati di assegnare permessi a livello di condivisione a un'identità con il controllo degli accessi in base ai ruoli di Azure.

Dopo aver assegnato le autorizzazioni a livello di condivisione, è possibile configurare elenchi di controllo di accesso di Windows (ACL), noti anche come autorizzazioni NTFS, a livello di radice, directory o file.

Importante

Per configurare gli ACL di Windows per le identità ibride, è necessaria una macchina client che esegua Windows con connettività di rete senza impedimenti al controller di dominio. Se si esegue l'autenticazione con File di Azure usando Active Directory Domain Services (AD DS) o Microsoft Entra Kerberos per le identità ibride, è necessaria la connettività di rete senza ostacoli ad Active Directory locale. Se si utilizzano i Microsoft Entra Domain Services, la macchina client deve avere una connettività di rete senza ostacoli ai controller di dominio per il dominio gestito da Microsoft Entra Domain Services, localizzati in Azure. Non esiste alcuna dipendenza dai controller di dominio per le identità solo cloud (anteprima), ma il dispositivo deve essere registrato in Microsoft Entra ID.

Come funzionano insieme Azure RBAC e le ACL di Windows

Anche se le autorizzazioni a livello di condivisione fungono da gatekeeper di alto livello che determina se un utente può accedere alla condivisione, gli ACL di Windows (autorizzazioni NTFS) operano a un livello più granulare per controllare le operazioni che l'utente può eseguire a livello di directory o file.

Quando un utente tenta di accedere a un file o a una directory, vengono applicate sia le autorizzazioni a livello di condivisione che di file/directory. Se esiste una differenza tra di esse, si applica solo quella più restrittiva. Ad esempio, se un utente ha accesso in lettura/scrittura a livello di file, ma legge solo a livello di condivisione, può leggere solo tale file. La stessa regola si applica se le autorizzazioni vengono annullate: se un utente ha accesso in lettura/scrittura a livello di condivisione, ma solo di lettura a livello di file, può comunque leggere solo il file.

La tabella seguente illustra come interagiscono la combinazione di autorizzazioni a livello di condivisione e ACL di Windows per determinare l'accesso a un file o a una directory in File di Azure.

| Nessun ruolo Controllo degli accessi in base al ruolo | Controllo degli accessi in base al ruolo - Lettore condivisione SMB | RBAC - Collaboratore di condivisione SMB | Controllo degli accessi in base al ruolo - Collaboratore con privilegi elevati per la condivisione SMB | |

|---|---|---|---|---|

| NTFS - Nessuno | Accesso negato | Accesso negato | Accesso negato | Accesso negato |

| NTFS - Lettura | Accesso negato | Leggi | Leggi | Leggi |

| NTFS - Avvia ed esegui | Accesso negato | Leggi | Leggi | Leggi |

| NTFS - Elenca cartella | Accesso negato | Leggi | Leggi | Leggi |

| NTFS - Scrittura | Accesso negato | Leggi | Lettura, Esecuzione, Scrittura | Lettura, Scrittura |

| NTFS - Modifica | Accesso negato | Leggi | Leggi, scrivi, esegui, elimina | Lettura, scrittura, esecuzione, eliminazione e applicazione delle autorizzazioni ai propri file e cartelle |

| NTFS - Completo | Accesso negato | Leggi | Leggi, scrivi, esegui, elimina | Lettura, Scrittura, Esecuzione, Eliminazione, Applica autorizzazioni a cartelle/file di chiunque |

Nota

L'acquisizione della proprietà di cartelle o file per la configurazione ACL richiede un'autorizzazione RBAC aggiuntiva. Con il modello di autorizzazione di Windows per l'amministratore SMB, è possibile concedere questo permesso assegnando il ruolo RBAC predefinito Storage File Data SMB Admin, che include l'autorizzazione takeOwnership.

ACL di Windows supportati

File di Azure supporta il set completo di ACL di Windows di base e avanzati.

| Utenti | Definizione |

|---|---|

BUILTIN\Administrators |

Gruppo di sicurezza predefinito che rappresenta gli amministratori del file server. Questo gruppo è vuoto e non è possibile aggiungerlo. |

BUILTIN\Users |

Gruppo di sicurezza predefinito che rappresenta gli utenti del file server.

NT AUTHORITY\Authenticated Users è incluso per impostazione predefinita. Per un file server tradizionale, è possibile configurare la definizione di appartenenza per server. Per File di Azure, non esiste un server di hosting, quindi BUILTIN\Users include lo stesso set di utenti di NT AUTHORITY\Authenticated Users. |

NT AUTHORITY\SYSTEM |

L'account di servizio del sistema operativo del file server. Questo account di servizio non si applica nel contesto di File di Azure. È incluso nella directory radice per garantire la coerenza con l'esperienza di Windows File Server per gli scenari ibridi. |

NT AUTHORITY\Authenticated Users |

Tutti gli utenti di Active Directory che possono ottenere un ticket Kerberos valido. |

CREATOR OWNER |

Ogni oggetto, directory o file, ha un proprietario per tale oggetto. Se sono presenti elenchi di controllo di accesso assegnati a CREATOR OWNER per tale oggetto, l'utente proprietario di questo oggetto dispone delle autorizzazioni per l'oggetto definito dall'ACL. |

La directory radice di una condivisione file include le autorizzazioni seguenti:

BUILTIN\Administrators:(OI)(CI)(F)BUILTIN\Users:(RX)BUILTIN\Users:(OI)(CI)(IO)(GR,GE)NT AUTHORITY\Authenticated Users:(OI)(CI)(M)NT AUTHORITY\SYSTEM:(OI)(CI)(F)NT AUTHORITY\SYSTEM:(F)CREATOR OWNER:(OI)(CI)(IO)(F)

Per altre informazioni su queste autorizzazioni, vedere le informazioni di riferimento sulla riga di comando per icacls.

Montare la condivisione file con accesso a livello di amministratore

Prima di configurare gli elenchi di controllo di accesso di Windows, montare la condivisione file con accesso a livello di amministratore. È possibile adottare due approcci:

Usare il modello di autorizzazione di Windows per l'amministratore SMB: assegna il ruolo RBAC predefinito Storage File Data SMB Admin, che include le autorizzazioni necessarie per gli utenti che configurano le ACL. Montare quindi la condivisione file usando l'autenticazione basata su identità e configurare gli elenchi di controllo di accesso. Questo approccio è più sicuro perché non richiede la chiave dell'account di archiviazione per montare la condivisione file.

Usare la chiave dell'account di archiviazione (non consigliata): usare la chiave dell'account di archiviazione per montare la condivisione file e quindi configurare gli elenchi di controllo di accesso. La chiave dell'account di archiviazione è una credenziale sensibile. Per motivi di sicurezza, usare questa opzione solo se non è possibile usare l'autenticazione basata su identità.

Nota

Se un utente dispone dell'ACL controllo completo , nonché del ruolo Collaboratore con privilegi elevati di condivisione file di archiviazione (o di un ruolo personalizzato con le autorizzazioni necessarie), può configurare gli elenchi di controllo di accesso senza usare il modello di autorizzazione di Windows per l'amministratore SMB o la chiave dell'account di archiviazione.

Usare il modello di autorizzazione di Windows per l'amministratore SMB

È consigliabile usare il modello di autorizzazione di Windows per l'amministratore SMB invece di usare la chiave dell'account di archiviazione. Questa funzionalità consente di assegnare il ruolo RBAC incorporato Storage File Data SMB Admin agli utenti, consentendo loro di acquisire la proprietà di un file o di una directory allo scopo di configurare le ACL.

Il ruolo Controllo degli accessi in base al ruolo dell’amministratore dei dati di file di archiviazione SMB include le seguenti tre azioni sui dati:

Microsoft.Storage/storageAccounts/fileServices/readFileBackupSemantics/actionMicrosoft.Storage/storageAccounts/fileServices/writeFileBackupSemantics/actionMicrosoft.Storage/storageAccounts/fileServices/takeOwnership/action

Per usare il modello di autorizzazione di Windows per l'amministratore SMB, seguire questa procedura:

Assegnare il ruolo Controllo degli accessi in base al ruolo dell’amministratore dei dati di file di archiviazione SMB agli utenti che configurano gli elenchi di controllo di accesso. Per istruzioni su come assegnare un ruolo, vedere Assegnare ruoli di Azure usando il portale di Azure.

Chiedere agli utenti di montare la condivisione file usando l'identità del dominio. Finché l'autenticazione basata su identità è configurata per l'account di archiviazione, è possibile montare la condivisione e configurare e modificare gli elenchi di controllo di accesso di Windows senza usare la chiave dell'account di archiviazione.

Accedere a un dispositivo aggiunto al dominio o a un dispositivo che offre connettività di rete senza ostacoli ai controller di dominio (come un utente Microsoft Entra se l'origine di Active Directory è Microsoft Entra Domain Services). Aprire un prompt dei comandi di Windows e montare la condivisione file eseguendo il comando seguente. Sostituire

<YourStorageAccountName>e<FileShareName>con valori personalizzati. Se Z: è già in uso, sostituirlo con una lettera di unità disponibile.Usare il comando

net useper montare la condivisione in questa fase e non usare PowerShell. Se si usa PowerShell per montare la condivisione, la condivisione non è visibile in Esplora file di Windows o cmd.exee si ha difficoltà a configurare gli elenchi di controllo di accesso di Windows.net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName>

Monta la condivisione file utilizzando la chiave dell'account di archiviazione (non consigliato)

Avvertimento

Se possibile, utilizzare il modello di autorizzazione di Windows per amministrare SMB per montare la condivisione anziché usare la chiave dell'account di archiviazione.

Accedere a un dispositivo aggiunto al dominio o a un dispositivo che offre connettività di rete senza ostacoli ai controller di dominio (come un utente Microsoft Entra se l'origine di Active Directory è Microsoft Entra Domain Services). Aprire un prompt dei comandi di Windows e montare la condivisione file eseguendo il comando seguente. Sostituire <YourStorageAccountName>, <FileShareName> e <YourStorageAccountKey> con i propri valori. Se Z: è già in uso, sostituirlo con una lettera di unità disponibile. È possibile trovare la chiave dell'account di archiviazione nella portale di Azure passando all'account di archiviazione e selezionando >oppure è possibile usare il cmdlet di PowerShell.

Usare il comando net use per montare la condivisione in questa fase e non usare PowerShell. Se si usa PowerShell per montare la condivisione, la condivisione non è visibile in Esplora file di Windows o cmd.exee si ha difficoltà a configurare gli elenchi di controllo di accesso di Windows.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

Configurare elenchi di controllo di accesso (ACL) Windows

Il processo di configurazione delle Windows ACL è diverso a seconda che si autentichino identità ibride o solo nel cloud.

Per le identità solo cloud (anteprima), è necessario usare il portale di Azure o PowerShell. Esplora file di Windows e Icacls non sono attualmente supportati per le identità solo cloud.

Per le identità ibride, è possibile configurare gli elenchi di controllo di accesso di Windows usando icacls oppure è possibile usare Esplora file di Windows. È anche possibile usare il comando PowerShell Set-ACL . Se sono presenti directory o file in file server locali con ACL di Windows configurati in base alle identità di Active Directory Domain Services, è possibile copiarli in File di Azure mantenendo gli elenchi di controllo di accesso usando strumenti di copia file tradizionali come Robocopy o la versione più recente di Azure AzCopy. Se si spostano di livello directory e file in File di Azure tramite Sincronizzazione file di Azure, vengono spostati anche gli elenchi di controllo di accesso, conservati nel loro formato nativo.

Importante

Se si usa Microsoft Entra Kerberos per autenticare le identità ibride, è necessario sincronizzare le identità ibride con l'ID Microsoft Entra per applicare gli elenchi di controllo di accesso. È possibile impostare elenchi di controllo di accesso a livello di file e directory per le identità non sincronizzate con Microsoft Entra ID. Tuttavia, questi elenchi di controllo di accesso non vengono applicati perché il ticket Kerberos usato per l'autenticazione e l'autorizzazione non contiene le identità non sincronizzate. Se si usa Active Directory Domain Services locale come origine di Active Directory, è possibile includere identità non sincronizzate negli elenchi di controllo di accesso. Active Directory Domain Services inserisce tali SID nel ticket Kerberos e gli ACL vengono applicati.

Configurare gli elenchi di controllo di accesso di Windows usando il portale di Azure

Se Microsoft Entra Kerberos è configurato come origine dell'identità, è possibile configurare gli ACL di Windows per utente o gruppo Entra usando il portale di Azure. Questo metodo funziona sia per le identità ibride che per quelle solo cloud quando Microsoft Entra Kerberos viene usato come sorgente dell'identità.

Accedere al portale di Azure usando questo URL specifico: https://aka.ms/portal/fileperms

Passare alla condivisione file per cui si desidera configurare gli elenchi di controllo di accesso di Windows.

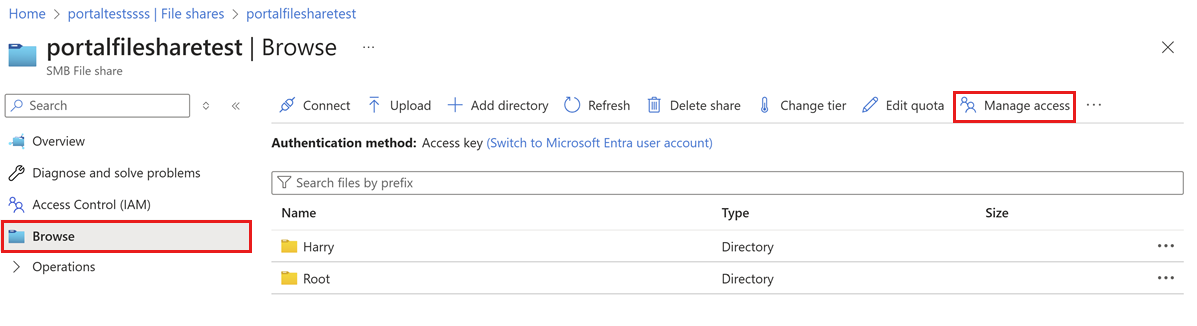

Dal menu del servizio selezionare Sfoglia. Per impostare un elenco di controllo di accesso nella cartella radice, selezionare Gestisci accesso dal menu in alto.

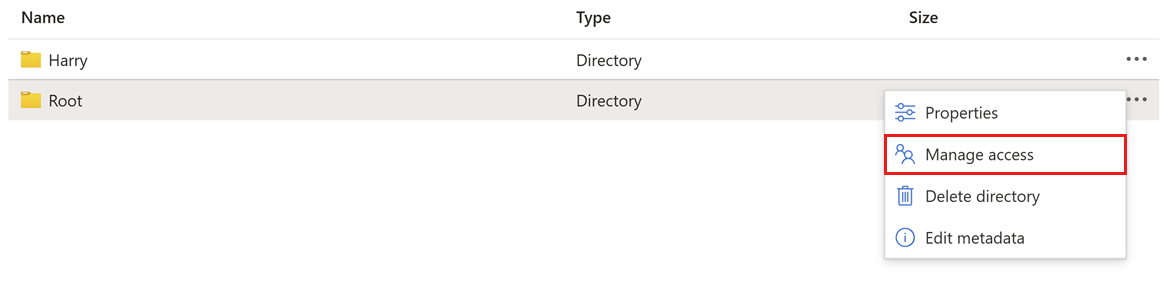

Per impostare un elenco di controllo di accesso per un file o una directory, fare clic con il pulsante destro del mouse sul file o sulla directory e quindi scegliere Gestisci accesso.

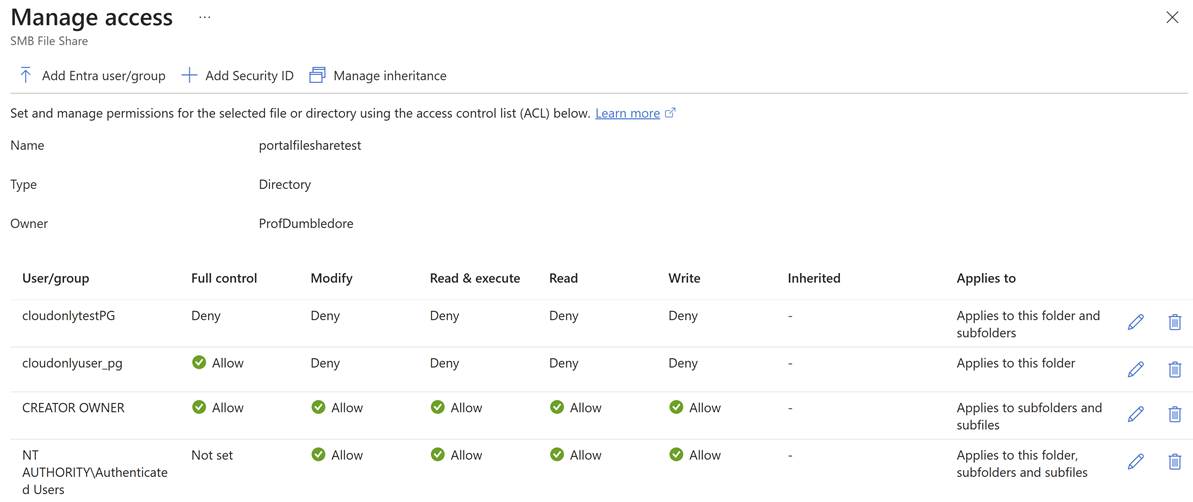

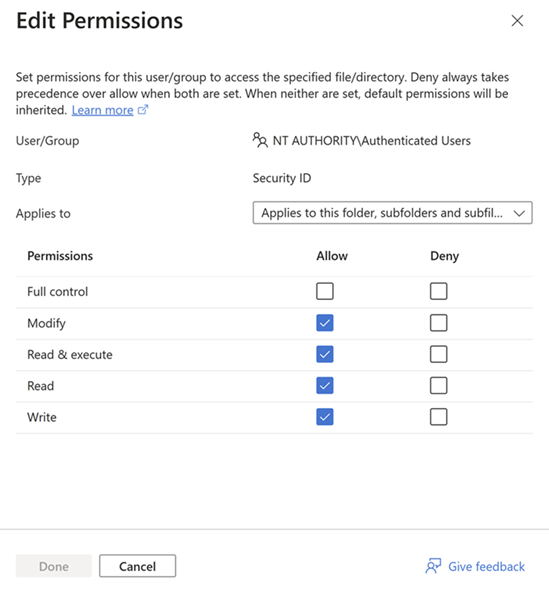

Verranno ora visualizzati gli utenti e i gruppi disponibili. Facoltativamente, è possibile aggiungere un nuovo utente o un nuovo gruppo. Selezionare l'icona a forma di matita all'estrema destra di qualsiasi utente o gruppo per aggiungere o modificare le autorizzazioni per l'accesso al file o alla directory specificata.

Modificare le autorizzazioni. Deny ha sempre la precedenza su Consenti quando vengono impostati entrambi. Quando nessuno dei due è impostato, le autorizzazioni predefinite vengono ereditate.

Selezionare Salva per impostare l'ACL.

Configurare gli elenchi di controllo di accesso di Windows per le identità solo cloud con PowerShell

Se è necessario assegnare elenchi di controllo di accesso in blocco agli utenti solo cloud, è possibile usare il modulo PowerShell RestSetAcls per automatizzare il processo usando l'API REST di File di Azure.

Ad esempio, se si vuole impostare un ACL radice che consentirà all'utente testUser@contoso.com solo cloud di avere accesso in lettura:

$AccountName = "<storage-account-name>" # replace with the storage account name

$AccountKey = "<storage-account-key>" # replace with the storage account key

$context = New-AzStorageContext -StorageAccountName $AccountName -StorageAccountKey $AccountKey

Add-AzFileAce -Context $context -FileShareName test -FilePath "/" -Type Allow -Principal "testUser@contoso.com" -AccessRights Read,Synchronize -InheritanceFlags ObjectInherit,ContainerInherit

Configurare elenchi di controllo di accesso di Windows con icacl

Importante

L'uso di icacls non funziona per le identità solo cloud.

Per concedere autorizzazioni complete a tutte le directory e a tutti i file nella condivisione file, inclusa la directory radice, eseguire il seguente comando di Windows da una macchina con connettività di rete senza restrizioni al controller di dominio di Active Directory. Ricordarsi di sostituire i valori segnaposto nell'esempio con i valori personalizzati. Se l'origine di Active Directory è Microsoft Entra Domain Services, <user-upn> è <user-email>.

icacls <mapped-drive-letter>: /grant <user-upn>:(f)

Per altre informazioni su come usare icacls per impostare ACL di Windows e sui diversi tipi di autorizzazioni supportate, vedere le informazioni di riferimento della riga di comando per icacls.

Configurare gli elenchi di controllo di accesso di Windows con Esplora file di Windows

Se hai effettuato l'accesso a un client Windows collegato a un dominio, puoi usare File Explorer di Windows per concedere permessi completi a tutte le directory e i file nella condivisione file, inclusa la directory radice. L'uso di Esplora file funziona solo per le identità ibride; non funziona per le identità solo cloud.

Importante

L'uso di Esplora file di Windows non funziona per le identità esclusivamente cloud. Se il client non è associato a un dominio o se l'ambiente ha più foreste di Active Directory, non usare Esplora file per configurare gli elenchi di controllo di accesso. Usare icacls invece. Questa restrizione esiste perché la configurazione ACL di Esplora file di Windows richiede che il client sia unito al dominio di Active Directory a cui è collegato l'account di archiviazione.

Seguire questa procedura per configurare gli elenchi di controllo di accesso tramite Esplora file di Windows.

- Aprire Esplora file di Windows, fare clic con il pulsante destro del mouse sul file o sulla directory e scegliere Proprietà.

- Seleziona la scheda Sicurezza.

- Selezionare Modifica.. per modificare le autorizzazioni.

- Modificare le autorizzazioni degli utenti esistenti o selezionare Aggiungi... per concedere le autorizzazioni ai nuovi utenti.

- Nella finestra di richiesta di aggiunta di nuovi utenti immettere il nome utente di destinazione a cui si desidera concedere le autorizzazioni nella casella Immettere i nomi degli oggetti da selezionare e selezionare Controlla nomi per trovare il nome UPN completo dell'utente di destinazione. Potrebbe essere necessario specificare il nome di dominio e il GUID di dominio per AD locale. È possibile ottenere queste informazioni dall'amministratore di dominio o da un client aggiunto a AD locale.

- Seleziona OK.

- Nella scheda Sicurezza selezionare tutte le autorizzazioni da concedere al nuovo utente.

- Selezionare Applica.

Passaggio successivo

Dopo aver configurato le autorizzazioni a livello di directory e file, è possibile montare la condivisione file SMB in Windows o Linux.