Distribuire servizi di Azure dedicati in reti virtuali

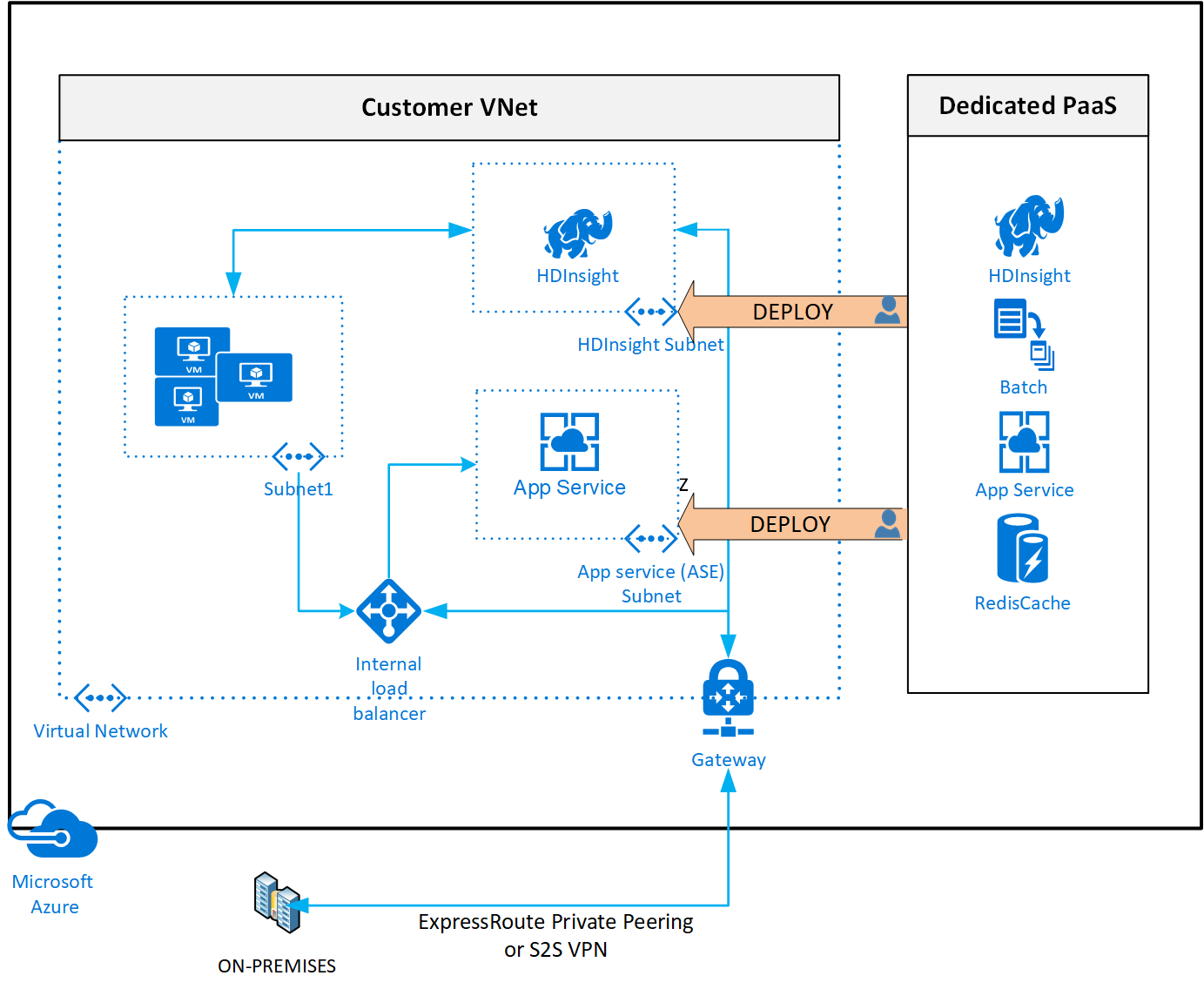

Quando si distribuiscono i servizi di Azure in una rete virtuale, è possibile comunicare con le risorse dei servizi privatamente, tramite indirizzi IP privati.

La distribuzione di servizi all'interno di una rete virtuale offre le funzionalità seguenti:

Le risorse all'interno della rete virtuale possono comunicare tra loro privatamente, tramite indirizzi IP privati, ad esempio trasferendo direttamente i dati tra HDInsight e SQL Server in esecuzione in una macchina virtuale, nella rete virtuale.

Le risorse locali possono accedere alle risorse in una rete virtuale usando indirizzi IP privati su una VPN da sito a sito (gateway VPN) o ExpressRoute.

Le reti virtuali possono essere associate tramite peering per consentire alle risorse delle reti virtuali di comunicare tra loro, usando indirizzi IP privati.

Le istanze dei servizi vengono distribuite in una subnet in una rete virtuale. L'accesso alla rete in ingresso e in uscita deve essere consentito tramite gruppi di sicurezza di rete per la subnet, in base alle indicazioni fornite dal servizio.

Alcuni servizi impongono restrizioni alla subnet nella quale sono distribuiti. Questa restrizione limita l'applicazione di criteri, route o combinazione di macchine virtuali e risorse del servizio all'interno della stessa subnet. Verificare con ogni servizio le restrizioni specifiche che potrebbero cambiare nel corso del tempo. Esempi di tali servizi sono Azure NetApp Files, HSM dedicato, istanze di Azure Container, Servizio app.

Facoltativamente, i servizi potrebbero richiedere una subnet delegata come identificatore esplicito del fatto che una subnet possa ospitare un servizio specifico. Grazie alla delega, i servizi ottengono autorizzazioni esplicite per creare le risorse specifiche del servizio nella subnet delegata.

Vedere un esempio di risposta all'API REST in una rete virtuale con una subnet delegata. Un elenco completo dei servizi che usano il modello di subnet delegata può essere ottenuto tramite l'API Deleghe disponibili.

Servizi distribuibili in una rete virtuale

1 "Dedicato" implica che è possibile distribuire in questa subnet solo le risorse specifiche del servizio e non possono essere combinate con la macchina virtuale/il set di scalabilità di macchine virtuali del cliente

2 Si consiglia di disporre di questi servizi in una subnet dedicata, tuttavia non è un requisito obbligatorio imposto dal servizio.