Creare, modificare o eliminare un peering reti virtuali

Informazioni su come creare, modificare o eliminare un peering reti virtuali. Il peering di rete virtuale consente di connettere reti virtuali nella stessa area e tra aree diverse (in questo caso, si parla anche di peering di reti virtuali globali) tramite la rete backbone di Azure. Dopo aver eseguito il peering, le reti virtuali vengono ancora gestite come risorse separate. Se non si ha familiarità con le reti virtuali, è possibile ottenere altre informazioni nella panoramica del peering della rete virtuale oppure completando un'esercitazione sul peering di reti virtuali.

Prerequisiti

Se non si ha un account Azure con una sottoscrizione attiva, è possibile crearne uno gratuito. Completare una di queste attività prima di iniziare il resto di questo articolo:

Accedere al portale di Azure con un account Azure con le autorizzazioni necessarie per lavorare con i peering.

Creare un peering

Prima di creare un peering, acquisire familiarità con i requisiti e i vincoli e con le autorizzazioni necessarie.

Nella casella di ricerca, nella parte superiore del portale di Azure, immettere Reti virtuali. Selezionare Reti virtuali nei risultati della ricerca.

In Reti virtuali, selezionare la rete per cui si vuole creare un peering.

Selezionare Peering, in Impostazioni.

Seleziona + Aggiungi.

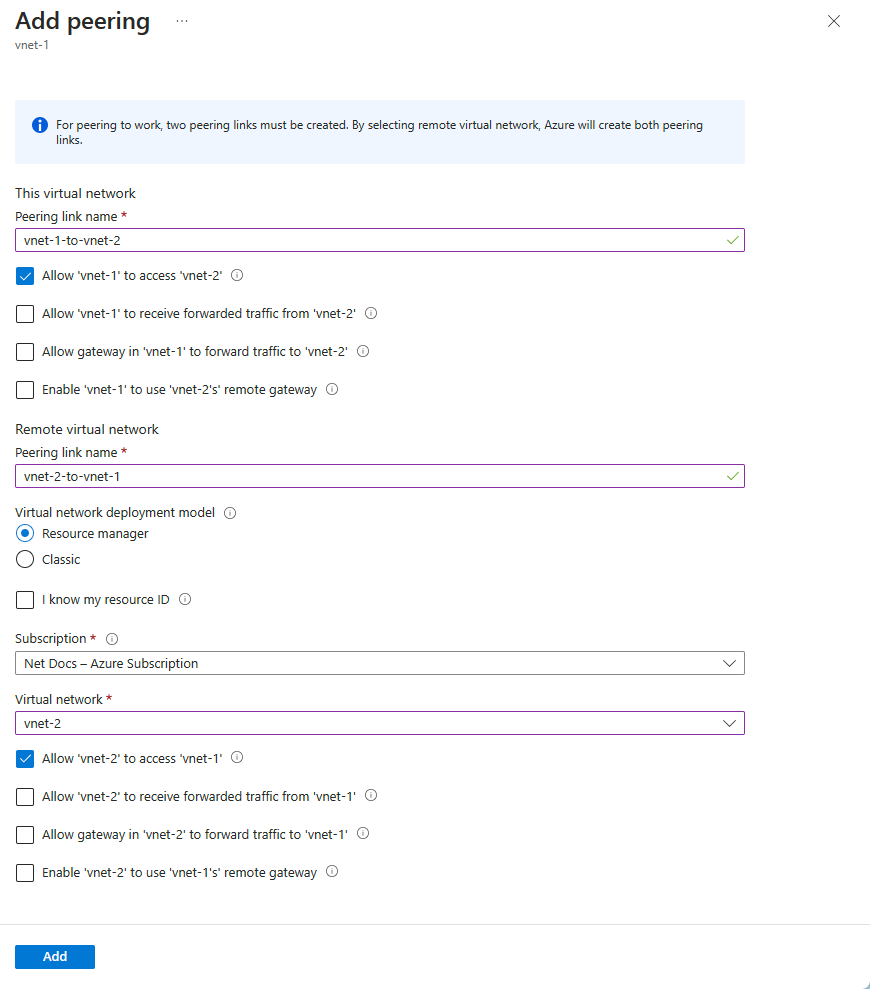

Immettere o selezionare i valori per le impostazioni seguenti e quindi selezionare Aggiungi.

Impostazioni Descrizione Riepilogo della rete virtuale remota Nome del collegamento di peering Il nome del peering dalla rete virtuale locale. Il nome deve essere univoco all'interno della rete virtuale. Modello di distribuzione della rete virtuale selezionare il modello di distribuzione tramite il quale è stata distribuita la rete virtuale con cui si vuole eseguire il peering. Conosco l'ID della risorsa se si ha accesso in lettura alla rete virtuale con la quale si vuole eseguire il peering, lasciare deselezionata questa casella di controllo. Se non si ha accesso in lettura alla rete virtuale o alla sottoscrizione con la quale si vuole eseguire il peering, selezionare questa casella. ID risorsa Questo campo viene visualizzato quando si seleziona Conosco il mio ID della risorsa. L'ID risorsa immesso deve essere quello di una rete virtuale che esiste nella stessa area di Azure della rete virtuale o in un'altra area supportata.

L'ID della risorsa completo è simile a/subscriptions/<Id>/resourceGroups/<resource-group-name>/providers/Microsoft.Network/virtualNetworks/<virtual-network-name>.

È possibile ottenere l'ID della risorsa per una rete virtuale visualizzandone le proprietà. Per informazioni su come visualizzare le proprietà per una rete virtuale, vedere Gestire le reti virtuali. Le autorizzazioni utente devono essere assegnate se la sottoscrizione è associata a un tenant Microsoft Entra diverso rispetto alla sottoscrizione con la rete virtuale di cui si sta eseguendo il peering. Aggiungere un utente da ogni tenant come utente guest nel tenant opposto.Subscription selezionare la sottoscrizione della rete virtuale con la quale si vuole eseguire il peering. Il numero di sottoscrizioni che vengono elencate dipende dal numero di sottoscrizioni a cui l'account ha accesso in lettura. Rete virtuale Selezionare la rete virtuale remota. Impostazioni di peering di reti virtuali remote Consentire alla rete virtuale con peering di accedere a "vnet-1" Per impostazione predefinita, questa opzione è selezionata.

- Selezionare questa opzione per consentire il traffico dalla rete virtuale con peering a "vnet-1". Questa impostazione consente la comunicazione tra hub e spoke nella topologia di rete hub-spoke e consente a una macchina virtuale nella rete virtuale con peering di comunicare con una macchina virtuale in "vnet-1". Il tag del servizio VirtualNetwork per i gruppi di sicurezza di rete include la rete virtuale e la rete virtuale con peering quando questa impostazione è selezionata. Per altre informazioni sui tag del servizio, vedere Tag del servizio di Azure.Consentire alla rete virtuale con peering di ricevere traffico inoltrato da "vnet-1" Questa opzione non è selezionata per impostazione predefinita.

- L'abilitazione di questa opzione consentirà alla rete virtuale con peering di ricevere traffico dalle reti virtuali con peering a "vnet-1". Ad esempio, se vnet-2 ha un'appliance virtuale di rete che riceve traffico dall'esterno di vnet-2 che inoltra a vnet-1, è possibile selezionare questa impostazione per consentire al traffico di raggiungere vnet-1 da vnet-2. L'abilitazione di questa funzionalità consente il traffico inoltrato attraverso il peering, tuttavia non crea route definite dall'utente né appliance virtuali di rete. Le route definite dall'utente e le appliance virtuali di rete vengono create separatamente.Consentire al gateway o al server di route nella rete virtuale con peering di inoltrare il traffico a 'vnet-1' Questa opzione non è selezionata per impostazione predefinita.

- L'abilitazione di questa impostazione consentirà a "vnet-1" di ricevere traffico dal gateway o dal server di route delle reti virtuali con peering. Per abilitare questa opzione, la rete virtuale con peering deve contenere un gateway o un server di route.Abilitare la rete virtuale con peering per l'uso del gateway remoto o del server di route "vnet-1" Questa opzione non è selezionata per impostazione predefinita.

- Questa opzione può essere abilitata solo se "vnet-1" ha un gateway remoto o un server di route e "vnet-1" abilita "Consenti al gateway in 'vnet-1' di inoltrare il traffico alla rete virtuale con peering". Questa opzione può essere abilitata solo in uno dei peering delle reti virtuali con peering.

È anche possibile selezionare questa opzione, se si vuole che questa rete virtuale usi il server di route remoto per scambiare le route, vedere Server di route Azure.

NOTA: non è possibile usare i gateway remoti se nella rete virtuale è già stato configurato un gateway. Per altre informazioni sull'uso del transito tramite gateway, vedere Configurare un Gateway VPN per il transito nel peering di rete virtuale.Riepilogo della rete virtuale locale Nome del collegamento di peering Nome del peering dalla rete virtuale remota. Il nome deve essere univoco all'interno della rete virtuale. Impostazioni di peering di rete virtuale locale Consentire a "vnet-1" di accedere alla rete virtuale con peering Per impostazione predefinita, questa opzione è selezionata.

- Selezionare questa opzione per consentire il traffico da "vnet-1" alla rete virtuale con peering. Questa impostazione consente la comunicazione tra hub e spoke nella topologia di rete hub-spoke e consente a una macchina virtuale in "vnet-1" di comunicare con una macchina virtuale nella rete virtuale con peering.Consentire a "vnet-1" di ricevere traffico inoltrato dalla rete virtuale con peering Questa opzione non è selezionata per impostazione predefinita.

- L'abilitazione di questa opzione consentirà a "vnet-1" di ricevere traffico dalle reti virtuali con peering alla rete virtuale con peering. Ad esempio, se vnet-2 ha un'appliance virtuale di rete che riceve traffico dall'esterno di vnet-2 che viene inoltrato a vnet-1, è possibile selezionare questa impostazione per consentire al traffico di raggiungere vnet-1 da vnet-2. L'abilitazione di questa funzionalità consente il traffico inoltrato attraverso il peering, tuttavia non crea route definite dall'utente né appliance virtuali di rete. Le route definite dall'utente e le appliance virtuali di rete vengono create separatamente.Consentire al gateway o al server di route in "vnet-1" di inoltrare il traffico alla rete virtuale con peering Questa opzione non è selezionata per impostazione predefinita.

- L'abilitazione di questa impostazione consentirà alla rete virtuale con peering di ricevere traffico dal gateway o dal server di route "vnet-1". Per abilitare questa opzione, "vnet-1" deve contenere un gateway o un server di route.Abilitare "vnet-1" per usare il gateway remoto o il server di route con peering Questa opzione non è selezionata per impostazione predefinita.

- Questa opzione può essere abilitata solo se la rete virtuale con peering ha un gateway remoto o un server di route e la rete virtuale con peering abilita "Consenti al gateway nella rete virtuale con peering di inoltrare il traffico a "vnet-1". Questa opzione può essere abilitata solo in uno dei peering "vnet-1".

Nota

Se si usa un gateway di rete virtuale per inviare il traffico locale in modo transitivo a una rete virtuale con peering, l'intervallo ip della rete virtuale con peering per il dispositivo VPN locale deve essere impostato sul traffico "interessante". Potrebbe essere necessario aggiungere tutti gli indirizzi CIDR della rete virtuale di Azure alla configurazione del tunnel VPN IPSec da sito 2 nel dispositivo VPN locale. Gli indirizzi CIDR includono risorse come hub, spoke e pool di indirizzi IP da punto 2. In caso contrario, le risorse locali non saranno in grado di comunicare con le risorse nella rete virtuale con peering. Il traffico interessante viene comunicato tramite le associazioni di sicurezza della fase 2. L'associazione di sicurezza crea un tunnel VPN dedicato per ogni subnet specificata. Il livello Gateway VPN locale e di Azure deve supportare lo stesso numero di tunnel VPN da sito a 2 sito e subnet di rete virtuale di Azure. In caso contrario, le risorse locali non saranno in grado di comunicare con le risorse nella rete virtuale con peering. Per istruzioni su come creare associazioni di sicurezza della fase 2 per ogni subnet di rete virtuale di Azure specificata, vedere la documentazione della VPN locale.

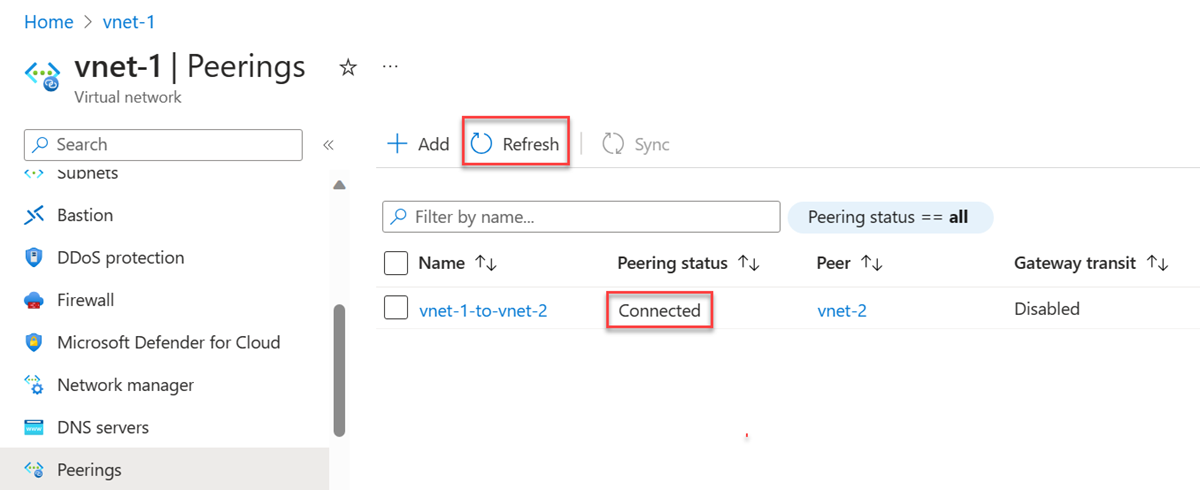

Selezionare il pulsante Aggiorna dopo alcuni secondi e lo stato del peering cambierà da In aggiornamento a Connesso.

Per istruzioni dettagliate sull'implementazione di peering tra reti virtuali in sottoscrizioni e modelli di distribuzione diversi, vedere Passaggi successivi.

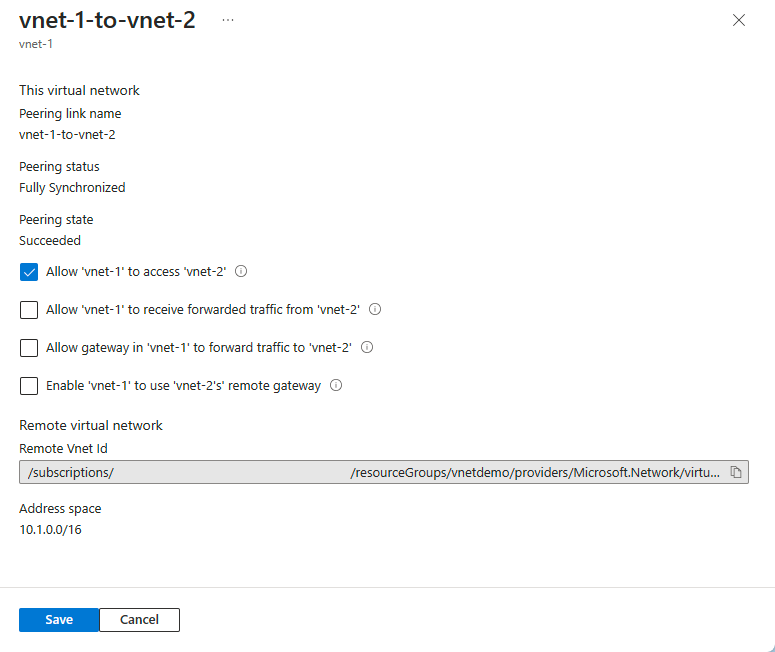

Visualizzare o modificare le impostazioni dei peering

Prima di modificare un peering, acquisire familiarità con i requisiti e i vincoli e con le autorizzazioni necessarie.

Nella casella di ricerca, nella parte superiore del portale di Azure, immettere Reti virtuali. Selezionare Reti virtuali nei risultati della ricerca.

Selezionare la rete virtuale che si vuole visualizzare o modificare le impostazioni di peering in Reti virtuali.

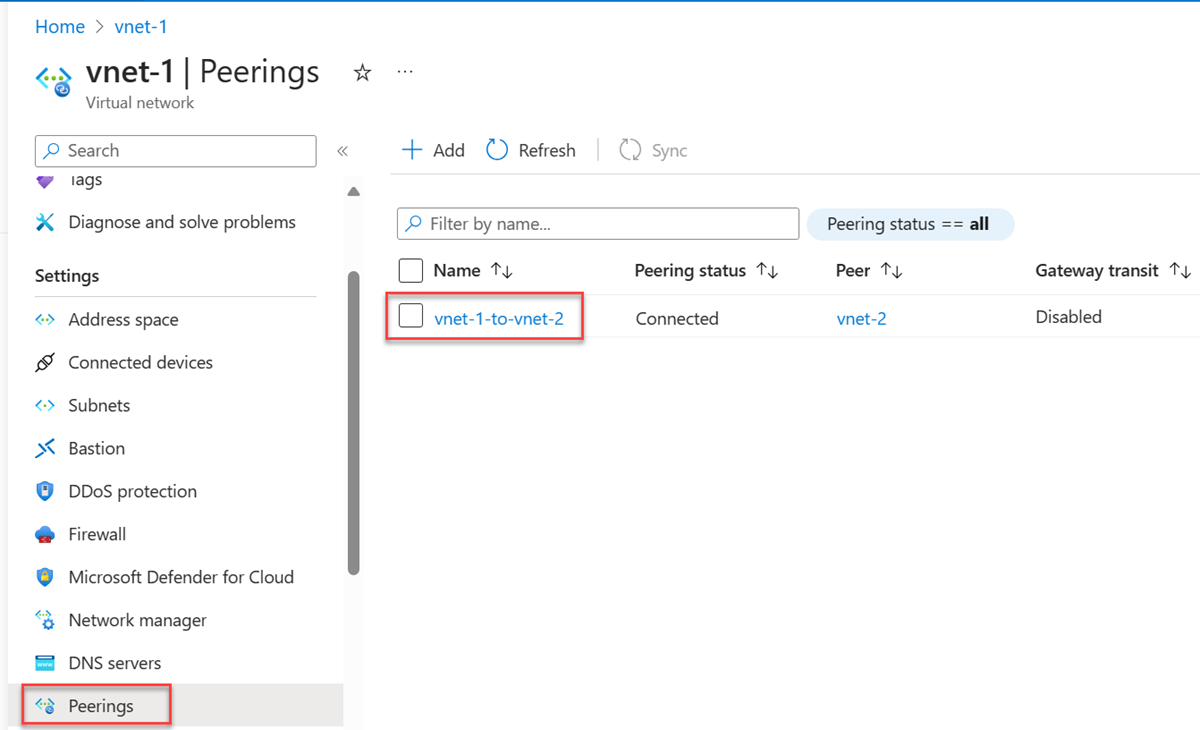

Selezionare Peering in Impostazioni e quindi selezionare il peering per cui si desidera visualizzare o modificare le impostazioni.

Modificare l'impostazione appropriata. Per informazioni sulle opzioni per ogni impostazione, vedere il passaggio 4 in Creare un peering. Selezionare quindi Salva per completare le modifiche alla configurazione.

Eliminare un peering

Prima di eliminare un peering, acquisire familiarità con requisiti e vincoli e con le autorizzazioni necessarie.

Quando viene eliminato un peering tra due reti virtuali, il traffico non può più fluire tra le reti virtuali. Se si vuole che le reti virtuali comunichino a volte, ma non sempre, anziché eliminare un peering, deselezionare l'impostazione Consenti traffico alla rete virtuale remota se si vuole bloccare il traffico verso la rete virtuale remota. Disabilitare e abilitare l'accesso alla rete può risultare più facile che eliminare e ricreare i peering.

Nella casella di ricerca, nella parte superiore del portale di Azure, immettere Reti virtuali. Selezionare Reti virtuali nei risultati della ricerca.

Selezionare la rete virtuale che si vuole visualizzare o modificare le impostazioni di peering in Reti virtuali.

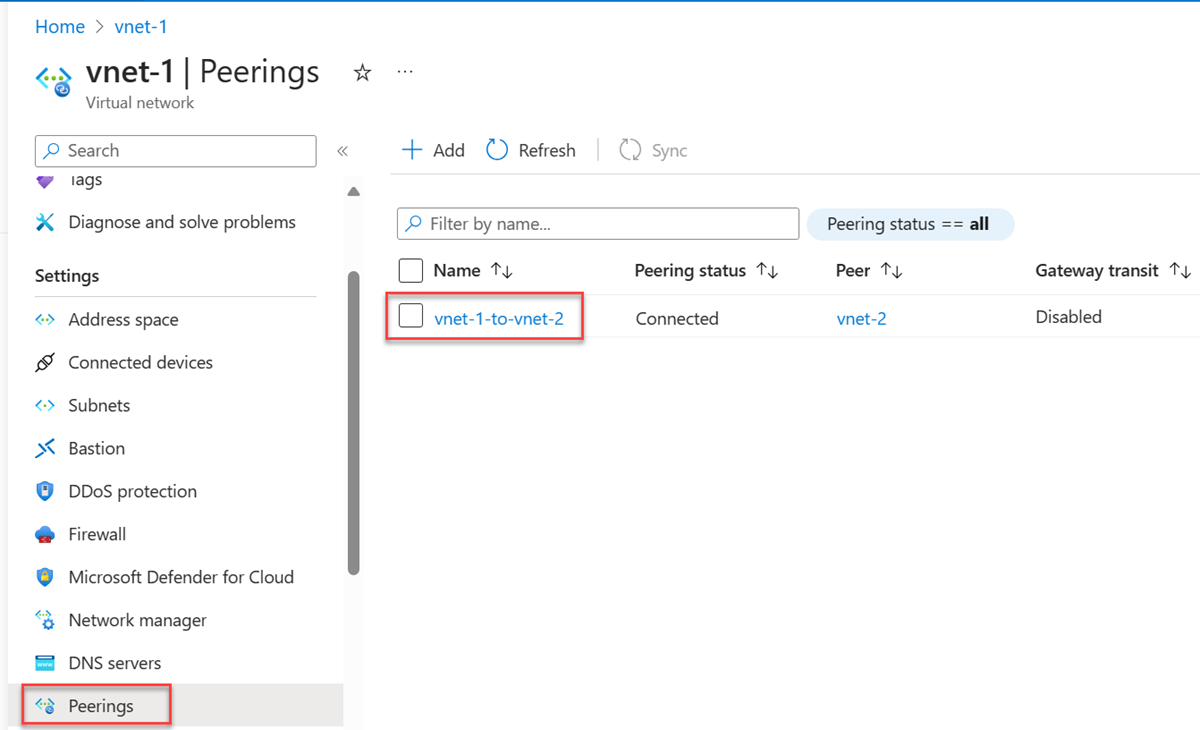

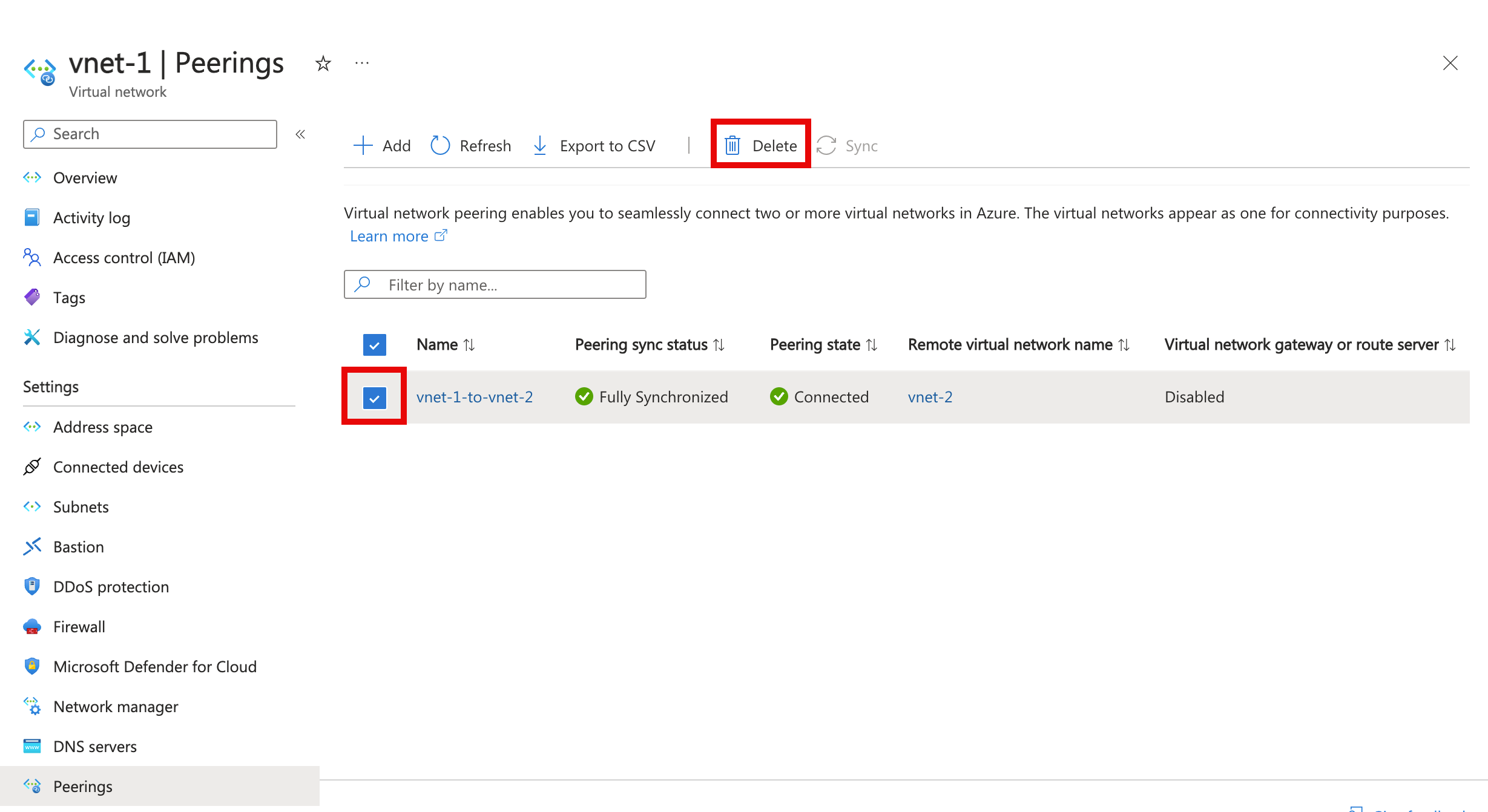

Selezionare Peering, in Impostazioni.

Selezionare la casella accanto al peering che si vuole eliminare, quindi selezionare Elimina.

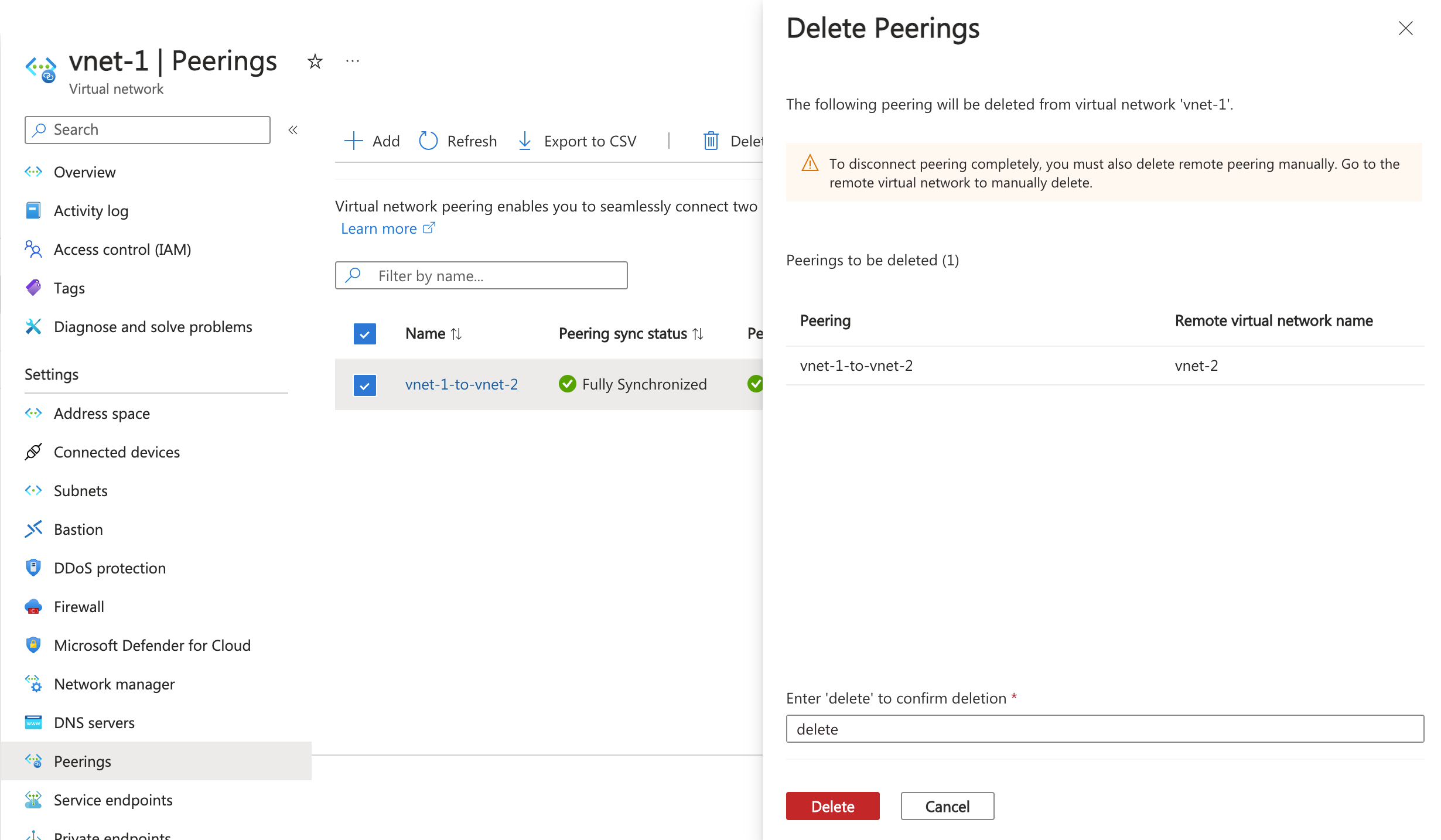

In Elimina peering, immettere elimina nella casella di conferma e quindi selezionare Elimina.

Nota

Quando si elimina un peering di reti virtuali da una rete virtuale, verrà eliminato anche il peering dalla rete virtuale remota.

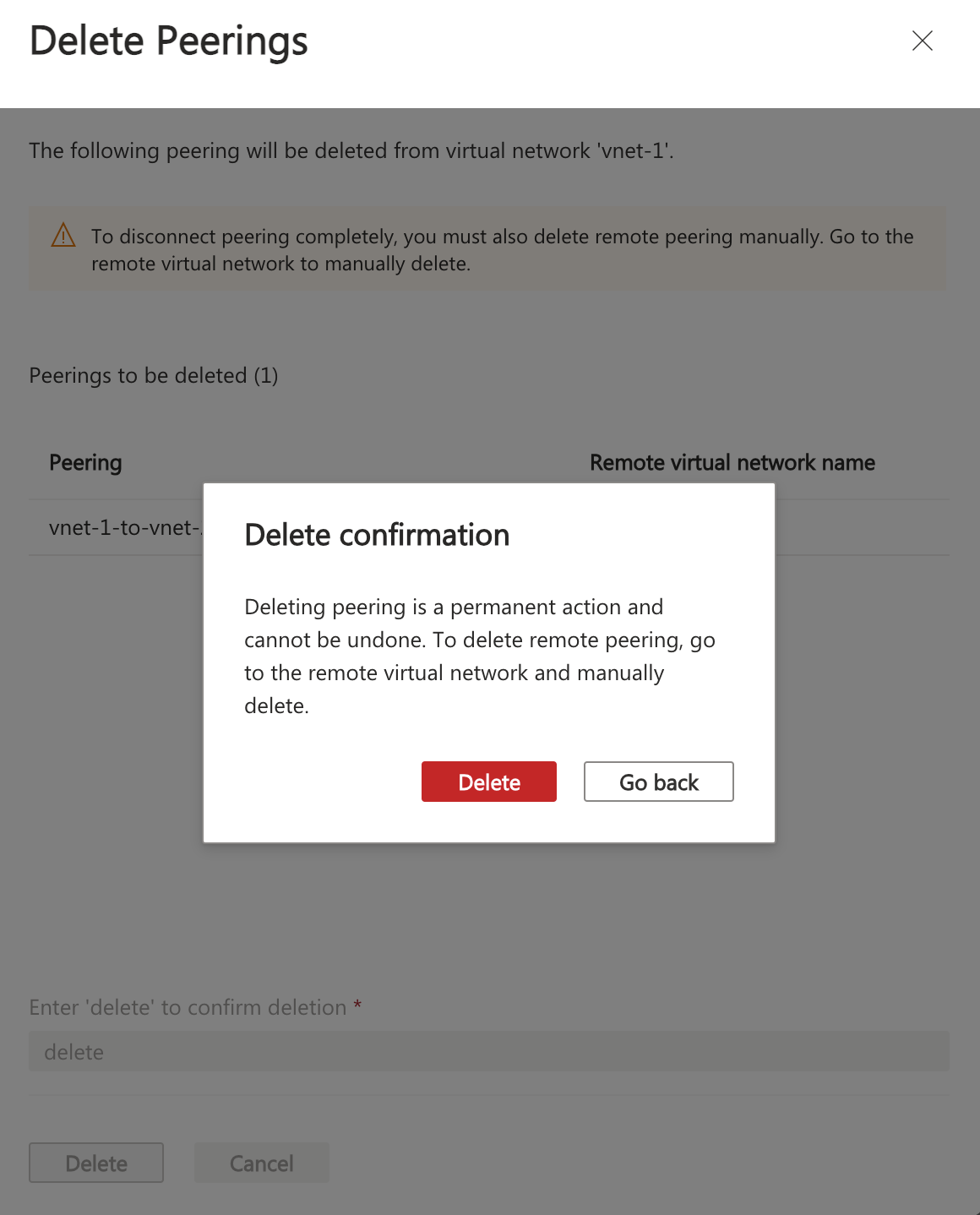

Selezionare Elimina per confermare l'eliminazione in Conferma eliminazione.

Requisiti e vincoli

È possibile eseguire il peering di reti virtuali nella stessa area o in aree differenti. Il peering di reti virtuali in aree diverse è detto anche peering di reti virtuali globale.

Quando si crea un peering globale, le reti virtuali di cui viene eseguito il peering possono trovarsi in qualsiasi area di cloud pubblico di Azure o area di cloud cinese o nelle aree di cloud di enti pubblici. Non è possibile eseguire il peering tra cloud. Ad esempio, non è possibile eseguire il peering di una rete virtuale nel cloud pubblico di Azure a una rete virtuale in Microsoft Azure gestita dal cloud 21Vianet.

Quando fa parte di un peering, non è possibile spostare una rete virtuale. Se è necessario spostare una rete virtuale in un gruppo di risorse o una sottoscrizione differente, è necessario eliminare il peering, spostare la rete virtuale e quindi ricreare il peering.

Le risorse in una rete virtuale non possono comunicare con l'indirizzo IP front-end di bilanciamento del carico base (interno o pubblico) in una rete virtuale con peering globale. Il supporto per Load Balancer Basic è disponibile solo all'interno della stessa area. Il supporto per il servizio di bilanciamento del carico standard esiste sia per il peering di reti virtuali che per il peering di reti virtuali globale. Alcuni servizi che usano un servizio di bilanciamento del carico di base non funzionano tramite il peering di reti virtuali globale. Per altre informazioni, vedere Vincoli correlati al peering di reti virtuali globale e ai servizidi bilanciamento del carico.

È possibile usare gateway remoti o consentire il transito del gateway in reti virtuali con peering globale e reti virtuali con peering locale.

Le reti virtuali possono trovarsi in sottoscrizioni uguali o diverse. Quando il peering delle reti virtuali viene eseguito in sottoscrizioni diverse, entrambe le sottoscrizioni possono essere associate allo stesso tenant di Microsoft Entra o a uno diverso. Se non si ha già un tenant di ACTIVE Directory, è possibile crearne uno.

Le reti virtuali di cui si esegue il peering non devono avere spazi di indirizzi IP sovrapposti.

È possibile eseguire il peering di due reti virtuali distribuite tramite Resource Manager o di una rete virtuale distribuita tramite Resource Manager con una rete virtuale distribuita tramite il modello di distribuzione classica. Non è possibile eseguire il peering di due reti virtuali create con il modello di distribuzione classico. Se non si ha familiarità con i modelli di distribuzione di Azure, vedere l'articolo Informazioni sui modelli di distribuzione di Azure. È possibile usare un gateway VPN per collegare due reti virtuali create tramite il modello di distribuzione classica.

Quando si esegue il peering di due reti virtuali create tramite Resource Manager, deve essere configurato un peering per ogni rete virtuale nel peering. Viene visualizzato uno dei seguenti tipi di stato del peering:

Avviato: quando si crea il primo peering, lo stato è Avviato.

Connesso: quando si crea il secondo peering, lo stato del peering diventa Connesso per entrambi i peering. Il peering non è stabilito correttamente finché lo stato del peering per entrambe le reti virtuali è Connesso.

Quando si esegue il peering di una rete virtuale creata tramite Resource Manager con una rete virtuale creata tramite il modello di distribuzione classica, si configura solo un peering per la rete virtuale distribuita tramite Resource Manager. Non è possibile configurare il peering per una rete virtuale (versione classica) o tra due reti virtuali distribuite tramite il modello di distribuzione classica. Quando si crea il peering dalla rete virtuale (Resource Manager) alla rete virtuale (versione classica), lo stato del peering è Aggiornamento e dopo poco diventa Connesso.

Un peering viene stabilito tra due reti virtuali. I peering da soli non sono transitivi. Se si creano peering tra:

VirtualNetwork1 e VirtualNetwork2

VirtualNetwork2 e VirtualNetwork3

Non vengono stabilite connessioni tra la VirtualNetwork1 e la VirtualNetwork3 tramite la VirtualNetwork2. Se si vuole che VirtualNetwork1 e VirtualNetwork3 comunichino direttamente, è necessario creare un peering esplicito tra VirtualNetwork1 e VirtualNetwork3 oppure passare attraverso un'appliance virtuale di rete nella rete hub. Per altre informazioni, vedere Topologia di rete hub-spoke in Azure.

Non è possibile risolvere i nomi nelle reti virtuali con peering usando la risoluzione dei nomi di Azure predefinita. Per risolvere i nomi in altre reti virtuali, è necessario usare DNS privato di Azure privati o un server DNS personalizzato. Per informazioni su come configurare il server DNS, vedere Risoluzione dei nomi usando il server DNS.

Le risorse in reti virtuali con peering nella stessa area possono comunicare tra loro con la stessa latenza che userebbero se fossero nella stessa rete virtuale. La velocità effettiva della rete si basa sulla larghezza di banda consentita per la macchina virtuale proporzionalmente alle relative dimensioni, Non ci sono altre restrizioni alla larghezza di banda consentita nel peering. Ogni dimensione di macchina virtuale presenta una specifica larghezza di banda di rete massima. Per altre informazioni sulla larghezza di banda di rete massima per le diverse dimensioni delle macchine virtuali, vedere Dimensioni delle macchine virtuali in Azure.

È possibile eseguire il peering di una rete virtuale a un'altra rete virtuale e anche connettere una rete virtuale a un'altra con un gateway di rete virtuale di Azure. Quando le reti virtuali vengono connesse sia tramite il peering che tramite un gateway, il traffico tra le reti virtuali segue la configurazione del peering invece che il gateway.

Per assicurarsi che venga effettuato il download delle nuove route nel client, scaricare di nuovo i client VPN da punto a sito dopo la configurazione del peering della rete virtuale.

È previsto un importo minimo per il traffico in ingresso e in uscita che usa un peering di rete virtuale. Per ulteriori informazioni, vedere la pagina dei prezzi.

I gateway applicazione che non dispongono dell'isolamento di rete abilitato non consentono l'invio del traffico tra reti virtuali con peering quando l'opzione Consenti traffico alla rete virtuale remota è disabilitata.

Autorizzazioni

L'account usato per il peering della rete virtuale deve essere assegnato ai ruoli seguenti:

Collaboratore Rete: per una rete virtuale distribuita tramite Resource Manager.

Collaboratore rete classico: per una rete virtuale distribuita tramite il modello di distribuzione classica.

Se l'account non è assegnato a uno dei ruoli precedenti, deve essere assegnato a un ruolo personalizzato al quale vengono assegnate le azioni richieste indicate nella tabella seguente:

| Azione | Nome |

|---|---|

| Microsoft.Network/virtualNetworks/virtualNetworkPeerings/write | Necessaria per creare un peering dalla rete virtuale A alla rete virtuale B. La rete virtuale A deve essere una rete virtuale (Resource Manager) |

| Microsoft.Network/virtualNetworks/peer/action | Necessaria per creare un peering dalla rete virtuale B (Resource Manager) alla rete virtuale A |

| Microsoft.ClassicNetwork/virtualNetworks/peer/action | Necessaria per creare un peering dalla rete virtuale B (classica) alla rete virtuale A |

| Microsoft.Network/virtualNetworks/virtualNetworkPeerings/read | Leggere un peering di rete virtuale |

| Microsoft.Network/virtualNetworks/virtualNetworkPeerings/delete | Eliminare un peering di rete virtuale |

Passaggi successivi

Un peering di reti virtuali può essere generato tra reti virtuali create tramite modelli di distribuzione uguali o diversi esistenti in sottoscrizioni uguali o diverse. Completare un'esercitazione per uno degli scenari seguenti:

Modello di distribuzione di Azure Subscription Entrambi con Resource Manager Uguale Diversa Uno con Resource Manager, uno con una distribuzione classica Uguale Diversa Altre informazioni su come creare una Topologia di rete hub-spoke

Creare un peering di rete virtuale usando gli script di esempio di PowerShell o dell'interfaccia della riga di comando di Azure oppure i modelli di Resource Manager

Creare e assegnare definizioni di Criteri di Azure per le reti virtuali