Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Come soluzione HCM principale, Workday contiene alcune delle informazioni più sensibili dell'organizzazione, ad esempio i dati personali dei dipendenti, i contratti, i dettagli del fornitore e altro ancora. Per impedire l'esposizione di questi dati è necessario un monitoraggio continuo per impedire a tutti gli attori malintenzionati o agli addetti ai lavori non consapevoli della sicurezza di esfiltrare le informazioni sensibili.

La connessione di Workday a Defender for Cloud Apps offre informazioni dettagliate migliorate sulle attività degli utenti e fornisce il rilevamento delle minacce per comportamenti anomali.

Minacce principali

- Account compromessi e minacce Insider

- Perdita di dati

- Insufficiente consapevolezza della sicurezza

- Bring Your Own Device (BYOD) non gestito

Come Defender for Cloud Apps aiuta a proteggere l'ambiente

- Rilevare minacce cloud, account compromessi e insider dannosi

- Usare gli audit trail delle attività per indagini giudiziarie

Controllare Workday con criteri e modelli di criteri predefiniti

È possibile usare i modelli di criteri predefiniti seguenti per rilevare e inviare notifiche sulle potenziali minacce:

| Tipo | Nome |

|---|---|

| Criteri di rilevamento anomalie predefiniti |

Attività da indirizzi IP anonimi Attività da Paesi poco frequenti Attività da indirizzi IP sospetti Viaggio impossibile |

| Modello di criteri attività | Accesso da un indirizzo IP rischioso |

Per altre informazioni sulla creazione di criteri, vedere Creare un criterio.

Automatizzare i controlli di governance

Attualmente non sono disponibili controlli di governance per Workday. Se si è interessati ad avere azioni di governance per questo connettore, è possibile aprire un ticket di supporto con i dettagli delle azioni desiderate.

Per altre informazioni sulla correzione delle minacce dalle app, vedere Governance delle app connesse.

Proteggere Workday in tempo reale

Esaminare le procedure consigliate per la protezione e la collaborazione con utenti esterni e il blocco e la protezione del download di dati sensibili in dispositivi non gestiti o rischiosi.

Connettere Workday a Microsoft Defender for Cloud Apps

Questa sezione fornisce istruzioni per la connessione di Microsoft Defender for Cloud Apps all'account Workday esistente usando l'API del connettore di app. Questa connessione offre visibilità e controllo sull'uso di Workday. Per informazioni su come Defender for Cloud Apps protegge Workday, vedere Proteggere Workday.

Guida introduttiva

Guardare il video introduttivo che illustra come configurare i prerequisiti ed eseguire i passaggi in Workday. Dopo aver completato i passaggi nel video, è possibile procedere con l'aggiunta del connettore Workday.

Nota

Il video non mostra il passaggio prerequisito per la configurazione del gruppo di sicurezza Configura: Configurazione tenant - Autorizzazione di sistema . Assicurarsi di configurarlo.

Prerequisiti

L'account Workday usato per la connessione a Defender for Cloud Apps deve essere un membro di un gruppo di sicurezza (nuovo o esistente). È consigliabile usare un utente del sistema di integrazione workday. Il gruppo di sicurezza deve avere le autorizzazioni seguenti selezionate per i criteri di sicurezza di dominio seguenti:

| Area funzionale | Criteri di sicurezza del dominio | Criteri di sicurezza del sottodominio | Autorizzazioni per report/attività | Autorizzazioni di integrazione |

|---|---|---|---|---|

| Sistema | Configura: Configurazione tenant - Generale | Configurazione: Configurazione tenant - Sicurezza | Visualizza | Get, Put |

| Sistema | Configura: Configurazione tenant - Generale | Configurazione: Configurazione tenant - Sistema | Visualizza | Nessuno |

| Sistema | Amministrazione della sicurezza | Visualizza | Get, Put | |

| Sistema | Controllo di sistema | Visualizza | Get | |

| Personale | Dati del ruolo di lavoro: personale | Dati del ruolo di lavoro: report del ruolo di lavoro pubblico | Visualizza | Get |

Nota

- L'account usato per configurare le autorizzazioni per il gruppo di sicurezza deve essere un amministratore di Workday.

- Per impostare le autorizzazioni, cercare "Criteri di sicurezza del dominio per l'area funzionale", quindi cercare ogni area funzionale ("Sistema"/"Personale") e concedere le autorizzazioni elencate nella tabella.

- Dopo aver impostato tutte le autorizzazioni, cercare "Attiva modifiche ai criteri di sicurezza in sospeso" e approvare le modifiche.

Per altre informazioni sulla configurazione di utenti di integrazione, gruppi di sicurezza e autorizzazioni di Workday, vedere i passaggi da 1 a 4 della guida Grant Integration o External Endpoint Access to Workday (accessibile con la documentazione di Workday/credenziali della community).

Come connettere Workday a Defender for Cloud Apps usando OAuth

Accedere a Workday con un account membro del gruppo di sicurezza indicato nei prerequisiti.

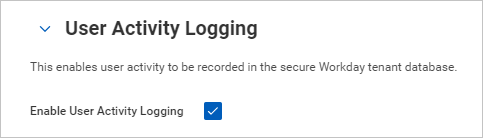

Cercare "Modifica configurazione tenant - sistema" e in Registrazione attività utente selezionare Abilita registrazione attività utente.

Cercare "Modifica configurazione tenant - sicurezza" e in Impostazioni di OAuth 2.0 selezionare Client OAuth 2.0 abilitati.

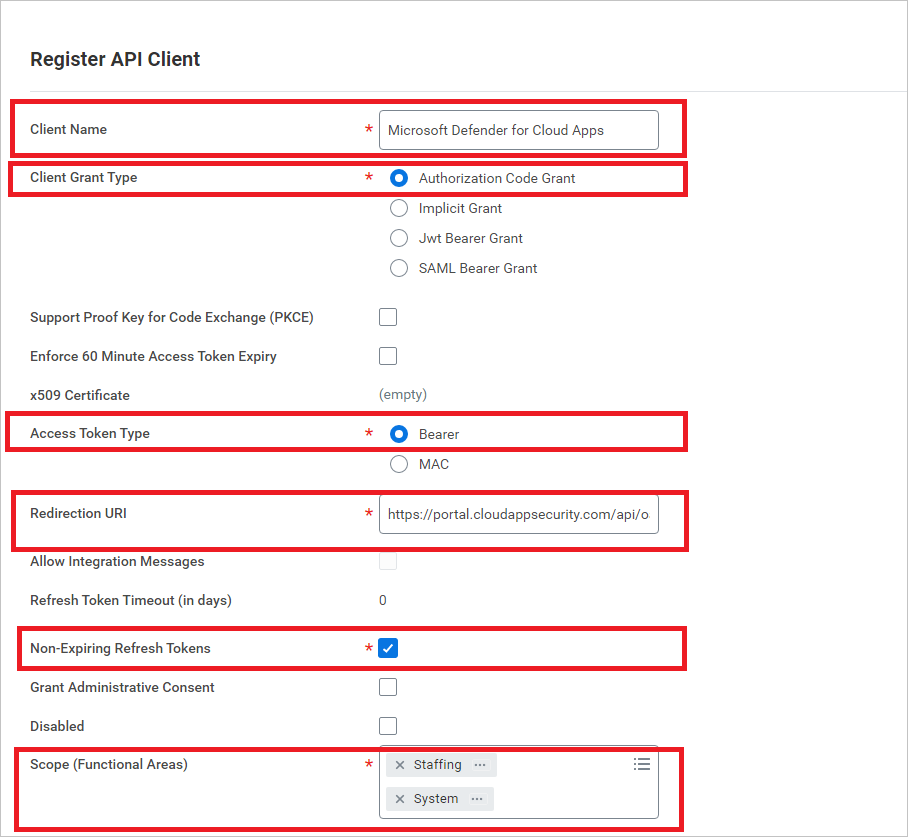

Cercare "Registra client API" e selezionare Registra client API - Attività.

Nella pagina Registra client API compilare le informazioni seguenti e quindi selezionare OK.

Nome del campo Valore Nome client Microsoft Defender for Cloud Apps Tipo di concessione client Concessione del codice di autorizzazione Tipo di token di accesso Portatore URI di reindirizzamento https://portal.cloudappsecurity.com/api/oauth/connect

Nota: per i clienti us government GCC High immettere il valore seguente:https://portal.cloudappsecurity.us/api/oauth/connectToken di aggiornamento non in scadenza Sì Ambito (aree funzionali) Personale e sistema

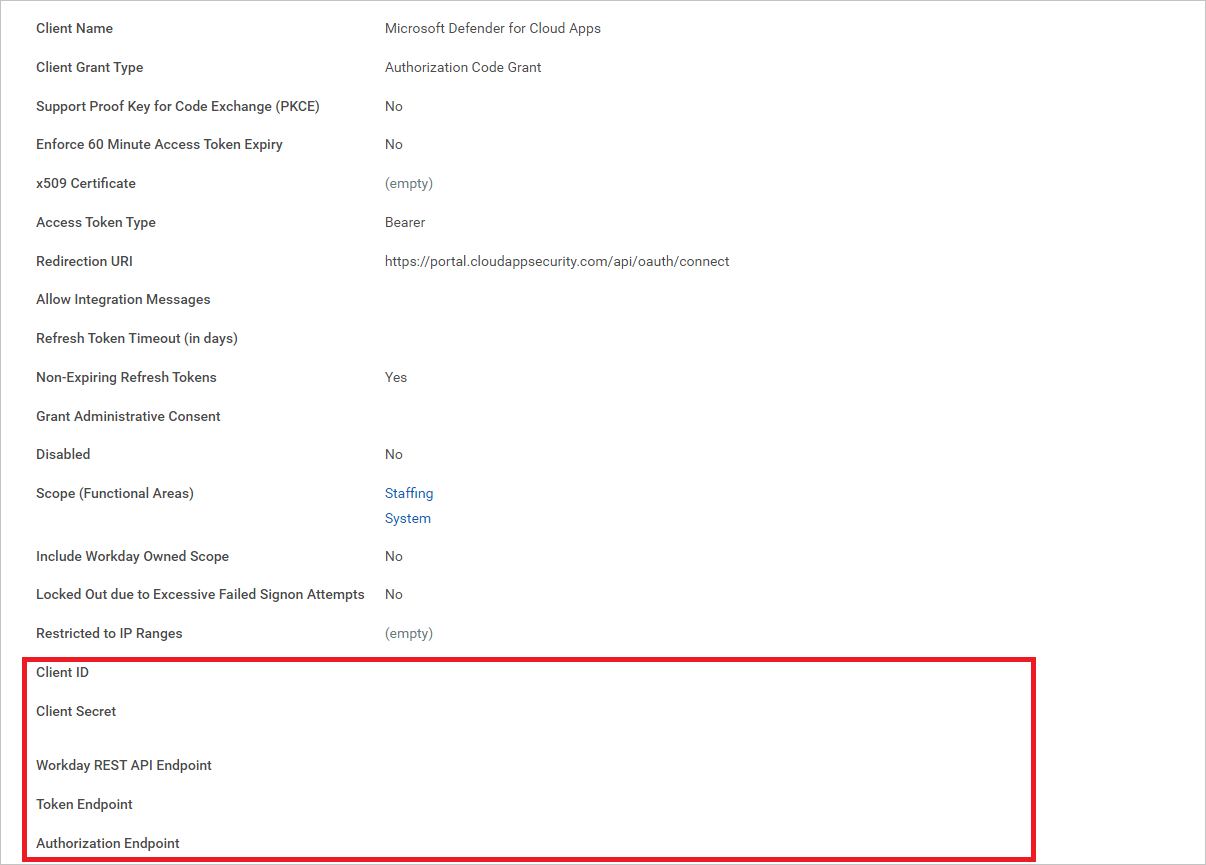

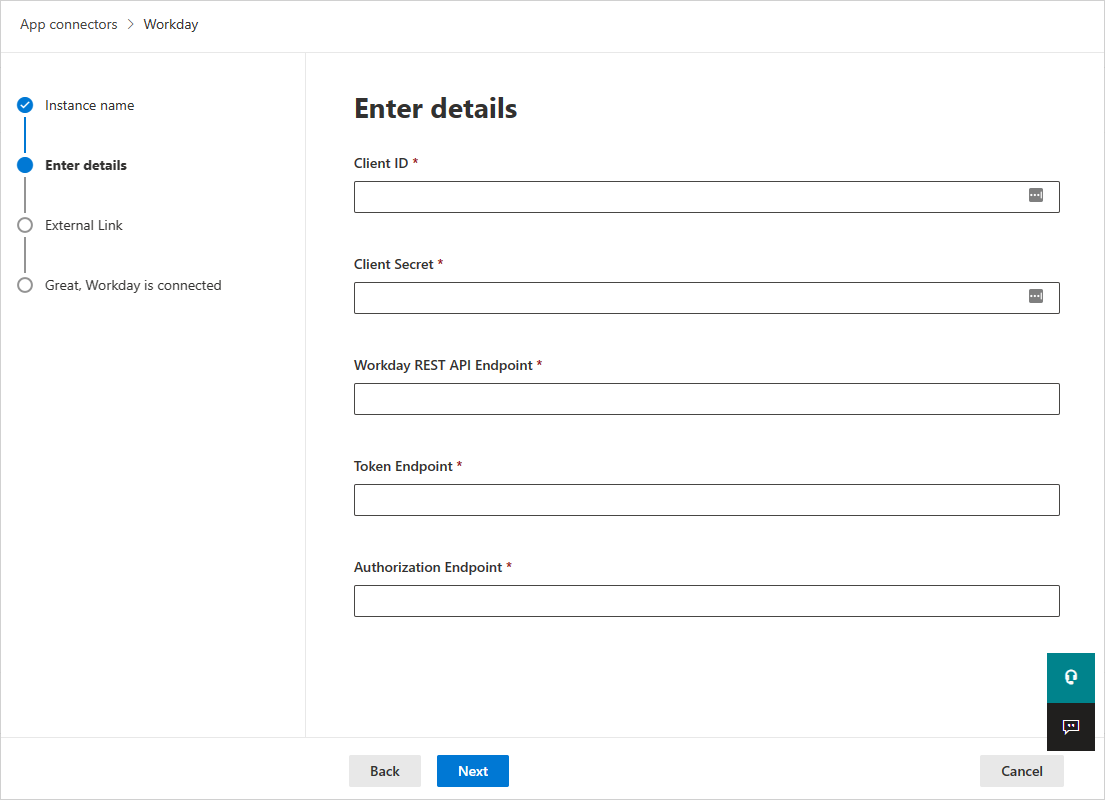

Dopo la registrazione, prendere nota dei parametri seguenti e quindi selezionare Fine.

- ID client

- Segreto client

- Workday REST API Endpoint

- Token Endpoint

- Endpoint di autorizzazione

Nota

Se l'account Workday è abilitato con SAML SSO, aggiungere il parametro 'redirect=n' della stringa di query all'endpoint di autorizzazione.

Se l'endpoint di autorizzazione ha già altri parametri della stringa di query, accodare '&redirect=n' alla fine dell'endpoint di autorizzazione. Se l'endpoint di autorizzazione non dispone di parametri di stringa di query, aggiungere '?redirect=n' alla fine dell'endpoint di autorizzazione.

Come connettersi Defender for Cloud Apps a Workday

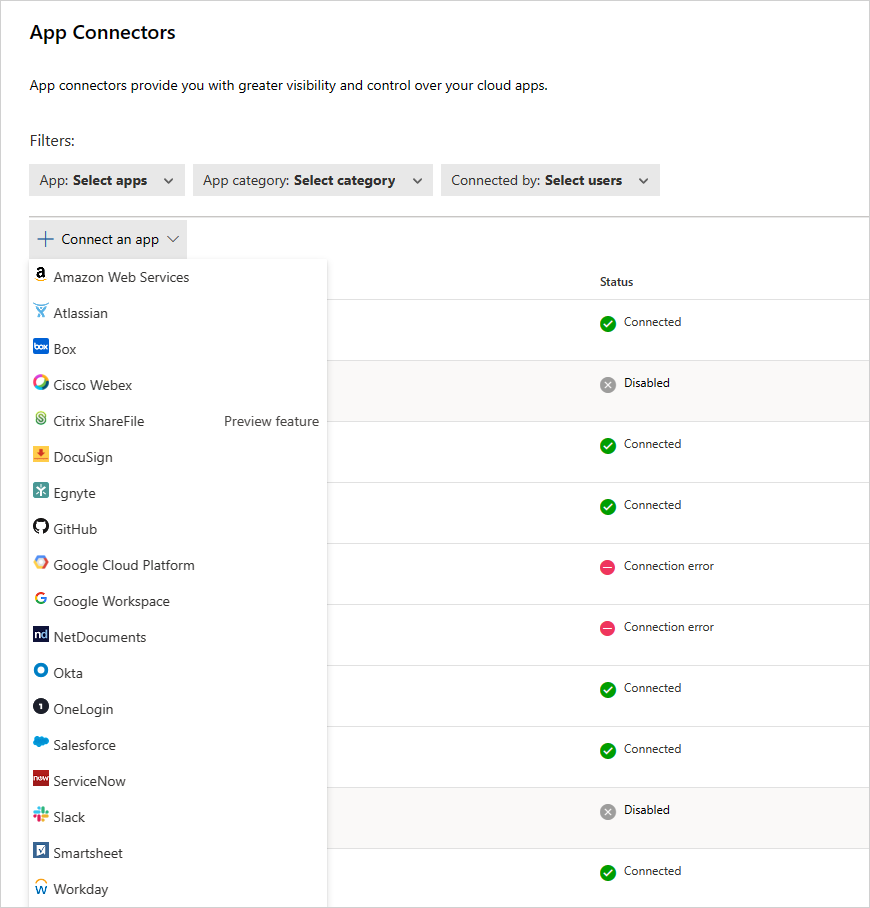

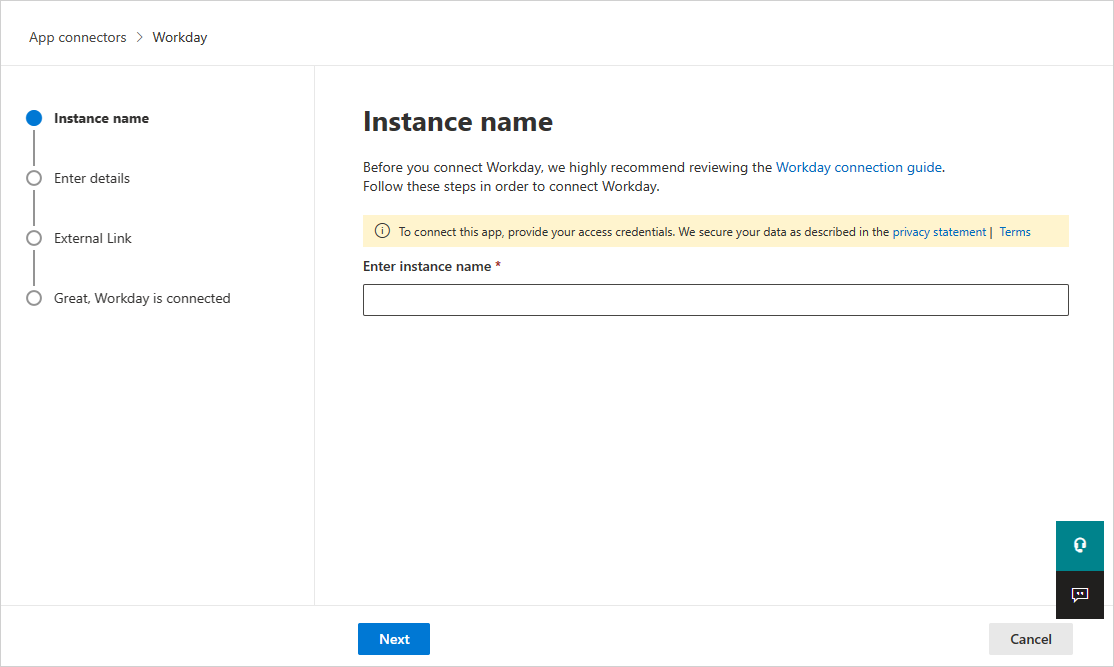

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Connettori app.

Nella pagina Connettori app selezionare +Connetti un'app e quindi Workday.

Nella schermata successiva assegnare un nome al connettore e quindi selezionare Avanti.

Nella pagina Immettere i dettagli compilare i dettagli con le informazioni annotate in precedenza e quindi selezionare Avanti.

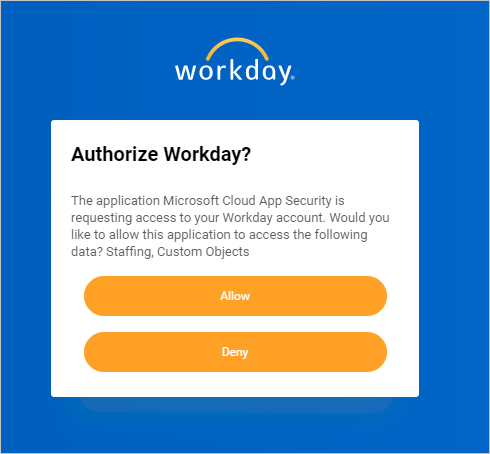

Nella pagina Collegamento esterno selezionare Connetti Workday.

In Workday viene visualizzato un popup che chiede se si vuole consentire Defender for Cloud Apps l'accesso all'account Workday. Per continuare, selezionare Consenti.

In Defender for Cloud Apps verrà visualizzato un messaggio che informa che Workday è stato connesso correttamente.

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Connettori app. Assicurarsi che lo stato del connettore app connesso sia Connesso.

Nota

Dopo aver connesso Workday, si riceveranno eventi per sette giorni prima della connessione.

Nota

Se ci si connette Defender for Cloud Apps a un account sandbox workday per il test, si noti che Workday aggiorna il proprio account sandbox ogni settimana, causando l'esito negativo della connessione Defender for Cloud Apps. È consigliabile riconnettere l'ambiente sandbox ogni settimana con Defender for Cloud Apps per continuare i test.

In caso di problemi di connessione dell'app, vedere Risoluzione dei problemi relativi ai connettori di app.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.