Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Defender for Cloud Apps offre opzioni di governance predefinite per i criteri, ad esempio sospendere un utente o rendere privato un file. Usando l'integrazione nativa con Microsoft Power Automate, è possibile usare un ampio ecosistema di connettori SaaS (Software as a Service) per creare flussi di lavoro per automatizzare i processi, inclusa la correzione.

Ad esempio, quando si rileva una possibile minaccia malware, è possibile usare i flussi di lavoro per avviare Microsoft Defender per endpoint azioni di correzione, ad esempio l'esecuzione di un'analisi antivirus o l'isolamento di un endpoint.

In questa esercitazione si apprenderà come configurare un'azione di governance dei criteri per usare un flusso di lavoro per eseguire un'analisi antivirus in un endpoint in cui un utente mostra segni di comportamento sospetto:

Nota

Questi flussi di lavoro sono rilevanti solo per i criteri che contengono attività utente. Ad esempio, non è possibile usare questi flussi di lavoro con i criteri di individuazione o OAuth.

Se non si ha un piano di Power Automate, iscriversi per ottenere un account di valutazione gratuito.

- È necessario disporre di un piano di Microsoft Power Automate valido

- È necessario disporre di un piano di Microsoft Defender per endpoint valido

- L'ambiente Power Automate deve essere Microsoft Entra ID sincronizzato, Defender per endpoint monitorato e aggiunto a un dominio

Nota

Se in precedenza è stato creato un flusso di lavoro usando un connettore Defender for Cloud Apps, Power Automate riutilizza automaticamente il token ed è possibile ignorare questo passaggio.

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

In Sistema scegliere Token API.

Selezionare +Aggiungi token per generare un nuovo token API.

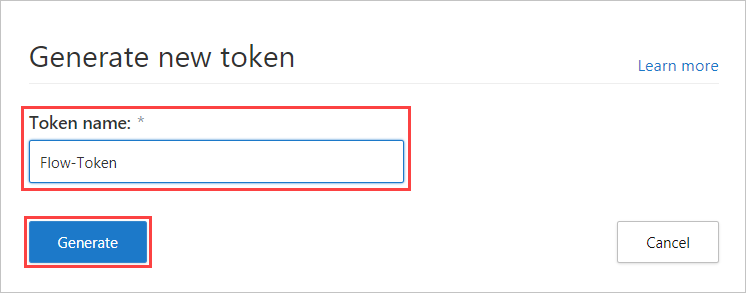

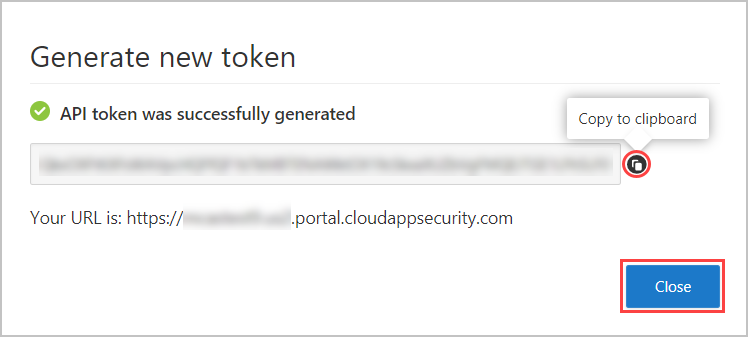

Nel popup Genera nuovo token immettere il nome del token , ad esempio "Flow-Token", e quindi selezionare Genera.

Dopo aver generato il token, selezionare l'icona di copia a destra del token generato e quindi selezionare Chiudi. Il token sarà necessario in un secondo momento.

Nota

Se in precedenza è stato creato un flusso usando un connettore Defender per endpoint, Power Automate riutilizza automaticamente il connettore ed è possibile ignorare il passaggio Accedi .

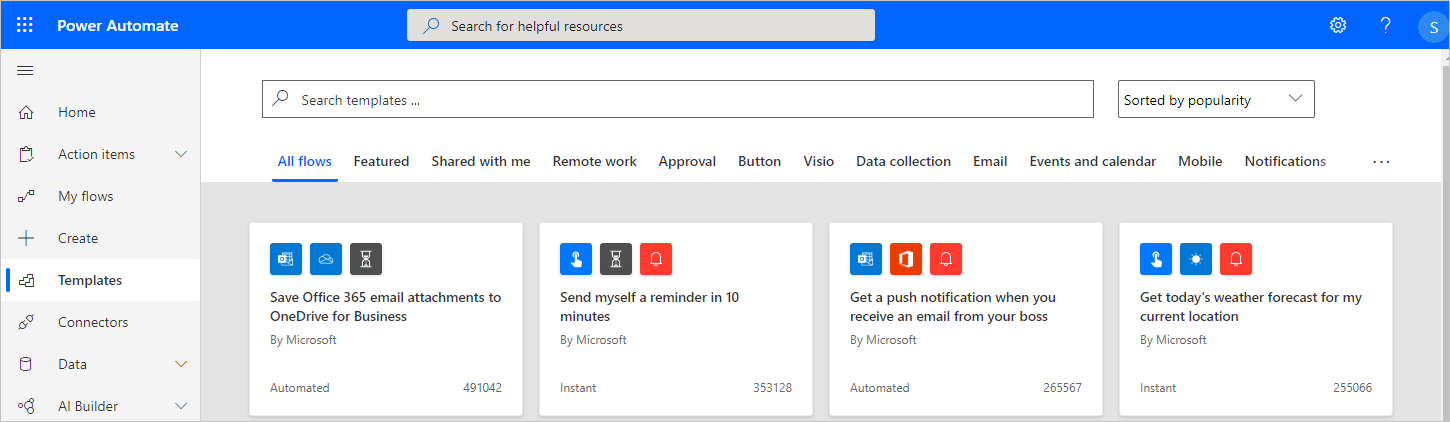

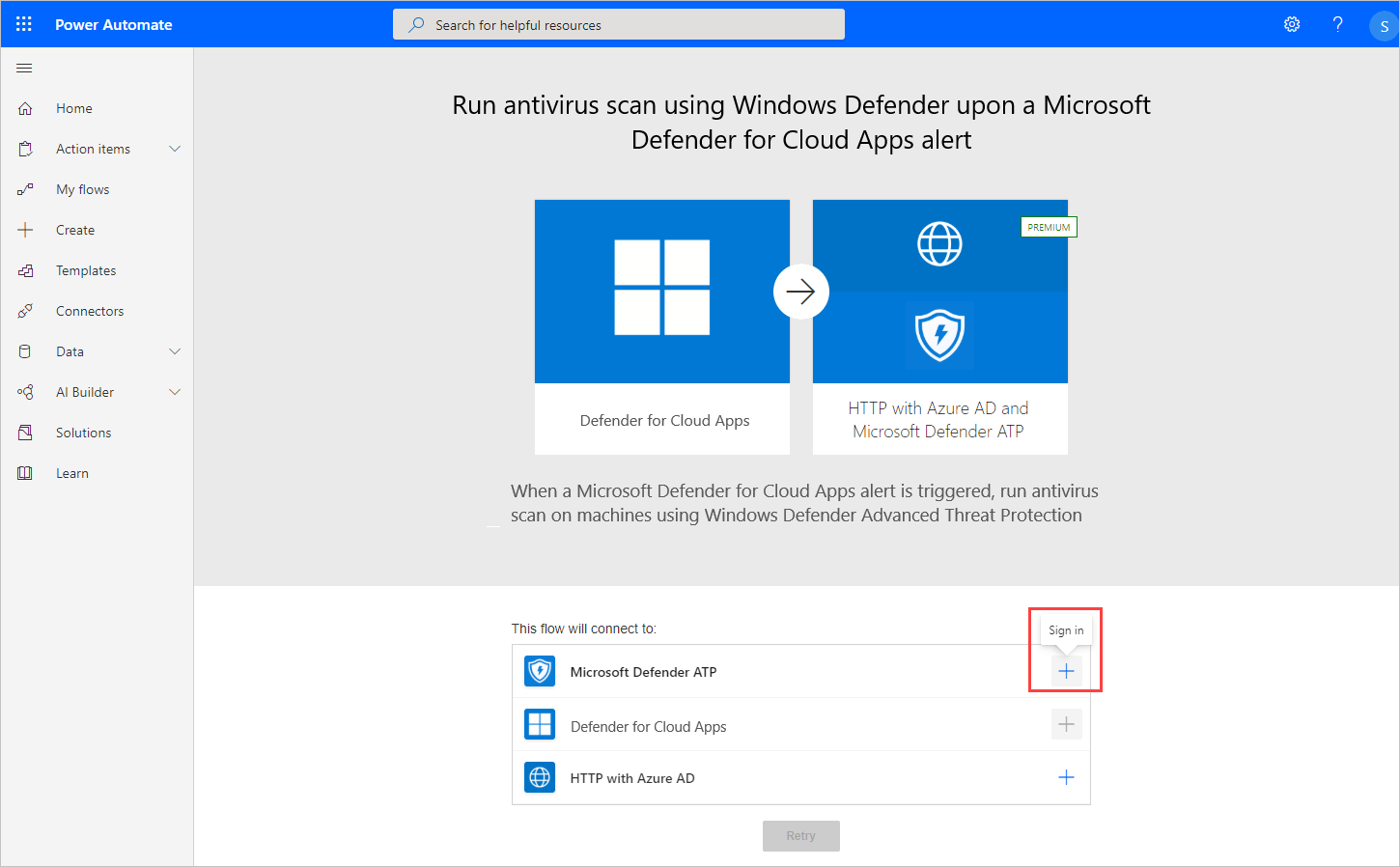

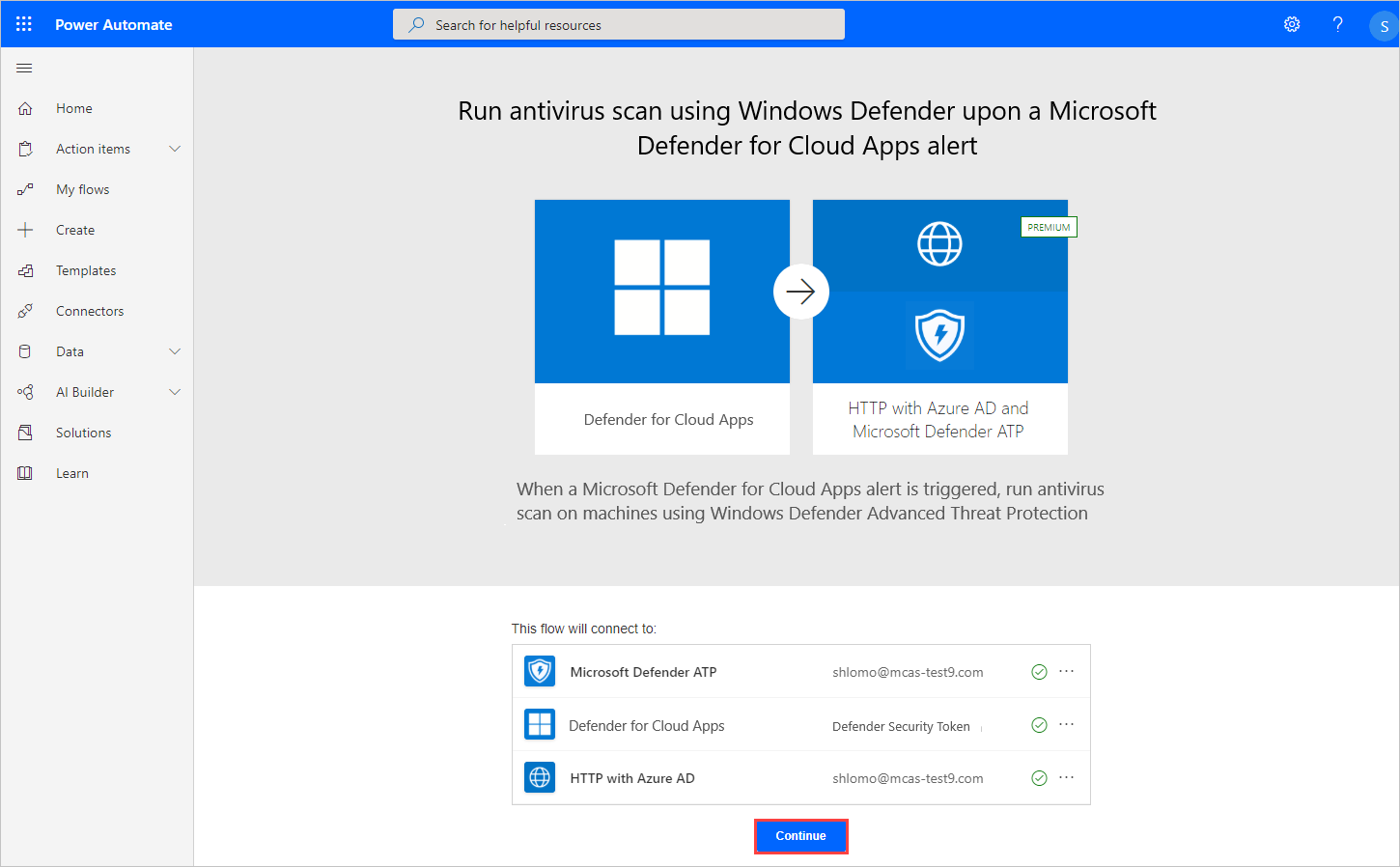

Passare al portale di Power Automate e selezionare Modelli.

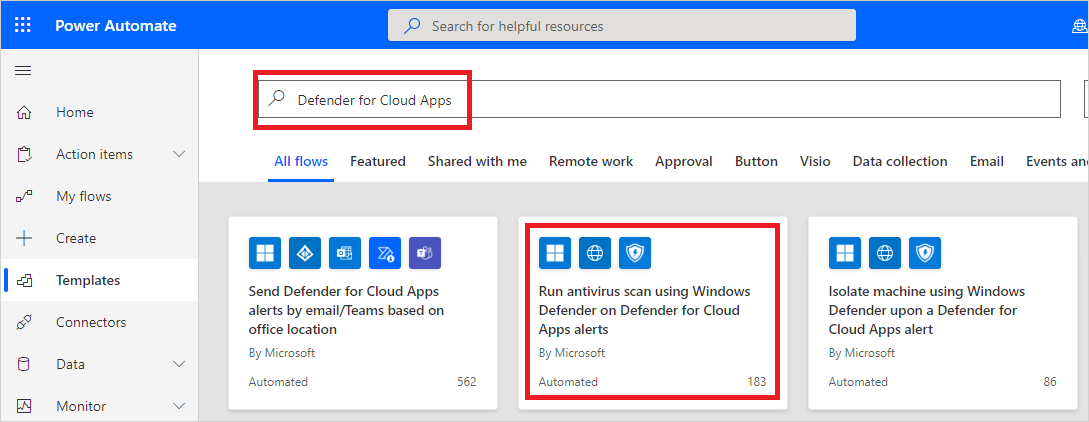

Cercare Defender for Cloud Apps e selezionare Esegui analisi antivirus con Windows Defender in Defender for Cloud Apps avvisi.

Nell'elenco delle app selezionare Accedi nella riga in cui viene visualizzato Microsoft Defender per endpoint connettore.

Nota

Se in precedenza è stato creato un flusso usando un connettore Microsoft Entra, Power Automate riutilizza automaticamente il token ed è possibile ignorare questo passaggio.

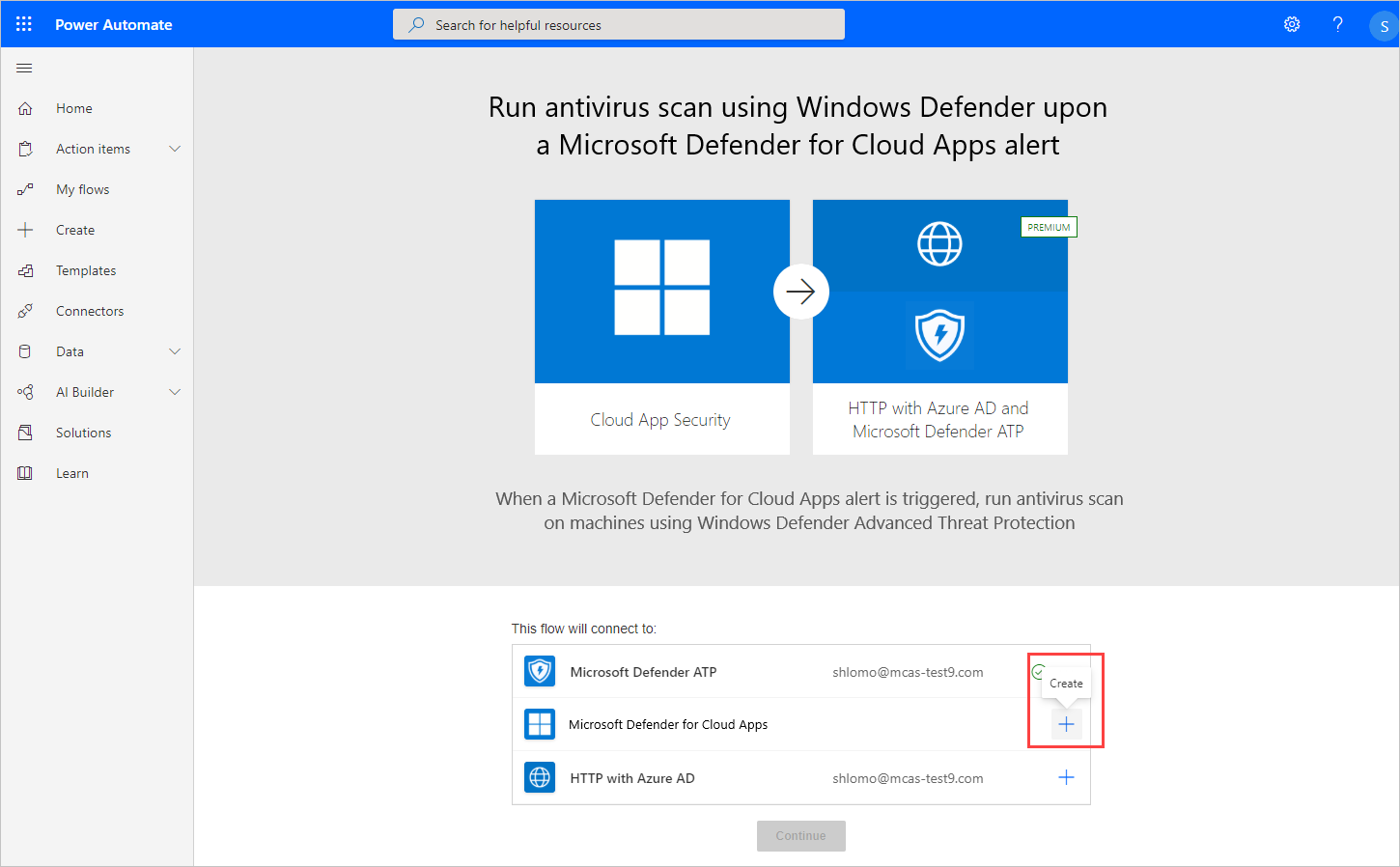

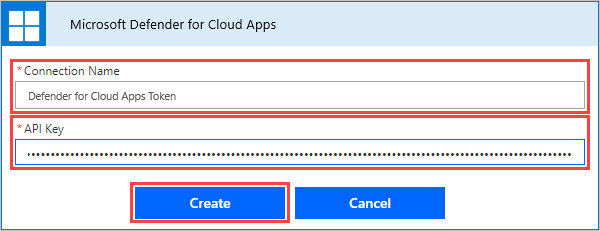

Nell'elenco delle app, nella riga in cui viene visualizzato Defender for Cloud Apps, selezionare Crea.

Nel popup Defender for Cloud Apps immettere il nome della connessione , ad esempio "token Defender for Cloud Apps", incollare il token API copiato e quindi selezionare Crea.

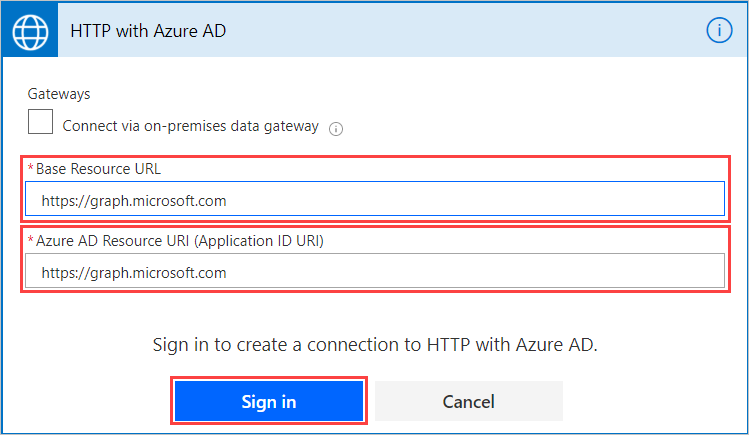

Nell'elenco delle app, nella riga in cui viene visualizzato HTTP con Azure AD , selezionare Accedi.

Nella finestra popup HTTP con Azure AD immettere sia i campi

https://graph.microsoft.comURL risorsa di base che URI risorsa di Azure AD, quindi selezionare Accedi e immettere le credenziali di amministratore da usare con il connettore HTTP con Azure AD.

Selezionare Continua.

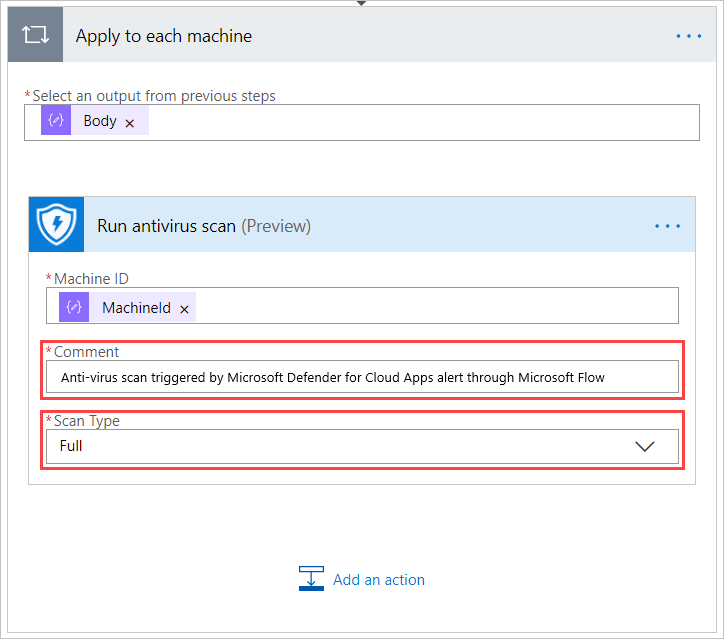

Una volta che tutti i connettitori sono stati connessi correttamente, nella pagina del flusso in Applica a ogni dispositivo modificare facoltativamente il tipo di commento e analisi e quindi selezionare Salva.

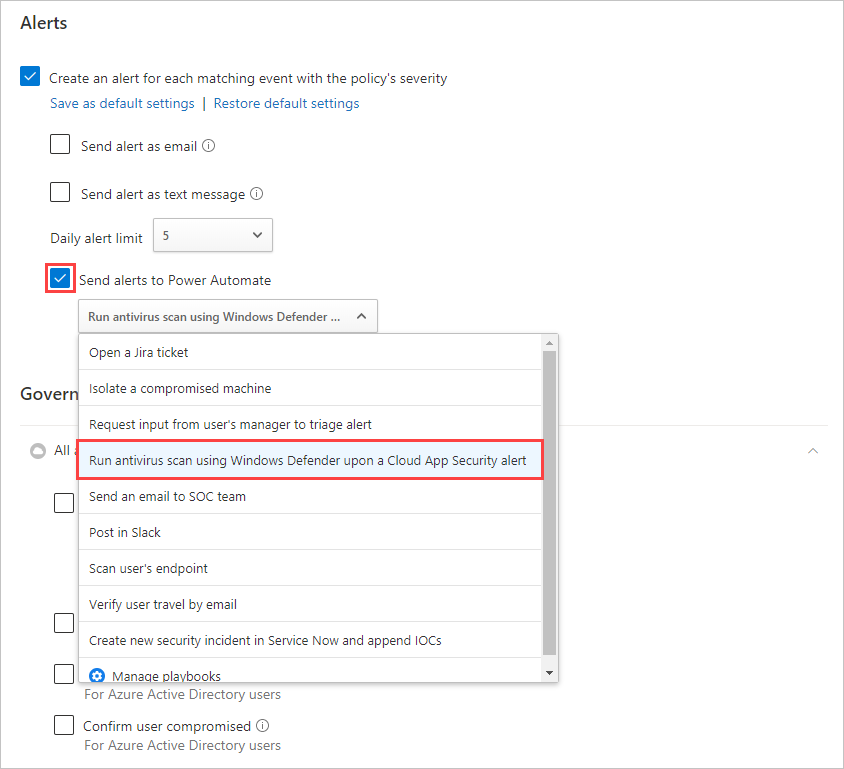

Nel portale di Microsoft Defender, in App cloud, passare a Criteri ->Gestione dei criteri.

Nell'elenco dei criteri, nella riga in cui vengono visualizzati i criteri pertinenti, scegliere i tre punti alla fine della riga e quindi scegliere Modifica criterio.

In Avvisi selezionare Invia avvisi a Power Automate e quindi selezionare Esegui analisi antivirus con Windows Defender in un avviso di Defender for Cloud Apps.

Ora ogni avviso generato per questo criterio avvierà il flusso per eseguire l'analisi antivirus.

È possibile usare i passaggi descritti in questa esercitazione per creare un'ampia gamma di azioni basate sul flusso di lavoro per estendere le funzionalità di correzione Defender for Cloud Apps, incluse altre azioni di Defender per endpoint. Per visualizzare un elenco di flussi di lavoro Defender for Cloud Apps predefiniti, in Power Automate cercare "Defender for Cloud Apps".