Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Il numero di dispositivi IoT continua a crescere in modo esponenziale nelle reti aziendali in molti edifici per uffici. I dispositivi IoT aziendali includono dispositivi come stampanti, smart TV, dispositivi VoIP (Voice over Internet Protocol), sistemi di conferenza e dispositivi proprietari appositamente creati.

Anche se il numero di dispositivi IoT continua a crescere, spesso non hanno le misure di sicurezza comuni negli endpoint gestiti come portatili e telefoni cellulari. Per gli attori malintenzionati, questi dispositivi non gestiti possono essere usati come punto di ingresso per il movimento laterale o l'evasione e, troppo spesso, l'uso di tali tattiche porta all'esfiltrazione di informazioni sensibili.

Importante

Questo articolo illustra Microsoft Defender per IoT nel portale di Defender (anteprima).

Alcune funzionalità non sono ancora disponibili nel portale di Defender. Se si è interessati a queste funzionalità o si è un cliente esistente che lavora alla portale di Azure, vedere la documentazione di Defender per IoT in Azure.

Altre informazioni sui portali di gestione di Defender per IoT.

Alcune informazioni in questo articolo fanno riferimento alle caratteristiche di un prodotto prima del rilascio, che possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

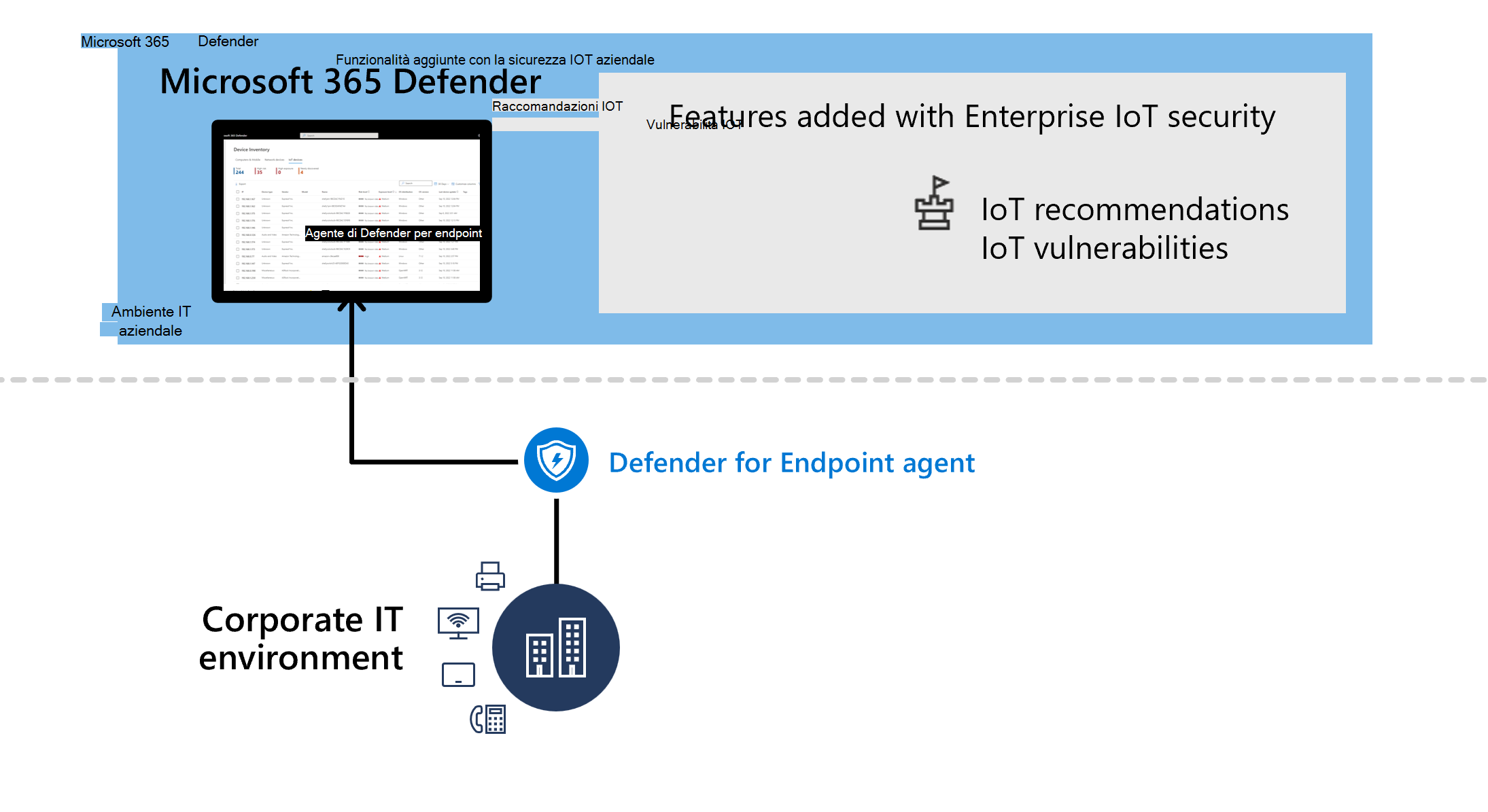

Monitoraggio IoT aziendale nel portale di Defender

Estendere Microsoft Defender per le funzionalità di sicurezza di IoT per includere i dispositivi IoT aziendali. Aggiungere la funzionalità di sicurezza IoT aziendale alla licenza di Microsoft Defender per endpoint esistente e visualizzare le vulnerabilità e le raccomandazioni correlate per i dispositivi IoT facilmente integrati nel portale di Microsoft Defender.

Qual è la differenza tra la sicurezza OT e la sicurezza IoT aziendale?

Tecnologia operativa (OT): i sensori di rete OT usano tecnologia brevettata senza agente per individuare, apprendere e monitorare continuamente i dispositivi di rete per una visibilità approfondita sui rischi OT/Industrial Control System (ICS). I sensori eseguono la raccolta, l'analisi e l'avviso dei dati in loco, rendendoli ideali per posizioni con larghezza di banda bassa o latenza elevata.

Enterprise IoT: Enterprise IoT offre visibilità e sicurezza per i dispositivi IoT nell'ambiente aziendale. La protezione di rete IoT aziendale estende le funzionalità senza agente oltre gli ambienti operativi, offrendo copertura per tutti i dispositivi IoT nell'ambiente, ad esempio stampanti, fotocamere e dispositivi personalizzati e appositamente creati.

Dati IoT aziendali nel portale di Defender

I dati IoT aziendali per funzionalità come raccomandazioni e vulnerabilità si integrano facilmente con altri dati nel portale di Defender.

Consigli

Le seguenti raccomandazioni sulla sicurezza di Defender per endpoint sono supportate per i dispositivi IoT aziendali:

- Richiedere l'autenticazione per l'interfaccia di gestione Telnet

- Disabilitare il protocollo di amministrazione non sicuro - Telnet

- Rimuovere i protocolli di amministrazione non sicuri SNMP V1 e SNMP V2

- Richiedere l'autenticazione per l'interfaccia di gestione VNC

Vulnerabilità

Anche le vulnerabilità CVE note, già rilevate dal portale di Defender, vengono rilevate e visualizzate associate al dispositivo IoT aziendale pertinente nel portale di Defender. I file CVE noti consentono di decidere se applicare patch, rimuovere o contenere il dispositivo e ridurre i rischi per la rete. In alternativa, usare query di ricerca avanzate per raccogliere vulnerabilità in tutti i dispositivi.