Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

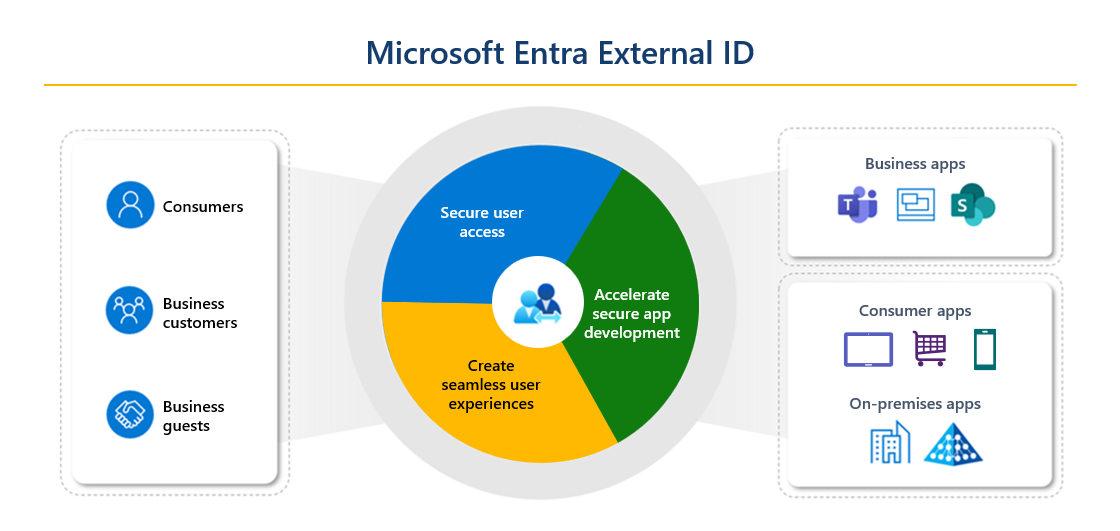

Microsoft Entra per ID esterno combina potenti soluzioni per lavorare con persone esterne all'organizzazione. Con le funzionalità di ID esterno, è possibile consentire alle identità esterne di accedere in modo sicuro alle app e alle risorse. Sia che si stia lavorando con partner esterni, consumer o clienti aziendali, gli utenti possono portare le proprie identità. Queste identità possono spaziare dagli account aziendali o governativi ai provider di identità social, come Google o Facebook.

Questi scenari rientrano nell'ambito di Microsoft Entra per ID esterno:

Se si è un'organizzazione o uno sviluppatore che crea app consumer, utilizzare l'ID esterno per aggiungere rapidamente l'autenticazione e la gestione delle identità dei clienti e degli accessi (CIAM) all'applicazione. Registrare l'app, creare esperienze di accesso personalizzate e gestire gli utenti dell'app in un tenant di Microsoft Entra con una configurazione esterna. Questo tenant è separato dai dipendenti e dalle risorse dell'organizzazione.

Se si vuole consentire ai dipendenti di collaborare con partner aziendali e guest, utilizzare l'ID esterno per la collaborazione B2B. Consentire l'accesso sicuro alle app aziendali tramite l'invito o l'iscrizione self-service. Determinare il livello di accesso dei guest al tenant di Microsoft Entra che contiene i dipendenti e le risorse dell'organizzazione, ovvero un tenant in una configurazione del personale.

Microsoft Entra per ID esterno è una soluzione flessibile per gli sviluppatori di app orientate ai consumer che necessitano di autenticazione e CIAM e per le aziende che cercano una collaborazione B2B sicura.

Proteggere le app per i consumer e i clienti aziendali

Le organizzazioni e gli sviluppatori possono usare l'ID esterno in un tenant esterno come soluzione CIAM, durante la pubblicazione delle app ai clienti consumer e aziendali. È possibile creare un tenant Microsoft Entra separato in una configurazione esterna, che consente di gestire le app e gli account utente separatamente dal personale. All'interno di questo tenant, è possibile configurare facilmente esperienze di iscrizione personalizzate e funzionalità di gestione degli utenti:

Configurare i flussi di registrazione self-service che definiscono la serie di passaggi di iscrizione seguiti dai clienti seguono e i metodi di accesso che possono utilizzare, ad esempio posta elettronica e password, passcode monouso o account social di Google o Facebook.

Creare un look personalizzato per gli utenti che accedono alle app configurando le impostazioni di personalizzazione dell'azienda per il proprio tenant. Con queste impostazioni, è possibile aggiungere immagini di sfondo, colori, loghi aziendali e testi su misura per personalizzare le esperienze di accesso nelle app.

Durante l'iscrizione, raccogliere informazioni dai clienti selezionando una serie di attributi utente predefiniti o aggiungendone di personalizzati.

Analizzare le attività degli utenti e i dati di engagement per individuare informazioni dettagliate preziose, che possono facilitare le decisioni strategiche e favorire la crescita aziendale.

Con l'ID esterno, i clienti possono accedere con un'identità che già possiedono. È possibile personalizzare e controllare il modo in cui i clienti si registrano ed eseguono l'accesso durante l'utilizzo delle applicazioni. Poiché queste funzionalità CIAM sono integrate in ID esterno, è possibile sfruttare anche le funzionalità della piattaforma Microsoft Entra, ad esempio sicurezza, conformità e scalabilità avanzate.

Per informazioni dettagliate, vedere Panoramica dell'ID esterno di Microsoft Entra nei tenant esterni.

Collaborare con gli utenti guest aziendali

La collaborazione B2B con ID esterno consente al personale di collaborare con partner aziendali esterni. È possibile invitare tutti gli utenti ad accedere all'organizzazione di Microsoft Entra usando le proprie credenziali, in modo che questi possnoa eseguire l'accesso alle app e alle risorse che si vuole condividere con loro. Usare la collaborazione B2B quando è necessario consentire agli utenti guest aziendali di accedere alle app di Office 365, alle app SaaS (Software as a Service) e alle applicazioni line-of-business. Non ci sono credenziali associate agli utenti guest aziendali. Gli utenti eseguono invece l'autenticazione con l'organizzazione principale o il provider di identità e quindi l'organizzazione verifica la loro idoneità per la collaborazione guest.

Esistono diversi modi per aggiungere i guest aziendali all'organizzazione a scopo di collaborazione:

Invitare gli utenti a collaborare usando gli account Microsoft Entra, gli account Microsoft o le identità di social abilitate, ad esempio Google. Un amministratore può usare l'interfaccia di amministrazione di Microsoft Entra o di PowerShell per invitare gli utenti a collaborare. L'utente accede alle risorse condivise usando un semplice processo di riscatto con l'account aziendale, dell'istituto di istruzione o di altro tipo.

Usare i flussi utente di iscrizione self-service per consentire ai guest di iscriversi alle applicazioni da soli. L'esperienza può essere personalizzata per consentire l'iscrizione con un'identità aziendale, dell'istituto di istruzione o di social network, come Google o Facebook. È anche possibile raccogliere informazioni sull'utente durante il processo di iscrizione.

Usare gestione entitlement di Microsoft Entra, una funzionalità di governance delle identità che consente di gestire identità e accesso per utenti esterni su larga scala automatizzando i flussi di lavoro delle richieste di accesso, le assegnazioni di accesso, le verifiche e la scadenza.

Viene creato un oggetto utente per il guest aziendale nella stessa directory dei dipendenti. Questo oggetto utente può essere gestito come altri oggetti utente nella directory, aggiunto a gruppi e così via. È possibile assegnare autorizzazioni all'oggetto utente (per l'autorizzazione) consentendo loro di usare al tempo stesso le credenziali esistenti (per l'autenticazione).

È possibile usare le impostazioni di accesso tra tenant per gestire la collaborazione altre organizzazioni di Microsoft Entra e nei cloud di Microsoft Azure. Per la collaborazione con utenti e organizzazioni esterni di Azure AD, utilizzare le impostazioni di collaborazione esterna.

Che cosa sono i tenant "personale" ed "esterni"?

Un tenant è un'istanza dedicata e attendibile di Microsoft Entra ID che contiene le risorse di un'organizzazione, incluse le app registrate e una directory di utenti. Esistono due modi per configurare un tenant, a seconda di come l'organizzazione intende usare il tenant e le risorse che il tenant vuole gestire:

- Una configurazione del tenant per le risorse è un tenant Microsoft Entra standard che contiene i dipendenti, le app aziendali interne e altre risorse aziendali. In un tenant del personale, gli utenti interni possono collaborare con i partner aziendali esterni e i guest tramite collaborazione B2B.

- Una configurazione del tenant esterno viene usata esclusivamente per le app che si vuole pubblicare per i clienti consumer o aziendali. Questo tenant specifico segue il modello di tenant standard di Microsoft Entra, ma è configurato per gli scenari consumer. Contiene le registrazioni dell'app e una directory di account consumer o cliente.

Per informazioni dettagliate, vedere Configurazioni di personale e tenant esterni in Microsoft Entra per ID esterno.

Confronto tra set di funzionalità di ID esterno

La tabella seguente confronta gli scenari che è possibile abilitare con l'ID esterno.

| ID esterno nei tenant del personale | ID esterno nei tenant esterni | |

|---|---|---|

| Scenario principale | Consentire al personale di collaborare con gli utenti guest aziendali. Consentire agli utenti guest di usare le identità preferite per accedere alle risorse nell'organizzazione Microsoft Entra. Fornisce l'accesso alle applicazioni Microsoft o ad applicazioni personalizzate (app SaaS, app sviluppate in modo personalizzato e così via). Esempio: Invitare un guest ad accedere alle app Microsoft o a diventare un membro guest in Teams. |

Pubblicare app per consumer esterni e clienti aziendali usando l'ID esterno per le esperienze di identità. Offre la gestione delle identità e dell'accesso per applicazioni SaaS moderne o personalizzate, non per le app proprietarie Microsoft. Esempio: Creare un'esperienza di accesso personalizzata per gli utenti dell'app per dispositivi mobili consumer e monitorare l'utilizzo delle app. |

| Destinato a | Collaborazione con partner commerciali di organizzazioni esterne, come fornitori e partner. Questi utenti potrebbero avere o meno l'ID Microsoft Entra o l'IT gestito. | Consumer e clienti aziendali dell'app. Questi utenti vengono gestiti in un tenant di Microsoft Entra, configurato per app e utenti esterni. |

| Gestione utente | Gli utenti di collaborazione B2B vengono gestiti nello stesso tenant del personale dei dipendenti, ma in genere vengono contrassegnati come utenti guest. Gli utenti guest possono essere gestiti allo stesso modo dei dipendenti, possono essere aggiunti agli stessi gruppi e così via. Le impostazioni di accesso tra tenant possono essere usate per determinare quali utenti hanno accesso a Collaborazione B2B. | Gli utenti dell'app vengono gestiti in un tenant esterno creato per i consumer dell'applicazione. Gli utenti in un tenant esterno hanno autorizzazioni predefinite diverse rispetto agli utenti in un tenant del personale. Vengono gestiti nel tenant esterno, separati dalla directory dei dipendenti dell'organizzazione. |

| Autenticazione Unica (SSO) | È supportato l'accesso SSO a tutte le app connesse di Microsoft Entra. È possibile ad esempio concedere l'accesso a Microsoft 365 oppure ad app locali e ad altre app SaaS, ad esempio Salesforce o Workday. | È supportato l'accesso SSO alle app registrate nel tenant esterno. L'accesso SSO a Microsoft 365 o ad altre app SaaS Microsoft non è supportato. |

| Informazioni personalizzate distintive dell'azienda | Lo stato predefinito per l'esperienza di autenticazione è un aspetto Microsoft. Gli amministratori possono personalizzare l'esperienza di accesso guest con il proprio marchio aziendale. | La personalizzazione predefinita per il tenant esterno è neutra e non include alcun marchio Microsoft esistente. Gli amministratori possono personalizzare il marchio per l'organizzazione o per ogni applicazione. Altre informazioni. |

| Impostazioni di Microsoft Cloud | Supportata. | Non applicabile. |

| Gestione dei diritti | Supportata. | Non applicabile. |

Tecnologie correlate

Esistono diverse tecnologie Microsoft Entra correlate alla collaborazione con utenti esterni e organizzazioni. Durante la progettazione del modello di collaborazione con ID esterno, prendere in considerazione queste altre funzionalità.

Connessione diretta B2B

La connessione diretta B2B consente di creare relazioni di trust bidirezionali con altre organizzazioni di Microsoft Entra per abilitare la funzionalità canali condivisi di Teams Connect. Questa funzionalità consente agli utenti di accedere facilmente ai canali condivisi di Teams per chat, chiamate, condivisione di file e di app. Quando due organizzazioni abilitano a vicenda Connessione diretta B2B, gli utenti eseguono l'autenticazione nell'organizzazione principale e ricevono un token dall'organizzazione delle risorse per l'accesso. A differenza della collaborazione B2B, gli utenti con connessione diretta B2B non vengono aggiunti come guest alla directory del personale. Altre informazioni sulla connessione diretta B2B in Microsoft Entra per ID esterno.

Dopo aver configurato connessione diretta B2B con un'organizzazione esterna, diventano disponibili le funzionalità seguenti dei canali condivisi di Teams:

Un proprietario del canale condiviso può cercare in Teams gli utenti consentiti dall'organizzazione esterna e aggiungerli al canale condiviso.

Gli utenti esterni possono accedere al canale condiviso di Teams senza dover cambiare organizzazione o accedere con un account diverso. Dall'interno di Teams, l'utente esterno può accedere a file e app tramite la scheda File. I criteri del canale condiviso determinano l'accesso dell'utente.

Si usano impostazioni di accesso tra tenant per gestire le relazioni di trust con altre organizzazioni di Microsoft Entra e definire criteri in ingresso e in uscita per la connessione diretta B2B.

Per informazioni dettagliate su risorse, file e applicazioni disponibili per l'utente con connessione diretta B2B tramite il canale condiviso di Teams, vedere Chat, team, canali e app in Microsoft Teams.

Le licenze e la fatturazione sono basate su utenti attivi mensili (MAU). Altre informazioni sul modello di fatturazione per Microsoft Entra per ID esterno.

Azure Active Directory B2C

Importante

A partire dal 1° maggio 2025, Azure AD B2C non sarà più disponibile per l'acquisto per i nuovi clienti. Per altre informazioni, vedere Azure AD B2C è ancora disponibile per l'acquisto? nelle domande frequenti.

Azure Active Directory B2C (Azure AD B2C) è la soluzione legacy di Microsoft per la gestione delle identità e degli accessi dei clienti. Azure AD B2C include una directory separata basata su consumer, gestita nel portale di Azure tramite il servizio Azure AD B2C. Ogni tenant di Azure AD B2C è separato e distinto da altri tenant di Microsoft Entra ID e Azure AD B2C. L'esperienza del portale di Azure AD B2C è simile all'ID Microsoft Entra, ma esistono differenze principali, ad esempio la possibilità di personalizzare i percorsi utente usando il framework dell'esperienza di gestione delle identità.

Per altre informazioni sulle differenze tra un tenant di Azure AD B2C e uno di Microsoft Entra, vedere Funzionalità di Microsoft Entra supportate in Azure AD B2C. Per informazioni dettagliate sulla configurazione e la gestione di Azure AD B2C, vedere la documentazione di Azure AD B2C.

Gestione entitlement di Microsoft Entra per l'iscrizione guest aziendale

Come organizzazione che emette inviti, si potrebbe non sapere in anticipo quali singoli collaboratori esterni avranno bisogno di accedere alle risorse. È necessario un modo che consenta agli utenti delle aziende partner di effettuare l'iscrizione con criteri controllati. Per consentire agli utenti di altre organizzazioni di richiedere l'accesso, è possibile usare la gestione entitlement di Microsoft Entra per configurare i criteri che gestiscono l'accesso per gli utenti esterni. Dopo l'approvazione, verrà eseguito il provisioning di questi utenti con account guest e saranno assegnati a gruppi, app e siti di SharePoint Online.

Accesso condizionale

Le organizzazioni possono usare i criteri di accesso condizionale per migliorare la sicurezza applicando i controlli di accesso appropriati, ad esempio MFA, agli utenti esterni.

Accesso condizionale e autenticazione a più fattori in tenant esterni

Nei tenant esterni, le organizzazioni possono applicare l'autenticazione a più fattori (MFA) per i clienti creando criteri di accesso condizionale di Microsoft Entra e aggiungendo MFA ai flussi utente di iscrizione e accesso. I tenant esterni supportano due metodi per l'autenticazione come secondo fattore:

- Passcode monouso tramite email: dopo l'accesso dell'utente con email e password, viene richiesto un passcode inviato al suo indirizzo email.

- Autenticazione basata su SMS: il servizio SMS è disponibile come secondo metodo di autenticazione a fattori per MFA per gli utenti in tenant esterni. Agli utenti che accedono con email e password, email e passcode monouso o identità di social networking come Google o Facebook, viene richiesta la seconda verifica tramite SMS.

Altre informazioni sui metodi di autenticazione nei tenant esterni.

Accesso condizionale per collaborazione B2B e connessione diretta B2B

Le organizzazioni possono applicare i criteri di accesso condizionale per la collaborazione B2B esterna e gli utenti con connessione diretta B2B nello stesso modo in cui sono abilitati per dipendenti e membri dell'organizzazione a tempo pieno. Per gli scenari multi-tenant di Microsoft Entra, se i criteri di accesso condizionale richiedono l'autenticazione a più fattori o la conformità dei dispositivi, è ora possibile considerare attendibili le attestazioni di autenticazione a più fattori e conformità dei dispositivi da parte di un'organizzazione principale di un utente esterno. Quando le impostazioni di attendibilità sono abilitate, durante l'autenticazione, Microsoft Entra ID controlla le credenziali di un utente per un'attestazione MFA o un ID dispositivo, allo scopo di determinare se i criteri sono già stati soddisfatti. In tal caso, all'utente esterno viene concesso l'accesso facile alla risorsa condivisa. In caso contrario, viene avviata una richiesta MFA o dispositivo nel tenant principale dell'utente. Altre informazioni su flusso di autenticazione e accesso condizionale per gli utenti esterni nei tenant del personale.

Applicazioni multi-tenant

Se si offre un'applicazione SaaS (Software as a Service) a molte organizzazioni, è possibile configurare l'applicazione per accettare gli accessi da qualsiasi tenant di Microsoft Entra. Questa configurazione viene chiamata creazione del multi-tenant dell'applicazione. Gli utenti di qualsiasi tenant di Microsoft Entra potranno accedere all'applicazione dopo aver acconsentito all'uso del proprio account con l'applicazione. Vedere come abilitare gli accessi multi-tenant.

Organizzazioni multi-tenant

Un'organizzazione multi-tenant è un'organizzazione con più istanze di Microsoft Entra ID. Esistono vari motivi per applicare la multi-tenancy. Ad esempio, l'organizzazione potrebbe estendersi su più cloud o limiti geografici.

La funzionalità organizzazione multi-tenant consente una collaborazione trasparente in Microsoft 365. Migliora le esperienze di collaborazione dei dipendenti nell'organizzazione tramite più tenant in applicazioni come Microsoft Teams e Microsoft Viva Engage.

La funzionalità di sincronizzazione tra tenant è un servizio di sincronizzazione unidirezionale che garantisce che gli utenti possano accedere alle risorse, senza ricevere un messaggio di posta elettronica di invito e dover accettare una richiesta di consenso in ogni tenant.

Per altre informazioni sulle organizzazioni multi-tenant e sulla sincronizzazione tra tenant, vedere la documentazione sulle organizzazioni multi-tenant e il confronto delle funzionalità.

API Microsoft Graph

Tutte le funzionalità di ID esterno sono supportate anche per l'automazione tramite le API Microsoft Graph, ad eccezione di quelle elencate nella sezione successiva. Per altre informazioni, vedere Gestire l'identità e l'accesso alla rete di Microsoft Entra tramite Microsoft Graph.

Funzionalità non supportate in Microsoft Graph

| Funzionalità ID esterno | Supportato in | Soluzioni alternative di automazione |

|---|---|---|

| Identificare le organizzazioni a cui si appartiene | Tenant delle risorse | Tenant: elencare l'API di Azure Resource Manager. Per i canali condivisi di Teams e la connessione diretta B2B, usare l'API Microsoft Graph Get tenantReferences . |

API Microsoft Entra Microsoft Graph per collaborazione B2B

API delle impostazioni di accesso tra tenant: le API di accesso tra tenant in Microsoft Graph consentono di creare a livello di codice gli stessi criteri di collaborazione B2B e connessione diretta B2B configurabili nel portale di Azure. Usando queste API, è possibile configurare i criteri per la collaborazione in ingresso e in uscita. Ad esempio, è possibile consentire o bloccare le funzionalità per tutti per impostazione predefinita e limitare l'accesso a organizzazioni, gruppi, utenti e applicazioni specifici. Le API consentono anche di accettare l'autenticazione a più fattori (MFA) e le attestazioni del dispositivo (attestazioni conformi e attestazioni aggiunte ibride di Microsoft Entra) da altre organizzazioni di Microsoft Entra.

Gestione inviti di Collaborazione B2B: l'API di Gestione inviti in Microsoft Graph è disponibile per creare esperienze di onboarding personalizzate per gli utenti guest aziendali. È possibile usare il creare l'API di invito per inviare automaticamente un messaggio di posta elettronica di invito personalizzato direttamente all'utente B2B, ad esempio. In alternativa, l'app può usare il valore di inviteRedeemUrl restituito nella risposta di creazione per creare un invito personalizzato (tramite il meccanismo di comunicazione scelto) per l'utente invitato.