Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Le verifiche di accesso di Microsoft Entra consentono all'organizzazione salvaguardare la propria sicurezza gestendo il ciclo di vita dell'accesso alle risorse. Con le verifiche di accesso, è possibile:

Pianificare verifiche regolari o eseguire verifiche ad hoc per individuare chi può accedere a risorse specifiche, ad esempio applicazioni e gruppi.

Tenere traccia delle recensioni per ottenere approfondimenti, conformità o ragioni di politica interna.

Delegare le verifiche ad amministratori, proprietari aziendali o utenti specifici che possono autocertificare la necessità di un accesso continuo.

Usare le informazioni dettagliate per determinare in modo efficiente se gli utenti devono continuare ad avere accesso.

Automatizzare i risultati della verifica, ad esempio la rimozione dell'accesso degli utenti alle risorse.

Le verifiche di accesso sono una funzionalità di Microsoft Entra ID Governance. Le altre funzionalità sono gestione delle autorizzazioni, Privileged Identity Management (PIM), flussi di lavoro del ciclo di vita, provisioning e termini di utilizzo. Aiutano congiuntamente a rispondere queste quattro domande:

- Quali utenti hanno accesso a quali risorse?

- In che modo questi utenti usano l'accesso?

- Esistono controlli efficaci a livello aziendale per la gestione degli accessi?

- I revisori possono verificare l'operatività dei controlli?

La pianificazione della distribuzione delle verifiche di accesso è essenziale per garantire l'implementazione della strategia di governance desiderata per gli utenti dell'organizzazione.

Vantaggi chiave

I principali vantaggi dell'abilitazione delle verifiche di accesso sono i seguenti:

- Controllare la collaborazione: le verifiche di accesso consentono di gestire l'accesso a tutte le risorse necessarie agli utenti. Quando gli utenti condividono e collaborano, è possibile assicurarsi che le informazioni vengano scambiate solo tra gli utenti autorizzati.

- Gestire i rischi: le verifiche di accesso consentono di esaminare l'accesso ai dati e alle applicazioni e ciò riduce il rischio di perdita e fuga di dati. Ciò consente di verificare regolarmente l'accesso dei partner esterni alle risorse aziendali.

- Gestire la conformità e la governance: con le verifiche di accesso, è possibile gestire e rieseguire la certificazione del ciclo di vita dell'accesso a gruppi, app e siti. È possibile controllare e tenere traccia delle verifiche relative alla conformità o alle applicazioni sensibili ai rischi specifiche dell'organizzazione.

- Ridurre i costi: le verifiche di accesso vengono eseguite nel cloud e funzionano in modo nativo con risorse cloud come gruppi, applicazioni e pacchetti di accesso. L'uso delle verifiche di accesso è meno costoso rispetto alla creazione di strumenti personalizzati o all'aggiornamento del set di strumenti locali.

Risorse di formazione

I video seguenti consentono di approfondire i concetti relativi alle verifiche di accesso:

- Che cosa sono le verifiche di accesso in Microsoft Entra ID?

- Come creare le verifiche di accesso in Microsoft Entra ID

- Come creare verifiche di accesso automatiche per tutti gli utenti guest con accesso ai gruppi di Microsoft 365 in Microsoft Entra ID

- Come abilitare le verifiche di accesso in Microsoft Entra ID

- Come rivedere l'accesso tramite Accesso personale

Licenze

Questa funzionalità richiede l'abbonamento a Microsoft Entra ID Governance o alla Famiglia di prodotti Microsoft Entra per gli utenti dell'organizzazione. Alcune funzionalità all'interno di questa funzionalità possono funzionare con un abbonamento a Microsoft Entra ID P2. Per altre informazioni, vedere gli articoli di ciascuna funzionalità. Per trovare la licenza appropriata per i requisiti, vedere Nozioni fondamentali sulle licenze di Microsoft Entra ID Governance.

Nota

Per creare una revisione degli utenti inattivi con raccomandazioni sull'affiliazione degli utenti ai gruppi, è necessario disporre di una licenza di Microsoft Entra ID Governance.

Pianificare il progetto di implementazione delle verifiche di accesso

Considerare le esigenze dell'organizzazione per determinare la strategia di distribuzione delle verifiche di accesso nell'ambiente in uso.

Coinvolgere gli stakeholder appropriati

Quando i progetti tecnologici non hanno successo, in genere la causa è legata alle diverse aspettative in merito a conseguenze, risultati e responsabilità. Per evitare questi inconvenienti, assicurarsi di coinvolgere gli stakeholder appropriati e che i ruoli del progetto siano chiari.

Per le verifiche di accesso, è possibile che all'interno dell'organizzazione siano inclusi rappresentanti dei team seguenti:

L'amministrazione IT gestisce l'infrastruttura IT e amministra gli investimenti cloud e le app SaaS (Software as a Service). Questa squadra:

- Verifica l'accesso privilegiato all'infrastruttura e alle app, inclusi Microsoft 365 e Microsoft Entra ID.

- Pianifica ed esegue verifiche di accesso sui gruppi usati per gestire elenchi di eccezioni o progetti IT pilota per mantenere aggiornati gli elenchi di accesso.

- Garantisce che l'accesso programmatico (con script) alle risorse tramite principali del servizio sia regolato e verificato.

- Automatizza i processi come l'onboarding e l'offboarding degli utenti, le richieste di accesso e le certificazioni di accesso.

I team di sicurezza assicurano che il piano soddisfi i requisiti di sicurezza dell'organizzazione e applichi il modello Zero Trust. Questa squadra:

- Riduce i rischi e rafforza la sicurezza

- Applica l'accesso con privilegi minimi alle risorse e alle applicazioni

- Usa gli strumenti per visualizzare un'origine autorevole centralizzata, di chi può accedere a cosa e per quanto tempo.

I team di sviluppo creano e gestiscono le applicazioni per l'organizzazione. Questa squadra:

- Controlla chi può accedere e gestire i componenti nelle risorse SaaS, PaaS (Platform as a Service) e IaaS (Infrastructure as a Service) che compongono le soluzioni sviluppate.

- Gestisce i gruppi che possono accedere ad applicazioni e strumenti per lo sviluppo di applicazioni interne.

- Richiede identità con privilegi che hanno accesso al software o alle soluzioni di produzione ospitate per i clienti.

Business unità gestiscono progetti e possiedono applicazioni. Questa squadra:

- Verifica e approva o nega l'accesso a gruppi e applicazioni per utenti interni ed esterni.

- Pianifica ed esegue verifiche per confermare l'accesso continuo per i dipendenti e le identità esterne, ad esempio i partner commerciali.

- È necessario che i dipendenti abbiano accesso alle app necessarie per il proprio lavoro.

- Consente ai reparti di gestire l'accesso per gli utenti.

La governance aziendale garantisce che l'organizzazione rispetti i criteri interni e sia conforme alle normative. Questa squadra:

- Richiede o pianifica nuove verifiche di accesso.

- Valuta i processi e le procedure per verificare l'accesso, che include la documentazione e la conservazione dei record per la conformità.

- Esamina i risultati delle verifiche precedenti per le risorse più critiche.

- Verifica che i controlli corretti siano in atto per soddisfare i criteri obbligatori di sicurezza e privacy.

- Richiede processi di accesso ripetibili facili da controllare e segnalare.

Nota

Per le verifiche che richiedono valutazioni manuali, prevedere revisori adeguati e cicli di revisione che soddisfino le specifiche esigenze a livello di criteri e conformità. Se i cicli di verifica sono troppo frequenti o ci sono troppi revisori, la qualità potrebbe risultare compromessa e l'accesso potrebbe essere possibile a un numero eccessivo o insufficiente di utenti. È consigliabile definire responsabilità chiare per i vari stakeholder e reparti coinvolti nelle verifiche di accesso. Tutti i team e gli utenti che partecipano devono comprendere i rispettivi ruoli e obblighi per rispettare il principio dei privilegi minimi.

Pianificare le comunicazioni

La comunicazione è fondamentale per il successo di un processo aziendale. Comunicare in modo proattivo agli utenti come e quando cambierà l'esperienza. Comunicare loro come ottenere supporto se dovessero riscontrare problemi.

Comunicare le modifiche a livello di responsabilità

Le verifiche di accesso supportano il passaggio ai proprietari aziendali della responsabilità della revisione e delle azioni sull'accesso continuativo. La separazione delle decisioni di accesso dal reparto IT determina decisioni di accesso più accurate. Questa variazione rappresenta un cambiamento culturale nella responsabilità e nella rendicontabilità del proprietario della risorsa. È opportuno comunicare in modo proattivo questa modifica e assicurarsi che i proprietari delle risorse siano formati e capaci di usare le informazioni per prendere decisioni ottimali.

Il reparto IT vuole mantenere il controllo su tutte le decisioni di accesso correlate all'infrastruttura e sulle assegnazioni di ruolo con privilegi.

Personalizzare la comunicazione tramite e-mail

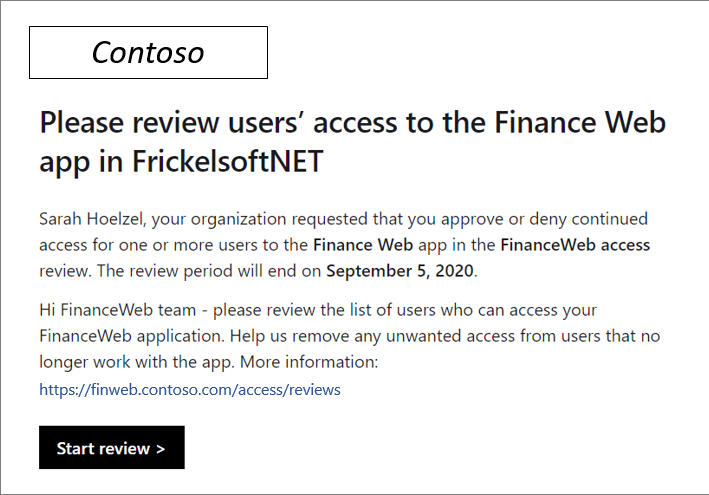

Quando si pianifica una verifica, si nominano gli utenti che la eseguiranno. I revisori nominati ricevono quindi la notifica tramite posta elettronica delle nuove verifiche assegnate e i relativi promemoria prima della loro scadenza.

Il messaggio di posta elettronica inviato ai revisori può essere personalizzato in modo da includere un breve messaggio che li invita a eseguire la verifica. Usare il testo aggiuntivo per:

Includere un messaggio personale ai revisori in modo che comprendano che i messaggio viene inviato dal reparto IT o dal reparto responsabile dalla conformità.

Includere un riferimento alle informazioni interne sulle aspettative della verifica e sul materiale aggiuntivo di riferimento o di formazione.

Dopo aver selezionato Avvia revisione, i revisori verranno indirizzati al portale Accesso personale per le verifiche di accesso per applicazioni e gruppi. Il portale offre una panoramica di tutti gli utenti che hanno accesso alla risorsa in corso di verifica, con raccomandazioni di sistema in base all'ultimo accesso e alle informazioni di accesso.

Pianificare un progetto pilota

Ai clienti si consiglia di provare inizialmente le verifiche di accesso pilota con un piccolo gruppo e assegnare risorse non critiche. L'utilizzo di un progetto pilota consente di modificare i processi e le comunicazioni in base alle esigenze. Consente di aumentare la capacità degli utenti e dei revisori in modo conforme ai requisiti di sicurezza e conformità.

Nel progetto pilota è consigliabile:

- Iniziare con le verifiche in cui i risultati non vengono applicati automaticamente e per le quali è possibile controllare le implicazioni.

- Verificare che tutti gli utenti abbiano indirizzi e-mail validi in Microsoft Entra ID. Verificare che ricevano le comunicazioni tramite posta elettronica per eseguire l'azione appropriata.

- Documentare tutti gli accessi rimossi come parte del progetto pilota qualora fosse necessario ripristinarli rapidamente.

- Monitorare i log di controllo per assicurarsi che tutti gli eventi siano controllati correttamente.

Per altre informazioni, vedere Procedure consigliate per un progetto pilota.

Introduzione alle verifiche di accesso

Questa sezione presenta i concetti relativi alle verifiche di accesso che è necessario conoscere prima di pianificare le verifiche.

Quali tipi di risorse è possibile esaminare?

Dopo aver integrato le risorse dell'organizzazione con Microsoft Entra ID, ad esempio utenti, applicazioni e gruppi, tali risorse possono essere gestite e sottoposte a verifica.

Le destinazioni tipiche per la verifica includono:

- Applicazioni integrate con Microsoft Entra ID per l'accesso Single Sign-On, ad esempio applicazioni SaaS e line-of-business.

- L'appartenenza al gruppo è sincronizzata con Microsoft Entra ID o creata in Microsoft Entra ID o Microsoft 365, incluso Microsoft Teams.

- Pacchetto di accesso che raggruppa risorse come gruppi, app e siti in un unico pacchetto per gestire l'accesso.

- I ruoli di Microsoft Entra e i ruoli delle risorse di Azure come definiti in PIM.

Chi crea e gestisce le verifiche di accesso?

Il ruolo amministrativo necessario per creare, gestire o leggere una verifica di accesso dipende dal tipo di risorsa di cui viene esaminata l'appartenenza. Nella tabella seguente sono riportati i ruoli necessari per ogni tipo di risorsa.

| Tipo di risorsa | Creare e gestire verifiche di accesso (creatori) | Leggere i risultati della verifica di accesso |

|---|---|---|

| Gruppo o applicazione | Amministratore globale Amministratore utenti Amministratore di Identity Governance Amministratore di Ruoli con Privilegi (effettua solo revisioni per i gruppi di ruoli assegnabili in Microsoft Entra) Proprietario del gruppo (se abilitato da un amministratore) |

Amministratore globale Lettore Globale Amministratore utenti Amministratore di Identity Governance Amministratore dei ruoli privilegiati Lettore di Sicurezza Proprietario del gruppo (se abilitato da un amministratore) |

| Ruoli di Microsoft Entra | Amministratore globale Amministratore dei ruoli privilegiati |

Amministratore globale Lettore Globale Amministratore utenti Amministratore dei ruoli privilegiati

Lettore di Sicurezza |

| Ruoli delle risorse di Azure | Amministratore dell'accesso utente (per la risorsa) Proprietario della risorsa Ruoli personalizzati con autorizzazione Microsoft.Authorization/*. |

Amministratore dell'accesso utente (per la risorsa) Proprietario della risorsa Lettore (per la risorsa) Ruoli personalizzati con autorizzazioni Microsoft.Authorization/*/read. |

| Pacchetto di accesso | Amministratore globale Amministratore di Identity Governance Proprietario del catalogo (per il pacchetto di accesso) Gestore pacchetti di accesso (per il pacchetto di accesso) |

Amministratore globale Lettore Globale Amministratore utenti Amministratore di Identity Governance Proprietario del catalogo (per il pacchetto di accesso) Gestore pacchetti di accesso (per il pacchetto di accesso) Lettore di sicurezza |

Per altre informazioni, vedere Autorizzazioni del ruolo di amministratore in Microsoft Entra ID.

Chi verifica l'accesso alla risorsa?

L'autore della verifica di accesso decide al momento della creazione chi eseguirà la revisione. Questa impostazione non può essere modificata dopo l'avvio della verifica. I revisori sono rappresentati da:

- Proprietari di risorse, ovvero i proprietari aziendali delle risorse.

- Delegati selezionati singolarmente come scelti dall'amministratore delle verifiche di accesso.

- Utenti che autocertificano la necessità di un accesso continuo.

- I manager esaminano l'accesso dei dipendenti diretti alla risorsa.

Nota

Quando vengono selezionati i proprietari e i responsabili delle risorse, gli amministratori designano i revisori di fallback, che vengono contattati se il contatto principale non è disponibile.

Quando si crea una verifica di accesso, gli amministratori possono scegliere uno o più revisori. Tutti i revisori possono avviare ed eseguire una verifica scegliendo gli utenti per l'accesso continuo a una risorsa o rimuovendoli.

Componenti della verifica di accesso

Prima di implementare le verifiche di accesso, pianificare i tipi di revisioni rilevanti per l'organizzazione. A tale scopo, è necessario prendere decisioni aziendali su ciò che si vuole verificare e le azioni da intraprendere in base a tali verifiche.

Per creare un criterio di verifica di accesso occorrono le informazioni seguenti:

Quali sono le risorse da verificare?

Di chi viene verificato l'accesso?

Con quale frequenza deve essere eseguita la verifica?

Chi eseguirà la verifica?

- In che modo verranno inviate le notifiche per la verifica?

- Quali sono le sequenze temporali da applicare per la verifica?

Quali azioni automatiche si devono applicare in base alla verifica?

- Cosa accade se il revisore non risponde per tempo?

Quali azioni manuali vengono eseguite di conseguenza in base alla verifica?

Quali comunicazioni devono essere inviate in base alle azioni intraprese?

Piano delle verifiche di accesso di esempio

| Componente | Valore |

|---|---|

| Risorse da verificare | Accesso a Microsoft Dynamics. |

| Frequenza delle verifiche | Mensile. |

| Chi esegue la verifica | Responsabili dei programmi del gruppo aziendale Dynamics. |

| Notifica | Il messaggio di posta elettronica viene inviato all'inizio di una verifica all'alias Dynamics-Pms. Includere un messaggio personalizzato incoraggiante per ottenere l'approvazione dei revisori. |

| Sequenza temporale | 48 ore dalla notifica. |

| Azioni automatiche | Rimuovere l'accesso per qualsiasi account che non ha effettuato alcun accesso interattivo negli ultimi 90 giorni, rimuovendo l'utente dal gruppo di sicurezza dynamics-access. Eseguire le azioni se non vengono esaminate entro il termine. |

| Azioni manuali | I revisori possono approvare le rimozioni prima dell'azione automatizzata, se necessario. |

Automatizzare le azioni in base alle verifiche di accesso

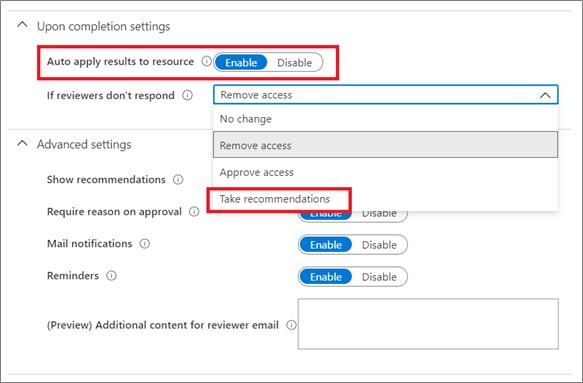

È possibile scegliere di automatizzare la rimozione dell'accesso impostando l'opzione Applica automaticamente i risultati alla risorsa su Abilita.

Al termine della verifica, gli utenti che non sono stati approvati dal revisore verranno rimossi automaticamente dalla risorsa o mantenuti con accesso continuo. Le opzioni possono prevedere la rimozione dell'appartenenza al gruppo, della loro assegnazione all'applicazione oppure la revoca del diritto di accedere a un ruolo con privilegi.

Accetta le raccomandazioni

Le raccomandazioni risultano visibili ai revisori nell'ambito dell'esperienza di revisore e indicano l'ultimo accesso di una persona al tenant o l'ultimo accesso a un'applicazione. Queste informazioni consentono ai revisori di prendere la giusta decisione di accesso. La selezione dell'opzione Accetta raccomandazioni comporta l'adozione delle raccomandazioni della verifica di accesso. Al termine di una verifica di accesso, il sistema applica automaticamente queste raccomandazioni agli utenti per i quali i revisori non hanno risposto.

Le raccomandazioni si basano sui criteri della verifica di accesso. Ad esempio, se si configura la verifica per rimuovere l'accesso in caso di assenza di accesso interattivo per 90 giorni, è consigliabile rimuovere tutti gli utenti che soddisfano tale criterio. Microsoft lavora continuamente per migliorare le raccomandazioni.

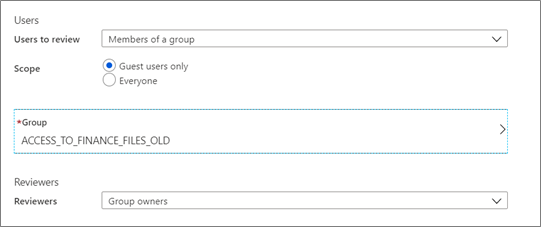

Riesaminare l'accesso degli utenti ospiti

Usare le verifiche di accesso per verificare e pulire le identità dei partner di collaborazione di organizzazioni esterne. La configurazione di una verifica in base al partner potrebbe soddisfare i requisiti di conformità.

È possibile concedere l'accesso alle risorse aziendali alle identità esterne. Possono essere:

- Aggiunta a un gruppo.

- Invito in Teams.

- Assegnazione a un'applicazione aziendale o a un pacchetto di accesso.

- Assegnazione di un ruolo con privilegi in Microsoft Entra ID o in una sottoscrizione di Azure.

Per altre informazioni, vedere Script di esempio. Lo script mostra dove vengono utilizzate le identità esterne invitate nel dominio del tenant. È possibile visualizzare l'appartenenza a gruppi, le assegnazioni di ruolo e le assegnazioni di applicazioni di un utente esterno in Microsoft Entra ID. Lo script non mostrerà le assegnazioni esterne a Microsoft Entra ID, ad esempio l'assegnazione diretta dei diritti alle risorse di SharePoint, senza l'uso dei gruppi.

Quando si crea una verifica di accesso per gruppi o applicazioni, è possibile scegliere Tutti gli utenti o Solo utenti guest per consentire al revisore di concentrarsi sugli elementi desiderati. Selezionando Solo utenti guest, ai revisori viene fornito un elenco specifico di identità esterne di Microsoft Entra per la collaborazione business to business (B2B) che hanno accesso alla risorsa.

Importante

Questo elenco non includerà i membri esterni con userTypemembro. Questo elenco non includerà anche gli utenti invitati esterni alla collaborazione B2B di Microsoft Entra. Un esempio è rappresentato dagli utenti che hanno accesso al contenuto condiviso direttamente tramite SharePoint.

Pianificare le verifiche di accesso per i pacchetti di accesso

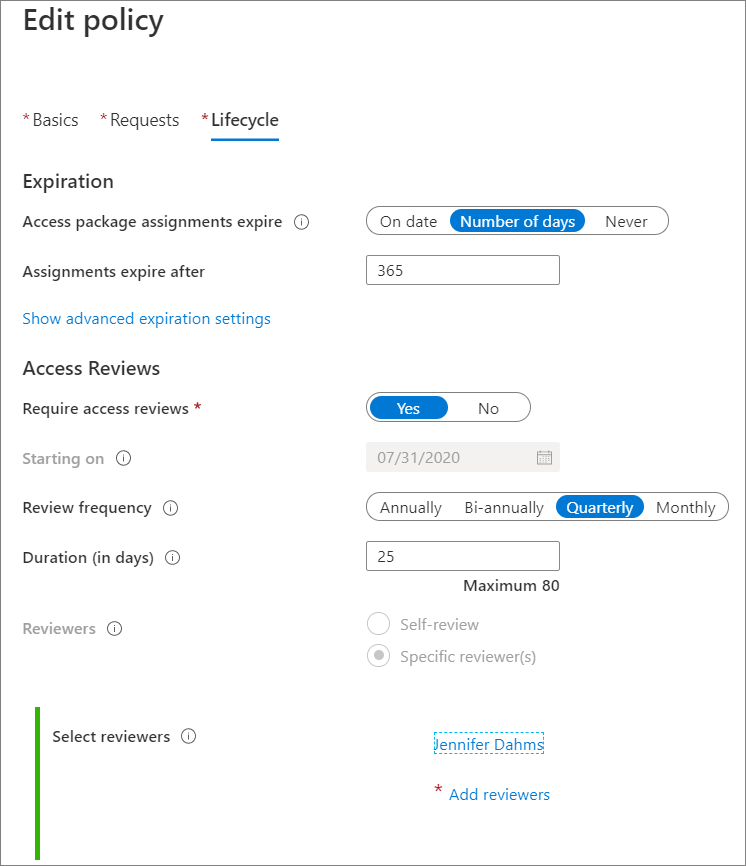

I pacchetti di accesso possono semplificare notevolmente la governance e la strategia di revisione degli accessi. Un pacchetto di accesso è un'aggregazione di tutte le risorse a cui un utente deve poter accedere per lavorare su un progetto o svolgere le proprie attività. Ad esempio, è possibile creare un pacchetto di accesso che includa tutte le applicazioni necessarie agli sviluppatori dell'organizzazione o tutte le applicazioni a cui gli utenti esterni devono avere accesso. Un amministratore o un responsabile dei pacchetti di accesso delegato raggruppa quindi le risorse (gruppi o app) e i ruoli necessari agli utenti per tali risorse.

Quando si crea un pacchetto di accesso, è possibile creare uno o più criteri che impostano le condizioni per cui gli utenti possono richiedere un pacchetto di accesso, l'aspetto del processo di approvazione e la frequenza con cui una persona dovrà richiedere di nuovo l'accesso o la verifica di accesso. Le verifiche di accesso vengono configurate durante la creazione o la modifica dei criteri dei pacchetti di accesso.

Seleziona la scheda Ciclo di vita e scorri verso il basso per accedere alle recensioni.

Pianificare le verifiche di accesso per i gruppi

Oltre ai pacchetti di accesso, la verifica dell'appartenenza ai gruppi è il modo più efficace per gestire l'accesso. Assegnare l'accesso alle risorse tramite gruppi di sicurezza o gruppi di Microsoft 365. Aggiungere utenti a tali gruppi per ottenere l'accesso.

È possibile concedere a un singolo gruppo l'accesso a tutte le risorse appropriate Al gruppo è possibile assegnare l'accesso a singole risorse o a un pacchetto di accesso che raggruppa le applicazioni e altre risorse. Con questo metodo, è possibile verificare l'accesso al gruppo anziché l'accesso di un singolo utente a ogni applicazione.

L'appartenenza al gruppo può essere verificata da:

- Amministratori.

- Proprietari del gruppo.

- Utenti selezionati a cui viene delegata la funzionalità di verifica al momento della creazione della verifica stessa.

- Membri del gruppo che si autocertificano.

- Manager che verificano l'accesso dei dipendenti diretti.

Proprietà di gruppo

I proprietari del gruppo verificano l'appartenenza perché sono più idonei a valutare chi ha bisogno di accesso. La proprietà dei gruppi è diversa dal tipo di gruppo:

I gruppi creati in Microsoft 365 e Microsoft Entra ID hanno uno o più proprietari ben definiti. Nella maggior parte dei casi, questi proprietari sono ideali come revisori per i propri gruppi, poiché sanno chi dovrebbe avere accesso.

Microsoft Teams, ad esempio, usa Gruppi di Microsoft 365 come modello di autorizzazione sottostante per concedere agli utenti l'accesso alle risorse che si trovano in SharePoint, Exchange, OneNote o altri servizi di Microsoft 365. Il creatore del team diventa automaticamente un proprietario e dovrebbe essere responsabile dell'attestazione dell'appartenenza a tale gruppo.

I gruppi creati manualmente nell'Interfaccia di amministrazione di Microsoft Entra o tramite scripting con Microsoft Graph potrebbero non necessariamente avere proprietari definiti. Definirli tramite l'Interfaccia di amministrazione di Microsoft Entra nella sezione Proprietari del gruppo o tramite Microsoft Graph.

I gruppi sincronizzati da Active Directory locale non possono avere un proprietario in Microsoft Entra ID. Quando si crea una verifica di accesso per loro, selezionare le persone più adatte per decidere l'appartenenza.

Nota

Definire i criteri aziendali che definiscono il modo in cui vengono creati i gruppi per garantire una chiara proprietà del gruppo e la responsabilità per la regolare verifica dell'appartenenza.

Esaminare l'appartenenza ai gruppi di esclusione nei criteri di accesso condizionale

Per informazioni su come verificare l'appartenenza ai gruppi esclusi, vedere Usare le verifiche di accesso di Microsoft Entra per gestire gli utenti esclusi dai criteri di accesso condizionale.

Verificare le appartenenze ai gruppi degli utenti ospiti

Per informazioni su come verificare l'accesso degli utenti guest alle appartenenze ai gruppi, vedere Gestire gli accessi guest con le verifiche di accesso di Microsoft Entra.

Verificare l'accesso a gruppi in sede

Le verifiche di accesso non possono modificare l'appartenenza dei gruppi sincronizzati da AD locale con Microsoft Entra Connect. Questa restrizione è dovuta al fatto che l'origine dell'autorità per un gruppo con origine in Active Directory è locale. Per controllare l'accesso alle app basate su gruppi di Active Directory, usare il writeback dei gruppi Microsoft Entra Cloud Sync.

Fino a quando non avrai eseguito la migrazione ai gruppi di Microsoft Entra con il writeback dei gruppi, puoi ancora utilizzare le verifiche di accesso per pianificare e gestire le verifiche regolari dei gruppi locali esistenti. In questo caso, gli amministratori eseguiranno azioni nel gruppo locale al completamento di ogni verifica. Questa strategia permette di usare le verifiche di accesso come strumento per tutte le verifiche.

È possibile usare i risultati di una verifica di accesso nei gruppi locali ed elaborarli ulteriormente mediante una delle procedure seguenti:

- Scaricare il report CSV dalla verifica di accesso e prendere azione manualmente.

- Uso di Microsoft Graph per recuperare a livello di codice i risultati delle decisioni relative alle verifiche di accesso completate.

Ad esempio, per recuperare i risultati di un gruppo gestito da Windows Server Active Directory, usare questo script di esempio di PowerShell. Lo script fa riferimento alle chiamate di Microsoft Graph necessarie ed esporta i comandi di PowerShell per Windows Server AD per eseguire le modifiche.

Pianificare le verifiche di accesso per le applicazioni

Quando si verificano tutti gli utenti assegnati all'applicazione, si verificano gli utenti, inclusi i dipendenti e le identità esterne, che possono eseguire l'autenticazione a tale applicazione usando la propria identità di Microsoft Entra. Scegliere di verificare un'applicazione quando è necessario conoscere chi può accedere a un'applicazione specifica, anziché a un pacchetto di accesso o a un gruppo.

Pianificare le verifiche per le applicazioni negli scenari seguenti quando:

- Agli utenti viene concesso l'accesso diretto all'applicazione (all'esterno di un gruppo o di un pacchetto di accesso).

- L'applicazione espone informazioni critiche o sensibili.

- L'applicazione ha requisiti di conformità specifici per i quali è necessaria l'attestazione.

- Si sospetta un accesso non appropriato.

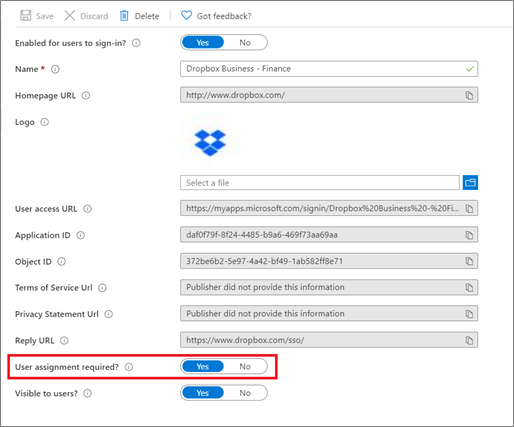

Prima di creare verifiche di accesso per un'applicazione, l'applicazione deve essere integrata con Microsoft Entra ID come applicazione nel tenant in uso, con gli utenti assegnati ai ruoli dell'app e con l'opzione Assegnazione utente obbligatoria? nell'applicazione impostata su Sì. Se è impostata su No, tutti gli utenti nella directory, incluse le identità esterne, possono accedere all'applicazione e non è possibile verificarne l'accesso.

Quindi assegnare gli utenti e i gruppi di cui si vuole verificare l'accesso.

Altre informazioni su come preparare la verifica dell'accesso degli utenti a un'applicazione.

Revisori di un'applicazione

Le verifiche di accesso possono essere relative ai membri di un gruppo o agli utenti assegnati a un'applicazione. Le applicazioni in Microsoft Entra ID non hanno necessariamente un proprietario, motivo per cui non è possibile selezionare il proprietario dell'applicazione come suo revisore. È possibile definire ulteriormente l'ambito di una verifica per verificare solo gli utenti guest assegnati all'applicazione, anziché tutti gli accessi.

Piano di revisione dei ruoli di Microsoft Entra ID e delle risorse di Azure

Privileged Identity Management semplifica il modo in cui le aziende gestiscono l'accesso con privilegi alle risorse in Microsoft Entra ID. L'uso di PIM consente di mantenere ridotte le dimensioni dell'elenco dei ruoli con privilegi in Microsoft Entra ID e nelle risorse di Azure. Aumenta anche la sicurezza complessiva della directory.

Le verifiche di accesso consentono ai revisori di attestare l'eventuale necessità di appartenenza a un ruolo da parte degli utenti. Analogamente a quanto avviene per le verifiche di accesso per i pacchetti di accesso, le verifiche per i ruoli di Microsoft Entra e le risorse di Azure sono integrate nell'esperienza utente dell'amministratore PIM.

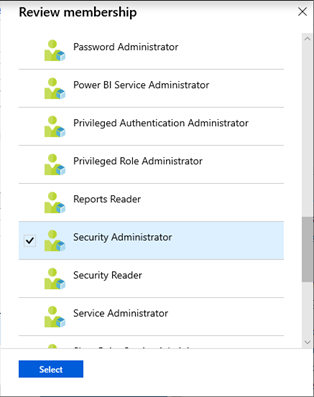

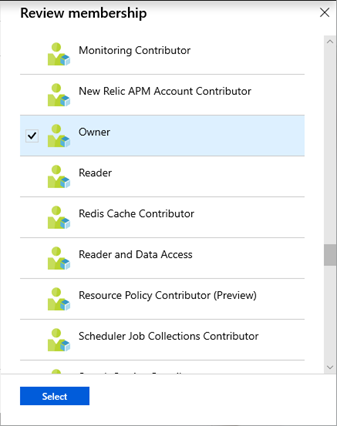

Verificare regolarmente le assegnazioni di ruolo seguenti:

- Amministratore globale

- Amministratore utenti

- Amministratore con privilegi di autenticazione

- Amministratore accesso condizionale

- Amministratore della sicurezza

- Tutti i ruoli di amministrazione dei servizi Microsoft 365 e Dynamics

I ruoli verificati includono assegnazioni permanenti e idonee.

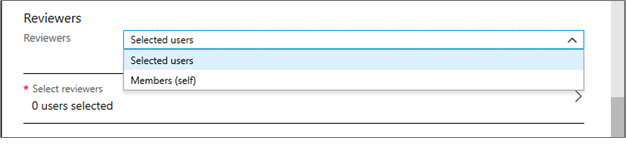

Nella sezione Revisori selezionare una o più persone per la verifica di tutti gli utenti. In alternativa, è possibile selezionare Manager per fare in modo che un manager verifichi l'accesso delle persone gestite o Membri (autonomo) per far si che i membri verifichino in autonomia il proprio accesso.

Implementare le verifiche di accesso

Dopo aver preparato una strategia e un piano per verificare l'accesso per le risorse integrate con Microsoft Entra ID, distribuire e gestire le verifiche usando le risorse seguenti.

Verificare i pacchetti di accesso

Per ridurre il rischio di accesso obsoleto, gli amministratori possono abilitare verifiche periodiche degli utenti con assegnazioni attive a un pacchetto di accesso. Seguire le istruzioni riportate negli articoli elencati nella tabella.

| Articoli di istruzioni | Descrizione |

|---|---|

| Creare verifiche di accesso | Abilitare le recensioni di un pacchetto di accesso. |

| Eseguire le verifiche di accesso | Eseguire le verifiche di accesso per altri utenti assegnati a un pacchetto di accesso. |

| Pacchetti di accesso assegnati con verifica autonoma | Eseguire una verifica autonoma dei pacchetti di accesso assegnati. |

Nota

Gli utenti che si autoverificano e affermano di non avere più bisogno dell'accesso non vengono rimossi subito dal pacchetto di accesso. Verranno rimossi dal pacchetto di accesso al termine della revisione o se un amministratore interrompe la revisione.

Verificare gruppi e app

Le esigenze di accesso ai gruppi e alle applicazioni per dipendenti e ospiti probabilmente cambiano nel tempo. Per ridurre i rischi associati ad assegnazioni di accesso obsolete, gli amministratori possono creare verifiche di accesso per i membri dei gruppi o l'accesso alle applicazioni. Seguire le istruzioni riportate negli articoli elencati nella tabella.

| Articoli di istruzioni | Descrizione |

|---|---|

| Creare verifiche di accesso | Creare una o più verifiche di accesso per i membri del gruppo o per l'accesso all'applicazione. |

| Eseguire le verifiche di accesso | Eseguire una verifica di accesso per i membri di un gruppo o gli utenti con accesso a un'applicazione. |

| Revisionare autonomamente il tuo accesso | Consentire ai membri di verificare il proprio accesso a un gruppo o a un'applicazione. |

| Completare una verifica di accesso | Visualizzare una verifica di accesso e applicare i risultati. |

| Intervenire per i gruppi locali | Usare uno script di PowerShell di esempio per agire sulle verifiche di accesso per i gruppi locali. |

Esaminare i ruoli di Microsoft Entra

Per ridurre il rischio associato alle assegnazioni di ruolo non aggiornate, verificare regolarmente l'accesso dei ruoli con privilegi di Microsoft Entra.

Seguire le istruzioni riportate negli articoli elencati nella tabella.

| Articoli di istruzioni | Descrizione |

|---|---|

| Creare verifiche di accesso | Creare verifiche di accesso per i ruoli di Microsoft Entra con privilegi in PIM. |

| Revisionare autonomamente il tuo accesso | Se si è assegnati a un ruolo amministrativo, approvare o negare l'accesso al ruolo. |

| Completare una verifica di accesso | Visualizzare una verifica di accesso e applicare i risultati. |

Verificare i ruoli delle risorse di Azure

Per ridurre il rischio associato alle assegnazioni di ruolo non aggiornate, verificare regolarmente l'accesso dei ruoli con privilegi delle risorse Azure.

Seguire le istruzioni riportate negli articoli elencati nella tabella.

| Articoli di istruzioni | Descrizione |

|---|---|

| Creare verifiche di accesso | Creare verifiche di accesso per i ruoli di risorse di Azure con privilegi in PIM. |

| Revisionare autonomamente il tuo accesso | Se si è assegnati a un ruolo amministrativo, approvare o negare l'accesso al ruolo. |

| Completare una verifica di accesso | Visualizzare una verifica di accesso e applicare i risultati. |

Usare l'API Verifiche di accesso

Per gestire e interagire con le risorse verificabili, vedere Metodi dell'API Microsoft Graph e Controlli delle autorizzazioni di applicazioni e ruoli. I metodi di verifica di accesso nell'API Microsoft Graph sono disponibili per contesti relativi alle applicazioni e agli utenti. Quando si eseguono script nel contesto dell'applicazione, all'account usato per eseguire l'API (l'entità servizio) deve essere concessa l'autorizzazione AccessReview.Read.All per eseguire query sulle informazioni relative alle verifiche di accesso.

Le attività relative alla verifica di accesso più comuni da automatizzare usando l'API Microsoft Graph per le verifiche di accesso sono:

- Creare e avviare una verifica di accesso.

- Terminare manualmente una verifica di accesso prima della fine pianificata.

- Elencare tutte le verifiche di accesso in esecuzione e il relativo stato.

- Visualizzare la cronologia di una serie di verifiche e le decisioni e azioni intraprese in ciascuna verifica.

- Raccolta delle decisioni da una verifica di accesso.

- Raccogliere le decisioni delle verifiche completate, in cui il revisore ha preso una decisione diversa da quella consigliata dal sistema.

Quando si creano nuove query dell'API Microsoft Graph per l'automazione, usare Graph explorer per creare ed esplorare le query di Microsoft Graph prima di inserirle in script e codice. Questo passaggio consente di velocizzare l'esecuzione dell'iterazione della query in modo da ottenere esattamente i risultati desiderati, senza modificare il codice dello script.

Monitorare le verifiche di accesso

Le attività delle verifiche di accesso vengono registrate e rese disponibili nei log di controllo di Microsoft Entra. È possibile filtrare i dati di controllo in base alla categoria, al tipo di attività e all'intervallo di date. Ecco una query di esempio.

| Categoria | Politica |

|---|---|

| Tipo di impegno | Creare una verifica di accesso |

| Aggiornare la verifica di accesso | |

| Verifica di accesso terminata | |

| Eliminare la verifica di accesso | |

| Approvare la decisione | |

| Rifiutare la decisione | |

| Reimpostare la decisione | |

| Applicare la decisione | |

| Intervallo di date | Sette giorni |

Per query e analisi più avanzate delle verifiche di accesso e per tenere traccia delle modifiche e del completamento delle revisioni, esportare i log di controllo di Microsoft Entra in Log Analytics di Monitoraggio di Azure o Hub eventi di Azure. Se i log di audit vengono archiviati in Azure Log Analytics, è possibile usare il linguaggio di analisi avanzato e creare dashboard personalizzati. Per altre informazioni, vedere le Archivi dei log e la generazione di report sulla gestione dei diritti in Azure Monitor.

Passaggi successivi

Informazioni sulle tecnologie correlate seguenti: