Cos'è Microsoft Entra ID Governance?

Microsoft Entra ID Governance è una soluzione di governance delle identità che consente alle organizzazioni di migliorare la produttività, rafforzare la sicurezza e soddisfare più facilmente i requisiti normativi e di conformità. È possibile usare Microsoft Entra ID Governance per garantire automaticamente che le persone giuste abbiano l'accesso corretto alle risorse appropriate, con l'automazione dei processi di identità e accesso, la delega ai gruppi aziendali e una maggiore visibilità. Con le funzionalità incluse in Microsoft Entra ID Governance, insieme a quelle nei prodotti Microsoft Entra, Microsoft Security e Microsoft Azure correlati, è possibile attenuare i rischi di identità e accesso proteggendo, monitorando e controllando l'accesso agli asset critici.

In particolare, Microsoft Entra ID Governance aiuta le organizzazioni a risolvere queste quattro questioni chiave, per l'accesso tra servizi e applicazioni sia locale che nei cloud:

- Quali utenti hanno accesso a quali risorse?

- In che modo questi utenti usano l'accesso?

- Sono presenti controlli organizzativi per la gestione dell'accesso?

- I revisori possono verificare che i controlli funzionino in modo efficace?

Con Microsoft Entra ID Governance è possibile implementare gli scenari seguenti per dipendenti, partner commerciali e fornitori:

- Governance del ciclo di vita delle identità

- Gestire il ciclo di vita dell'accesso

- Accesso sicuro con privilegi per l'amministrazione

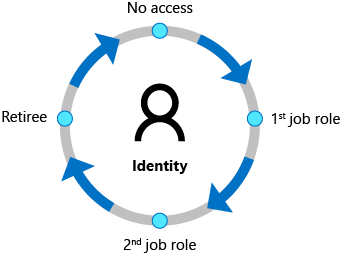

Ciclo di vita delle identità

Identity Governance consente alle organizzazioni trovare un equilibrio tra produttività (la velocità con cui una persona può accedere alle risorse necessarie, ad esempio quando inizia a collaborare con un'azienda) e sicurezza (in che modo dovrebbe cambiare nel tempo l'accesso degli utenti, ad esempio a causa di cambiamenti nello status lavorativo). La gestione del ciclo di vita delle identità rappresenta la base per Identity Governance e per una governance efficace su larga scala occorre modernizzare l'infrastruttura di gestione del ciclo di vita delle identità per le applicazioni.

Per molte organizzazioni, il ciclo di vita delle identità per i dipendenti e altri lavoratori è legato alla rappresentazione di tale persona in un sistema HCM (human capital management) o HR. Le organizzazioni devono automatizzare il processo di creazione di un'identità per un nuovo dipendente basato su un segnale da tale sistema in modo che il dipendente possa essere produttivo il giorno 1. E le organizzazioni devono assicurarsi che tali identità e accesso vengano rimosse quando il dipendente lascia l'organizzazione.

In Microsoft Entra ID Governance è possibile automatizzare il ciclo di vita delle identità per questi utenti usando:

- provisioning in ingresso dalle origini HR dell'organizzazione, incluso il recupero da Workday e SuccessFactors, per mantenere automaticamente le identità utente sia in Active Directory che nell'ID Microsoft Entra.

- flussi di lavoro del ciclo di vita per automatizzare le attività del flusso di lavoro eseguite in determinati eventi chiave, ad esempio prima che un nuovo dipendente venga pianificato per iniziare a lavorare nell'organizzazione, man mano che cambiano lo stato durante il loro tempo nell'organizzazione e quando lasciano l'organizzazione. Ad esempio, un flusso di lavoro può essere configurato per inviare un messaggio di posta elettronica con un pass di accesso temporaneo al manager di un nuovo utente o un messaggio di posta elettronica di benvenuto all'utente, che ricevono il primo giorno di lavoro.

- criteri di assegnazione automatica nella gestione entitlement per aggiungere e rimuovere le appartenenze ai gruppi di un utente, i ruoli dell'applicazione e i ruoli del sito di SharePoint, in base alle modifiche apportate agli attributi dell'utente.

- provisioning utenti per creare, aggiornare e rimuovere account utente in altre applicazioni, con connettori a centinaia di applicazioni cloud e locali tramite SCIM, LDAP e SQL.

Le organizzazioni necessitano anche di identità aggiuntive, per partner, fornitori e altri guest, per consentire loro di collaborare o avere accesso alle risorse.

In Microsoft Entra ID Governance è possibile abilitare i gruppi aziendali per determinare quali di questi guest devono avere accesso e per quanto tempo, usando:

- gestione entitlement in cui è possibile specificare le altre organizzazioni i cui utenti possono richiedere l'accesso alle risorse dell'organizzazione. Quando una richiesta di questi utenti viene approvata, viene aggiunta automaticamente dalla gestione entitlement come guest B2B alla directory dell'organizzazione e viene assegnato l'accesso appropriato. La gestione entitlement rimuove automaticamente l'utente guest B2B dalla directory dell'organizzazione quando i diritti di accesso scadono o vengono revocati.

- verifiche di accesso che automatizzano le verifiche ricorrenti dei guest esistenti già nella directory dell'organizzazione e rimuove tali utenti dalla directory dell'organizzazione quando non hanno più bisogno dell'accesso.

Per altre informazioni, vedere Gestire il ciclo di vita dei dipendenti e degli utenti guest.

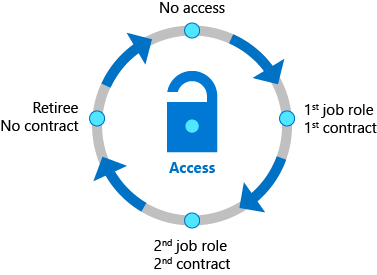

Ciclo di vita degli accessi

Le organizzazioni hanno bisogno di un processo per gestire l'accesso oltre il provisioning iniziale eseguito al momento della creazione dell'identità di un utente. Inoltre, le organizzazioni aziendali devono disporre di scalabilità efficiente per poter sviluppare e applicare criteri e controlli di accesso in modo continuativo.

Con Microsoft Entra ID Governance, i reparti IT possono stabilire quali diritti di accesso devono avere gli utenti nelle varie risorse, e quali controlli di applicazione, come la separazione dei compiti o la rimozione dell'accesso in caso di cambio di mansione, sono necessari. Microsoft Entra ID include connettori a centinaia di applicazioni cloud e locali ed è possibile integrare le altre app dell'organizzazione che si basano su gruppi di ACTIVE Directory, altre directory o database locali, che dispongono di un'API SOAP o REST, tra cui SAP, o che implementano standard come SCIM, SAML o OpenID Connect. Quando un utente tenta di accedere a una di queste applicazioni, Microsoft Entra ID applica i criteri di accesso condizionale. I criteri di accesso condizionale possono includere ad esempio la visualizzazione di condizioni per l'utilizzo e la verifica che l'utente le abbia accettate prima di poter accedere a un'applicazione. Per altre informazioni, vedere Gestire l'accesso alle applicazioni nell'ambiente, tra cui come definire i criteri dell'organizzazione per gestire l'accesso alle applicazioni, integrare le applicazioni e distribuire i criteri.

Le modifiche di accesso tra app e gruppi possono essere automatizzate in base alle modifiche apportate agli attributi. I flussi di lavoro del ciclo di vita di Microsoft Entra e la gestione entitlement di Microsoft Entra aggiungono e rimuovono automaticamente gli utenti in gruppi o pacchetti di accesso, in modo che l'accesso alle applicazioni e alle risorse venga aggiornato. Gli utenti possono anche essere spostati quando la condizione all'interno dell'organizzazione cambia in gruppi diversi e può anche essere rimossa interamente da tutti i gruppi o dai pacchetti di accesso.

Le organizzazioni che in precedenza usavano un prodotto di governance delle identità locali possono eseguire la migrazione del modello di ruolo aziendale a Microsoft Entra ID Governance.

Inoltre, l'IT può delegare le decisioni di gestione degli accessi ai decision maker aziendali. Ad esempio, i dipendenti che desiderano accedere ai dati riservati dei clienti in un'applicazione di marketing aziendale in Europa potrebbero richiedere l'approvazione del responsabile, del responsabile del reparto o del proprietario delle risorse e di un responsabile dei rischi per la sicurezza. La gestione entitlement consente di definire il modo in cui gli utenti richiedono l'accesso tra pacchetti di appartenenza a gruppi e team, ruoli dell'app e ruoli di SharePoint Online e applicano la separazione dei compiti alle richieste di accesso.

Le organizzazioni possono anche controllare quali utenti guest hanno accesso, incluse le applicazioni locali. Questi diritti di accesso possono quindi essere esaminati regolarmente usando verifiche di accesso ricorrenti di Microsoft Entra per la ricertificazione dell'accesso.

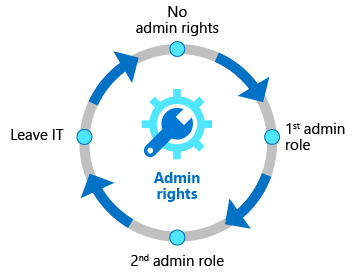

Ciclo di vita dell'accesso con privilegi

La governance dell'accesso con privilegi è una parte fondamentale della moderna governance delle identità, soprattutto in considerazione del potenziale di abuso che i diritti di amministratore possono causare a un'organizzazione. I dipendenti, i fornitori e i terzisti che assumono diritti amministrativi devono avere i propri account e diritti di accesso con privilegi regolamentati.

Microsoft Entra Privileged Identity Management (PIM) offre controlli aggiuntivi personalizzati per proteggere i diritti di accesso per le risorse, in Microsoft Entra, Azure, altri Microsoft Online Services e altre applicazioni. Le funzionalità di accesso JUST-in-time e di modifica dei ruoli fornite da Microsoft Entra PIM, oltre all'autenticazione a più fattori e all'accesso condizionale, offrono un set completo di controlli di governance per proteggere le risorse dell'organizzazione (ruoli della directory, ruoli di Microsoft 365, ruoli delle risorse di Azure e appartenenze ai gruppi). Come per altre forme di accesso, le organizzazioni possono usare le verifiche di accesso per configurare la ri-certificazione ricorrente dell'accesso per tutti gli utenti nei ruoli di amministratore con privilegi.

Requisiti di licenza

L'uso di questa funzionalità richiede le licenze di Microsoft Entra ID Governance o della Famiglia di prodotti Microsoft Entra. Per trovare la licenza appropriata per i requisiti, vedere Nozioni fondamentali sulle licenze di Microsoft Entra ID Governance.

Introduzione

Prima di configurare l'ID Entra di Microsoft per la governance delle identità, vedere Prerequisiti. Visitare quindi il dashboard di governance nell'interfaccia di amministrazione di Microsoft Entra per iniziare a usare la gestione entitlement, le verifiche di accesso, i flussi di lavoro del ciclo di vita e Privileged Identity Management.

Sono disponibili anche esercitazioni per la gestione dell'accesso alle risorse nella gestione entitlement, l'onboarding di utenti esterni in Microsoft Entra ID tramite un processo di approvazione, la governance dell'accesso alle applicazioni e agli utenti esistenti dell'applicazione.

Anche se ogni organizzazione può avere requisiti specifici, le guide di configurazione seguenti forniscono anche i criteri di base che Microsoft consiglia di seguire per garantire una forza lavoro più sicura e produttiva.

- Pianificare una distribuzione delle verifiche di accesso per gestire il ciclo di vita dell'accesso alle risorse

- Configurazioni di identità Zero Trust e accesso ai dispositivi

- Protezione dell'accesso con privilegi

È anche possibile collaborare con uno dei servizi e dei partner di integrazione Microsoft per pianificare la distribuzione o integrarsi con le applicazioni e altri sistemi nell'ambiente in uso.

Se si hanno commenti e suggerimenti sulle funzionalità di Identity Governance, selezionare Commenti e suggerimenti nell'interfaccia di amministrazione di Microsoft Entra per inviare commenti e suggerimenti. Il team esamina regolarmente il feedback.

Semplificazione delle attività di governance delle identità con l'automazione

Dopo aver iniziato a usare queste funzionalità di governance delle identità, è possibile automatizzare facilmente scenari comuni di governance delle identità. La tabella seguente illustra come iniziare a usare l'automazione per ogni scenario:

| Scenario per automatizzare | Guida all'automazione |

|---|---|

| Creazione, aggiornamento ed eliminazione automatica degli account utente di AD e Microsoft Entra per i dipendenti | Pianificare il provisioning utenti da risorse umane cloud a Microsoft Entra |

| Aggiornamento dell'appartenenza di un gruppo, in base alle modifiche apportate agli attributi dell'utente membro | Creare un gruppo dinamico |

| Assegnazione delle licenze | licenze basate su gruppo |

| Aggiunta e rimozione delle appartenenze ai gruppi di un utente, dei ruoli applicazione e dei ruoli del sito di SharePoint, in base alle modifiche apportate agli attributi dell'utente | Configurare un criterio di assegnazione automatica per un pacchetto di accesso nella gestione entitlement |

| Aggiunta e rimozione delle appartenenze ai gruppi di un utente, dei ruoli applicazione e dei ruoli del sito di SharePoint in una data specifica | Configurare le impostazioni del ciclo di vita per un pacchetto di accesso nella gestione entitlement |

| Esecuzione di flussi di lavoro personalizzati quando un utente richiede o riceve l'accesso o viene rimosso l'accesso | Attivare app per la logica nella gestione entitlement |

| Avere regolarmente appartenenze di utenti guest nei gruppi Microsoft e Teams esaminate e rimuovere le appartenenze guest negate | Creare una verifica di accesso |

| Rimozione di account guest negati da un revisore | Esaminare e rimuovere utenti esterni che non hanno più accesso alle risorse |

| Rimozione di account guest senza assegnazioni di pacchetti di accesso | Gestire il ciclo di vita degli utenti esterni |

| Provisioning di utenti in applicazioni locali e cloud con directory o database personalizzati | Configurare il provisioning utenti automatico con assegnazioni utente o filtri di ambito |

| Altre attività pianificate | Automatizzare le attività di governance delle identità con Automazione di Azure e Microsoft Graph tramite il modulo PowerShell Microsoft.Graph.Identity.Governance |