Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Come accennato nel Report di Microsoft Digital Defense di ottobre 2023,

... minacce alla pace digitale hanno ridotto la fiducia nella tecnologia e hanno evidenziato la necessità di migliorare urgentemente le difese informatiche a tutti i livelli...

...in Microsoft, oltre 10.000 esperti di sicurezza analizzano ogni giorno oltre 65 bilioni di segnali... ottenendo alcune delle informazioni più influenti sulla cybersecurity. Insieme, possiamo arrivare alla cyber resilience attraverso azioni innovative e difesa collettiva.

Come parte di questo lavoro, stiamo rendendo disponibili i criteri gestiti da Microsoft nei tenant di Microsoft Entra in tutto il mondo. Questi criteri di accesso condizionale semplificati richiedono l'autenticazione a più fattori, che un recente studio rileva riduce il rischio di compromissione di più di 99%.

Funzionamento dei criteri gestiti da Microsoft

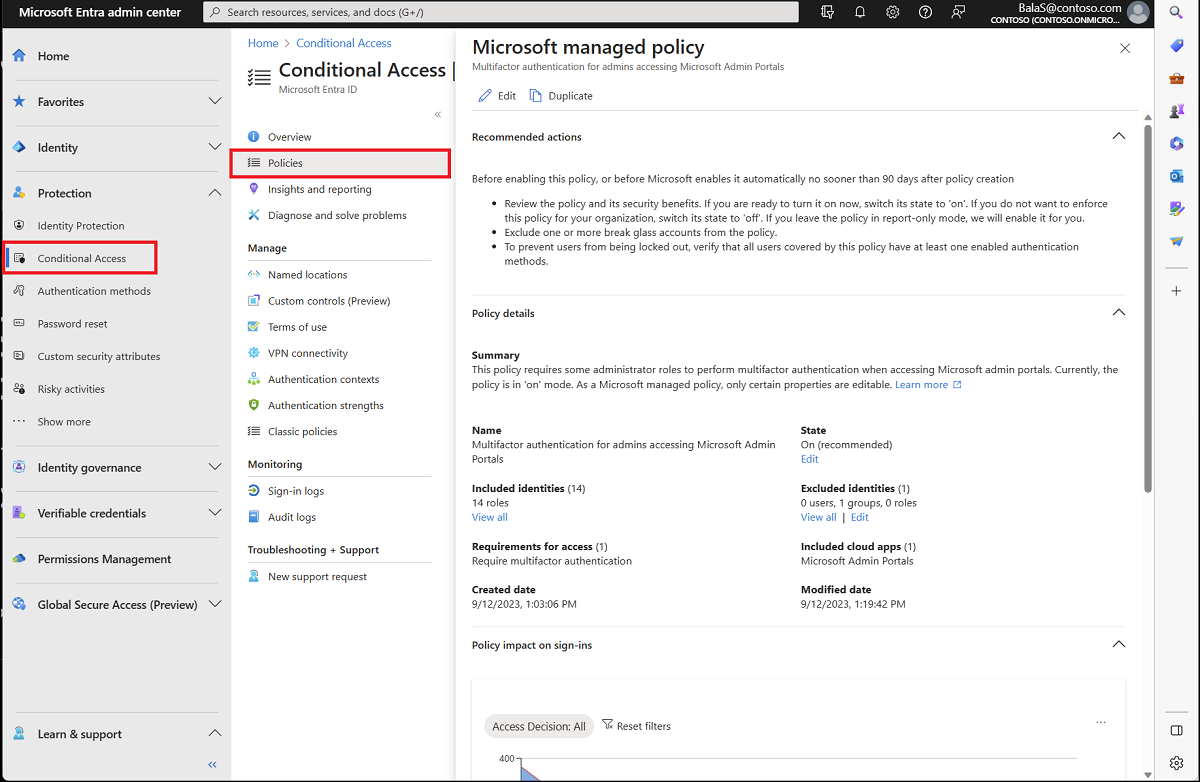

Gli amministratori con almeno il ruolo Amministratore dell'accesso condizionale assegnato trovano questi criteri nell'interfaccia di amministrazione di Microsoft Entra sotto Entra ID>Accesso condizionale>Criteri.

È possibile modificare lo stato di una policy e quali identità la policy dovrebbe escludere. Escludere gli account di accesso di emergenza o break-glass dai criteri gestiti esattamente come altri criteri di accesso condizionale. Valutare la possibilità di duplicare questi criteri se è necessario apportare più modifiche rispetto a quelle consentite nei criteri gestiti da Microsoft.

Microsoft abilita questi criteri non meno di 45 giorni dopo l'introduzione nel tenant se vengono lasciati nello stato Solo Report. È possibile attivare questi criteri prima o rifiutare esplicitamente impostando lo stato del criterio su Disattivato. I clienti ricevono notifiche tramite messaggi di posta elettronica e post del Centro messaggi 28 giorni prima che le politiche siano abilitate.

Nota

In alcuni casi, le politiche potrebbero essere abilitate entro 45 giorni. Se questa modifica si applica al tenant:

- I criteri gestiti da Microsoft sono menzionati nei messaggi di posta elettronica e nei post del Centro messaggi di Microsoft 365 che ricevi.

- È menzionato nei dettagli dei criteri nell'interfaccia di amministrazione di Microsoft Entra.

Politiche

Questi criteri gestiti da Microsoft consentono agli amministratori di apportare semplici modifiche, ad esempio l'esclusione degli utenti o scegliere se attivare la modalità solo report o la modalità attiva/disattiva. Le organizzazioni non possono rinominare o eliminare criteri gestiti da Microsoft. Man mano che gli amministratori hanno maggiore familiarità con i criteri di accesso condizionale, possono scegliere di duplicare i criteri per creare versioni personalizzate.

Man mano che le minacce si evolvono, Microsoft potrebbe aggiornare questi criteri per usare nuove funzionalità, funzionalità o migliorare la loro efficacia

- Bloccare l'autenticazione legacy

- Bloccare il flusso del codice del dispositivo

- Autenticazione a più fattori per gli amministratori che accedono ai portali di amministrazione Microsoft

- Autenticazione a più fattori per tutti gli utenti

- Autenticazione a più fattori per utenti singoli

- Autenticazione a più fattori e riautenticazione per gli accessi a rischio

Bloccare l'autenticazione obsoleta

Questo criterio blocca i tentativi di accesso usando l'autenticazione legacy e i protocolli di autenticazione legacy. Queste autenticazioni possono provenire da client meno recenti come Office 2010 o client che usano protocolli come IMAP, SMTP o POP3.

In base all'analisi di Microsoft, oltre il 99% degli attacchi password spray usa questi protocolli di autenticazione legacy. Questi attacchi cesserebbero con l'autenticazione di base disabilitata o bloccata.

Bloccare il flusso del codice del dispositivo

Questo criterio blocca il flusso del codice del dispositivo, in cui un utente avvia l'autenticazione in un dispositivo, viene completato in un altro e il relativo token viene restituito al dispositivo originale. Questo tipo di autenticazione è comune in cui gli utenti non possono immettere le proprie credenziali, ad esempio smart TV, dispositivi Microsoft Teams Room, dispositivi IoT o stampanti.

Il flusso di codice del dispositivo viene usato raramente dai clienti, ma viene spesso usato dagli utenti malintenzionati. L'abilitazione di questo criterio gestito da Microsoft per l'organizzazione consente di rimuovere questo vettore di attacco.

Autenticazione a più fattori per gli amministratori che accedono ai portali di amministrazione Microsoft

Questo criterio riguarda 14 ruoli di amministratore con privilegi elevati, che accedono ai portali di amministrazione Microsoft e richiede che eseguano l'autenticazione a più fattori.

Questo criterio si applica ai tenant P1 e P2 di Microsoft Entra ID in cui le impostazioni predefinite per la sicurezza non sono abilitate.

Suggerimento

I criteri gestiti da Microsoft che richiedono l'autenticazione a più fattori differiscono dall'annuncio dell'autenticazione a più fattori obbligatoria per gli accessi di Azure effettuati nel 2024, che ha iniziato l'implementazione graduale a ottobre 2024. Per altre informazioni, vedere Pianificazione dell'autenticazione a più fattori obbligatoria per Azure e altri portali di amministrazione.

Autenticazione a più fattori per tutti gli utenti

Questo criterio riguarda tutti gli utenti dell'organizzazione e richiede l'uso dell'autenticazione a più fattori ogni volta che accedono. Nella maggior parte dei casi, la sessione viene mantenuta nel dispositivo e gli utenti non devono completare l'autenticazione a più fattori quando interagiscono con un'altra applicazione.

Autenticazione a più fattori per utenti di autenticazione a più fattori individuale

Questa politica riguarda gli utenti MFA per utente, una configurazione che Microsoft non consiglia più. L'accesso condizionale offre un'esperienza di amministrazione migliore con molte funzionalità aggiuntive. Il consolidamento di tutti i criteri di autenticazione a più fattori per l'accesso condizionale consente di essere più mirati a richiedere l'autenticazione a più fattori, riducendo al contempo l'attrito dell'utente finale mantenendo il comportamento di sicurezza.

Questa politica si rivolge a:

- Organizzazioni con utenti con licenza per Microsoft Entra ID P1 e P2

- Organizzazioni in cui i default delle impostazioni di sicurezza non sono abilitati

- Organizzazioni con meno di 500 utenti per i quali MFA è abilitata o imposta

Per applicare questo criterio a più utenti, duplicarlo e modificare le assegnazioni.

Suggerimento

Se si usa la matita Modifica nella parte superiore per modificare i criteri di autenticazione a più fattori gestiti da Microsoft per utente, potrebbe verificarsi un errore di aggiornamento non riuscito . Per risolvere questo problema, selezionare Modifica nella sezione Identità escluse del criterio.

Autenticazione a più fattori e riautenticazione per gli accessi a rischio

Questo criterio riguarda tutti gli utenti e richiede l'autenticazione a più fattori e la riautenticazione quando vengono rilevati accessi ad alto rischio. In questo caso ad alto rischio significa qualcosa sul modo in cui l'utente ha eseguito l'accesso non è normale. Questi accessi ad alto rischio possono includere viaggi altamente anomali, attacchi di password spray o attacchi di riproduzione dei token. Per altre informazioni, vedere Che cosa sono i rilevamenti dei rischi.

Questo criterio è destinato ai tenant Microsoft Entra ID P2 dove le impostazioni di sicurezza predefinite non sono abilitate. I criteri riguardano gli utenti in due modi diversi, a seconda che si disponga di più licenze P2 rispetto agli utenti o se si dispone di più utenti rispetto alle licenze P2. Gli utenti guest non sono inclusi nella politica.

- Se tutti gli utenti attivi hanno MFA e le licenze P2 uguali o superano il totale degli utenti attivi, il criterio copre Tutti gli utenti.

- Tutti gli utenti possono includere account di servizio o account break-glass, quindi potrebbe essere necessario escluderli.

- Se alcuni utenti attivi non dispongono di MFA o se non sono presenti licenze P2 sufficienti per coprire tutti gli utenti registrati con MFA, creiamo e assegniamo i criteri a un gruppo di sicurezza denominato "Accesso condizionale: autenticazione a più fattori rischiosa" limitata alle licenze P2 disponibili.

- I criteri si applicano solo a tale gruppo di sicurezza, in modo da poter definire l'ambito dei criteri modificando il gruppo stesso.

- Per popolare il gruppo, selezioniamo gli utenti che possono soddisfare l'autenticazione a più fattori, assegnando priorità agli utenti con una licenza P2 assegnata direttamente.

- Questa configurazione garantisce che il criterio non blocchi gli utenti legittimi e che si ottenga il valore massimo per le licenze P2.

Per impedire agli utenti malintenzionati di assumere account, Microsoft impedisce agli utenti rischiosi di eseguire la registrazione per l'autenticazione a più fattori.

Configurazione predefinita di sicurezza

Sono disponibili i seguenti criteri quando si esegue l'aggiornamento dalle impostazioni predefinite di sicurezza.

- Bloccare l'autenticazione legacy

- Richiedere l'autenticazione a più fattori per la gestione di Azure

- Richiedere l'autenticazione a più fattori per gli amministratori

- Richiedere l'autenticazione a più fattori per tutti gli utenti

Bloccare l'autenticazione obsoleta

Questo criterio impedisce ai protocolli di autenticazione legacy di accedere alle applicazioni. Con il termine autenticazione legacy si riferisce a una richiesta di autenticazione effettuata da:

- Client che non usano l'autenticazione moderna (ad esempio, un client Office 2010)

- Qualsiasi client che usi protocolli di posta elettronica precedenti come IMAP, SMTP o POP3

- Qualsiasi tentativo di accesso che utilizza l'autenticazione legacy.

La maggior parte dei tentativi compromettenti di accesso osservati deriva dall'autenticazione legacy. Poiché l'autenticazione legacy non supporta l'autenticazione a più fattori, gli utenti malintenzionati possono ignorare i requisiti di autenticazione a più fattori usando protocolli meno recenti.

Richiedere l'autenticazione a più fattori per la gestione di Azure

Questi criteri riguardano tutti gli utenti quando tentano di accedere a vari servizi di Azure gestiti tramite l'API gestione dei servizi di Windows Azure, tra cui:

- Portale di Azure

- Interfaccia di amministrazione di Microsoft Entra

- Azure PowerShell

- Interfaccia CLI di Azure

Gli utenti devono completare l'autenticazione a più fattori per accedere a queste risorse.

Richiedere l'autenticazione a più fattori per gli amministratori

Questo criterio si applica agli utenti con ruoli di amministratore con privilegi elevati:

- Amministratore globale

- Amministratore applicazione

- Amministratore dell'autenticazione

- Amministratore fatturazione

- Amministratore di applicazioni cloud

- Amministratore dell'accesso condizionale

- Amministratore di Exchange

- Amministratore supporto tecnico

- Amministratore delle password

- Amministratore dell'autenticazione privilegiata

- Amministratore di ruolo privilegiato

- Amministratore della sicurezza

- Amministratore di SharePoint

- Amministratore utenti

Questi account devono usare l'autenticazione a più fattori per accedere a qualsiasi applicazione.

Richiedere l'autenticazione a più fattori per tutti gli utenti

Questo criterio si applica a tutti gli utenti dell'organizzazione e richiede l'autenticazione a più fattori per ogni accesso. Nella maggior parte dei casi, le sessioni vengono mantenute nei dispositivi, quindi gli utenti non devono completare l'autenticazione a più fattori durante l'interazione con altre applicazioni.

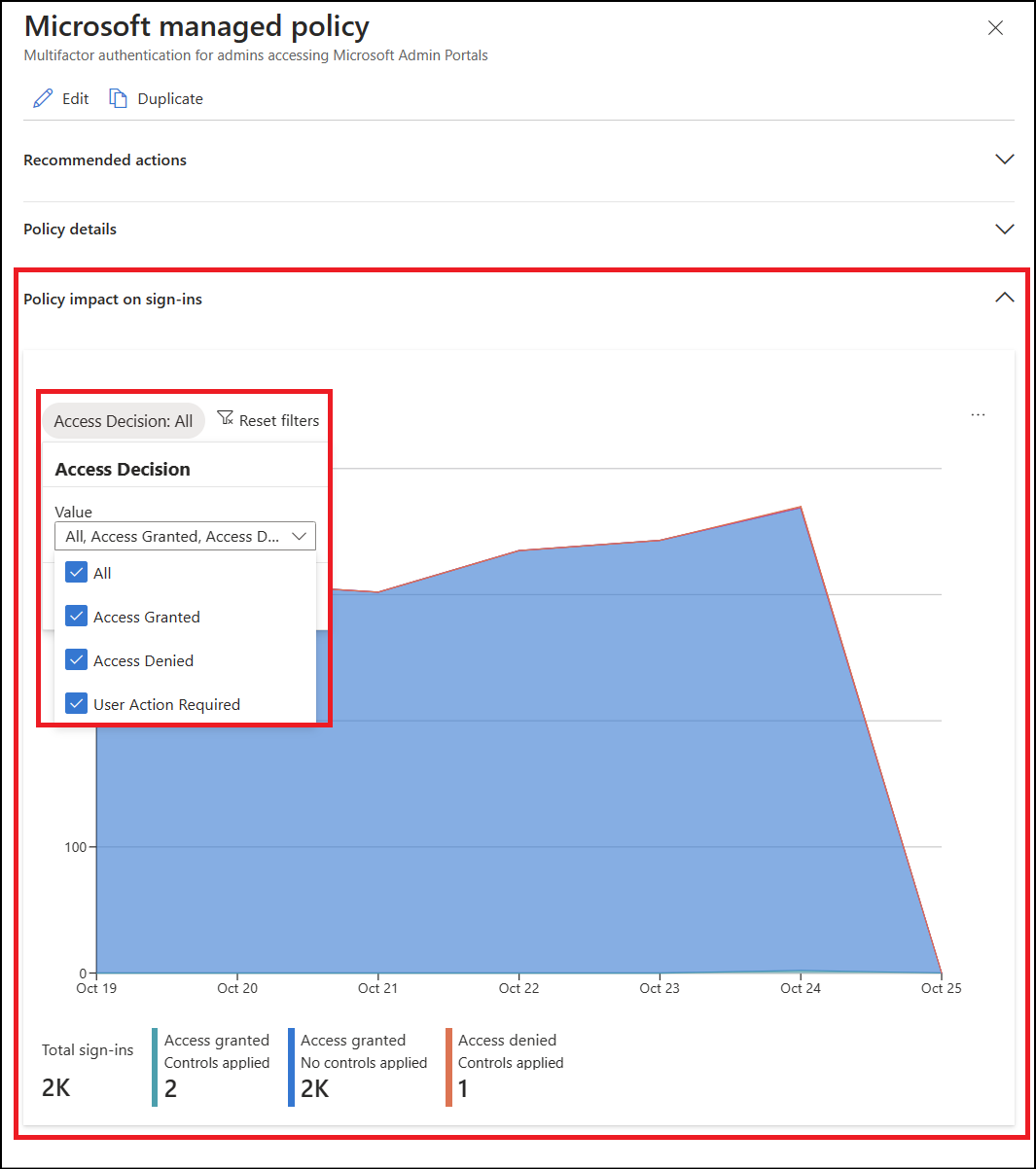

Monitorare ed esaminare

I criteri gestiti e i log di accesso sono le due posizioni in cui è possibile visualizzare l'effetto di questi criteri nell'organizzazione.

Esaminare la scheda Impatto criteri dei criteri gestiti per visualizzare un riepilogo del modo in cui i criteri influiscono sull'ambiente.

Analizzare i log di accesso di Microsoft Entra per visualizzare i dettagli sul modo in cui i criteri influiscono sull'attività di accesso.

- Accedi al centro di amministrazione di Microsoft Entra come almeno un Lettore di report.

- Passare a Entra ID>Monitoraggio e integrità>Registri di accesso.

- Usare alcuni o tutti i filtri seguenti:

- ID di correlazione quando si dispone di un evento specifico da analizzare.

- Accesso condizionale per osservare il fallimento e il successo dei criteri.

- Nome utente per visualizzare le informazioni correlate a utenti specifici.

- Data limitata all'intervallo di tempo in questione.

- Selezionare un evento di accesso specifico e quindi selezionare Accesso condizionale.

- Per esaminare ulteriormente, selezionare il Nome del Criterio per approfondire la configurazione dei criteri.

- Esplorare le altre schede per visualizzare i dettagli dell'utente client e del dispositivo usati per la valutazione dei criteri di accesso condizionale.

Domande comuni

Informazioni sull'accesso condizionale

L'accesso condizionale è una funzionalità di Microsoft Entra che consente alle organizzazioni di applicare i requisiti di sicurezza quando accedono alle risorse. L'accesso condizionale viene comunemente usato per applicare l'autenticazione a più fattori, la configurazione del dispositivo o i requisiti dei percorsi di rete.

Questi criteri possono essere considerati come istruzioni logiche "se-then".

Se le assegnazioni (utenti, risorse e condizioni) sono vere, applicare ai controlli di accesso (concessione e/o sessione) nella policy. Se si è un amministratore, che vuole accedere a uno dei portali di amministrazione Microsoft, è necessario eseguire l'autenticazione a più fattori per dimostrare che si tratta effettivamente dell'utente.

Cosa succede se si vogliono apportare altre modifiche?

Gli amministratori possono scegliere di apportare ulteriori modifiche a questi criteri duplicandoli usando il pulsante Duplica nella visualizzazione elenco criteri. Questo nuovo criterio può essere configurato come qualsiasi altro criterio di accesso condizionale con a partire da una posizione consigliata da Microsoft. Prestare attenzione a non abbassare la posizione di sicurezza a causa di queste modifiche.

Quali ruoli amministrativi sono coperti da questi criteri?

- Amministratore globale

- Amministratore applicazione

- Amministratore dell'autenticazione

- Amministratore fatturazione

- Amministratore di applicazioni cloud

- Amministratore dell'accesso condizionale

- Amministratore di Exchange

- Amministratore supporto tecnico

- Amministratore delle password

- Amministratore dell'autenticazione privilegiata

- Amministratore di ruolo privilegiato

- Amministratore della sicurezza

- Amministratore di SharePoint

- Amministratore utenti

Cosa accade se si usa una soluzione diversa per l'autenticazione a più fattori?

L'autenticazione a più fattori tramite metodi di autenticazione esterna soddisfa i requisiti MFA dei criteri gestiti da Microsoft.

Quando l'autenticazione a più fattori viene completata tramite un provider di identità federato (IdP), potrebbe soddisfare i requisiti MFA dell'ID Microsoft Entra a seconda della configurazione. Per altre informazioni, vedere Soddisfare i controlli MFA (MultiFactor Authentication) di Microsoft Entra ID con attestazioni MFA da un IdP federato.

Cosa accade se si usa l'autenticazione Certificate-Based?

A seconda della configurazione Certificate-Based Authentication (CBA), può funzionare come autenticazione a singolo o a più fattori.

- Se l'organizzazione configura l'autenticazione basata su certificati come unico fattore, gli utenti devono utilizzare un secondo metodo di autenticazione per soddisfare l'autenticazione a più fattori. Per altre informazioni sulle combinazioni consentite di metodi di autenticazione a MFA con LBA a fattore singolo, vedere MFA con autenticazione basata su certificati a singolo fattore.

- Se l'organizzazione configura CBA come multifactoring, gli utenti possono completare l'autenticazione a più fattori con il metodo di autenticazione CBA.

Cosa accade se si usano controlli personalizzati?

I controlli personalizzati non soddisfano i requisiti di attestazione di autenticazione a più fattori. Se l'organizzazione usa controlli personalizzati, è consigliabile eseguire la migrazione a metodi di autenticazione esterni, la sostituzione dei controlli personalizzati. Il provider di autenticazione esterno deve supportare i metodi di autenticazione esterni e fornire le indicazioni di configurazione necessarie per l'integrazione.

Come si monitora quando Microsoft apporta una modifica a questi criteri o ne aggiunge uno nuovo?

Gli amministratori con autorizzazioni AuditLog.Read.All e Directory.Read possono interrogare il registro di controllo per le voci registrate avviate da Microsoft Managed Policy Manager nella categoria Criteri. Ad esempio, usare Graph Explorer per trovare le voci con questa stringa di query: https://graph.microsoft.com/v1.0/auditLogs/directoryAudits?$filter=initiatedBy/app/displayName eq 'Microsoft Managed Policy Manager' and category eq 'Policy'.