Eventi

9 apr, 15 - 10 apr, 12

Code the Future with AI and connect with Java peers and experts at JDConf 2025 (Code the Future with AI and connect with Java peers and experts at JDConf 2025).

Registrati adessoQuesto browser non è più supportato.

Esegui l'aggiornamento a Microsoft Edge per sfruttare i vantaggi di funzionalità più recenti, aggiornamenti della sicurezza e supporto tecnico.

Questa esercitazione illustra come creare un ambiente di gestione delle identità ibride in Azure usando la federazione e Windows Server Active Directory (Windows Server AD). È possibile usare l'ambiente di gestione delle identità ibride creato a scopo di test per acquisire maggiore familiarità con il funzionamento di un'identità ibrida.

In questa esercitazione apprenderai a:

Per completare l'esercitazione, è necessario quanto segue:

Nota

In questa esercitazione si usano script di PowerShell per creare rapidamente l'ambiente dell'esercitazione. Ogni script usa variabili dichiarate all'inizio degli script. Assicurarsi di modificare le variabili in base al proprio ambiente.

Negli script dell'esercitazione viene creato un ambiente Windows Server Active Directory (Windows Server AD) generico prima dell'installazione di Microsoft Entra Connect. Gli script vengono usati anche nelle esercitazioni correlate.

Gli script di PowerShell usati in questa esercitazione sono disponibili in GitHub.

Per creare un ambiente di gestione delle identità ibride, la prima attività consiste nel creare una macchina virtuale da usare come un server Windows Server AD locale.

Nota

Se non è mai stato eseguito uno script di PowerShell nel computer host, prima di eseguire gli script, aprire Windows PowerShell ISE come amministratore ed eseguire Set-ExecutionPolicy remotesigned. Nella finestra di dialogo Modifica ai criteri di esecuzione selezionare Sì.

Per creare la macchina virtuale:

Aprire Windows PowerShell ISE come amministratore.

Eseguire lo script seguente:

#Declare variables

$VMName = 'DC1'

$Switch = 'External'

$InstallMedia = 'D:\ISO\en_windows_server_2016_updated_feb_2018_x64_dvd_11636692.iso'

$Path = 'D:\VM'

$VHDPath = 'D:\VM\DC1\DC1.vhdx'

$VHDSize = '64424509440'

#Create a new virtual machine

New-VM -Name $VMName -MemoryStartupBytes 16GB -BootDevice VHD -Path $Path -NewVHDPath $VHDPath -NewVHDSizeBytes $VHDSize -Generation 2 -Switch $Switch

#Set the memory to be non-dynamic

Set-VMMemory $VMName -DynamicMemoryEnabled $false

#Add a DVD drive to the virtual machine

Add-VMDvdDrive -VMName $VMName -ControllerNumber 0 -ControllerLocation 1 -Path $InstallMedia

#Mount installation media

$DVDDrive = Get-VMDvdDrive -VMName $VMName

#Configure the virtual machine to boot from the DVD

Set-VMFirmware -VMName $VMName -FirstBootDevice $DVDDrive

Per completare la creazione della macchina virtuale, installare il sistema operativo:

Prima di installare Windows Server AD, eseguire uno script che installa i prerequisiti:

Aprire Windows PowerShell ISE come amministratore.

Esegui Set-ExecutionPolicy remotesigned. Nella finestra di dialogo Modifica ai criteri di esecuzione selezionare Sì a tutti.

Eseguire lo script seguente:

#Declare variables

$ipaddress = "10.0.1.117"

$ipprefix = "24"

$ipgw = "10.0.1.1"

$ipdns = "10.0.1.117"

$ipdns2 = "8.8.8.8"

$ipif = (Get-NetAdapter).ifIndex

$featureLogPath = "c:\poshlog\featurelog.txt"

$newname = "DC1"

$addsTools = "RSAT-AD-Tools"

#Set a static IP address

New-NetIPAddress -IPAddress $ipaddress -PrefixLength $ipprefix -InterfaceIndex $ipif -DefaultGateway $ipgw

# Set the DNS servers

Set-DnsClientServerAddress -InterfaceIndex $ipif -ServerAddresses ($ipdns, $ipdns2)

#Rename the computer

Rename-Computer -NewName $newname -force

#Install features

New-Item $featureLogPath -ItemType file -Force

Add-WindowsFeature $addsTools

Get-WindowsFeature | Where installed >>$featureLogPath

#Restart the computer

Restart-Computer

A questo punto, installare e configurare Active Directory Domain Services per creare l'ambiente:

Aprire Windows PowerShell ISE come amministratore.

Eseguire lo script seguente:

#Declare variables

$DatabasePath = "c:\windows\NTDS"

$DomainMode = "WinThreshold"

$DomainName = "contoso.com"

$DomainNetBIOSName = "CONTOSO"

$ForestMode = "WinThreshold"

$LogPath = "c:\windows\NTDS"

$SysVolPath = "c:\windows\SYSVOL"

$featureLogPath = "c:\poshlog\featurelog.txt"

$Password = ConvertTo-SecureString "Passw0rd" -AsPlainText -Force

#Install Active Directory Domain Services, DNS, and Group Policy Management Console

start-job -Name addFeature -ScriptBlock {

Add-WindowsFeature -Name "ad-domain-services" -IncludeAllSubFeature -IncludeManagementTools

Add-WindowsFeature -Name "dns" -IncludeAllSubFeature -IncludeManagementTools

Add-WindowsFeature -Name "gpmc" -IncludeAllSubFeature -IncludeManagementTools }

Wait-Job -Name addFeature

Get-WindowsFeature | Where installed >>$featureLogPath

#Create a new Windows Server AD forest

Install-ADDSForest -CreateDnsDelegation:$false -DatabasePath $DatabasePath -DomainMode $DomainMode -DomainName $DomainName -SafeModeAdministratorPassword $Password -DomainNetbiosName $DomainNetBIOSName -ForestMode $ForestMode -InstallDns:$true -LogPath $LogPath -NoRebootOnCompletion:$false -SysvolPath $SysVolPath -Force:$true

Creare quindi un account utente di test. Creare questo account nell'ambiente Active Directory locale. L'account viene quindi sincronizzato con Microsoft Entra ID.

Aprire Windows PowerShell ISE come amministratore.

Eseguire lo script seguente:

#Declare variables

$Givenname = "Allie"

$Surname = "McCray"

$Displayname = "Allie McCray"

$Name = "amccray"

$Password = "Pass1w0rd"

$Identity = "CN=ammccray,CN=Users,DC=contoso,DC=com"

$SecureString = ConvertTo-SecureString $Password -AsPlainText -Force

#Create the user

New-ADUser -Name $Name -GivenName $Givenname -Surname $Surname -DisplayName $Displayname -AccountPassword $SecureString

#Set the password to never expire

Set-ADUser -Identity $Identity -PasswordNeverExpires $true -ChangePasswordAtLogon $false -Enabled $true

È necessario un certificato TLS o SSL che verrà usato da Active Directory Federation Services (AD FS). Si tratta di un certificato autofirmato che viene creato esclusivamente per essere usato nei test. È consigliabile non usare un certificato autofirmato in un ambiente di produzione.

Per creare un certificato:

Aprire Windows PowerShell ISE come amministratore.

Eseguire lo script seguente:

#Declare variables

$DNSname = "adfs.contoso.com"

$Location = "cert:\LocalMachine\My"

#Create a certificate

New-SelfSignedCertificate -DnsName $DNSname -CertStoreLocation $Location

Se non è disponibile, seguire la procedura descritta nell'articolo Creare un nuovo tenant in Microsoft Entra ID per creare un nuovo tenant.

L'attività successiva consiste nel creare un account amministratore delle identità ibride. Questo account viene usato per creare l'account connettore di Microsoft Entra durante l'installazione di Microsoft Entra Connect. L'account connettore di Microsoft Entra viene usato per scrivere informazioni in Microsoft Entra ID.

Per creare un account amministratore delle identità ibride:

Accedi all'Interfaccia di amministrazione di Microsoft Entra.

Passare a Identità>Utenti>Tutti gli utenti

Selezionare Nuovo utente>Creare nuovo utente.

Nel riquadro Crea nuovo utente, inserisci un Nome visualizzato e un Nome principale utente per il nuovo utente. Stai creando un account di amministratore delle identità ibride per il tenant. È possibile visualizzare e copiare la password temporanea.

Selezionare quindi Rivedi e crea>Crea.

In una nuova finestra del web browser, accedere a myapps.microsoft.com utilizzando il nuovo account Amministratore di identità ibride e la password temporanea.

Scegliere una nuova password per l'account amministratore delle identità ibride e modificare la password.

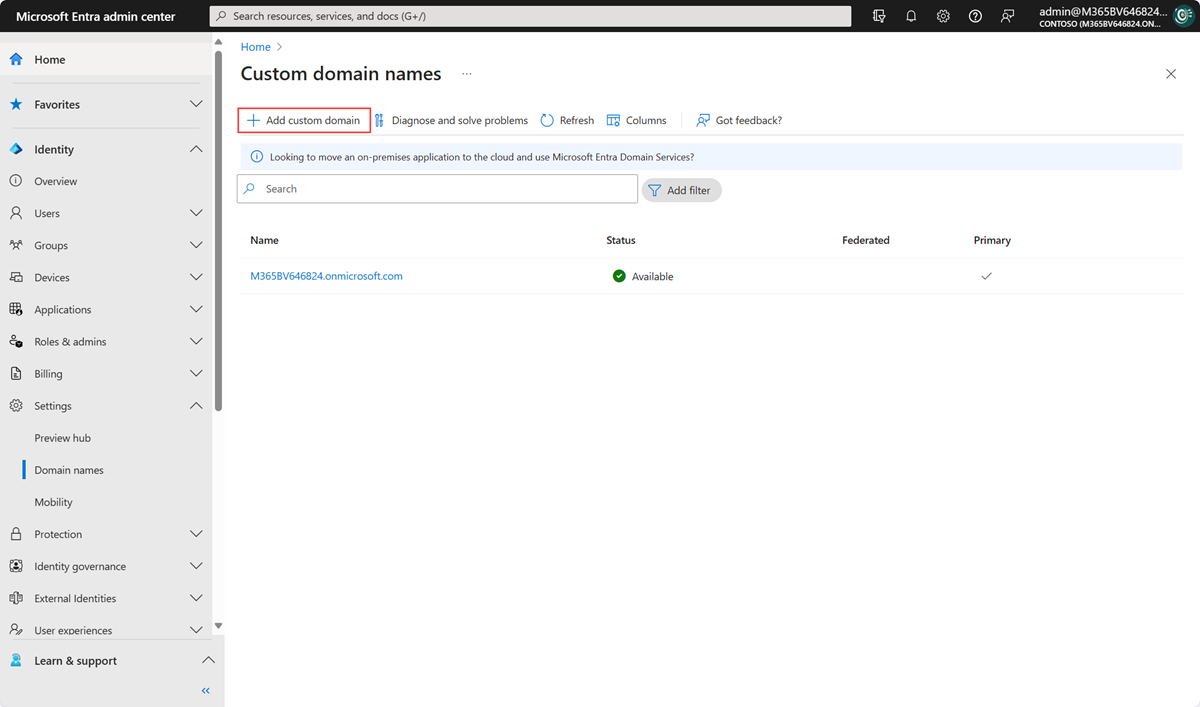

Ora che si hanno un tenant e un account amministratore delle identità ibride, aggiungere il dominio personalizzato per consentirne la verifica in Azure.

Per aggiungere un nome di dominio personalizzato a una directory:

Nell'[Interfaccia di amministrazione di Microsoft Entra] (https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview) assicurarsi di chiudere il riquadro Tutti gli utenti.

Nel menu a sinistra selezionare Nomi di dominio personalizzati in Gestisci.

Selezionare Aggiungi dominio personalizzato.

In Nomi di dominio personalizzati immettere il nome del dominio personalizzato e quindi selezionare Aggiungi dominio.

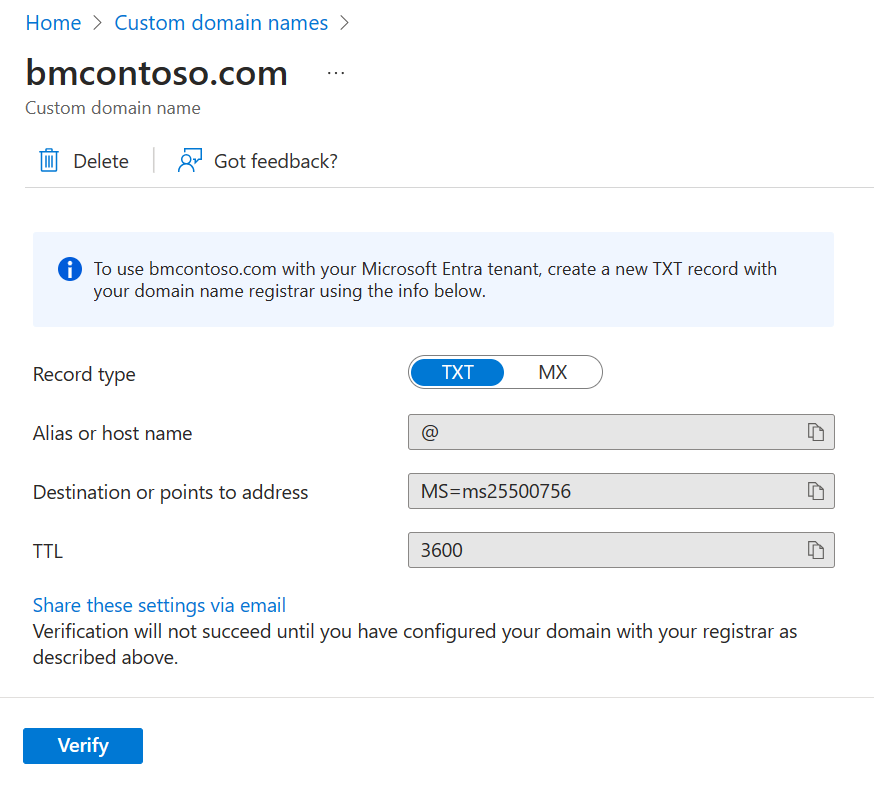

In Nome dominio personalizzato vengono visualizzate le informazioni relative a TXT o MX. È necessario aggiungere queste informazioni alle informazioni DNS del registrar del proprio dominio. Vai al tuo registrar del dominio e inserisci le informazioni TXT o MX nelle impostazioni DNS per il tuo dominio.

L'aggiunta di queste informazioni al registrar di domini consente ad Azure di verificare il dominio. La verifica del dominio potrebbe richiedere fino a 24 ore.

L'aggiunta di queste informazioni al registrar di domini consente ad Azure di verificare il dominio. La verifica del dominio potrebbe richiedere fino a 24 ore.

Per altre informazioni, vedere la documentazione Aggiungere un dominio personalizzato.

Per assicurarsi che il dominio sia verificato, selezionare Verifica.

A questo punto è possibile scaricare e installare Microsoft Entra Connect. Dopo l'installazione, userai l'installazione rapida.

Scaricare Microsoft Entra Connect.

Passare ad AzureADConnect.msi e fare doppio clic per aprire il file di installazione.

Nella schermata di benvenuto selezionare la casella di controllo per accettare le condizioni di licenza e quindi selezionare Continua.

Nella schermata Impostazioni rapide selezionare Personalizza.

In Installazione dei componenti necessari selezionare Installa.

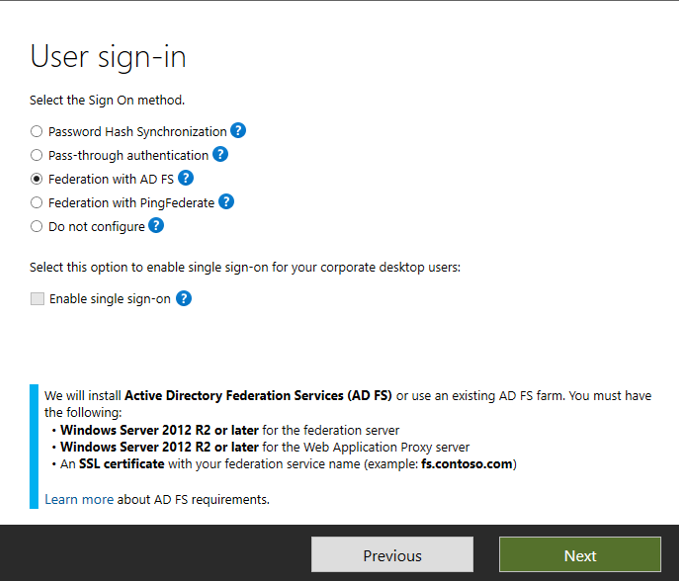

In Accesso utente selezionare Federazione tramite AD FS e quindi selezionare Avanti.

In Connetti a Microsoft Entra ID immettere il nome utente e la password dell'account amministratore delle identità ibride creato in precedenza e quindi selezionare Avanti.

In Connessione delle directory selezionare Aggiungi directory. Selezionare quindi Crea un nuovo account AD, immettere il nome utente e la password di contoso\Administrator. Seleziona OK.

Selezionare Avanti.

In Configurazione dell'accesso a Microsoft Entraselezionare Continua senza corrispondenza di tutti i suffissi UPN con domini verificati. Selezionare Avanti.

In Filtro di domini e unità organizzative selezionare Avanti.

In Identificazione univoca per gli utenti selezionare Avanti.

In Filtro utenti e dispositivi selezionare Avanti.

In Funzionalità facoltative selezionare Avanti.

In Credenziali dell'amministratore di dominio immettere il nome utente e la password di contoso\Administrator e selezionare Avanti.

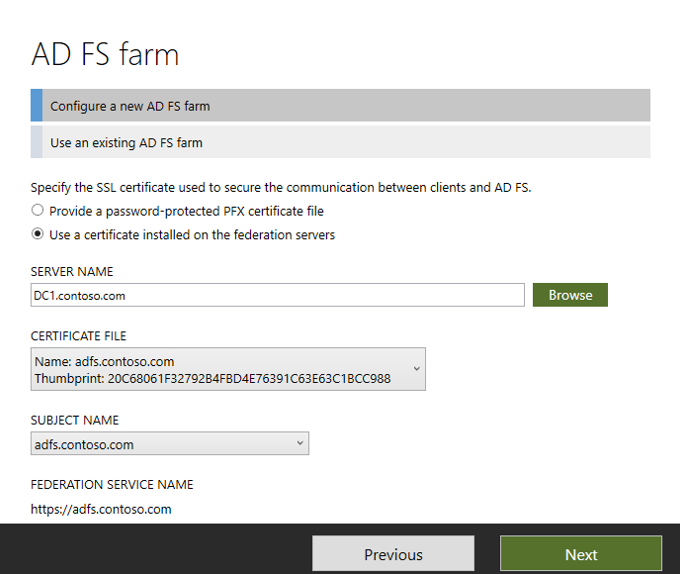

In Farm AD FS assicurarsi che l'opzione Configura una nuova farm AD FS sia selezionata.

Selezionare Usa un certificato installato nei server federativi e quindi selezionare Sfoglia.

Nella casella di ricerca immettere DC1 e selezionarlo nei risultati della ricerca. Seleziona OK.

Per File di certificato selezionare il certificato adfs.contoso.com creato. Selezionare Avanti.

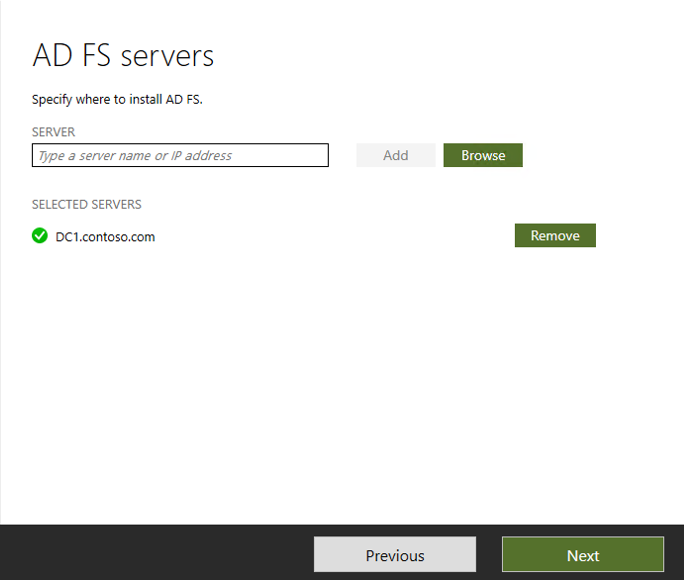

In Server AD FS, seleziona Sfoglia. Nella casella di ricerca immettere DC1 e selezionarlo nei risultati della ricerca. Seleziona OK e quindi Avanti.

Nel server proxy dell'applicazione Web, selezionare Avanti.

In Account del servizio AD FS immettere il nome utente e la password di contoso\Administrator e selezionare Avanti.

In Dominio di Microsoft Entra selezionare il dominio personalizzato verificato e quindi selezionare Avanti.

In Pronto per la configurazione selezionare Installa.

Al termine dell'installazione, selezionare Esci.

Prima di usare Synchronization Service Manager o l'Editor delle regole di sincronizzazione, esegui il logout e poi effettua nuovamente il login.

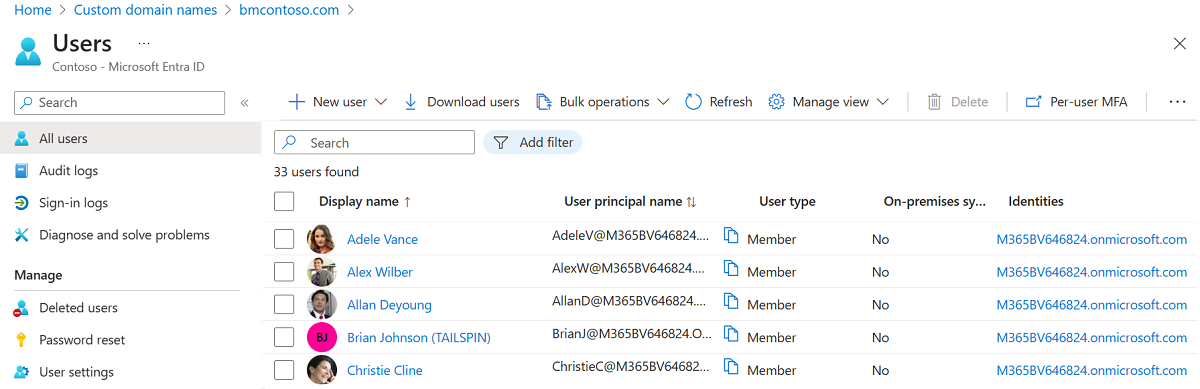

A questo punto si verificherà che gli utenti nel tenant di Active Directory locale siano sincronizzati e si trovino nel tenant di Microsoft Entra. Il completamento di questa sezione potrebbe richiedere alcune ore.

Per verificare che gli utenti siano sincronizzati:

Accedi al Centro di amministrazione di Microsoft Entra come almeno un Amministratore delle identità ibride.

Passare a Identità>Utenti>Tutti gli utenti

Verificare che i nuovi utenti siano presenti nel tenant.

Per testare che gli utenti del tenant di Windows Server AD siano sincronizzati con il tenant di Microsoft Entra, accedere come uno degli utenti:

Vai a https://myapps.microsoft.com.

Accedi con un account utente creato nel tuo nuovo tenant.

Per il nome utente usare il formato user@domain.onmicrosoft.com. Usare la stessa password usata dall'utente per accedere ad Active Directory locale.

La configurazione di un ambiente di gestione delle identità ibride è stata completata. A questo punto è possibile usare questo ambiente a scopo di test o per acquisire familiarità con le funzionalità di Azure.

Eventi

9 apr, 15 - 10 apr, 12

Code the Future with AI and connect with Java peers and experts at JDConf 2025 (Code the Future with AI and connect with Java peers and experts at JDConf 2025).

Registrati adesso