Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

La configurazione in Microsoft Entra ID viene eseguita all'interno di ogni tenant. Le impostazioni di configurazione controllano i criteri di sicurezza e accesso. Documentare i criteri di sicurezza e accesso per garantire la coerenza tra i tenant, se applicabile.

Coerenza della configurazione tra tenant

In un ambiente EDU di grandi dimensioni in cui si dispone di un team di amministrazione centrale, assicurarsi che la maggior parte delle configurazioni sia coerente tra i tenant:

Semplificare la gestione e rendere più efficiente il team IT centrale.

Semplificare l'identificazione e la risoluzione dei problemi.

Semplificare lo sviluppo, il test e la distribuzione di software tra tenant.

Rendere l'esperienza utente tra i tenant più coerente e intuitiva.

Semplificare il processo di migrazione degli utenti da un tenant a un altro.

Creare criteri in base ai quali le configurazioni tenant sono standard e gestite dal team IT centrale e che possono essere modificate dal team IT specifico del tenant. Alcune aree in cui un team di amministrazione specifico del tenant potrebbe avere bisogno di flessibilità includono:

Consentire ai partner esterni di accedere al tenant. Anche se l'organizzazione può avere un criterio che consente solo l'accesso agli altri tenant, un'area specifica potrebbe avere bisogno di un fornitore specifico dell'area per l'elenco Microsoft Entra B2B Collaboration Allow.

Modifica dei criteri di accesso necessari, ad esempio la richiesta di dispositivi gestiti per soddisfare i requisiti di sicurezza specifici del tenant o dell'area o per tenere conto della disponibilità dei dispositivi gestiti.

Piloting di nuove funzionalità, ad esempio un'area che prova MyStaff per consentire al direttore di un istituto di istruzione di coprire determinate attività IT per il personale dell'istituto.

Configurare le identità esterne

Le identità esterne rappresentano gli utenti esterni a un tenant Microsoft Entra, ad esempio gli utenti di altri tenant nell'organizzazione EDU. In un'organizzazione EDU di grandi dimensioni che si estende su più tenant, è possibile usare Microsoft Entra collaborazione business-to-business (B2B) per fornire l'accesso a tali tenant. Microsoft Entra B2B consente di condividere in modo sicuro le applicazioni e i servizi dell'organizzazione con utenti guest di un'altra organizzazione, mantenendo al tempo stesso il controllo sui propri dati.

Controllare la collaborazione esterna

Le impostazioni di collaborazione esterna consentono di attivare o disattivare gli inviti guest per diversi tipi di utenti nell'organizzazione. È anche possibile delegare gli inviti a singoli utenti assegnando ruoli che consentono loro di invitare guest. Le impostazioni di collaborazione esterna vengono gestite nel Interfaccia di amministrazione di Microsoft Entra in Microsoft Entra ID.

Abilitare i guest per la visualizzazione nell'elenco indirizzi globale

È possibile visualizzare guest (utenti esterni) nell'elenco indirizzi globale (GAL) tramite:

Invitare gli utenti come guest usando Microsoft Entra B2B (scelta consigliata)

Uso della sincronizzazione gal (scelta non consigliata)

Nota

La sincronizzazione dell'elenco indirizzi globale non crea account utente. Invece, ogni contatto creato è un oggetto che viene conteggiato rispetto al limite dell'oggetto nel tenant.

Criteri di sicurezza e accesso

La gestione della sicurezza può essere difficile perché gli attacchi correlati all'identità sono così diffusi. Le impostazioni predefinite di sicurezza e i criteri di accesso semplificano la protezione dell'organizzazione da attacchi come lo spray delle password, la riproduzione e il phishing.

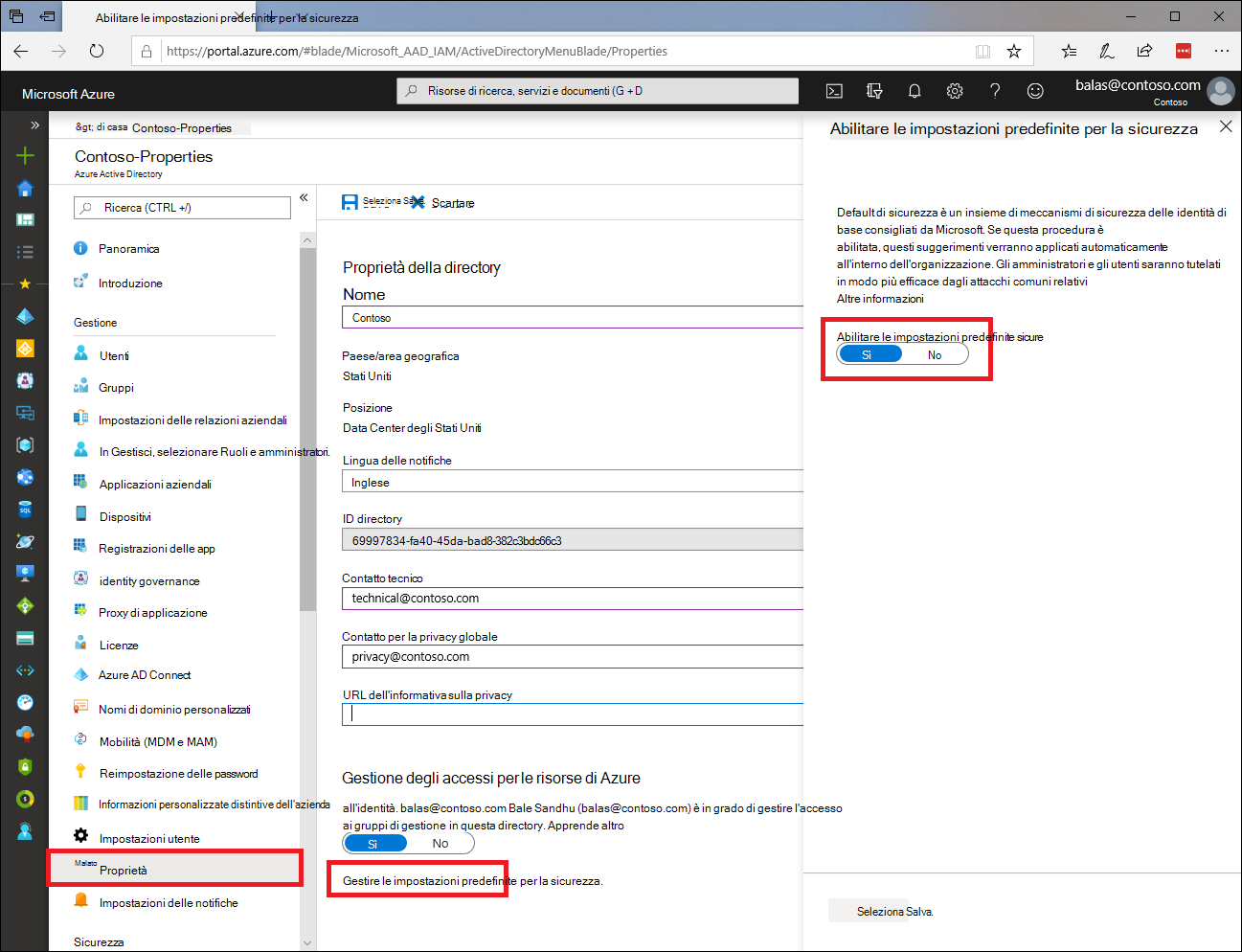

Impostazioni predefinite per la sicurezza

Le impostazioni predefinite per la sicurezza forniscono impostazioni sicure gestite per conto dell'organizzazione per garantire la sicurezza fino a quando non si è pronti a gestire la propria storia di sicurezza delle identità. Quando le impostazioni predefinite di sicurezza sono abilitate, è possibile proteggere l'organizzazione con le impostazioni dei criteri preconfigurate seguenti:

Richiedere a tutti gli utenti di registrarsi ad Azure Multi-Factor Authentication

Richiedere agli amministratori di eseguire l'autenticazione a più fattori

Blocco dei protocolli di autenticazione legacy

Richiedere agli utenti di eseguire l'autenticazione a più fattori quando necessario

Protezione delle attività con privilegi, ad esempio l'accesso al portale di Azure

L'abilitazione delle impostazioni predefinite di sicurezza è consigliata se l'organizzazione vuole aumentare il comportamento di sicurezza ora e non è stata configurata una sicurezza affidabile. Se si è un'organizzazione con licenze P1 o P2 Microsoft Entra ID e si usano attualmente criteri di accesso condizionale per applicare i criteri dell'organizzazione, le impostazioni predefinite di sicurezza probabilmente non sono appropriate per l'utente.

Abilitare le impostazioni predefinite di sicurezza nel portale di Azure, come illustrato nell'immagine seguente.

Dispositivi gestiti per IT e personale

Per proteggere le risorse nel tenant, impedire l'accesso da parte di dispositivi con livelli di protezione sconosciuti. Implementare una soluzione di gestione dei dispositivi in modo che gli utenti possano accedere alle risorse solo usando un dispositivo gestito dall'organizzazione.

In Microsoft Entra ID, un requisito minimo per un dispositivo da considerare gestito è quando viene registrato con Microsoft Entra ID. Gli amministratori possono scegliere di implementare i tipi di gestione dei dispositivi seguenti in Microsoft Entra ID:

Aggiunto a un dominio ibrido. Dispositivi di proprietà dell'organizzazione e aggiunti sia alla Active Directory locale che alla Microsoft Entra ID. In genere un dispositivo acquistato e gestito da un'organizzazione e gestito da System Center Configuration Manager.

Microsoft Entra aggiunto a un dominio. Dispositivi di proprietà dell'organizzazione e aggiunti al tenant Microsoft Entra dell'organizzazione. In genere un dispositivo acquistato e gestito da un'organizzazione, aggiunto a Microsoft Entra ID e gestito da un servizio come Microsoft Intune.

Microsoft Entra registrato. Dispositivi di proprietà dell'organizzazione o dispositivi personali usati per accedere alle risorse aziendali. In genere un dispositivo personale usato per accedere alle risorse aziendali. Le organizzazioni possono richiedere la registrazione del dispositivo tramite Mobile Gestione dispositivi (MDM) o l'applicazione tramite Gestione applicazioni mobili (MAM) senza registrazione per accedere alle risorse. Questa funzionalità può essere fornita da un servizio, ad esempio Microsoft Intune.

Per altre informazioni, vedere Scegliere i metodi di integrazione.

Per migliorare ulteriormente la sicurezza, è anche consigliabile creare criteri di accesso condizionale Microsoft Entra per l'IT e il personale. Con l'accesso condizionale è possibile creare un singolo criterio che concede l'accesso:

Alle app cloud selezionate.

Per utenti e gruppi selezionati.

Richiesta di un dispositivo gestito.

Usare MFA per gli amministratori

Gli account a cui sono assegnate autorizzazioni elevate sono destinazioni preziose per gli utenti malintenzionati. Per ridurre al minimo il rischio di compromissione degli account con privilegi, effettuare il provisioning di tutti gli account con autorizzazioni elevate con credenziali di autenticazione avanzata, ad esempio Azure Multi-Factor Authentication (MFA).

È consigliabile creare almeno un criterio di accesso condizionale per richiedere l'autenticazione a più fattori per i ruoli amministrativi seguenti:

Amministratore fatturazione

Amministratore di accesso condizionale

Amministratore di Exchange

Amministratore globale

Amministratore del supporto tecnico (password)

Amministratore della sicurezza

Amministratore di SharePoint

Amministratore utenti

Se gli utenti hanno a disposizione un metodo di autenticazione a più fattori, imporre l'autenticazione a più fattori per gli utenti che hanno accesso a informazioni riservate come i record degli studenti.

Criteri di rischio

Con Microsoft Entra ID, gli amministratori possono creare criteri per la protezione da determinati tipi di rischi:

Rischio di accesso. Probabilità che una richiesta di autenticazione specificata non sia autorizzata dal proprietario dell'identità.

Rischio utente. Probabilità che un'identità o un account di tipo give venga compromesso.

I criteri di rischio di accesso e i criteri di rischio utente automatizzano la risposta ai rilevamenti dei rischi nell'ambiente e consentono agli utenti di correggere automaticamente i rischi.

Le organizzazioni educative con licenze Microsoft 365 A5 (o licenze P2 Microsoft Entra ID) possono usare Microsoft Entra ID Protection per proteggere i propri account. È anche possibile creare criteri di accesso condizionale basati sul rischio di accesso e criteri di accesso condizionale basati sul rischio degli utenti.

Configurare i criteri di rischio utente in modo che gli utenti ad alto rischio siano tenuti a modificare la password dopo l'accesso.

Procedure consigliate

Definire criteri di accesso condizionale per applicare il comportamento di sicurezza delle identità e ridurre al minimo i rischi di accesso e gli utenti. Dovrebbero essere inclusi i controlli su MFA e i controlli basati su dispositivo per abilitare l'accesso solo tramite dispositivi gestiti e posizioni previste.

A tutte le applicazioni devono essere applicati criteri di accesso condizionale espliciti.

Ridurre al minimo il numero di criteri di accesso condizionale applicando a più app con gli stessi requisiti.

Pianificare l'interruzione configurando account di accesso di emergenza per attenuare gli effetti del blocco accidentale.

Configurare un criterio di accesso condizionale in modalità solo report.

Per indicazioni generali sui criteri di accesso condizionale per i singoli ambienti, consultare le procedure consigliate della CA e Microsoft Entra Operations Guide:

Registrazioni app

Solo gli utenti con autorizzazioni elevate possono eseguire attività quali l'aggiunta di applicazioni alla raccolta di applicazioni o la configurazione di un'applicazione da usare Application Proxy. Tuttavia, per impostazione predefinita, tutti gli utenti nella directory hanno la possibilità di registrare oggetti applicazione e entità servizio. Hanno anche la discrezione sulle applicazioni che possono accedere ai dati dell'organizzazione tramite il consenso dell'utente.

È consigliabile disabilitare il consenso utente in modo che gli account senza privilegi non possano creare oggetti applicazione e entità servizio nel tenant. Delegare invece i ruoli di amministrazione delle applicazioni dei membri del team , ad esempio i ruoli Amministratore applicazioni, Sviluppatore applicazione o Amministratore applicazioni cloud. L'uso dei ruoli centralizzerà il processo decisionale relativo al consenso con i team di sicurezza e identità dell'organizzazione.

Integrazione dell'app

Quando possibile, integrare le applicazioni SaaS supportate usando la raccolta di applicazioni Microsoft Entra in cui è possibile trovare app pre-configurate che funzionano con Microsoft Entra ID. Se l'applicazione non è disponibile nella raccolta di applicazioni Microsoft Entra, è possibile aggiungere l'applicazione non inclusa nell'elenco nel Interfaccia di amministrazione di Microsoft Entra.

Negli ambienti ibridi è possibile abilitare l'accesso remoto sicuro alle applicazioni legacy usando Microsoft Entra proxy di applicazione. Il proxy dell'applicazione consente agli utenti di accedere alle app Web locali senza una VPN usando l'account Microsoft Entra.

In alternativa, è possibile proteggere l'accesso alle app legacy se attualmente si usa una delle soluzioni di rete o di distribuzione di applicazioni di terze parti seguenti:

Progettare la sicurezza del tenant

Oltre alle raccomandazioni precedenti, è anche consigliabile bloccare ulteriormente il tenant configurando le impostazioni seguenti nel Interfaccia di amministrazione di Microsoft Entra.

Impostazioni utente

| Impostazione | Valore | Motivo |

|---|---|---|

| Portale di amministrazione | ||

| Limitare l'accesso al portale di amministrazione Microsoft Entra | Sì | Questa impostazione impedisce agli account senza privilegi di accedere alla sezione Microsoft Entra ID del portale di Azure. |

| Connessioni all'account LinkedIn | No | Nessuna esigenza aziendale |

| Registrazioni app | ||

| Gli utenti possono registrare applicazioni | No | Per le organizzazioni educative, Microsoft consiglia di impedire agli account senza privilegi di creare oggetti applicazione e entità servizio nel tenant. Assegnare invece i membri del team in modo esplicito ai ruoli di amministrazione dell'applicazione, ad esempio i ruoli Amministratore applicazioni, Sviluppatore applicazioni o Amministratore applicazioni cloud. |

Impostazioni delle identità esterne

| Impostazione | Valore | Motivo |

|---|---|---|

| Consenti solo tenant della stessa organizzazione | ||

| Le autorizzazioni guest sono limitate | No | Gli utenti guest provengono da tenant noti. |

| Gli amministratori e gli utenti nel ruolo Mittente dell'invito guest possono inviare inviti | Sì | L'invito guest può essere delegato quando gli inviti sono consentiti solo a domini specificati. |

| I membri possono invitare, i guest possono invitare | No | Maggiore controllo su chi viene invitato nel tenant consentendo solo a determinati amministratori o amministratori/utenti con il ruolo di invitatore guest di invitare guest. |

| Abilita passcode monouso tramite posta elettronica per gli utenti guest (anteprima) | No | Gli utenti guest provengono da tenant noti. |

| Abilitare l'iscrizione self-service guest tramite flussi utente (anteprima) | No | Gli inviti sono consentiti solo ai domini specificati e gli account utente sono Microsoft Entra account in tali altri tenant. |

| Restrizioni di collaborazione: consente gli inviti solo ai domini specificati | Più restrittivo | Microsoft consiglia questa impostazione per le organizzazioni di grandi dimensioni con più tenant che usano le funzionalità di collaborazione B2B per fornire l'accesso tra i tenant. Quando si impostano le impostazioni di collaborazione su Consenti l'invito solo ai domini specificati (più restrittivi), tutti i domini che fanno parte dell'organizzazione vengono inclusi nell'elenco consentiti, che negherà automaticamente gli inviti a qualsiasi altro dominio. In alternativa, se l'istituto di istruzione ha una partnership con altre organizzazioni, è possibile limitare gli inviti solo a tali organizzazioni aggiungendoli all'elenco di utenti consentiti. |

| Consentire la collaborazione all'esterno dell'organizzazione | ||

| Le autorizzazioni guest sono limitate | Sì | Gli utenti guest possono essere esterni all'organizzazione. Questa impostazione li limita da determinate attività della directory, ad esempio l'enumerazione di utenti, gruppi o altri oggetti directory. |

| Gli amministratori e gli utenti con il ruolo Mittente dell'invito guest possono inviare inviti | No | È consigliabile mantenere gli inviti controllati con un gruppo di amministratori delegati quando sono impostate restrizioni di collaborazione per consentire l'invio dell'invito a qualsiasi dominio. |

| I membri possono invitare, i guest possono invitare | No | Maggiore controllo su chi viene invitato nel tenant consentendo solo a determinati amministratori o amministratori/utenti con il ruolo di invitatore guest di invitare guest. |

| Abilita passcode monouso tramite posta elettronica per gli utenti guest (anteprima) | Sì | OTP è consigliato quando si invitano utenti esterni all'organizzazione. |

| Abilitare l'accesso self-service guest tramite flussi utente (anteprima) | No | È preferibile controllare gli inviti rispetto a consentire agli utenti guest self-service di iscriversi al tenant. |

| Restrizioni di collaborazione: consente l'invio di inviti a qualsiasi dominio | Più inclusivi | Impostazione consigliata quando è necessario collaborare con più altri tenant, ad esempio quando si collabora con partner, consulenti esterni, altre organizzazioni educative e così via. |

Impostazioni delle anteprime delle funzionalità utente

| Impostazione | Valore | Motivo |

|---|---|---|

| Gli utenti possono usare la funzionalità di anteprima per App personali | Nessuno/Selezionato/Tutto | L'impostazione dipende dall'uso e dalla necessità di App personali portale e delle relative funzionalità. È possibile prendere in considerazione l'uso del portale di App personali per fornire l'accesso alle app basate sul cloud dell'organizzazione solo al personale o a tutti gli utenti, inclusi gli studenti. |

| Gli utenti possono usare l'esperienza combinata di registrazione delle informazioni di sicurezza | Tutti | È consigliabile usare metodi di autenticazione avanzati, ad esempio credenziali senza password e accesso condizionale per proteggere la registrazione delle informazioni di sicurezza. |

| Gli amministratori possono accedere a Personale personale | Nessuno/Selezionato/Tutto | L'impostazione dipende dall'uso e dalla necessità di Personale personale. È possibile prendere in considerazione l'uso di Personale personale per delegare le attività comuni dell'helpdesk al personale. Personale personale consente di delegare a una figura di autorità, ad esempio un direttore dell'istituto di istruzione, le autorizzazioni per garantire che i membri del personale siano in grado di accedere ai propri account di Microsoft Entra. Invece di affidarsi a un helpdesk centrale, le organizzazioni possono delegare attività comuni come la reimpostazione delle password o la modifica dei numeri di telefono in, ad esempio, un direttore dell'istituto di istruzione. Con Personale personale, un utente che non riesce ad accedere al proprio account può ottenere l'accesso solo in un paio di selezioni senza supporto tecnico o personale IT necessario. |

Impostazioni di gestione dei gruppi

| Impostazione | Valore | Motivo |

|---|---|---|

| Gestione gruppi self-service | ||

| I proprietari possono gestire le richieste di appartenenza ai gruppi nel Pannello di accesso | No | Gruppi nei tenant EDU potrebbero avere accesso alle risorse sensibili (ad esempio, l'accesso alle informazioni sugli studenti) che devono essere strutturate e gestite. La gestione avviata dall'utente non è consigliata per questi scenari. |

| Limitare la possibilità dell'utente di accedere alle funzionalità dei gruppi nel Pannello di accesso. Gli amministratori (globale, gruppo e utente Amministrazione) avranno accesso indipendentemente dal valore di questa impostazione | Sì | Gruppi nei tenant EDU potrebbero avere accesso alle risorse sensibili (ad esempio, l'accesso alle informazioni sugli studenti) che devono essere strutturate e gestite. La gestione avviata dall'utente non è consigliata per questi scenari. |

| Gruppi di sicurezza | ||

| Gli utenti possono creare gruppi di sicurezza nei portali di Azure | No | Gruppi nei tenant EDU potrebbero avere accesso alle risorse sensibili (ad esempio, l'accesso alle informazioni sugli studenti) che devono essere strutturate e gestite. La gestione avviata dall'utente non è consigliata per questi scenari |

| Proprietari che possono assegnare membri come proprietari del gruppo nei portali di Azure | Nessuno | Gruppi nei tenant EDU potrebbero avere accesso alle risorse sensibili (ad esempio, l'accesso alle informazioni sugli studenti) che devono essere strutturate e gestite. La gestione avviata dall'utente non è consigliata per questi scenari |

| Gruppi di Office 365 | ||

| Gli utenti possono creare gruppi di Office 365 nei portali di Azure | No | Gruppi nei tenant EDU potrebbero avere accesso alle risorse sensibili (ad esempio, l'accesso alle informazioni sugli studenti) che devono essere strutturate e gestite. La gestione avviata dall'utente non è consigliata per questi scenari |

| Proprietari che possono assegnare membri come proprietari del gruppo nei portali di Azure | Nessuno | Gruppi nei tenant EDU potrebbero avere accesso alle risorse sensibili (ad esempio, l'accesso alle informazioni sugli studenti) che devono essere strutturate e gestite. La gestione avviata dall'utente non è consigliata per questi scenari |

Impostazioni delle applicazioni aziendali

| Impostazione | Valore | Motivo |

|---|---|---|

| Applicazioni aziendali | ||

| Gli utenti possono fornire il consenso alle app che accedono ai dati aziendali per loro conto | No | Le applicazioni che richiedono il consenso devono essere esaminate tramite un processo definito con la proprietà stabilita usando flussi di lavoro della richiesta di consenso Amministrazione |

| Gli utenti possono concedere il consenso alle app che accedono ai dati aziendali per i gruppi di cui sono proprietari | No | Le applicazioni che richiedono il consenso devono essere esaminate tramite un processo definito con la proprietà stabilita usando flussi di lavoro della richiesta di consenso Amministrazione |

| Gli utenti possono aggiungere app della raccolta ai propri Pannello di accesso | No | Gruppi nei tenant EDU potrebbero avere accesso alle risorse sensibili (ad esempio, l'accesso alle informazioni sugli studenti) che devono essere strutturate e gestite. La gestione avviata dall'utente non è consigliata per questi scenari |

| Amministrazione richieste di consenso (anteprima) | ||

| Gli utenti possono richiedere il consenso dell'amministratore alle app a cui non sono in grado di fornire il consenso | No | L'abilitazione di questa impostazione consente a tutti gli utenti del tenant di richiedere il consenso, generando potenzialmente molte richieste di consenso inviate agli amministratori. Se gli amministratori non possono o non vogliono gestire le richieste, gli utenti possono essere confusi. |

| Selezionare gli utenti per esaminare le richieste di consenso dell'amministratore | N/D | Applicabile solo se Amministrazione funzionalità Richiesta di consenso è abilitata |

| Gli utenti selezionati ricevono notifiche tramite posta elettronica per le richieste | N/D | Applicabile solo se Amministrazione funzionalità Richiesta di consenso è abilitata |

| Gli utenti selezionati ricevono promemoria di scadenza della richiesta | N/D | Applicabile solo se Amministrazione funzionalità Richiesta di consenso è abilitata |

| La richiesta di consenso scade dopo (giorni) | N/D | Applicabile solo se Amministrazione funzionalità Richiesta di consenso è abilitata |

| Impostazioni Office 365 | ||

| Gli utenti possono visualizzare Office 365 app solo nel portale di Office 365 | No | Quando si usa App personali portale, questa impostazione deve essere impostata su "No" se si vuole visualizzare Office 365 app in App personali. App personali panoramica del portaleapp/access-panel-deployment-plan |

Impostazioni di governance delle identità

Gestire il ciclo di vita degli utenti esterni aggiunti tramite pacchetti di accesso specificando cosa accade quando perdono l'ultima assegnazione del pacchetto di accesso.

| Impostazione | Valore | Motivo |

|---|---|---|

| Impedire all'utente esterno di accedere a questa directory | Sì | Quando un utente esterno perde l'ultima assegnazione a qualsiasi pacchetto di accesso che è necessario bloccare, rimuoverlo dal tenant. |

| Rimuovere l'utente esterno | Sì | Quando un utente esterno perde l'ultima assegnazione a qualsiasi pacchetto di accesso che è necessario bloccare, rimuoverlo dal tenant. |

| Numero di giorni prima della rimozione di un utente esterno da questa directory | 30 | Quando un utente esterno perde l'ultima assegnazione a qualsiasi pacchetto di accesso che si dovrebbe bloccare, quindi rimuoverlo dal tenant |

Impostazioni di reimpostazione della password

| Impostazione | Valore | Motivo |

|---|---|---|

| Properties | ||

| Reimpostazione della password self-service abilitata | Selezionare Utenti. | È consigliabile reimpostare la password self-service per tutti gli utenti che possono usare il telefono cellulare per sms e possono installare e configurare l'app Microsoft Authenticator. |

| Metodi di autenticazione | ||

| Numero di metodi necessari per la reimpostazione | 2 | Due metodi offrono un equilibrio tra usabilità e sicurezza. |

| Metodi disponibili per gli utenti | Notifica di app per dispositivi mobili, codice dell'app per dispositivi mobili, posta elettronica e telefono cellulare (solo SMS) | App per dispositivi mobili offre i metodi di crittografia più moderni e sicuri. E-mail o SMS possono quindi essere usati come un'altra opzione. È consigliabile distribuire metodi di autenticazione senza password negli account nei tenant EDU. In questo modo si migliora l'esperienza utente. |

| Registrazione | ||

| Richiedere agli utenti di registrarsi durante l'accesso? | Sì | Con questo valore, gli account verranno interrotti per fornire la registrazione alla reimpostazione della password self-service al primo accesso. Ciò consente di eseguire l'onboarding degli account con una baseline coerente. |

| Numero di giorni prima che agli utenti venga chiesto di riconfermare le informazioni di autenticazione | 180 | |

| Notifiche | ||

| Notificare agli utenti la reimpostazione della password? | Sì | Le notifiche forniranno visibilità di questa operazione di gestione delle credenziali sensibili. |

| Notificare a tutti gli amministratori quando gli altri amministratori reimpostano la password? | Sì | Le notifiche forniranno visibilità di questa operazione di gestione delle credenziali sensibili. |

Impostazioni di protezione

| Impostazione | Valore | Motivo |

|---|---|---|

| Criteri del metodo di autenticazione | ||

| Chiave di sicurezza FIDO2 | Sì: selezionare gli utenti | |

| Accesso senza password di Microsoft Authenticator | Sì: selezionare gli utenti | |

| Sms | No | Il numero di telefono deve essere assegnato a tutti gli utenti che devono usare questa funzionalità. Se non esiste un caso d'uso sicuro per questa funzionalità, l'overhead dell'aggiunta dei numeri di telefono non è garantito. |