Implementare la protezione ransomware per il tenant Microsoft 365

Il ransomware è un tipo di attacco a fini di estorsione che distrugge o crittografa file e cartelle, impedendo l'accesso ai dati critici. Il commodity ransomware in genere si diffonde come un virus che infetta i dispositivi e richiede solo la correzione del malware. Il ransomware gestito da umani è il risultato di un attacco attivo da parte di criminali informatici che si infiltrano nell'infrastruttura IT locale o cloud di un'organizzazione, elevano i loro privilegi e distribuiscono ransomware ai dati critici.

Una volta completato l'attacco, un utente malintenzionato richiede denaro alle vittime in cambio dei file eliminati, delle chiavi di decrittografia per i file crittografati o della promessa di non rilasciare dati sensibili sul dark Web o su Internet. Il ransomware gestito da umani può essere usato anche per arrestare computer o processi critici, ad esempio quelli necessari per la produzione industriale, interrompendo le normali operazioni aziendali fino a quando non viene pagato un riscatto e il danno viene risolto o l'organizzazione lo corregge autonomamente.

Un attacco ransomware gestito da umani può essere catastrofico per le aziende di tutte le dimensioni ed è difficile da pulire, in quanto richiede la rimozione completa dell’utente malintenzionato per proteggersi da futuri attacchi. A differenza del commodity ransomware, il ransomware gestito da umani può continuare a minacciare l’operatività aziendale anche dopo la richiesta di riscatto iniziale.

Nota

Un attacco ransomware a un tenant di Microsoft 365 presuppone che l'utente malintenzionato abbia credenziali di account utente valide per un tenant e abbia accesso a tutte le risorse e a tutti i file per cui l'account utente è autorizzato. Un utente malintenzionato sprovvisto di credenziali dell'account utente valide sarebbe costretto a decrittografare i dati inattivi che sono stati cifrati con la crittografia predefinita e avanzata di Microsoft 365. Per altre informazioni, vedere Panoramica sulla crittografia e sulla gestione delle chiavi.

Per altre informazioni sulla protezione da ransomware in tutti i prodotti Microsoft, vedere queste risorse ransomware aggiuntive.

La sicurezza nel cloud è una forma di relazione

La sicurezza dei servizi cloud Microsoft è una partnership tra l’utente e Microsoft:

- I servizi cloud Microsoft si fondano su un principio di fiducia e sicurezza. Microsoft fornisce controlli e funzionalità di sicurezza che consentono di proteggere i dati e le applicazioni.

- I dati e le identità dell'utente appartengono all'utente stesso, che è responsabile della loro protezione, della sicurezza delle risorse locali e della sicurezza dei componenti cloud sotto il suo controllo.

Combinando queste funzionalità e responsabilità, possiamo fornire la migliore protezione da un attacco ransomware.

Funzionalità di mitigazione e ripristino da ransomware incluse con Microsoft 365

Un utente malintenzionato che si è infiltrato in un tenant di Microsoft 365 con un attacco ransomware può ricattare l'organizzazione con le azioni seguenti:

- Eliminazione di file o posta elettronica

- Crittografia dei file sul posto

- Copia di file all'esterno del tenant (esfiltrazione dei dati)

Tuttavia, i servizi online di Microsoft 365 hanno molti controlli e funzionalità integrati per proteggere i dati dei clienti dagli attacchi ransomware, riepilogati nelle sezioni seguenti. Per altre informazioni dettagliate su come Microsoft protegge i dati dei clienti, vedere Protezione da malware e ransomware in Microsoft 365.

Nota

Un attacco ransomware a un tenant di Microsoft 365 presuppone che l'utente malintenzionato abbia credenziali di account utente valide per un tenant e abbia accesso a tutte le risorse e a tutti i file per cui l'account utente è autorizzato. Un utente malintenzionato sprovvisto di credenziali dell'account utente valide sarebbe costretto a decrittografare i dati inattivi che sono stati cifrati con la crittografia predefinita e avanzata di Microsoft 365. Per altre informazioni, vedere Panoramica sulla crittografia e sulla gestione delle chiavi.

Eliminazione di file o posta elettronica

I file in SharePoint e OneDrive for Business sono protetti da:

Controllo delle versioni

Microsoft 365 conserva almeno 500 versioni di un file per impostazione predefinita e può essere configurato per conservarne altre.

Per ridurre al minimo l'onere per il personale addetto alla sicurezza e al supporto tecnico, formare gli utenti su come ripristinare le versioni precedenti dei file.

Cestino

Se il ransomware crea una nuova copia crittografata del file ed elimina quello vecchio, i clienti hanno 93 giorni per ripristinarlo dal Cestino. Dopo 93 giorni, è disponibile una finestra di 14 giorni in cui Microsoft può ancora recuperare i dati.

Per ridurre al minimo l'onere per il personale addetto alla sicurezza e al supporto tecnico, formare gli utenti su come ripristinare i file dal Cestino.

-

Una soluzione completa di ripristino in modalità self-service per SharePoint e OneDrive che consente agli amministratori e agli utenti finali di ripristinare i file da qualsiasi momento negli ultimi 30 giorni.

Per ridurre al minimo l'onere per il personale addetto alla sicurezza e al supporto tecnico, formare gli utenti sul Ripristino dei file.

Per i file di OneDrive e SharePoint, Microsoft può ripristinare uno stato precedente fino a 14 giorni prima se si è colpiti da un attacco di massa.

La posta elettronica è protetta da:

Ripristino di un singolo elemento e conservazione delle cassette postali, in cui è possibile recuperare gli elementi in una cassetta postale in caso di eliminazione prematura, che sia accidentale o intenzionale. Per impostazione predefinita, è possibile ripristinare i messaggi di posta eliminati entro 14 giorni. Questo intervallo è configurabile fino a 30 giorni.

I criteri di conservazione consentono di conservare copie non modificabili dei messaggi di posta elettronica per il periodo di conservazione configurato.

Crittografia dei file sul posto

Come descritto in precedenza, i file in SharePoint e OneDrive for Business sono protetti da crittografia dannosa con:

- Controllo delle versioni

- Cestino

- Raccolta di archiviazione

Per altre informazioni, vedere Gestione della corruzione dei dati in Microsoft 365.

Copia di file all'esterno del tenant

È possibile impedire all’autore di un attacco ransomware di copiare file all'esterno del tenant con:

Criteri di Prevenzione della perdita dei dati Microsoft Purview(DLP)

Rilevare, avvisare e bloccare la condivisione rischiosa, accidentale o inappropriata dei dati contenenti:

Dati personali, ad esempio informazioni personali dell'utente finale per la conformità alle normative locali sulla privacy.

Informazioni riservate sull'organizzazione basate sulle etichette di riservatezza.

Microsoft Defender for Cloud Apps

Bloccare il download di informazioni riservate, ad esempio i file.

È anche possibile usare i criteri di sessione per Controllo app per l'accesso condizionale di Defender for Cloud Apps per monitorare il flusso di informazioni tra un utente e un'applicazione in tempo reale.

Cosa offre questa soluzione

Questa soluzione illustra la distribuzione di funzionalità, configurazioni e normali operazioni di protezione e mitigazione di Microsoft 365 per ridurre al minimo la capacità di un utente malintenzionato di usare i dati critici nel tenant di Microsoft 365 per ricattare l'organizzazione tramite ransomware.

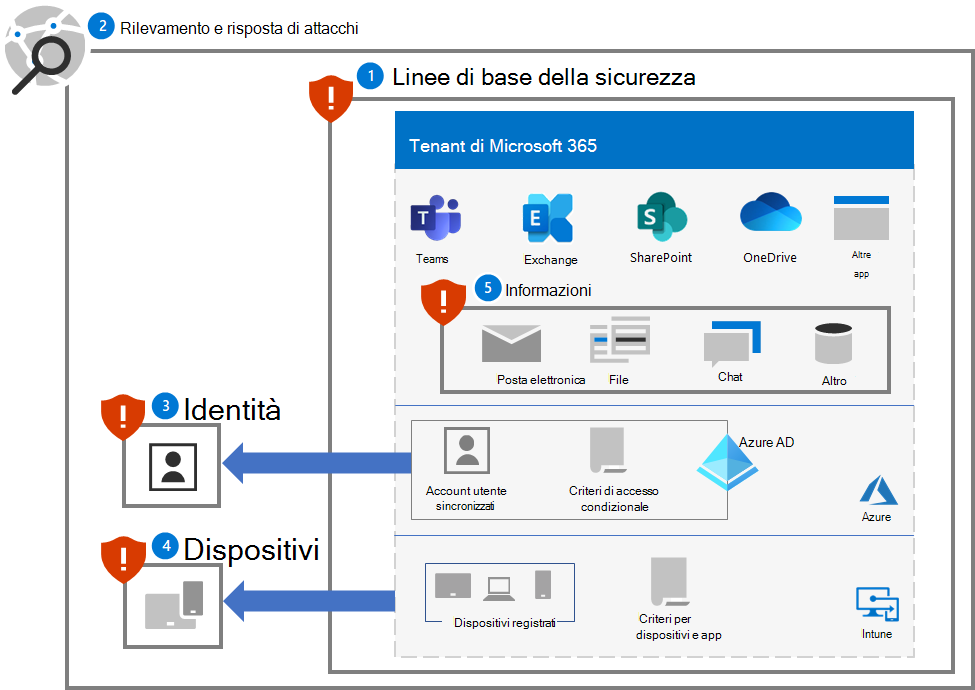

I passaggi di questa soluzione sono i seguenti:

- Configurare le baseline di sicurezza

- Implementare il rilevamento e la risposta agli attacchi

- Proteggere le identità

- Proteggere i dispositivi

- Proteggere le informazioni

Ecco i cinque passaggi della soluzione distribuita per il tenant di Microsoft 365.

Questa soluzione utilizza i principi di Zero Trust:

- Verificare in modo esplicito: Eseguire sempre l'autenticazione e l'autorizzazione in base a tutti i punti dati disponibili.

- Utilizzare l'accesso con privilegi minimi: Limitare l'accesso degli utenti con Just-In-Time e Just-Enough-Access (JIT/JEA), criteri adattivi basati sul rischio e protezione dei dati.

- Presupporre violazione: Ridurre al minimo il raggio di esplosione e l'accesso ai segmenti. Verificare la crittografia end-to-end e usare l'analisi per ottenere visibilità, guidare il rilevamento delle minacce e migliorare le difese.

A differenza dell'accesso Intranet convenzionale, che considera tutto ciò che si trova dietro il firewall di un'organizzazione, Zero Trust considera ogni registrazione e accesso come se provenisse da una rete non controllata, sia che si trovi dietro il firewall dell'organizzazione o su Internet. Zero Trust richiede protezione per la rete, l'infrastruttura, le identità, gli endpoint, le app e i dati.

Funzionalità e caratteristiche di Microsoft 365

Per proteggere il tenant di Microsoft 365 da un attacco ransomware, usare queste funzionalità e caratteristiche di Microsoft 365 per questi passaggi della soluzione.

1. Baseline di sicurezza

| Capacità o funzionalità | Descrizione | Aiuta a... | Licenze |

|---|---|---|---|

| Microsoft Secure Score | Misura la postura di sicurezza di un tenant di Microsoft 365. | Valutare la configurazione della sicurezza e suggerisce miglioramenti. | Microsoft 365 E3 o E5 |

| Regole di riduzione della superficie di attacco | Riducono la vulnerabilità dell'organizzazione agli attacchi informatici usando un'ampia gamma di impostazioni di configurazione. | Bloccare attività sospette e contenuti vulnerabili. | Microsoft 365 E3 o E5 |

| Impostazioni di posta elettronica di Exchange | Abilita i servizi che riducono la vulnerabilità dell'organizzazione a un attacco basato sulla posta elettronica. | Impedire l'accesso iniziale al tenant tramite phishing e altri attacchi basati sulla posta elettronica. | Microsoft 365 E3 o E5 |

| Impostazioni di Microsoft Windows, Microsoft Edge e Microsoft 365 Apps for enterprise | Fornisce configurazioni di sicurezza standard del settore ampiamente note e testate. | Impedire attacchi tramite Windows, Microsoft Edge e Microsoft 365 Apps for enterprise. | Microsoft 365 E3 o E5 |

2. Rilevamento e risposta

| Capacità o funzionalità | Descrizione | Aiuta a rilevare e rispondere a... | Licenze |

|---|---|---|---|

| Microsoft Defender XDR | Combina i segnali e orchestra le funzionalità in un'unica soluzione. Consente ai professionisti della sicurezza di unire i segnali di minaccia e determinare l'intero ambito e impatto di una minaccia. Automatizza le azioni per impedire o arrestare l'attacco e correggere le cassette postali, gli endpoint e le identità degli utente interessati. |

Incidenti, ovvero gli avvisi e i dati combinati che costituiscono un attacco. | Microsoft 365 E5 o Microsoft 365 E3 con il componente aggiuntivo Microsoft 365 E5 Security |

| Microsoft Defender per identità | Identifica, rileva e analizza le minacce avanzate, le identità compromesse e le azioni interne dannose dirette all'organizzazione tramite un'interfaccia di sicurezza basata sul cloud che usa i segnali di Active Directory Domain Services locale. | Compromissione delle credenziali per gli account di Active Directory Domain Services. | Microsoft 365 E5 o Microsoft 365 E3 con il componente aggiuntivo Microsoft 365 E5 Security |

| Microsoft Defender per Office 365 | Protegge l'organizzazione dalle minacce dannose costituite da messaggi di posta elettronica, collegamenti (URL) e strumenti di collaborazione. Protegge da malware, phishing, spoofing e altri tipi di attacco. |

Attacchi di phishing. | Microsoft 365 E5 o Microsoft 365 E3 con il componente aggiuntivo Microsoft 365 E5 Security |

| Microsoft Defender per endpoint | Abilita il rilevamento e la risposta alle minacce avanzate tra endpoint (dispositivi). | Installazione di malware e compromissione del dispositivo. | Microsoft 365 E5 o Microsoft 365 E3 con il componente aggiuntivo Microsoft 365 E5 Security |

| Microsoft Entra ID Protection | Automatizza il rilevamento e la correzione dei rischi basati sull'identità e l'analisi di tali rischi. | Compromissione delle credenziali per gli account Microsoft Entra e l'escalation dei privilegi. | Microsoft 365 E5 o Microsoft 365 E3 con il componente aggiuntivo Microsoft 365 E5 Security |

| Defender per app cloud | Un Cloud Access Security Broker per l'individuazione, l'indagine e la governance in tutti i servizi cloud Microsoft e di terze parti. | Spostamento laterale ed esfiltrazione di dati. | Microsoft 365 E5 o Microsoft 365 E3 con il componente aggiuntivo Microsoft 365 E5 Security |

3. Identità

| Capacità o funzionalità | Descrizione | Aiuta a prevenire... | Licenze |

|---|---|---|---|

| protezione password Microsoft Entra | Bloccare le password da un elenco comune e voci personalizzate. | Determinazione della password dell'account utente cloud o locale. | Microsoft 365 E3 o E5 |

| MFA applicata con l'accesso condizionale | Richiedere l'autenticazione a più fattori in base alle proprietà degli accessi utente con i criteri di accesso condizionale. | Compromissione delle credenziali e accesso. | Microsoft 365 E3 o E5 |

| MFA applicata con l'accesso condizionale basato sul rischio | Richiedere l'autenticazione a più fattori in base al rischio di accessi utente con Microsoft Entra ID Protection. | Compromissione delle credenziali e accesso. | Microsoft 365 E5 o Microsoft 365 E3 con il componente aggiuntivo Microsoft 365 E5 Security |

4. Dispositivi

Per la gestione di dispositivi e app:

| Capacità o funzionalità | Descrizione | Aiuta a prevenire... | Licenze |

|---|---|---|---|

| Microsoft Intune | Gestire i dispositivi e le applicazioni in esecuzione su di essi. | Compromissione e accesso del dispositivo o dell'app. | Microsoft 365 E3 o E5 |

Per i dispositivi Windows 11 o 10:

| Capacità o funzionalità | Descrizione | Aiuta a... | Licenze |

|---|---|---|---|

| Microsoft Defender Firewall | Fornisce un firewall basato su host. | Impedire attacchi da traffico di rete in ingresso e non richiesto. | Microsoft 365 E3 o E5 |

| Antivirus Microsoft Defender | Fornisce protezione antimalware dei dispositivi (endpoint) tramite apprendimento automatico, analisi dei big data, ricerche approfondite sulla resistenza alle minacce e l'infrastruttura cloud Microsoft. | Impedire l'installazione e l'esecuzione di malware. | Microsoft 365 E3 o E5 |

| Microsoft Defender SmartScreen | Protegge da siti Web e applicazioni di phishing o malware e dal download di file potenzialmente dannosi. | Bloccare o avvisare durante il controllo di siti, download, app e file. | Microsoft 365 E3 o E5 |

| Microsoft Defender per endpoint | Aiuta a prevenire, rilevare, analizzare e rispondere alle minacce avanzate tra dispositivi (endpoint). | Proteggersi da intromissioni in rete. | Microsoft 365 E5 o Microsoft 365 E3 con il componente aggiuntivo Microsoft 365 E5 Security |

5. Informazioni

| Capacità o funzionalità | Descrizione | Aiuta a... | Licenze |

|---|---|---|---|

| Accesso alle cartelle controllato | Protegge i dati controllando le app da un elenco di app note e attendibili. | Impedire che i file vengano modificati o crittografati da ransomware. | Microsoft 365 E3 o E5 |

| Microsoft Purview Information Protection | Consente di applicare etichette di riservatezza a informazioni sensibili prese di mira dal ransomware | Impedire l'uso di informazioni esfiltrate. | Microsoft 365 E3 o E5 |

| Prevenzione della perdita di dati (DLP) | Protegge i dati sensibili e riduce i rischi impedendo agli utenti di condividerli in modo inappropriato. | Impedire l’esfiltrazione di dati. | Microsoft 365 E3 o E5 |

| Defender per app cloud | Un Cloud Access Security Broker per l'individuazione, l'indagine e la governance. | Rilevare lo spostamento laterale e impedire l'esfiltrazione dei dati. | Microsoft 365 E5 o Microsoft 365 E3 con il componente aggiuntivo Microsoft 365 E5 Security |

Impatto sugli utenti e gestione delle modifiche

La distribuzione di funzionalità di sicurezza aggiuntive e l'implementazione di requisiti e criteri di sicurezza per il tenant di Microsoft 365 possono influire sugli utenti.

Ad esempio, si potrebbe imporre un nuovo criterio di sicurezza che richieda agli utenti di creare nuovi team per usi specifici con un elenco di account utente come membri, anziché creare più facilmente un team per tutti gli utenti dell'organizzazione. Questo può aiutare a impedire a un utente malintenzionato di esplorare team che non sono disponibili per l'account utente compromesso dell'autore dell'attacco di ransomware e di mirare alle risorse del team nell'attacco successivo.

Questa soluzione di base identificherà in quale momento le nuove configurazioni o i criteri di sicurezza consigliati possono influire sugli utenti, in modo da eseguire la gestione delle modifiche necessaria.

Passaggi successivi

Seguire questi passaggi per distribuire una protezione completa per il tenant di Microsoft 365:

- Configurare le baseline di sicurezza

- Implementare il rilevamento e la risposta agli attacchi

- Proteggere le identità

- Proteggere i dispositivi

- Proteggere le informazioni

Risorse ransomware aggiuntive

Informazioni chiave di Microsoft:

- La minaccia crescente del ransomware, Post di blog di Microsoft On the Issues del 20 luglio 2021

- Ransomware gestito da umani

- Distribuire rapidamente le misure di prevenzione ransomware

- Report Microsoft sulla difesa digitale 2021 (vedere le pagine 10-19)

- Ransomware: report di analisi delle minacce pervasivo e in corso nel portale di Microsoft Defender

- Approccio e procedure consigliate e case study per il ransomware del team Detection and Response Team (DART) di Microsoft

Microsoft 365:

- Ottimizzare la resilienza ransomware con Azure e Microsoft 365

- Playbook di risposta agli eventi imprevisti ransomware

- Protezione da malware e ransomware

- Proteggere il pc Windows 10 da ransomware

- Gestione di ransomware in SharePoint Online

- Report di analisi delle minacce per ransomware nel portale di Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Difese di Azure dagli attacchi ransomware

- Ottimizzare la resilienza ransomware con Azure e Microsoft 365

- Piano di backup e ripristino per la protezione da ransomware

- Proteggere da ransomware con Backup di Microsoft Azure (video di 26 minuti)

- Ripristino da una compromissione dell'identità sistemica

- Rilevamento avanzato di attacchi multistage in Microsoft Sentinel

- Rilevamento fusioni per ransomware in Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Post di blog del team Microsoft Security:

3 passaggi per prevenire e ripristinare da ransomware (settembre 2021)

Guida alla lotta contro i ransomware gestiti dall'uomo: parte 1 (settembre 2021)

Passaggi chiave su come il team Microsoft Detection and Response (DART) conduce indagini sugli incidenti ransomware.

Guida alla lotta contro i ransomware gestiti dall'uomo: parte 2 (settembre 2021)

Consigli e procedure consigliate.

-

Vedere la sezione Ransomware.

Attacchi ransomware umani: un’emergenza evitabile (marzo 2020)

Include analisi della catena di attacchi effettivi.

Norsk Hydro risponde agli attacchi ransomware con la trasparenza (dicembre 2019)