Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Il ransomware gestito dall'uomo continua a mantenere la sua posizione come uno dei trend cyberattack più interessati a livello mondiale ed è una minaccia significativa che molte organizzazioni hanno affrontato negli ultimi anni. Questi attacchi sfruttano errori di configurazione della rete e prosperano sulla sicurezza interna debole di un'organizzazione. Sebbene questi attacchi rappresentino un pericolo chiaro e presente per le organizzazioni e l'infrastruttura IT e i dati, rappresentano un'emergenza evitabile.

Il team microsoft incident response (in precedenza DART/CRSP) risponde alle compromissioni della sicurezza per aiutare i clienti a diventare cyber-resilienti. Microsoft Incident Response offre risposte reattive in loco e indagini proattive remote. Microsoft Incident Response sfrutta le partnership strategiche di Microsoft con le organizzazioni di sicurezza di tutto il mondo e i gruppi di prodotti Microsoft interni per fornire la più completa e approfondita indagine possibile.

Questo articolo descrive in che modo Microsoft Incident Response ha analizzato un recente evento ransomware con informazioni dettagliate sulle tattiche di attacco e sui meccanismi di rilevamento.

Per altre informazioni, vedere la parte 1 e la parte 2 della guida di Microsoft Incident Response per combattere il ransomware gestito dall'uomo.

L'attacco

Microsoft Incident Response sfrutta gli strumenti e le tattiche di risposta agli eventi imprevisti per identificare i comportamenti degli attori delle minacce per il ransomware gestito dall'uomo. Le informazioni pubbliche relative agli eventi ransomware sono incentrate sull'impatto finale, ma raramente evidenzia i dettagli dell'operazione e il modo in cui gli attori delle minacce sono stati in grado di inoltrare il loro accesso non rilevato per scoprire, monetizzare ed estorcere.

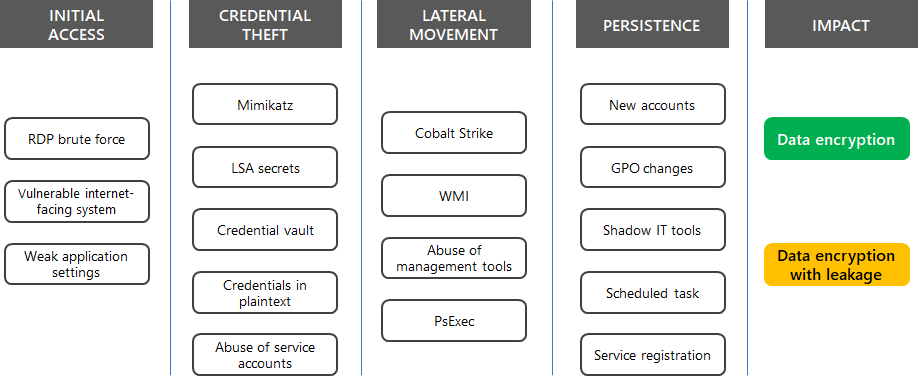

Ecco alcune tecniche comuni usate dagli utenti malintenzionati per attacchi ransomware basati su tattiche MITRE ATT&CK.

Microsoft Incident Response ha usato Microsoft Defender per endpoint per tenere traccia dell'utente malintenzionato tramite l'ambiente, creare una storia che illustra l'evento imprevisto e quindi eliminare la minaccia e correggere. Dopo la distribuzione, Defender per endpoint ha iniziato a rilevare accessi riusciti da un attacco di forza bruta. Al momento dell'individuazione di questo problema, Microsoft Incident Response ha esaminato i dati di sicurezza e ha rilevato diversi dispositivi vulnerabili con connessione Internet tramite Remote Desktop Protocol (RDP).

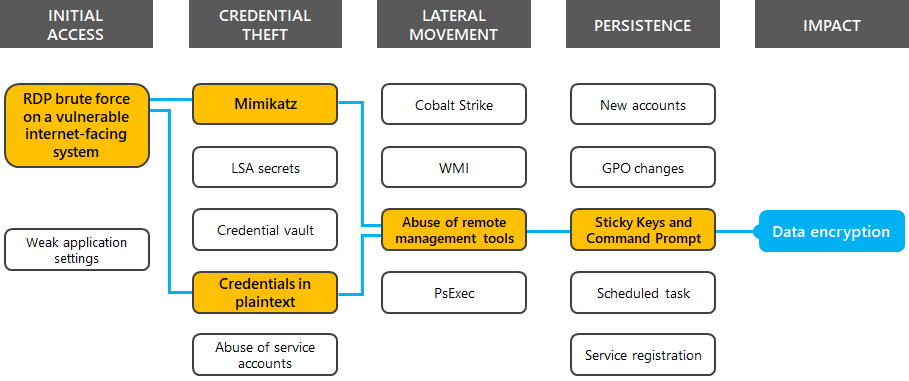

Dopo aver ottenuto l'accesso iniziale, l'attore della minaccia ha usato lo strumento di raccolta delle credenziali Mimikatz per eseguire il dump degli hash delle password, ha analizzato le credenziali archiviate in testo non crittografato, ha creato backdoor con manipolazione delle chiavi permanenti e spostato successivamente in tutta la rete usando sessioni desktop remoto.

Per questo case study, ecco il percorso evidenziato che l'utente malintenzionato ha preso.

Le sezioni seguenti descrivono dettagli aggiuntivi basati sulle tattiche MITRE ATT&CK e includono esempi di come le attività degli attori delle minacce sono state rilevate con il portale di Microsoft Defender.

Accesso iniziale

Le campagne ransomware usano vulnerabilità note per la loro voce iniziale, in genere usando messaggi di posta elettronica di phishing o punti deboli nella difesa perimetrale, ad esempio i dispositivi con il servizio Desktop remoto abilitato esposto su Internet.

Per questo evento imprevisto, Microsoft Incident Response è riuscito a individuare un dispositivo con porta TCP 3389 per RDP esposto a Internet. Questo ha consentito agli attori di minaccia di eseguire un attacco di autenticazione di forza bruta e ottenere il punto di appoggio iniziale.

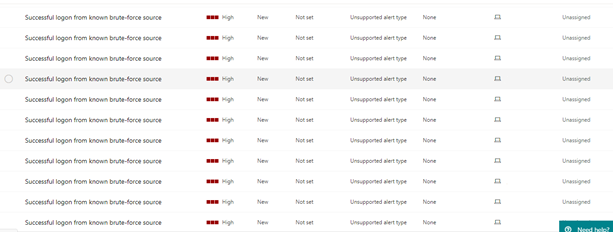

Defender per endpoint usa l'intelligence per le minacce per determinare che sono presenti numerosi accessi da origini di forza bruta note e le visualizzano nel portale di Microsoft Defender. Ecco un esempio.

Ricognizione

Una volta completato l'accesso iniziale, è iniziata l'enumerazione dell'ambiente e l'individuazione dei dispositivi. Queste attività hanno consentito agli attori delle minacce di identificare le informazioni relative alla rete interna dell'organizzazione e ai sistemi critici come controller di dominio, server di backup, database e risorse cloud. Dopo l'enumerazione e l'individuazione dei dispositivi, gli attori delle minacce hanno eseguito attività simili per identificare account utente, gruppi, autorizzazioni e software vulnerabili.

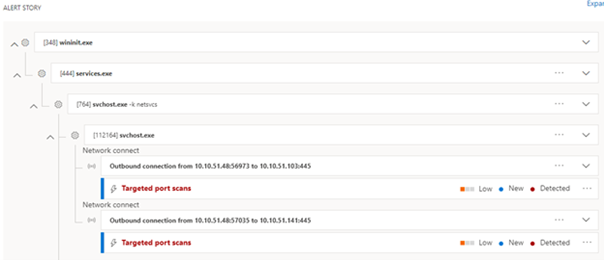

L'attore di minacce ha sfruttato Advanced IP Scanner, uno strumento di analisi degli indirizzi IP, per enumerare gli indirizzi IP usati nell'ambiente ed eseguire l'analisi delle porte successiva. Analizzando le porte aperte, l'attore di minacce ha individuato i dispositivi accessibili dal dispositivo inizialmente compromesso.

Questa attività è stata rilevata in Defender per endpoint e usata come indicatore di compromissione (IoC) per ulteriori indagini. Ecco un esempio.

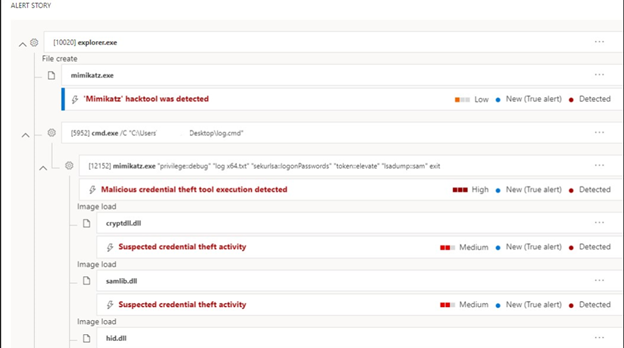

Furto di credenziali

Dopo aver ottenuto l'accesso iniziale, gli attori delle minacce hanno eseguito la raccolta delle credenziali usando lo strumento di recupero delle password Mimikatz e cercando i file contenenti "password" nei sistemi inizialmente compromessi. Queste azioni hanno consentito agli attori delle minacce di accedere a sistemi aggiuntivi con credenziali legittime. In molte situazioni, gli attori delle minacce usano questi account per creare account aggiuntivi per mantenere la persistenza dopo l'identificazione e la correzione degli account compromessi iniziali.

Ecco un esempio dell'uso rilevato di Mimikatz nel portale di Microsoft Defender.

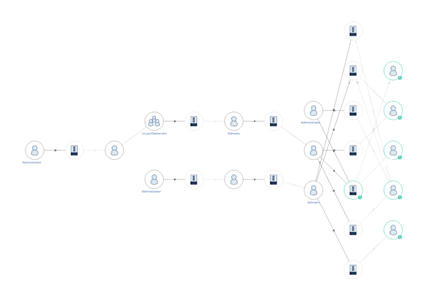

Spostamento laterale

Lo spostamento tra endpoint può variare tra organizzazioni diverse, ma gli attori delle minacce usano in genere diverse varietà di software di gestione remota già esistenti nel dispositivo. Usando metodi di accesso remoto comunemente usati dal reparto IT nelle attività quotidiane, gli attori delle minacce possono volare sotto il radar per lunghi periodi di tempo.

Usando Microsoft Defender per identità, Microsoft Incident Response è stato in grado di mappare il percorso assunto dall'attore della minaccia tra i dispositivi, visualizzando gli account usati e accessibili. Ecco un esempio.

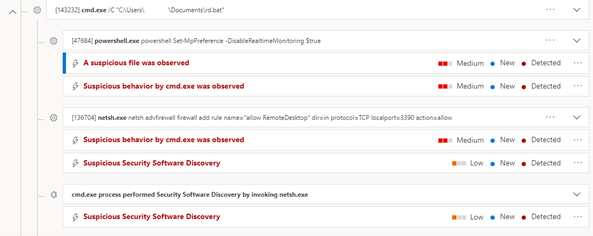

Evasione delle difese

Per evitare il rilevamento, gli attori delle minacce usano tecniche di evasione della difesa per evitare l'identificazione e raggiungere i propri obiettivi durante il ciclo di attacco. Queste tecniche includono la disabilitazione o la manomissione di prodotti antivirus, la disinstallazione o la disabilitazione di prodotti o funzionalità di sicurezza, la modifica delle regole del firewall e l'uso di tecniche di offuscamento per nascondere gli artefatti di un'intrusione da prodotti e servizi di sicurezza.

L'attore di minaccia per questo evento imprevisto ha usato PowerShell per disabilitare la protezione in tempo reale per Microsoft Defender nei dispositivi Windows 11 e Windows 10 e gli strumenti di rete locali per aprire la porta TCP 3389 e consentire le connessioni RDP. Queste modifiche hanno ridotto le probabilità di rilevamento in un ambiente perché hanno modificato i servizi di sistema che rilevano e segnalano attività dannose.

Defender per endpoint, tuttavia, non può essere disabilitato dal dispositivo locale ed è stato in grado di rilevare questa attività. Ecco un esempio.

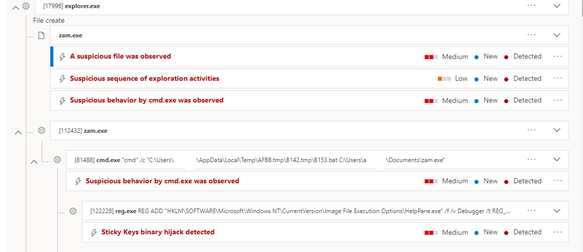

Persistenza

Le tecniche di persistenza includono azioni da parte degli attori delle minacce per mantenere l'accesso coerente ai sistemi dopo aver effettuato sforzi da parte del personale della sicurezza per riprendere il controllo dei sistemi compromessi.

Gli attori delle minacce per questo evento imprevisto hanno usato l'hack Sticky Keys perché consente l'esecuzione remota di un file binario all'interno del sistema operativo Windows senza autenticazione. Hanno quindi usato questa funzionalità per avviare un prompt dei comandi ed eseguire ulteriori attacchi.

Ecco un esempio del rilevamento dell'hack sticky Keys nel portale di Microsoft Defender.

Impatto

Gli attori delle minacce crittografano in genere i file usando applicazioni o funzionalità già esistenti all'interno dell'ambiente. L'uso di PsExec, Criteri di gruppo e Gestione configurazione endpoint Microsoft sono metodi di distribuzione che consentono a un attore di raggiungere rapidamente endpoint e sistemi senza interrompere le normali operazioni.

L'attore di minaccia per questo evento imprevisto ha sfruttato PsExec per avviare in remoto uno script di PowerShell interattivo da varie condivisioni remote. Questo metodo di attacco randomizza i punti di distribuzione e rende più difficile la correzione durante la fase finale dell'attacco ransomware.

Esecuzione ransomware

L'esecuzione di ransomware è uno dei metodi principali usati da un attore di minaccia per monetizzare il loro attacco. Indipendentemente dalla metodologia di esecuzione, i framework ransomware distinti tendono ad avere un modello comportamentale comune dopo la distribuzione:

- Offuscare le azioni degli attori delle minacce

- Stabilire la persistenza

- Disabilitare il ripristino automatico e il ripristino automatico degli errori di Windows

- Arrestare un elenco di servizi

- Terminare un elenco di processi

- Eliminare copie shadow e backup

- Crittografare i file, specificando potenzialmente esclusioni personalizzate

- Creare una nota ransomware

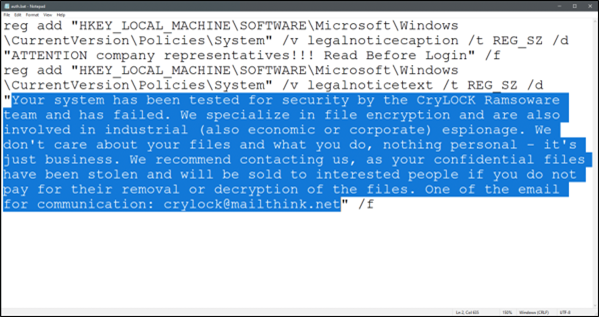

Ecco un esempio di nota ransomware.

Risorse ransomware aggiuntive

Informazioni chiave di Microsoft:

- La crescente minaccia di ransomware, Microsoft On the Issues post di blog il 20 luglio 2021

- Ransomware gestito dall'uomo

- Protezione rapida da ransomware ed estorsione

- Report sulla difesa digitale Microsoft 2021 (vedere le pagine 10-19)

- Ransomware: un report di analisi delle minacce permanente e diffuso nel portale di Microsoft Defender

- Approccio ransomware per la risposta agli eventi imprevisti Microsoft e procedure consigliate

Microsoft 365:

- Distribuire la protezione ransomware per il tenant di Microsoft 365

- Ottimizzare la resilienza ransomware con Azure e Microsoft 365

- Recuperare da un attacco ransomware

- Protezione da malware e ransomware

- Proteggere il PC Windows 10 da ransomware

- Gestione di ransomware in SharePoint Online

- Report di analisi delle minacce per ransomware nel portale di Microsoft Defender

Microsoft Defender XDR:

app Microsoft Defender per il cloud:

Microsoft Azure:

- Difesa di Azure per attacchi ransomware

- Ottimizzare la resilienza ransomware con Azure e Microsoft 365

- Piano di backup e ripristino per la protezione da ransomware

- Proteggere dal ransomware con Microsoft Backup di Azure (video di 26 minuti)

- Ripristino da compromissione dell'identità sistemica

- Rilevamento avanzato degli attacchi in più fasi in Microsoft Sentinel

- Rilevamento fusion per ransomware in Microsoft Sentinel

Post di blog del team di Microsoft Security:

3 passaggi per evitare e recuperare dal ransomware (settembre 2021)

Una guida per combattere il ransomware gestito dall'uomo: Parte 1 (settembre 2021)

Passaggi chiave su come Microsoft Incident Response esegue indagini sugli eventi imprevisti ransomware.

Una guida per combattere il ransomware gestito dall'uomo: parte 2 (settembre 2021)

Consigli e procedure consigliate.

-

Vedere la sezione Ransomware .

Attacchi ransomware gestiti dall'uomo: un disastro evitabile (marzo 2020)

Include analisi della catena di attacchi sugli attacchi effettivi.

Risposta ransomware: per pagare o non pagare? (dicembre 2019)

Norsk Hydro risponde all'attacco ransomware con trasparenza (dicembre 2019)