Che cos'è il ransomware?

In pratica, un attacco ransomware blocca l'accesso ai dati fino a quando non viene pagato un riscatto.

In effetti, ransomware è un tipo di malware o phishing attacco di sicurezza informatica che distrugge o crittografa file e cartelle in un computer, server o dispositivo.

Una volta che i dispositivi o i file sono bloccati o crittografati, i criminali informatici possono estorcere denaro dall'azienda o dal proprietario del dispositivo in cambio di una chiave per sbloccare i dati crittografati. Ma anche quando a pagamento, i criminali informatici potrebbero non dare mai la chiave all'azienda o al proprietario del dispositivo e interrompere l'accesso in modo permanente.

Come funzionano gli attacchi ransomware?

Ransomware può essere automatizzato o coinvolgere le mani umane su una tastiera - un attacco gestito dall'uomo , come visto negli attacchi recenti usando LockBit ransomware.

Gli attacchi ransomware gestiti dall'uomo comportano le fasi seguenti:

Compromissione iniziale: l'attore di minacce ottiene prima l'accesso a un sistema o a un ambiente dopo un periodo di ricognizione per identificare i punti deboli nella difesa.

Persistenza e evasione della difesa: l'attore di minacce stabilisce un punto di appoggio nel sistema o nell'ambiente usando una backdoor o un altro meccanismo che opera in modo furtivo per evitare il rilevamento da parte dei team di risposta agli eventi imprevisti.

Spostamento laterale: l'attore di minacce usa il punto iniziale di ingresso per eseguire la migrazione ad altri sistemi connessi all'ambiente di rete o dispositivo compromesso.

Accesso alle credenziali: l'attore di minacce usa una pagina di accesso fittizia per raccogliere le credenziali utente o di sistema.

Furto di dati: l'attore di minacce ruba dati finanziari o altri dati da utenti o sistemi compromessi.

Impatto : l'utente interessato o l'organizzazione potrebbe subire danni materiali o di reputazione.

Malware comune usato nelle campagne ransomware

- Qakbot : usa il phishing per diffondere collegamenti dannosi, allegati dannosi o, più di recente, immagini incorporate

- Ryuk : crittografia dei dati destinata in genere a Windows

- Trickbot : include applicazioni Microsoft mirate, ad esempio Excel e Word. Trickbot in genere è stato recapitato tramite campagne di posta elettronica che utilizzavano eventi correnti o suggerimenti finanziari per invogliare gli utenti ad aprire allegati di file dannosi o fare clic su collegamenti ai siti Web che ospitano i file dannosi. Dal 2022, la mitigazione delle campagne che usano questo malware sembra aver interrotto la sua utilità.

Attori di minacce prevalenti associati alle campagne ransomware

- LockBit : campagna ransomware-as-a-service (RaaS) motivata finanziariamente e la più prolifica minaccia ransomware nel periodo di tempo 2023-24

- Black Basta : ottiene l'accesso tramite messaggi di posta elettronica spear-phishing e usa PowerShell per avviare un payload di crittografia

Attacchi ransomware automatizzati

Gli attacchi ransomware di materie prime sono spesso automatizzati . Questi attacchi informatici possono diffondersi come un virus, infettare i dispositivi tramite metodi come phishing di posta elettronica e recapito di malware e richiedono la correzione per il malware.

Pertanto, è possibile proteggere il sistema di posta elettronica usando Microsoft Defender per Office 365 che protegge da malware e recapito di phishing. Microsoft Defender per endpoint funziona insieme a Defender per Office 365 per rilevare e bloccare automaticamente le attività sospette nei dispositivi, mentre Microsoft Defender XDR rileva il malware e i tentativi di phishing in anticipo.

Attacchi ransomware gestiti da persone

Il ransomware gestito dall'uomo è il risultato di un attacco attivo da parte di criminali informatici che si infiltra nell'infrastruttura IT locale o cloud di un'organizzazione, elevare i propri privilegi e distribuire ransomware ai dati critici.

Questi attacchi di "tastiera pratica" sono in genere destinati alle organizzazioni anziché a un singolo dispositivo.

L'intervento umano significa anche che c'è un attore di minaccia umana usando le loro informazioni dettagliate su errori di configurazione comuni del sistema e della sicurezza. Hanno lo scopo di infiltrarsi nell'organizzazione, navigare nella rete e adattarsi all'ambiente e alle sue debolezze.

Le caratteristiche distintive di questi attacchi ransomware gestiti da persone in genere includono furto di credenziali e spostamento laterale con un'elevazione dei privilegi negli account rubati.

Le attività possono essere eseguite durante le finestre di manutenzione e comportano lacune di configurazione della sicurezza individuate dai criminali informatici. L'obiettivo è la distribuzione di un payload ransomware a qualsiasi risorsa ad alto impatto aziendale scelto dagli attori delle minacce.

Importante

Questi attacchi possono essere irreversibili per le operazioni aziendali e sono difficili da pulire, richiedendo una rimozione completa degli avversari per proteggersi da attacchi futuri. A differenza del ransomware di materie prime che di solito richiede solo correzione malware, ransomware gestito dall'uomo continuerà a minacciare le operazioni aziendali dopo l'incontro iniziale.

L'impatto e la probabilità che gli attacchi ransomware gestiti da persone continueranno a crescere

Protezione da ransomware per l'organizzazione

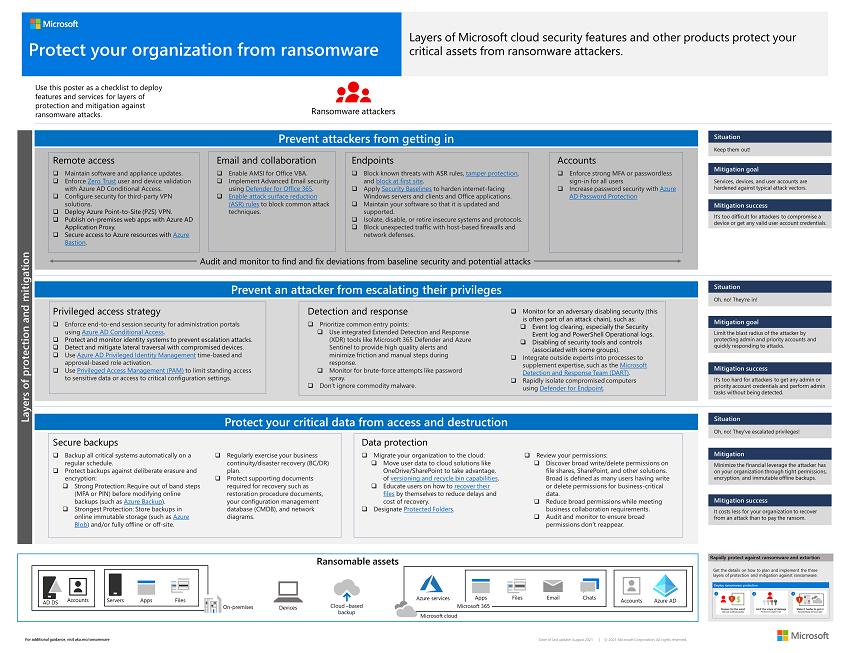

In primo luogo, impedire il recapito di phishing e malware con Microsoft Defender per Office 365 per proteggersi da malware e recapito di phishing, Microsoft Defender per endpoint per rilevare e bloccare automaticamente le attività sospette nei dispositivi e Microsoft Defender XDR per rilevare malware e tentativi di phishing in anticipo.

Per una panoramica completa di ransomware ed estorsione e di come proteggere l'organizzazione, fare riferimento alle informazioni nella presentazione di PowerPoint relativa al piano del progetto di mitigazione dei ransomware gestiti dall'uomo.

Ecco un riepilogo delle indicazioni:

- La posta in gioco in caso di ransomware e attacchi basati su estorsione è alta.

- Gli attacchi, tuttavia, presentano punti deboli che possono ridurre la probabilità di essere attaccati.

- Esistono tre passaggi per configurare l'infrastruttura per sfruttare i punti deboli degli attacchi.

Per i tre passaggi per sfruttare i punti deboli degli attacchi, vedere la soluzione Proteggere l'organizzazione da ransomware ed estorsione per configurare rapidamente l'infrastruttura IT per la migliore protezione:

- Preparare l'organizzazione al recupero da un attacco senza pagamento del riscatto.

- Limitare l'ambito dei danni di un attacco ransomware proteggendo i ruoli con privilegi.

- Rendere più difficile per un attore di minaccia accedere all'ambiente rimuovendo in modo incrementale i rischi.

Scaricare il poster Proteggi l'organizzazione da ransomware per una panoramica delle tre fasi come livelli di protezione dagli attacchi ransomware.

Risorse aggiuntive di prevenzione ransomware

Informazioni chiave di Microsoft:

- Le ultime tendenze ransomware di Microsoft, blog ransomware più recente di Microsoft

- Protezione rapida da ransomware ed estorsione

- Report sulla difesa digitale Microsoft 2023

- Ransomware: un report di analisi delle minacce permanente e diffuso nel portale di Microsoft Defender

- Approccio ransomware e procedure consigliate e case study del team di risposta agli eventi imprevisti Microsoft (in precedenza DART)

Microsoft 365:

- Distribuire la protezione ransomware per il tenant di Microsoft 365

- Ottimizzare la resilienza ransomware con Azure e Microsoft 365

- Recuperare da un attacco ransomware

- Protezione da malware e ransomware

- Proteggere il PC Windows 10 da ransomware

- Gestione di ransomware in SharePoint Online

- Report di analisi delle minacce per ransomware nel portale di Microsoft Defender XDR

Microsoft Defender XDR:

app Microsoft Defender per il cloud:

Microsoft Azure:

- Difesa di Azure per attacchi ransomware

- Ottimizzare la resilienza ransomware con Azure e Microsoft 365

- Piano di backup e ripristino per la protezione da ransomware

- Proteggere dal ransomware con Microsoft Backup di Azure (video di 26 minuti)

- Ripristino da compromissione dell'identità sistemica

- Rilevamento avanzato degli attacchi in più fasi in Microsoft Sentinel

- Rilevamento fusion per ransomware in Microsoft Sentinel

Microsoft Copilot for Security:

Risorse di mitigazione ransomware di Microsoft Security:

Vedere l'elenco più recente degli articoli ransomware nel blog sulla sicurezza Microsoft.

-

Passaggi chiave su come il team di risposta agli eventi imprevisti Microsoft (in precedenza DART/CRSP) esegue indagini sugli eventi imprevisti ransomware.

Determinare il processo di recupero degli attacchi ransomware (maggio 2024)

Suggerimenti e procedure ottimali

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per