Approccio ransomware e procedure consigliate per il team di risposta agli eventi imprevisti Microsoft

Il ransomware gestito dall'uomo non è un problema dannoso del software- è un problema criminale umano. Le soluzioni usate per risolvere i problemi relativi alle materie prime non sono sufficienti per prevenire una minaccia più simile a un attore di minaccia di stato nazionale che:

- Disabilita o disinstalla il software antivirus prima di crittografare i file

- Disabilita i servizi di sicurezza e la registrazione per evitare il rilevamento

- Individua e danneggia o elimina i backup prima di inviare una richiesta di riscatto

Queste azioni vengono in genere eseguite con programmi legittimi, ad esempio Assistenza rapida nel maggio 2024, che potrebbero essere già presenti nell'ambiente per scopi amministrativi. In mani criminali, questi strumenti vengono usati dannosamente per condurre attacchi.

Rispondere alla crescente minaccia di ransomware richiede una combinazione di configurazione aziendale moderna, prodotti di sicurezza aggiornati e la vigilanza del personale addetto alla sicurezza addestrato per rilevare e rispondere alle minacce prima che i dati vengano persi.

Il team microsoft incident response (in precedenza DART/CRSP) risponde alle compromissioni della sicurezza per aiutare i clienti a diventare cyber-resilienti. Microsoft Incident Response offre risposte reattive in loco e indagini proattive remote. Microsoft Incident Response usa le partnership strategiche di Microsoft con le organizzazioni di sicurezza di tutto il mondo e i gruppi di prodotti Microsoft interni per fornire la più completa e approfondita indagine possibile.

Questo articolo descrive in che modo Microsoft Incident Response gestisce gli attacchi ransomware per i clienti Microsoft in modo da poter valutare la possibilità di applicare elementi del loro approccio e delle procedure consigliate per il proprio playbook per le operazioni di sicurezza.

Nota

Questo articolo è stato derivato dalla Guida A per combattere il ransomware gestito dall'uomo : parte 1 e una guida per combattere il ransomware gestito dall'uomo: parte 2 post di blog del team di sicurezza Microsoft.

Come Microsoft Incident Response usa i servizi di sicurezza Microsoft

Microsoft Incident Response si basa principalmente sui dati per tutte le indagini e usa distribuzioni esistenti di servizi di sicurezza Microsoft, ad esempio Microsoft Defender per Office 365, Microsoft Defender per endpoint, Microsoft Defender per identità e app Microsoft Defender per il cloud.

Microsoft Defender per endpoint

Defender per endpoint è la piattaforma di sicurezza degli endpoint aziendali di Microsoft progettata per aiutare gli analisti della sicurezza di rete aziendali a prevenire, rilevare, analizzare e rispondere alle minacce avanzate. Defender per endpoint può rilevare gli attacchi usando analisi comportamentali avanzate e Machine Learning. Gli analisti possono usare Defender per endpoint per l'analisi comportamentale degli utenti malintenzionati.

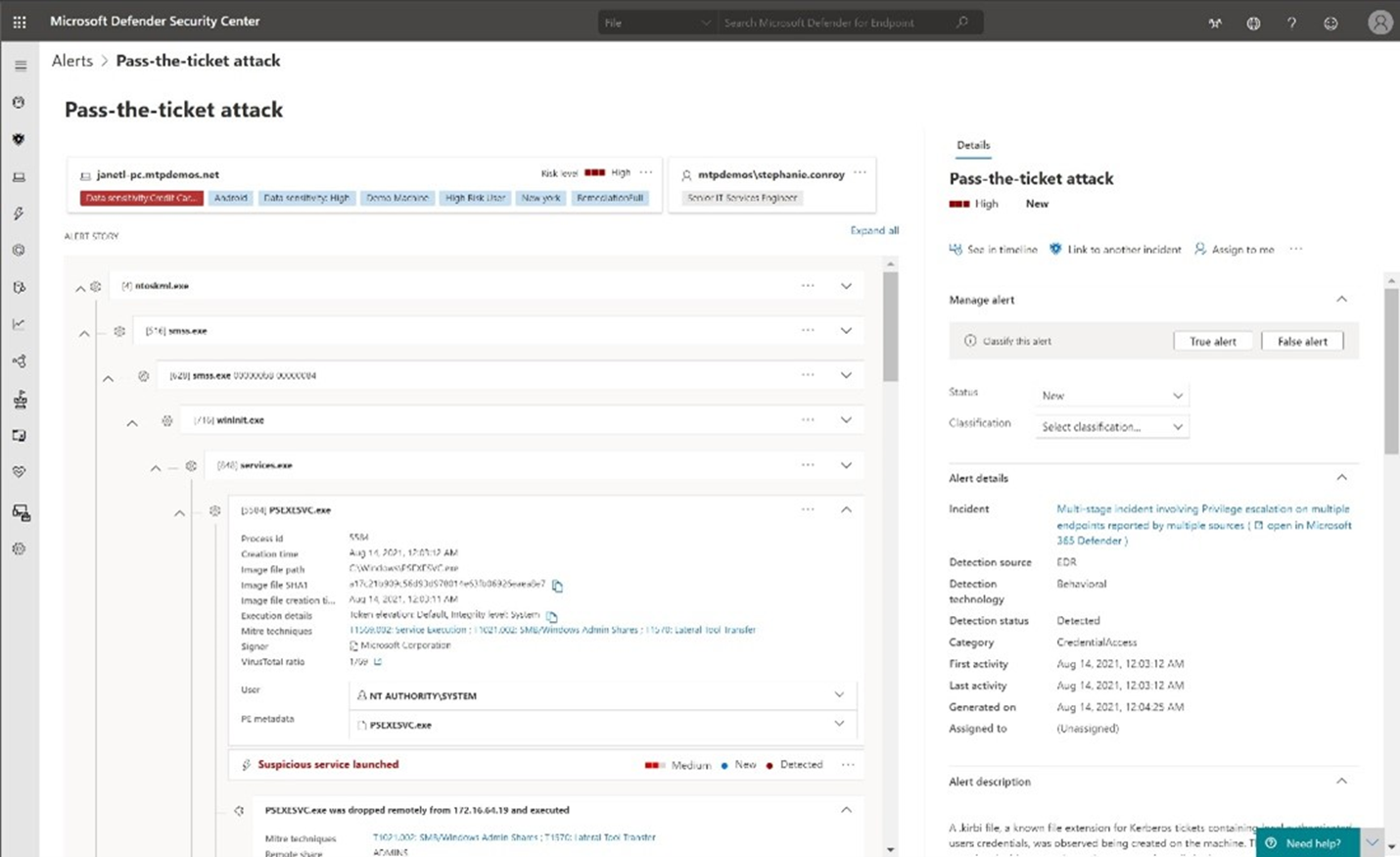

Ecco un esempio di avviso in Microsoft Defender per endpoint per un attacco pass-the-ticket.

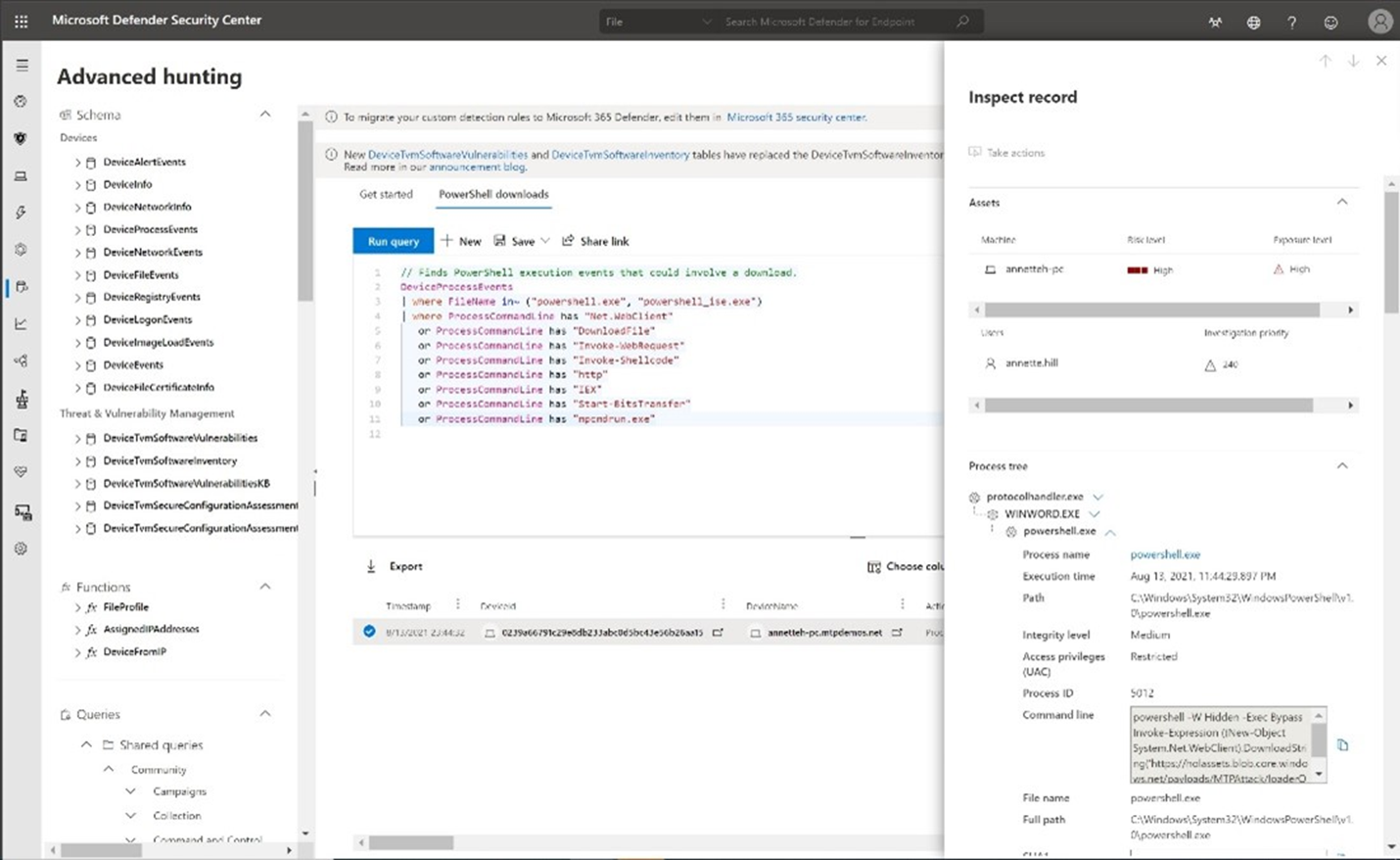

Gli analisti possono anche eseguire query di ricerca avanzate per disattivare gli indicatori di compromissione (IOC) o cercare un comportamento noto se identificano un gruppo di attori di minaccia.

Ecco un esempio di come è possibile usare le query di ricerca avanzate per individuare il comportamento noto degli utenti malintenzionati.

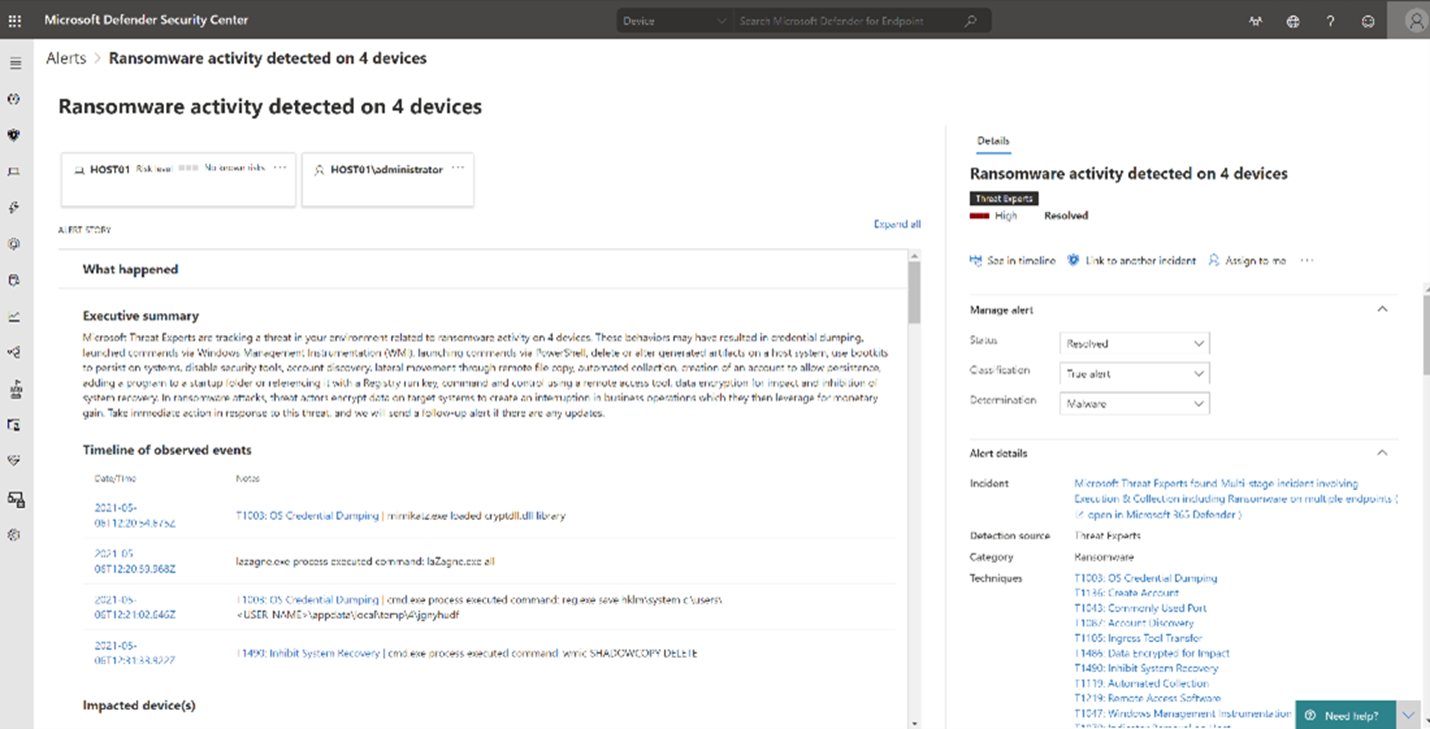

In Defender per endpoint è possibile accedere a un servizio di monitoraggio e analisi a livello di esperto in tempo reale da parte di Microsoft Threat Experts per attività sospette in corso. È anche possibile collaborare con esperti su richiesta per ottenere maggiori informazioni sugli avvisi e sugli eventi imprevisti.

Ecco un esempio di come Defender per endpoint mostra un'attività ransomware dettagliata.

Microsoft Defender per identità

Si usa Defender per identità per analizzare gli account compromessi noti e trovare account potenzialmente compromessi nell'organizzazione. Defender per identità invia avvisi per attività dannose note che spesso gli attori usano, ad esempio attacchi DCSync, tentativi di esecuzione remota del codice e attacchi pass-the-hash. Defender per identità consente di individuare le attività sospette e gli account per limitare l'indagine.

Ecco un esempio di come Defender per identità invia avvisi per attività dannose note correlate agli attacchi ransomware.

Microsoft Defender for Cloud Apps

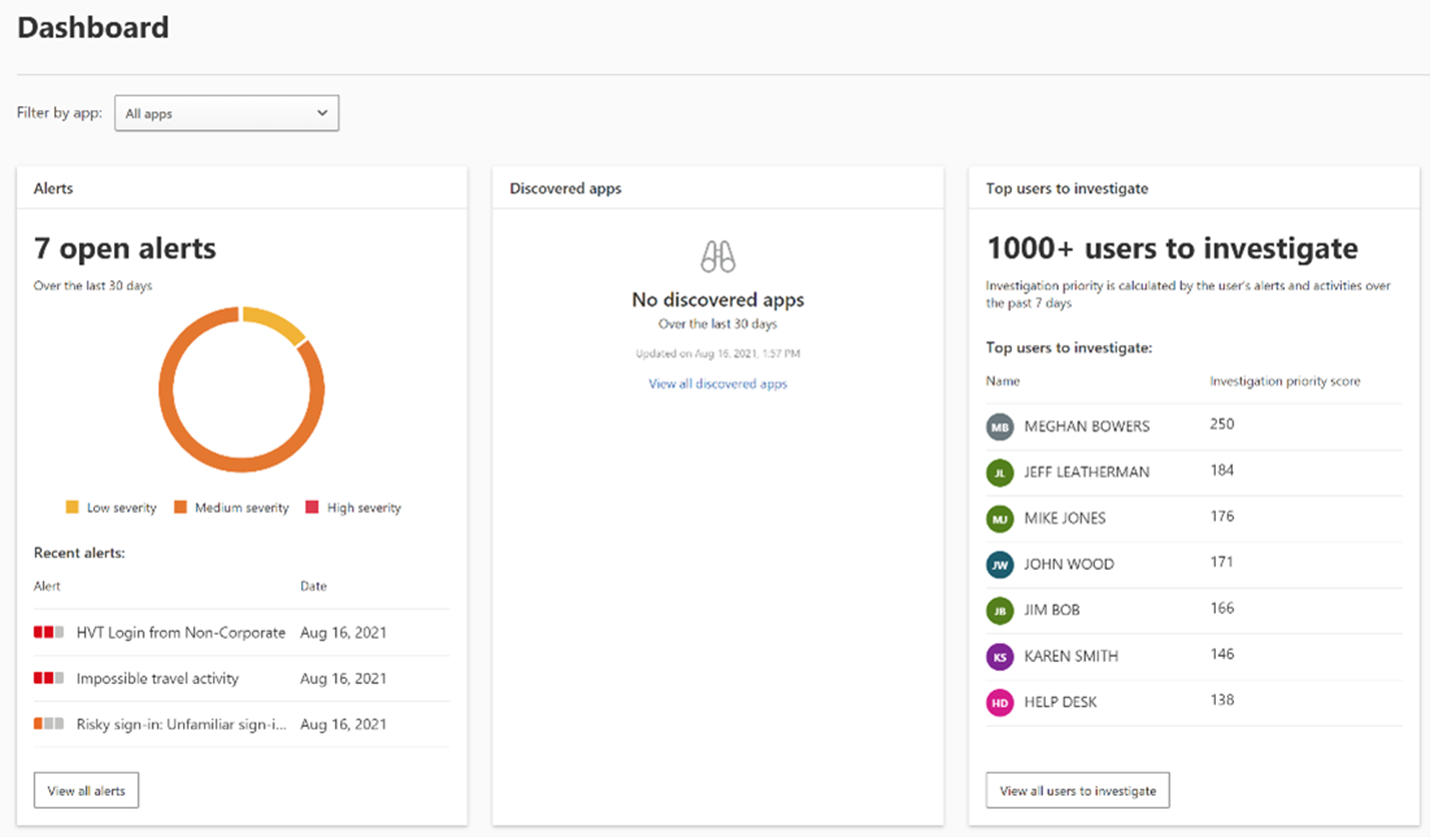

Defender per il cloud App (nota in precedenza come Microsoft Cloud App Security) consente agli analisti di rilevare comportamenti insoliti nelle app cloud per identificare ransomware, utenti compromessi o applicazioni non autorizzate. Defender per il cloud Apps è la soluzione CasB (Cloud Access Security Broker) di Microsoft che consente il monitoraggio dei servizi cloud e dell'accesso ai dati nei servizi cloud da parte degli utenti.

Di seguito è riportato un esempio del dashboard delle app Defender per il cloud, che consente l'analisi per rilevare comportamenti insoliti nelle app cloud.

Punteggio di sicurezza Microsoft

Il set di servizi Microsoft Defender XDR fornisce raccomandazioni di correzione in tempo reale per ridurre la superficie di attacco. Microsoft Secure Score è una misura del comportamento di sicurezza di un'organizzazione, con un numero più elevato che indica che sono state eseguite altre azioni di miglioramento. Vedere la documentazione di Secure Score per altre informazioni su come l'organizzazione può usare questa funzionalità per assegnare priorità alle azioni di correzione basate sul proprio ambiente.

L'approccio di Risposta agli eventi imprevisti Microsoft per condurre indagini sugli eventi imprevisti ransomware

È necessario eseguire ogni sforzo per determinare come l'avversario ha ottenuto l'accesso agli asset in modo che le vulnerabilità possano essere risolte. In caso contrario, è altamente probabile che lo stesso tipo di attacco si verifichi nuovamente in futuro. In alcuni casi, l'attore della minaccia adotta misure per coprire le loro tracce e distruggere le prove, in modo che l'intera catena di eventi non sia evidente.

Di seguito sono riportati tre passaggi chiave nelle indagini ransomware di Risposta agli eventi imprevisti Microsoft:

| Procedi | Obiettivo | Domande iniziali |

|---|---|---|

| 1. Valutare la situazione attuale | Comprendere l'ambito | Cosa ti ha reso inizialmente consapevole di un attacco ransomware? Qual è l'ora o la data in cui si è appreso per la prima volta l'evento imprevisto? Quali log sono disponibili e indica che l'attore sta attualmente accedendo ai sistemi? |

| 2. Identificare le app line-of-business interessate | Ottenere i sistemi online | L'applicazione richiede un'identità? I backup dell'applicazione, della configurazione e dei dati sono disponibili? Il contenuto e l'integrità dei backup vengono verificati regolarmente usando un esercizio di ripristino? |

| 3. Determinare il processo di recupero compromesso (CR) | Rimuovere il controllo dell'utente malintenzionato dall'ambiente | N/D |

Passaggio 1: Valutare la situazione corrente

Una valutazione della situazione attuale è fondamentale per comprendere l'ambito dell'evento imprevisto e per determinare le persone migliori per assistere e pianificare e definire l'ambito delle attività di indagine e correzione. Porre le domande iniziali seguenti è fondamentale per determinare la situazione.

Cosa ti ha reso inizialmente consapevole dell'attacco ransomware?

Se il personale IT ha identificato la minaccia iniziale, ad esempio la notazione dei backup eliminati, gli avvisi antivirus, gli avvisi rilevamento e reazione dagli endpoint (EDR) o le modifiche sospette del sistema, è spesso possibile adottare misure rapide per contrastare l'attacco, in genere disabilitando tutte le comunicazioni Internet in ingresso e in uscita. Questa minaccia potrebbe influire temporaneamente sulle operazioni aziendali, ma in genere sarebbe molto meno interessata rispetto a un avversario che distribuisce ransomware.

Se una chiamata utente al supporto tecnico IT ha identificato la minaccia, potrebbe esserci un avviso abbastanza avanzato per adottare misure difensive per prevenire o ridurre al minimo gli effetti dell'attacco. Se un'entità esterna, ad esempio l'applicazione della legge o un istituto finanziario, ha identificato la minaccia, è probabile che il danno sia già stato fatto e che nell'ambiente vengano visualizzate prove che l'attore della minaccia abbia il controllo amministrativo della rete. Questa prova può variare da note ransomware, schermate bloccate o richieste di riscatto.

Quale data/ora ha appreso per la prima volta l'evento imprevisto?

Stabilire la data e l'ora dell'attività iniziale è importante perché consente di limitare l'ambito della valutazione iniziale per la vittoria rapida da parte dell'utente malintenzionato. Altre domande possono includere:

- Quali aggiornamenti mancavano in quella data? È importante comprendere quali vulnerabilità potrebbero essere state sfruttate dall'avversario.

- Quali account sono stati usati in quella data?

- Quali nuovi account sono stati creati da tale data?

Quali log sono disponibili e indica che l'attore sta attualmente accedendo ai sistemi?

I log, ad esempio antivirus, EDR e rete privata virtuale (VPN) sono un indicatore di compromissione sospetta. Le domande di completamento possono includere:

- I log vengono aggregati in una soluzione SIEM (Security Information and Event Management), ad esempio Microsoft Sentinel, Splunk, ArcSight e altri elementi e versioni correnti? Qual è il periodo di conservazione di questi dati?

- Esistono sistemi compromessi sospetti che riscontrano attività insolite?

- Ci sono account sospetti compromessi che sembrano essere attivamente usati dall'avversario?

- Esistono prove di comandi e controlli attivi (C2) in EDR, firewall, VPN, proxy Web e altri log?

Come parte della valutazione della situazione corrente, potrebbe essere necessario un controller di dominio Dominio di Active Directory Services (AD DS) che non è stato compromesso, un backup recente di un controller di dominio o un controller di dominio recente portato offline per la manutenzione o gli aggiornamenti. Determinare anche se è stata richiesta l'autenticazione a più fattori (MFA) per tutti gli utenti dell'azienda e se è stato usato l'ID Microsoft Entra.

Passaggio 2: Identificare le app line-of-business non disponibili a causa dell'evento imprevisto

Questo passaggio è fondamentale per capire il modo più rapido per ottenere i sistemi online durante l'acquisizione delle prove necessarie.

L'applicazione richiede un'identità?

- Come viene eseguita l'autenticazione?

- In che modo le credenziali, ad esempio i certificati o i segreti, vengono archiviati e gestiti?

Sono disponibili backup testati dell'applicazione, della configurazione e dei dati?

- Il contenuto e l'integrità dei backup vengono verificati regolarmente usando un esercizio di ripristino? Questo controllo è particolarmente importante dopo le modifiche alla gestione della configurazione o gli aggiornamenti della versione.

Passaggio 3: Determinare il processo di ripristino compromesso

Questo passaggio potrebbe essere necessario se è stato determinato che il piano di controllo, in genere Servizi di dominio Active Directory, è stato compromesso.

L'indagine dovrebbe avere sempre l'obiettivo di fornire output che inserisce direttamente nel processo CR. CR è il processo che rimuove il controllo degli utenti malintenzionati da un ambiente e aumenta tatticamente il comportamento di sicurezza entro un determinato periodo. CR si verifica dopo la violazione della sicurezza. Per altre informazioni su CR, leggere l'articolo crsp del team Microsoft Compromise Recovery Security Practice: the emergency team fighting cyber attacks (CSP: Il team di emergenza che combatte gli attacchi informatici accanto ai clienti ).

Dopo aver raccolto le risposte alle domande nei passaggi 1 e 2, è possibile compilare un elenco di attività e assegnare proprietari. Un fattore chiave nell'impegno di risposta agli eventi imprevisti è completo e dettagliato di ogni elemento di lavoro (ad esempio il proprietario, lo stato, i risultati, la data e l'ora), rendendo la compilazione dei risultati alla fine dell'impegno un processo semplice.

Consigli e procedure consigliate per la risposta agli eventi imprevisti Microsoft

Ecco le raccomandazioni e le procedure consigliate di Microsoft Incident Response per le attività di contenimento e post-evento imprevisto.

Containment

Il contenimento può verificarsi solo dopo aver determinato ciò che deve essere contenuto. Nel caso di ransomware, l'obiettivo dell'avversario è ottenere credenziali che consentono il controllo amministrativo su un server a disponibilità elevata e quindi distribuire il ransomware. In alcuni casi, l'attore della minaccia identifica i dati sensibili ed esfiltra i dati in una posizione che controlla.

Il ripristino tattico è unico per l'ambiente, il settore e il livello di esperienza IT dell'organizzazione. I passaggi descritti di seguito sono consigliati per i passaggi di contenimento tattico e a breve termine che l'organizzazione può eseguire. Per altre informazioni sulle linee guida a lungo termine, vedere Protezione dell'accesso con privilegi. Per una visione completa del ransomware e dell'estorsione e come preparare e proteggere l'organizzazione, vedere Ransomware gestito dall'uomo.

I passaggi di contenimento seguenti possono essere eseguiti simultaneamente man mano che vengono individuati nuovi vettori di minaccia.

Passaggio 1: Valutare l'ambito della situazione

- Quali account utente sono stati compromessi?

- Quali dispositivi sono interessati?

- Quali applicazioni sono interessate?

Passaggio 2: Mantenere i sistemi esistenti

- Disabilitare tutti gli account utente con privilegi, ad eccezione di un numero ridotto di account usati dagli amministratori per facilitare la reimpostazione dell'integrità dell'infrastruttura di Active Directory Domain Services. Se si ritiene che un account utente sia compromesso, disabilitarlo immediatamente.

- Isolare i sistemi compromessi dalla rete, ma non arrestarli.

- Isolare almeno un controller di dominio valido noto in ogni dominio-due è ancora meglio. Disconnetterli dalla rete o arrestarli completamente. L'oggetto è quello di fermare la diffusione di ransomware a sistemi critici-identità essendo tra i più vulnerabili. Se tutti i controller di dominio sono virtuali, assicurarsi che il backup delle unità dati e del sistema della piattaforma di virtualizzazione venga eseguito su supporti esterni offline non connessi alla rete, nel caso in cui la piattaforma di virtualizzazione stessa venga compromessa.

- Isolare i server applicazioni noti noti critici, ad esempio SAP, il database di gestione della configurazione (CMDB), la fatturazione e i sistemi contabili.

Questi due passaggi possono essere eseguiti simultaneamente man mano che vengono individuati nuovi vettori di minaccia. Disabilitare questi vettori di minaccia e quindi provare a trovare un sistema valido noto da isolare dalla rete.

Altre azioni di contenimento tattico possono includere:

Reimpostare la password krbtgt, due volte in successione rapida. Prendere in considerazione l'uso di un processo ripetibile con script. Questo script consente di reimpostare la password dell'account krbtgt e le chiavi correlate riducendo al minimo la probabilità di problemi di autenticazione Kerberos causati dall'operazione. Per ridurre al minimo i potenziali problemi, la durata di krbtgt può essere ridotta una o più volte prima della prima reimpostazione della password in modo che le due reimpostazioni vengano eseguite rapidamente. Si noti che tutti i controller di dominio che si prevede di mantenere nell'ambiente devono essere online.

Distribuire criteri di gruppo nell'intero dominio che impedisce l'accesso con privilegi (Domain Admins) a qualsiasi elemento, ma ai controller di dominio e alle workstation con privilegi solo amministrativi (se presenti).

Installare tutti gli aggiornamenti della sicurezza mancanti per sistemi operativi e applicazioni. Ogni aggiornamento mancante è un potenziale vettore di minaccia che gli avversari possono identificare e sfruttare rapidamente. Microsoft Defender per endpointLa gestione delle minacce e della vulnerabilità offre un modo semplice per vedere esattamente ciò che manca, nonché il potenziale impatto degli aggiornamenti mancanti.

Per i dispositivi Windows 10 (o versione successiva), verificare che la versione corrente (o n-1) sia in esecuzione in ogni dispositivo.

Distribuire regole di riduzione della superficie di attacco (ASR) per prevenire l'infezione da malware.

Abilita tutte le funzionalità di sicurezza di Windows 10.

Verificare che ogni applicazione esterna, incluso l'accesso VPN, sia protetta dall'autenticazione a più fattori, preferibilmente usando un'applicazione di autenticazione in esecuzione in un dispositivo protetto.

Per i dispositivi che non usano Defender per endpoint come software antivirus principale, eseguire un'analisi completa con Microsoft Safety Scanner in sistemi validi noti isolati prima di riconnetterli alla rete.

Per tutti i sistemi operativi legacy, eseguire l'aggiornamento a un sistema operativo supportato o rimuovere le autorizzazioni per questi dispositivi. Se queste opzioni non sono disponibili, prendere tutte le misure possibili per isolare questi dispositivi, tra cui isolamento rete/VLAN, regole di sicurezza del protocollo Internet (IPsec) e restrizioni di accesso, in modo che siano accessibili solo alle applicazioni dagli utenti/dispositivi per garantire la continuità aziendale.

Le configurazioni più rischiose sono costituite dall'esecuzione di sistemi cruciali su sistemi operativi legacy precedenti come Windows NT 4.0 e applicazioni, tutti su hardware legacy. Non solo questi sistemi operativi e applicazioni non sono sicuri e vulnerabili, se l'hardware ha esito negativo, i backup in genere non possono essere ripristinati su hardware moderno. A meno che l'hardware legacy sostitutivo non sia disponibile, queste applicazioni cessano di funzionare. È consigliabile convertire queste applicazioni in modo che vengano eseguite su sistemi operativi e hardware correnti.

Attività post-evento imprevisto

Microsoft Incident Response consiglia di implementare le raccomandazioni e le procedure consigliate per la sicurezza seguenti dopo ogni evento imprevisto.

Assicurarsi che siano disponibili procedure consigliate per le soluzioni di posta elettronica e collaborazione per rendere più difficile per gli utenti malintenzionati abusarli, consentendo agli utenti interni di accedere al contenuto esterno in modo semplice e sicuro.

Seguire le procedure consigliate per la sicurezza Zero Trust per le soluzioni di accesso remoto alle risorse aziendali interne.

A partire da amministratori con impatto critico, seguire le procedure consigliate per la sicurezza degli account, tra cui l'uso dell'autenticazione senza password o dell'autenticazione a più fattori.

Implementare una strategia completa per ridurre il rischio di compromissione dell'accesso con privilegi.

Per l'accesso amministrativo cloud e foresta/dominio, usare il modello di accesso con privilegi microsoft (PAM).

Per la gestione amministrativa degli endpoint, usare la soluzione di password amministrativa locale (LAPS).

Implementare la protezione dei dati per bloccare le tecniche ransomware e per confermare un ripristino rapido e affidabile da un attacco.

Esaminare i sistemi critici. Verificare la protezione e i backup contro la cancellazione o la crittografia intenzionali degli utenti malintenzionati. È importante testare e convalidare periodicamente questi backup.

Assicurarsi di rilevare e correggere rapidamente gli attacchi comuni sull'endpoint, la posta elettronica e l'identità.

Individuare e migliorare continuamente il comportamento di sicurezza dell'ambiente.

Aggiornare i processi organizzativi per gestire gli eventi ransomware principali e semplificare l'esternalizzazione per evitare attriti.

PAM

L'uso di PAM (noto in precedenza come modello di amministrazione a livelli) migliora il comportamento di sicurezza di Microsoft Entra ID, che comporta:

Suddividere gli account amministrativi in un account "pianificato" per ogni livello, in genere quattro:

Piano di controllo (in precedenza livello 0): amministrazione di controller di dominio e altri servizi di identità cruciali, ad esempio Active Directory Federation Services (ADFS) o Microsoft Entra Connect, che include anche applicazioni server che richiedono autorizzazioni amministrative per Servizi di dominio Active Directory, ad esempio Exchange Server.

I due piani successivi erano precedentemente di livello 1:

Piano di gestione: gestione degli asset, monitoraggio e sicurezza.

Piano dati/carico di lavoro: applicazioni e server applicazioni.

I due piani successivi erano precedentemente di livello 2:

Accesso utente: diritti di accesso per gli utenti ,ad esempio gli account.

Accesso alle app: diritti di accesso per le applicazioni.

Ognuno di questi piani ha una workstation amministrativa separata per ogni piano e ha accesso solo ai sistemi in tale piano. Altri account di altri piani vengono negati l'accesso alle workstation e ai server negli altri piani tramite assegnazioni di diritti utente impostate su tali computer.

Il risultato netto di PAM è che:

Un account utente compromesso ha accesso solo al piano a cui appartiene.

Gli account utente più sensibili non accederanno alle workstation e ai server con un livello di sicurezza inferiore, riducendo così lo spostamento laterale.

LAPS

Per impostazione predefinita, Microsoft Windows e Active Directory Domain Services non dispongono di una gestione centralizzata degli account amministrativi locali nelle workstation e nei server membri. Ciò può comportare una password comune fornita per tutti questi account locali o almeno in gruppi di computer. Questa situazione consente agli utenti malintenzionati di compromettere un account amministratore locale e quindi di usarlo per ottenere l'accesso ad altre workstation o server dell'organizzazione.

Microsoft LAPS riduce questo problema usando un'estensione lato client di Criteri di gruppo che modifica la password amministrativa locale a intervalli regolari nelle workstation e nei server in base al set di criteri. Ognuna di queste password è diversa e archiviata come attributo nell'oggetto computer di Active Directory Domain Services. Questo attributo può essere recuperato da una semplice applicazione client, a seconda delle autorizzazioni assegnate a tale attributo.

LAPS richiede l'estensione dello schema di Active Directory Domain Services per consentire l'installazione dell'attributo aggiuntivo, i modelli di Criteri di gruppo LAPS e un'estensione lato client di piccole dimensioni da installare in ogni workstation e server membro per fornire la funzionalità lato client.

È possibile ottenere LAPS dall'Area download Microsoft.

Risorse ransomware aggiuntive

Informazioni chiave di Microsoft:

2023 Report sulla difesa digitale Microsoft (vedere le pagine 17-26)

Ransomware: un report di analisi delle minacce permanente e diffuso nel portale di Microsoft Defender

Case study ransomware di Risposta agli eventi imprevisti Microsoft

Microsoft 365:

- Distribuire la protezione ransomware per il tenant di Microsoft 365

- Ottimizzare la resilienza ransomware con Azure e Microsoft 365

- Recuperare da un attacco ransomware

- Protezione da malware e ransomware

- Proteggere il PC Windows 10 da ransomware

- Gestione di ransomware in SharePoint Online

- Report di analisi delle minacce per ransomware nel portale di Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Difesa di Azure per attacchi ransomware

- Ottimizzare la resilienza ransomware con Azure e Microsoft 365

- Piano di backup e ripristino per la protezione da ransomware

- Proteggere dal ransomware con Microsoft Backup di Azure (video di 26 minuti)

- Ripristino da compromissione dell'identità sistemica

- Rilevamento avanzato degli attacchi in più fasi in Microsoft Sentinel

- Rilevamento fusion per ransomware in Microsoft Sentinel

app Microsoft Defender per il cloud:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per