|

È stato rilevato un clic url potenzialmente dannoso |

Genera un avviso quando un utente protetto da collegamenti sicuri nell'organizzazione fa clic su un collegamento dannoso. Questo avviso viene generato quando un utente fa clic su un collegamento e questo evento attiva l'identificazione della modifica del verdetto URL da parte di Microsoft Defender per Office 365. Controlla anche la presenza di clic nelle ultime 48 ore dal momento in cui viene identificato il verdetto url dannoso e genera avvisi per i clic che si sono verificati nell'intervallo di tempo di 48 ore per tale collegamento dannoso. Questo avviso attiva automaticamente l'analisi automatizzata e la risposta in Defender per Office 365 Piano 2. Per altre informazioni sugli eventi che attivano questo avviso, vedere Configurare i criteri di collegamenti sicuri. |

Fortemente |

Sì |

Sottoscrizione del componente aggiuntivo E5/G5 o Defender per Office 365 Piano 2. |

|

È stata trovata una voce Tenant Allow Block List dannosa |

Genera un avviso quando Microsoft determina che l'invio dell'amministratore corrispondente a una voce allow nell'elenco tenant consentiti/bloccati risulta dannoso. Questo evento viene attivato non appena l'invio viene analizzato da Microsoft.

L'immissione consentita continuerà a esistere per la durata prevista. Per altre informazioni sugli eventi che attivano questo avviso, vedere Gestire l'elenco Tenant Consenti/Blocca. |

Informativa |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Un utente ha fatto clic su un URL potenzialmente dannoso |

Genera un avviso quando un utente protetto da collegamenti sicuri nell'organizzazione fa clic su un collegamento dannoso. Questo evento viene attivato quando l'utente fa clic su un URL (identificato come convalida dannosa o in sospeso) ed esegue l'override della pagina di avviso Collegamenti sicuri (in base al criterio Collegamenti sicuri microsoft 365 per le aziende dell'organizzazione) per continuare con la pagina o il contenuto ospitati dell'URL. Questo avviso attiva automaticamente l'analisi automatizzata e la risposta in Defender per Office 365 Piano 2. Per altre informazioni sugli eventi che attivano questo avviso, vedere Configurare i criteri di collegamenti sicuri. |

Alto |

Sì |

Sottoscrizione del componente aggiuntivo E5/G5 o Defender per Office 365 Piano 2. |

|

Risultato dell'invio dell'amministratore completato |

Genera un avviso quando un invio amministratore completa la nuova analisi dell'entità inviata. Un avviso viene attivato ogni volta che viene eseguito il rendering di un risultato di analisi da un invio amministratore.

Questi avvisi hanno lo scopo di ricordare di esaminare i risultati degli invii precedenti, inviare messaggi segnalati dall'utente per ottenere il controllo dei criteri più recente e ripetere l'analisi dei verdetti e di determinare se i criteri di filtro nell'organizzazione hanno l'impatto previsto. |

Informativa |

No |

E1/F1, E3/F3 o E5 |

|

L'amministratore ha attivato l'indagine manuale sulla posta elettronica |

Genera un avviso quando un amministratore attiva l'analisi manuale di un messaggio di posta elettronica da Esplora minacce. Per altre informazioni, vedere Esempio: Un amministratore della sicurezza attiva un'indagine da Esplora minacce.

Questo avviso notifica all'organizzazione che l'indagine è stata avviata. L'avviso fornisce informazioni su chi l'ha attivato e include un collegamento all'indagine. |

Informativa |

Sì |

Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

|

L'amministratore ha attivato l'analisi della compromissione degli utenti |

Genera un avviso quando un amministratore attiva l'analisi manuale della compromissione dell'utente di un mittente di posta elettronica o di un destinatario da Esplora minacce. Per altre informazioni, vedere Esempio: Un amministratore della sicurezza attiva un'indagine da Esplora minacce, che mostra l'attivazione manuale correlata di un'indagine su un messaggio di posta elettronica.

Questo avviso notifica all'organizzazione che è stata avviata l'indagine sulla compromissione dell'utente. L'avviso fornisce informazioni su chi l'ha attivato e include un collegamento all'indagine. |

Medio |

Sì |

Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

|

Creazione di regole di inoltro/reindirizzamento |

Genera un avviso quando un utente dell'organizzazione crea una regola di posta in arrivo per la cassetta postale che inoltra o reindirizza i messaggi a un altro account di posta elettronica. Questo criterio tiene traccia solo delle regole della posta in arrivo create usando Outlook sul Web (in precedenza noto come Outlook Web App) o PowerShell di Exchange Online. Per altre informazioni sull'uso delle regole della posta in arrivo per inoltrare e reindirizzare la posta elettronica in Outlook sul Web, vedere Usare le regole in Outlook sul Web per inoltrare automaticamente i messaggi a un altro account. |

Informativa |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

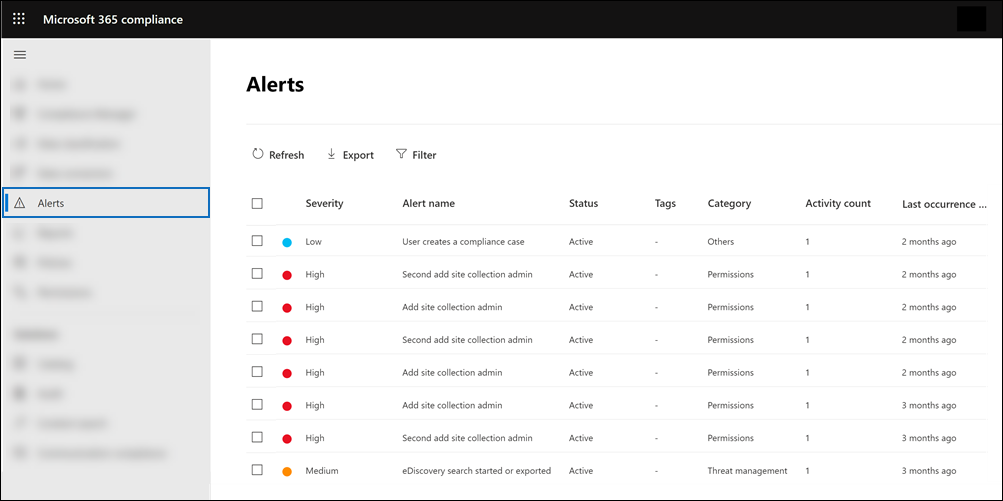

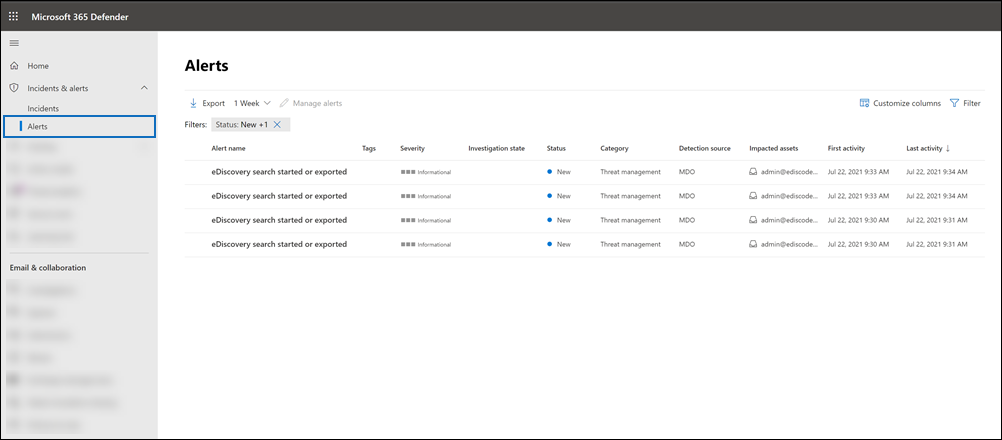

Ricerca e-discovery avviata o esportata |

Genera un avviso quando un utente usa lo strumento Ricerca contenuto nel portale di Microsoft Purview. Quando vengono eseguite le attività di ricerca contenuto seguenti, viene attivato un avviso:- Viene avviata una ricerca di contenuto.

- I risultati di una ricerca di contenuto vengono esportati.

- Viene esportato un report di ricerca contenuto.

Gli avvisi vengono attivati anche quando le attività di ricerca di contenuto precedenti vengono eseguite in associazione a un caso di eDiscovery. Per altre informazioni sulle attività di ricerca del contenuto, vedere Cercare le attività di eDiscovery nel log di controllo. |

Informativa |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Dei messaggi di posta elettronica contenenti file dannosi sono stati rimossi dopo il recapito |

Genera un avviso quando i messaggi contenenti un file dannoso vengono recapitati alle cassette postali dell'organizzazione. Se questo evento si verifica, Microsoft rimuove i messaggi infetti dalle cassette postali di Exchange Online usando l'eliminazione automatica a zero ore. Questo criterio attiva automaticamente l'analisi automatizzata e la risposta in Office 365. Per altre informazioni su questo nuovo criterio, vedere Nuovi criteri di avviso in Defender per Office 365. |

Informativa |

Sì |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Dei messaggi di posta elettronica contenenti URL dannosi sono stati rimossi dopo il recapito |

Genera un avviso quando tutti i messaggi contenenti un URL dannoso vengono recapitati alle cassette postali dell'organizzazione. Se questo evento si verifica, Microsoft rimuove i messaggi infetti dalle cassette postali di Exchange Online usando l'eliminazione automatica a zero ore. Questo criterio attiva automaticamente l'analisi automatizzata e la risposta in Office 365. Per altre informazioni su questo nuovo criterio, vedere Nuovi criteri di avviso in Defender per Office 365. |

Informativa |

Sì |

Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

|

Messaggi di posta elettronica contenenti malware rimossi dopo il recapito |

Nota: questo criterio di avviso è stato sostituito da Messaggi di posta elettronica contenenti file dannosi rimossi dopo il recapito. Questo criterio di avviso alla fine andrà via, quindi è consigliabile disabilitarlo e usare invece messaggi di posta elettronica contenenti file dannosi rimossi dopo il recapito . Per altre informazioni, vedere Nuovi criteri di avviso in Defender per Office 365. |

Informativa |

Sì |

Sottoscrizione del componente aggiuntivo E5/G5 o Defender per Office 365 Piano 2. |

|

Dei messaggi di posta elettronica contenenti URL di phishing sono stati rimossi dopo il recapito |

Nota: questo criterio di avviso è stato sostituito da Messaggi di posta elettronica contenenti URL dannosi rimossi dopo il recapito. Questo criterio di avviso alla fine verrà rimosso, quindi è consigliabile disabilitarlo e usare invece messaggi di posta elettronica contenenti URL dannosi rimossi dopo il recapito . Per altre informazioni, vedere Nuovi criteri di avviso in Defender per Office 365. |

Informativa |

Sì |

Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

|

Messaggi di posta elettronica da una campagna rimossi dopo il recapito |

Genera un avviso quando tutti i messaggi associati a una campagna vengono recapitati alle cassette postali dell'organizzazione. Se questo evento si verifica, Microsoft rimuove i messaggi infetti dalle cassette postali di Exchange Online usando l'eliminazione automatica a zero ore. Questo criterio attiva automaticamente l'analisi automatizzata e la risposta in Office 365. Per altre informazioni su questo nuovo criterio, vedere Nuovi criteri di avviso in Defender per Office 365. |

Informativa |

Sì |

Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

|

Messaggi di posta elettronica rimossi dopo il recapito |

Genera un avviso quando eventuali messaggi dannosi che non contengono un'entità dannosa (URL o file) o associati a una campagna vengono recapitati alle cassette postali dell'organizzazione. Se questo evento si verifica, Microsoft rimuove i messaggi infetti dalle cassette postali di Exchange Online usando l'eliminazione automatica a zero ore. Questo criterio attiva automaticamente l'analisi automatizzata e la risposta in Office 365. Per altre informazioni su questo nuovo criterio, vedere Nuovi criteri di avviso in Defender per Office 365. |

Informativa |

Sì |

Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

|

Messaggio di posta elettronica segnalato dall'utente come indesiderato |

Genera un avviso quando gli utenti dell'organizzazione segnalano i messaggi come spazzatura usando il pulsante Report predefinito in Outlook o il componente aggiuntivo Report Message. Per altre informazioni sui componenti aggiuntivi, vedere Usare il componente aggiuntivo Report Message. |

Bassa |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Email segnalata dagli utenti come malware o phishing |

Genera un avviso quando gli utenti dell'organizzazione segnalano i messaggi come phishing usando il pulsante Report predefinito in Outlook o i componenti aggiuntivi Report Message o Report Phishing. Per altre informazioni sui componenti aggiuntivi, vedere Usare il componente aggiuntivo Report Message. Per i clienti di Defender per Office 365 Piano 2, E5, G5, questo avviso attiva automaticamente l'indagine automatizzata e la risposta in Defender per Office 365 Piano 2. |

Bassa |

Sì |

Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

|

Messaggio di posta elettronica segnalato dall'utente come non indesiderato |

Genera un avviso quando gli utenti dell'organizzazione segnalano i messaggi come non indesiderati tramite il pulsante Report predefinito in Outlook o il componente aggiuntivo Report Message. Per altre informazioni sui componenti aggiuntivi, vedere Usare il componente aggiuntivo Report Message. |

Bassa |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Limite di invio di messaggi di posta elettronica superato |

Genera un avviso quando un utente dell'organizzazione ha inviato più messaggi di quelli consentiti dai criteri di posta indesiderata in uscita. Si tratta in genere di un'indicazione che l'utente invia troppi messaggi di posta elettronica o che l'account potrebbe essere compromesso. Se si riceve un avviso generato da questo criterio di avviso, è consigliabile verificare se l'account utente è compromesso. |

Medio |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Caricamento esatto dei dati non riuscito |

Genera un avviso quando un utente riceve l'errore seguente durante il caricamento di un tipo di informazioni sensibili basato su corrispondenza dati esatta: impossibile caricare le nuove informazioni riservate. Riprovare più tardi. |

Alto |

No |

E5/G5. |

|

Modulo bloccato a causa di un potenziale tentativo di phishing |

Genera un avviso quando a un utente dell'organizzazione viene impedito di condividere moduli e raccogliere risposte usando Microsoft Forms a causa di un comportamento di tentativo di phishing ripetuto rilevato. |

Alto |

No |

E1, E3/F3 o E5 |

|

Modulo contrassegnato e confermato come phishing |

Genera un avviso quando un modulo creato in Microsoft Forms dall'interno dell'organizzazione viene identificato come potenziale phishing tramite Report Abuse e confermato come phishing da Microsoft. |

Fortemente |

No |

E1, E3/F3 o E5 |

|

Malware non zapped perché ZAP è disabilitato |

Genera un avviso quando Microsoft rileva il recapito di un messaggio di malware a una cassetta postale perché Zero-Hour l'eliminazione automatica dei messaggi phish è disabilitata. |

Informativa |

No |

Sottoscrizione del componente aggiuntivo E5/G5 o Defender per Office 365 Piano 2. |

|

Messaggi contenenti entità dannose non rimossi dopo il recapito |

Genera un avviso quando qualsiasi messaggio contenente contenuto dannoso (file, URL, campagna, nessuna entità) viene recapitato alle cassette postali dell'organizzazione. Se questo evento si verifica, Microsoft ha tentato di rimuovere i messaggi infetti dalle cassette postali di Exchange Online usando l'eliminazione automatica zero ore, ma il messaggio non è stato rimosso a causa di un errore. È consigliabile eseguire indagini aggiuntive. Questo criterio attiva automaticamente l'analisi automatizzata e la risposta in Office 365. |

Medio |

Sì |

Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

|

Simulazione dell'etichetta automatica MIP completata |

Genera un avviso al termine di uncriterio di etichettatura automatica sul lato servizio in modalità di simulazione . |

Bassa |

No |

E5/G5. |

|

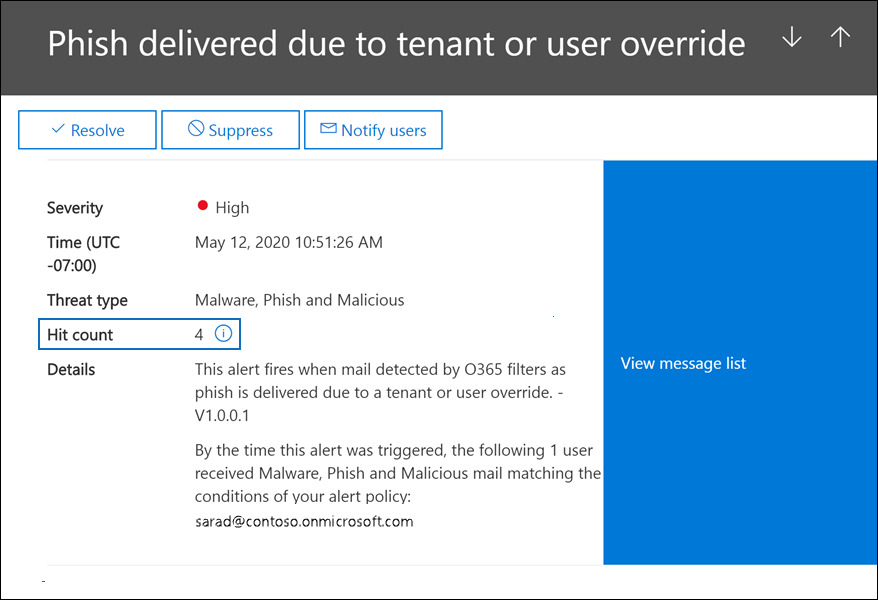

Phish consegnato a causa di un override ETR¹ |

Genera un avviso quando Microsoft rileva una regola di trasporto di Exchange (nota anche come regola del flusso di posta) che consente il recapito di un messaggio di phishing con attendibilità elevata a una cassetta postale. Per altre informazioni sulle regole di trasporto di Exchange (regole del flusso di posta), vedere Regole del flusso di posta (regole di trasporto) in Exchange Online. |

Informativa |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Phish recapitato a causa di un criterio di autorizzazione IP¹ |

Genera un avviso quando Microsoft rileva un criterio ip consentito che consente il recapito di un messaggio di phishing con attendibilità elevata a una cassetta postale. Per altre informazioni sui criteri ip consentiti (filtro delle connessioni), vedere Configurare i criteri di filtro di connessione predefiniti - Office 365. |

Informativa |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Phish non zapped perché ZAP è disabilitato¹ |

Genera un avviso quando Microsoft rileva il recapito di un messaggio di phishing con attendibilità elevata a una cassetta postale perché Zero-Hour l'eliminazione automatica dei messaggi phish è disabilitata. |

Informativa |

No |

Sottoscrizione del componente aggiuntivo E5/G5 o Defender per Office 365 Piano 2. |

|

Potenziale attività nazione-stato |

Microsoft Threat Intelligence Center ha rilevato un tentativo di compromissione degli account dal tenant. |

Alto |

No |

Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

|

Simulazione dei criteri di Purview completata |

Genera un avviso per notificare agli amministratori quando la simulazione è completa per qualsiasi criterio Purview che supporta la modalità di simulazione. |

Bassa |

No |

E5/G5 |

|

Azione di correzione eseguita dall'amministratore su messaggi di posta elettronica, URL o mittente |

Nota: questo criterio di avviso è stato sostituito dall'azione amministrativa inviata da un amministratore. Questo criterio di avviso alla fine verrà eliminato, quindi è consigliabile disabilitarlo e usare invece l'azione amministrativa inviata da un amministratore .

Questo avviso viene attivato quando un amministratore esegue un'azione di correzione sull'entità selezionata |

Informativa |

Sì |

Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

|

Rimozione di una voce nell'elenco tenant consentiti/bloccati |

Genera un avviso quando viene appresa una voce allow nell'elenco tenant consentiti/bloccati filtrando il sistema e rimuovendo. Questo evento viene attivato quando viene rimossa la voce allow per il dominio o l'indirizzo di posta elettronica, il file o l'URL (entità) interessato.

Non è più necessaria la voce di autorizzazione interessata. I messaggi di posta elettronica contenenti le entità interessate vengono recapitati alla posta in arrivo se nessun altro messaggio è considerato non valido. Gli URL e i file saranno consentiti al momento del clic.

Per altre informazioni sugli eventi che attivano questo avviso, vedere Gestire l'elenco Tenant Consenti/Blocca. |

Informativa |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Simulazione dei criteri di etichettatura automatica della conservazione completata |

Genera un avviso al termine di una simulazione dei criteri di etichettatura automatica della conservazione. |

Bassa |

No |

E5/G5 |

|

Caricamento della corrispondenza esatta dei dati completata |

Genera un avviso dopo che un utente ha caricato correttamente un tipo di informazioni sensibili basato sulla corrispondenza dei dati esatto. |

Bassa |

No |

E5/G5 |

|

Attività del connettore sospetta |

Genera un avviso quando viene rilevata un'attività sospetta in un connettore in ingresso nell'organizzazione. La posta elettronica non può usare il connettore in ingresso. L'amministratore riceve una notifica tramite posta elettronica e un avviso. Questo avviso fornisce indicazioni su come analizzare, ripristinare le modifiche e sbloccare un connettore con restrizioni. Per informazioni su come rispondere a questo avviso, vedere Rispondere a un connettore compromesso. |

Alto |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Attività sospetta di inoltro della posta elettronica |

Genera un avviso quando un utente dell'organizzazione ha inviato automaticamente un messaggio di posta elettronica a un account esterno sospetto. Si tratta di un avviso rapido per il comportamento che potrebbe indicare che l'account è compromesso, ma non abbastanza grave da limitare l'utente. Anche se è raro, un avviso generato da questo criterio potrebbe essere un'anomalia. È consigliabile verificare se l'account utente è compromesso. |

Alto |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Sono stati rilevati modelli di invio di messaggi di posta elettronica sospetti |

Genera un avviso quando un utente dell'organizzazione ha inviato messaggi di posta elettronica sospetti ed è a rischio di essere limitato dall'invio di posta elettronica. Si tratta di un avviso rapido per il comportamento che potrebbe indicare che l'account è compromesso, ma non abbastanza grave da limitare l'utente. Anche se è raro, un avviso generato da questo criterio potrebbe essere un'anomalia. Tuttavia, è consigliabile verificare se l'account utente è compromesso. |

Medio |

Sì |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Modelli di invio di tenant sospetti osservati |

Genera un avviso quando sono stati osservati modelli di invio sospetti nell'organizzazione, il che potrebbe impedire all'organizzazione di inviare messaggi di posta elettronica. Esaminare eventuali account utente e amministratore potenzialmente compromessi, nuovi connettori o inoltro aperti per evitare che il tenant superi i blocchi di soglia. Per altre informazioni sul motivo per cui le organizzazioni sono bloccate, vedere Correggere i problemi di recapito della posta elettronica per il codice di errore 5.7.7xx in Exchange Online. |

Alto |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Messaggio di Teams segnalato dall'utente come rischio per la sicurezza |

Questo avviso viene attivato quando gli utenti segnalano un messaggio di Teams come rischio per la sicurezza. |

Bassa |

No |

Componente aggiuntivo E5/G5 o Defender per Office 365. |

|

La voce Tenant Allow/Block List sta per scadere |

Genera un avviso quando una voce consenti o una voce di blocco nella voce Tenant Allow/Block List sta per essere rimossa. Questo evento viene attivato sette giorni prima della data di scadenza, che si basa sul momento in cui la voce è stata creata o aggiornata per ultimo.

Sia per le voci consentite che per le voci di blocco, è possibile estendere la data di scadenza. Per altre informazioni sugli eventi che attivano questo avviso, vedere Gestire l'elenco Tenant Consenti/Blocca. |

Informativa |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Tenant con restrizioni all'invio di messaggi di posta elettronica |

Genera un avviso quando la maggior parte del traffico di posta elettronica proveniente dall'organizzazione viene rilevata come sospetta e Microsoft ha impedito all'organizzazione di inviare messaggi di posta elettronica. Esaminare eventuali account utente e amministratore potenzialmente compromessi, nuovi connettori o inoltro aperti e quindi contattare il supporto tecnico Microsoft per sbloccare l'organizzazione. Per altre informazioni sul motivo per cui le organizzazioni sono bloccate, vedere Correggere i problemi di recapito della posta elettronica per il codice di errore 5.7.7xx in Exchange Online. |

Alto |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Tenant con restrizioni all'invio di messaggi di posta elettronica non sottoposti a provisioning |

Genera un avviso quando viene inviato un numero eccessivo di messaggi di posta elettronica da domini non registrati (noti anche come domini di cui non è stato eseguito il provisioning ). Office 365 consente di inviare una quantità ragionevole di messaggi di posta elettronica da domini non registrati, ma è necessario configurare come accettato ogni dominio usato per l'invio di posta elettronica. Questo avviso indica che tutti gli utenti dell'organizzazione non possono più inviare messaggi di posta elettronica. Per altre informazioni sul motivo per cui le organizzazioni sono bloccate, vedere Correggere i problemi di recapito della posta elettronica per il codice di errore 5.7.7xx in Exchange Online. |

Alto |

No |

E1/F1/G1, E3/F3/G3 o E5/G5 |

|

L'utente ha richiesto di rilasciare un messaggio in quarantena |

Genera un avviso quando un utente richiede il rilascio di un messaggio in quarantena. Per richiedere il rilascio dei messaggi in quarantena, l'autorizzazione Consenti ai destinatari di richiedere il rilascio di un messaggio dalla quarantena (PermissionToRequestRelease) è necessaria nei criteri di quarantena( ad esempio, dal gruppo autorizzazioni predefinite accesso limitato ). Per altre informazioni, vedere Consentire ai destinatari di richiedere il rilascio di un messaggio dall'autorizzazione di quarantena. |

Informativa |

No |

Microsoft Business Basic, Microsoft Business Standard, Microsoft Business Premium, E1/F1/G1, E3/F3/G3 o E5/G5 |

|

Utente a cui è stato impedito l'invio di messaggi di posta elettronica |

Genera un avviso quando a un utente dell'organizzazione viene impedito di inviare posta in uscita. Questo avviso indica in genere un account compromesso in cui l'utente è elencato nella pagina Entità con restrizioni in https://security.microsoft.com/restrictedentities. Per altre informazioni sugli utenti con restrizioni, vedere Rimuovere gli utenti bloccati dalla pagina Entità con restrizioni. |

Alto |

Sì |

Microsoft Business Basic, Microsoft Business Standard, Microsoft Business Premium, E1/F1/G1, E3/F3/G3 o E5/G5 |

|

L'utente non può condividere moduli e raccogliere risposte |

Genera un avviso quando a un utente dell'organizzazione viene impedito di condividere moduli e raccogliere risposte usando Microsoft Forms a causa di un comportamento di tentativo di phishing ripetuto rilevato. |

Fortemente |

No |

E1, E3/F3 o E5 |