Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

Gestione dei rischi Insider Microsoft Purview correla vari segnali per identificare potenziali rischi insider dannosi o involontari, ad esempio furto ip, perdita di dati e violazioni della sicurezza. Insider Risk Management consente ai clienti di creare criteri per gestire la sicurezza e la conformità. Creati con la privacy in base alla progettazione, gli utenti vengono pseudonimizzati per impostazione predefinita e sono disponibili controlli degli accessi e dei log di controllo basati sui ruoli per garantire la privacy a livello di utente.

Gestione dei rischi Insider Microsoft Purview è una soluzione per la conformità che contribuisce a ridurre al minimo i rischi interni, consentendo di rilevare, analizzare e agire sulle attività dolose e involontarie nell'organizzazione. Con i criteri di rischio Insider, è possibile definire i tipi di rischi da identificare e rilevare nell'organizzazione. È anche possibile configurare i processi per agire sui casi e inoltrare i casi a Microsoft eDiscovery (Premium) se necessario. Gli analisti del rischio dell'organizzazione possono intraprendere rapidamente le azioni appropriate per assicurarsi che gli utenti siano conformi agli standard di conformità dell'organizzazione.

Per altre informazioni e una panoramica del processo di pianificazione per affrontare le attività potenzialmente rischiose nell'organizzazione che potrebbero causare un evento imprevisto per la sicurezza, vedere Avvio di un programma di gestione dei rischi Insider.

Guardare i video seguenti per informazioni su come Insider Risk Management può aiutare l'organizzazione a prevenire, rilevare e contenere i rischi, assegnando priorità ai valori, alle impostazioni cultura e all'esperienza utente dell'organizzazione:

Soluzione Insider Risk Management & sviluppo:

Flusso di lavoro gestione dei rischi Insider:

Vedere il video di Microsoft Mechanics sul modo in cui Insider Risk Management e Conformità delle comunicazioni interagiscono per ridurre al minimo i rischi per i dati degli utenti dell'organizzazione.

Importante

Insider Risk Management è attualmente disponibile nei tenant ospitati in aree geografiche e paesi supportati da Azure dipendenze del servizio. Per verificare che Insider Risk Management sia supportato per l'organizzazione, vedere Azure disponibilità delle dipendenze per paese/area geografica.

Punti deboli di rischio moderni

Le attività di gestione e riduzione del rischio in un'organizzazione iniziano con la comprensione dei tipi di rischio riscontrati nei moderni ambienti di lavoro. Alcuni rischi derivano da eventi esterni e fattori che non è possibile controllare direttamente. Altri rischi derivano da eventi interni e azioni utente che è possibile ridurre al minimo ed evitare. Alcuni esempi sono i rischi derivanti da comportamenti e azioni illegali, inappropriati, non autorizzati o non etici da parte degli utenti dell'organizzazione. Questi comportamenti includono un'ampia gamma di rischi interni degli utenti:

- Divulgazione di dati sensibili e fuga di dati

- Violazioni della riservatezza

- Furto della proprietà intellettuale

- Frode

- Insider trading

- Violazioni della conformità alle normative

Gli utenti nell'area di lavoro moderna possono creare, gestire e condividere dati in un'ampia gamma di piattaforme e servizi. Nella maggior parte dei casi, le organizzazioni dispongono di risorse e strumenti limitati per identificare e mitigare i rischi a livello di organizzazione, rispettando al contempo gli standard di privacy degli utenti.

Insider Risk Management usa l'intera gamma di indicatori di servizio e di terze parti per identificare, valutare e agire rapidamente sulle attività di rischio. Usando i log di Microsoft 365 e Microsoft Graph, Insider Risk Management consente di definire criteri specifici per identificare gli indicatori di rischio. Questi criteri consentono di identificare le attività rischiose e di intervenire per mitigare questi rischi.

Insider Risk Management si concentra sui principi seguenti:

- Trasparenza: bilanciare la privacy degli utenti rispetto ai rischi dell'organizzazione con l'architettura di privacy per progettazione.

- Configurabile: criteri configurabili in base a gruppi di settore, geografici e aziendali.

- Integrato: flusso di lavoro integrato nelle soluzioni Microsoft Purview.

- Interattivo: fornisce informazioni dettagliate per abilitare le notifiche del revisore, le indagini sui dati e le indagini degli utenti.

Identificazione dei potenziali rischi con l'analisi

L'analisi dei rischi Insider consente di valutare i potenziali rischi Insider nell'organizzazione senza configurare criteri di rischio Insider. Questa valutazione può aiutare l'organizzazione a identificare le potenziali aree a rischio utente più elevato e a determinare il tipo e l'ambito dei criteri di gestione dei rischi Insider che è possibile configurare. Questa valutazione può anche aiutare a determinare le esigenze di licenze aggiuntive o ottimizzazione futura dei criteri di rischio Insider esistenti.

Per altre informazioni sull'analisi dei rischi Insider, vedere Impostazioni di Gestione dei rischi Insider: Analisi.

Introduzione alle azioni consigliate

Che si stia configurando Insider Risk Management per la prima volta o si inizi a creare nuovi criteri, la nuova esperienza di azioni consigliata consente di sfruttare al meglio le funzionalità di Gestione rischi Insider. Le azioni consigliate includono la configurazione delle autorizzazioni, la scelta degli indicatori dei criteri, la creazione di un criterio e altro ancora.

Flusso di lavoro

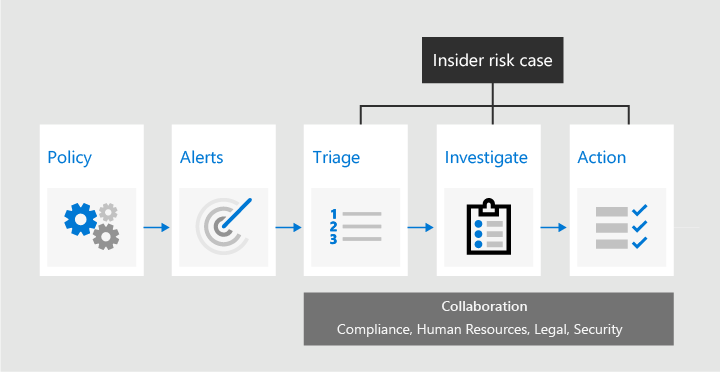

Il flusso di lavoro Gestione rischi Insider consente di identificare, analizzare e intraprendere azioni per affrontare i rischi interni nell'organizzazione. Con i modelli di criteri incentrati, la segnalazione completa delle attività nel servizio Microsoft 365 e gli strumenti di gestione degli avvisi e dei casi, è possibile usare informazioni dettagliate interattive per identificare e agire rapidamente su comportamenti rischiosi.

Identificare e risolvere le attività di rischio interne e i problemi di conformità con Insider Risk Management usa il flusso di lavoro seguente:

Criteri

È possibile creare criteri di Gestione dei rischi Insider usando modelli predefiniti e condizioni dei criteri che definiscono gli eventi di attivazione e gli indicatori di rischio da esaminare nell'organizzazione. Queste condizioni includono il modo in cui vengono usati gli indicatori di rischio per gli avvisi, gli utenti inclusi nei criteri, i servizi con priorità e il periodo di tempo di rilevamento.

Per iniziare rapidamente a usare Gestione rischi Insider, selezionare uno dei modelli di criteri seguenti:

- Furto di dati da parte di utenti che lasciano l'organizzazione

- Violazioni dei dati

- Perdita di dati per utenti con priorità

- Perdite di dati da parte di utenti a rischio

- Uso improprio dei dati dei pazienti (anteprima)

- Agenti rischiosi

- Utilizzo dell'IA rischioso

- Utilizzo del browser rischioso (anteprima)

- Violazioni dei criteri di sicurezza

- Violazioni dei criteri di sicurezza da parte di utenti che lasciano l'organizzazione

- Violazioni dei criteri di sicurezza da parte di utenti a rischio

- Violazioni dei criteri di sicurezza per utenti con priorità

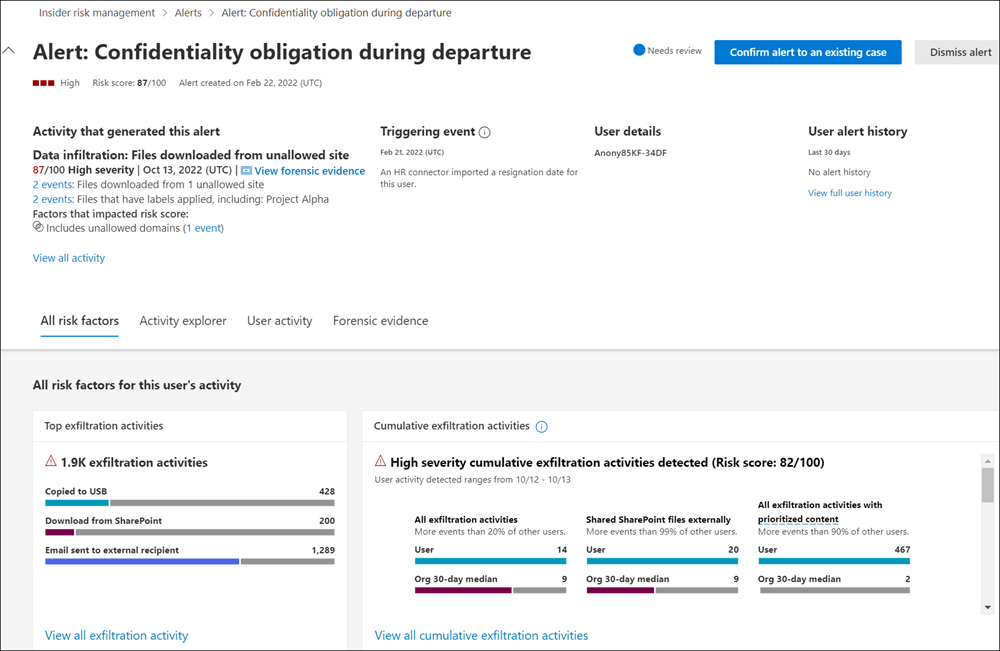

Avvisi

Gli indicatori di rischio generano automaticamente avvisi quando corrispondono alle condizioni dei criteri. È possibile visualizzare questi avvisi nel dashboard Avvisi o nel dashboard dell'agente di valutazione. Questi dashboard offrono una visualizzazione rapida di tutti gli avvisi che necessitano di revisione, avvisi aperti nel tempo e statistiche degli avvisi per l'organizzazione. Tutti gli avvisi dei criteri visualizzano le informazioni seguenti per identificare rapidamente lo stato degli avvisi esistenti e dei nuovi avvisi che richiedono un'azione:

- ID

- Utenti

- Avviso

- Stato

- Gravità dell'avviso

- Tempo rilevato

- Caso

- Stato del caso

- Fattori di rischio

Triage

Le nuove attività utente che richiedono un'analisi generano automaticamente avvisi e assegnano loro uno stato Di revisione delle esigenze . I revisori possono identificare, esaminare, valutare e valutare rapidamente questi avvisi.

Risolvere gli avvisi aprendo un nuovo caso, assegnando l'avviso a un caso esistente o ignorando l'avviso. Con i filtri degli avvisi, è possibile identificare rapidamente gli avvisi in base allo stato, alla gravità o al tempo rilevato. Come parte del processo di valutazione, i revisori possono visualizzare i dettagli dell'avviso per le attività identificate dai criteri, visualizzare le attività utente associate alla corrispondenza dei criteri, vedere la gravità dell'avviso ed esaminare le informazioni sul profilo utente.

Investigare

Esaminare rapidamente tutte le attività rischiose per un utente selezionato con i report attività utente (anteprima). Questi report consentono agli investigatori dell'organizzazione di esaminare le attività per utenti specifici durante un periodo di tempo definito senza assegnarli temporaneamente o in modo esplicito a criteri di gestione dei rischi Insider. Dopo aver esaminato le attività per un utente, gli investigatori possono ignorare le singole attività come non dannose, condividere o inviare tramite posta elettronica un collegamento al report con altri investigatori o scegliere di assegnare l'utente temporaneamente o esplicitamente a un criterio di gestione dei rischi Insider.

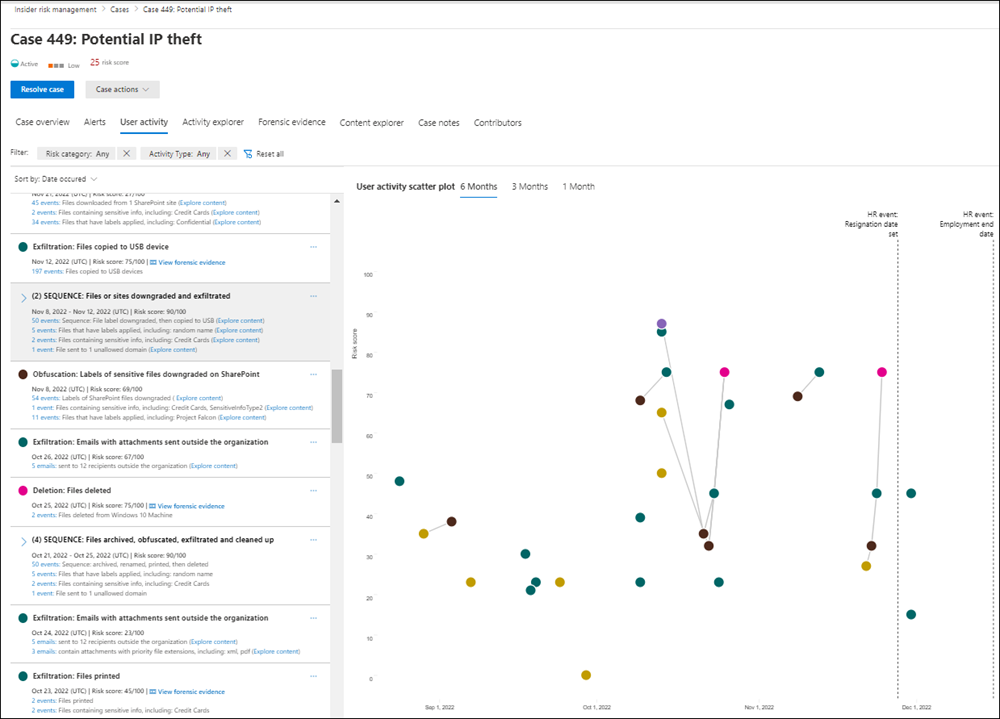

Vengono creati casi per gli avvisi che richiedono una revisione e un'analisi più approfondite dei dettagli dell'attività e delle circostanze relative alla corrispondenza dei criteri. La dashboard dei casi offre una visione d'insieme di tutti i casi attivi, dei casi aperti nel tempo e delle relative statistiche dell'organizzazione. I revisori possono filtrare rapidamente i casi in base allo stato, alla data di apertura del caso e alla data dell'ultimo aggiornamento del caso.

Selezionando un caso in tale dashboard, si aprirà il caso per l'indagine e la revisione. Questo passaggio è il cuore del flusso di lavoro gestione dei rischi Insider. In questa area vengono sintetizzate le attività di rischio, le condizioni dei criteri, i dettagli degli avvisi e i dettagli dell'utente in una visualizzazione integrata per i revisori. Gli strumenti di indagine principali in questa area sono:

- Attività utente: un grafico interattivo visualizza automaticamente l'attività di rischio utente. Traccia le attività nel tempo e per livello di rischio per le attività di rischio correnti o passate. I revisori possono filtrare e visualizzare rapidamente l'intera cronologia dei rischi per l'utente ed esaminare attività specifiche per altri dettagli.

- Esplora contenuto: Esplora contenuto acquisisce e visualizza automaticamente tutti i file di dati e i messaggi di posta elettronica associati alle attività di avviso. I revisori possono filtrare e visualizzare file e messaggi in base a origine dati, tipo di file, tag, conversazione e molti altri attributi.

- Note sul caso: i revisori possono fornire note per un caso nella sezione Note caso. Questo elenco consolida tutte le note in una visualizzazione centrale e include le informazioni sul revisore e sulla data inviate.

Inoltre, il nuovo log di controllo (anteprima) consente di rimanere informati sulle azioni eseguite sulle funzionalità di Gestione dei rischi Insider. Questa risorsa consente una revisione indipendente delle azioni eseguite dagli utenti assegnati a uno o più gruppi di ruoli gestione dei rischi Insider.

Azione

Dopo aver esaminato i casi, i revisori possono agire rapidamente per risolvere il caso o collaborare con altri stakeholder del rischio nell'organizzazione. Se gli utenti violano accidentalmente o inavvertitamente le condizioni dei criteri, i revisori possono inviare un semplice avviso di promemoria all'utente da modelli di avviso che è possibile personalizzare per l'organizzazione. Queste notifiche possono essere utili come semplici promemoria o potrebbero indirizzare l'utente a aggiornare il training o le indicazioni per evitare comportamenti a rischio futuri. Per altre informazioni, vedere Modelli di avviso di Gestione dei rischi Insider.

In situazioni più gravi, potrebbe essere necessario condividere le informazioni sui casi di Gestione dei rischi Insider con altri revisori o servizi dell'organizzazione. Insider Risk Management si integra strettamente con altre soluzioni Microsoft Purview per semplificare la risoluzione dei rischi end-to-end.

- eDiscovery (Premium):l'escalation di un caso per l'indagine consente di trasferire i dati e la gestione del caso a Microsoft Purview eDiscovery (Premium). eDiscovery (Premium) fornisce un flusso di lavoro end-to-end per conservare, raccogliere, esaminare, analizzare ed esportare contenuti che rispondono alle indagini interne ed esterne dell'organizzazione. Consente ai team legali di gestire l'intero flusso di lavoro per le notifiche di blocco a fini giudiziari. Per altre informazioni sui casi di eDiscovery (Premium), vedere Panoramica di Microsoft Purview eDiscovery (Premium).To learn more about eDiscovery (Premium) cases, see Overview of Microsoft Purview eDiscovery (Premium).

- integrazione delle API di gestione Office 365 (anteprima):Insider Risk Management supporta l'esportazione delle informazioni di avviso nei servizi siem (Security Information and Event Management) tramite le API di gestione Office 365. L'accesso alle informazioni sugli avvisi nella piattaforma che meglio si adatta ai processi di rischio dell'organizzazione offre una maggiore flessibilità nell'agire sulle attività di rischio. Per altre informazioni sull'esportazione delle informazioni sugli avvisi con le API di gestione Office 365, vedere Esportare gli avvisi.

Scenari

Gestione dei rischi Insider consente di rilevare, analizzare e intervenire per attenuare i rischi interni nell'organizzazione in diversi scenari comuni:

Furto di dati da parte di utenti che lasciano l'organizzazione

Quando gli utenti lasciano un'organizzazione, volontariamente o in seguito alla chiusura, spesso si verificano dubbi legittimi sul fatto che i dati aziendali, dei clienti e degli utenti siano a rischio. Gli utenti potrebbero presumere innocentemente che i dati del progetto non siano proprietari o che potrebbero essere tentati di prendere i dati aziendali per guadagno personale e in violazione dei criteri aziendali e degli standard legali. I criteri di Gestione dei rischi Insider che usano il modello di criteri Furto dati dagli utenti in partenza rilevano automaticamente le attività in genere associate a questo tipo di furto. Con questo criterio, si ricevono automaticamente avvisi per le attività sospette associate al furto di dati da parte degli utenti in partenza in modo da poter intraprendere le azioni investigative appropriate. È necessario configurare un connettore Microsoft 365 HR per l'organizzazione per questo modello di criteri.

Perdita intenzionale o involontaria di informazioni sensibili o riservate

Nella maggior parte dei casi, gli utenti fanno del loro meglio per gestire correttamente le informazioni sensibili o riservate. Ma a volte gli utenti commetteno errori e le informazioni vengono accidentalmente condivise all'esterno dell'organizzazione o in violazione dei criteri di protezione delle informazioni. In altre circostanze, gli utenti potrebbero intenzionalmente perdere o condividere informazioni sensibili e riservate con finalità dannose e per un potenziale guadagno personale. I criteri di Gestione rischi Insider creati usando i modelli di criteri seguenti rilevano automaticamente le attività in genere associate alla condivisione di informazioni sensibili o riservate:

- Violazioni dei dati

- Perdita di dati per utenti con priorità

- Perdite di dati da parte di utenti a rischio

- Utilizzo dell'IA a rischio

Violazioni intenzionali o non intenzionali dei criteri di sicurezza (anteprima)

Gli utenti hanno in genere un elevato livello di controllo durante la gestione dei dispositivi nell'area di lavoro moderna. Questo controllo può includere le autorizzazioni per installare o disinstallare le applicazioni necessarie per le prestazioni dei propri compiti o la possibilità di disabilitare temporaneamente le funzionalità di sicurezza dei dispositivi. Se questa attività di rischio è involontaria, accidentale o dannosa, questa condotta può rappresentare un rischio per l'organizzazione ed è importante identificare e agire per ridurre al minimo. Per identificare queste attività di sicurezza rischiose, i modelli di violazione dei criteri di sicurezza di Insider Risk Management seguenti assegnano un punteggio agli indicatori di rischio di sicurezza e usano avvisi Microsoft Defender per endpoint per fornire informazioni dettagliate per le attività correlate alla sicurezza:

- Violazioni dei criteri di sicurezza

- Violazioni dei criteri di sicurezza da parte di utenti che lasciano l'organizzazione

- Violazioni dei criteri di sicurezza per utenti con priorità

- Violazioni dei criteri di sicurezza da parte di utenti a rischio

Criteri per gli utenti in base alla posizione, al livello di accesso o alla cronologia dei rischi

Gli utenti dell'organizzazione potrebbero avere livelli di rischio diversi a seconda della posizione, del livello di accesso alle informazioni sensibili o della cronologia dei rischi. Questa struttura può includere membri del team dirigenziale esecutivo dell'organizzazione, amministratori IT che dispongono di ampi privilegi di accesso alla rete e dati o utenti con una cronologia precedente di attività rischiose. In queste circostanze, un'ispezione più approfondita e un punteggio di rischio più aggressivo sono importanti per consentire la creazione di avvisi per l'analisi e l'azione rapida. Per identificare le attività rischiose per questi tipi di utenti, è possibile creare gruppi di utenti con priorità e creare criteri dai modelli di criteri seguenti:

Assistenza sanitaria (anteprima)

Per le organizzazioni del settore sanitario, recenti studi hanno rilevato un tasso molto elevato di violazioni dei dati correlate a Insider. Il rilevamento dell'uso improprio dei dati dei pazienti e delle informazioni sui record sanitari è una componente fondamentale per la tutela della privacy dei pazienti e il rispetto delle normative di conformità, ad esempio health insurance portability and accountability act (HIPAA) e Health Information Technology for Economic and Clinical Health (HITECH). L'uso improprio dei dati dei pazienti può variare dall'accesso ai record dei pazienti privilegiati fino all'accesso ai record dei pazienti provenienti da familiari o vicini con finalità dannose. Per identificare questi tipi di attività rischiose, il modello di criteri Di gestione dei rischi Insider seguente usa il connettore Microsoft 365 HR e un connettore dati specifico dell'assistenza sanitaria per iniziare a assegnare punteggi agli indicatori di rischio relativi ai comportamenti che possono verificarsi all'interno dei sistemi EHR (Electronic Heath Record):

Azioni e comportamenti da parte di utenti rischiosi

Gli eventi di stress dell'occupazione possono influire sul comportamento degli utenti in diversi modi correlati ai rischi insider. Questi fattori di stress potrebbero essere una revisione delle prestazioni scadente, un abbassamento di posizione o l'utente che viene inserito in un piano di revisione delle prestazioni. Gli stressanti possono anche comportare comportamenti potenzialmente inappropriati, ad esempio gli utenti che inviano un linguaggio potenzialmente minaccioso, molesto o discriminatorio nella posta elettronica e in altri messaggi. Anche se la maggior parte degli utenti non risponde in modo dannoso a questi eventi, lo stress di queste azioni può comportare che alcuni utenti si comportino in modi che normalmente non considerano durante le normali circostanze. Per identificare questi tipi di attività potenzialmente rischiose, i modelli di criteri di Gestione dei rischi Insider seguenti possono usare il connettore HR e/o l'integrazione con un criterio di conformità delle comunicazioni dedicato per includere gli utenti nell'ambito dei criteri di Gestione rischi Insider e iniziare a assegnare punteggi agli indicatori di rischio relativi ai comportamenti che potrebbero verificarsi:

- Perdite di dati da parte di utenti a rischio

- Utilizzo dell'IA a rischio

- Utilizzo del browser rischioso (anteprima)

- Violazioni dei criteri di sicurezza da parte di utenti a rischio

Contesto visivo per attività utente potenzialmente rischiose con prove forensi

La presenza di un contesto visivo è fondamentale per i team di sicurezza durante le indagini forensi per ottenere informazioni migliori sulle attività utente potenzialmente rischiose che potrebbero causare un incidente di sicurezza. Queste informazioni dettagliate possono includere l'acquisizione visiva di queste attività per valutare se sono effettivamente rischiose o fuori contesto e non potenzialmente rischiose.This insight might include visual capturing of these activities to help evaluate if they're indeed risky or taken out of context and not potentially risky. Per le attività che sono determinate come rischiose, l'acquisizione di prove forensi può aiutare gli investigatori e l'organizzazione a mitigare, comprendere e rispondere meglio a queste attività. Per semplificare questo scenario, abilitare l'acquisizione di prove forensi per i dispositivi online e offline nell'organizzazione.

Pronti per iniziare?

- Vedere Pianificare la gestione dei rischi Insider per preparare l'abilitazione dei criteri di Gestione dei rischi Insider nell'organizzazione.

- Vedere Introduzione alle impostazioni di Gestione dei rischi Insider per configurare le impostazioni globali per i criteri di rischio Insider.

- Vedere Introduzione a Gestione dei rischi Insider per configurare i prerequisiti, creare criteri e iniziare a ricevere avvisi.