Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

Gestione dei rischi Insider Microsoft Purview correla vari segnali per identificare potenziali rischi insider dannosi o involontari, ad esempio furto ip, perdita di dati e violazioni della sicurezza. La gestione dei rischi Insider consente ai clienti di creare criteri per gestire la sicurezza e la conformità. Creati con la privacy in base alla progettazione, gli utenti vengono pseudonimizzati per impostazione predefinita e sono disponibili controlli degli accessi e dei log di controllo basati sui ruoli per garantire la privacy a livello di utente.

Usare i criteri di gestione dei rischi Insider per identificare le attività rischiose e gli strumenti di gestione per agire sugli avvisi di rischio nell'organizzazione. Completare la procedura seguente per configurare i prerequisiti e configurare i criteri di gestione dei rischi Insider.

Importante

La soluzione di gestione dei rischi Insider offre un'opzione a livello di tenant per aiutare i clienti a facilitare la governance interna a livello di utente. Gli amministratori a livello di tenant possono configurare le autorizzazioni per fornire l'accesso a questa soluzione per i membri dell'organizzazione e configurare i connettori dati nel portale di Microsoft Purview per importare i dati pertinenti per supportare l'identificazione a livello utente di attività potenzialmente rischiose. I clienti riconoscono che le informazioni dettagliate relative al comportamento, al carattere o alle prestazioni dei singoli utenti materialmente correlate all'occupazione possono essere calcolate dall'amministratore e rese disponibili ad altri utenti dell'organizzazione. Inoltre, i clienti riconoscono di dover condurre un'indagine completa relativa al comportamento, al carattere o alle prestazioni del singolo utente in relazione materialmente all'occupazione e non si basano solo sulle informazioni dettagliate del servizio di gestione dei rischi Insider. I clienti sono gli unici responsabili dell'uso del servizio di gestione dei rischi Insider e di qualsiasi funzionalità o servizio associato in conformità a tutte le leggi applicabili, incluse le leggi relative all'identificazione dei singoli utenti e a eventuali azioni correttive.

Per altre informazioni su come i criteri di rischio Insider possono aiutare a gestire i rischi nell'organizzazione, vedere Informazioni sulla gestione dei rischi Insider.

Consiglio

Se non si è cliente E5, usa la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione di Microsoft Purview. Informazioni dettagliate sui termini di registrazione e prova.

Sottoscrizioni e licenze

Prima di iniziare a usare la gestione dei rischi Insider, è necessario confermare l'abbonamento a Microsoft 365 e tutti i componenti aggiuntivi. Per accedere e usare la gestione dei rischi Insider, gli amministratori devono verificare che l'organizzazione disponga di una sottoscrizione supportata e che le licenze appropriate siano assegnate agli utenti. Per altre informazioni sulle sottoscrizioni e le licenze, vedere i requisiti di sottoscrizione per la gestione dei rischi Insider.

Importante

La gestione dei rischi Insider è attualmente disponibile nei tenant ospitati in aree geografiche e paesi supportati dalle dipendenze dei servizi di Azure. Per verificare che la gestione dei rischi Insider sia supportata per l'organizzazione, vedere Disponibilità delle dipendenze di Azure per paese/area geografica.

Se non si dispone di un piano di Microsoft 365 Enterprise E5 esistente e si vuole provare la gestione dei rischi Insider, è possibile aggiungere Microsoft 365 alla sottoscrizione esistente o iscriversi per una versione di valutazione di Microsoft 365 Enterprise E5.

Fatturazione con pagamento in base al consumo

Alcuni indicatori inclusi nella gestione dei rischi Insider sono disponibili solo se si abilita il modello di fatturazione con pagamento in base al consumo per l'organizzazione. Per altre informazioni, vedere Configurare gli indicatori dei criteri nella gestione dei rischi Insider.

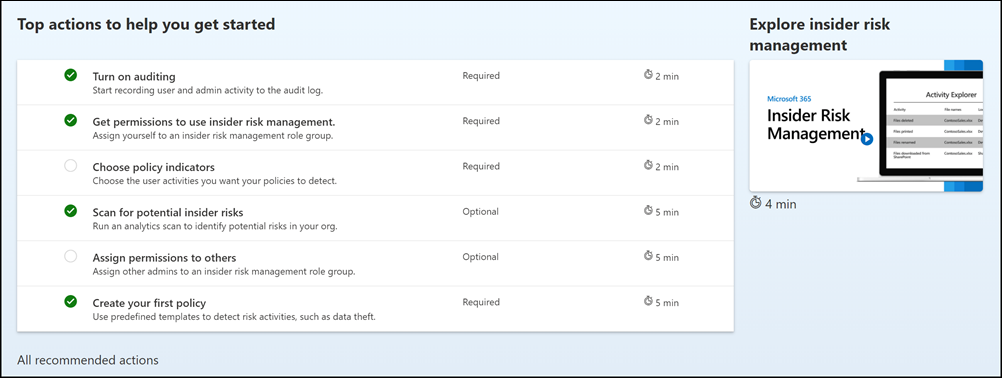

Azioni consigliate

Le azioni consigliate possono aiutare l'organizzazione a ottenere rapidamente la gestione dei rischi Insider. Le azioni consigliate, incluse nella pagina Panoramica , guidano l'utente nei passaggi per configurare e distribuire i criteri.

Sono disponibili le raccomandazioni seguenti per iniziare a usare o ottimizzare la configurazione della gestione dei rischi Insider:

- Attiva il controllo: se attivata, l'attività utente e amministratore nell'organizzazione viene registrata nel log di controllo di Microsoft 365. I criteri di rischio Insider e le analisi di analisi usano questo log per rilevare le attività di rischio.

- Ottenere le autorizzazioni per usare la gestione dei rischi Insider: il livello di accesso alle funzionalità di gestione dei rischi Insider dipende dal gruppo di ruoli assegnato. Per accedere e configurare le azioni consigliate, gli utenti devono essere assegnati ai gruppi di ruoli Insider Risk Management o Insider Risk Management Admins .

- Scegliere gli indicatori dei criteri: gli indicatori sono essenzialmente le attività di gestione dei rischi che si desidera rilevare e analizzare. È possibile scegliere gli indicatori per rilevare l'attività in diverse località e servizi di Microsoft 365.

- Analisi dei potenziali rischi insider: eseguire un'analisi analitica per individuare i potenziali rischi insider che si verificano nell'organizzazione. Dopo aver valutato i risultati, esaminare i criteri consigliati per la configurazione.

- Assegnare autorizzazioni ad altri utenti: se sono presenti altri membri del team responsabili della gestione delle funzionalità di rischio Insider, è necessario assegnarli ai gruppi di ruoli appropriati.

- Creare il primo criterio: per ricevere avvisi su attività potenzialmente rischiose, è necessario configurare criteri basati su modelli predefiniti che definiscono le attività utente da rilevare e analizzare.

Ogni azione consigliata inclusa in questa esperienza ha quattro attributi:

- Azione: nome e descrizione dell'azione consigliata.

- Stato: stato dell'azione consigliata. I valori non vengono avviati, In corso, Salvati per un secondo momento o Completati.

- Obbligatorio o facoltativo: indica se l'azione consigliata è necessaria o facoltativa per il funzionamento delle funzionalità di gestione dei rischi Insider come previsto.

- Tempo stimato per il completamento: tempo stimato per completare l'azione consigliata in minuti.

Selezionare un suggerimento nell'elenco per iniziare a configurare la gestione dei rischi Insider. Ogni azione consigliata illustra l'azione necessaria per la raccomandazione, inclusi eventuali requisiti, cosa aspettarsi e l'impatto della configurazione della funzionalità nell'organizzazione. Ogni azione consigliata viene contrassegnata automaticamente come completa quando è configurata oppure è necessario selezionare manualmente l'azione come completata quando è configurata.

Passaggio 1 (obbligatorio): Abilitare le autorizzazioni per la gestione dei rischi Insider

Importante

Dopo aver configurato i gruppi di ruoli, potrebbero essere necessari fino a 30 minuti prima che le autorizzazioni del gruppo di ruoli vengano applicate agli utenti assegnati all'interno dell'organizzazione.

Sono disponibili sei gruppi di ruoli usati per configurare le funzionalità di gestione dei rischi Insider. Per rendere disponibile la gestione dei rischi Insider come opzione di menu in Microsoft Purview e per continuare con questi passaggi di configurazione, è necessario essere assegnati a uno dei ruoli o gruppi di ruoli seguenti:

- Microsoft Entra ID ruolo Amministratore globale

- ruolo Amministratore conformità Microsoft Entra ID

- Gruppo di ruoli Microsoft Purview Organization Management

- Gruppo di ruoli Amministratore conformità Microsoft Purview

- Gruppo di ruoli Gestione rischi Insider

- Gruppo di ruoli Insider Risk Management Admins

A seconda di come si desidera gestire i criteri e gli avvisi di gestione dei rischi Insider, è necessario assegnare utenti a gruppi di ruoli specifici per gestire diversi set di funzionalità di gestione dei rischi Insider. È possibile assegnare utenti con responsabilità di conformità diverse a gruppi di ruoli specifici per gestire aree diverse delle funzionalità di gestione dei rischi Insider. In alternativa, è possibile decidere di assegnare tutti gli account utente per amministratori, analisti, investigatori e visualizzatori designati al gruppo di ruoli Gestione rischi Insider . Usare un singolo gruppo di ruoli o più gruppi di ruoli per soddisfare al meglio i requisiti di gestione della conformità.

Scegliere tra queste opzioni del gruppo di ruoli e le azioni della soluzione quando si lavora con la gestione dei rischi Insider:

| Azioni | Gestione dei rischi Insider | Amministratori della gestione dei rischi Insider | Analisti gestione dei rischi Insider | Investigatori gestione dei rischi Insider | Revisori della gestione dei rischi Insider | Responsabili approvazione della gestione dei rischi Insider |

|---|---|---|---|---|---|---|

| Configurare criteri e impostazioni | Sì | Sì | No | No | No | No |

| Informazioni dettagliate sull'analisi di accesso | Sì | Sì | Sì | No | No | No |

| Accedere & analizzare gli avvisi | Sì | No | Sì | Sì | No | No |

| Accedere & analizzare i casi | Sì | No | Sì | Sì | No | No |

| Accedere & visualizzare Esplora contenuto | Sì | No | No | Sì | No | No |

| Configurare i modelli di avviso | Sì | No | Sì | Sì | No | No |

| Visualizzare & esportare i log di controllo | Sì | No | No | No | Sì | No |

| Accesso & visualizzare le acquisizioni di prove forensi | Sì | No | No | Sì | No | No |

| Creare una richiesta di acquisizione di prove forensi | Sì | Sì | No | No | No | No |

| Approvare le richieste di acquisizione di prove forensi | Sì | No | No | No | No | Sì |

| Configurare la protezione adattiva | Sì | Sì | No | No | No | No |

| Visualizzare la scheda Utenti di Protezione adattiva | Sì | No | Sì | Sì | No | No |

| Visualizzare i report sugli avvisi e sui casi | Sì | Sì | Sì | Sì | No | No |

Importante

Assicurarsi di avere sempre almeno un utente nei gruppi di ruoli Insider Risk Management o Insider Risk Management Admins predefiniti (a seconda dell'opzione scelta) in modo che la configurazione della gestione dei rischi Insider non entri in uno scenario di "amministratore zero" se utenti specifici lasciano l'organizzazione.

I membri dei ruoli seguenti possono assegnare gli utenti ai gruppi di ruoli di gestione dei rischi Insider e avere le stesse autorizzazioni della soluzione incluse nel gruppo di ruoli Amministratori gestione rischi Insider :

- amministratore globale Microsoft Entra ID

- Amministratore conformità Microsoft Entra ID

- Microsoft Purview Organization Management

- Amministratore della conformità di Microsoft Purview

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ridurre al minimo il numero di utenti con il ruolo Amministratore globale consente di migliorare la sicurezza per l'organizzazione. Altre informazioni sui ruoli e le autorizzazioni di Microsoft Purview.

Aggiungere utenti al gruppo di ruoli Gestione rischi Insider

- Accedere al portale di Microsoft Purview usando le credenziali per un account amministratore nell'organizzazione di Microsoft 365.

- Selezionare Impostazioni nell'angolo superiore destro della pagina, selezionare Ruoli e gruppi e quindi selezionare Gruppi di ruoli nel riquadro di spostamento a sinistra.

- Selezionare il gruppo di ruoli Gestione rischi Insider e quindi selezionare Modifica.

- Selezionare Scegli utenti e quindi selezionare le caselle di controllo per tutti gli utenti da aggiungere al gruppo di ruoli.

- Scegliere Seleziona e quindi avanti.

- Selezionare Salva per aggiungere gli utenti al gruppo di ruoli e quindi selezionare Fine.

Prendere in considerazione le unità amministrative se si desidera definire l'ambito delle autorizzazioni utente per un'area o un reparto

È possibile usare le unità amministrative nella gestione dei rischi Insider per definire l'ambito delle autorizzazioni utente per un'area geografica o un reparto specifico. Ad esempio, una società globale che ha filiali in tutto il mondo potrebbe voler creare un'unità di amministrazione che fornisca un ambito tedesco per gli investigatori in modo che vedano l'attività degli utenti solo per gli utenti tedeschi.

Per usare le unità amministrative nella gestione dei rischi Insider, è necessario innanzitutto creare le unità amministrative (se non sono già state create) e quindi assegnare le unità di amministrazione ai membri dei gruppi di ruoli. Dopo aver assegnato le unità amministrative ai membri dei gruppi di ruoli, tali membri diventano amministratori con restrizioni e hanno accesso limitato alle impostazioni, ai criteri e ai dati utente della gestione dei rischi Insider nell'organizzazione. I membri a cui non sono assegnate unità amministrative sono amministratori senza restrizioni e hanno accesso a tutte le impostazioni, i criteri e i dati utente.

Importante

Gli amministratori con restrizioni non possono accedere agli avvisi per gli utenti assegnati tramite gruppi di sicurezza o gruppi di distribuzione aggiunti nelle unità amministrative. Tali avvisi utente sono visibili solo agli amministratori senza restrizioni. Microsoft consiglia di aggiungere gli utenti direttamente alle unità amministrative per garantire che gli avvisi siano visibili anche agli amministratori con restrizioni con unità amministrative assegnate.

Effetto dell'ambito dell'unità di amministrazione sui ruoli di gestione dei rischi Insider

La tabella seguente illustra in che modo le unità amministrative, se applicate, influiscono su ogni combinazione di attività/ruolo di gestione dei rischi Insider.

Nota

Con ambito, nella tabella seguente, le azioni di amministratore per tale ruolo sono limitate dall'unità di amministrazione assegnata.

| Attività | Gestione dei rischi Insider con ambito | Amministrazione di gestione dei rischi Insider con ambito | Analisti di gestione dei rischi Insider con ambito | Investigatori di gestione dei rischi Insider con ambito | Responsabili approvazione della gestione dei rischi Insider con ambito |

|---|---|---|---|---|---|

| Configurare le impostazioni globali | Senza restrizioni | Senza restrizioni | Mai consentito | Mai consentito | Mai consentito |

| Configura criteri | Ambito | Ambito | Mai consentito | Mai consentito | Mai consentito |

| Avviare l'attività di assegnazione dei punteggi per gli utenti | Ambito | Ambito | Ambito | Ambito | Mai consentito |

| Informazioni dettagliate sull'analisi di accesso | Non consentito, se con ambito | Non consentito, se con ambito | Non consentito, se con ambito | Mai consentito | Mai consentito |

| Accedere e analizzare gli avvisi | Ambito | Mai consentito | Ambito | Ambito | Mai consentito |

| Analizzare l'attività dell'utente | Ambito | Mai consentito | Mai consentito | Ambito | Mai consentito |

| Accedere e analizzare i casi | Ambito | Mai consentito | Ambito | Ambito | Mai consentito |

| Accedere e visualizzare Esplora contenuto | Senza restrizioni | Mai consentito | Mai consentito | Senza restrizioni | Mai consentito |

| Configurare i modelli di avviso | Senza restrizioni | Mai consentito | Senza restrizioni | Senza restrizioni | Mai consentito |

| Accedere e visualizzare le acquisizioni di prove forensi | Non consentito, se con ambito | Mai consentito | Mai consentito | Non consentito, se con ambito | Mai consentito |

| Creare una richiesta di acquisizione di prove forensi | Non consentito, se con ambito | Non consentito, se con ambito | Mai consentito | Mai consentito | Mai consentito |

| Approvare le richieste di acquisizione di prove forensi | Non consentito, se con ambito | Mai consentito | Mai consentito | Mai consentito | Non consentito, se con ambito |

| Configurare la protezione adattiva | Non consentito, se con ambito | Non consentito, se con ambito | Mai consentito | Mai consentito | Mai consentito |

| Visualizzare la scheda Utenti di Protezione adattiva | Non consentito, se con ambito | Mai consentito | Non consentito, se con ambito | Non consentito, se con ambito | Mai consentito |

| Visualizzare il report sull'integrità dei dispositivi | Non consentito, se con ambito | Non consentito, se con ambito | Mai consentito | Mai consentito | Mai consentito |

| Creare criteri rapidi | Non consentito, se con ambito | Non consentito, se con ambito | Mai consentito | Mai consentito | Mai consentito |

| Configurare criteri specifici dell'utente con priorità | Non consentito, se con ambito | Non consentito, se con ambito | Mai consentito | Mai consentito | Mai consentito |

| Configurare i gruppi di utenti con priorità | Non consentito, se con ambito | Non consentito, se con ambito | Mai consentito | Mai consentito | Mai consentito |

| Assegnare o riassegnare gli avvisi | Non consentito, se con ambito | Mai consentito | Non consentito, se con ambito | Non consentito, se con ambito | Mai consentito |

| Assegnare o riassegnare i casi | Non consentito, se con ambito | Mai consentito | Non consentito, se con ambito | Non consentito, se con ambito | Mai consentito |

| Visualizzare i report sugli avvisi e sui casi | Ambito | Ambito | Ambito | Ambito | Ambito |

Nota

È possibile usare gli ambiti adattivi insieme alle unità di amministrazione. Se l'ambito dei gruppi di ruoli è limitato da una o più unità amministrative per l'organizzazione, gli ambiti adattivi che è possibile selezionare quando si crea o si modifica un criterio sono limitati dalle unità di amministrazione.

Passaggio 2 (obbligatorio): abilitare il log di controllo di Microsoft 365

La gestione dei rischi Insider usa i log di controllo di Microsoft 365 per informazioni dettagliate sugli utenti e attività di gestione dei rischi identificate in informazioni dettagliate su criteri e analisi. I log di controllo di Microsoft 365 sono un riepilogo di tutte le attività all'interno dell'organizzazione e i criteri di gestione dei rischi Insider possono usare queste attività per generare informazioni dettagliate sui criteri.

Per impostazione predefinita, il controllo è abilitato per Microsoft 365. Alcune organizzazioni potrebbero avere disabilitato il controllo per motivi specifici. Se il controllo è disabilitato per l'organizzazione, è possibile che sia stato disattivato da un altro amministratore. È consigliabile verificare che è possibile riattivare il controllo al termine di questo passaggio.

Per istruzioni dettagliate su come abilitare il controllo, vedere Abilitare o disabilitare le ricerca nel log di controllo. Dopo l'abilitazione, verrà visualizzato un messaggio che indica che è in corso la preparazione del log di controllo e che sarà possibile eseguire una ricerca in un paio d'ore, dopo il completamento della preparazione. Questa procedura deve essere eseguita una sola volta. Per ulteriori informazioni sull'utilizzo del log di controllo di Microsoft 365, vedere Ricerca nel log di controllo.

Passaggio 3 (facoltativo): Abilitare e visualizzare informazioni dettagliate sull'analisi dei rischi Insider

Se si abilita l'analisi della gestione dei rischi Insider, è possibile:

- Analizzare i potenziali rischi insider prima di creare criteri. È possibile eseguire una valutazione dei potenziali rischi Insider nell'organizzazione senza configurare criteri di rischio Insider. Questa valutazione può aiutare l'organizzazione a identificare le potenziali aree a rischio utente più elevato e a determinare il tipo e l'ambito dei criteri di gestione dei rischi Insider che potrebbe essere necessario configurare. Questa valutazione potrebbe anche aiutare a determinare le esigenze di licenze aggiuntive o ottimizzazione futura dei criteri esistenti. I risultati dell'analisi analitica potrebbero richiedere fino a 48 ore prima che le informazioni dettagliate siano disponibili come report da esaminare. Per altre informazioni sulle informazioni dettagliate sull'analisi, vedere Impostazioni di gestione dei rischi Insider: Analisi e vedere il video di Insider Risk Management Analytics per comprendere in che modo l'analisi può aiutare ad accelerare l'identificazione dei potenziali rischi Insider e a intervenire rapidamente.

- Ricevere raccomandazioni in tempo reale per le impostazioni di soglia dell'indicatore. L'ottimizzazione manuale dei criteri per ridurre il "rumore" può essere un'esperienza che richiede molto tempo per eseguire molte prove ed errori per determinare la configurazione desiderata per i criteri. Se l'analisi è attivata, la gestione dei rischi Insider può fornire consigli in tempo reale per le soglie degli indicatori. È anche possibile modificare manualmente le raccomandazioni fornite e vedere in tempo reale quanti utenti vengono inseriti nell'ambito dei criteri in base alle modifiche apportate. Altre informazioni sulle raccomandazioni sulle soglie degli indicatori in tempo reale

Nota

Per abilitare l'analisi dei rischi Insider, è necessario essere membri del gruppo di ruoli Insider Risk Management, Insider Risk Management Admins o Microsoft 365 Global Admin .

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ridurre al minimo il numero di utenti con il ruolo Amministratore globale consente di migliorare la sicurezza per l'organizzazione. Altre informazioni sui ruoli e le autorizzazioni di Microsoft Purview.

Abilitare l'analisi dei rischi Insider

- Accedere al portale di Microsoft Purview usando le credenziali per un account amministratore nell'organizzazione di Microsoft 365.

- Passare alla soluzione Gestione dei rischi Insider .

- Nella scheda Panoramica selezionare Esegui analisinella scheda Analisi dei rischi Insider nell'organizzazione. Questa azione attiva l'analisi analitica per l'organizzazione. È anche possibile attivare l'analisi passando alle impostazioni> di rischio InsiderAnalytics e abilitando l'analisi dell'attività utente del tenant per identificare i potenziali rischi insider.

- Nel riquadro Dei dettagli di Analisi selezionare Esegui analisi per avviare l'analisi per l'organizzazione. I risultati dell'analisi analitica potrebbero richiedere fino a 48 ore prima che le informazioni dettagliate siano disponibili come report da esaminare.

Dopo aver esaminato le informazioni dettagliate sull'analisi, scegliere i criteri di rischio Insider e configurare i prerequisiti associati che meglio soddisfano la strategia di mitigazione dei rischi Insider dell'organizzazione.

Passaggio 4 (consigliato): Configurare i prerequisiti per i criteri

La maggior parte dei criteri di gestione dei rischi Insider ha prerequisiti che devono essere configurati per gli indicatori dei criteri per generare avvisi di attività pertinenti. Configurare i prerequisiti appropriati a seconda dei criteri che si prevede di configurare per l'organizzazione.

Connettersi alle app cloud in Microsoft Defender

La gestione dei rischi Insider include gli indicatori cloud seguenti (anteprima):

- Indicatori di archiviazione cloud, tra cui Google Drive, Box e Dropbox

- Indicatori del servizio cloud, tra cui Amazon S3 e Azure (archiviazione e SQL Server)

Indicatori di archiviazione cloud

Usare gli indicatori di archiviazione cloud per rilevare le attività seguenti in Google Drive, Box e Dropbox:

- Scoperta: Tecniche usate per capire l'ambiente

- Collezione: Tecniche usate per raccogliere dati di interesse

- Esfiltrazione: Tecniche usate per rubare dati, ad esempio documenti sensibili

- Eliminazione (impatto): Tecniche usate per interrompere la disponibilità o compromettere l'integrità di un sistema

Indicatori del servizio cloud

Usare gli indicatori del servizio cloud per rilevare le attività seguenti in Amazon S3 e Azure:

- Evasione della difesa: Tecniche usate per evitare il rilevamento di attività rischiose disabilitando i log di traccia o aggiornando o eliminando le regole del firewall SQL Server

- Esfiltrazione: Tecniche usate per rubare dati, ad esempio documenti sensibili

- Eliminazione (impatto): Tecniche usate per interrompere la disponibilità o compromettere l'integrità di un sistema

- Escalation dei privilegi: Tecniche usate per ottenere autorizzazioni di livello superiore per sistemi e dati

Prerequisiti per l'accesso agli indicatori cloud

Per selezionare gli indicatori cloud nelle impostazioni e nei criteri di gestione dei rischi Insider, è prima necessario connettersi alle app cloud pertinenti in Microsoft Defender, se non è già stato fatto.

Dopo la connessione alle app, gli indicatori sono disponibili nella pagina Impostazioni indicatori criteri e nei singoli criteri.

Configurare il connettore Insider Risk Indicator (anteprima)

È possibile estendere la gestione dei rischi Insider importando i rilevamenti per carichi di lavoro non Microsoft (di terze parti). Ad esempio, è possibile estendere i rilevamenti per includere le attività Salesforce e Dropbox e usarle insieme ai rilevamenti predefiniti forniti dalla soluzione di gestione dei rischi Insider, incentrata su servizi Microsoft come SharePoint Online e Exchange Online.

Per trasferire i propri rilevamenti nella soluzione di gestione dei rischi Insider, è necessario importare rilevamenti aggregati pre-elaborati da soluzioni siem (Security Information and Event Management), ad esempio Microsoft Sentinel o Splunk. A tale scopo, importare un file di esempio nel flusso di lavoro del connettore Insider Risk Indicators. Il flusso di lavoro del connettore analizza il file di esempio e configura lo schema richiesto.

Nota

Attualmente, non è possibile importare segnali di rilevamento "non elaborati" nella gestione dei rischi Insider. È possibile importare aggregazioni pre-elaborate solo come file.

È possibile usare un indicatore personalizzato come:

- Trigger usato per inserire un utente nell'ambito di un criterio.

- Indicatore di criteri usato per assegnare un punteggio di rischio all'utente.

Per istruzioni dettagliate per configurare il connettore Degli indicatori di rischio Insider per l'organizzazione, vedere l'articolo connettore Insider Risk Indicators ( Connettore degli indicatori di rischio Insider). Dopo aver configurato il connettore, tornare a questi passaggi di configurazione.

Configurare il connettore Hr di Microsoft 365

La gestione dei rischi Insider supporta l'importazione di dati utente e di log importati da piattaforme di gestione dei rischi e risorse umane di terze parti. Il connettore dati Microsoft 365 Human Resources (HR) consente di eseguire il pull dei dati delle risorse umane dai file CSV, incluse le date di terminazione utente, le date dell'ultima occupazione, le notifiche del piano di miglioramento delle prestazioni, le azioni di revisione delle prestazioni e lo stato di modifica del livello di processo. Tali dati aiutano a guidare gli indicatori di avviso nei criteri di gestione dei rischi Insider e costituiscono una parte importante della configurazione della copertura completa relativa alla gestione dei rischi nell’organizzazione. Se si configurano più connettori HR per l'organizzazione, la gestione dei rischi Insider esegue automaticamente il pull degli indicatori da tutti i connettori HR.

Il connettore Hr di Microsoft 365 è necessario quando si usano i modelli di criteri seguenti:

- Perdite di dati da parte di utenti a rischio

- Furto dei dati dell'utente in partenza

- Uso improprio dei dati dei pazienti

- Violazioni dei criteri di sicurezza da parte di utenti che lasciano l'organizzazione

- Violazioni dei criteri di sicurezza da parte di utenti a rischio

Vedere l'articolo Configurare un connettore per importare dati HR per istruzioni dettagliate per configurare il connettore Hr di Microsoft 365 per l'organizzazione. Dopo aver configurato il connettore HR, tornare a questi passaggi di configurazione.

Configurare un connettore Microsoft Healthcare

La gestione dei rischi Insider supporta l'importazione di dati utente e di log importati da terze parti in sistemi emr (Electronic Medical Record) esistenti. Il connettore Microsoft Healthcare consente di eseguire il pull dei dati delle attività dal sistema EMR con file CSV, tra cui accesso non corretto ai record dei pazienti, attività sospette del volume e attività di modifica ed esportazione. Tali dati aiutano a guidare gli indicatori di avviso nei criteri di gestione dei rischi Insider e costituiscono una parte importante della configurazione della copertura completa relativa alla gestione dei rischi nell’organizzazione.

Se si configurano più connettori per il settore sanitario per l'organizzazione, la gestione dei rischi Insider supporta automaticamente i segnali di eventi e attività da tutti i connettori per il settore sanitario. Microsoft 365 Healthcare è necessario quando si usano i modelli di criteri seguenti:

- Uso improprio dei dati dei pazienti

Vedere l'articolo Configurare un connettore per importare dati sanitari per istruzioni dettagliate per configurare un connettore specifico per l'assistenza sanitaria per l'organizzazione. Dopo aver configurato un connettore, tornare a questi passaggi di configurazione.

Configurare i criteri di prevenzione della perdita dei dati

La gestione dei rischi Insider supporta l'uso di criteri DLP per identificare l'esposizione intenzionale o accidentale di informazioni sensibili a parti indesiderate per avvisi DLP di livello di gravità elevato. Quando si configura un criterio di gestione dei rischi Insider con uno dei modelli perdite di dati , è possibile assegnare un criterio DLP specifico ai criteri per questi tipi di avvisi.

Consiglio

È anche possibile usare Protezione adattiva nella gestione dei rischi Insider per applicare in modo dinamico i controlli di protezione DLP agli utenti ad alto rischio, mantenendo al tempo stesso la produttività per gli utenti a basso rischio. Altre informazioni sulla protezione adattiva

I criteri di perdita dei dati consentono di identificare gli utenti per attivare il punteggio di rischio nella gestione dei rischi Insider per gli avvisi DLP di gravità elevata per le informazioni sensibili e sono una parte importante della configurazione della copertura completa per la gestione dei rischi nell'organizzazione. Per altre informazioni sulla gestione dei rischi Insider e sull'integrazione e sulla pianificazione dei criteri di prevenzione della perdita dei dati, vedere Criteri di gestione dei rischi Insider.

Importante

Assicurarsi di aver completato quanto segue:

- È possibile comprendere e configurare correttamente gli utenti nell'ambito nei criteri di gestione dei rischi DLP e Insider per produrre la copertura dei criteri prevista.

- L'impostazione Report eventi imprevisti nei criteri di prevenzione della perdita dei dati per la gestione dei rischi Insider usata con questi modelli è configurata per gli avvisi di livello di gravità elevato. Gli avvisi di gestione dei rischi Insider non verranno generati dai criteri di prevenzione della perdita dei dati con il campo Report eventi imprevisti impostato su Basso o Medio.

Un criterio DLP è facoltativo quando si usano i modelli di criteri seguenti:

- Violazioni dei dati

- Perdita di dati per utenti con priorità

Per istruzioni dettagliate sulla configurazione dei criteri DLP per l'organizzazione, vedere l'articolo Creare e distribuire criteri di prevenzione della perdita dei dati. Dopo aver configurato un criterio DLP, tornare a questi passaggi di configurazione.

Nota

La prevenzione della perdita dei dati degli endpoint supporta ora gli ambienti virtualizzati, il che significa che la soluzione di gestione dei rischi Insider supporta gli ambienti virtualizzati tramite la prevenzione della perdita dei dati degli endpoint. Altre informazioni sul supporto per gli ambienti virtualizzati nella prevenzione della perdita dei dati degli endpoint.

Configurare la condivisione dei livelli di rischio Insider con avvisi Microsoft Defender e DLP

È possibile condividere i livelli di rischio Insider dalla gestione dei rischi Insider (anteprima) per portare un contesto utente univoco agli avvisi di Microsoft Defender e DLP. La gestione dei rischi Insider analizza le attività degli utenti in un periodo di 90-120 giorni e cerca un comportamento anomalo in tale periodo di tempo. L'aggiunta di questi dati agli avvisi Microsoft Defender e DLP migliora i dati disponibili in tali soluzioni per consentire agli analisti di assegnare priorità agli avvisi. Altre informazioni sulla condivisione dei livelli di gravità del rischio utente con avvisi Microsoft Defender e DLP.

La condivisione dei livelli di gravità dei rischi utente per la gestione dei rischi Insider migliora anche la Microsoft Security Copilot. Ad esempio, in Security Copilot, è possibile iniziare chiedendo a Copilot di riepilogare un avviso DLP e quindi chiedere a Copilot di mostrare il livello di rischio Insider associato all'utente contrassegnato nell'avviso. In alternativa, è possibile chiedersi perché l'utente è considerato un utente ad alto rischio. Le informazioni sui rischi utente in questo caso provengono dalla gestione dei rischi Insider. Security Copilot integra perfettamente la gestione dei rischi Insider con la prevenzione della perdita dei dati per facilitare le indagini. Altre informazioni sull'uso della versione autonoma di Copilot per le indagini combinate sulla gestione dei rischi DLP/Insider.

Configurare i gruppi di utenti con priorità

La gestione dei rischi Insider include il supporto per l'assegnazione di gruppi di utenti prioritari ai criteri per identificare attività di rischio univoche per gli utenti con posizioni critiche, livelli elevati di dati e accesso alla rete o una cronologia precedente del comportamento dei rischi. La creazione di un gruppo di utenti con priorità e l'assegnazione di utenti ai criteri di ambito della Guida del gruppo alle circostanze univoche presentate da questi utenti.

È possibile creare un gruppo di utenti con priorità e assegnare utenti al gruppo per semplificare l'ambito dei criteri specifici per le circostanze univoche presentate da questi utenti identificati. Per abilitare il ripetitore del punteggio di rischio dei gruppi di utenti con priorità , passare alla pagina Impostazioni di gestione dei rischi Insider , quindi selezionare Indicatori di criteri e Ripetitori del punteggio di rischio. È più probabile che questi utenti identificati ricevano avvisi, quindi analisti e investigatori possono esaminare e assegnare priorità alla gravità dei rischi di questi utenti per valutare gli avvisi in base ai criteri e agli standard di rischio dell'organizzazione.

Quando si usano i modelli di criteri seguenti, è necessario un gruppo di utenti con priorità:

- Violazioni dei criteri di sicurezza per utenti con priorità

- Perdita di dati per utenti con priorità

Per istruzioni dettagliate sulla configurazione, vedere l'articolo Introduzione alle impostazioni di gestione dei rischi Insider .

Configurare il connettore di badging fisico

La gestione dei rischi Insider supporta l'importazione di dati utente e di log dalle piattaforme di controllo fisico e di accesso. Il connettore Di badging fisico consente di eseguire il pull dei dati di accesso dai file JSON, inclusi ID utente, ID punto di accesso, ora e data di accesso e stato di accesso. Tali dati aiutano a guidare gli indicatori di avviso nei criteri di gestione dei rischi Insider e costituiscono una parte importante della configurazione della copertura completa relativa alla gestione dei rischi nell’organizzazione. Se si configurano più di un connettore per il badging fisico per l'organizzazione, la gestione dei rischi Insider esegue automaticamente il pull degli indicatori da tutti i connettori di badging fisico. Le informazioni del connettore Di segnalazione errori fisici integrano altri segnali di rischio Insider quando si usano tutti i modelli di criteri di rischio Insider.

Importante

Per consentire ai criteri di gestione dei rischi Insider di usare e correlare i dati dei segnali relativi agli utenti in partenza e terminati con i dati degli eventi dalle piattaforme di controllo fisico e di accesso, è anche necessario configurare il connettore Microsoft 365 HR. Se si abilita il connettore di gestione dei rischi fisici senza abilitare il connettore Microsoft 365 HR, i criteri di gestione dei rischi Insider elaborano solo gli eventi per l'accesso fisico non autorizzato per gli utenti dell'organizzazione.

Vedere l'articolo Configurare un connettore per importare dati di badging fisici per istruzioni dettagliate per configurare il connettore di badging fisico per l'organizzazione. Dopo aver configurato il connettore, tornare a questi passaggi di configurazione.

Configurare Microsoft Defender per endpoint

Microsoft Defender per endpoint è una piattaforma di sicurezza degli endpoint aziendali progettata per aiutare le reti aziendali a prevenire, rilevare, analizzare e rispondere alle minacce avanzate. Per avere una migliore visibilità delle violazioni della sicurezza nell'organizzazione, è possibile importare e filtrare gli avvisi di Defender per endpoint per le attività usate nei criteri creati dai modelli di criteri di violazione della sicurezza della gestione dei rischi Insider.

Se si creano criteri di violazione della sicurezza, è necessario avere Microsoft Defender per endpoint configurati nell'organizzazione e abilitare l'integrazione di Defender per endpoint per la gestione dei rischi Insider nel Centro sicurezza di Defender per importare gli avvisi di violazione della sicurezza. Per altre informazioni sui requisiti, vedere l'articolo Requisiti minimi per Microsoft Defender per endpoint.

Vedere l'articolo Configurare le funzionalità avanzate in Defender per endpoint per istruzioni dettagliate per configurare Defender per endpoint per l'integrazione della gestione dei rischi Insider. Dopo aver configurato il Microsoft Defender per endpoint, tornare a questi passaggi di configurazione.

Configurare le prove forensi

La presenza di un contesto visivo è fondamentale per i team di sicurezza durante le indagini forensi per ottenere informazioni migliori sulle attività utente rischiose che potrebbero causare un incidente di sicurezza. Con trigger di eventi personalizzabili e controlli predefiniti per la protezione della privacy degli utenti, le prove forensi consentono l'acquisizione personalizzabile tra dispositivi per aiutare l'organizzazione a mitigare, comprendere e rispondere meglio ai potenziali rischi di dati, ad esempio l'esfiltrazione di dati non autorizzati di dati sensibili.

Vedere l'articolo Introduzione alle prove forensi per la gestione dei rischi Insider per indicazioni dettagliate per configurare le prove forensi per l'organizzazione.

Configurare il riconoscimento ottico dei caratteri

Microsoft Purview può analizzare la ricerca di contenuti sensibili nei documenti per proteggere tali documenti da un'esposizione inappropriata. Quando si abilita il riconoscimento ottico dei caratteri (OCR) in Microsoft Purview, i classificatori di dati, ad esempio i tipi di informazioni sensibili e i classificatori sottoponibili a training, possono anche rilevare i caratteri nelle immagini autonome. Dopo aver configurato le impostazioni OCR (anteprima), i criteri di rischio Insider esistenti vengono applicati sia alle immagini che ai documenti.

Per l'anteprima OCR, la gestione dei rischi Insider supporta l'analisi nelle posizioni seguenti: dispositivi endpoint Windows, SharePoint Online e Teams. Exchange Online e OneDrive non sono supportati per l'anteprima.

Le impostazioni OCR non si applicano alle clip di prove forensi nella gestione dei rischi Insider.

Passaggio 5 (obbligatorio): Configurare le impostazioni di rischio Insider

Le impostazioni di rischio Insider si applicano a tutti i criteri di gestione dei rischi Insider, indipendentemente dal modello scelto durante la creazione di un criterio. Le impostazioni vengono configurate usando Le impostazioni si trovano nella parte superiore delle pagine di gestione dei rischi Insider. Queste impostazioni controllano la privacy, gli indicatori, le esclusioni globali, i gruppi di rilevamento, i rilevamenti intelligenti e altro ancora. Altre informazioni sulle impostazioni da considerare prima di creare un criterio.

Passaggio 6 (obbligatorio): Creare un criterio di gestione dei rischi Insider

I criteri di gestione dei rischi Insider includono gli utenti assegnati e definiscono quali tipi di indicatori di rischio sono configurati per gli avvisi. Prima che le attività potenzialmente rischiose possano attivare avvisi, è necessario configurare un criterio. Usare il flusso di lavoro dei criteri per creare nuovi criteri di gestione dei rischi Insider.

Nota

Per creare un trigger o un indicatore personalizzato per un carico di lavoro non Microsoft, vedere Indicatori personalizzati.

Creazione di un criterio

Accedere al portale di Microsoft Purview usando le credenziali per un account amministratore nell'organizzazione di Microsoft 365.

Passare alla soluzione Gestione dei rischi Insider .

Selezionare Criteri nel riquadro di spostamento a sinistra.

Selezionare Crea criterio per aprire il flusso di lavoro dei criteri.

Nella pagina Modello criteri scegliere una categoria di criteri e quindi selezionare il modello per il nuovo criterio. Questi modelli sono costituiti da condizioni e da indicatori che definiscono le attività a rischio da rilevare e analizzare. Esaminare i prerequisiti del modello, gli eventi di attivazione e le attività rilevate per verificare che sia adatto alle proprie esigenze.

Importante

Alcuni modelli di criteri hanno prerequisiti che devono essere configurati perché il criterio possa generare avvisi rilevanti. Se non sono stati configurati i prerequisiti dei criteri applicabili, vedere Il passaggio 4.

Selezionare Avanti per continuare.

Nella pagina Nome e descrizione completare i campi seguenti:

- Nome (obbligatorio): immettere un nome descrittivo per il criterio. Questo nome non può essere modificato dopo la creazione dei criteri.

- Descrizione (facoltativa): immettere una descrizione per il criterio.

Selezionare Avanti per continuare.

Se sono state create unità di amministrazione per il tenant, verrà visualizzata la pagina Amministrazione unità. In caso contrario, verrà visualizzata la pagina Utenti e gruppi e sarà possibile passare al passaggio successivo.

Se si vuole definire l'ambito dei criteri per una o più unità amministrative, selezionare Aggiungi unità amministrative e quindi selezionare le unità di amministrazione da applicare ai criteri.

Nota

È possibile visualizzare solo le unità amministrative con ambito per il ruolo. Se si è un amministratore senza restrizioni, è possibile visualizzare tutte le unità di amministrazione per il tenant. Per visualizzare un riepilogo dei gruppi di ruoli e delle unità di amministrazione a cui si è assegnati, selezionare Visualizza autorizzazioni personali.

Selezionare Avanti per continuare.

Nella pagina Utenti e gruppi selezionare una delle opzioni seguenti:

Includere tutti gli utenti e i gruppi. Se si seleziona questa opzione, la gestione dei rischi Insider cerca di attivare gli eventi per tutti gli utenti e i gruppi dell'organizzazione per iniziare ad assegnare i punteggi di rischio per i criteri.

Se l'ambito dei criteri è di una o più unità amministrative, questa opzione seleziona tutti gli utenti e i gruppi all'interno delle unità amministrative.

Nota

Per sfruttare i vantaggi dell'analisi in tempo reale (anteprima) per le impostazioni di soglia dell'indicatore, è necessario definire l'ambito dei criteri per includere tutti gli utenti e i gruppi. L'analisi in tempo reale consente di visualizzare le stime del numero di utenti potenzialmente corrispondenti a un determinato set di condizioni dei criteri in tempo reale. In questo modo è possibile modificare in modo efficiente la selezione degli indicatori e delle soglie di occorrenza dell'attività in modo da non avere troppi o pochi avvisi dei criteri. L'ambito dei criteri per includere tutti gli utenti e i gruppi offre anche una migliore protezione complessiva nel tenant. Per altre informazioni sull'analisi in tempo reale per le impostazioni di soglia dell'indicatore, vedere Impostazioni del livello di indicatore.

Nota

Gestione rischi Insider supporta la selezione dei seguenti tipi di gruppi nei criteri: gruppi di Microsoft 365, gruppi di distribuzione e gruppi di sicurezza (sia tipi abilitati alla posta elettronica che non abilitati alla posta elettronica) con una limitazione che non è possibile selezionare i gruppi di sicurezza non abilitati per la posta se i criteri sono interessati da una o più unità amministrative. Per altre informazioni sui diversi tipi di gruppi, vedere Confrontare i gruppi.

Includere utenti e gruppi specifici. Selezionare questa opzione per definire quali utenti o gruppi sono inclusi nei criteri.

Se l'ambito dei criteri è di una o più unità amministrative, è possibile scegliere solo gli utenti nell'ambito dell'unità di amministrazione.

Nota

Gli account guest non sono supportati.

Ambito adattivo. Questa opzione viene visualizzata se si seleziona l'opzione Includi utenti e gruppi specifici . Selezionare Aggiungi o modifica ambiti adattivi per applicare un ambito adattivo ai criteri. L'ambito adattivo deve essere creato prima di creare o modificare i criteri. Se l'ambito dei criteri è definito anche da una o più unità amministrative, gli ambiti adattivi disponibili sono limitati dalle unità di amministrazione. Informazioni sul funzionamento degli ambiti adattivi con le unità di amministrazione.

Aggiungere o modificare i gruppi di utenti con priorità. Questa opzione verrà visualizzata solo se è stato scelto il modello Perdite di dati per utenti con priorità . Selezionare questa opzione e quindi aggiungere o modificare i gruppi di utenti con priorità.

Nota

Se il modello di criteri è basato su gruppi di utenti con priorità, non è possibile selezionare un'unità di amministrazione per definire l'ambito dei criteri. I gruppi di utenti con priorità non sono attualmente supportati per l'uso con le unità amministrative.

Selezionare Avanti per continuare.

Usare la pagina Escludi utenti e gruppi (facoltativo) (anteprima) se si desidera escludere determinati utenti o gruppi dall'ambito dei criteri. Ad esempio, è possibile creare un criterio che rilevi azioni potenzialmente rischiose per gli utenti dell'intera organizzazione, escludendo tuttavia i responsabili vendite a livello di dirigente. Selezionare Aggiungi utenti da escludere o Aggiungi gruppi da escludere per selezionare gli utenti o i gruppi da escludere. Se l'ambito dei criteri è di una o più unità amministrative, è possibile escludere solo utenti o gruppi che si trovano nell'ambito dell'unità di amministrazione.

Selezionare Avanti per continuare.

Nella pagina Contenuto a cui assegnare priorità è possibile assegnare (se necessario) le origini prioritarie, aumentando così la possibilità di generare un avviso di gravità elevata per queste origini. Selezionare una delle opzioni seguenti:

Voglio dare priorità al contenuto. Se si seleziona questa opzione, è possibile assegnare priorità ai siti di SharePoint, alle etichette di riservatezza, ai tipi di informazioni sensibili e ai tipi di contenuto delle estensioni file . Se si sceglie questa opzione, è necessario selezionare almeno un tipo di contenuto con priorità.

Al momento non si vuole specificare il contenuto con priorità. Se si seleziona questa opzione, le pagine dei dettagli del contenuto con priorità nel flusso di lavoro vengono ignorate.

Selezionare Avanti per continuare.

Se si è scelto di assegnare priorità al contenuto nel passaggio precedente, verranno visualizzate le pagine di dettaglio per siti di SharePoint, etichette di riservatezza, tipi di informazioni sensibili, estensioni di file e punteggio. Usare queste pagine di dettaglio per definire SharePoint, i tipi di informazioni sensibili, le etichette di riservatezza, i classificatori sottoponibili a training e le estensioni di file per assegnare priorità ai criteri. La pagina Dettagli punteggio consente di definire l'ambito dei criteri per assegnare solo punteggi di rischio e generare avvisi per le attività specificate che includono contenuto prioritario.

Siti di SharePoint: selezionare Aggiungi sito di SharePoint e selezionare i siti di SharePoint a cui si ha accesso e a cui si vuole dare priorità. Ad esempio, "group1@contoso.sharepoint.com/sites/group1".

Nota

Se l'ambito dei criteri è di una o più unità amministrative, verranno comunque visualizzati tutti i siti di SharePoint, non solo i siti di SharePoint con ambito per le unità di amministrazione, poiché le unità di amministrazione non supportano i siti di SharePoint.

Tipo di informazioni sensibili: selezionare Aggiungi tipo di informazioni sensibili e selezionare i tipi a cui si vuole dare priorità. Ad esempio, "Numero di conto corrente bancario (Stati Uniti)" e "Numero carta di credito".

Etichette di riservatezza: selezionare Aggiungi etichetta di riservatezza e selezionare le etichette a cui si vuole dare priorità. Ad esempio, "Riservato" e "Segreto".

Classificatori sottoponibili a training: selezionare Aggiungi classificatore sottoponibile a training e selezionare i classificatori sottoponibili a training da assegnare una priorità. Ad esempio, codice sorgente.

Estensioni di file: aggiungere fino a 50 estensioni di file. È possibile includere o omettere '.' con l'estensione del file. Ad esempio, .py o py assegnano la priorità ai file Python.

Punteggio: decidere se assegnare punteggi di rischio a tutte le attività di gestione dei rischi rilevate da questo criterio o solo per le attività che includono contenuto prioritario. Scegliere Recupera avvisi per tutte le attività o Recupera avvisi solo per l'attività che include contenuto prioritario.

Selezionare Avanti per continuare.

Se sono stati selezionati i modelli Perdite di dati o Perdite di dati per utenti con priorità , vengono visualizzate le opzioni nella pagina Trigger per questo criterio per gli eventi di trigger personalizzati e gli indicatori dei criteri. È possibile scegliere di selezionare un criterio O indicatori di prevenzione della perdita dei dati per l'attivazione di eventi che portano gli utenti assegnati al criterio nell'ambito per l'assegnazione dei punteggi delle attività. Se si seleziona l'opzione User matches a data loss prevention (DLP) policy triggering event , è necessario selezionare un criterio DLP nell'elenco a discesa dei criteri DLP per abilitare gli indicatori di attivazione per i criteri DLP per questo criterio di gestione dei rischi Insider. Se si seleziona l'opzione User performs an exfiltration activity triggering event ,è necessario selezionare uno o più indicatori elencati per l'evento di attivazione dei criteri.

Nota

I gruppi di utenti con priorità non sono attualmente supportati per le unità amministrative. Se si crea un criterio basato sul modello Perdite di dati per utenti con priorità o violazioni dei criteri di sicurezza per utenti con priorità , non è possibile selezionare le unità di amministrazione per l'ambito dei criteri. Gli amministratori senza restrizioni possono selezionare gruppi di utenti con priorità senza selezionare le unità di amministrazione, ma gli amministratori con restrizioni o con ambito non possono creare questi criteri.

Importante

Se non è possibile selezionare un indicatore o una sequenza elencati, è perché non sono attualmente abilitati per l'organizzazione. Per renderli disponibili per la selezione e l'assegnazione ai criteri, selezionare il prompt Attiva indicatori .

Se sono stati selezionati altri modelli di criteri, gli eventi di attivazione personalizzati non sono supportati. Si applicano gli eventi di attivazione dei criteri predefiniti. Passare al passaggio 15 senza definire gli attributi dei criteri.

Se sono state selezionate le perdite di dati da parte di utenti a rischio o le violazioni dei criteri di sicurezza da parte dei modelli di utenti a rischio , verranno visualizzate le opzioni nella pagina Trigger per questo criterio per l'integrazione con la conformità delle comunicazioni e gli eventi del connettore dati HR. Si ha la possibilità di assegnare punteggi di rischio quando gli utenti inviano messaggi che contengono un linguaggio potenzialmente minaccioso, molesto o discriminatorio o di portare gli utenti nell'ambito dei criteri dopo che gli eventi utente rischiosi vengono segnalati nel sistema hr. Se si seleziona l'opzione Trigger di rischio dalla conformità delle comunicazioni (anteprima), è possibile accettare i criteri di conformità delle comunicazioni predefiniti (creati automaticamente), scegliere un ambito di criteri creato in precedenza per questo trigger o creare un altro criterio con ambito. Se si selezionano eventi del connettore dati HR, è necessario configurare un connettore dati HR per l'organizzazione.

Selezionare Avanti per continuare.

Se sono stati selezionati i modelli Perdite di dati o Perdite di dati per utenti con priorità e l'utente esegue un'attività di esfiltrazione e gli indicatori associati, è possibile scegliere soglie personalizzate o predefinite per gli eventi di attivazione dell'indicatore selezionati. Scegliere Usa soglie predefinite (scelta consigliata) o Usa soglie personalizzate per gli eventi di attivazione.

Selezionare Avanti per continuare.

Se è stata selezionata l'opzione Usa soglie personalizzate per gli eventi di attivazione, per ogni indicatore di evento di attivazione selezionato nel passaggio 10 scegliere il livello appropriato per generare il livello desiderato di avvisi attività. È possibile usare le soglie consigliate, le soglie personalizzate o le soglie in base alle attività anomale (per determinati indicatori) rispetto alla norma giornaliera per gli utenti.

Selezionare Avanti per continuare.

Nella pagina Indicatori dei criteri verranno visualizzati gli indicatori definiti come disponibili nella paginaIndicatoridelle impostazioni> di rischio Insider, che includeranno le varianti degli indicatori, se ne sono state definite. Selezionare gli indicatori da applicare al criterio.

Importante

Se non è possibile selezionare gli indicatori in questa pagina, è necessario selezionare gli indicatori che si vogliono abilitare per tutti i criteri. È possibile usare Attiva indicatori nel flusso di lavoro o selezionare gli indicatorinella pagina Indicatori dei criteridi>gestione> dei rischi Insider.

Se è stato selezionato almeno un indicatore Ufficio o Dispositivo, selezionare i Booster del punteggio di rischio come appropriato. I booster del punteggio di rischio sono applicabili solo a indicatori selezionati. Se è stato selezionato un modello di criteri Furto di dati o Fughe di dati, selezionare uno o più metodi di Rilevamento sequenza e un metodo di Rilevamento esfiltrazione cumulativa da applicare al criterio. Se è stato selezionato il modello di criteri di utilizzo del browser rischioso , selezionare uno o più indicatori di esplorazione.

Selezionare Avanti per continuare.

Nella pagina Decidere se usare le soglie degli indicatori predefiniti o personalizzate scegliere soglie personalizzate o predefinite per gli indicatori dei criteri selezionati. Scegliere Usa soglie predefinite per tutti gli indicatori o Specificare soglie personalizzate per gli indicatori dei criteri selezionati. Se è stata selezionata l'opzione Specifica soglie personalizzate, scegliere il livello appropriato per generare il livello desiderato di avvisi attività per ogni indicatore di criteri.

Consiglio

Selezionare il collegamento Visualizza impatto nelle informazioni dettagliate sotto ogni set di impostazioni di soglia per visualizzare un grafico che consente di determinare le impostazioni di soglia appropriate. Altre informazioni sulla personalizzazione manuale delle soglie.

Selezionare Avanti per continuare.

Nella pagina di verifica rivedere le impostazioni scelte per i criteri ed eventuali suggerimenti o avvisi relativi alle selezioni. Selezionare Modifica per cambiare qualsiasi valore del criterio oppure selezionare Invia per creare e attivare il criterio.

Passaggi successivi

Dopo aver completato questi passaggi per creare i primi criteri di gestione dei rischi Insider, si inizierà a ricevere avvisi dagli indicatori di attività dopo circa 24 ore. Configurare criteri aggiuntivi in base alle esigenze usando le indicazioni riportate nel passaggio 4 di questo articolo o i passaggi descritti in Creare un nuovo criterio di rischio Insider.

Per altre informazioni sull'analisi degli avvisi di rischio Insider e del dashboard Avvisi o del dashboard dell'agente di valutazione degli avvisi, vedere Attività di gestione dei rischi Insider.