Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Le organizzazioni dovrebbero rendere la protezione dell'accesso privilegiato la massima priorità di sicurezza a causa del significativo potenziale impatto aziendale e dell'elevata probabilità che gli attaccanti compromettano questo livello di accesso.

L'accesso con privilegi include gli amministratori IT con il controllo di grandi parti del patrimonio aziendale e di altri utenti con accesso agli asset critici per l'azienda.

Gli utenti malintenzionati sfruttano spesso i punti deboli nella sicurezza degli accessi con privilegi durante gli attacchi ransomware gestiti dall'uomo e il furto di dati mirati. Gli utenti malintenzionati sono interessati agli account e alle workstation con accesso con privilegi poiché questi obiettivi consentono loro di ottenere rapidamente un ampio accesso agli asset aziendali, spesso causando un impatto rapido e significativo sull'azienda.

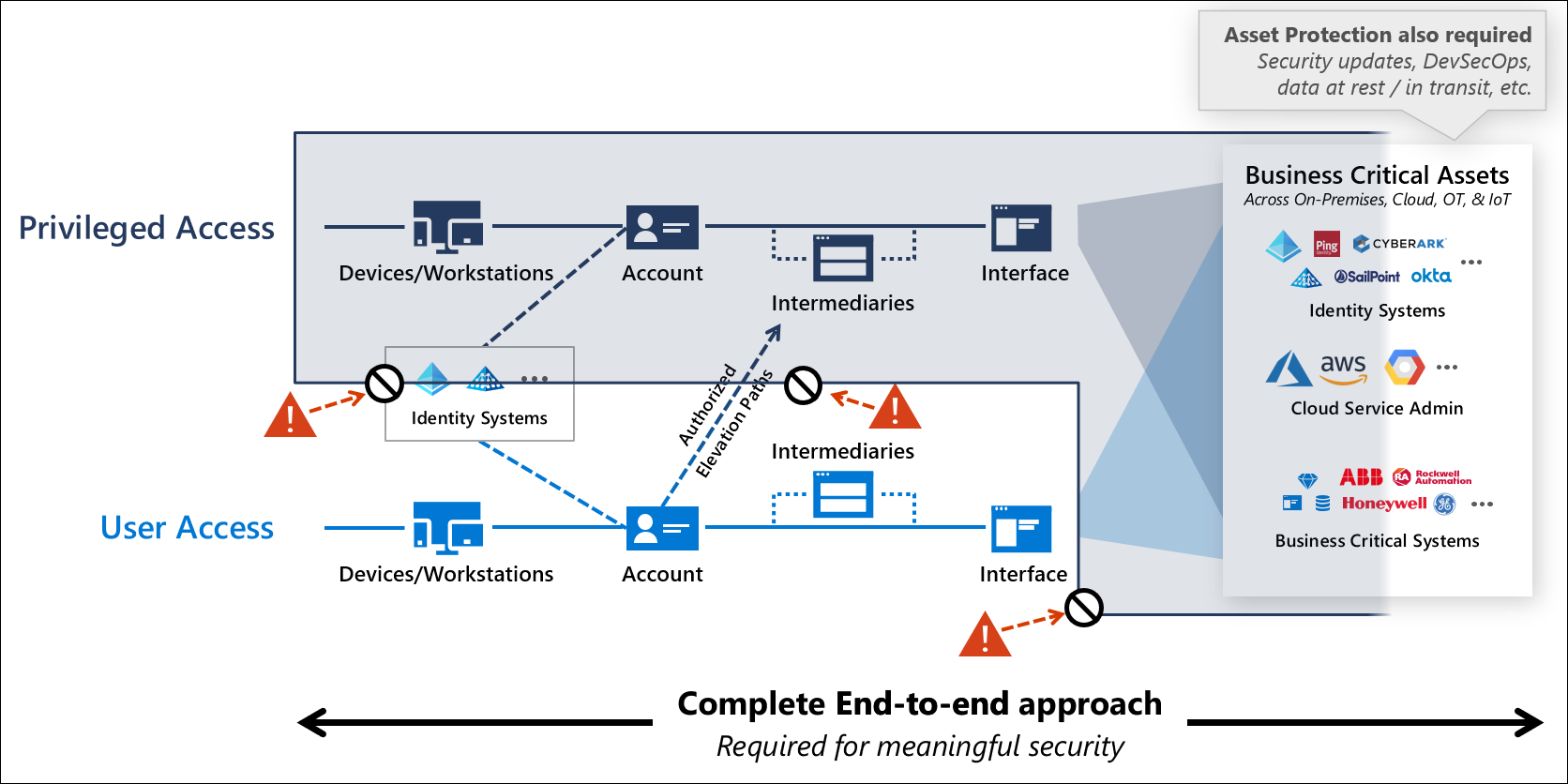

Il diagramma seguente riepiloga la strategia di accesso con privilegi consigliata per creare una zona virtuale isolata in cui questi account sensibili possono operare con un rischio basso.

La protezione dell'accesso con privilegi protegge in modo efficace i percorsi non autorizzati completamente e lascia alcuni percorsi di accesso autorizzati protetti e attentamente monitorati. Questo diagramma è illustrato in modo più dettagliato nell'articolo Strategiadi accesso con privilegi.

La creazione di questa strategia richiede un approccio olistico che combina più tecnologie per proteggere e monitorare i percorsi di escalation autorizzati usando principi Zero Trust, tra cui la convalida esplicita, i privilegi minimi e presupporre la violazione. Questa strategia richiede più iniziative complementari che stabiliscono un approccio tecnologico olistico, processi chiari e rigorosi esecuzioni operative per costruire e sostenere garanzie nel tempo.

Introduzione e misurazione dello stato di avanzamento

| Immagine | Descrizione | Immagine | Descrizione |

|---|---|---|---|

|

Piano di modernizzazione rapida (RaMP) - Pianificare e implementare i risultati rapidi più impattanti |

|

Procedure consigliate Video e diapositive |

Riferimenti al settore

La protezione dell'accesso con privilegi viene affrontata anche da questi standard di settore e dalle procedure consigliate.

| Uk National Cyber Security Center (NCSC) | Australian Cyber Security Center (ACSC) | MITRE ATT&CK |

|---|

Passaggi successivi

Risorse di strategia, progettazione e implementazione che consentono di proteggere rapidamente l'accesso con privilegi per l'ambiente in uso.

| Immagine | Articolo | Descrizione |

|---|---|---|

|

Strategia | Panoramica della strategia di accesso con privilegi |

|

Criteri di superamento | Criteri di successo strategici |

|

Livelli di sicurezza | Panoramica dei livelli di sicurezza per account, dispositivi, intermediari e interfacce |

|

Account | Linee guida sui livelli di sicurezza e sui controlli per gli account |

|

Intermediari | Linee guida sui livelli di sicurezza e sui controlli per gli intermediari |

|

Interfacce | Linee guida sui livelli di sicurezza e sui controlli per le interfacce |

|

Dispositivi | Linee guida sui livelli di sicurezza e i controlli per dispositivi e workstation |

|

Modello di accesso aziendale | Panoramica del modello enterprise access (successore del modello di livello legacy) |

|

Ritiro ESAE | Informazioni sulla disattivazione della foresta amministrativa obsoleta |