Piano di modernizzazione rapido

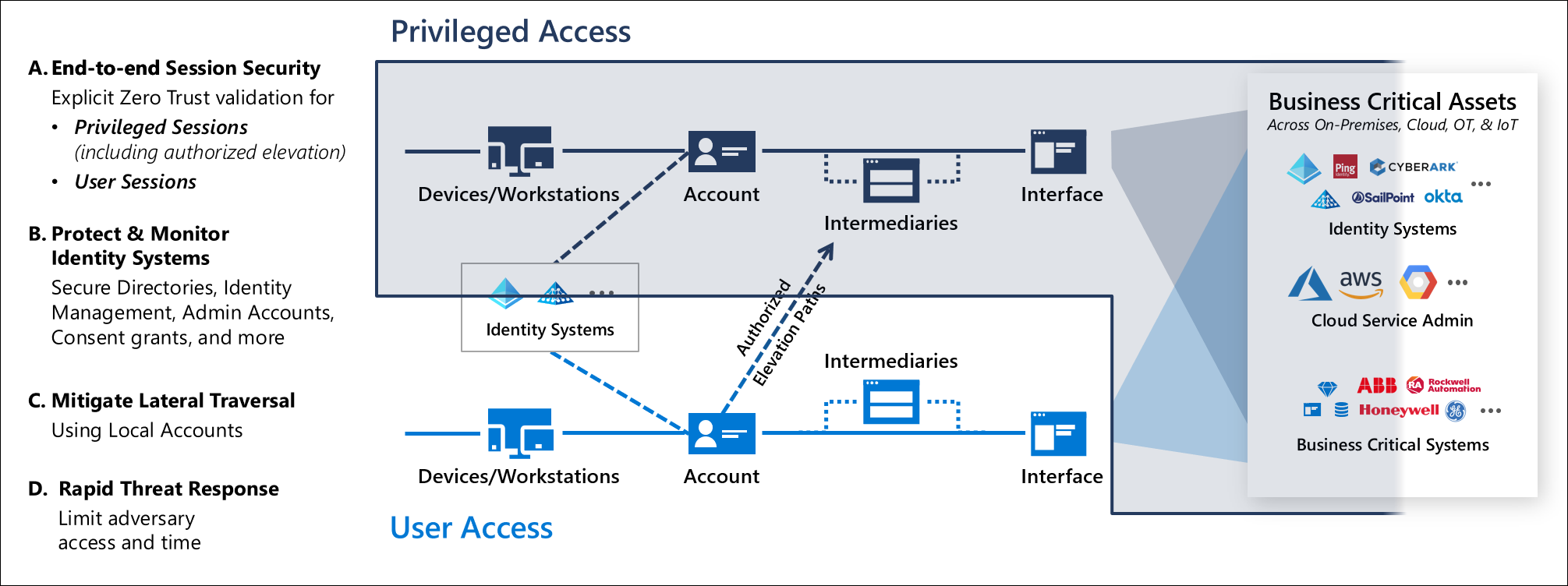

Questo piano di modernizzazione rapido (RAMP) consente di adottare rapidamente la strategia di accesso con privilegi consigliata da Microsoft.

Questa roadmap si basa sui controlli tecnici stabiliti nelle linee guida per la distribuzione degli accessi con privilegi. Completare questi passaggi e quindi usare i passaggi descritti in questa rampa per configurare i controlli per l'organizzazione.

Nota

Molti di questi passaggi avranno un campo verde/marrone dinamico poiché le organizzazioni spesso presentano rischi per la sicurezza nel modo in cui sono già distribuiti o configurati account. Questa roadmap assegna priorità all'interruzione dell'accumulo di nuovi rischi per la sicurezza e quindi successivamente pulisce gli elementi rimanenti già accumulati.

Durante l'avanzamento della roadmap, è possibile usare Microsoft Secure Score per tenere traccia e confrontare molti elementi nel percorso con altri utenti di organizzazioni simili nel corso del tempo. Altre informazioni su Microsoft Secure Score sono disponibili nell'articolo Panoramica del punteggio di sicurezza.

Ogni elemento di questa ramp è strutturato come un'iniziativa che verrà monitorata e gestita usando un formato basato sugli obiettivi e sulla metodologia okR (Key Results). Ogni elemento include cosa (obiettivo), perché, chi, come e come misurare (risultati chiave). Alcuni elementi richiedono modifiche ai processi e alle conoscenze o alle competenze delle persone, mentre altri sono cambiamenti tecnologici più semplici. Molte di queste iniziative includono membri esterni al reparto IT tradizionale che devono essere inclusi nel processo decisionale e nell'implementazione di queste modifiche per garantire che siano correttamente integrati nell'organizzazione.

È fondamentale collaborare come organizzazione, creare partnership ed educare le persone che tradizionalmente non facevano parte di questo processo. È fondamentale creare e gestire l'acquisto in tutta l'organizzazione, senza che molti progetti non riescano.

Separare e gestire gli account con privilegi

Account di accesso di emergenza

- Cosa: assicurarsi di non essere accidentalmente bloccati dall'organizzazione di Microsoft Entra in una situazione di emergenza.

- Perché: gli account di accesso di emergenza usati raramente e altamente dannosi per l'organizzazione, se compromessi, ma la disponibilità per l'organizzazione è importante anche per alcuni scenari quando sono necessari. Assicurarsi di disporre di un piano per la continuità dell'accesso che supporta eventi sia previsti che imprevisti.

- Chi: questa iniziativa è in genere guidata dalla gestione delle identità e delle chiavi e/o dall'architettura di sicurezza.

- Sponsorizzazione: questa iniziativa è in genere sponsorizzata da CISO, CIO o Director of Identity

- Esecuzione: questa iniziativa è un impegno collaborativo che coinvolge

- Il team di criteri e standard documenta requisiti e standard chiari

- Gestione delle identità e delle chiavi o operazioni IT centrali per implementare eventuali modifiche

- Monitoraggi della gestione della conformità della sicurezza per garantire la conformità

- Procedura: seguire le indicazioni in Gestire gli account di accesso di emergenza in Microsoft Entra ID.

- Misurare i risultati chiave:

- Il processo di accesso di emergenza stabilito è stato progettato in base alle linee guida Microsoft che soddisfano le esigenze dell'organizzazione

- L'accesso di emergenza gestito è stato esaminato e testato negli ultimi 90 giorni

Abilitare Microsoft Entra Privileged Identity Management

- Cosa: usare Microsoft Entra Privileged Identity Management (PIM) nell'ambiente di produzione Microsoft Entra per individuare e proteggere gli account con privilegi

- Perché: Privileged Identity Management fornisce l'attivazione dei ruoli basata sul tempo e basata sull'approvazione per attenuare i rischi di autorizzazioni di accesso eccessive, non necessarie o improprie.

- Chi: questa iniziativa è in genere guidata dalla gestione delle identità e delle chiavi e/o dall'architettura di sicurezza.

- Sponsorizzazione: questa iniziativa è in genere sponsorizzata da CISO, CIO o Director of Identity

- Esecuzione: questa iniziativa è un impegno collaborativo che coinvolge

- Il team di criteri e standard documenta requisiti e standard chiari (in base a queste linee guida)

- Gestione delle identità e delle chiavi o operazioni IT centrali per implementare eventuali modifiche

- Monitoraggi della gestione della conformità della sicurezza per garantire la conformità

- Procedura: Distribuire e configurare Microsoft Entra Privileged Identity Management usando le indicazioni contenute nell'articolo Distribuire Microsoft Entra Privileged Identity Management (PIM).

- Misurare i risultati chiave: il 100% dei ruoli di accesso con privilegi applicabili usa Microsoft Entra PIM

Identificare e classificare gli account con privilegi (MICROSOFT Entra ID)

Cosa: identificare tutti i ruoli e i gruppi con un impatto aziendale elevato che richiederà il livello di sicurezza con privilegi (immediatamente o nel tempo). Questi amministratori richiederanno account separati in un passaggio successivo Amministrazione dell'accesso con privilegi.

Perché: questo passaggio è necessario per identificare e ridurre al minimo il numero di persone che richiedono account separati e protezione dall'accesso con privilegi.

Chi: questa iniziativa è in genere guidata dalla gestione delle identità e delle chiavi e/o dall'architettura di sicurezza.

- Sponsorizzazione: questa iniziativa è in genere sponsorizzata da CISO, CIO o Director of Identity

- Esecuzione: questa iniziativa è un impegno collaborativo che coinvolge

- Il team di criteri e standard documenta requisiti e standard chiari (in base a queste linee guida)

- Gestione delle identità e delle chiavi o operazioni IT centrali per implementare eventuali modifiche

- Monitoraggi della gestione della conformità della sicurezza per garantire la conformità

Procedura: Dopo aver attivato Microsoft Entra Privileged Identity Management, visualizzare gli utenti che si trovano nei ruoli microsoft Entra seguenti almeno in base ai criteri di rischio delle organizzazioni:

- Amministratore globale

- Amministratore ruolo con privilegi

- Amministratore di Exchange

- Amministratore SharePoint

Per un elenco completo dei ruoli di amministratore, vedere autorizzazioni del ruolo Amministrazione istrator in Microsoft Entra ID.

Rimuovere tutti gli account non più necessari in questi ruoli. Classificare quindi gli account rimanenti assegnati ai ruoli di amministratore:

- Assegnato agli utenti amministratori, ma usato anche per scopi di produttività non amministrativi, ad esempio la lettura e la risposta alla posta elettronica.

- Assegnati a utenti amministratori e usati solo per scopi amministrativi

- Condivisi tra più utenti

- Per scenari critici di accesso di emergenza

- Per script automatizzati

- Per utenti esterni

Se non si ha Microsoft Entra Privileged Identity Management nell'organizzazione, è possibile usare l'API di PowerShell. Iniziare con il ruolo Global Amministrazione istrator, perché ha le stesse autorizzazioni per tutti i servizi cloud per cui l'organizzazione ha sottoscritto. Queste autorizzazioni vengono concesse indipendentemente dal modo in cui sono state assegnate: nell'interfaccia di amministrazione di Microsoft 365, nel portale di Azure o con il modulo Azure AD per Microsoft PowerShell.

- Misurare i risultati chiave: la revisione e l'identificazione dei ruoli di accesso con privilegi sono stati completati negli ultimi 90 giorni

Account separati (account AD locali)

Cosa: proteggere gli account amministrativi con privilegi locali, se non è già stato fatto. Questa fase include:

- Creazione di account amministrativi separati per gli utenti che devono eseguire attività amministrative locali

- Distribuzione di workstation con accesso con privilegi per amministratori di Active Directory

- Creazione di password di amministratore locale univoche per workstation e server

Perché: protezione avanzata degli account usati per le attività amministrative. Gli account amministratore devono avere la posta disabilitata e non devono essere consentiti account Microsoft personali.

Chi: questa iniziativa è in genere guidata dalla gestione delle identità e delle chiavi e/o dall'architettura di sicurezza.

- Sponsorizzazione: questa iniziativa è in genere sponsorizzata da CISO, CIO o Director of Identity

- Esecuzione: questa iniziativa è un impegno collaborativo che coinvolge

- Il team di criteri e standard documenta requisiti e standard chiari (in base a queste linee guida)

- Gestione delle identità e delle chiavi o operazioni IT centrali per implementare eventuali modifiche

- Monitoraggi della gestione della conformità della sicurezza per garantire la conformità

Procedura: tutto il personale autorizzato a possedere privilegi amministrativi deve avere account distinti per le funzioni amministrative distinte dagli account utente. Non condividere questi account tra gli utenti.

- Account utente standard: privilegi di utente standard concessi per le attività di utente standard, ad esempio la posta elettronica, l'esplorazione del Web e l'uso di applicazioni line-of-business. Questi account non hanno privilegi amministrativi.

- Account amministrativi: account separati creati per il personale assegnato ai privilegi amministrativi appropriati.

Misurare i risultati chiave: il 100% degli utenti con privilegi locali ha account dedicati separati

Microsoft Defender per identità

Cosa: Microsoft Defender per identità combina i segnali locali con informazioni dettagliate sul cloud per monitorare, proteggere e analizzare gli eventi in un formato semplificato che consente ai team di sicurezza di rilevare attacchi avanzati contro l'infrastruttura di gestione delle identità con la possibilità di:

- Monitorare gli utenti, il comportamento delle entità e le attività con l'analisi basata sull'apprendimento

- Proteggi le identità e le credenziali degli utenti archiviate in Active Directory

- Identificare e analizzare attività utente sospette e attacchi avanzati in tutta la kill chain

- Fornire informazioni chiare sugli eventi imprevisti su una sequenza temporale semplice per la valutazione rapida

Perché: gli utenti malintenzionati moderni potrebbero rimanere non rilevati per lunghi periodi di tempo. Molte minacce sono difficili da trovare senza un quadro coesivo dell'intero ambiente di identità.

Chi: questa iniziativa è in genere guidata dalla gestione delle identità e delle chiavi e/o dall'architettura di sicurezza.

- Sponsorizzazione: questa iniziativa è in genere sponsorizzata da CISO, CIO o Director of Identity

- Esecuzione: questa iniziativa è un impegno collaborativo che coinvolge

- Il team di criteri e standard documenta requisiti e standard chiari (in base a queste linee guida)

- Gestione delle identità e delle chiavi o operazioni IT centrali per implementare eventuali modifiche

- Monitoraggi della gestione della conformità della sicurezza per garantire la conformità

Procedura: Distribuire e abilitare Microsoft Defender per identità ed esaminare eventuali avvisi aperti.

Misurare i risultati chiave: tutti gli avvisi aperti esaminati e mitigati dai team appropriati.

Migliorare l'esperienza di gestione delle credenziali

Implementare e documentare la reimpostazione della password self-service e la registrazione combinata delle informazioni di sicurezza

- Cosa: abilitare e configurare la reimpostazione della password self-service nell'organizzazione e abilitare l'esperienza combinata di registrazione delle informazioni di sicurezza.

- Perché: gli utenti possono reimpostare le proprie password dopo la registrazione. L'esperienza combinata di registrazione delle informazioni di sicurezza offre un'esperienza utente migliore che consente la registrazione per l'autenticazione a più fattori Microsoft Entra e la reimpostazione della password self-service. Questi strumenti, se usati insieme, contribuiscono a ridurre i costi del supporto tecnico e gli utenti più soddisfatti.

- Chi: questa iniziativa è in genere guidata dalla gestione delle identità e delle chiavi e/o dall'architettura di sicurezza.

- Sponsorizzazione: questa iniziativa è in genere sponsorizzata da CISO, CIO o Director of Identity

- Esecuzione: questa iniziativa è un impegno collaborativo che coinvolge

- Il team di criteri e standard documenta requisiti e standard chiari (in base a queste linee guida)

- Gestione delle identità e delle chiavi o operazioni IT centrali per implementare eventuali modifiche

- Monitoraggi della gestione della conformità della sicurezza per garantire la conformità

- Sono stati aggiornati i processi di Supporto operativo IT centrale e il personale è stato addestrato su di essi

- Procedura: Per abilitare e distribuire la reimpostazione della password self-service, vedere l'articolo Pianificare una distribuzione della reimpostazione della password self-service di Microsoft Entra.

- Misurare i risultati chiave: la reimpostazione della password self-service è completamente configurata e disponibile per l'organizzazione

Proteggere gli account amministratore: abilitare e richiedere mfa/senza password per gli utenti con privilegi di Microsoft Entra ID

Cosa: Richiedere tutti gli account con privilegi in Microsoft Entra ID per usare l'autenticazione a più fattori avanzata

Perché: per proteggere l'accesso ai dati e ai servizi in Microsoft 365.

Chi: questa iniziativa è in genere guidata dalla gestione delle identità e delle chiavi e/o dall'architettura di sicurezza.

- Sponsorizzazione: questa iniziativa è in genere sponsorizzata da CISO, CIO o Director of Identity

- Esecuzione: questa iniziativa è un impegno collaborativo che coinvolge

- Il team di criteri e standard documenta requisiti e standard chiari (in base a queste linee guida)

- Gestione delle identità e delle chiavi o operazioni IT centrali per implementare eventuali modifiche

- Monitoraggi della gestione della conformità della sicurezza per garantire la conformità

- Sono stati aggiornati i processi di Supporto operativo IT centrale e il personale è stato addestrato su di essi

- I processi di proprietario del Servizio operativo IT centrale sono stati aggiornati e il personale è stato addestrato su di essi

Procedura: Attivare l'autenticazione a più fattori (MFA) di Microsoft Entra e registrare tutti gli altri account amministratore con privilegi elevati non federati con privilegi singoli. Richiedere l'autenticazione a più fattori all'accesso per tutti i singoli utenti assegnati in modo permanente a uno o più ruoli di amministratore di Microsoft Entra.

Richiedere agli amministratori di usare metodi di accesso senza password, ad esempio chiavi di sicurezza FIDO2 o Windows Hello for Business in combinazione con password univoche, lunghe e complesse. Applicare questa modifica con un documento dei criteri dell'organizzazione.

Seguire le indicazioni riportate negli articoli seguenti, Pianificare una distribuzione dell'autenticazione a più fattori Di Microsoft Entra e Pianificare una distribuzione di autenticazione senza password in Microsoft Entra ID.

- Misurare i risultati chiave: il 100% degli utenti con privilegi usa l'autenticazione senza password o una forma avanzata di autenticazione a più fattori per tutti gli accessi. Vedere Account di accesso con privilegi per la descrizione dell'autenticazione a più fattori

Bloccare i protocolli di autenticazione legacy per gli account utente con privilegi

Cosa: Bloccare l'uso del protocollo di autenticazione legacy per gli account utente con privilegi.

Perché: le organizzazioni devono bloccare questi protocolli di autenticazione legacy perché l'autenticazione a più fattori non può essere applicata a tali protocolli. Lasciare abilitati i protocolli di autenticazione legacy può creare un punto di ingresso per gli utenti malintenzionati. Alcune applicazioni legacy possono basarsi su questi protocolli e organizzazioni hanno la possibilità di creare eccezioni specifiche per determinati account. Queste eccezioni devono essere rilevate e controlli di monitoraggio aggiuntivi implementati.

Chi: questa iniziativa è in genere guidata dalla gestione delle identità e delle chiavi e/o dall'architettura di sicurezza.

- Sponsorizzazione: questa iniziativa è in genere sponsorizzata da CISO, CIO o Director of Identity

- Esecuzione: questa iniziativa è un impegno collaborativo che coinvolge

- Criteri e standard: stabilire requisiti chiari

- Gestione delle identità e delle chiavi o operazioni IT centrali it centrali per implementare i criteri

- Monitoraggi della gestione della conformità della sicurezza per garantire la conformità

Procedura: Per bloccare i protocolli di autenticazione legacy nell'organizzazione, seguire le indicazioni riportate nell'articolo Procedura: Bloccare l'autenticazione legacy a Microsoft Entra ID con accesso condizionale.

Misurare i risultati chiave:

- Protocolli legacy bloccati: tutti i protocolli legacy vengono bloccati per tutti gli utenti, con solo eccezioni autorizzate

- Le eccezioni vengono esaminate ogni 90 giorni e scadono definitivamente entro un anno. I proprietari delle applicazioni devono correggere tutte le eccezioni entro un anno dall'approvazione della prima eccezione

Processo di consenso dell'applicazione

- Cosa: Disabilitare il consenso dell'utente finale alle applicazioni Microsoft Entra.

Nota

Questa modifica richiederà la centralizzazione del processo decisionale con i team di amministrazione delle identità e della sicurezza dell'organizzazione.

- Perché: gli utenti possono creare involontariamente rischi aziendali fornendo il consenso per un'app che può accedere ai dati aziendali in modo dannoso.

- Chi: questa iniziativa è in genere guidata dalla gestione delle identità e delle chiavi e/o dall'architettura di sicurezza.

- Sponsorizzazione: questa iniziativa è in genere sponsorizzata da CISO, CIO o Director of Identity

- Esecuzione: questa iniziativa è un impegno collaborativo che coinvolge

- Il team di criteri e standard documenta requisiti e standard chiari (in base a queste linee guida)

- Gestione delle identità e delle chiavi o operazioni IT centrali per implementare eventuali modifiche

- Monitoraggi della gestione della conformità della sicurezza per garantire la conformità

- Sono stati aggiornati i processi di Supporto operativo IT centrale e il personale è stato addestrato su di essi

- I processi di proprietario del Servizio operativo IT centrale sono stati aggiornati e il personale è stato addestrato su di essi

- Procedura: Stabilire un processo di consenso centralizzato per mantenere la visibilità centralizzata e il controllo delle applicazioni che hanno accesso ai dati seguendo le indicazioni riportate nell'articolo Gestione del consenso alle applicazioni e valutazione delle richieste di consenso.

- Misurare i risultati chiave: gli utenti finali non sono in grado di fornire il consenso all'accesso alle applicazioni Microsoft Entra

Pulire l'account e i rischi di accesso

- Cosa: abilitare Microsoft Entra ID Protection e pulire eventuali rischi rilevati.

- Perché: il comportamento di accesso e utente rischioso può essere una fonte di attacchi contro l'organizzazione.

- Chi: questa iniziativa è in genere guidata dalla gestione delle identità e delle chiavi e/o dall'architettura di sicurezza.

- Sponsorizzazione: questa iniziativa è in genere sponsorizzata da CISO, CIO o Director of Identity

- Esecuzione: questa iniziativa è un impegno collaborativo che coinvolge

- Il team di criteri e standard documenta requisiti e standard chiari (in base a queste linee guida)

- Gestione delle identità e delle chiavi o operazioni IT centrali per implementare eventuali modifiche

- Monitoraggi della gestione della conformità della sicurezza per garantire la conformità

- I processi del supporto tecnico operativo IT centrale sono stati aggiornati per le chiamate di supporto correlate e il personale è stato addestrato su di essi

- Procedura: Creare un processo che monitora e gestisce i rischi per l'utente e l'accesso. Decidere se automatizzare la correzione, usando l'autenticazione a più fattori Microsoft Entra e la reimpostazione della password self-service o bloccare e richiedere l'intervento dell'amministratore. Seguire le indicazioni riportate nell'articolo Procedura: Configurare e abilitare i criteri di rischio.

- Misurare i risultati chiave: l'organizzazione ha zero rischi per l'accesso e l'utente senza indirizzo.

Nota

I criteri di accesso condizionale sono necessari per bloccare l'attribuzione di nuovi rischi di accesso. Vedere la sezione Accesso condizionale della distribuzione dell'accesso con privilegi

distribuzione iniziale delle workstation Amministrazione

- Cosa: gli account con privilegi, ad esempio quelli che gestiscono Microsoft Entra ID, dispongono di workstation dedicate da cui eseguire attività amministrative.

- Perché: i dispositivi in cui vengono completate le attività di amministrazione con privilegi sono una destinazione di utenti malintenzionati. La protezione non solo dell'account, ma questi asset sono fondamentali per ridurre la superficie di attacco. Questa separazione limita l'esposizione agli attacchi comuni indirizzati a attività correlate alla produttività, come la posta elettronica e l'esplorazione Web.

- Chi: questa iniziativa è in genere guidata dalla gestione delle identità e delle chiavi e/o dall'architettura di sicurezza.

- Sponsorizzazione: questa iniziativa è in genere sponsorizzata da CISO, CIO o Director of Identity

- Esecuzione: questa iniziativa è un impegno collaborativo che coinvolge

- Il team di criteri e standard documenta requisiti e standard chiari (in base a queste linee guida)

- Gestione delle identità e delle chiavi o operazioni IT centrali per implementare eventuali modifiche

- Monitoraggi della gestione della conformità della sicurezza per garantire la conformità

- Sono stati aggiornati i processi di Supporto operativo IT centrale e il personale è stato addestrato su di essi

- I processi di proprietario del Servizio operativo IT centrale sono stati aggiornati e il personale è stato addestrato su di essi

- Procedura: La distribuzione iniziale deve essere a livello Enterprise, come descritto nell'articolo Distribuzione con accesso con privilegi

- Misurare i risultati chiave: ogni account con privilegi dispone di una workstation dedicata da cui eseguire attività sensibili.

Nota

Questo passaggio stabilisce rapidamente una baseline di sicurezza e deve essere aumentato a livelli specializzati e con privilegi il prima possibile.