Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo documento descrive i criteri di successo per una strategia di accesso con privilegi . Questa sezione descrive le prospettive strategiche di successo per una strategia di accesso con privilegi. Per una roadmap su come adottare questa strategia, vedere piano di modernizzazione rapida (RaMP). Per indicazioni sull'implementazione, vedere distribuzione dell'accesso con privilegi

L'implementazione di una strategia olistica utilizzando gli approcci Zero Trust crea una sorta di "sigillo" sul controllo degli accessi privilegiati, rendendolo resistente agli autori di attacchi. Questa strategia viene eseguita limitando i percorsi all'accesso con privilegi solo pochi e quindi proteggendo e monitorando attentamente tali percorsi autorizzati.

Una strategia efficace deve affrontare tutti i punti che gli utenti malintenzionati possono usare per intercettare flussi di lavoro di accesso con privilegi, incluse quattro iniziative distinte:

- flusso di lavoro con accesso con privilegi elementi del flusso di lavoro di accesso con privilegi, inclusi i dispositivi sottostanti, i sistemi operativi, le applicazioni e le identità

- sistemi di gestione delle identità che ospitano gli account privilegiati, i gruppi e altri artefatti che conferiscono privilegi agli account

- flusso di lavoro per l'accesso degli utenti e percorsi di elevazione autorizzati che possono condurre a un accesso privilegiato

- interfacce dell'applicazione in cui vengono applicati criteri di accesso senza attendibilità e il controllo degli accessi in base al ruolo è configurato per concedere privilegi

Nota

Una strategia di sicurezza completa include anche protezioni degli asset che esulano dall'ambito del controllo di accesso, ad esempio backup e protezioni dei dati da attacchi all'applicazione stessa, al sistema operativo e all'hardware sottostante, agli account di servizio usati dall'applicazione o dal servizio e sui dati mentre sono inattivi o in transito. Per altre informazioni sulla modernizzazione di una strategia di sicurezza per il cloud, vedere Definire una strategia di sicurezza.

Un attacco è costituito da utenti malintenzionati che sfruttano l'automazione e gli script per attaccare un'organizzazione sono costituiti da esseri umani, dai processi che seguono e dalla tecnologia usata. A causa di questa complessità di attaccanti e difensori, la strategia deve essere multifaccettata per proteggersi da tutte le persone, i processi e la tecnologia che potrebbero essere compromesse inavvertitamente le garanzie di sicurezza.

Per garantire un successo sostenibile a lungo termine è necessario soddisfare i criteri seguenti:

- Prioritizzazione spietata

- Bilanciare la sicurezza e la produttività

- Le collaborazioni strategiche all'interno dell'organizzazione

- Ridurre il rendimento dell'investimento per gli attaccanti

- Seguire il principio di origine pulita

Assegnazione di priorità spietata

La prioritizzazione spietata è la pratica di intraprendere le azioni più efficaci ottenendo rapidamente il massimo valore, anche se tali sforzi non rientrano nei piani, alle percezioni e nelle abitudini preesistenti. Questa strategia definisce il set di passaggi appresi nel crogiolo infuocato di molti importanti incidenti di cybersecurity. Le informazioni di questi eventi imprevisti costituiscono i passaggi che consentono alle organizzazioni di adottare per garantire che queste crisi non si verifichino di nuovo.

Anche se è sempre allettante per i professionisti della sicurezza provare a ottimizzare controlli esistenti familiari come la sicurezza di rete e i firewall per gli attacchi più recenti, questo percorso porta costantemente a un errore. (Il team di risposta agli incidenti Microsoft) risponde ad attacchi di accesso privilegiato da quasi un decennio e osserva costantemente che questi approcci classici di sicurezza non riescono a rilevare o fermare questi attacchi. Sebbene la sicurezza di rete fornisca un'igiene di sicurezza di base necessaria e importante, è fondamentale uscire da queste abitudini e concentrarsi sulle mitigazioni che dissuaderanno o bloccano gli attacchi reali.

Assegnare una priorità spietata ai controlli di sicurezza consigliati in questa strategia, anche se sfida i presupposti esistenti e impone alle persone di apprendere nuove competenze.

Bilanciare la sicurezza e la produttività

Come per tutti gli elementi della strategia di sicurezza, l'accesso con privilegi deve garantire che siano soddisfatti sia gli obiettivi di produttività che di sicurezza.

Il bilanciamento della sicurezza evita gli estremi che creano rischi per l'organizzazione:

- Evitare una sicurezza eccessivamente rigorosa che impedisce agli utenti di uscire dai criteri, dai percorsi e dai sistemi sicuri.

- Evitare la sicurezza debole che danneggia la produttività consentendo agli avversari di compromettere facilmente l'organizzazione.

Per altre informazioni sulla strategia di sicurezza, vedere Definizione di una strategia di sicurezza.

Per ridurre al minimo l'impatto negativo sul business dai controlli di sicurezza, è necessario assegnare priorità ai controlli di sicurezza invisibili che migliorano i flussi di lavoro degli utenti o almeno non impediscono o modificano i flussi di lavoro degli utenti. Anche se i ruoli sensibili alla sicurezza potrebbero richiedere misure di sicurezza visibili che modificano i flussi di lavoro giornalieri per garantire la sicurezza, questa implementazione deve essere eseguita in modo ponderato per limitare il più possibile l'impatto sull'usabilità e l'ambito.

Questa strategia segue queste linee guida definendo tre profili (descritti più avanti in Keep it Simple - Personas and Profiles)

Collaborazioni solide all'interno dell'organizzazione

La sicurezza deve lavorare per creare partnership all'interno dell'organizzazione per avere successo. Oltre alla verità senza tempo che "nessuno di noi è intelligente come tutti noi", la natura della sicurezza è quella di essere una funzione di supporto per proteggere le risorse di qualcun altro. La sicurezza non è responsabile delle risorse che aiutano a proteggere (redditività, tempo di attività, prestazioni e così via), sicurezza è una funzione di supporto che fornisce consulenza e servizi esperti per proteggere la proprietà intellettuale e le funzionalità aziendali importanti per l'organizzazione.

La sicurezza deve lavorare sempre come partner a supporto degli obiettivi aziendali e di missione. Anche se la sicurezza non deve evitare di fornire consigli diretti, come consigliare di non accettare un rischio elevato, la sicurezza dovrebbe anche inquadrare quel consiglio nel contesto del rischio per l'azienda rispetto ad altri rischi e opportunità gestiti dai responsabili delle risorse.

Anche se alcune parti della sicurezza possono essere pianificate ed eseguite correttamente principalmente all'interno dell'organizzazione della sicurezza, molte come la protezione dell'accesso con privilegi richiedono una stretta collaborazione con le organizzazioni IT e aziendali per comprendere quali ruoli proteggere e aiutare ad aggiornare e riprogettare i flussi di lavoro per assicurarsi che siano entrambi sicuri e consentire alle persone di svolgere il proprio lavoro. Per altre informazioni su questa idea, vedere la sezione Trasformazioni, mentalità e aspettative nell'articolo linee guida sulla strategia di sicurezza.

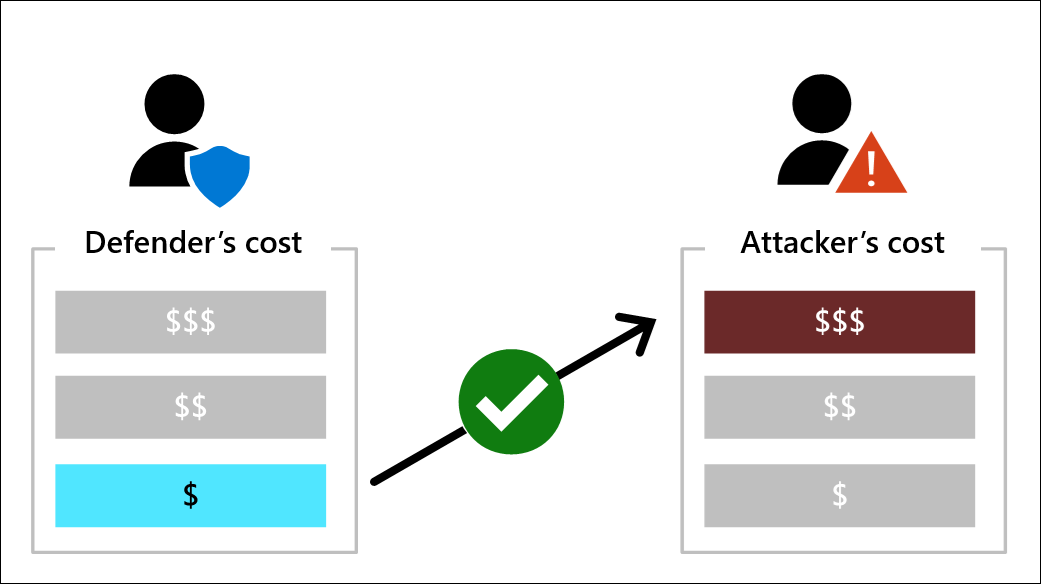

Interrompere il rendimento degli attacchi sugli investimenti

Mantenere l'attenzione sul pragmatismo assicurandosi che le misure difensive interrompano significativamente la proposta di valore dell'attaccante nel colpirti, aumentando i costi e l'attrito sulla capacità dell'attaccante di colpirti con successo. La valutazione del modo in cui le misure difensive influiscono sul costo dell'attacco dell'avversario fornisce sia un promemoria integro per concentrarsi sulla prospettiva degli utenti malintenzionati che su un meccanismo strutturato per confrontare l'efficacia delle diverse opzioni di mitigazione.

L'obiettivo deve essere quello di aumentare i costi per gli attaccanti minimizzando il proprio livello di investimento in sicurezza.

Interrompere il ritorno degli utenti malintenzionati sugli investimenti (ROI) aumentando il costo dell'attacco tra gli elementi della sessione di accesso con privilegi. Questo concetto è descritto in modo più dettagliato nell'articolo Criteri di successo per la strategia di accesso con privilegi.

Importante

Una strategia di accesso con privilegi deve essere completa e fornire una difesa approfondita, ma deve evitare la fallacia della spesa in profondità, in cui i difensori semplicemente accumulano controlli di tipi simili (familiari) (spesso firewall/filtri di rete) superato il punto in cui aggiungono alcun valore significativo in termini di sicurezza.

Per ulteriori informazioni sul ROI degli attaccanti, guardare il breve video e la discussione approfondita interruzione del ritorno sugli investimenti degli attaccanti.

Principio di origine pulita

Il principio dell'origine pulita richiede che tutte le dipendenze di sicurezza siano attendibili come l'oggetto protetto.

Qualsiasi oggetto sotto controllo di un oggetto è una dipendenza di sicurezza di tale oggetto. Se un avversario può controllare qualsiasi elemento in controllo di un oggetto di destinazione, può controllare tale oggetto di destinazione. A causa di questa minaccia, è necessario assicurarsi che le garanzie per tutte le dipendenze di sicurezza siano al livello di sicurezza desiderato dell'oggetto stesso. Questo principio si applica a molti tipi di relazioni di controllo:

Sebbene sia semplice in linea di principio, questo concetto diventa facilmente complesso nel mondo reale, poiché la maggior parte delle aziende è cresciuta in modo organico nel corso di decenni e ha molte migliaia di relazioni di controllo in modo ricorsivo che si basano l'una sull'altra, loopback l'una sull'altra o entrambe. Questo Web di relazioni di controllo fornisce molti percorsi di accesso che un utente malintenzionato può individuare e esplorare durante un attacco, spesso con strumenti automatizzati.

La strategia di accesso privilegiato consigliata da Microsoft è in effetti un piano per rimuovere le parti più importanti di questo nodo usando un approccio Zero Trust, convalidando esplicitamente che l'origine è pulita prima di consentire l'accesso alla destinazione.

In tutti i casi, il livello di attendibilità dell'origine deve essere uguale o superiore alla destinazione.

- L'unica eccezione rilevante a questo principio è consentire l'uso di dispositivi personali non gestiti e dispositivi partner per scenari aziendali. Questa eccezione consente la collaborazione aziendale e la flessibilità e può essere mitigata a un livello accettabile per la maggior parte delle organizzazioni a causa del basso valore relativo degli asset aziendali.

- Questa stessa eccezione non può essere estesa a livelli di sicurezza specializzati e di sicurezza con privilegi, tuttavia, a causa della sensibilità in materia di sicurezza di questi beni. Alcuni fornitori PIM/PAM possono sostenere che le loro soluzioni possano ridurre il rischio dei dispositivi posizionati a livelli più bassi, ma ci permettiamo di dissentire da tali asserzioni sulla base della nostra esperienza nelle indagini sugli incidenti. I proprietari di asset dell'organizzazione possono scegliere di accettare il rischio di usare dispositivi a livello di sicurezza aziendale per accedere a risorse specializzate o privilegiate, ma Microsoft non consiglia questa configurazione. Per altre informazioni, vedere le linee guida intermedie per Privileged Access Management/Privileged Identity Management.

La strategia di accesso con privilegi esegue questo principio principalmente applicando i criteri Zero Trust con l'accesso condizionale alle sessioni in ingresso in interfacce e intermediari. Il principio dell'origine pulita inizia con l'ottenimento di un nuovo dispositivo da un OEM che soddisfi le vostre specifiche di sicurezza, tra cui la versione del sistema operativo, la configurazione della baseline di sicurezza e altri requisiti, ad esempio l'uso di Windows Autopilot per la distribuzione.

Facoltativamente, il principio di origine pulita può estendersi in una revisione estremamente rigorosa di ogni componente della catena di fornitura, inclusi supporti di installazione per sistemi operativi e applicazioni. Anche se questo principio sarebbe appropriato per le organizzazioni che affrontano utenti malintenzionati altamente sofisticati, dovrebbe essere una priorità inferiore rispetto agli altri controlli in questa guida.