Protezione dei dispositivi come parte della storia di accesso con privilegi

Questa guida fa parte di una strategia completa di accesso con privilegi e viene implementata come parte della distribuzione dell'accesso con privilegi

La sicurezza end-to-end senza attendibilità per l'accesso con privilegi richiede una solida base di sicurezza dei dispositivi su cui creare altre garanzie di sicurezza per la sessione. Anche se le garanzie di sicurezza possono essere migliorate nella sessione, saranno sempre limitate dal loro livello di sicurezza nel dispositivo di origine. Un utente malintenzionato che controlla il dispositivo può far finta di essere un utente del dispositivo o rubare le credenziali per farlo in futuro. Questo rischio compromette altre garanzie dell'account, intermediari quali server di collegamento e le risorse stesse. Per altre informazioni, vedere Principio di origine pulita

L'articolo offre una panoramica dei controlli di sicurezza per avere una workstation sicura per gli utenti sensibili durante tutto il ciclo di vita.

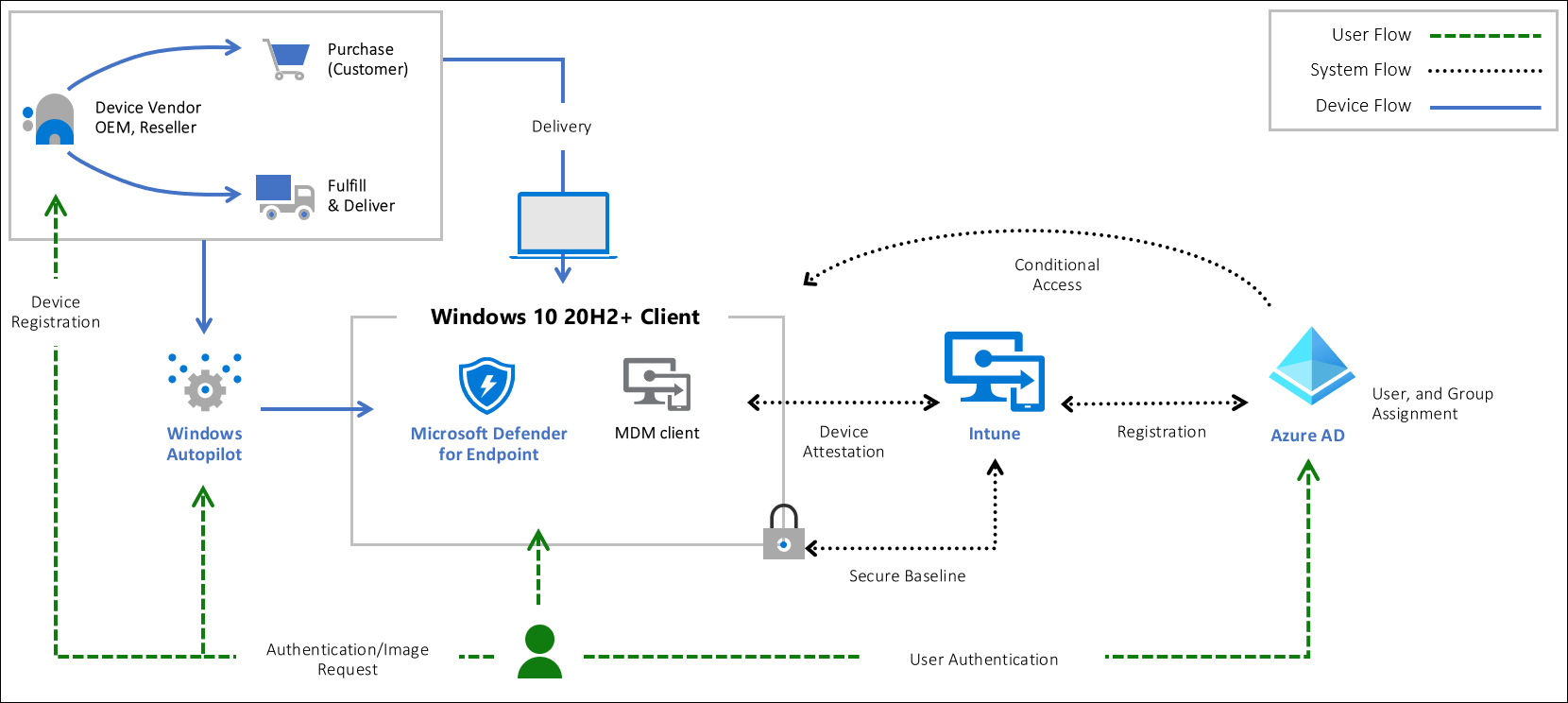

Questa soluzione si basa sulle funzionalità di sicurezza di base nel sistema operativo Windows 10, Microsoft Defender per endpoint, Microsoft Entra ID e Microsoft InTune.

Chi trae vantaggio da una workstation sicura?

Tutti gli utenti e gli operatori traggono vantaggio dall'uso di una workstation sicura. Un utente malintenzionato che compromette un PC o un dispositivo può fingersi un utente o rubare le credenziali o i token per tutti gli account che lo usano, compromettendo molte o tutte le altre garanzie di sicurezza. Nel caso di amministratori o account sensibili, questo consente agli utenti malintenzionati di ottenere maggiori privilegi e di aumentare le possibilità di accesso all'organizzazione, ottenendo, spesso in modo radicale, privilegi di amministratore di dominio, globale o aziendale.

Per informazioni dettagliate sui livelli di sicurezza e sui livelli di sicurezza a cui gli utenti devono essere assegnati, vedere Livelli di sicurezza con accesso con privilegi

Controlli di sicurezza del dispositivo

La corretta distribuzione di una workstation sicura richiede che faccia parte di un approccio end-to-end, inclusi dispositivi, account, intermediari e criteri di sicurezza applicati alle interfacce dell'applicazione. Per una strategia completa di sicurezza relativa all'accesso privilegiato, è necessario occuparsi di tutti gli elementi dello stack.

Questa tabella riepiloga i controlli di sicurezza per diversi livelli di dispositivo:

| Profilo | Funzionalità per le aziende | Specializzata | Con privilegi |

|---|---|---|---|

| Microsoft Endpoint Manager gestito | Sì | Sì | Sì |

| Negare la registrazione di dispositivi BYOD | No | Sì | Sì |

| Baseline di sicurezza MEM applicata | Sì | Sì | Sì |

| Microsoft Defender per endpoint | Sì* | Sì | Sì |

| Aggiunta di dispositivi personali tramite Autopilot | Sì* | Sì* | No |

| URL limitati all'elenco approvato | Maggioranza consentita | Maggioranza consentita | Negati per impostazione predefinita |

| Rimozione dei diritti di amministratore | Sì | Sì | |

| Controllo dell'esecuzione dell'applicazione (AppLocker) | Controllo -> Applicato | Sì | |

| Applicazioni installate solo da MEM | Sì | Sì |

Nota

La soluzione può essere distribuita con nuovi scenari hardware, hardware esistente e BYOD (Bring Your Own Device).

A tutti i livelli, una buona igiene della manutenzione della sicurezza per gli aggiornamenti della sicurezza verrà applicata dai criteri di Intune. Le differenze nella sicurezza con l'aumento del livello di sicurezza del dispositivo sono incentrate sulla riduzione della superficie di attacco che un utente malintenzionato può tentare di sfruttare (mantenendo al tempo stesso la massima produttività possibile degli utenti). I dispositivi a livello aziendale e specializzato consentono applicazioni di produttività e esplorazione Web generale, ma le workstation con accesso privilegiato non lo fanno. Gli utenti aziendali possono installare le proprie applicazioni, ma gli utenti specializzati potrebbero non (e non sono amministratori locali delle loro workstation).

Nota

L'esplorazione Web qui si riferisce all'accesso generale a siti Web arbitrari che possono essere un'attività ad alto rischio. Tale esplorazione è diversa dall'uso di un Web browser per accedere a un numero ridotto di siti Web amministrativi noti per servizi come Azure, Microsoft 365, altri provider di servizi cloud e applicazioni SaaS.

Radice di attendibilità hardware

Essenziale per una workstation protetta è una soluzione di supply chain in cui si usa una workstation attendibile denominata "radice di attendibilità". La tecnologia da prendere in considerazione nella selezione dell'hardware della radice di attendibilità deve includere le tecnologie seguenti disponibili nei portatili moderni:

- Trusted Platform Module (TPM) 2.0

- Crittografia unità BitLocker

- Avvio protetto UEFI

- Driver e firmware distribuiti tramite Windows Update

- Virtualizzazione e HVCI abilitati

- Driver e app pronti per HVCI

- Windows Hello

- Protezione I/O DMA

- Protezione del sistema

- Standby moderno

Per questa soluzione, la radice dell'attendibilità verrà distribuita usando la tecnologia Windows Autopilot con hardware che soddisfa i requisiti tecnici moderni. Per proteggere una workstation, Autopilot consente di sfruttare dispositivi Windows 10 ottimizzati per l'OEM Microsoft. Questi dispositivi vengono forniti in uno stato valido noto dal produttore. Invece di ricreare l'immagine per un dispositivo potenzialmente non sicuro, Autopilot può trasformare un dispositivo Windows 10 in uno stato "pronto per l'azienda". Vengono applicati criteri e impostazioni, installate le app e persino modificata l'edizione di Windows 10.

Ruoli e profili dei dispositivi

Queste indicazioni illustrano come proteggere Windows 10 e ridurre i rischi associati alla compromissione di utenti o dispositivi. Per sfruttare la tecnologia hardware moderna e il dispositivo con radice di attendibilità, la soluzione usa l'attestazione dell'integrità del dispositivo. Questa funzionalità è presente per garantire che gli utenti malintenzionati non possano essere persistenti durante l'avvio anticipato di un dispositivo. A questo scopo usa criteri e tecnologie per gestire rischi e funzionalità di sicurezza.

- Dispositivo aziendale: il primo ruolo gestito è ideale per utenti domestici, utenti di aziende di piccole dimensioni, sviluppatori generici e organizzazioni che vogliono aumentare il livello di sicurezza minimo. Questo profilo consente agli utenti di eseguire qualsiasi applicazione ed esplorare qualsiasi sito Web, ma è richiesta una soluzione antimalware e di rilevamento e reazione dagli endpoint (EDR), ad esempio Microsoft Defender per endpoint. Per migliorare la postura di sicurezza viene adottato un approccio basato su criteri. Offre una soluzione sicura per gestire i dati dei clienti anche usando strumenti di produttività come posta elettronica ed esplorazione Web. I criteri di controllo e Intune consentono di monitorare il comportamento degli utenti e l'utilizzo del profilo per una workstation Enterprise.

Il profilo di sicurezza aziendale nelle linee guida per la distribuzione dell'accesso con privilegi usa i file JSON per configurarli con Windows 10 e i file JSON forniti.

- Dispositivo specializzato: rappresenta un significativo passo avanti rispetto all'utilizzo aziendale rimuovendo la possibilità di autoamministrare la workstation e limitando le applicazioni che possono essere eseguite solo alle applicazioni installate da un amministratore autorizzato (nei file di programma e nelle applicazioni pre-approvate nel percorso del profilo utente. La rimozione della possibilità di installare le applicazioni può influire sulla produttività se implementata in modo non corretto, quindi assicurarsi di avere fornito l'accesso alle applicazioni di Microsoft Store o alle applicazioni gestite aziendali che possono essere installate rapidamente per soddisfare le esigenze degli utenti. Per indicazioni su quali utenti devono essere configurati con dispositivi a livello specializzato, vedere Livelli di sicurezza con accesso con privilegi

- L'utente con il ruolo di sicurezza Specializzato richiede un ambiente più controllato, ma può comunque eseguire attività come gestire la posta elettronica ed esplorare il Web in un'esperienza semplice da usare. Questi utenti si aspettano funzionalità come cookie, preferiti e altri collegamenti per funzionare, ma non richiedono la possibilità di modificare o eseguire il debug del sistema operativo del dispositivo, installare driver o simili.

Il profilo di sicurezza specializzato nelle linee guida per la distribuzione con accesso con privilegi usa i file JSON per configurarli con Windows 10 e i file JSON forniti.

- Workstation con accesso con privilegi : si tratta della configurazione di sicurezza più elevata progettata per ruoli estremamente sensibili che potrebbero avere un impatto significativo o significativo sull'organizzazione se il proprio account è stato compromesso. La configurazione PAW include controlli di sicurezza e criteri che limitano l'accesso amministrativo locale e gli strumenti di produttività per ridurre al minimo la superficie di attacco solo a ciò che è assolutamente necessario per eseguire attività di processo sensibili.

Questo rende difficile il dispositivo PAW per gli utenti malintenzionati compromettere perché blocca il vettore più comune per gli attacchi di phishing: posta elettronica e esplorazione Web.

Per garantire la produttività di questi utenti, è necessario fornire account e workstation separati per le applicazioni di produttività e l'esplorazione Web. Anche se scomodo, questo è un controllo necessario per proteggere gli utenti il cui account potrebbe infliggere danni alla maggior parte o a tutte le risorse dell'organizzazione.

- Con la configurazione Workstation con accesso con privilegi si ottiene una workstation protetta con funzionalità chiare per il controllo e la protezione delle applicazioni. La workstation usa Credential Guard, Device Guard, App Guard ed Exploit Guard per proteggere l'host da comportamenti dannosi. Tutti i dischi locali vengono crittografati con BitLocker e il traffico Web è limitato a un set di destinazioni consentite (Nega tutto).

Il profilo di sicurezza con privilegi nelle linee guida per la distribuzione con accesso con privilegi usa i file JSON per configurarli con Windows 10 e i file JSON forniti.

Passaggi successivi

Distribuire una workstation sicura gestita da Azure.