Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Windows 365 offre un modello di licenza mensile per utente ospitando PC cloud per conto dei clienti in Microsoft Azure. In questo modello non è necessario considerare l'archiviazione, l'architettura dell'infrastruttura di calcolo o i costi. L'architettura Windows 365 consente anche di usare gli investimenti esistenti in rete e sicurezza di Azure. Ogni PC cloud viene sottoposto a provisioning in base alla configurazione definita nella sezione Windows 365 dell'interfaccia di amministrazione Microsoft Intune.

Connettività di rete virtuale

Ogni PC cloud ha una scheda di interfaccia di rete virtuale (NIC) in Microsoft Azure. Sono disponibili due opzioni di gestione della scheda di interfaccia di rete:

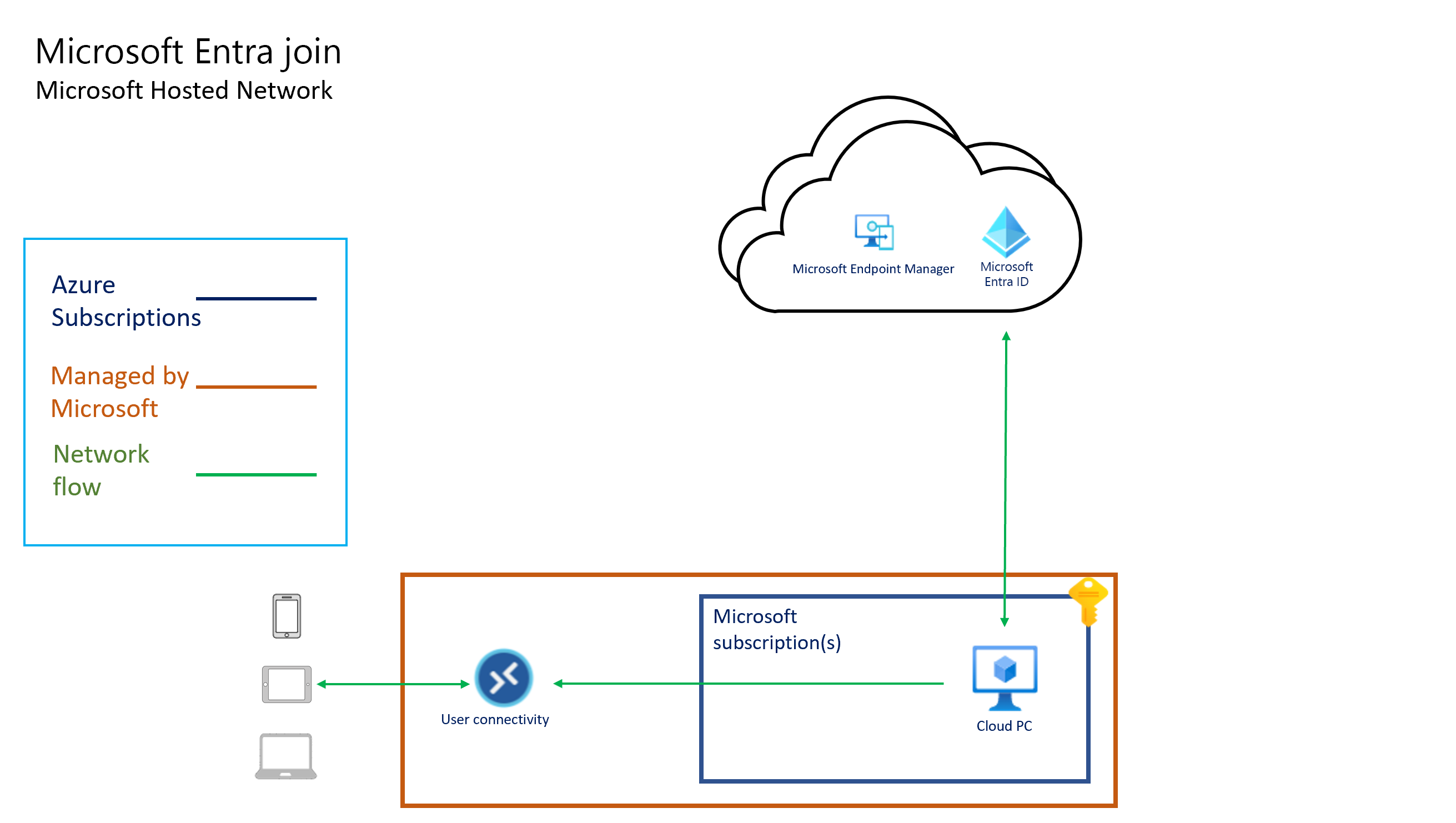

- Se si usa Microsoft Entra join e una rete ospitata da Microsoft, non è necessario portare una sottoscrizione di Azure o gestire la scheda di interfaccia di rete.

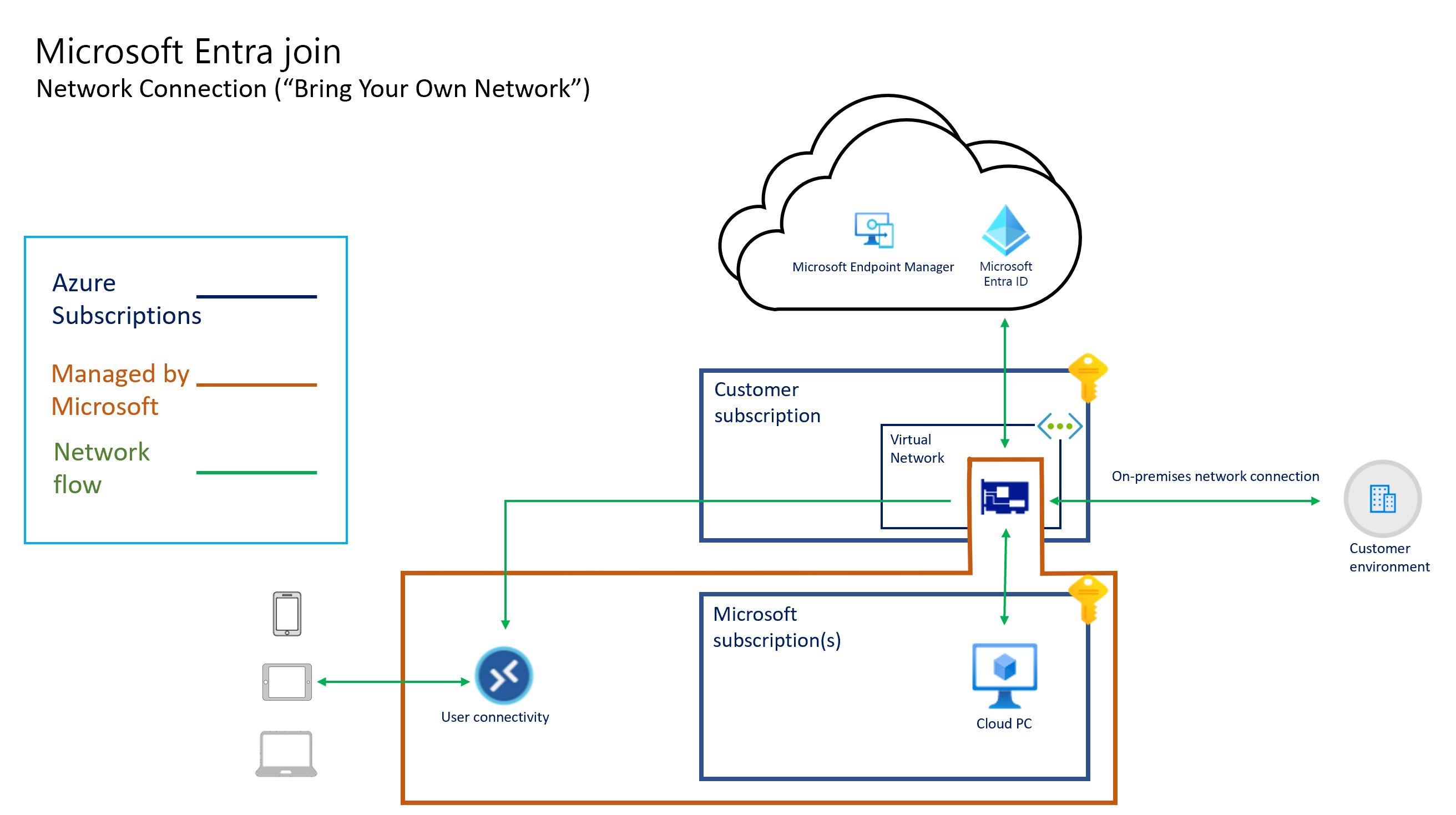

- Se si usa una rete personalizzata e si usa una connessione di rete di Azure, le schede di rete vengono create da Windows 365 nella sottoscrizione di Azure.

Le schede di interfaccia di rete sono collegate a un Rete virtuale di Azure in base alla configurazione della connessione di rete di Azure.

Windows 365 è supportato in molte aree di Azure. È possibile controllare quale area di Azure viene usata in due modi:

- Selezionando la rete ospitata da Microsoft e un'area di Azure.

- Selezionando una rete virtuale di Azure dalla sottoscrizione di Azure durante la creazione di un anc.

L'area della rete virtuale di Azure determina dove viene creato e ospitato il PC cloud.

Quando si usa la propria rete virtuale, è possibile estendere l'accesso tra le aree di Azure correnti ad altre aree di Azure supportate da Windows 365. Per estendersi ad altre aree, è possibile usare il peering di rete virtuale di Azure o rete WAN virtuale.

Usando la propria rete virtuale di Azure, Windows 365 consente di usare le funzionalità di sicurezza e routing Rete virtuale, tra cui:

- Gruppi sicurezza di rete di Azure

- Routing definito dall'utente

- Firewall di Azure

- Appliance virtuali di rete

Consiglio

Per i filtri Web e la protezione di rete per i PC cloud, è consigliabile usare le funzionalità Protezione rete e Protezione Web di Microsoft Defender per endpoint. Queste funzionalità possono essere distribuite tra endpoint fisici e virtuali usando l'interfaccia di amministrazione Microsoft Intune.

integrazione Microsoft Intune

Microsoft Intune viene usato per gestire tutti i PC cloud. Microsoft Intune e i componenti di Windows associati hanno diversi endpoint di rete che devono essere consentiti tramite il Rete virtuale. Gli endpoint Apple e Android possono essere ignorati in modo sicuro se non si usano Microsoft Intune per la gestione di tali tipi di dispositivo.

Consiglio

Assicurarsi di consentire l'accesso a Windows Notification Services (WNS). È possibile che non si noti immediatamente un impatto se l'accesso è bloccato. Tuttavia, WNS consente a Microsoft Intune di attivare immediatamente azioni negli endpoint di Windows invece di attendere i normali intervalli di polling dei criteri in tali dispositivi o il polling dei criteri al momento del comportamento di avvio/accesso. WNS consiglia la connettività diretta dal client Windows a WNS.

È sufficiente concedere l'accesso a un subset di endpoint in base alla posizione del tenant Microsoft Intune. Per trovare la posizione del tenant (o l'unità di scalabilità di Azure), accedere all'interfaccia di amministrazione Microsoft Intune, scegliere Dettagli tenant di amministrazione> tenant. In Località tenant verrà visualizzato un messaggio simile a "America del Nord 0501" o "Europe 0202". Le righe nella documentazione Microsoft Intune sono differenziate in base all'area geografica. Le aree sono indicate dalle prime due lettere nei nomi (na = America del Nord, eu = Europe, ap = Asia Pacifico). Poiché i tenant possono essere rilocati all'interno di un'area, è consigliabile consentire l'accesso a un'intera area anziché a un endpoint specifico in tale area.

Per altre informazioni sulle aree del servizio Microsoft Intune e sulle informazioni sulla posizione dei dati, vedere Archiviazione ed elaborazione dei dati in Intune.

Servizi di identità

Windows 365 usa sia Microsoft Entra ID che Active Directory locale Domain Services (AD DS). Microsoft Entra ID fornisce:

- Autenticazione utente per Windows 365 (come con qualsiasi altro servizio Di Microsoft 365).

- Servizi di identità del dispositivo per Microsoft Intune tramite Microsoft Entra join ibrido o Microsoft Entra join.

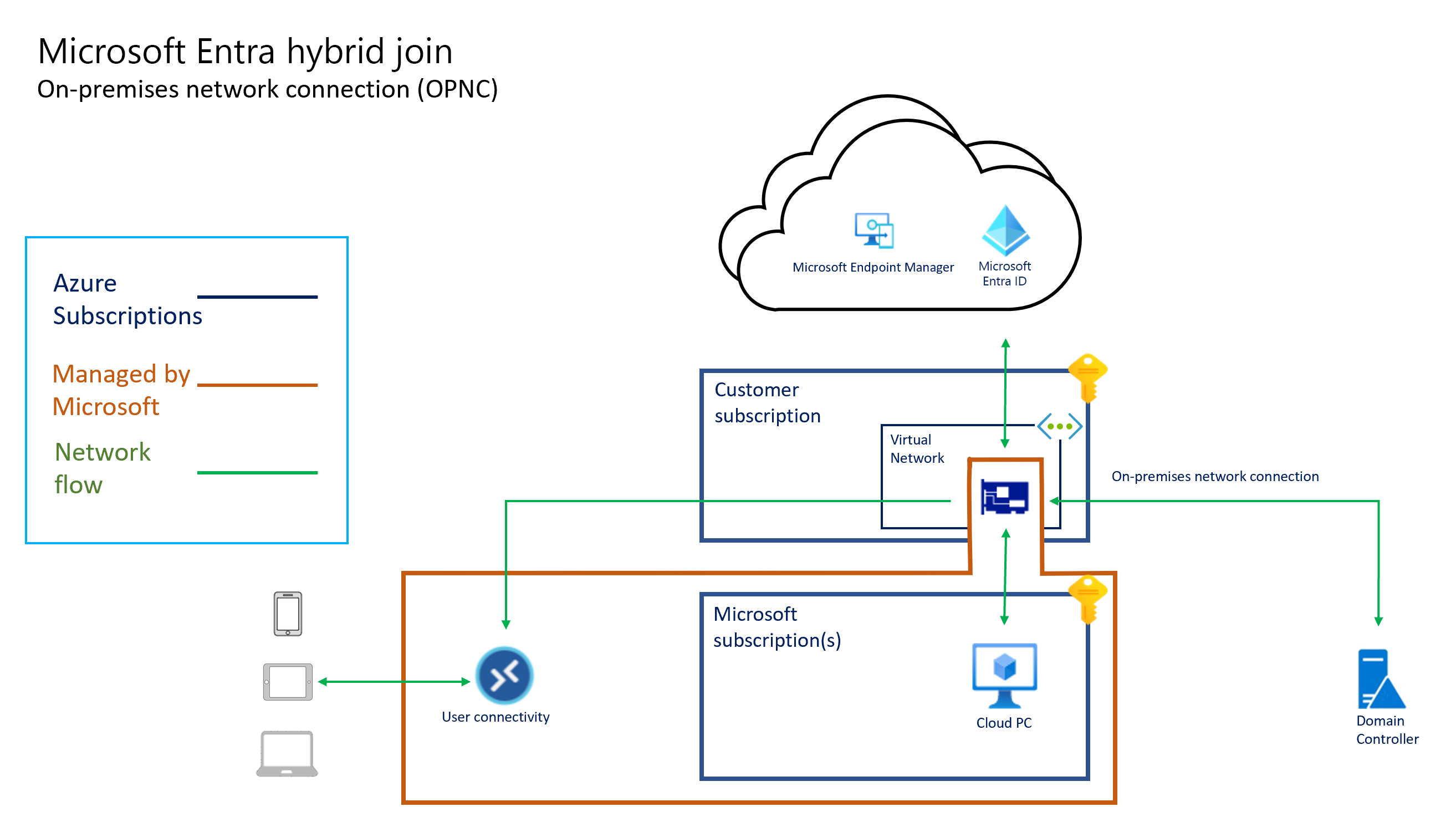

Quando si configurano i PC cloud per l'uso di Microsoft Entra join ibrido, Active Directory Domain Services offre:

- Aggiunta al dominio locale per i PC cloud.

- Autenticazione utente per le connessioni RDP (Remote Desktop Protocol).

Quando si configurano i PC cloud per l'uso Microsoft Entra join, Microsoft Entra ID fornisce:

- Meccanismo di aggiunta al dominio per i PC cloud.

- Autenticazione utente per le connessioni RDP.

Per altre informazioni su come i servizi di identità influiscono sulla distribuzione, la gestione e l'utilizzo dei PC cloud, vedere Identità e autenticazione.

Microsoft Entra ID

Microsoft Entra ID fornisce l'autenticazione utente e l'autorizzazione sia per il portale Web Windows 365 che per le app client desktop remoto. Entrambi supportano l'autenticazione moderna, ovvero Microsoft Entra'accesso condizionale può essere integrato per fornire:

- autenticazione a più fattori

- restrizioni basate sulla posizione

- gestione dei rischi di accesso

- limiti di sessione, tra cui:

- Frequenza di accesso per i client Desktop remoto e il portale Web Windows 365

- Persistenza dei cookie per il portale Web Windows 365

- controlli di conformità dei dispositivi

Per altre informazioni su come usare l'accesso condizionale Microsoft Entra con Windows 365, vedere Impostare i criteri di accesso condizionale.

Active Directory Domain Services

Windows 365 PC cloud possono essere aggiunti Microsoft Entra ibridi o Microsoft Entra aggiunti. Quando si usa Microsoft Entra join ibrido, i PC cloud devono aggiungere un dominio ad un dominio di Active Directory Domain Services. Questo dominio deve essere sincronizzato con Microsoft Entra ID. I controller di dominio del dominio possono essere ospitati in Azure o in locale. Se ospitata in locale, la connettività deve essere stabilita da Azure all'ambiente locale. La connettività può essere sotto forma di Azure Express Route o di una VPN da sito a sito. Per altre informazioni su come stabilire la connettività di rete ibrida, vedere Implementare una rete ibrida sicura. La connettività deve consentire la comunicazione dai PC cloud ai controller di dominio richiesti da Active Directory. Per altre informazioni, vedere Configurare il firewall per il dominio e i trust di Active Directory.

Connettività utente

La connettività del PC cloud viene fornita da Desktop virtuale Azure. Non vengono effettuate connessioni in ingresso dirette da Internet al CLOUD PC. Al contrario, le connessioni vengono effettuate da:

- Cloud PC per gli endpoint di Desktop virtuale Azure.

- Client Desktop remoto per gli endpoint di Desktop virtuale Azure.

Per altre informazioni su queste porte, vedere l'elenco degli URL necessari per Desktop virtuale Azure. Per semplificare la configurazione dei controlli di sicurezza di rete, usare i tag di servizio per Desktop virtuale Azure per identificare tali endpoint. Per altre informazioni sui tag del servizio di Azure, vedere Panoramica dei tag del servizio di Azure.

Non è necessario configurare i PC cloud per stabilire queste connessioni. Windows 365 integra facilmente i componenti di connettività di Desktop virtuale Azure nella raccolta o nelle immagini personalizzate.

Per altre informazioni sull'architettura di rete di Desktop virtuale Azure, vedere Informazioni sulla connettività di rete di Desktop virtuale Azure.

Windows 365 i PC cloud non supportano i broker di connessione di terze parti.

Architettura "Ospitata per conto di"

L'architettura "ospitata per conto di" consente ai servizi Microsoft, dopo aver delegato le autorizzazioni appropriate e con ambito a una rete virtuale da parte di un proprietario della sottoscrizione, collegare i servizi di Azure ospitati a una sottoscrizione del cliente. Questo modello di connettività consente a un servizio Microsoft di fornire servizi software-as-a-service e con licenza utente anziché servizi basati su consumo standard.

I diagrammi seguenti mostrano l'architettura logica per una configurazione di join Microsoft Entra usando una rete ospitata da Microsoft, una configurazione di join Microsoft Entra usando la connessione di rete di un cliente ("bring your own network") e una configurazione di join ibrido Microsoft Entra usando rispettivamente un ANC.

Tutta la connettività di Cloud PC è fornita dalla scheda di interfaccia di rete virtuale. L'architettura "ospitata per conto di" significa che i PC cloud sono presenti nella sottoscrizione di proprietà di Microsoft. Di conseguenza, Microsoft comporta i costi per l'esecuzione e la gestione di questa infrastruttura.

Windows 365 gestisce la capacità e la disponibilità nell'area nelle sottoscrizioni Windows 365. Windows 365 determina le dimensioni e il tipo di macchina virtuale in base alla licenzaassegnata all'utente. Windows 365 determina l'area di Azure in cui ospitare i PC cloud in in base alla rete virtuale selezionata durante la creazione di una connessione di rete locale.

Windows 365 si allinea ai criteri di protezione dei dati di Microsoft 365. I dati dei clienti all'interno dei servizi cloud aziendali di Microsoft sono protetti da varie tecnologie e processi:

- Varie forme di crittografia.

- Isolato logicamente da altri tenant.

- Accessibile a un set limitato, controllato e protetto di utenti da client specifici.

- Protetto per l'accesso tramite controlli di accesso in base al ruolo.

- Replicato in più server, endpoint di archiviazione e data center per la ridondanza.

- Monitorato per l'accesso non autorizzato, l'utilizzo eccessivo delle risorse e la disponibilità.

Per altre informazioni sulla crittografia Windows 365 Cloud PC, vedere Crittografia dei dati in Windows 365.