特権アクセスのセキュリティ レベル

このドキュメントでは、特権アクセス戦略 のセキュリティ レベルについて説明します。 この戦略を採用するためのロードマップについては、「迅速な近代化計画 (RaMP)」をご覧ください。 実装のガイダンスについては、「特権アクセスのデプロイ」を参照してください。

これらのレベルは、主にシンプルで簡単な技術ガイダンスを提供するように設計されており、これらの非常に重要な保護を迅速に展開することができます。 特権アクセス戦略では、組織にはそれぞれ固有のニーズがあることが認識されますが、カスタム ソリューションによって複雑になり、コストが高くなり、セキュリティが低下します。 このニーズのバランスを取るために、この戦略では、各ロールがそのレベルの要件を満たす必要があるかどうかを組織が選択できるようにすることで、各レベルにしっかり規範的なガイダンスと柔軟性を実現します。

これを簡単にすると、ユーザーが理解し、混乱を招き、間違いを犯すリスクを軽減するのに役立ちます。 基になるテクノロジはほとんど常に複雑ですが、サポートが困難なカスタム ソリューションを作成するのではなく、シンプルなものを維持することが重要です。 詳細については、セキュリティ設計原則のページをご覧ください。

管理者とエンド ユーザーのニーズに重点を置いたソリューションを設計することで、簡単に管理できます。 セキュリティおよび IT 担当者が、できるだけ自動化して簡単に構築、評価、および保守できるソリューションを設計することにより、セキュリティの間違いが減り信頼性の高いセキュリティ保証が実現されます。

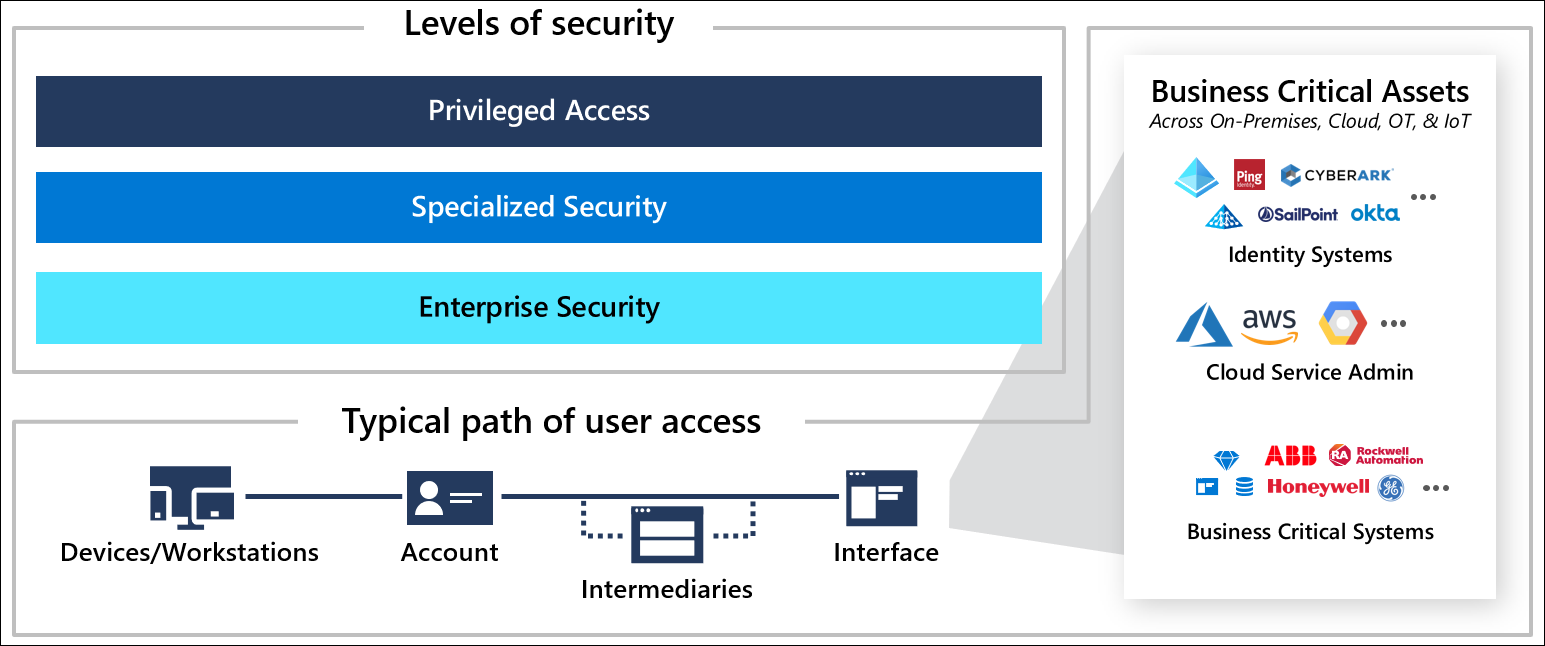

推奨される特権アクセス セキュリティ戦略では、アカウント、デバイス、中継局、およびインターフェイスの展開が容易になるように設計された、簡単な 3 レベルの各エリアに拡がる保証システムを実装します。

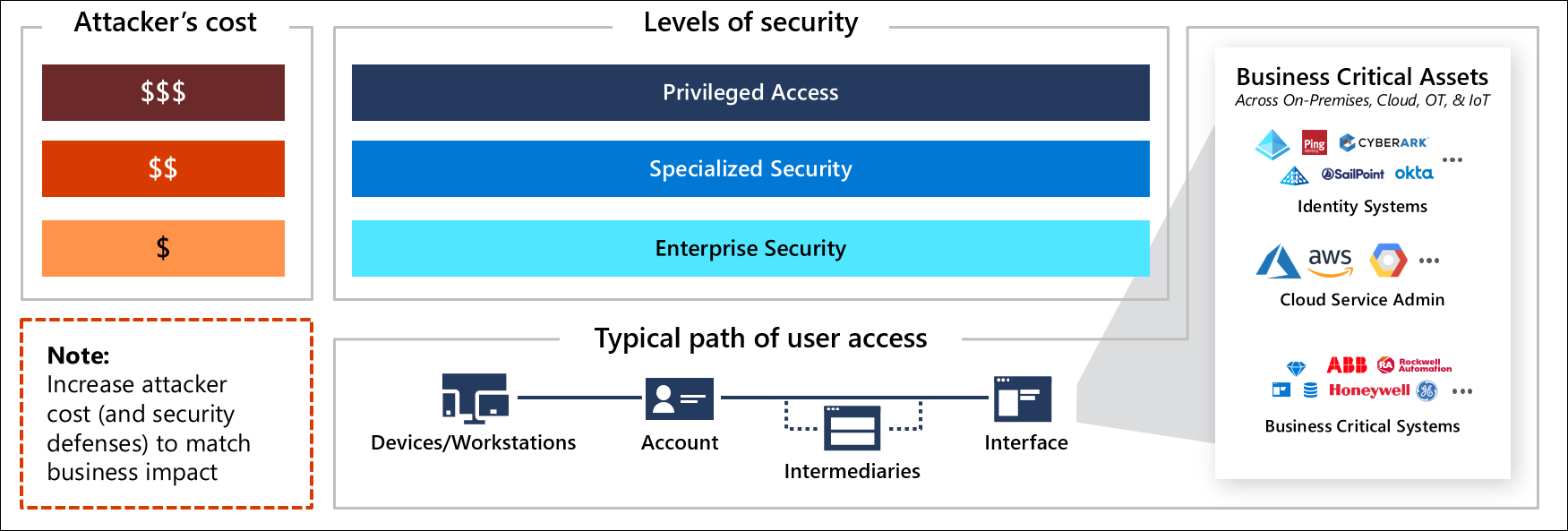

それぞれの次のレベルでは、攻撃者のコストが増し、Defender for Cloud への投資レベルが増します。 これらのレベルは、各セキュリティ投資に対して防御者が最も大きなリターンが得られる (攻撃者のコストが増加する) 「甘いスポット」を対象として設計されています。

環境内の各ロールは、これらのレベルのいずれかにマップする必要があります (また、必要に応じて、セキュリティ向上計画の一環として、時間の経過と共に増加します)。 各プロファイルは、技術的な構成として明確に定義され、デプロイを容易にし、セキュリティ保護を高速化できるように自動化されています。 実装の詳細については、記事「特権アクセスのロードマップ」を参照してください。

セキュリティ レベル

この戦略全体で使用されるセキュリティ レベルは次のとおりです。

Enterprise

エンタープライズ セキュリティは、すべてのエンタープライズ ユーザーと生産性のシナリオに適しています。 また、急速に最新かを進める段階では、エンタープライズ セキュリティのセキュリティコ ントロールに段階的に構築されている特殊な特権アクセスの出発点としても機能します。

Note

より脆弱なセキュリティ構成は存在しますが、現在のところ、攻撃者が使用できるスキルとリソースを考慮した結果、Microsoft はエンタープライズ組織に対して推奨していません。 グレーな市場および平均価格で攻撃者が互いに何を購入できるかについては、「Azure のセキュリティに関するベスト プラクティス トップ 10」のビデオをご覧ください。

専用イメージ

特化されたセキュリティでは、ビジネスへの影響が高いロールのセキュリティ制御を強化します (攻撃者または悪意のある内部関係者 によって侵害された場合) 。

組織は、特殊な特権アカウント (たとえば、ビジネスへの影響が 100 万ドルを超える可能性があるもの) の条件を文書化し、その条件を満たすすべてのロールとアカウントを特定する必要があります。 (特権アカウントの場合を含め、この戦略全体で使用)

一般に特殊なロールには次のものがあります。

- ビジネス クリティカルなシステムの開発者。

- 機密ビジネス ロール (例: SWIFT ターミナルのユーザー、機密データへのアクセス権を持つ研究者、一般リリースより前の財務報告へのアクセス権を持つ社員、給与管理者、重要なビジネス プロセスの承認者、大きな影響があるその他のロール)。

- 役員と、機密情報を定期的に処理するパーソナル アシスタントと管理アシスタント。

- 会社の評判を傷つける可能性がある、影響の大きいソーシャル メディア アカウント。

- 重大な特権と影響を持つが、エンタープライズ全体に対してではない機密 IT 管理者。 通常、このグループには、大きな影響のある個々のワークロードの管理者が含まれます。 (たとえば、エンタープライズ リソース計画管理者、銀行管理者、ヘルプ デスク/技術サポート ロールなど)。

特殊なアカウント セキュリティは、特権セキュリティの暫定的な手順としても機能し、これらのコントロールに対してさらに構築されます。 推奨される進行順序の詳細については、「特権アクセスのロードマップ」を参照してください。

特権付き

特権セキュリティは、攻撃者や悪意のある内部関係者の手の中で組織に大きなインシデントや重大な損害を引き起こしやすいロールに対して設計された、最高レベルのセキュリティです。 通常、このレベルには、ほとんどまたはすべてのエンタープライズ システムに管理アクセス許可を持つ技術的なロールが含まれます (また、ビジネスで不可欠なロールがいくつか含まれている場合もあります)。

特権アカウントはまずにセキュリティ重視であり、生産性は、機密性の高いジョブ タスクを安全に簡単かつ安全に実行する機能として定義されています。 これらのロールは、同じアカウントまたは同じデバイス/ワークステーションを使用して、機密性の高い作業と一般的な生産性のタスク (Web のブラウズ、アプリのインストールと使用) の両方を実行することはできません。 攻撃者の行動を表す可能性がある異常なアクティビティのためにアクションの監視を強化しており、アカウントとワークステーションが非常に制限されています。

通常、特権アクセスのセキュリティ ロールには次のものが含まれます。

- Microsoft Entra 管理者ロール

- エンタープライズ ディレクトリ、ID 同期システム、フェデレーション ソリューション、仮想ディレクトリ、特権 ID/アクセス管理システム等に対して管理権限を持つその他の ID 管理ロール。

- これらのオンプレミス Active Directory グループのメンバーシップを持つ役割

- Enterprise Admins

- Domain Admins

- Schema Admin

- BUILTIN\Administrators

- Account Operators

- Backup Operators

- 演算子を印刷します。

- Server Operators

- ドメイン コントローラー

- Read-Only Domain Controllers

- Group Policy Creator Owners

- Cryptographic Operators

- Distributed COM Users

- 機密性の高いオンプレミスの Exchange グループ (Exchange Windows のアクセス許可と Exchange の信頼されたサブシステムを含む)

- その他の代理グループ - ディレクトリ操作を管理するために組織で作成される可能性があるカスタムのグループ。

- 上記の機能をホストしている、基になるオペレーティング システムまたはクラウド サービス テナントのローカル管理者

- ローカル管理者グループのメンバー。

- ルートまたは組み込み管理者パスワードを知っている担当者

- これらのシステムにエージェントがインストールされている管理またはセキュリティ ツールの管理者