特権アクセス: 戦略

マイクロソフトでは、この特権アクセス戦略を採用して、特権アクセスへの影響が大きく危険性の高い攻撃から組織のリスクを迅速に軽減することをお勧めします。

特権アクセスは、すべての組織で最も高いセキュリティ優先度である必要があります。 これらのユーザーの侵害は、組織に重大な悪影響を及ぼす可能性が高くなります。 特権を持つユーザーは、組織内のビジネスに不可欠な資産にアクセスできますが、ほとんどの場合、攻撃者がアカウントを侵害したときに大きな影響が生じます。

この戦略は、明示的な検証、最小限の特権、および侵害の想定という、ゼロ トラスト ポリシーに基づいて構築されています。 Microsoft は、この戦略に基づいて保護を迅速に展開するのに役立つ実装ガイダンスを提供しています

重要

特権アクセスのリスクを 1 つで魔法のように軽減する「シルバーブレット」技術ソリューションはありません。複数のテクノロジを組み合わせて、複数の攻撃者のエントリポイントから保護する包括的なソリューションが必要です。 組織は、ジョブの各部分に適切なツールを持ち込む必要があります。

特権アクセスのセキュリティ保護がなぜ重要なのか?

特権アクセスのセキュリティは、他のすべてのセキュリティ保証の基礎であるため非常に重要です。攻撃者が特権アカウントを手に入れると、他のすべてのセキュリティ保証を損なう可能性があります。 リスクの観点から見ると、特権アクセスの損失は影響の大きいイベントになります。これは、業界全体で深刻なスピードで成長する可能性が高いといえます。

これらの攻撃手法は、当初は特定のデータを盗むことを目的とした攻撃で使用され、有名ブランドで多くの重大な情報漏えい事件 (および報告されていない多くのインシデント) を引き起こしました。 最近では、これらの手法がランサムウェア攻撃者に採用され、業界を問わず意図的に業務運営を妨害する、非常に収益性の高い人為的なランサムウェア攻撃が爆発的に増加しています。

重要

人間が操作するランサムウェアは、1 台のワークステーションまたはデバイスを対象したコモディティ シングル コンピューターのランサムウェア攻撃とは異なります。

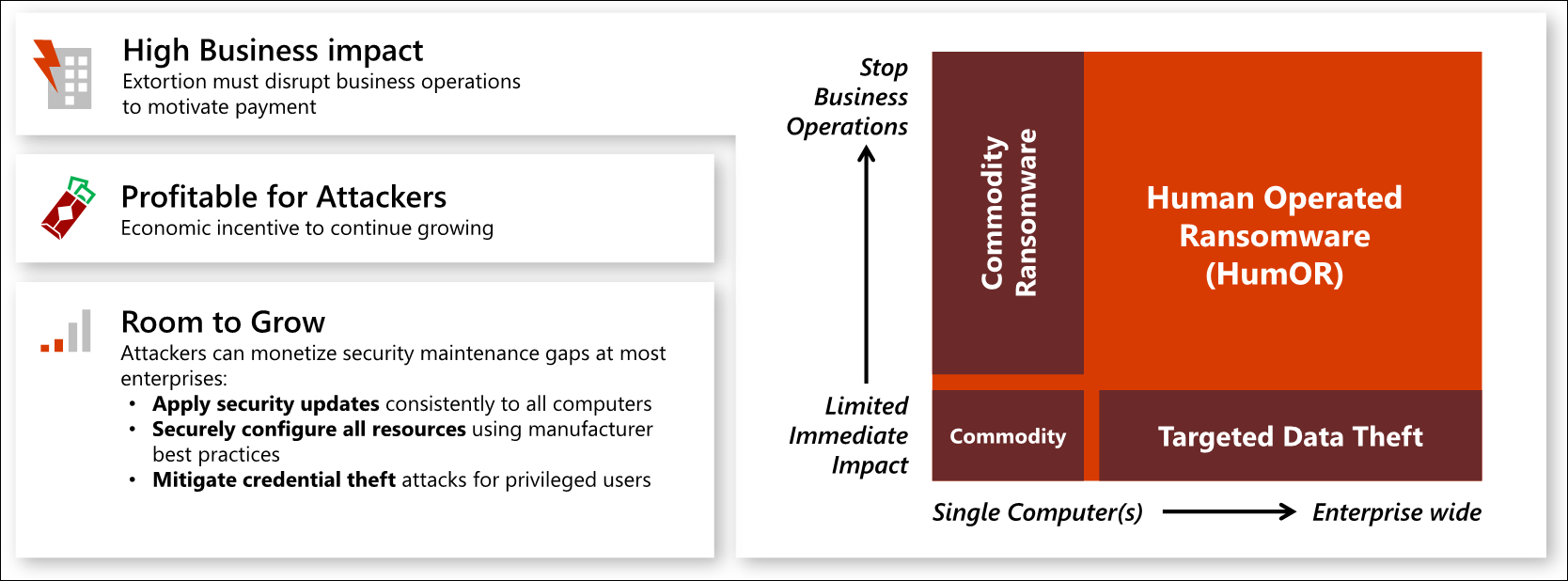

次の図では、特権アクセスを使用して、恐喝に基づくこの攻撃が影響を受けやすくなっており特権アクセスを使用する可能性があることを説明しています。

- ビジネスへの影響大

- 特権アクセスを失うことによる潜在的なビジネスへの影響と損害は、言い表せないほど大きいものです。 特権アクセスを持つ攻撃者は、実質的にすべてのエンタープライズ資産とリソースを完全に掌握できます。これにより、機密データの開示、すべてのビジネス プロセスの停止、またはビジネス プロセスやコンピューターによるプロパティの破壊、人々の妨害、または悪化が可能になります。

あらゆる業界で、次のようなビジネスへの大きな影響が見られています。

- 標的型データ盗難 - 攻撃者は、特権アクセスを使用して、機密性の高い知的財産にアクセスして盗み、それを使用するか、競合他社や外国の政府に販売/譲渡することができます。

- 人間が操作するランサムウェア (HumOR) -攻撃者は特権アクセスを使用して、企業内のすべてのデータとシステムを盗んだり暗号化したりします。これにより、多くの場合、すべてのビジネス操作が停止されます。 次に、データを開示したり、ロックを解除するキーを提供しない代わりい金銭を要求することで、ターゲット組織を揺すります。

- 特権アクセスを失うことによる潜在的なビジネスへの影響と損害は、言い表せないほど大きいものです。 特権アクセスを持つ攻撃者は、実質的にすべてのエンタープライズ資産とリソースを完全に掌握できます。これにより、機密データの開示、すべてのビジネス プロセスの停止、またはビジネス プロセスやコンピューターによるプロパティの破壊、人々の妨害、または悪化が可能になります。

あらゆる業界で、次のようなビジネスへの大きな影響が見られています。

- 発生する可能性が高い

- 特権アクセス攻撃の流行は、パスとハッシュの技術で最新の資格情報の盗難攻撃が始まって以来、増加しています。 これらの手法では、まず、攻撃ツール「Pass-Hash Toolkit」の 2008 リリース以降の犯罪者に人気があり、信頼性の高い攻撃手法 (ほとんどは Mimikatz ツールキットをベースとする) に拡張されています。 この武器化 と技術の自動化により、攻撃 (およびその後の影響) が急速に拡大され、攻撃者と攻撃者の収益化/インセンティブ モデルに対するターゲット組織の脆弱性によってのみ制限されます。

- 人間が操作するランサムウェア (HumOR) が登場する前は、次の理由により、これらの攻撃は広く使われていても見えないことがありました。

- 攻撃者の収益化の制限 - 対象組織から機密性の高い知的財産を収益化する方法を知っているグループと個人のみが、これらの攻撃から利益を享受できます。

- サイレント効果 - 組織は検出ツールを持っていなかったため、このような攻撃を受けていないことがよくありました。また、ビジネスへの影響 (たとえば、盗難にあった知的財産を競合他社がどのように使うのか、それが価格や市場に何年も後にどのように影響するのか) を確認できます。 さらに、攻撃を行った組織は、評判を守るために、多くの場合、それらについて沈黙を維持します。

- このような攻撃は影響が小さく、攻撃者による収益化も限られていましたが、人為的なランサムウェアの出現によりその認識は崩れつつあります。人為的なランサムウェアは、以下の理由により、その規模、影響、認知度が大きくなってきています。

- 声が大きく破壊的 - ゆすりの要求への支払をビジネス処理するため。

- 一般に適用可能 - すべての業界におけるすべての組織は、運用を中断せずに継続する経済的動機があります。

- 人間が操作するランサムウェア (HumOR) が登場する前は、次の理由により、これらの攻撃は広く使われていても見えないことがありました。

- 特権アクセス攻撃の流行は、パスとハッシュの技術で最新の資格情報の盗難攻撃が始まって以来、増加しています。 これらの手法では、まず、攻撃ツール「Pass-Hash Toolkit」の 2008 リリース以降の犯罪者に人気があり、信頼性の高い攻撃手法 (ほとんどは Mimikatz ツールキットをベースとする) に拡張されています。 この武器化 と技術の自動化により、攻撃 (およびその後の影響) が急速に拡大され、攻撃者と攻撃者の収益化/インセンティブ モデルに対するターゲット組織の脆弱性によってのみ制限されます。

こうした理由のため、特権アクセスは、すべての組織でセキュリティ優先順位を最上位にする必要があります。

特権アクセス戦略を構築する

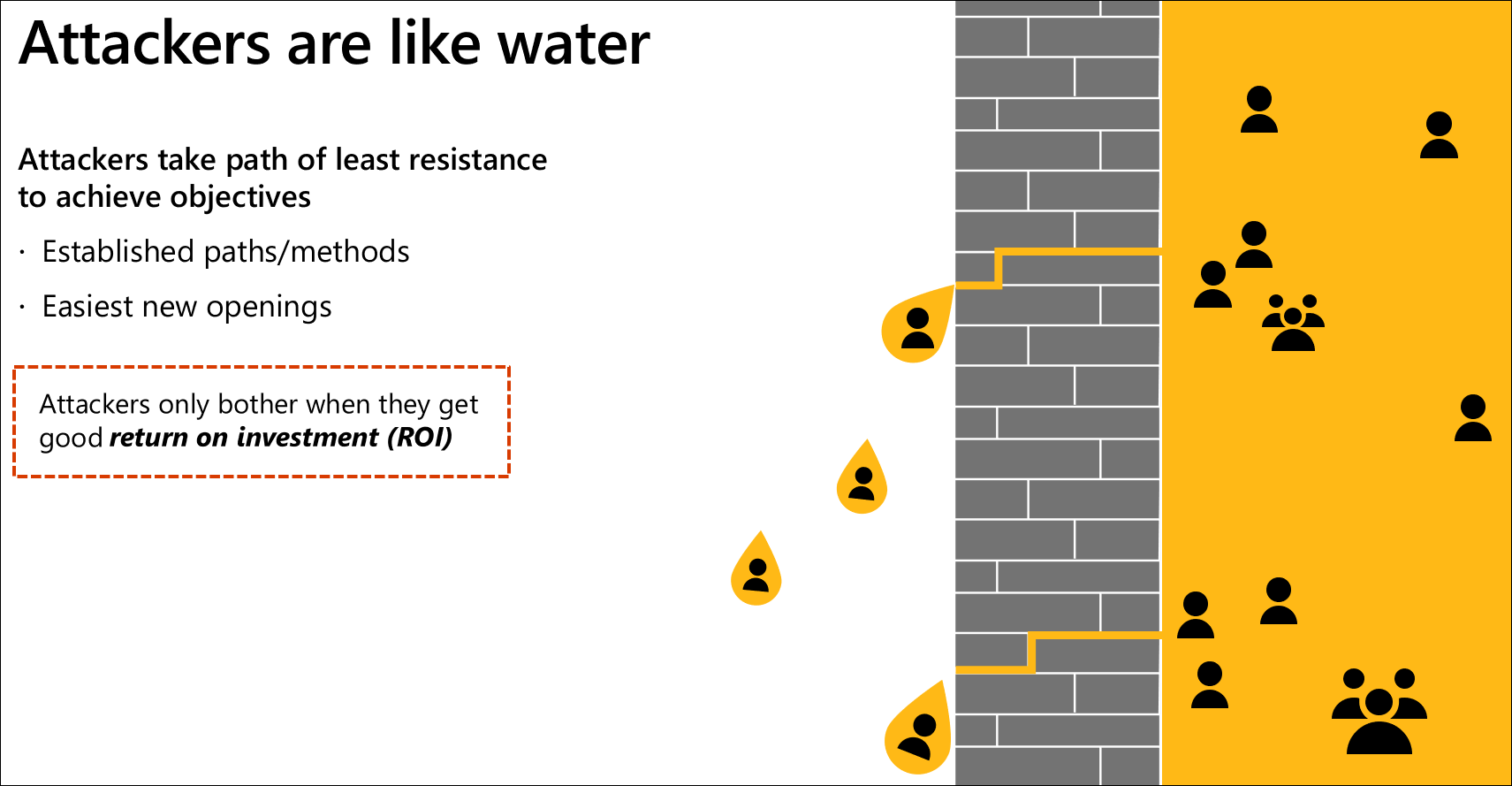

特権アクセス戦略は、簡単に勝利でき進捗が漸次的であるユーザー体験です。 特権アクセス戦略の各手順では、永続的で柔軟な攻撃者を特権アクセスから「封印」することに近づいています。これは、使用可能なすべての弱点を通じて環境に水を入れようとしているかのようです。

このガイダンスは、ユーザーがユーザー体験のどこに今いるかに関係なく、すべてのエンタープライズ組織向けに設計されています。

包括的で実用的な戦略

特権アクセスによるリスクを軽減するには、複数のテクノロジに拡がるリスク軽減策を慎重かつ包括的で優先順位を付けて組み合わせる必要があります。

この戦略を構築するには、攻撃者には悪用できる多数のオプション (その中には一見重要でないものもあります) が存在するため、攻撃者は水のようなものであるという認識が必要です。また、攻撃者はどのオプションを使うかを柔軟に選択し、一般的に目標を達成するために最も抵抗の少ない方法を取るという認識も必要です。

攻撃者が実際の実践で優先順位を付けるパスは次の組み合わせになります。

- 確立された手法 (多くの場合、攻撃ツールに自動化されます)

- 悪用が簡単な新しい技術

この戦略では、関連するテクノロジの多様性によって、複数のテクノロジを組み合わせ、ゼロ トラスト原則に従う完全な戦略が必要になります。

重要

これらの攻撃から保護するために、複数のテクノロジを含む戦略を採用する必要があります。 Privileged Identity Management/Privileged Access Management (PIM/PAM) ソリューションを実装するだけでは不十分です。 詳細については、「特権アクセスの中継局」をご覧ください。

- 攻撃者は、動作するあらゆる種類の攻撃を使用して、目標指向型でテクノロジ不可知論者です。

- 防御するアクセス制御のバックボーンは、エンタープライズ環境のほとんどまたはすべてのシステムに統合されています。

ネットワーク制御だけで、または 1 つの特権アクセス ソリューションだけでこれらの脅威を検出したり防ぐようにすると、他の多くの種類の攻撃に対して脆弱になります。

戦略的な想定 - クラウドはセキュリティの源です

この戦略では、次のような理由から、オンプレミスの分離手法ではなく、セキュリティと管理機能の主要なソースとしてクラウド サービスを使用します。

- クラウドには優れた機能が備わっている - 現在利用できる最も強力なセキュリティおよび管理機能は、高度なツール、ネイティブ統合、セキュリティツールとして Microsoft が使用する1日あたりのセキュリティ信号が 8 兆以上などの膨大なセキュリティ インテリジェンスを含むクラウドサービスによるものです。

- クラウドはより簡単でより迅速 - クラウド サービスを実装およびスケールアップするためのインフラストラクチャはほとんど必要ありません。これにより、チームはテクノロジの統合ではなく、セキュリティの任務に専念できるようになります。

- クラウドの保守に必要なメンテナンスが少ない - クラウドも、何千もの顧客組織のための目的が 1 つである専用のチームを備えるベンダー組織によって管理、保守、およびセキュリティで保護されており、機能を厳密に管理するための時間と労力を削減できます。

- クラウドで改善が続く - クラウド サービスの機能が継続的に更新されるようになりました。組織が継続的に投資する必要はありません。

推奨される戦略を構築する

Microsoft の推奨する戦略は、特権アクセス用に 「ループの閉じた」システムを段階的に構築することです。これにより、信頼できる 「クリーンな」デバイス、アカウント、および中継システムのみをビジネス機密システムへの特権アクセスに使用できます。

実際に複雑な防水構造物 (ボートなど) を設計する場合と同様に、意図した成果が得られるように戦略を設計し、規格を慎重に確立および遵守し、漏れを修正できるように成果を継続的に監視および監査する必要があります。 ボードをボートの形にして、魔法のように防水性のあるボートを期待しているだけではだめです。 まず、船体などの防水の重要なアイテムや、エンジンやステアリング メカニズムなどの重要なコンポーネントを作成します (誰かが入ってくる道は残したまま)。その後が、ラジオや座席などのような 防水性のお楽しみアイテムです。 また、最も完璧なシステムが後でリークを発生させる可能性もあるため、時間の経過と共に維持することもできます。そのため、予防的なメンテナンスを行い、リークを監視して、沈まないように修正する必要があります。

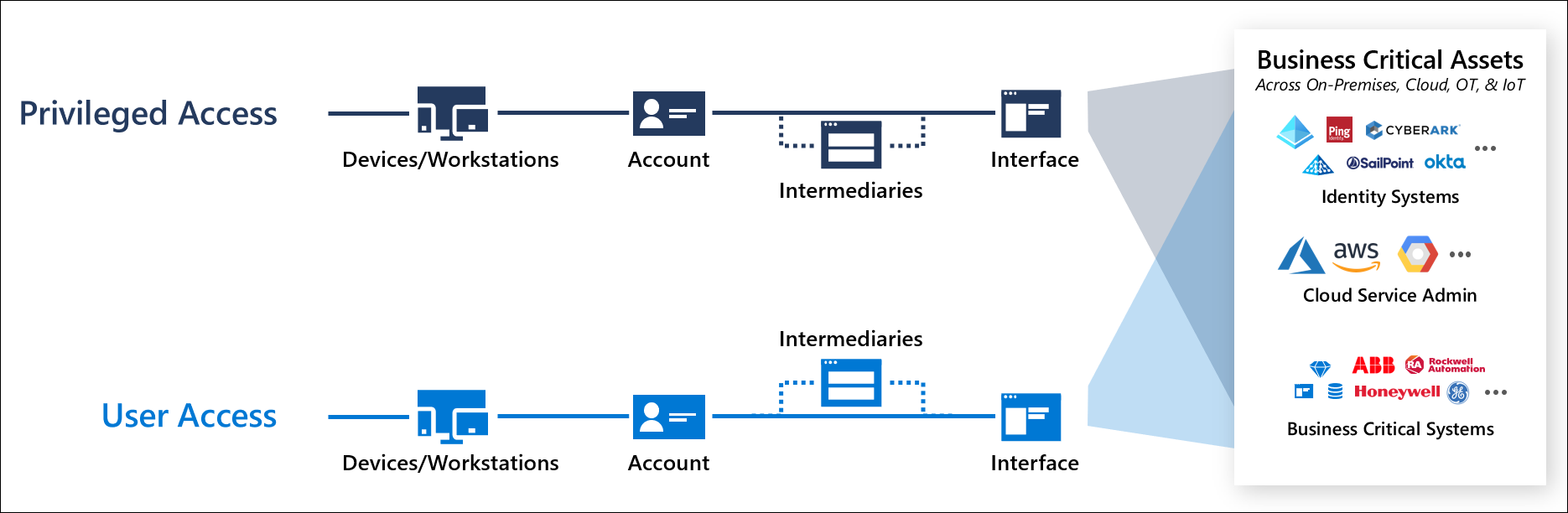

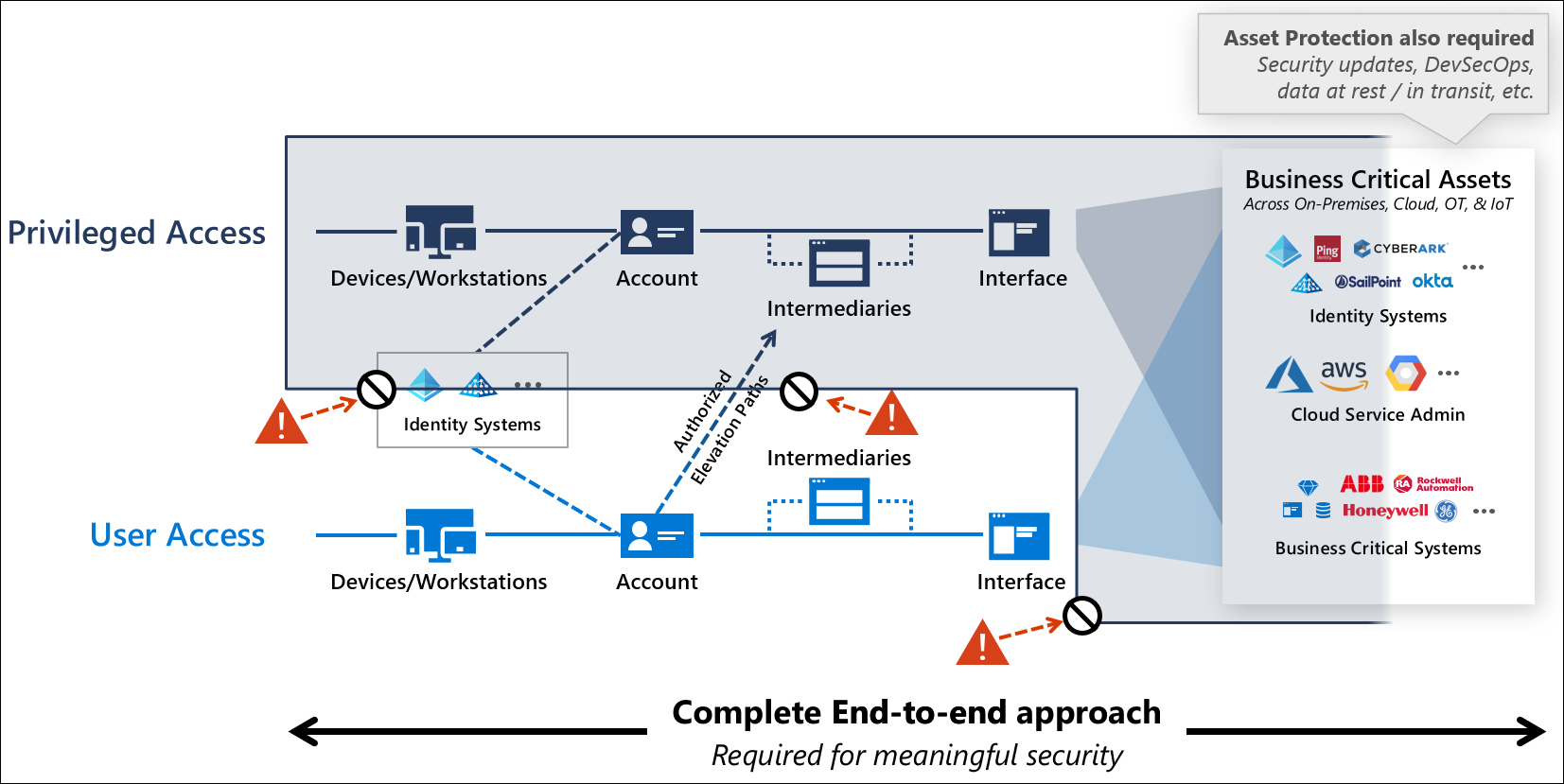

特権アクセスのセキュリティ保護には、2 つの簡単な目標があります。

- 特権アクションを実行する権限を、いくつかの承認された経路に厳密に制限する

- これらの経路を保護し、厳密に監視する

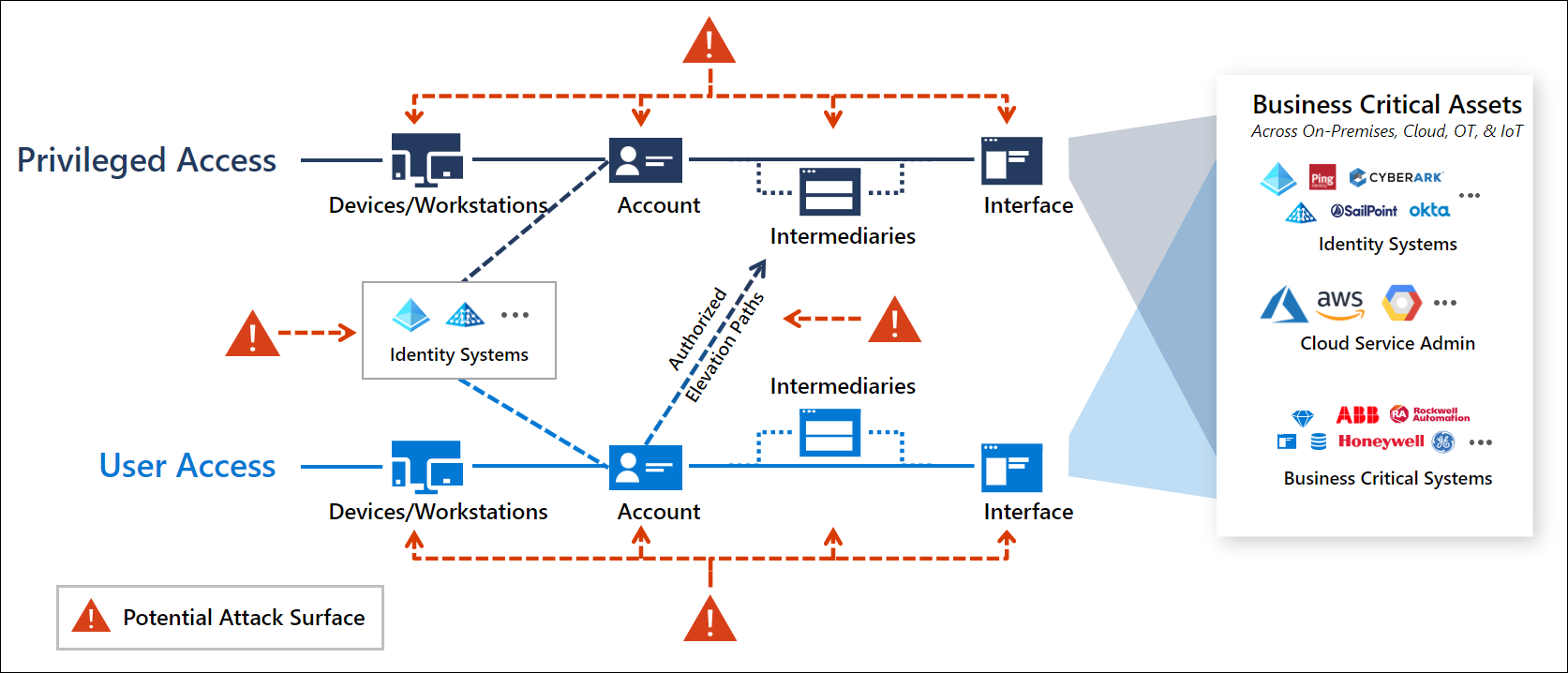

システムにアクセスするための経路には、ユーザー アクセス (機能を使用) と特権アクセス (機能の管理または機密機能へのアクセス) の 2 種類があります。

- ユーザーアクセス - 図の下部にある薄い青色のパスは、電子メール、コラボレーション、Web 閲覧、基幹業務アプリケーションや Web サイトの使用などの一般的な生産性向上タスクを実行する標準ユーザー アカウントを示しています。 この方法では、デバイスまたはワークステーションにログオンし、場合によってはリモート アクセス ソリューションのような中継局を経由し、エンタープライズ システムとやり取りするアカウントを使用します。

- 特権アクセス - 図の上部の濃い青色のパスは、特権アクセスを示しています。IT 管理者やその他の機密性の高いアカウントなどの特権アカウントが、ビジネスに不可欠なシステムやデータにアクセスしたり、エンタープライズ システムで管理タスクを実行したりします。 技術的なコンポーネントは本質的に似ているかもしれませんが、敵対者が特権アクセスにより被るダメージはずっと大きくなります。

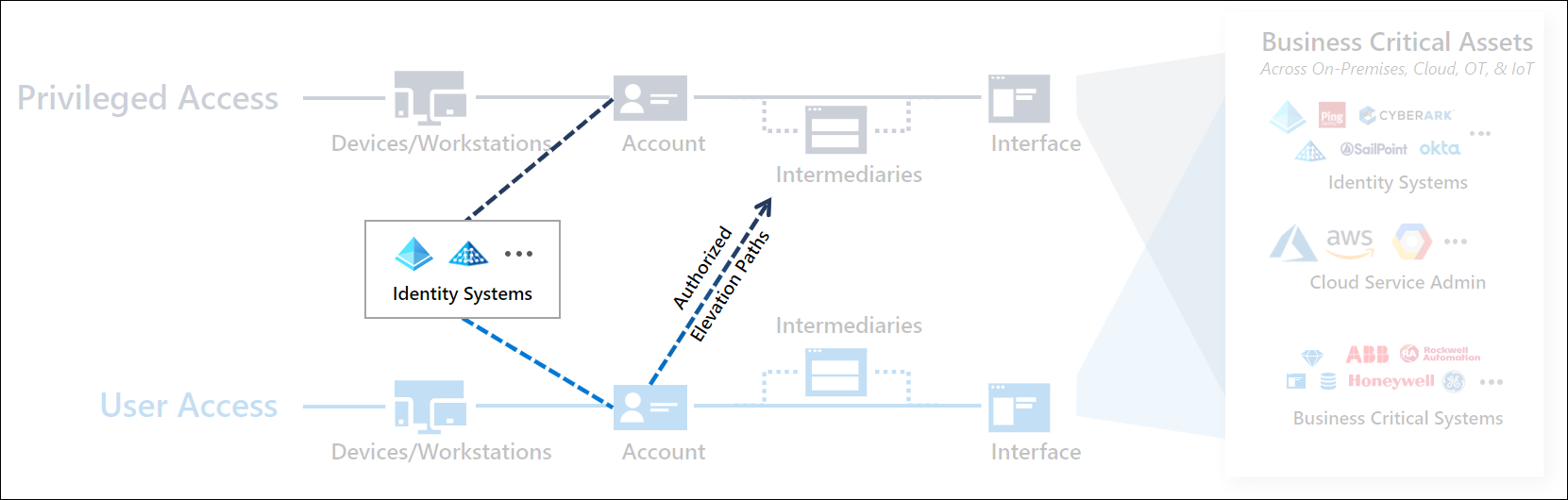

フル アクセス管理システムには、ID システムと承認された昇格パスも含まれています。

- ID システム - アカウントと管理グループ、同期とフェデレーションの機能、および標準および特権のあるユーザーのためのその他の ID サポート機能をホストする ID ディレクトリを提供します。

- 承認された昇格パス - 標準ユーザーが特権ワークフローを操作できるようにします。たとえば、マネージャーや同僚が、Privileged Access Management/Privileged Identity Management システムで Just-In-Time (JIT) プロセスを通じて、機密システムに対する管理者権限の要求を承認できるようにします。

これらのコンポーネントは、敵対者がエンタープライズへの昇格アクセスの取得を試みる際に標的とする可能性のある特権アクセス攻撃面を構成します。

Note

顧客が管理するオペレーティング システムでホストされているオンプレミスおよびサービスとしてのインフラストラクチャ (IaaS) システムの場合、管理およびセキュリティ エージェント、サービス アカウント、潜在的な構成の問題によって、攻撃面が大幅に増加します。

維持可能で管理しやすい特権アクセス戦略を作成するには、許可されていないすべてのベクトルを終了する必要があります。これにより、アクセスする唯一の方法を表すセキュリティで保護されたシステムに物理的に装着されたコントロール コンソールに実質相当するものが作られます。

この戦略では、次の組み合わせが必要です。

- このガイダンスに記載されているゼロ トラスト アクセス制御(迅速な近代化計画 (RAMP) を含む)

- 資産の保護 。これらのシステムに対して、適切なセキュリティのウィルス予防策を適用することで、直接の資産攻撃から保護します。 リソース (アクセス制御コンポーネント以外) の資産保護は、このガイダンスの対象外ですが、通常は、セキュリティ更新プログラムやパッチの迅速な適用、製造元/業界のセキュリティ基準を使用したオペレーティング システムの構成、保存時および転送中のデータの保護、およびセキュリティのベストプラクティスと 開発/DevOps プロセスの統合が含まれます。

ユーザー体験における戦略的イニシアチブ

この戦略を実装するには、それぞれに明確な結果と成功条件を持つ 4 つの補完的なイニシアチブが必要です。

- エンドツーエンドのセッション セキュリティ - 特権セッション、ユーザー セッション、および承認された昇格パスに対して明示的なゼロ トラスト検証を確立します。

- 成功条件: 各セッションが、アクセスを許可する前に、各ユーザー アカウントとデバイスが十分なレベルで信頼されていることを検証する。

- ディレクトリ、ID 管理、管理者アカウント、同意の付与などを含む、ID システムを保護および管理します

- 成功条件: これらの各システムが、ホストされているアカウントがビジネスに与える潜在的な影響に応じて適切なレベルで保護される。

- ローカル アカウントのパスワード、サービス アカウントのパスワード、またはその他のシークレットを使用するラテラル走査から保護するために、ラテラル走査を軽減します。

- 成功条件: 1 台のデバイスが侵害されたとしても、環境内の他の多くのデバイス、またはすべてのデバイスの制御が直ちに奪われない

- 敵対者のアクセスと環境内の時間を制限する迅速な脅威対応

- 成功条件: インシデント対応プロセスは、特権アクセスを失うことにつながる多段階攻撃を環境内で敵対者が確実に実行することができないよう妨害します。 (特権アクセスを伴うインシデントの平均修復時間 (MTTR) をほぼゼロに短縮し、すべてのインシデントの MTTR を数分に短縮することで、敵対者が特権アクセスを標的にする時間を与えないようにする)。