特権アクセス: 中継局

中継デバイスのセキュリティは、特権アクセスをセキュリティで保護するうえで重要な要素です。

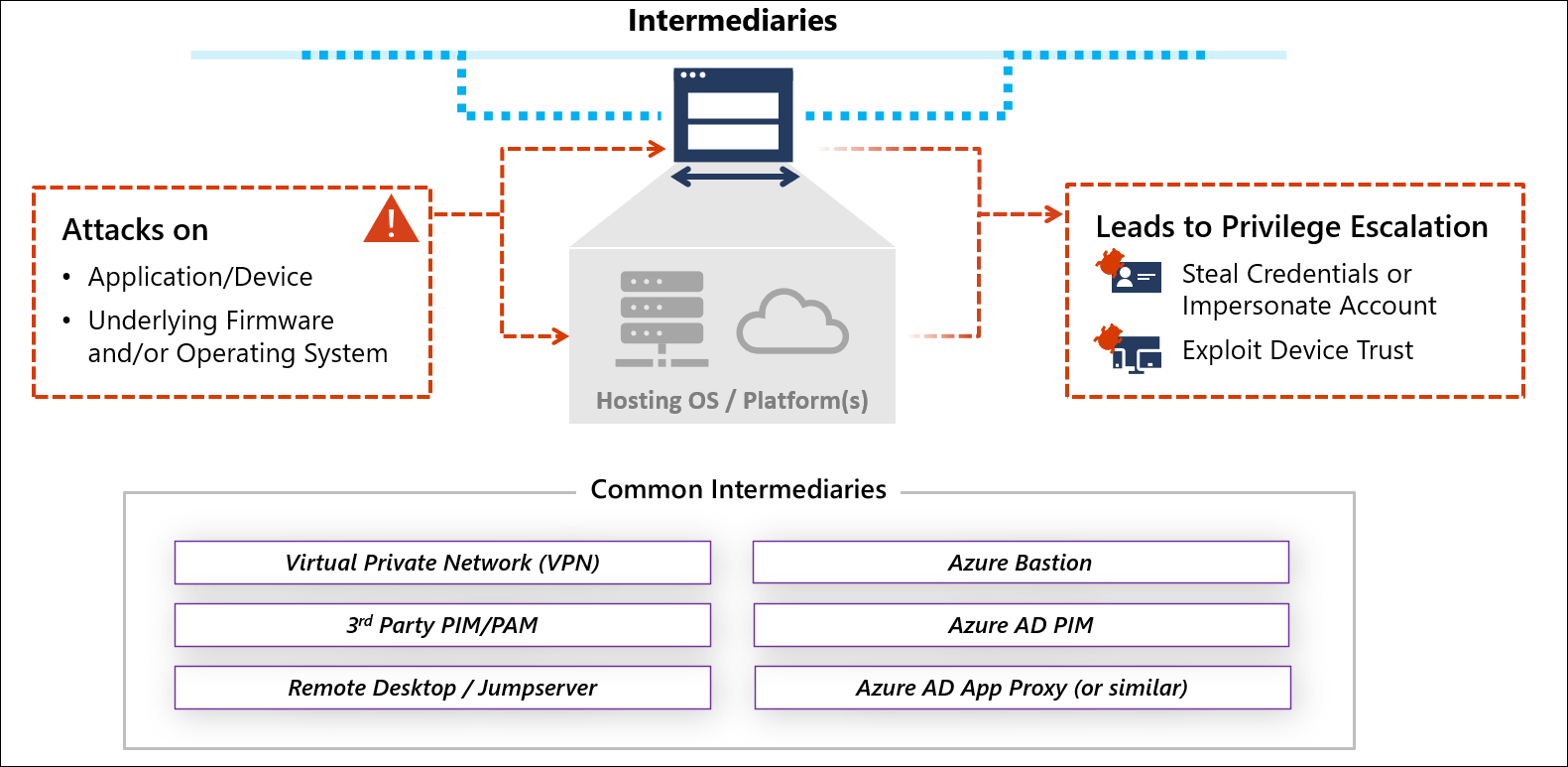

中継局は、ユーザーまたは管理者のエンドツーエンド セッションのゼロ信頼保証のチェーンへのリンクを追加します。そのため、セッションでゼロ トラストのセキュリティ保証を維持 (または改善) する必要があります。 中継局の例としては、仮想プライベートネットワーク (VPN)、ジャンプ サーバー、仮想デスクトップ インフラストラクチャ (VDI)、およびアクセス プロキシによるアプリケーションの発行などがあります。

中継局に対して、格納された資格情報を使用して特権をエスカレートしたり、企業ネットワークへのネットワーク リモート アクセスを取得したり、ゼロ トラスのアクセスの決定に使用されている場合にそのデバイスで信頼を悪用するために、攻撃者は、攻撃をしかけます。 特に、これらのデバイスのセキュリティ体制を厳密に維持していない組織では、中継局をターゲットにすることは、あまり一般的ではありませんでした。 たとえば、 VPN デバイスから収集された資格情報などです。

中継局は目的とテクノロジによって異なりますが、通常はリモート アクセス、セッション セキュリティ、またはその両方を提供します。

- リモート アクセス - インターネットからエンタープライズ ネットワーク上のシステムへのアクセスを有効にします。

- セッション セキュリティ - セッションのセキュリティ保護と可視性の向上

- 管理されていないデバイスのシナリオ - 管理されていないデバイス (たとえば、従業員個人のデバイス) やパートナー/ベンダーによって管理されているデバイスからアクセスされる管理された仮想デスクトップを提供。

- 管理者のセキュリティ シナリオ - 管理経路を統合したり、ジャストインタイム アクセス、セッションの監視と記録、同様の機能を使用してセキュリティを強化したりします。

リソース インターフェイスを介して元のデバイスやアカウントからセキュリティ保証を確実に維持するには、中継局および軽減オプションのリスク プロファイルを理解する必要があります。

攻撃者のチャンスと価値

中継局のタイプごとに固有の機能が実行されるため、それぞれに異なるセキュリティ アプローチが必要です。ただし、アプライアンス、ファームウェア、オペレーティング システム、アプリケーションにセキュリティ更新プログラムを迅速に適用するなどの重要な共通点があります。

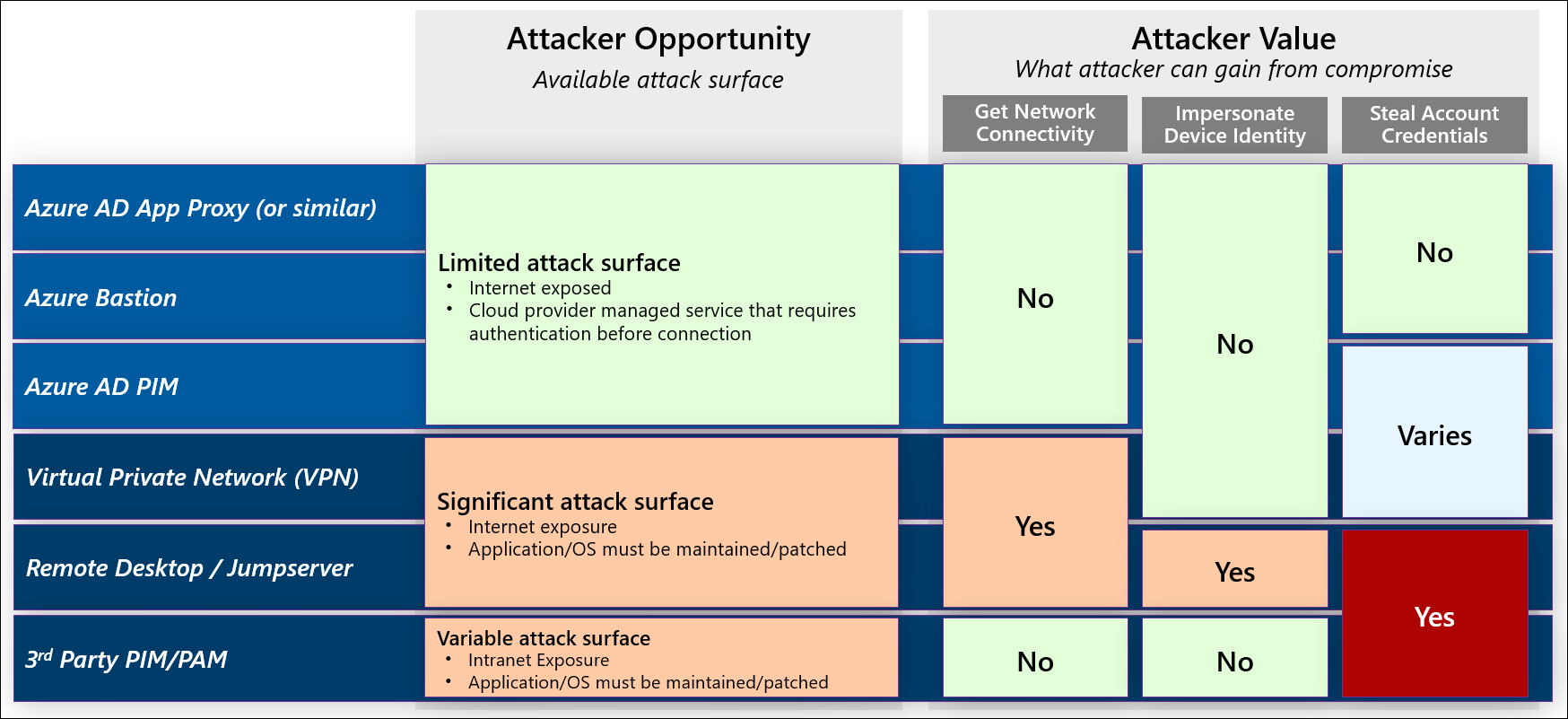

攻撃者のチャンスは、攻撃オペレーターが以下をターゲットにできる、利用可能な攻撃サーフェスで表されます。

- Microsoft Entra PIM、Azure Bastion、Microsoft Entra アプリケーション プロキシなどのネイティブ クラウド サービスでは、攻撃者に対して攻撃面を制限しています。 お客様 (および攻撃者) は、パブリック インターネットに公開されますが、サービスを提供する基盤となるオペレーティング システムにアクセスすることはできず、通常はクラウド プロバイダーでの自動化されたメカニズムによって一貫して維持および監視されます。 このように小さな攻撃サーフェスにより、従来のアプリケーションや、IT 担当者が構成、パッチ作成、および監視を行う必要があるアプリケーションに比べて、使用可能なオプションを攻撃者に限定します。競合する優先順位やセキュリティ タスクの完了までに多くの時間がかかりIT 担当者は大変です。

- 仮想プライベート ネットワーク (VPN)とリモート デスクトップ / のジャンプ サーバーは、多くの場合、リモート アクセスを提供するためにインターネットに公開され、これらのシステムのメンテナンスは頻度が低いため、攻撃されやすくなります。 公開されているネットワーク ポートはわずかであり、攻撃者がアクセスする必要があるのは 1 つの修正プログラム脆弱性サービスのみです。

- サードパーティの PIM/PAM サービスは、多くの場合、オンプレミスまたは Infrastructure As a Service (IaaS) の VM としてホストされ、通常はイントラネット ホストでのみ使用できます。 インターネットに直接公開されていないが、侵害されている資格情報が 1 つあれば、攻撃者は VPN または別のリモート アクセス メディア経由でサービスにアクセスできる場合があります。

攻撃者の価値は、攻撃者が中継局を侵害することによって得られる内容で表されます。 不正アクセスは、アプリケーション/VM、またはクラウド サービスの顧客インスタンスの管理者を完全に制御できる攻撃者として定義されます。

攻撃の次の段階で、攻撃者が中継局から収集できる内容は次のとおりです。

- ネットワーク接続を取得 して、企業ネットワーク上のほとんどまたはすべてのリソースと通信する。 このアクセスは、通常、VPN およびリモート デスクトップ/ジャンプ サーバー ソリューションによって提供されます。 Azure Bastion と Microsoft Entra アプリケーション プロキシ (または類似のサードパーティ ソリューション) のソリューションもリモート アクセスを提供しますが、これらのソリューションは通常、アプリケーションまたはサーバー固有の接続であり、一般的なネットワーク アクセスは提供しません。

- デバイス ID の偽装 - デバイスで認証が必要とする場合、または攻撃者がターゲット ネットワーク上のインテリジェンスを収集するために使用する場合は、ゼロ トラストのメカニズムを倒せます。 多くの場合、セキュリティ運用チームはデバイス アカウントのアクティビティを厳密に監視しておらず、ユーザー アカウントにのみにフォーカスしています。

- アカウント資格情報を盗んで、リソースに対する認証を行います。これは、攻撃の最終目標または次の段階にアクセスする特権を昇格する機能を提供するため、攻撃者にとって最も重要な資産です。

リモート デスクトップ/ジャンプ サーバーとサードパーティの PIM/PAM は、最も魅力的なターゲットであり、「すべての卵を 1 つのバスケットに」のダイナミクスで攻撃者の価値とセキュリティの軽減策を高めます。

- PIM/PAM ソリューションでは、通常、組織内のほとんどまたはすべての特権ロールの資格情報を保存し、不正アクセスしたり武器にするための非常に儲かるターゲットにします。

- Microsoft Entra PIM は攻撃者に資格情報を盗む能力を与えません。これは、MFA または他のワークフローを使用して既にアカウントに割り当てられている特権のロックを解除するためですが、設計の稚拙なワークフローでは、敵対者が特権を昇格させることができます。

- 管理者によって使用されるリモート デスクトップ/ジャンプ サーバーは、多数またはすべての機微なセッションが通過するホストを提供します。これにより、攻撃者は標準の資格情報の盗難攻撃ツールを使用してこれらの資格情報を盗んで再利用できます。

- VPN では、資格情報をソリューションに格納できます。これにより、特権エスカレーションの宝の山となる可能性のあるものを攻撃者に提供し、このリスクを軽減するために認証に Microsoft Entra ID を使用することを強くお勧めすることになります。

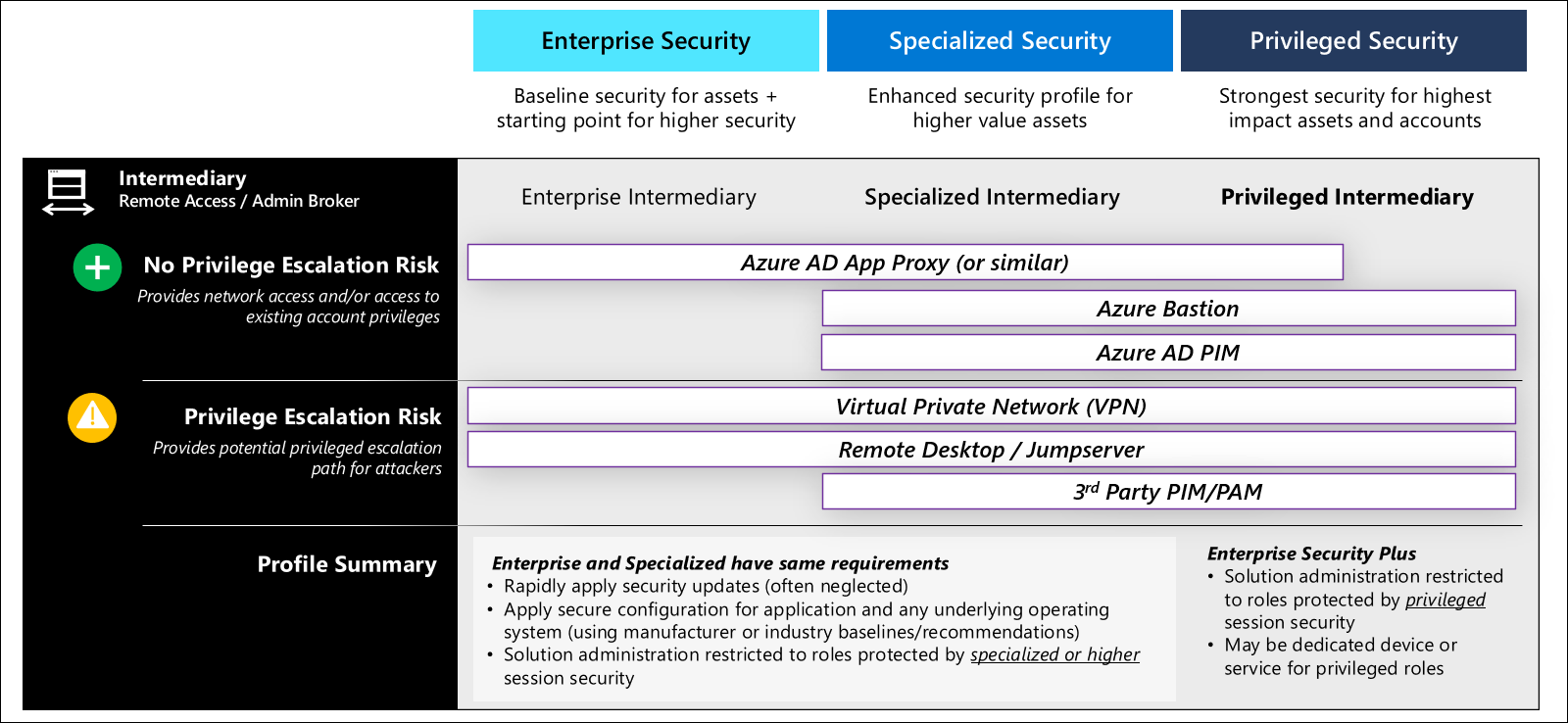

中継局のセキュリティ プロファイル

これらの保証を確立するには、セキュリティ制御を組み合わせる必要があります。その中には、多くの中継局に共通するものと、中継局の種類に固有のものがあります。

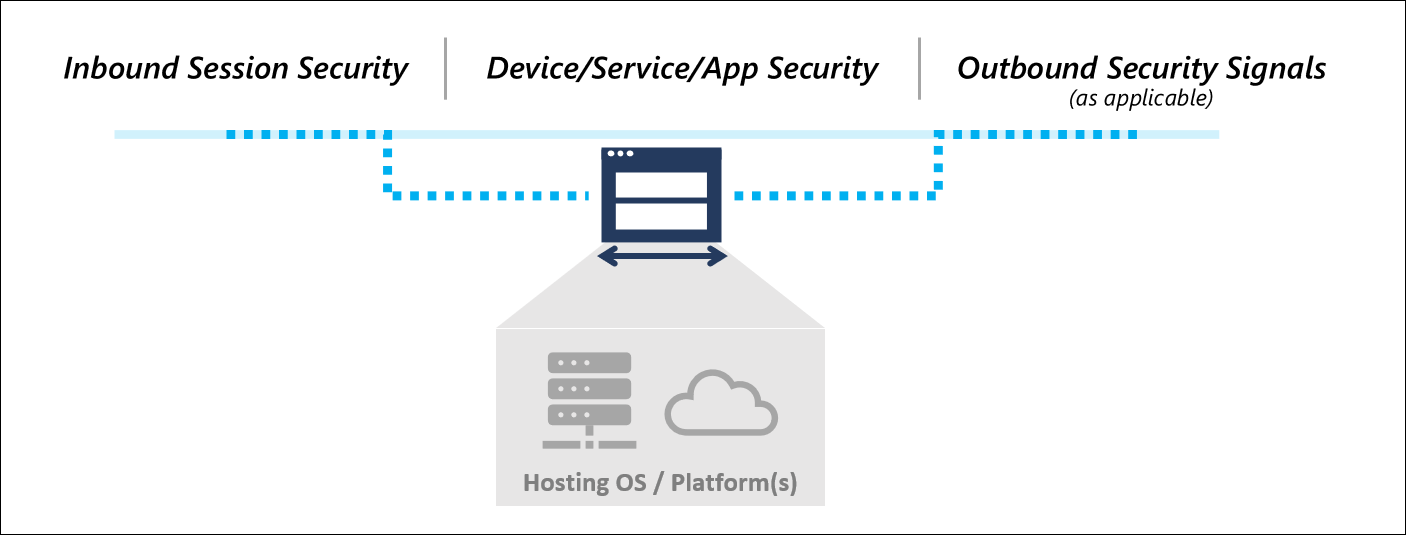

中継局とは、ユーザーまたはデバイスへのインターフェイスを提示し、次のインターフェイスへのアクセスを可能にする、ゼロ トラスト チェーン内のリンクです。 セキュリティ コントロールは、着信接続、中継局デバイス/アプリケーション/サービス自体のセキュリティ、および (該当する場合) 次のインターフェイスに対するゼロ トラストのセキュリティ シグナルを提供する必要があります。

共通のセキュリティ コントロール

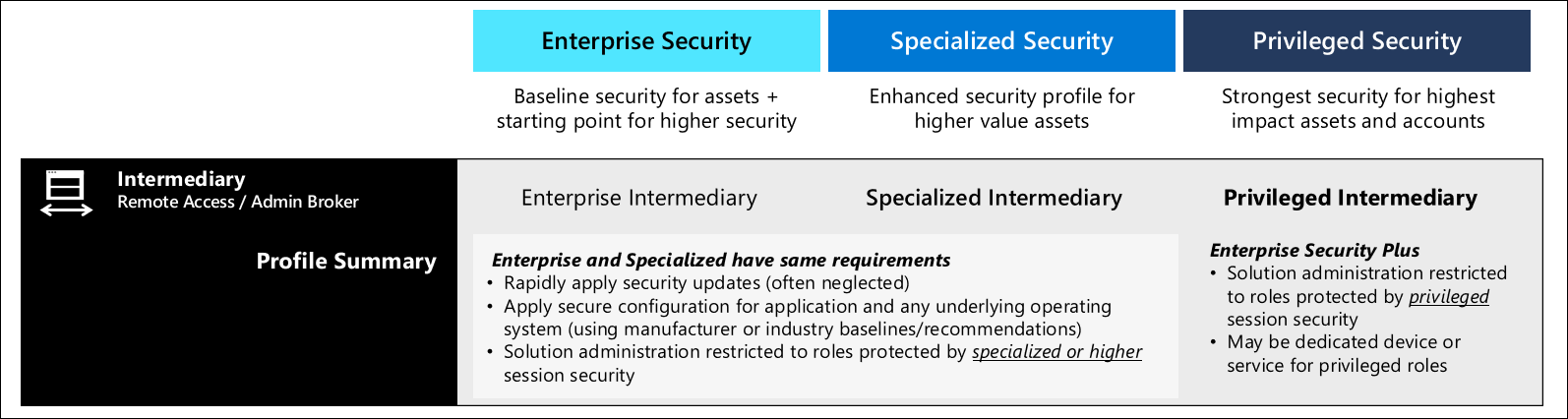

中継局の共通セキュリティ要素は、エンタープライズ レベルと特殊レベルで適切なセキュリティの検疫を維持することに重点を置いており、特権セキュリティに関する追加の制限があります。

これらのセキュリティ コントロールは、すべての種類の中継局に適用する必要があります。

- 受信接続のセキュリティを強制する - Microsoft Entra ID および条件付きアクセスを使用して、デバイスとアカウントからのすべての着信接続が既知で、信頼され、許可されていることを確認します。 詳細については、特権インターフェイスのセキュリティでの保護に関する記事で、エンタープライズおよび特殊レベルのデバイスとアカウントの要件の詳細な定義をご覧ください。

- 適切なシステム メンテナンス - すべての中継局は、次のような適切なセキュリティのウィルス予防策の実践に従う必要があ ります。

- セキュリティで保護された構成 - アプリケーションとその基盤となるオペレーティング システム、クラウド サービス、またはその他の依存関係の両方について、製造元または業界のセキュリティ構成基準とベストプラクティスに従います。 マイクロソフトの該当するガイダンスには、Azure のセキュリティ ベースラインと Windows ベースラインが含まれています。

- 迅速な修正プログラム - ベンダーからのセキュリティ更新プログラムと修正プログラムは、リリース後に迅速に適用する必要があります。

- ロールベースのアクセス制御 (RBAC) モデルは、攻撃者が特権を昇格するために悪用される可能性があります。 中間の RBAC モデルは、特殊または特権レベルで保護されている認定スタッフのみに管理者特権が付与されるように、慎重に確認する必要があります。 このモデルには、基になるオペレーティング システムまたはクラウド サービス (ルート アカウントのパスワード、ローカル管理者のユーザー/グループ、テナント管理者など) が含まれている必要があります。

- エンドポイントの検出と応答 (EDR) と送信の信頼シグナル - 完全なオペレーティング システムを含むデバイスは、Microsoft Defender for Endpoint などの EDR で監視および保護する必要があります。 このコントロールは、ポリシーでインターフェイスにこの要件を強制できるように、条件付きアクセスにデバイス コンプライアンス信号を提供するように構成する必要があります。

特権中継局には、追加のセキュリティ制御が必要です。

- ロールベースのアクセス制御 (RBAC) - 管理者権限は、ワークステーションとアカウントでその標準を満たしている特権ロールのみに制限する必要があります。

- 専用デバイス (オプション) - 特権セッションの秘密度が非常に高いため、組織は特権ロールに対して中間関数の専用インスタンスの実装を選択できる場合があります。 このコントロールにより、これらの特権を持つ中継局に対する追加のセキュリティ制限が有効になり、特権ロール アクティビティの詳細な監視が可能になります。

中継局のタイプごとのセキュリティ ガイダンス

このセクションには、各種類の中継局に固有のセキュリティ ガイダンスが含まれています。

Privileged Access Management/Privileged Identity Management

セキュリティのユースケースに対して明示的に設計されたある種の中継局は、Privileged Identity Management/Privileged Access Management (PIM/PAM) ソリューションです。

PIM/PAM のユースケースとシナリオ

PIM/PAM ソリューションは、特殊化されたプロファイルまたは特権プロファイルで対応する機密性の高いアカウントのセキュリティ保証を高めるように設計されており、通常は、まず IT 管理者に注目します。

特徴は PIM/PAM ベンダー間で異なりますが、多くのソリューションは次のようなセキュリティ機能を提供します。

サービス アカウントの管理とパスワードのローテーションを簡略化する (非常に重要な機能)

ジャストインタイム (JIT) アクセスの高度なワークフローを提供する

管理セッションの記録と監視

重要

PIM/PAM 機能は、一部の攻撃に対して優れた軽減策となりますが、多くの特権アクセスのリスクには対応しません。特に、デバイスが侵害されるリスクがあります。 一部のベンダーは、PIM/PAM ソリューションが 「シルバーブレット」ソリューションであり、デバイスのリスクを軽減できることを示していますが、お客様のインシデントを調査した経験により、これが実際には機能しないことが一貫して実証されています。

ワークステーションまたはデバイスを制御している攻撃者は、ユーザーがログオンしている間、これらの資格情報 (およびそれらに割り当てられている特権) を使用できます (また、後で使用するために資格情報を盗み出すことがよくあります)。 PIM/PAM ソリューションだけでは、これらのデバイスのリスクを一貫性をもって確実に確認し軽減することはできません。そのため、相互に補完する個別のデバイスとアカウント保護が必要です。

PIM/PAM のセキュリティ リスクと推奨事項

各 PIM/PAM ベンダーの機能は、それらをセキュリティで保護する方法が異なります。そのため、ベンダー固有のセキュリティ構成に関するレコメンデーションとベストプラクティスを確認し従ってください。

Note

内部的なリスクを軽減するために、ビジネスに不可欠なワークフローに 2 人目のユーザーを設定してください (内部の脅威によって衝突する可能性のコストと摩擦が増えます)。

エンドユーザーの仮想プライベート ネットワーク

仮想プライベート ネットワーク (VPN) は、リモート エンドポイントへの完全なネットワーク アクセスを提供する中継局であり、通常はエンドユーザーの認証を必要とし、受信ユーザー セッションを認証するために資格情報をローカルに保存できます。

Note

このガイダンスでは、データセンターやアプリケーションの接続に通常使用される「サイト間」の VPN ではなく、ユーザーが使用する「ポイント対サイト」の VPN についてのみ説明します。

VPN のユースケースとシナリオ

VPN は、エンタープライズ ネットワークへのリモート接続を確立し、ユーザーと管理者がリソースにアクセスできるようにします。

VPN のセキュリティ リスクとレコメンデーション

VPN 中継局における最も重大なリスクは、メンテナンスの軽視、構成の問題、および資格情報のローカル保存です。

マイクロソフトでは、VPN 中継局用に制御を組み合わせることをお勧めします。

- Microsoft Entra 認証を統合する - ローカルに保存された資格情報のリスク (およびそれらを維持するためのオーバーヘッドの負担) を軽減または排除し、条件付きアクセスを使用して受信アカウント/デバイスにゼロ トラスト ポリシーを適用します。

統合のガイダンスについては、次を参照してください。

- Azure VPN Microsoft Entra の統合

- VPN Gateway で Microsoft Entra 認証を有効にする

- サードパーティ VPN の統合

- Cisco AnyConnect

- Palo Alto Networks の GlobalProtect と Captive Portal

- F5

- Fortinet FortiGate SSL VPN

- Citrix NetScaler

- Zscaler Private Access (ZPA)

- 等

- 迅速な修正プログラム - すべての組織要素が、次のような迅速な修正プログラムをサポートしていることを確認します。

- 要件に対する組織のスポンサーとリーダーシップのサポート

- 最小限またはダウンタイムゼロで VPN を更新するための標準的な技術プロセス。 このプロセスには、VPN ソフトウェア、アプライアンス、および基礎となるオペレーティング システムまたはファームウェアが含まれます。

- 重要なセキュリティ更新プログラムを迅速に展開するための緊急プロセス

- 失敗した項目を継続的に検出して修復するためのガバナンス

- セキュリティ保護された構成 - 各 VPN ベンダーの機能は、それらをセキュリティで保護する方法が異なります。そのため、ベンダー固有のセキュリティ構成に関するレコメンデーションとベストプラクティスを確認し従ってください。

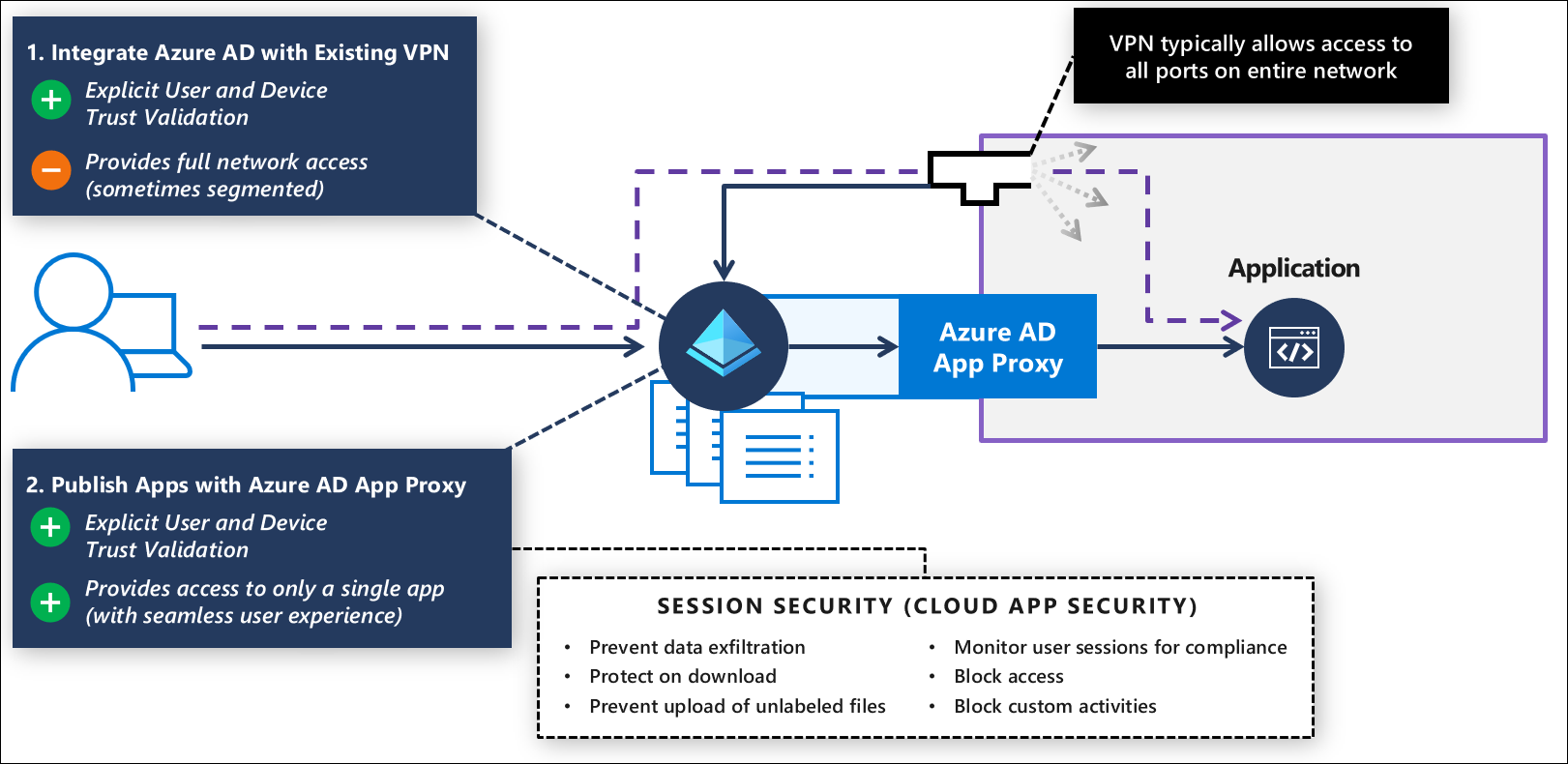

- VPN を超える - 時間の経過と共に VPN を、Microsoft Entra アプリケーション プロキシや Azure Bastion などのより安全なオプションで置き換えます。これにより、完全なネットワーク アクセスではなく、直接アプリケーション/サーバーへのアクセスのみが提供されます。 さらに、Microsoft Entra アプリケーション プロキシを使用すると、Microsoft Defender for Cloud Apps を使用してセッションを監視してセキュリティを強化できます。

Microsoft Entra アプリケーション プロキシ

Microsoft Entra アプリケーション プロキシと同様のサードパーティの機能を使用すると、オンプレミスまたはクラウド内の IaaS VM でホストされているレガシ アプリケーションやその他のアプリケーションへのリモートアクセスが可能になります。

Microsoft Entra アプリケーション プロキシのユース ケースとシナリオ

このソリューションは、従来のエンドユーザーの生産性向上アプリケーションをインターネットを介して認定ユーザーに公開する場合に適しています。 また、一部の管理アプリケーションの発行にも使用できます。

Microsoft Entra アプリケーション プロキシのセキュリティ リスクと推奨事項

Microsoft Entra アプリケーション プロキシは、最新のゼロ トラスト ポリシーの実施を既存のアプリケーションに効果的に適合させます。 詳細については、「Microsoft Entra アプリケーション プロキシのセキュリティに関する考慮事項」をご覧ください。

Microsoft Entra アプリケーション プロキシは、Microsoft Defender for Cloud Apps と統合して、アプリの条件付きアクセス制御セッションのセキュリティを次のように追加することもできます。

- データ流出を防止する

- ダウンロード時に保護する

- ラベル付けされていないファイルがアップロードされないようにする

- コンプライアンスのためにユーザー セッションを監視する

- アクセスのブロック

- カスタム アクティビティをブロックする

詳細については、「Microsoft Entra アプリ用の Defender for Cloud Apps アプリの条件付きアクセス制御のデプロイ」をご覧ください。

Microsoft Entra アプリケーション プロキシを使用してアプリケーションを公開するときは、アプリケーションの所有者がセキュリティ チームと連携して最小限の特権を遵守し、各アプリケーションへのアクセスを必要とするユーザーのみが使用できるようにすることをお勧めします。 この方法でより多くのアプリをデプロイすると、エンドユーザーのポイント対サイト VPN の使用状況をオフセットできる場合があります。

リモート デスクトップ/ジャンプ サーバー

このシナリオは、1 つまたは複数のアプリケーションを実行する完全なデスクトップ環境を提供します。 このソリューションには、次のようなさまざまなバリエーションがあります。

- エクスペリエンス - ウィンドウ内または 1 つのアプリケーション内の完全なデスクトップの予想されるエクスペリエンス

- リモート ホスト -Windows 仮想デスクトップ (WVD) または別の仮想デスクトップ インフラストラクチャ (VDI) ソリューションを使用した、共有 VM または専用デスクトップ VM の可能性があります。

- ローカル デバイス - モバイル デバイス、マネージド ワークステーション、または個人/パートナーが管理するワークステーションの場合があります

- シナリオ - ユーザー生産性向上アプリケーションや管理シナリオに重点を置いている ("ジャンプ サーバー" と呼ばれることが多い)

リモート デスクトップ/ジャンプ サーバーのユースケースとセキュリティに関するレコメンデーション

もっとも一般的な構成は次のとおりです。

- ダイレクト リモート デスクトップ プロトコル (RDP) -RDP は、パスワード スプレーなどの最新の攻撃に対する防御が限定的なプロトコルであるため、インターネット接続にはこの構成を使用しないことをお勧めします。 ダイレクト RDP は次のいずれかに変換する必要があります。

- Microsoft Entra アプリケーション プロキシによって発行されたゲートウェイ経由の RDP

- Azure Bastion

- 次を使用したゲートウェイ経由の RDP

- Windows Server に含まれる Remote Desktop Services (RDS)。 Microsoft Entra アプリケーション プロキシを使用して公開する

- Windows 仮想デスクトップ (WVD) - Windows 仮想デスクトップのセキュリティに関するベストプラクティスに従ってください。

- サードパーティの VDI - 製造元または業界のベスト プラクティスに従うか、または WVD ガイダンスをソリューションに適応させます

- Secure Shell (SSH) サーバー: テクノロジ部門とワークロード所有者のためのリモート シェルとスクリプトを提供します。 この構成のセキュリティ保護には次のものが含まれます。

- セキュリティで保護された構成、既定のパスワードの変更 (該当する場合)、パスワードではなく SSH キーの使用、SSH キーの安全な保存と管理を行うには、業界/製造元のベストプラクティスに従ってください。

- Azure でホストされているリソースへの SSH リモート処理に Azure Bastion を使用 - Azure Bastion を使用した Linux VM への接続

Azure Bastion

Azure Bastion は、ブラウザーと Azure portal を使用して Azure リソースへの安全なアクセスを提供するように設計された中継局です。 Azure Bastion は、リモート デスクトップ プロトコル (RDP) と Secure Shell (SSH) プロトコルをサポートするアクセス リソースを Azure に提供します。

Azure Bastion のユースケースとシナリオ

Azure Bastion は、IT 運用担当者と IT の外部のワークロード管理者が、環境への完全な VPN 接続を必要とせずに、Azure でホストされているリソースを管理するために使用できる柔軟なソリューションを提供します。

Azure Bastion のセキュリティ リスクとレコメンデーション

Azure Bastion にアクセスするには Azure portal を使用します。そのため、Azure portal インターフェイス では、内部のリソースおよびそれを使用するロールに対して適切な レベルのセキュリティ が必要であり、これは通常は特権レベルまたは特殊化されたレベルです。

その他のガイダンスについては、Azure Bastion のドキュメントを参照してください。