特権アクセス戦略の成功条件

このドキュメントでは、特権アクセス戦略の成功条件について説明します。 このセクションでは、特権アクセス戦略の成功の戦略的パースペクティブについて説明します。 この戦略を採用する方法のロードマップについては、迅速な近代化計画 (RaMP) に関する記事を参照してください。 実装のガイダンスについては、「特権アクセスのデプロイ」を参照してください。

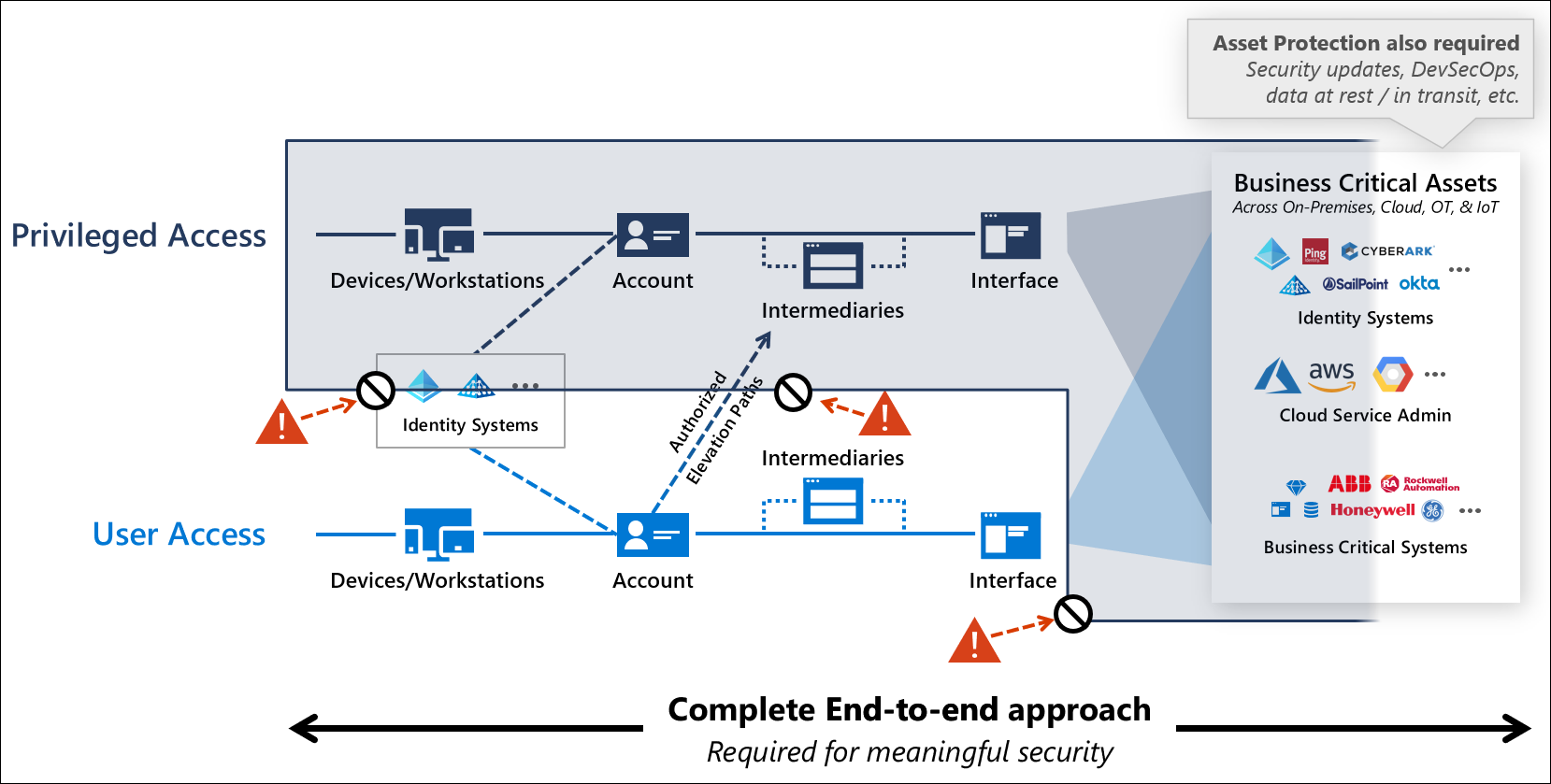

ゼロ トラスト アプローチを使用して包括的な戦略を実装すると、攻撃者に対して耐性を持つ、特権アクセスのためのアクセス制御を対象とする一種の "封印" が作成されます。 この戦略は、特権アクセスへの経路を選ばれたわずかな数に限定し、それらの認可された経路を厳密に保護および監視することによって実現します。

戦略がうまくいくようにするには、4 つの異なるイニシアチブを含む、特権アクセス ワークフローをインターセプトするために攻撃者が使用できるすべてのポイントに対処する必要があります。

- 基礎となるデバイス、オペレーティング システム、アプリケーション、および ID を含む特権アクセス ワークフローの特権アクセス ワークフロー要素

- 特権アカウントとグループ、およびアカウントに対する権限を付与するその他のアーティファクトをホストする ID システム

- 特権アクセスに辿り着くことができるユーザー アクセス ワークフローと認可された昇格パス

- ゼロ トラスト アクセス ポリシーが適用され、特権を付与するようにロールベースのアクセス制御 (RBAC) が構成されているアプリケーション インターフェイス

Note

完全なセキュリティ戦略には、アクセス制御の範囲を超える資産保護も含まれます。これには、アプリケーション自体、基盤となるオペレーティング システムとハードウェア、アプリケーションやサービスで使用されるサービス アカウント、保存中または転送中のデータへの攻撃に対するデータのバックアップや保護などが含まれます。 クラウドのセキュリティ戦略の最新化の詳細については、「セキュリティ戦略を定義する」を参照してください。

攻撃とは、自動化を活用した人間による攻撃者で構成されており、組織を攻撃するためのスクリプトは、人間、人間が従うプロセス、および人間が使用するテクノロジで構成されています。 攻撃者と防御者の両方がこのように複雑であるため、この戦略は、セキュリティ保証が意図せずに損なわれるおそれがある人的、プロセス上、およびテクノロジ上のすべての手段に対して防護するための多面的なものとする必要があります。

持続可能な長期にわたる成功を保証するには、次の条件を満たす必要があります。

容赦ない優先順位付け

容赦ない優先順位付けは、仮にその取り組みが既存のプラン、見識、および習慣に合わない場合でも、価値を生み出すまでの時間が最も早い最も効果的なアクションを最初に取得するためのやり方です。 この戦略では、多くの主要なサイバーセキュリティ インシデントの苛烈な試練から学習した一連の手順を計画します。 これらのインシデントから学習した内容は、これらの危機が再発しないようにするために組織が行うことを支援する手段を構成します。

セキュリティの専門家は、新しい攻撃に対するネットワーク セキュリティやファイアウォールのような使い慣れた既存のコントロールを最適化したい誘惑にかられますが、この方法はいつも失敗につながります。 Microsoft インシデント対応チーム) は、10 年近くにわたって特権アクセス攻撃に対応しており、これらの従来のセキュリティ アプローチでは、これらの攻撃を検出または停止できないことがわかります。 ネットワーク セキュリティには、必要となる基本的なセキュリティの検疫が用意されていますが、これらの習慣を打破し、現実世界の攻撃を阻止またはブロックする軽減策に焦点を合わせることが重要です。

たとえ既存の前提に異議を唱え、人々に新しいスキルの学習を強いるものであったとしても、この戦略で推奨されるセキュリティ コントロールを容赦なく優先させてください。

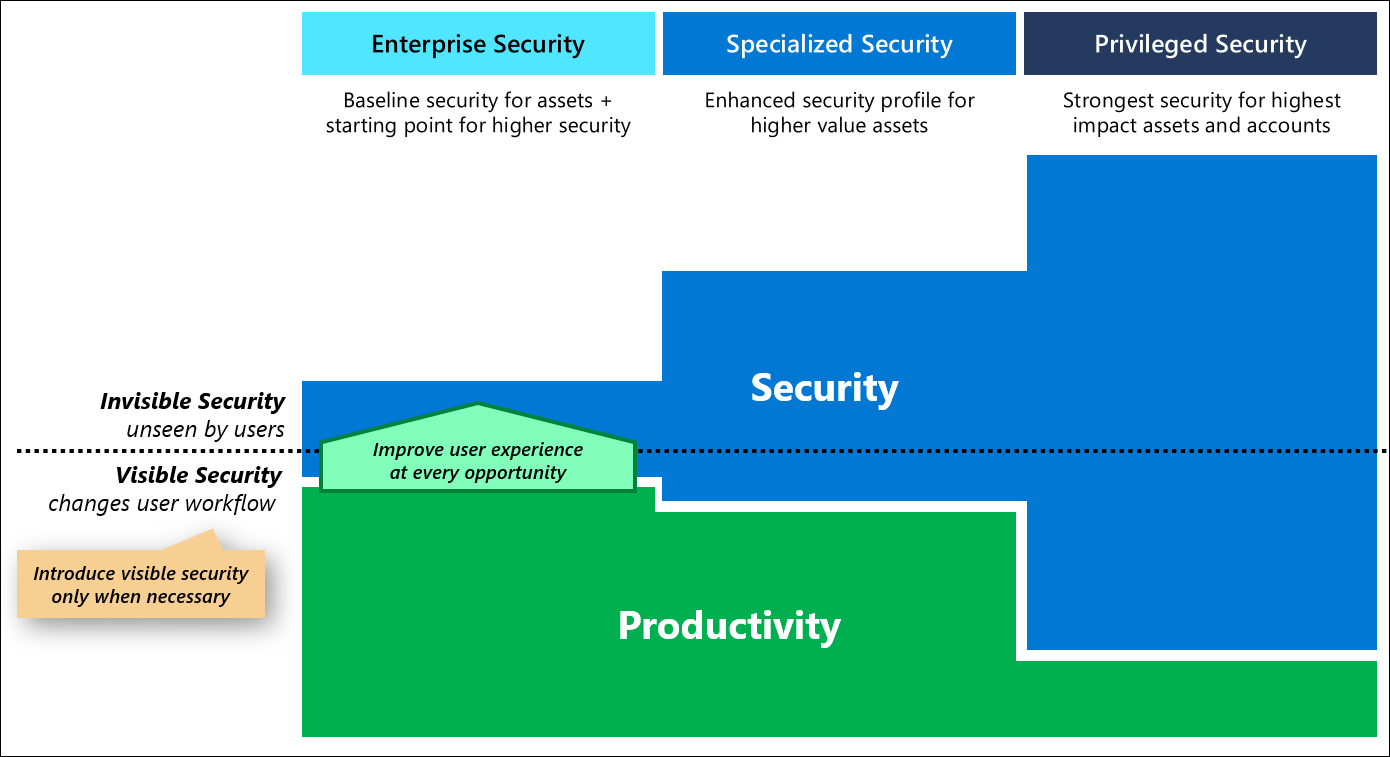

セキュリティと生産性のバランス

セキュリティ戦略のすべての要素と同様に、特権アクセスでは、生産性とセキュリティの両方の目標を満たすようにする必要があります。

セキュリティのバランスを取ることにより、組織にリスクを生じさせる極端な状態を回避します。

- ユーザーがセキュリティ ポリシー、経路、およびシステムの外部からアクセスする原因となる、過度に厳格なセキュリティを回避します。

- 敵対者が組織を簡単に侵害できることで生産性に悪影響を及ぼす、脆弱なセキュリティを回避します。

セキュリティ戦略の詳細については、「セキュリティ戦略の定義」を参照してください。

セキュリティ コントロールによるビジネスへの悪影響を最小限に抑えるには、ユーザー ワークフローを改善するか、少なくともユーザー ワークフローを妨害または変更しない、目に見えないセキュリティ コントロールを優先させる必要があります。 セキュリティを重視するロールでは、セキュリティを保証するために日々のワークフローを変更する目に見えたセキュリティ対策が必要になる場合もありますが、この実装は、使いやすさへの影響と範囲をできるだけ制限するよう慎重に行う必要があります。

この戦略は、3 つのプロファイルを定義することによって、このガイダンスに従います (後の「シンプルにする - ペルソナとプロファイル」で詳しく説明します)。

組織内の強力なパートナーシップ

セキュリティを成功させるためには、組織内のパートナーシップを構築するように機能させる必要があります。 "我々のだれ一人として、我々全員には勝らない" という不変の真理に加えて、セキュリティの本質は、だれか他の人のリソースを保護するためのサポート機能に他なりません。 セキュリティは、保護するリソース (収益性、稼働時間、パフォーマンスなど) について責任を負うものではありません。セキュリティは、組織にとって重要な知的財産やビジネス機能を保護するのに役立つ "専門家のアドバイスやサービスを提供するサポート機能" です。

セキュリティは、ビジネスおよびミッションの目標をサポートするためのパートナーとして常に機能する必要があります。 セキュリティでは、高いリスクを受け入れることを推奨するといった直接のアドバイスを行うことを避けてはなりませんが、セキュリティでは、リソース所有者によって管理される他のリスクや機会と比較したビジネス上のリスクという見地から、アドバイスを常に組み立てる必要があります。

セキュリティの一部は、セキュリティ組織内でほとんどすべてをうまく計画および実行できますが、特権アクセスのセキュリティ保護などの多くのことは、保護するロールを理解するために IT およびビジネス組織と緊密に連携することが必要で、ワークフローの更新と再設計を行って、どちらも保護され、人々が自分の仕事を行えるようにすることを支援する必要があります。 この概念の詳細については、セキュリティ戦略のガイダンスに関する記事の「変革、マインドセット、期待」を参照してください。

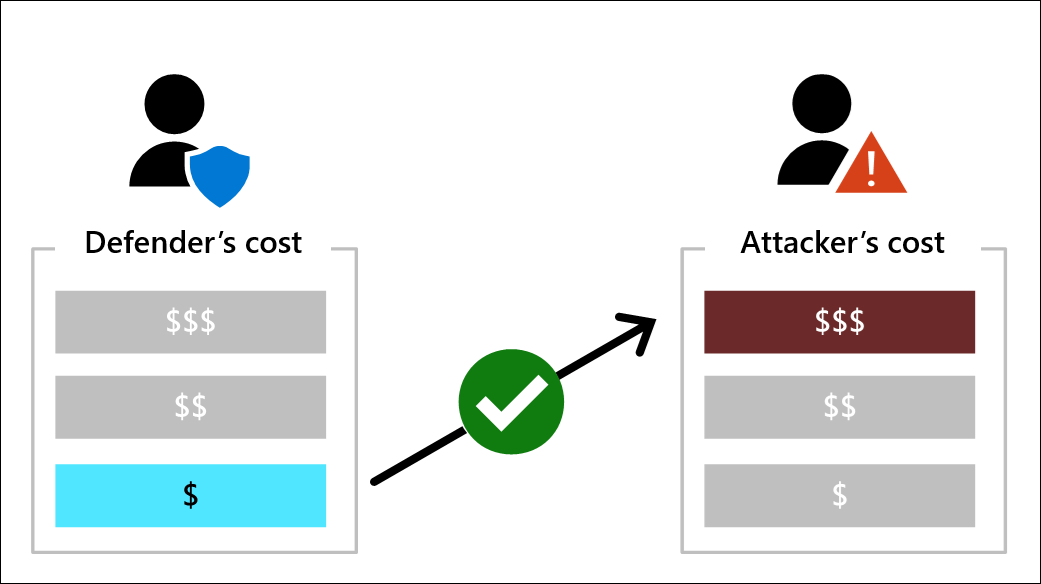

攻撃者の投資収益率を低下させる

現実的な面に注目するようにします。つまり、防御措置によって、あなたを攻撃することによる攻撃者の価値提案を十分に低下させ、攻撃者が攻撃に成功するためのコストと摩擦が大きくなるようにします。 防御措置が敵対者の攻撃コストにどのように影響するかを評価することは、攻撃者の観点に焦点を合わせることの正しさへの気づきとなるとともに、さまざまな軽減策の効果を比較するための体系化されたしくみが提供されます。

目標は、攻撃者のコストを増加させながら、お客様のセキュリティ投資レベルを最小限に抑えることです。

特権アクセス セッションの要素全体にわたって攻撃のコストを増加させることによって、攻撃者の投資収益率 (ROI) を低下させます。 この概念の詳細については、「特権アクセス戦略の成功条件」を参照してください。

重要

特権アクセス戦略は包括的なものであって、多層防御を提供する必要があります。ただし、セキュリティの面で意味のある価値を追加する地点を超えて、同様な (よく知られた) 種類のコントロール (多くの場合はネットワーク ファイアウォールやフィルター) を単純に積み重ねるという、多層防御の誤謬による支出を避けなければなりません。

攻撃者の ROI の詳細については、短いビデオと詳細な説明「攻撃者の投資収益率を毀損する」を参照してください。

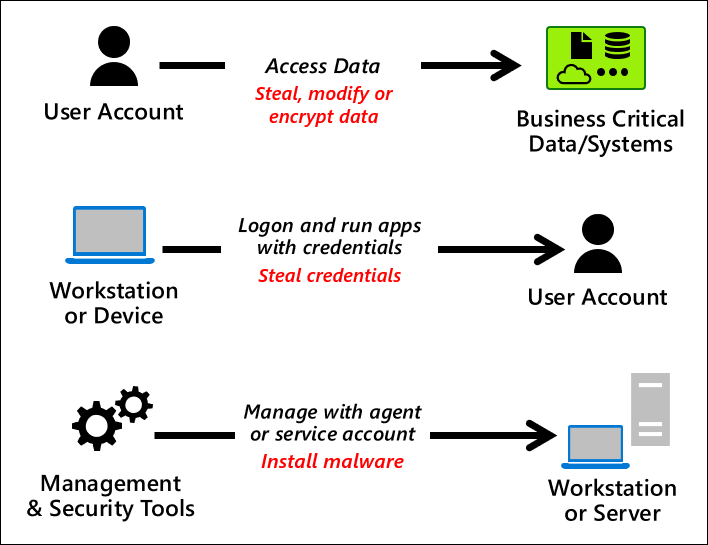

クリーン ソースの原則

クリーン ソースの原則では、すべてのセキュリティの依存関係がセキュリティ保護されているオブジェクトと同様に信頼できる必要があります。

オブジェクトを制御しているサブジェクトとは、そのオブジェクトのセキュリティ依存関係のことです。 敵対者が、対象オブジェクトを制御している何かを制御できる場合、敵対者はその対象オブジェクトを制御できます。 この脅威により、すべてのセキュリティ依存関係の保証は、オブジェクト自体に求められるセキュリティ レベルと同じかそれ以上にする必要があります。 この原則は、さまざまな種類の制御関係に適用されます。

原則は単純ですが、この概念は現実の世界ではすぐに非常に複雑になります。というのも、ほとんどの企業は数十年の間に有機的に成長しているため、相互に基づいて構築されたり、相互にループバックしたり、あるいはその両方であったりする再帰的な制御関係を何千も持っているためです。 この網のような制御関係により、攻撃者が攻撃中に (多くの場合は自動ツールを使用して) 発見して辿ることができる多数のアクセス パスが生み出されます。

Microsoft が推奨する特権アクセス戦略は、実質的に、アクセス先へのアクセスを許可する前にソースがクリーンであることを明示的に検証することによって、ゼロ トラスト アプローチを使用して、この最も重要な結び目の部分を最初に解きほぐすプランとなります。

どのような場合でも、ソースの信頼レベルは、アクセス先と同じかそれ以上である必要があります。

- この原則の唯一の重要な例外は、エンタープライズ シナリオにおいて、管理されていない個人用デバイスとパートナー デバイスの使用を許可することです。 この例外により、エンタープライズ コラボレーションと柔軟性を実現でき、この例外は、エンタープライズ資産の比較的低い価値を理由に、ほとんどの組織で許容されるレベルに緩和することができます。 BYOD のセキュリティの詳細については、BYOD ポリシーによって公共セクターのセキュリティ リスクを軽減する方法に関するブログ投稿を参照してください。

- ただし、この同じ例外は、該当する資産のセキュリティの秘密度を理由として、特別なセキュリティ レベルと特権セキュリティ レベルに拡張することはできません。 一部の PIM/PAM ベンダーは、自社のソリューションでは低レベルのデバイスからのデバイスのリスクを軽減できると主張しているかもしれませんが、Microsoft では、インシデント調査の経験に基づき、これらの主張には同意しかねます。 お客様の組織内の資産の所有者は、エンタープライズのセキュリティ レベルのデバイスを使用して特別なリソースや特権のあるリソースにアクセスするリスクを受け入れることを選択するかもしれませんが、Microsoft では、この構成はお勧めしません。 詳細については、Privileged Access Management/Privileged Identity Management の中間ガイダンスを参照してください。

特権アクセス戦略では、主にインターフェイスと中継局での受信セッションで条件付きアクセスを使用してゼロ トラスト ポリシーを適用することによって、この原則を実現します。 クリーン ソースの原則は、オペレーティング システムのバージョンやセキュリティ ベースライン構成の他、展開に Windows Autopilot を使用するなどの要件など、お客様のセキュリティ仕様に合わせて構築された新しいデバイスを OEM から取得することから始まります。

必要に応じて、クリーン ソースの原則は、オペレーティング システムとアプリケーションのインストール メディアなど、サプライ チェーン内の各コンポーネントの厳密なレビューに拡張することができます。 この原則は、非常に高度な攻撃を受ける組織に適していますが、このガイダンスの他のコントロールよりも優先度が低くなります。