ゼロ トラスト セキュリティ

ゼロ トラスト モデルは、侵害を想定し、制御されていないネットワークから送信されたものとして各要求を検証する新しいセキュリティ モデルです。 この記事では、ゼロ トラストの基本原則について説明すると共に、ゼロ トラストの実装に役立つリソースを紹介します。

ゼロ トラストの基本原則

現代の組織には、最新の環境の複雑さに効果的に適応し、モバイル ワークフォースを受け入れ、ユーザー、デバイス、アプリケーション、データを、その場所を問わず保護する新しいセキュリティ モデルが必要です。

この新たなコンピューティングの時流に対処するために、Microsoft はゼロ トラスト セキュリティ モデルを強く推奨しています。このモデルの土台となっているのは、これらの基本原則です。

- 明示的に検証する - すべての使用可能なデータ ポイントに基づいて、常に認証と承認を行います。

- 最小限の特権アクセスを使用する - Just-In-Time および Just-Enough-Access (JIT/JEA)、リスクベースの適応型ポリシー、データ保護を使用して、ユーザーのアクセスを制限します。

- 侵害を想定する - 影響範囲を最小限に抑えるために、アクセスをセグメント化します。 エンドツーエンドで暗号化されていることを確認し、分析を使用して可視化し、脅威検出を推進し、防御を強化します。

ゼロ トラストの詳細については、Microsoft のゼロ トラスト ガイダンス センターを参照してください。

ゼロ トラスト アーキテクチャ

ゼロ トラスト アプローチは、デジタル資産全体にわたって拡張され、統合されたセキュリティ方針およびエンドツーエンドの戦略として機能します。

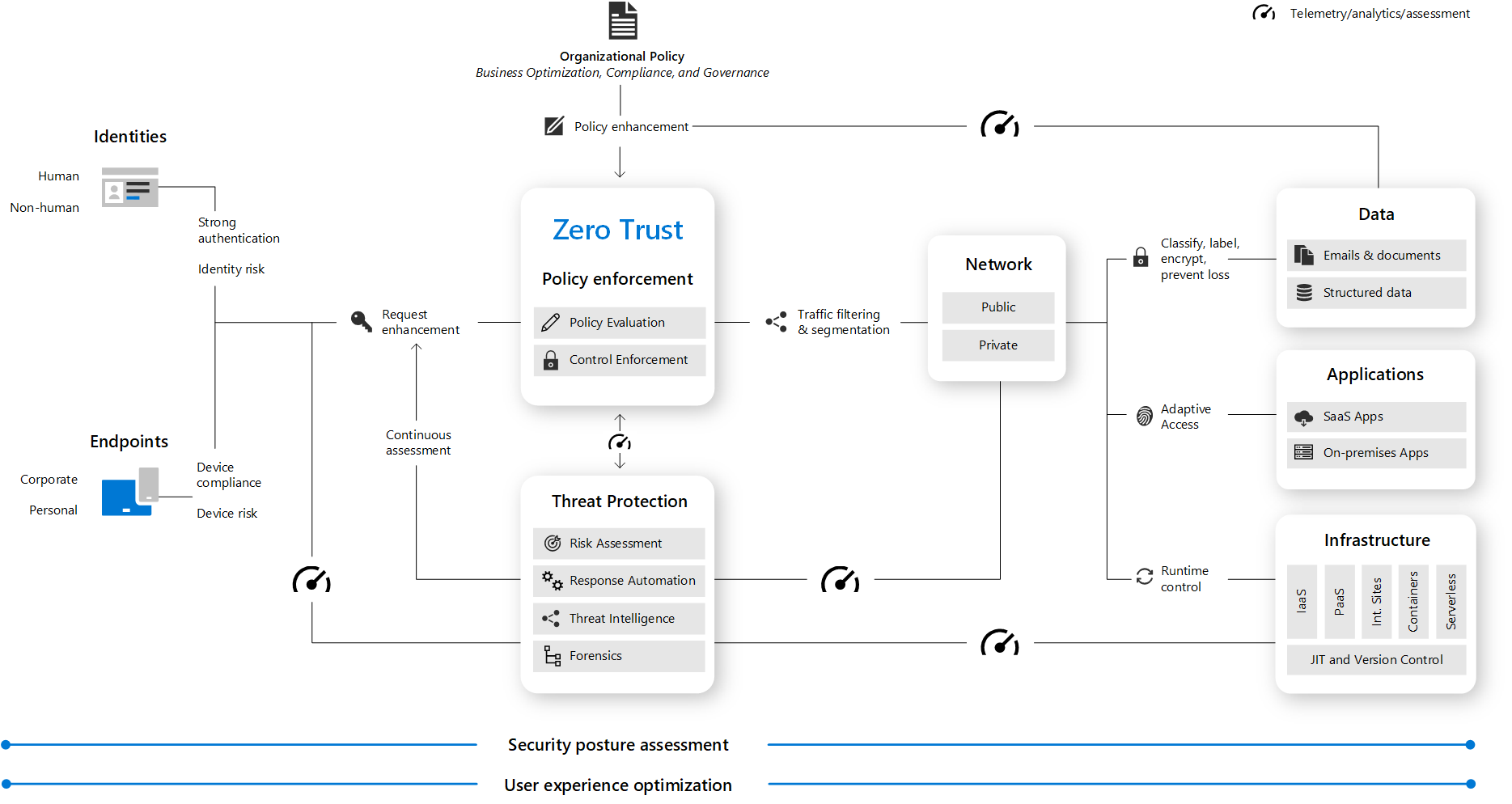

この図は、ゼロ トラストの一角を担う主要な要素を表したものです。

この図は次のことを示しています。

- ゼロ トラスト アーキテクチャの中心にあるのはセキュリティ ポリシーの適用です。 これには多要素認証と条件付きアクセスが含まれ、ユーザー アカウントのリスク、デバイスの状態など、設定した基準やポリシーが考慮されます。

- ID、デバイス (エンドポイントと呼ばれることもあります)、データ、アプリケーション、ネットワークなどのインフラストラクチャ コンポーネントがすべて適切なセキュリティで構成されます。 これらのコンポーネントごとに構成されたポリシーが、全体的なゼロ トラスト戦略と連携します。 たとえばデバイス ポリシーによって、正常なデバイスの条件が決まり、条件付きアクセス ポリシーによって、特定のアプリやデータへのアクセスに正常なデバイスが求められます。

- 脅威に対する保護とインテリジェンスは、環境を監視して最新のリスクを表面化し、攻撃の修復を図るための自動化された措置を講じます。

ゼロ トラスト アーキテクチャのテクノロジ コンポーネントをデプロイする方法について詳しくは、Microsoft の「ゼロトラスト ソリューションのデプロイ」を参照してください。

ゼロ トラストの原則によって保護される各テクノロジ コンポーネントの構成手順を示したデプロイ ガイダンスの代わりに、迅速な近代化計画 (RaMP) ガイダンスを使用することもできます。こちらは取り組みをベースとしたもので、主要な保護レイヤーの導入を迅速化する一連のデプロイ パスを紹介しています。

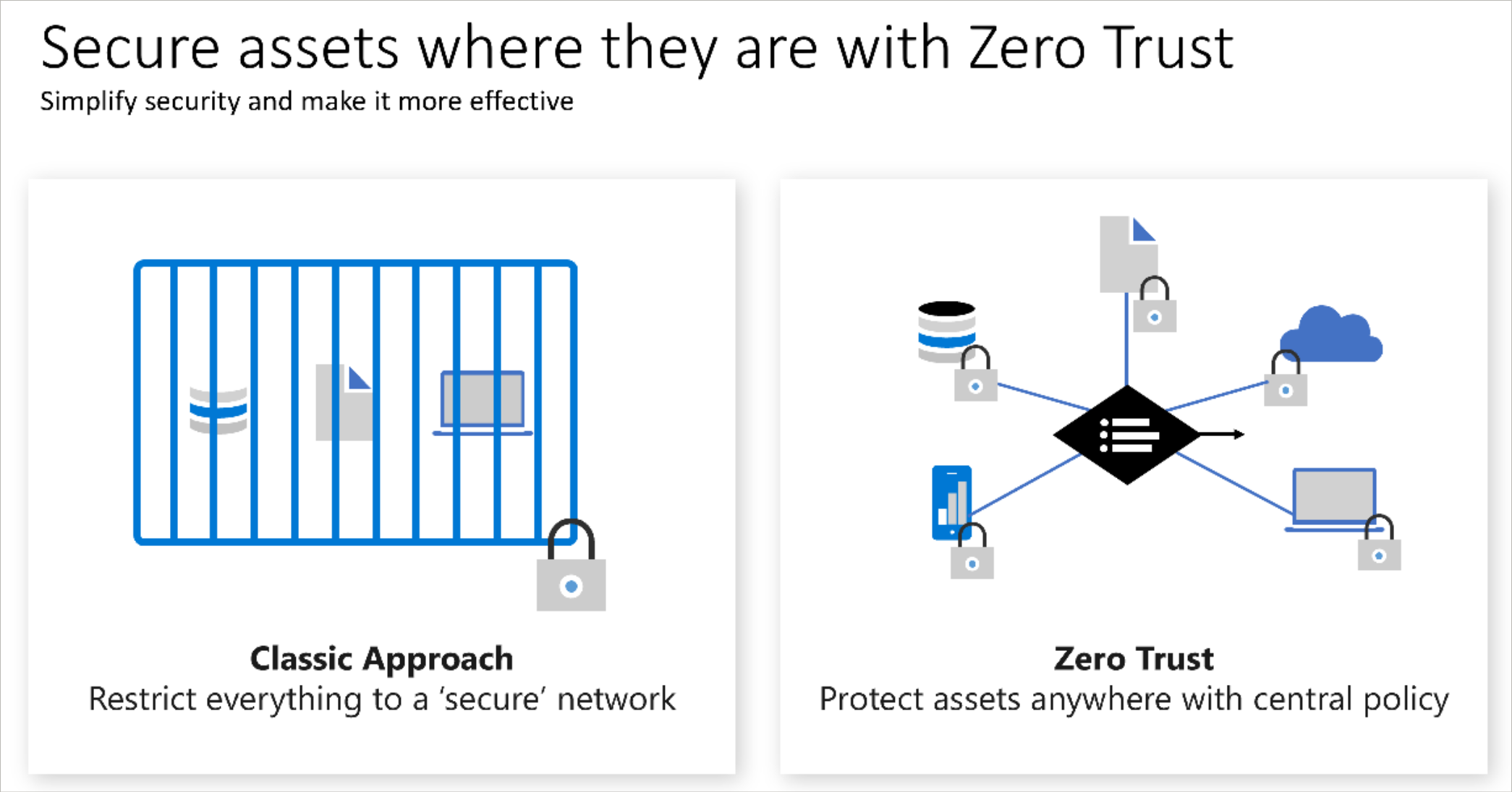

セキュリティ境界からゼロ トラストへ

IT に対するアクセス制御の従来のアプローチは、企業ネットワークへのアクセスを制限し、必要に応じて制御を強化してそれを補うというのが基本でした。 このモデルでは、すべてのリソースが企業所有のネットワーク接続に限定されるため、動的なエンタープライズのニーズを満たすには制限が多すぎます。

リモート ワークの導入が進む一方、ビジネス モデルや顧客エンゲージメント モデル、従業員エンゲージメント、権限付与モデルに関して、クラウド技術を利用してデジタル トランスフォーメーションを進めるようになった今、企業はアクセス制御にゼロ トラストのアプローチを採用する必要があります。

ゼロ トラストの原則は、セキュリティ保証を確立し、継続的に向上させながら、こうした新時代に対応する柔軟性を維持するうえで威力を発揮します。 ゼロ トラストへの移行は一般的に、アクセス制御から始まり、優先的な制御として主要に ID に焦点を当てる一方、重要な要素としてネットワーク セキュリティ技術を引き続き採用します。 ネットワーク技術とセキュリティ境界の戦術は、最新のアクセス制御モデルでも今なお健在ですが、完全なアクセス制御戦略において最優先のアプローチではありません。

アクセスの制御に関するゼロ トラスト変革の詳細については、クラウド導入フレームワークの「アクセス制御」を参照してください。

ゼロ トラストによる条件付きアクセス

Microsoft のゼロ トラストへのアプローチには、メイン ポリシー エンジンとしての条件付きアクセスが含まれます。 条件付きアクセスは、ポリシー定義とポリシーの適用の両方を網羅するゼロ トラスト アーキテクチャのポリシー エンジンとして使用されます。 さまざまなシグナルまたは条件に基づいて、条件付きアクセスによってリソースへのアクセスがブロックされたり、制限されたりすることがあります。

ゼロ トラストの基本原則に沿った条件付きアクセスに基づくアクセス モデルの作成について詳しくは、「ゼロ トラストの条件付きアクセス」を参照してください。

ゼロ トラストの原則を用いてアプリを開発する

ゼロ トラストは、セキュリティで保護されたネットワーク境界を背景とした相互作用によってもたらされる暗黙的な信頼に依拠しないセキュリティ フレームワークです。 その代わりに使用されるのが、明示的な検証、最低特権アクセス、侵害の想定という原則です。ネットワーク境界の外側からアプリケーションにアクセスするなど日常的なシナリオを認めつつ、ユーザーとデータのセキュリティを保ちます。

開発者がゼロ トラストの原則を使用して、ユーザーとデータの安全性を維持することが不可欠です。 アプリの開発者はゼロ トラストの原則を採用することで、アプリのセキュリティを強化し、違反の影響を最小化すると共に、顧客のセキュリティ要件を確実に満たすことができます。

アプリのセキュリティを保つための鍵となるベスト プラクティスの詳細については、以下を参照してください。

ゼロ トラストと Microsoft 365

Microsoft 365 には、セキュリティと情報の保護に関して、環境へのゼロ トラスト導入を支援するさまざまな機能が搭載されています。 そうした機能の多くには拡張性があり、社内で使用されている他の SaaS アプリやそこに含まれているデータへのアクセスも保護することができます。 詳細については、Microsoft 365 のゼロ信頼のデプロイに関するセクションを参照してください。

安全なメール、ドキュメント、アプリのポリシー導入に関する推奨事項と主要な概念、および Microsoft 365 に対するゼロ トラスト アクセスの構成については、「ゼロ トラスト ID とデバイスのアクセス構成」を参照してください。

次のステップ

- 既存のセキュリティ ソリューションを Microsoft 製品との統合によって強化する方法については、「Microsoft のゼロトラスト ソリューションと統合する」を参照してください。