ネットワーク セキュリティは、かつてはデータ センターの物理的な境界に関連付けられていた従来の境界を超えて進化しています。 現在、境界は動的であり、どこにいてもユーザー、デバイス、データに拡張されています。 このシフトにより、ホストを分離し、暗号化を適用し、ネットワークをセグメント化し、制御をアプリケーションとデータに近づけるリスクベースのポリシーの導入が促進されます。

Secure Access Service Edge (SASE) は、境界全体を再定義することで、この進化を反映します。 ネットワークとセキュリティは、環境全体のユーザーとデータに従うクラウド配信サービスに集約されます。 このアプローチにより、ポリシー管理が簡素化され、保護が強化されます。

ゼロ トラスト戦略を SASE フレームワークに追加すると、場所に関係なく、ユーザーやデバイスが既定で信頼されないようにすることで、セキュリティがさらに強化されます。 この原則は、エッジでのアクセスをセキュリティで保護するという SASE の目標とシームレスに一致します。

人工知能 (AI) は、リアルタイムでデータを分析し、脅威を検出し、迅速で自動化された応答を可能にすることで、このアプローチを増幅します。 SASE、ゼロ トラスト、AI を組み合わせることで、組織は機敏性、精度、回復性を高め、境界のない世界を確保できます。

ゼロ トラスト ネットワーク モデルの主要な原則

企業のファイアウォールの背後にあるすべてのものが安全であると想定するのではなく、エンドツーエンドのゼロ トラスト戦略では、侵害が避けられないことを認識しています。 この方法では、制御されていないネットワークから送信されたかのように各要求を検証する必要があります。ID 管理が重要な役割を果たします。 組織は、サイバーセキュリティとインフラストラクチャ セキュリティ機関 (CISA) と米国標準技術研究所 (NIST) のゼロ トラスト モデルとパターンを組み込むと、セキュリティ体制を強化し、ネットワークをより適切に保護します。

ゼロ トラスト モデルでは、ネットワークをセキュリティで保護するには、次の 3 つの主要な目標に重点を置いています。

- 不正アクセスを防止します。 強力な認証、継続的検証、最小特権ポリシーを適用して、初期侵害のリスクを軽減します。

- 侵害の影響を制限します。 ネットワークのセグメント化、マイクロ境界、アダプティブ 制御を使用して脅威を封じ込め、横移動を防ぎます。

- 可視性と制御を強化します。 Secure Access Service Edge (SASE) などのソリューションを使用して、セキュリティ ポリシーの適用を統合し、トラフィックを監視し、クラウドとハイブリッド環境全体の新たな脅威に迅速に対応します。

これらの目標は、ゼロ トラストの原則に沿っています。 ネットワーク機能とセキュリティ機能を統合する SASE などの最新のソリューションをサポートします。 この統合により、包括的な保護と一元管理が提供されます。

これを実現するには、ゼロ トラストの 3 つの原則に従います。

- 明示的に検証します。 すべての使用可能なデータ ポイントに基づいて、常に認証と認可を行います。 ユーザー ID、ネットワーク、場所、デバイスの正常性、サービスまたはワークロード、ユーザーとデバイスのリスク、データ分類、異常を含めます。

- 最小特権アクセスを使用する。 Just-In-Time と Just-Enough-Access (JIT/JEA)、リスク ベースの適応型ポリシー、データ保護によってユーザー アクセスを制限し、データと生産性の両方を保護します。

- 侵害を想定します。 ネットワーク、ユーザー、デバイス、アプリケーションの認識別にアクセスをセグメント化することで、侵害の影響半径を最小限に抑え、横移動を防ぎます。 すべてのセッションがエンドツーエンドで暗号化されていることを確認します。 分析を使用して可視化し、脅威検出を推進し、防御を強化します。

ゼロ トラスト ネットワーク展開の目標

ゼロ トラスト (ZT) は、暗黙的な信頼を想定せず、すべてのアクセス要求を継続的に検証するセキュリティ モデルです。 ゼロ トラストのネットワークの柱は、通信のセキュリティ保護、環境のセグメント化、リソースへの最小限の特権アクセスの実施に重点を置いています。

ネットワークをセキュリティで保護するためのエンドツーエンドのゼロ トラスト フレームワークを実装する場合は、まず次の点に焦点を当てることをお勧めします。

- Network-Segmentation と Software-Defined の境界

- Secure Access Service Edge (SASE) & ゼロ トラスト ネットワーク アクセス (ZTNA)

- 強力な暗号化と安全な通信

- ネットワークの可視性と脅威の検出

- ポリシー駆動型アクセス制御と最小特権

これらの目標が完了したら、 目標 6 と 7 に重点を置きます。

ゼロ トラスト ネットワーク展開ガイド

このガイドでは、ゼロ トラスト セキュリティ フレームワークの原則に従って、ネットワークをセキュリティで保護するために必要な手順について説明します。

1. ネットワークセグメント化とソフトウェア定義境界

ネットワークセグメント化と Software-Defined 境界 (SDP) は、ゼロ トラスト セキュリティ モデルの基礎を形成します。 静的な境界ベースの制御に依存する代わりに、リソース レベルでセキュリティを動的に適用します。 マイクロセグメント化を使用してインフラストラクチャを分離セグメントに分割する場合、攻撃者の横移動を制限し、侵害の影響を最小限に抑えます。 SDP は、各ユーザー リソースの相互作用の周囲にオンデマンドの ID 中心のマイクロ境界を作成し、アクセスを許可する前にコンテキストを継続的に検証することで、このアプローチを強化します。 まとめると、次の重要な原則に従います。

- きめ細かいネットワーク セグメント化 (マクロとマイクロセグメント化) を実装して、横移動を制限します。

- Software-Defined ネットワーク (SDN) とネットワーク アクセス制御 (NAC) を使用して、ポリシーを動的に適用します。

- 従来の IP ベースの方法よりも ID ベースのセグメント化を採用する。

マクロセグメント化戦略

マイクロセグメント化に進む前に、より広範なセグメント化戦略を確立することが不可欠です。 マクロのセグメント化には、包括的な機能またはセキュリティの要件に基づいて、ネットワークを大きなセグメントに分割する必要があります。 このアプローチにより、初期管理が簡素化され、マイクロセグメント化などの細かい粒度を構築できる基盤が提供されます。

1.2 ネットワークセグメント化:マイクロセグメント化を伴う多数のイングレス/エグレスクラウドマイクロ境界

組織は、ネットワークとの間に 1 つの大きなパイプを 1 つだけ入れておくべきではありません。 ゼロ トラスト アプローチでは、特定のワークロードが含まれている小さなアイランドにネットワークがセグメント化されます。 各セグメントには、データへの不正アクセスの影響を最小限に抑えるために、独自のイングレス制御とエグレス制御があります。 きめ細かな制御によってソフトウェアによる境界を実装することで、承認されていないアクターがネットワーク全体に伝達する難易度を上げて、脅威の横移動を軽減できます。

すべての組織のニーズに合ったアーキテクチャ設計はありません。 ゼロ トラスト モデルに従ってネットワークをセグメント化するためのいくつかの一般的な設計パターンから選択できます。

このデプロイ ガイドでは、マイクロセグメント化のいずれかの設計を実現する手順について説明します。

マイクロセグメント化により、組織は、ソフトウェアによるマイクロ境界を使用して、シンプルで一元的なネットワークベース境界を越えて包括的で分散されたセグメント化に移行できます。

1.3 ネットワークセグメント化:完全分散型のイングレス/エグレスクラウドマイクロ境界とより深いマイクロセグメント化

最初の 3 つの目標を達成したら、次の手順はネットワークをさらにセグメント化することです。

1.4 外部境界をセグメント化して適用する

境界の種類に応じて、次の手順に従います。

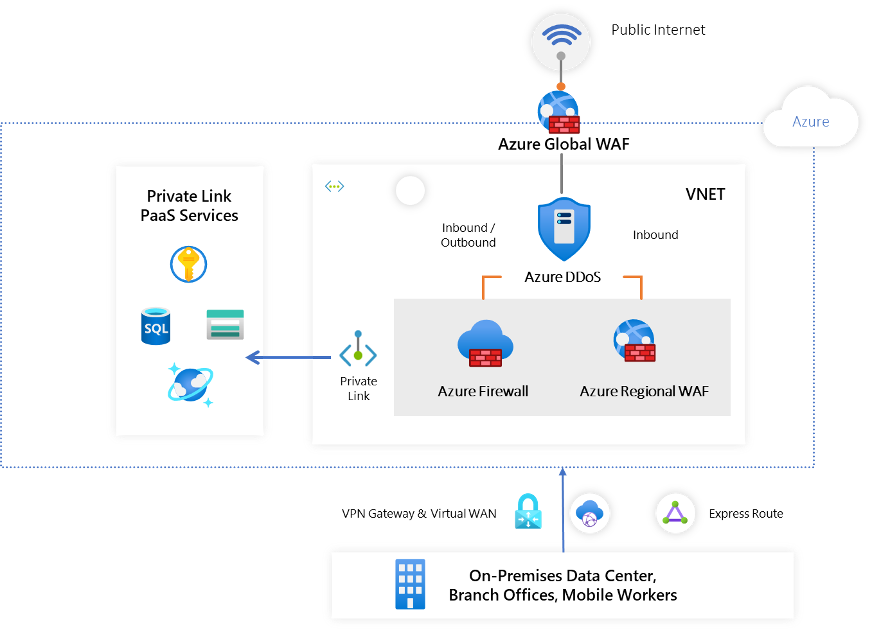

インターネット境界

- 仮想ネットワーク ハブ経由でアプリケーション ルートにインターネット接続を提供するには、仮想ネットワーク ハブの ネットワーク セキュリティ グループ規則を更新 します。

- 仮想ネットワーク ハブをボリュームネットワーク層攻撃やプロトコル攻撃から保護するには、 Azure DDoS ネットワーク保護を有効にします。

- アプリケーションで HTTP/S プロトコルを使用している場合は、Azure Web Application Firewall を有効にして、レイヤー 7 の脅威から保護します。

ヒント

Azure DDoS Protection サービスは、ハブ仮想ネットワーク内の IP だけでなく、仮想ネットワーク内のパブリック IP アドレスも保護します。 Azure Firewall を使用して、送信インターネット接続を制御することもできます。 詳細については、「 受信と送信のインターネット接続の計画」を参照してください。

オンプレミス境界

- アプリでオンプレミスのデータ センターまたはプライベート クラウドへの接続が必要な場合は、仮想ネットワーク ハブへの接続にMicrosoft Entra Private Access、Azure ExpressRoute、または Azure VPN を使用します。

- 仮想ネットワーク ハブ内のトラフィックを検査して管理するには、 Azure Firewall を構成します。

PaaS サービス境界

- Azure が提供する PaaS サービス、Azure Storage、 Azure Cosmos DB、または Azure Web App を使用する場合は、 PrivateLink 接続オプションを使用して、すべてのデータ交換がプライベート IP 空間を経由し、トラフィックが Microsoft ネットワークから出ないようにします。

- PaaS サービスが相互に通信し、パブリック ネットワーク アクセスを管理するためにセキュリティで保護された境界が必要な場合は、それらをネットワーク セキュリティ境界に関連付けることをお勧めします。 Private Link 接続は、これらの PaaS サービスのプライベート エンドポイント経由で受信されるトラフィックに対して受け入れられ、すべてのデータ交換がプライベート IP アドレスを経由し、トラフィックが Microsoft ネットワークから離れることがないことを保証します。 ネットワーク セキュリティ境界の詳細と 、 サポートされている PaaS サービスの一覧を参照してください。

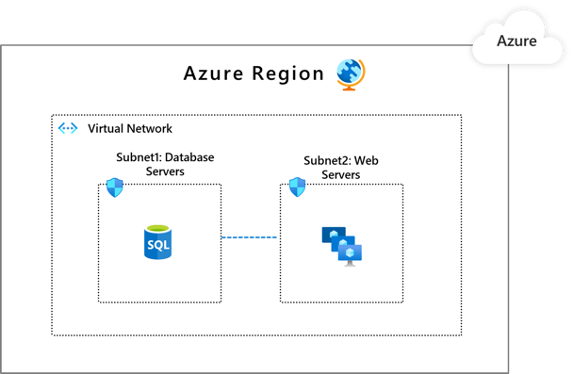

アプリ コンポーネントを異なるサブネットにパーティション分割する

この場合は、以下の手順に従ってください。

- 仮想ネットワーク内に 仮想ネットワーク サブネットを追加 して、アプリケーションの個別のコンポーネントが独自の境界を持てるようにします。

- アプリ サブコンポーネントが正当な通信に対応するものとして識別されたサブネットからのトラフィックのみを許可するには、 ネットワーク セキュリティ グループの規則を適用します。

または、特定のサブネットや仮想ネットワークからのトラフィックをセグメント化して許可するために、Azure ファイアウォールを使用することもできます。

- Azure Firewall を使用して、クラウド リソース、インターネット、およびオンプレミス リソースの間を流れるトラフィックをフィルター処理します。 Azure Firewall または Azure Firewall Manager を使用して、レイヤー 3 からレイヤー 7 のコントロールを使用してトラフィックを許可または拒否するルールまたはポリシーを作成します。 詳細については、 セグメント化戦略を構築するための推奨事項を参照してください。

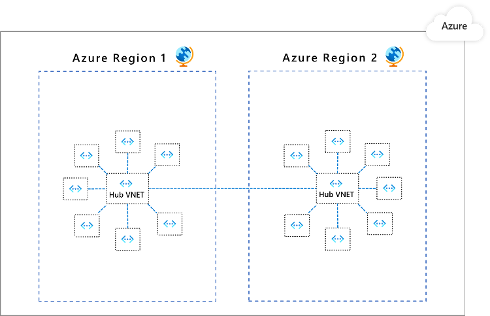

アプリケーションは別の Azure 仮想ネットワーク (VNet) にパーティション分割され、ハブ アンド スポーク モデルを使用して接続されます

この場合は、以下の手順に従ってください。

- アプリケーションやアプリケーション コンポーネントごとに専用の仮想ネットワークを作成します。

- 中央の仮想ネットワークを作成して、アプリ間接続のセキュリティ体制を設定し、 ハブアンドスポーク アーキテクチャでアプリ VNet を接続します。

- 仮想ネットワーク ハブに Azure Firewall をデプロイします。 Azure Firewall を使用して、ネットワーク トラフィックを検査および管理します。

1.5 Network Watcher Traffic Analytics を使用してセグメント化を検証する

ネットワークのセグメント化が意図したとおりに機能していることを確認するには、組織は Azure Network Watcher Traffic Analytics を実装する必要があります。 この機能により、VNET フロー ログを分析してフロー レベルの可視性を実現し、チームはセグメント化された環境全体のトラフィック パターンを監視できます。

Traffic Analytics では、次の方法でゼロ トラストのセグメント化がサポートされます。

セグメント化ポリシーの検証: トラフィックが目的のセグメント間でのみ流れているかどうかを特定し、セグメント化境界の違反を検出します。

横移動の検出: 侵害や構成の誤りを示す可能性がある、予期しないまたは未承認の東西トラフィックを表面化します。

可視性の強化: トラフィック フローを NSG ルールと脅威インテリジェンスと関連付けて、ネットワークの動作に関する実用的な分析情報を得ることができます。

継続的な改善のサポート: 分析を使用してマイクロセグメント化戦略を調整し、最小特権アクセスを動的に適用します。

Traffic Analytics をゼロ トラストデプロイに統合することで、セグメント化戦略の有効性を継続的に評価し、改善する能力を得ることができます。ネットワーク境界が定義されているだけでなく、積極的に監視および適用されるようにします。

2. セキュリティで保護されたアクセス サービス エッジ (SASE) とゼロ トラスト ネットワーク アクセス (ZTNA)

最新のネットワークを効果的にセキュリティで保護するには、組織は従来のソリューションを超え、高度な統合アプローチを採用する必要があります。 この移行には、きめ細かい ID ドリブン接続のためのゼロ トラスト ネットワーク アクセス (ZTNA) ソリューションの採用、ネットワークとセキュリティの機能を統合するための SASE アーキテクチャの適用、リスクベースのアクセス制御による継続的なセッション検証の実装が含まれます。 これらの戦略は連携して、アクセスが常に検証され、脅威が最小限に抑えられ、セキュリティ ポリシーが進化するリスクに動的に適応することを確認します。

2.1 ゼロ トラスト ネットワーク アクセス (ZTNA)

ゼロ トラスト ネットワーク アクセスは、広範な境界ベースの VPN を、きめ細かい ID 対応のコンテキスト対応接続に置き換えます。 3 つの主要な ZTNA 機能は、それぞれが最初に Microsoft Global Secure Access と Azure VPN Gateway オプションについて説明されています。

Microsoft による ZTNA の実装は、Security Service Edge (SSE) 基盤上に構築された Microsoft Entra のグローバル セキュア アクセス (プレビュー) 機能の一部です。

詳細情報: グローバル セキュリティ で保護されたアクセスとは (Microsoft Entra)

2.2 ID 対応の ZTNA を使用して従来の VPN を最新化する

グローバル セキュア アクセス

Microsoft のグローバル セキュア アクセスは、広範なネットワーク トンネルをアプリ固有の ID ドリブン接続に置き換えます。 ユーザーがアクセスを要求すると、Global Secure Access は Microsoft Entra ID を使用してシングル サインオンと条件付きアクセスをエッジで行います。受信ファイアウォール規則は必要ありません。 承認されたアプリケーションのみがユーザー ポータルに表示され、アクセスの決定は (Defender for Endpoint からの) デバイスの状態とリアルタイムのリスクシグナルに基づいています。

Azure VPN Gateway

トンネルを確立する前に、認証を Microsoft Entra ID と統合し、条件付きアクセス ポリシー (MFA、デバイス コンプライアンス、ネームド ロケーションなど) を適用することで、ポイント対サイト (P2S) VPN を最新化します。 Azure Virtual WAN ハブでは、P2S VPN と ExpressRoute はグローバル規模で動作し、Azure Firewall Manager 経由で一元化されたセキュリティとルーティングを使用します。 この方法では、最小限の特権で ID 対応のアクセスを確保しながら、使い慣れた VPN 接続を維持します。

2.3 SASE アーキテクチャの使用: ネットワーク機能とセキュリティ機能の統合

ネットワークおよびセキュリティ機能を SASE と統合する

グローバル セキュア アクセス

グローバル セキュリティで保護されたアクセスにより、Secure Web Gateway (SWG)、Cloud Access Security Broker (CASB)、Firewall-as-a-Service (FWaaS) などの Security Service Edge (SSE) 機能が統合された SASE フレームワークに導入されます。 インターネットまたはプライベート アプリケーション宛てのユーザー トラフィックは、Microsoft のグローバル エッジ ネットワーク経由でルーティングされます。 ここでは、TLS 検査、URL フィルタリング、データ損失防止 (DLP)、脅威インテリジェンスが適用されます。 Defender for Cloud Apps を使用すると、SaaS アプリケーションのインライン セッション制御が可能になりますが、Azure Firewall ではプライベート アプリのアクセスが保護されます。

- SWG in Global Secure Access:Microsoft Entra Internet Access

- Defender for Cloud Apps を使用した CASB:Defender for Cloud Apps とは

このアーキテクチャでは、次のことを行います。

- Microsoft のエッジを通じてユーザー トラフィックをルーティングし、一元的な検査と制御を行います

- セキュリティ ポリシーの適用を統合することで複雑さを軽減

- パフォーマンスとコンプライアンスのためのトラフィック ステアリングと分割トンネリングをサポート

Azure VPN Gateway の統合

従来の VPN エンドポイントは、強制トンネル構成を使用して、Azure Firewall またはパートナー SWG アプライアンスと統合できます。 この構成により、Azure Firewall Manager、脅威インテリジェンス、条件付きアクセス セッション制御を使用して、送信および受信 VPN トラフィックを検査および制御できます。 URL フィルター処理、ディープ パケット検査 (DPI)、DLP を VPN セッションに適用できます。 Defender for Cloud Apps セッション ポリシーでは、アップロード/ダウンロード制御とシャドウ IT 検出をトンネリングされたトラフィックに適用できます。

2.4 継続的なセッション検証とリスクベースのアクセスを実装する

継続的なセッション検証により、最初のサインイン時だけでなく、アクセスの決定がリアルタイムで適用されます。 このアプローチは、変化するリスク条件に迅速に対応し、強力なセキュリティ体制を維持するのに役立ちます。

Microsoft グローバル セキュリティで保護されたアクセス

ゼロ トラスト ネットワーク アクセスは 1 回限りではありません。 Microsoft Global Secure Access では、継続的アクセス評価 (CAE) を使用して、検出されたマルウェアや異常な場所などのリスクシグナルを監視し、アプリケーション アクセス トークンを取り消したり再評価したり、リスクが検出されたときにネットワーク接続を終了したりできます。 Defender for Cloud Apps では、ダウンロードのブロック、セッションの検疫、アクティブ セッション中の追加多要素認証 (MFA) の要求など、ライブ セッション制御が適用されます。 Microsoft Sentinel または Microsoft Defender XDR の自動応答プレイブックでは、侵害されたデバイスを分離したり、リアルタイムでアカウントを無効にしたりすることができます。

- 継続的アクセス評価 (CAE) について学習する

- Defender for Cloud Apps セッション コントロールについて説明します

- ユニバーサル継続的アクセス評価 (プレビュー) について説明します

Azure VPN Gateway Microsoft Entra ID 認証を使用した VPN 接続では、継続的アクセス評価 (CAE) がサポートされています。 条件付きアクセスで危険なユーザーまたはデバイスが検出された場合、VPN トンネルを閉じたり、再認証を要求したりできます。 VPN ログを Microsoft Sentinel に送信し、自動化されたプレイブックを使用して IP をブロックしたり、アクセスを取り消したり、セキュリティ チームにアラートを送信したりできます。これにより、VPN 接続に対するリスクベースの迅速な応答が可能になります。

3. 強力な暗号化と安全な通信

最新のネットワーク通信は、すべての段階で強力に暗号化され、セキュリティで保護されている必要があります。 組織は次のことが必要です。

- トランスポート層セキュリティ (TLS) 1.3 を使用 し、すべてのネットワーク トラフィックにエンドツーエンドの暗号化を適用します。 TLS 1.3 では、セキュリティが強化され、ハンドシェイクが高速化され、常に暗号化されたクライアント認証が提供されます。これは、最新のワークロードを保護するために不可欠です。

- ワークロードとデバイスの間で相互認証 (mTLS) を適用して、クライアント ID とサーバー ID の両方が検証されていることを確認し、有効な資格情報を使用しても未承認のアクセスを防ぎます。

- TLS 1.0/1.1 や古い暗号など、暗号化がない信頼されていないプロトコルまたはレガシ プロトコルをブロックします。

注

TLS は正当なトラフィックをセキュリティで保護しますが、マルウェアやデータ漏えいなどの脅威は、暗号化されたセッション内で隠される可能性があります。 Microsoft Entra Internet Access TLS 検査は、暗号化されたトラフィックを可視化し、マルウェア検出、データ損失防止、高度なセキュリティ制御を可能にします。 トランスポート層セキュリティ検査の詳細を確認します。

注

Azure Firewall では、ネットワーク トラフィックに対して TLS 検査を実行できます。 データの暗号化を解除し、侵入検出および防止システム (IDPS) またはアプリケーション ルールを適用した後、再暗号化して転送します。 Azure Firewall TLS 検査と Azure Firewall Premium 証明書の詳細について説明します。

主な推奨事項

- Azure App Service と Azure Front Door: セキュリティで保護された暗号スイートのみが Web アプリに使用されるように、最小受信 TLS バージョンを 1.3 に設定します。 詳細については、「 App Service と Front Door に最小 TLS バージョンを適用する」を参照してください。

- Azure IoT Edge、IoT Hub、およびその他の PaaS サービス: デバイス SDK で TLS 1.3 がサポートされているか、TLS 1.2 以降に制限されているかを確認します。

- Azure Application Gateway (v2): クライアント検証用に OCP 検証済み証明書を使用する mTLS をサポートします。 詳細については、 App Service の TLS の概要に関するページを参照してください。

- 仮想ネットワーク間のアプリケーション バックエンド トラフィックを暗号化します。

- オンプレミスとクラウドの間のトラフィックを暗号化します。

- ExpressRoute Microsoft ピアリング経由でサイト間 VPN を構成します。

- ExpressRoute プライベート ピアリングには IPsec トランスポート モードを使用します。

- ExpressRoute プライベート ピアリング全体のサーバー間で mTLS を設定します。

信頼されていないプロトコルまたはレガシ プロトコルをブロックする

- Azure エンドポイント (App Service、Storage、SQL、Event Hubs など): TLS 1.2 以降のみを受け入れ、従来のバージョンを無効にして、理想的には 1.3 を適用します。

- 仮想マシンとネットワーク アプライアンス: Azure Policy と Microsoft Defender for Cloud を使用して、古いプロトコル (SMBv1 やカスタム TLS <1.2 など) をスキャンし、修復を適用します。

- 運用上の検疫: OS またはアプリケーション レベルでレガシ暗号とプロトコルを無効にします (たとえば、Windows Server または SQL Server で TLS 1.0/1.1 を無効にします)。

ポスト量子暗号化 (PQC) の準備

従来の公開キー暗号化アルゴリズム (RSA や ECC など) は、将来の量子コンピューターに対して脆弱です。 Microsoft は、量子耐性アルゴリズム (LMS および ML-DSA、FIPS 204) をプラットフォームに統合しており、より広範な PQC サポートが近日提供されます。 TLS 1.3 への移行を開始し、標準が完成するにつれて PQC 統合の準備をします。

3.1 暗号化: ユーザーからアプリへの内部トラフィックが暗号化される

暗号化を追加して、ユーザーからアプリへの内部トラフィックが確実に暗号化されるようにします。

この場合は、以下の手順に従ってください。

- Azure Front Door を使用して HTTP トラフィックを HTTPS にリダイレクトすることにより、インターネットに接続する Web アプリケーションに対して HTTPS のみの通信を強制します。

- Azure VPN Gateway を使用して、リモートの従業員/パートナーを Microsoft Azure に接続します。

- Azure VPN Gateway サービスのすべてのポイント対サイト トラフィックに対して暗号化を有効にします。

- Azure Bastion を介して暗号化された通信を使用して、Azure 仮想マシンに安全にアクセスします。

- SSH を使用して Linux 仮想マシンに接続します。

- リモート デスクトップ プロトコル (RDP) を使用して Windows 仮想マシンに接続します。

3.2 暗号化: すべてのトラフィック

最後に、すべてのトラフィックが暗号化されていることを確認して、ネットワークの保護を完了します。

この場合は、以下の手順に従ってください。

- 仮想ネットワーク間のアプリケーション バックエンド トラフィックを暗号化します。

- オンプレミスとクラウドの間のトラフィックを暗号化します。

- ExpressRoute Microsoft ピアリング経由でサイト間 VPN を構成します。

- ExpressRoute プライベート ピアリング用の IPsec トランスポート モードを構成します。

- ExpressRoute プライベート ピアリング全体のサーバー間で mTLS を構成します。

4. ネットワークの可視性と脅威の検出

ゼロ トラスト セキュリティ モデルでは、"信頼しない、常に検証" という原則は、ユーザーやデバイスだけでなく、ネットワーク トラフィックにも適用されます。 ネットワーク アクティビティの監視とログ記録は、リソースのアクセス方法を継続的に可視化し、セキュリティ ポリシーへの準拠を保証し、疑わしい動作または未承認の動作を迅速に検出できるため、ゼロ トラストを実施するために重要です。 このセクションで取り上げる主な要素を次に示します。

- ネットワーク検出と応答 (NDR) を展開して、ネットワーク トラフィックを監視および分析します。

- リアルタイムの脅威ハンティングには、DPI (ディープ パケット検査) と AI 主導の異常検出を使用します。

- ネットワーク分析のために、一元的なログ記録と SIEM/SOAR 統合を維持します。

- 拡張検出と応答 (XDR) をデプロイして、トラフィック パターンの分析、異常の特定、侵害の防止を行います。

- AI 主導の分析を統合して、新たな脅威への迅速な対応を強化します。

- グローバル セキュア アクセス ソース IP 復元を採用することで、脅威の検出と対応の向上を実現します。

- グローバル セキュリティで保護されたアクセス ログと監視を利用します。

4.1 脅威保護:機械学習ベースの脅威保護とコンテキストベースのシグナルによるフィルタリング

さらに脅威を保護するには、 Azure DDoS ネットワーク保護 を有効にして、Azure でホストされているアプリケーション トラフィックを常に監視し、ML ベースのフレームワークを使用して、ボリュームトラフィックの洪水をベースライン化して検出し、プロトコル攻撃を検出し、自動軽減策を適用します。

この場合は、以下の手順に従ってください。

- 構成と管理 Azure DDoS ネットワーク保護。

- DDoS 保護メトリックのアラートを構成します。

- Azure Web アプリケーション ファイアウォールで Microsoft Sentinel を使用する

- Microsoft Sentinel で Azure Firewall を使用する

4.2 脅威の保護:クラウドネイティブのフィルタリングと既知の脅威に対する保護

インターネットやオンプレミスのフットプリントなど、外部環境へのエンドポイントを開くクラウド アプリケーションは、それらの環境から攻撃を受けるリスクがあります。 そのため、トラフィックをスキャンして悪意のあるペイロードまたはロジックを検出することが不可欠です。

これらの種類の脅威は、次の 2 つの大きなカテゴリに分類されます。

既知の攻撃。 ソフトウェア プロバイダーまたは大規模なコミュニティによって検出された脅威。 このような場合は、攻撃署名が使用可能であり、各要求がそれらの署名に照らしてチェックされるようにする必要があります。 重要なのは、新たに特定された攻撃によって検出エンジンを迅速に更新できるようにすることです。

未知の攻撃。 これらの攻撃は、既知の署名とは完全には一致しない脅威です。 このような種類の脅威には、ゼロデイ脆弱性や、要求トラフィック内の異常なパターンが含まれます。 このような攻撃を検出する機能は、防御が正常な内容と認識していないものをどの程度把握しているかによって異なります。 ビジネス (および関連するトラフィック) が進化するにつれて、防御でこのようなパターンを継続的に学習し、更新する必要があります。

既知の脅威から保護するには、次の手順を検討してください。

Web コンテンツのフィルター処理や TLS 検査などの Microsoft Entra Internet Access 機能を実装します。 詳細については、 すべてのアプリに対する Microsoft Entra Internet Access の詳細を参照してください。

次の方法で Azure Web Application Firewall (WAF) を使用してエンドポイントを保護します。

- 既知の Web レイヤー攻撃から保護するために、既定のルールセットまたは OWASP の上位 10 件の保護ルールセットを有効にします

- ボット保護ルールセットを有効にして、悪意のあるボットによる情報のスクレイピング、資格情報スタッフィングの実施などを防ぎます。

- カスタム ルールを追加して、ビジネス固有の脅威から保護します。

次の 2 つのオプションのいずれかを使用できます。

レイヤー 4 での脅威インテリジェンスベースおよび IDPS フィルター処理のための Azure Firewall を使用したフロント エンドポイント:

4.3 監視と可視性

Traffic Analytics

Network Watcher Traffic Analytics は、VNET フロー ログを分析して異常なトラフィックを検出し、セグメント化ポリシーを検証し、シャドウ IT または正しく構成されていないアクセス パスを明らかにすることで、ゼロ トラストセグメント化において重要な役割を果たします。 これにより、セキュリティ チームはセグメント間のトラフィックを視覚化し、リアルタイムテレメトリに基づいてアダプティブ制御を適用できます。

ログ分析

Microsoft Defender 拡張検出と応答 (XDR)

Microsoft Defender 拡張検出と応答 (XDR) は、侵害の前後に使用する統合エンタープライズ防御スイートです。 このスイートは、エンドポイント、ID、電子メール、アプリケーション全体で検出、防止、調査、応答をネイティブに調整します。 Defender XDR を使用して、高度な攻撃から保護し、対応します。

- アラートを調査する

- Defender XDR によるゼロトラストについて学ぶ

- 米国政府向け Defender XDR について説明します

Microsoft Sentinel

カスタム分析クエリを作成し、ワークブックを使用して収集されたデータを視覚化します。

- カスタマイズされた分析ルールを使用して脅威を検出する

- 収集されたデータを視覚化する

- ワークブックをグローバル セキュア アクセスで使用する

AI-Enabled ネットワーク アクセス

Microsoft Sentinel

Azure Firewall を使用して、ファイアウォール アクティビティの視覚化、AI 調査機能による脅威の検出、アクティビティの関連付け、応答アクションの自動化を行います。

- Azure Firewall と Microsoft Sentinel

Microsoft Entra ID Protection では、機械学習 (ML) アルゴリズムを使用して、ユーザーとサインイン リスクを検出します。 条件付きアクセス ポリシーのリスク条件は、リスク レベルに基づいて動的アクセスに使用します。

- Microsoft Entra ID Protection(マイクロソフト エントラ ID 保護)

- リスク検出

- リスクベースのアクセス ポリシー

グローバル セキュア アクセス

Microsoft Entra Global Secure Access ログを利用することで、組織はアクセス試行を追跡し、データ フローを監視し、リアルタイムで異常を特定できます。 この詳細な監視は、承認された ID とデバイスのみが機密性の高いリソースにアクセスしていることを検証し、インシデント対応をサポートし、監査と調査に不可欠な証拠を提供するのに役立ちます。 したがって、包括的なトラフィック ログは、ゼロ トラスト アーキテクチャの有効性を維持および証明するための基本的な要素です。 トラフィック ログに加えて、追加のログを追加のシグナルとして使用できます。

- グローバルセキュアアクセスのログと監視

- グローバルなセキュリティで保護されたアクセスの監査ログ

- セキュリティで保護されたグローバル アクセスによって強化された Microsoft 365 ログ

- グローバルなセキュリティで保護されたアクセスのトラフィック ログ

- リモートネットワークヘルスログ

4.4 オートメーションとオーケストレーション

自動化とオーケストレーションは、ネットワーク インフラストラクチャ全体でゼロ トラスト原則を適用するために不可欠です。 自動適用、対応、ガバナンスを活用することで、組織はセキュリティで保護された回復性のある接続を実現できます。

Azure ネットワーク

Azure Firewall、ネットワーク セキュリティ グループ (NSG)、Virtual WAN、DDoS Protection などの Azure ネットワーク サービスは、ARM テンプレート、Bicep、Terraform、Azure Policy などの Infrastructure as Code (IaC) ツールを使用してデプロイ、管理、監視できます。

主な機能:

- 自動デプロイ: IaC パイプラインを使用して、ネットワーク セグメント化 (NSG、Azure Firewall) とフィルター制御を自動デプロイします。

- 継続的なコンプライアンス: Azure Policy を使用してセキュリティ標準を適用および自動修復する (パブリック IP をブロックする、暗号化を要求するなど)。

- DevOps の統合: バージョン管理された宣言型ネットワーク構成のために GitOps/DevOps ワークフローと統合します。

例: Bicep と Azure DevOps を使用して新しいサブネットがプロビジョニングされたときに、NSG ルールと Azure Firewall ポリシーを自動的にデプロイします。

- クイック スタート: Azure Firewall とファイアウォール ポリシーを作成する - Bicep

- ネットワーク ポリシーを使用してポッド トラフィックをセキュリティで保護する - Azure Kubernetes Service

Microsoft Entra (ID ガバナンスを使用したグローバル なセキュリティで保護されたアクセス)

Microsoft Entra Global Secure Access は、ID 対応アクセスとネットワーク制御を組み合わせて、従来の VPN を超えて移動します。 ID ガバナンスは、エンタイトルメントの自動化によってこれを拡張します。

主な機能:

- 自動オンボーディング: Microsoft Graph API とポリシー テンプレートを使用して、アプリ/サービスをプライベート アクセスまたはアプリ プロキシにオンボードします。

- エンタイトルメント管理: 承認ワークフロー、有効期限、アクセス レビューを使用してネットワーク アクセス パッケージを定義します。

- 動的なプロビジョニング解除: ロールの変更またはライフサイクル イベントに基づいて、ネットワークエンタイトルメントを自動的に削除します。

例: ユーザーがプロジェクトに参加するときに、有効期限とアクセス レビューを適用して、プライベート アクセスを特定のアプリに付与するアクセス パッケージを割り当てます。

Microsoft Sentinel

Microsoft Sentinel には、ネットワーク脅威の検出と対応を自動化するためのプレイブック (Logic Apps) が用意されています。

主な機能:

- 自動応答: NSG または Azure Firewall ルールを更新して、悪意のある IP/ドメインをブロックします。

- リソース検疫: 条件付きアクセスを調整して、セッションを無効にするか、リソースを検疫します。

- アラート エンリッチメント: ネットワーク アラートをフロー ログ、DNS、ID、デバイス テレメトリと関連付けます。

例: Sentinel は既知の悪意のある IP との通信を検出します。プレイブックは Azure Firewall IP グループを更新し、SecOps に通知します。

Microsoft Defender XDR

Microsoft Defender XDR は、ID、エンドポイント、およびネットワーク信号全体の検出、調査、調整された応答を自動化します。

主な機能:

- 相関: ID とデバイス コンテキストを使用して、横移動または異常なネットワーク パターンを検出します。

- 自動分離: 侵害されたデバイスを分離し、プラットフォーム間で強制アクションをトリガーします。

- 統合: Sentinel と Entra と連携して、エンドツーエンドのインシデント対応を行います。

例: Defender for Endpoint は、コマンド アンド コントロール (C2) トラフィックを検出し、XDR によってデバイスを分離し、Sentinel プレイブックをトリガーして Azure Firewall の宛先をブロックします。

5. ポリシー駆動型アクセス制御と最小特権

最新のゼロ トラスト ネットワークでは、最小限の特権を適用し、リスクに動的に対応する、きめ細かいアダプティブ アクセス制御が必要です。 ポリシー駆動型アクセスにより、ユーザーとデバイスは、必要な最小限のアクセス許可のみを、必要な最短の時間、および適切な条件下でのみ取得できます。

5.1 コンテキスト対応のアクセス ポリシーを実装する

- Microsoft Entra 条件付きアクセスを使用して、ユーザー、デバイス、場所、アプリケーション、リスクシグナルに基づいてポリシーを定義します。

- まず、 条件付きアクセスの展開を計画 して、ポリシーを組織の要件に合わせます。

- 一般的なシナリオでは、 条件付きアクセス ポリシー テンプレートを 使用してデプロイを高速化します。

5.2 リスクベースおよびアダプティブコントロールの適用

- 未知のサインインや危険なデバイスなど、リスクが検出されたときに多要素認証 (MFA) を要求します。

- サインイン リスクベースの MFA を使用して、リアルタイムのリスク評価に基づいて MFA の入力を自動的に求めます。

- Microsoft Entra ID Protection のリスク検出を理解して、ポリシーの決定を通知し、修復を自動化します。

5.3 Just-In-Time (JIT) と特権アクセスを適用する

- Privileged Identity Management (PIM) を使用して Just-In-Time (JIT) アクセスを適用し、必要な場合にのみ昇格されたアクセス許可を付与します。

- PIM とグローバル セキュア アクセスを使用してプライベート アプリケーション アクセスをセキュリティで保護 し、永続的な特権を減らし、公開を制限します。

5.4 ハイブリッドおよびアプリケーション固有のアクセス

- ハイブリッド環境の場合は、 グローバル セキュリティで保護されたアクセス アプリケーションを使用してアプリごとのアクセス ポリシーを構成します。

- Microsoft Entra Private Access で SSH を使用してセキュリティで保護されたリモート管理を有効にして、詳細なポリシー駆動型サーバー アクセスを実現します。

5.5 既定での拒否と継続的な評価

- すべてのネットワーク レイヤーで既定で拒否の原則を適用し、ポリシーによって明示的に許可されている場合にのみアクセスを許可します。

- セッション リスクを継続的に評価し、リアルタイムでポリシーの変更を適用して、攻撃対象領域を最小限に抑えます。

コンテキスト対応、リスクベース、最小特権のポリシーを使用して、承認されていないアクセスを減らし、ネットワーク内の横移動を制限します。

6. クラウドとハイブリッドネットワークのセキュリティ

クラウド環境とハイブリッド環境をセキュリティで保護するには、最新のクラウドネイティブ制御と、すべてのプラットフォームで一貫したポリシーの適用を組み合わせたものが必要です。 組織がマルチクラウドおよびハイブリッド アーキテクチャを採用する場合、従来のデータ センター以外のゼロ トラスト原則をクラウド ワークロード、SaaS、PaaS 環境に拡張することが不可欠です。

6.1 マイクロ境界とクラウドネイティブファイアウォールを使用してクラウドワークロードをセキュリティで保護する

- マイクロ境界: マイクロセグメント化を使用して、個々のワークロード、アプリケーション、またはサービスに関する詳細なセキュリティ境界を作成します。 これにより、横移動が制限され、分離されたセグメント内の潜在的な侵害が含まれます。

- クラウドネイティブ ファイアウォール:Azure Firewall などのソリューションをデプロイして、クラウド ワークロード間のトラフィックを検査および制御し、脅威インテリジェンスベースのフィルター処理を適用し、アプリケーションとネットワークのルールを大規模に適用します。

- ネットワーク セキュリティ グループ (NSG): ネットワーク セキュリティ グループ (NSG) と アプリケーション セキュリティ グループ を使用して、仮想ネットワーク内のリソースに対してきめ細かなアクセス制御を定義し、適用します。

- プライベート エンドポイント:Azure Private Link を使用してプライベート IP アドレス経由で PaaS サービスへのアクセスを制限し、トラフィックが信頼された Microsoft バックボーン内に留まるようにします。

6.2 SaaS および PaaS セキュリティ用の ID 対応プロキシを統合する

- ID 対応プロキシ: SaaS および PaaS アプリケーションへのブローカー アクセスに Microsoft Entra Private Access などのソリューションを実装します。 これらのプロキシは、アクセスを許可する前に、認証、デバイス コンプライアンス、条件付きアクセス ポリシーを適用します。 ID 対応 のインターネット アクセスについては、Microsoft Entra Internet Access を検討してください。

- Cloud Access Security Broker (CASB):Microsoft Defender for Cloud Apps を使用して、SaaS の使用状況を検出、監視、制御し、データ損失防止 (DLP) を適用し、クラウド アプリケーションのセッション制御を適用します。

- セッションの継続的な検証: ユーザー、デバイス、セッション コンテキストに基づくアダプティブ制御など、SaaS および PaaS アクセスに対してリスクベースのリアルタイム ポリシー適用を適用します。

6.3 ハイブリッドおよびマルチクラウド環境全体で一貫したセキュリティ ポリシーの適用を確保する

- 統合ポリシー管理:Microsoft Entra 条件付きアクセスや Azure Policy などのプラットフォームを使用して、オンプレミス、Azure、およびその他のクラウド プロバイダー間で一貫したセキュリティ ポリシーを定義して適用します。

- ハイブリッド接続:Azure VPN Gateway、ExpressRoute を使用してハイブリッド接続をセキュリティで保護し、すべての環境間トラフィックに対して暗号化とアクセス制御を適用します。

- 一元的な監視と対応: すべての環境のログとセキュリティ イベントを Microsoft Sentinel または SIEM/SOAR プラットフォームに統合して、統合された可視性、脅威検出、自動応答を実現します。

- マルチクラウド セキュリティ体制管理:Microsoft Defender for Cloud などのツールを使用して、Azure やその他のクラウド プロバイダー全体のリソースのセキュリティ体制を評価、監視、および改善します。

これらの戦略を実装する組織は、クラウドおよびハイブリッド ネットワークに対して堅牢でエンドツーエンドのセキュリティを実現できます。 このアプローチにより、ワークロードとデータの場所に関係なく、ゼロ トラストの原則が一貫して適用されます。

7. 従来のネットワーク セキュリティ テクノロジを中止する

ゼロ トラストでは、ネットワーク セグメントまたはデバイスの暗黙的な信頼が拒否されます。 フラット VPN トンネル、"ヘアピン" トラフィック検査、ハードコーディングされたアクセス制御リスト (ACL)、静的ネットワーク ファイアウォールなど、従来の境界中心の制御では、最新のハイブリッドおよびクラウドネイティブ環境に必要なアダプティブ、ID 対応、コンテキスト対応の保護が提供されなくなりました。 ゼロ トラストを完全に実現するには、ID 主導のソフトウェア定義セキュリティ サービスを優先して、これらの古いテクノロジを廃止する必要があります。

7.1 引退の範囲

廃止する従来のテクノロジは次のとおりです。

- デバイス証明書または共有キーのみに基づいて広範なネットワーク アクセスを許可する従来の VPN。

- 静的ルール セットと制限されたアプリケーション レベルの可視性を備えた厳格なネットワーク ファイアウォール。

- インライン脅威検査またはセッション制御がない従来の Web プロキシ。

- ID 信号またはデバイスのポスチャ信号への統合を伴わないネットワーク ACL またはルートベースのセグメンテーション。

7.2 交換の原則

非推奨のコントロールごとに、次の最新のゼロ トラストの代替手段を採用します。

- ゼロ トラスト ネットワーク アクセスを使用して、アプリケーションまたはワークロード層で最小特権アクセスを適用します。

- (Microsoft Entra ID と Microsoft Defender for Endpoint を使用して) ID とデバイスのポスチャをすべてのアクセス決定に統合します。

- 継続的アクセス評価とセッション再評価を使用して継続的な検証を提供します。

- Secure Web Gateway (SWG)、Cloud Access Security Broker (CASB)、Firewall-as-a-Service (FWaaS)、ネットワーク検出と応答 (NDR) などの Secure Access Service Edge (SASE) ソリューションと Security Service Edge (SSE) ソリューションを通じて、ソフトウェア定義の可視性と制御を提供します。

移行戦略

インベントリと優先順位付け

- すべてのレガシ アプライアンスと VPN プロファイルをカタログ化します。

- 重要度 (公開アプリ、パートナー接続、リモート管理) で分類します。

パイロットと検証

- リスクの低いアプリケーション セットに対して、Microsoft Global Secure Access または Azure VPN Gateway と Microsoft Entra ID 認証を使用して ZTNA パイロットを立ち上げます。

- 接続、パフォーマンス、ポリシーの適用を検証します。

段階的なランプダウン

- ウェーブ内のユーザー コーホートとアプリケーション グループを移行し、成功メトリック (アクセス時間、ヘルプデスク チケット、セキュリティ アラートなど) を監視します。

- 選択した SASE または SSE スタックを介してトラフィックを同時にリダイレクトします。

正式な使用停止

- ハードウェア アプライアンスを廃止し、従来の VPN 構成を取り消します。

- ネットワーク ダイアグラムと運用 Runbook を更新して、非推奨のテクノロジを削除します。

このガイドで説明されている製品

ネットワーク セキュリティ グループとアプリケーション セキュリティ グループ

Azure Web Application Firewall

Microsoft Entra Internet Access

まとめ

ネットワークのセキュリティ保護は、ゼロ トラスト戦略を成功させるための中核です。 実装に関する詳細情報やヘルプについては、カスタマー サクセス チームに問い合わせるか、このガイドの他の章 (ゼロ トラストのすべての柱にまたがる) を読み続けてください。