組織にはゼロ トラスト保護の要素が既に展開されている可能性があるため、このドキュメント セットでは、ゼロ トラストの原則をエンドツーエンドで順守するための展開プランと実装の推奨事項、開始するための概念的な情報を提供します。 各記事は、手順と詳細情報へのリンクを含む展開目標のチェックリストとして機能します。

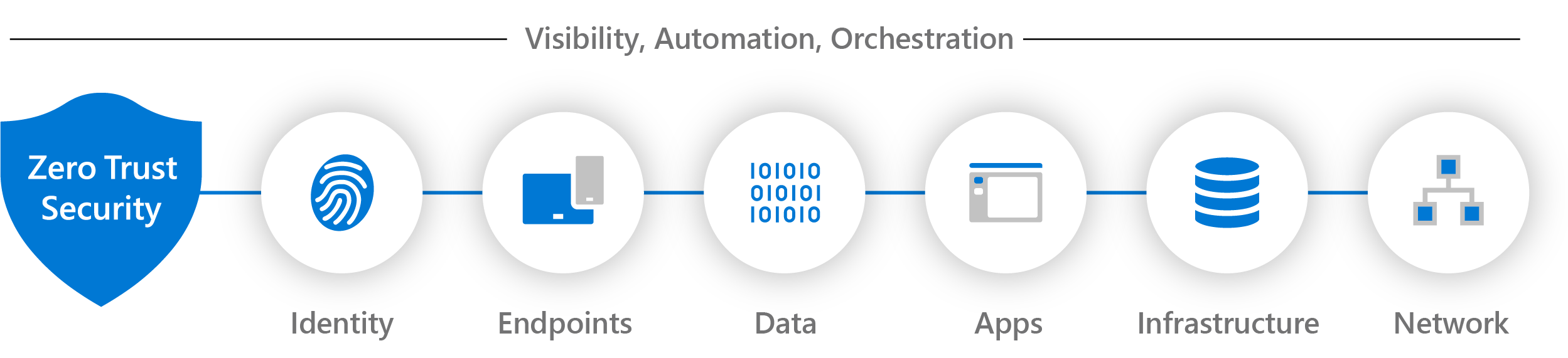

7 本のテクノロジの柱にわたってゼロ トラストの制御とテクノロジを実装することにより、IT インフラストラクチャ全体にゼロ トラストの原則を展開します。 これらの柱のうち 6 本は、シグナル ソース、適用のためのコントロール プレーン、防御対象の重要なリソースです。 これらのシグナルを収集し、セキュリティ インシデントを視覚化し、サイバーセキュリティの脅威に対応して軽減するための自動化とオーケストレーションを提供する柱があります。

次の記事では、このような 7 本のテクノロジの柱に関する概念情報と展開の目標について説明します。 これらの記事を使って準備状況を評価し、ゼロ トラストの原則を適用する展開プランを作成します。

| テクノロジの柱 | 説明 |

|---|---|

ID |

ID は、それが人、サービス、または IoT デバイスを表すかどうかにかかわらず、ゼロ トラスト コントロール プレーンを定義します。 ID がリソースにアクセスしようとする場合に、強力な認証を使用した ID を確認し、アクセスがその ID に準拠し、標準的であることを確認します。 最低特権アクセスの原則に従ってください。 |

エンドポイント |

ID にリソースへのアクセス権が付与されると、データは多様なエンドポイント (デバイス) (IoT デバイスからスマートフォン、BYOD からパートナーが管理するデバイス、オンプレミスのワークロードからクラウド ホスト サーバー) に流れる可能性があります。 この多様性により、大規模な攻撃面領域が作成されます。 アクセスをセキュリティで保護するために、デバイスの正常性とコンプライアンスを監視します。 |

Data |

最終的に、セキュリティ チームが保護するのはデータです。 可能であれば、組織が制御するデバイス、アプリ、インフラストラクチャ、ネットワークを離れても、データを安全な状態に保つ必要があります。 データの分類、ラベル付け、暗号化を行い、それらの属性に基づいてアクセスを制限します。 |

アプリ |

アプリケーションと API は、データを使用するためのインターフェイスを提供します。 これらは、従来のオンプレミスのワークロード、クラウド ワークロードへリフトアンドシフトされたもの、または最新の SaaS アプリケーションである場合があります。 制御とテクノロジを適用してシャドウ IT の検出、適切なアプリ内アクセス許可の確保、リアルタイム分析に基づくアクセスのゲート、異常な動作の監視、ユーザー アクションの制御、セキュリティで保護された構成オプションの検証を行います。 |

インフラストラクチャ |

インフラストラクチャ (オンプレミス サーバー、クラウド ベース VM、コンテナー、マイクロ サービスなど) は、重大な脅威のベクトルを表します。 防御を強化するために、バージョン、構成、および JIT アクセスを評価します。 テレメトリを使用して攻撃や異常を検出し、危険な動作を自動的にブロックしてフラグを設定し、保護アクションを実行します。 |

Network |

あらゆるデータが最終的にネットワーク インフラストラクチャ経由でアクセスされます。 ネットワーク制御を使用して、重要な制御を提供して可視性を高め、攻撃者がネットワークを横切って移動するのを防ぐことができます。 ネットワークをセグメント化し (ネットワーク内マイクロセグメント化を深め)、リアルタイムの脅威防止、エンドツーエンドの暗号化、監視、分析を展開します。 |

可視性、自動化、オーケストレーション |

ゼロ トラストのガイドでは、ID、エンドポイント (デバイス)、データ、アプリ、インフラストラクチャ、およびネットワーク全体にわたって、エンドツーエンドのゼロ トラストの手法を実装する方法を定義しています。 このアクティビティにより、可視性が強化され、信頼の決定を下すための優れたデータが得られます。 独自の関連アラートを生成するこれらの個々の領域に対応して、脅威に対する防御を強化してトランザクションでの信頼を検証するために、結果として得られるデータを管理する統合された機能が必要です。 |

推奨されるトレーニング

| トレーニング | ゼロ トラストの基本原則とコア コンポーネントを確立する |

|---|---|

|

このラーニング パスを使用して、ID、エンドポイント、アプリケーション アクセス、ネットワーク、インフラストラクチャ、データの主要なテクノロジの柱にゼロ トラスト原則を適用する基本を理解します。 |

その他のゼロ トラスト リソース

これらの追加のゼロ トラスト リソースは、ドキュメント セットまたは組織内のロールに基づいて使います。

ドキュメント セット

ニーズに最適なゼロ トラスト ドキュメント セットについては、次の表を参照してください。

| ドキュメント セット | 役立つ場合 | ロール |

|---|---|---|

| 主要なビジネス ソリューションと成果に関するフェーズとステップのガイダンスを提供する採用フレームワーク | 経営幹部から IT 実装に至るまでゼロ トラスト保護を適用する。 | セキュリティ アーキテクト、IT チーム、プロジェクト マネージャー |

| 中小企業向けのゼロ トラスト | ゼロ トラストの原則を中小企業のお客様に適用する。 | Microsoft 365 for business を使うお客様とパートナー |

| 簡単に達成できるプロジェクト マネジメントのガイダンスとチェックリストに関するゼロ トラストの迅速な近代化計画 (RaMP) | ゼロ トラスト保護の主要レイヤーを迅速に実装する。 | セキュリティ アーキテクトと IT 実装者 |

| 段階的かつ詳細な設計と展開のガイダンスに関する Microsoft 365 を使用したゼロ トラスト展開プラン | Microsoft 365 テナントにゼロ トラスト保護を適用する。 | IT チームとセキュリティ スタッフ |

| 設計とデプロイに関する段階的かつ詳細なガイダンスを提供する Microsoft Copilots のゼロ トラスト | Microsoft Copilots にゼロ トラスト保護を適用する。 | IT チームとセキュリティ スタッフ |

| 段階的かつ詳細な設計と展開のガイダンスに関する Azure サービス向けゼロ トラスト | Azure のワークロードとサービスにゼロ トラスト保護を適用する。 | IT チームとセキュリティ スタッフ |

| テクノロジ領域と専門分野に対応する設計ガイダンスに関するパートナーとゼロ トラストの統合 | パートナーの Microsoft クラウド ソリューションにゼロ トラスト保護を適用する。 | パートナー開発者、IT チーム、セキュリティ スタッフ |

| アプリケーション開発の設計ガイダンスとベスト プラクティスに関するゼロ トラストの原則を使用した開発 | アプリケーションにゼロ トラスト保護を適用する。 | アプリケーション開発者 |

自分のロール

組織内の役割に最適なドキュメント セットについては、次の表を参照してください。

| ロール | ドキュメント セット | 役立つ場合 |

|---|---|---|

| セキュリティ アーキテクト IT プロジェクト マネージャー ITの実装ツール |

主要なビジネス ソリューションと成果に関するフェーズとステップのガイダンスを提供する採用フレームワーク | 経営幹部から IT 実装に至るまでゼロ トラスト保護を適用する。 |

| Microsoft 365 for business のお客様またはパートナー | 中小企業向けのゼロ トラスト | ゼロ トラストの原則を中小企業のお客様に適用する。 |

| セキュリティ アーキテクト ITの実装ツール |

簡単に達成できるプロジェクト マネジメントのガイダンスとチェックリストに関するゼロ トラストの迅速な近代化計画 (RaMP) | ゼロ トラスト保護の主要レイヤーを迅速に実装する。 |

| Microsoft 365 の IT またはセキュリティ チームのメンバー | Microsoft 365 の段階的かつ詳細な設計と展開のガイダンスに関する Microsoft 365 を使用したゼロ トラスト展開プラン | Microsoft 365 テナントにゼロ トラスト保護を適用する。 |

| Microsoft Copilots の IT またはセキュリティ チームのメンバー | 設計とデプロイに関する段階的かつ詳細なガイダンスを提供する Microsoft Copilots のゼロ トラスト | Microsoft Copilots にゼロ トラスト保護を適用する。 |

| Azure サービスの IT チームまたはセキュリティ チームのメンバー | 段階的かつ詳細な設計と展開のガイダンスに関する Azure サービス向けゼロ トラスト | Azure のワークロードとサービスにゼロ トラスト保護を適用する。 |

| パートナー開発者、または IT チームまたはセキュリティ チームのメンバー | テクノロジ領域と専門分野に対応する設計ガイダンスに関するパートナーとゼロ トラストの統合 | パートナーの Microsoft クラウド ソリューションにゼロ トラスト保護を適用する。 |

| アプリケーション開発者 | アプリケーション開発の設計ガイダンスとベスト プラクティスに関するゼロ トラストの原則を使用した開発 | アプリケーションにゼロ トラスト保護を適用する。 |